-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... ds. bezpieczeństwa IT powinni wykorzystywać szyfrowanie pliku/dysku, które może ograniczyć lokalny dostęp do poufnych (chronionych) informacji. Dane są również przesyłane w formie zaszyfrowanej. Nawet jeśli przestępcom uda się coś pobrać, nie będą mogli odczytać zawartości zaszyfrowanych plików. Polityki dotyczące bezpieczeństwa Żadna z wyżej ...

-

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy]()

Polityka prywatności w Internecie: nowe standardy

... Polityka prywatności w sklepie internetowym Szczególnego znaczenia zagadnienie prywatności nabiera w kontekście zakupów online oraz e-bankowości. Podczas dokonywania transakcji użytkownik Internetu przesyła swoje zaszyfrowane dane, których przechwycenie może pociągnąć katastrofalne skutki. Do tej pory wyznacznikiem bezpieczeństwa ... poufnych informacji ...

-

![Polityka energetyczna UE a polski rynek energii [© christian42 - Fotolia.com] Polityka energetyczna UE a polski rynek energii]()

Polityka energetyczna UE a polski rynek energii

... . Elektrownia jądrowa: musztarda po obiedzie Według rządowego dokumentu "Polityka energetyczna Polski do 2025 roku" z ... 2010 r. - Trzy bloki, które powstają teraz, nie zagwarantują bezpieczeństwa dostaw energii na przyszłość. W latach ... rozwiniętej gospodarce, migrującej w stronę gospodarki opartej na informacji, znaczącymi odbiorcami energii nie są ...

-

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa]()

Wirtualne zakupy: 5 zasad bezpieczeństwa

... Wręcz przeciwnie, poprzez opanowanie podstawowych zasad bezpieczeństwa można zabezpieczyć się przed większością powszechnych zagrożeń ... z zakresu e-commerce powinny się znaleźć regulamin i polityka ochrony danych. Każdy klient musi zapoznać się z ... a taką bez zabezpieczeń jest sposób przekazywania informacji – bezpieczne witryny wykorzystują do tego ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... Bezpieczeństwa Informacji, która reguluje sposób zarządzania, ochrony i dystrybucji informacji stanowiącej dane osobowe. BYOD Zidentyfikowane zagrożenia: 79% ankietowanych specjalistów IT przyznało, że w ciągu zeszłego roku ich firma doświadczyła incydentów bezpieczeństwa ... do prywatności pracownika. Polityka BYOD – kompromis w ochronie prywatności ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

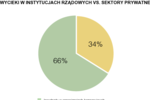

Wycieki danych w firmach w 2006r.

... wycieków informacji (77%) spowodowana jest działaniami niezdyscyplinowanych pracowników. Główną przyczyną naruszeń wewnętrznego bezpieczeństwa informatycznego jest nieprzestrzeganie polityki firmy lub podstawowe zaniedbania w sferze ochrony informacji. Na przykład, często gubione są laptopy z nieszyfrowanymi danymi mimo że polityka bezpieczeństwa ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... polityka bezpieczeństwa, ale wdrożono ją w sposób niewłaściwy. Organizacje nie radzą sobie z jej przestrzeganiem, kontrolą i egzekwowaniem postanowień w niej zawartych. Zaniedbania w tym obszarze w dłuższym terminie zwiększają ryzyko informatyczne i podatność na ataki we wszystkich obszarach systemu bezpieczeństwa ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... dokumentacji i beztroskiego dzielenia się tajemnicami służbowymi z kolegami lub wynoszenia poufnych informacji na zewnątrz. Jak się chronić? Jak zauważa G DATA, firmy stosują różnego rodzaju zabezpieczenia. Kompleksowa, regularnie aktualizowana polityka bezpieczeństwa obejmująca cały zakres i właściwości wdrożenia w organizacji jest niestety wciąż ...

-

![Infrastruktura IT cierpi przez luki w aplikacjach Infrastruktura IT cierpi przez luki w aplikacjach]()

Infrastruktura IT cierpi przez luki w aplikacjach

... bezpieczeństwa aplikacji internetowych, niezwłocznego aktualizowania oprogramowania zawierającego luki w zabezpieczeniach, ochrony za pomocą hasła oraz zapory sieciowej. Regularnie przeprowadzaj ocenę bezpieczeństwa infrastruktury IT (łącznie z aplikacjami). Dopilnuj, aby incydenty naruszenia bezpieczeństwa informacji ...

-

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach]()

Cyberprzestępczość bazuje na ludzkich słabościach

... bezpieczeństwa, nie wystarczy stworzyć polityki, zmusić personel do podpisania jej i na tym poprzestać. Skuteczna polityka bezpieczeństwa ...

-

![Backup uratuje administratora, ale kto sprawdzi backup? [© phasin - Fotolia.com] Backup uratuje administratora, ale kto sprawdzi backup?]()

Backup uratuje administratora, ale kto sprawdzi backup?

... audyty nierzadko spotykam się z politykami, których faktyczna realizacja sięga 30% planu - komentuje Karolina Kraśniewska, Administrator Bezpieczeństwa Informacji i audytor firmy ANZENA - Dobra polityka bezpieczeństwa powinna stanowić wypadkową przyjętych praktyk i zasobów zespołu IT, więc piszmy ją tak, by wszystkie ujmowane działania były ...

-

![Archiwizacja danych traktowana po macoszemu [© massimo_g - Fotolia.com] Archiwizacja danych traktowana po macoszemu]()

Archiwizacja danych traktowana po macoszemu

... że sektor MŚP właściwie nie posiada procedur związanych z bezpieczeństwem informacji. Połowa pracowników, którzy uzyskują dostęp do firmowych danych poza biurem ... MŚP zarejestrowano największych odsetek osób, który wcale nie tworzy kopii zapasowych. Niedojrzała polityka bezpieczeństwa Osoby, wykonujące obowiązki służbowe poza biurem zapewniają sobie ...

-

![Utrata danych często z winy pracownika [© Scanrail - Fotolia.com] Utrata danych często z winy pracownika]()

Utrata danych często z winy pracownika

... polityka bezpieczeństwa danych, dotycząca metod ich przetwarzania i przechowywania. Mimo tego ponad połowa z nich przyznaje, iż nie korzysta z firmowych zabezpieczeń, a 44 proc. w ogóle nie tworzy kopii bezpieczeństwa ... ochrony kluczowych informacji firmy. Fakt ten, poparty wprowadzeniem ważnych z punktu widzenia bezpieczeństwa danych regulacji ...

-

![Mobilność - wygodna i niebezpieczna [© Minerva Studio - Fotolia.com] Mobilność - wygodna i niebezpieczna]()

Mobilność - wygodna i niebezpieczna

... polityka bezpieczeństwa obejmuje zdalny dostęp do sieci? (Polityka dotyczące urządzeń przenośnych musi być traktowana jako osobne zagadnienie, jednocześnie jednak musi być elementem polityki bezpieczeństwa całego przedsiębiorstwa i podlegać przyjętym w niej standardom.) 8. W jaki sposób są egzekwowane wymagania dotyczące polityki bezpieczeństwa ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... bezpieczeństwa informacji. Jednak szkoda, jaką mógłby spowodować wyciek poufnych informacji, byłaby większa w przypadku małej firmy, ponieważ kradzież nawet kilku kluczowych dokumentów mogłaby łatwo oznaczać dla niej koniec. Biorąc pod uwagę korelację między wysyłaniem poufnych informacji a istnieniem firmowej polityki bezpieczeństwa ...

-

![Bezpieczeństwo IT a młodzi pracownicy Bezpieczeństwo IT a młodzi pracownicy]()

Bezpieczeństwo IT a młodzi pracownicy

... informacji i mediów społecznościowych. Wyniki badania Cisco Connected World Technology Report dają bardzo cenny wgląd w kwestię modyfikacji polityki informatycznej i polityki bezpieczeństwa koniecznej dla zwiększenia mobilności i produktywności bez ograniczenia możliwości skutecznego zarządzania ryzykiem. Jeśli zasady bezpieczeństwa ... , że polityka ...

-

![Bezpieczeństwo sieci firmowych a pracownicy Bezpieczeństwo sieci firmowych a pracownicy]()

Bezpieczeństwo sieci firmowych a pracownicy

... firmie. W przypadku powtarzanych naruszeń bezpieczeństwa, polityka ochrony powinna wymuszać poniesienie konsekwencji na tej osobie, łącznie z jej zwolnieniem. Polityka ochrony powinna także określać działania, jakie będą podjęte, gdy zwalniany pracownik posiadał dostęp do poufnych informacji lub systemów krytycznej infrastruktury. Konkluzja ...

-

![Polskie firmy a ochrona danych [© Scanrail - Fotolia.com] Polskie firmy a ochrona danych]()

Polskie firmy a ochrona danych

... polskie firmy powinny rozpocząć procedurę ochrony strategicznych informacji od szczegółowej analizy, która wskazuje, które informacje rzeczywiście należy chronić, gdzie są one przechowywane i przetwarzane oraz na jakie ryzyka narażone. Jedynie tworzona od podstaw polityka bezpieczeństwa danych pozwoli bowiem ochronić biznes przed wielomilionowymi ...

-

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT]()

Zachowania pracowników nie sprzyjają bezpieczeństwu IT

... bezpieczeństwa. Rozwój nowej generacji polityk bezpieczeństwa skoncentrowanych na użytkownikach spowoduje, że w przyszłości CISO (Chief Information Security Officers – dyrektorzy ds. bezpieczeństwa informacji ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... dla bezpieczeństwa poufnych danych jest fizyczna utrata urządzenia w wyniku kradzieży lub zaniedbań użytkowników. Na wypadek takich incydentów polityka bezpieczeństwa powinna zawierać odpowiednie procedury kontroli haseł dostępu, możliwości jego blokowania, mechanizmy szyfrowania danych czy zdalne kasowanie wrażliwych informacji – podaje ...

-

![Gabinet Cieni BCC: są nowe rekomendacje dla rządu [© whitelook - Fotolia.com] Gabinet Cieni BCC: są nowe rekomendacje dla rządu]()

Gabinet Cieni BCC: są nowe rekomendacje dla rządu

... Polityka energetyczna państwa do 2050 roku Konsekwentnie podtrzymuję wskazany już w poprzednim podsumowaniu działań rządu priorytet, którym jest przyjęcie przez Radę Ministrów kluczowego dokumentu czyli Polityki Energetycznej Polski do 2050 roku. W kontekście systematycznie podnoszonych problemów związanych z koniecznością utrzymania bezpieczeństwa ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... Polityka bezpieczeństwa systemu macOS Polityka bezpieczeństwa ... bezpieczeństwa użytkownikom na całym świecie. Cisco Talos zaleca również, aby organizacje i indywidualni użytkownicy stosowali regularne aktualizacje i dodatkowe środki ochrony, takie jak monitorowanie i segmentacja sieci oraz użycie oprogramowania antywirusowego. Więcej informacji ...

-

![System finansowy w Polsce. Nie można popełnić błędu [© marcinm111 - Fotolia.com] System finansowy w Polsce. Nie można popełnić błędu]()

System finansowy w Polsce. Nie można popełnić błędu

... nasza polityka ... informacji z podmiotami nadzorowanymi nie zostały objęte zakresem jego działania, ponieważ funkcjonują w sposób niezależny od systemu informatycznego obsługującego stronę internetową KNF. Tę wykorzystano tu raczej jako host, czyli element zarażający. Podjęliśmy szereg działań mających na w celu zwiększenie poziomu bezpieczeństwa ...

-

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm]()

Ochrona danych w chmurze kluczowa dla firm

... informacji jak to było w przypadku Dropboxa) to tylko wybrane przykłady, które pokazują, że w temacie bezpieczeństwa IT zdecydowanie ma nad czym się pochylać. Ale nie tylko IT powinno stać na baczności. Na równi z ujawnionymi lukami bezpieczeństwa, sen z powiek organizacji spędzają bowiem miękkie aspekty bezpieczeństwa ...

-

![Strategią DLP w cyberprzestępcę Strategią DLP w cyberprzestępcę]()

Strategią DLP w cyberprzestępcę

... szeroki wgląd w przepływ informacji, możliwość filtrowania strumieni danych i zapewnienie ochrony ... bezpieczeństwa w zakresie wszystkich środowisk, w których mogą występować zagrożenia. Skuteczna prewencja przed utratą danych osiągana jest przez koordynację wielu różnych elementów. Pierwszym i najistotniejszym z nich jest silna polityka bezpieczeństwa ...

-

![Świat: wydarzenia tygodnia 41/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2019]()

Świat: wydarzenia tygodnia 41/2019

... wyraził zaniepokojenie rosnącą rolą Departamentu Obrony w polityce zagranicznej. Wyraził to wprost: „Polityka zagraniczna USA jest nadal zbyt zdominowana przez wojsko, zbyt ... ds. bezpieczeństwa narodowego wyrażali opinie podobne do stanowiska dyrektor Giny Haspel, że CIA zaniedbała klasyczne rzemiosło wywiadowcze (gromadzenie informacji i ich ...

-

![Cyberataki wirtualne, ale realne [© Brian Jackson - Fotolia.com] Cyberataki wirtualne, ale realne]()

Cyberataki wirtualne, ale realne

... bezpieczeństwa informacji, tj. CISO (Chief Information Security Officer), ma stanowić ogniwo łączące główny obszar działalności firmy oraz jej strategiczne planowanie z zagadnieniami bezpieczeństwa danych. Problemu bezpieczeństwa ... skutecznie ograniczą koszt kradzieży i utraty danych. Polityka europejska nie pozostaje w tyle, gdyż obok proponowanych ...

-

![Parlament Europejski a nowe technologie. 5 wyzwań [© BillionPhotos.com - Fotolia.com] Parlament Europejski a nowe technologie. 5 wyzwań]()

Parlament Europejski a nowe technologie. 5 wyzwań

... zdominowana przez budzące gorące emocje tematy, takie jak Brexit czy polityka migracyjna, to warto pamiętać, że od władz wspólnoty europejskiej zależy znacznie ... na ataki. Drugi z dokumentów wzmacnia rolę unijnej agencji ds. Bezpieczeństwa Sieci i Informacji ENISA, a także wprowadza wspólnotowy system certyfikacji technologii. Cyberbezpieczeństwo ...

-

![Cyberbezpieczeństwo 2020. Rekomendacje dla firm [© maxkabakov - Fotolia.com] Cyberbezpieczeństwo 2020. Rekomendacje dla firm]()

Cyberbezpieczeństwo 2020. Rekomendacje dla firm

... Polityka ograniczonego zaufania (zero-trust) pomoże osiągnąć w organizacji dojrzałość w zakresie bezpieczeństwa. Aby redukować złożoność procesów i przeciążenie ciągłymi alertami, warto przyjąć zintegrowane podejście platformowe przy zarządzaniu wieloma rozwiązaniami bezpieczeństwa ... ma związek z przesytem informacji na temat cyberbezpieczeństwa. ...

-

![Sprzeniewierzenia a polskie firmy 2010 Sprzeniewierzenia a polskie firmy 2010]()

Sprzeniewierzenia a polskie firmy 2010

... nich została wykryta przez przypadek, a 21 proc. to efekt anonimowych informacji od pracowników. Jedynie 8 proc. wykrytych przypadków to efekt profesjonalnego ... pracowników. Także bardzo mało firm (4 proc.), umożliwia pracownikom przekazanie anonimowej informacji na temat nadużyć dokonywanych przez ich współpracowników. - Edukacja i szkolenia z ...

-

![Bezpieczeństwo IT a sektor MSP [© ra2 studio - Fotolia.com] Bezpieczeństwo IT a sektor MSP]()

Bezpieczeństwo IT a sektor MSP

... niewłaściwej polityki bezpieczeństwa IT – dodaje. Główne wyzwania bezpieczeństwa IT dla sektora MSP: brak priorytetowego traktowania bezpieczeństwa IT (44 proc.) niedostateczny budżet ... Eschelbeck. – W sytuacji gdzie pracownicy mają dostęp do wielu wrażliwych informacji, aplikacji czy dokumentów z różnego rodzaju urządzeń mobilnych, zarządzający ...

-

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022]()

Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022

... obecnie stała się nią polityka. Po wybuchu wojny grupa „Anonymous” ... informacji, które przewinęły się przez branżę bezpieczeństwa IT. Zrobiły one sporo zamieszania, chociaż dotychczas nie wykorzystano ich do ewentualnych ataków odmowy usługi polegających na celowym działaniu prowadzącym do niedostępności danej usługi lub funkcji. Do takich informacji ...

-

![Portale społecznościowe a ochrona danych [© stoupa - Fotolia.com] Portale społecznościowe a ochrona danych]()

Portale społecznościowe a ochrona danych

... , polityka ... bezpieczeństwa informatycznego. Badanie pokazało również, że 66% firm pozwala na korzystanie z firmowych palmtopów i komputerów zawierających informacje wrażliwe poza swoją siedzibą. Wraz z rozwojem zorganizowanych form przestępczości internetowej, firmy zmuszone są kłaść szczególny nacisk na procedury bezpieczeństwa informacji ...

-

![Zagrożenia na portalach społecznościowych [© stoupa - Fotolia.com] Zagrożenia na portalach społecznościowych]()

Zagrożenia na portalach społecznościowych

... użytkownicy zarażają się od siebie nawzajem. Polityka prywatności – ludzie mają tendencje do ... informacji, takich jak nazwy użytkowników, hasła lub numery kart płatniczych. Błędy strony - na początku czerwca została znaleziona luka w systemie bezpieczeństwa Facebooka, która umożliwiała pełnoprawnym użytkownikom na wyświetlanie podstawowych informacji ...

-

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012]()

Cisco: bezpieczeństwo w Internecie 2012

... Wraz z ukończeniem szkół przez przedstawicieli Generacji Y i ich wejściem na rynek pracy, polityka, a także kultura działania firm zostały wystawione na nie lada próbę. ... , których zadaniem jest ich ochrona i ochrona informacji firmowych. (CCWTR) Internet Wszechrzeczy i przyszłość bezpieczeństwa Patrząc w przyszłość możemy powiedzieć, że koncepcja ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polityka-prywatnosci-w-Internecie-nowe-standardy-MBuPgy.jpg)

![Polityka energetyczna UE a polski rynek energii [© christian42 - Fotolia.com] Polityka energetyczna UE a polski rynek energii](https://s3.egospodarka.pl/grafika/rynek-energetyczny/Polityka-energetyczna-UE-a-polski-rynek-energii-zaGbha.jpg)

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa](https://s3.egospodarka.pl/grafika/zakupy-w-sieci/Wirtualne-zakupy-5-zasad-bezpieczenstwa-MBuPgy.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Cyberprzestepczosc-bazuje-na-ludzkich-slabosciach-MBuPgy.jpg)

![Backup uratuje administratora, ale kto sprawdzi backup? [© phasin - Fotolia.com] Backup uratuje administratora, ale kto sprawdzi backup?](https://s3.egospodarka.pl/grafika2/ransomware/Backup-uratuje-administratora-ale-kto-sprawdzi-backup-199187-150x100crop.jpg)

![Archiwizacja danych traktowana po macoszemu [© massimo_g - Fotolia.com] Archiwizacja danych traktowana po macoszemu](https://s3.egospodarka.pl/grafika2/archiwizacja-danych/Archiwizacja-danych-traktowana-po-macoszemu-163978-150x100crop.jpg)

![Utrata danych często z winy pracownika [© Scanrail - Fotolia.com] Utrata danych często z winy pracownika](https://s3.egospodarka.pl/grafika/ochrona-danych-firmowych/Utrata-danych-czesto-z-winy-pracownika-apURW9.jpg)

![Mobilność - wygodna i niebezpieczna [© Minerva Studio - Fotolia.com] Mobilność - wygodna i niebezpieczna](https://s3.egospodarka.pl/grafika/rozwiazania-mobilne/Mobilnosc-wygodna-i-niebezpieczna-iG7AEZ.jpg)

![Polskie firmy a ochrona danych [© Scanrail - Fotolia.com] Polskie firmy a ochrona danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Polskie-firmy-a-ochrona-danych-apURW9.jpg)

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT](https://s3.egospodarka.pl/grafika2/Cisco/Zachowania-pracownikow-nie-sprzyjaja-bezpieczenstwu-IT-144747-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Gabinet Cieni BCC: są nowe rekomendacje dla rządu [© whitelook - Fotolia.com] Gabinet Cieni BCC: są nowe rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-sa-nowe-rekomendacje-dla-rzadu-198363-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![System finansowy w Polsce. Nie można popełnić błędu [© marcinm111 - Fotolia.com] System finansowy w Polsce. Nie można popełnić błędu](https://s3.egospodarka.pl/grafika2/system-finansowy/System-finansowy-w-Polsce-Nie-mozna-popelnic-bledu-191136-150x100crop.jpg)

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Ochrona-danych-w-chmurze-kluczowa-dla-firm-151560-150x100crop.jpg)

![Świat: wydarzenia tygodnia 41/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-41-2019-12AyHS.jpg)

![Cyberataki wirtualne, ale realne [© Brian Jackson - Fotolia.com] Cyberataki wirtualne, ale realne](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-wirtualne-ale-realne-137819-150x100crop.jpg)

![Parlament Europejski a nowe technologie. 5 wyzwań [© BillionPhotos.com - Fotolia.com] Parlament Europejski a nowe technologie. 5 wyzwań](https://s3.egospodarka.pl/grafika2/Parlament-Europejski/Parlament-Europejski-a-nowe-technologie-5-wyzwan-218166-150x100crop.jpg)

![Cyberbezpieczeństwo 2020. Rekomendacje dla firm [© maxkabakov - Fotolia.com] Cyberbezpieczeństwo 2020. Rekomendacje dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Cyberbezpieczenstwo-2020-Rekomendacje-dla-firm-227953-150x100crop.jpg)

![Bezpieczeństwo IT a sektor MSP [© ra2 studio - Fotolia.com] Bezpieczeństwo IT a sektor MSP](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-a-sektor-MSP-127834-150x100crop.gif)

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Awarie-w-rytmie-pop-czyli-cyberbezpieczenstwo-2022-249855-150x100crop.jpg)

![Portale społecznościowe a ochrona danych [© stoupa - Fotolia.com] Portale społecznościowe a ochrona danych](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-a-ochrona-danych-MBuPgy.jpg)

![Zagrożenia na portalach społecznościowych [© stoupa - Fotolia.com] Zagrożenia na portalach społecznościowych](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-na-portalach-spolecznosciowych-MBuPgy.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Długi rosną wraz z wiekiem [© Bartek Kopała z Pixabay] Długi rosną wraz z wiekiem](https://s3.egospodarka.pl/grafika2/dlugi/Dlugi-rosna-wraz-z-wiekiem-265981-150x100crop.jpg)

![Lotnisko Chopina stawia na self-boarding [© Freepik] Lotnisko Chopina stawia na self-boarding](https://s3.egospodarka.pl/grafika2/Lotnisko-Chopina/Lotnisko-Chopina-stawia-na-self-boarding-265976-150x100crop.jpg)

![Czy boom na samochody elektryczne dotrze w końcu nad Wisłę? [© Freepik] Czy boom na samochody elektryczne dotrze w końcu nad Wisłę?](https://s3.egospodarka.pl/grafika2/zakup-samochodu/Czy-boom-na-samochody-elektryczne-dotrze-w-koncu-nad-Wisle-265957-150x100crop.jpg)