-

![Backup uratuje administratora, ale kto sprawdzi backup? [© phasin - Fotolia.com] Backup uratuje administratora, ale kto sprawdzi backup?]()

Backup uratuje administratora, ale kto sprawdzi backup?

... Bezpieczeństwa Informacji i audytor firmy ANZENA - Dobra polityka bezpieczeństwa ...

-

![Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników [© Freepik] Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników]()

Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników

... do zapewnienia swojej organizacji m.in. polityki analizy ryzyka i bezpieczeństwa systemów informatycznych, obsługi incydentu, ciągłość działania czy zarządzania kryzysowego. Na liście wymaganych przepisami działań znajduje się też polityka i procedury służące ocenie skuteczności środków zarządzania ryzykiem w cyberbezpieczeństwie, podstawowe ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... w urządzenia mobilne poprzez sieć, najbardziej krytycznym zagrożeniem dla bezpieczeństwa poufnych danych jest fizyczna utrata urządzenia w wyniku kradzieży lub zaniedbań użytkowników. Na wypadek takich incydentów polityka bezpieczeństwa powinna zawierać odpowiednie procedury kontroli haseł dostępu, możliwości jego blokowania, mechanizmy szyfrowania ...

-

![Polskie firmy a ochrona danych [© Scanrail - Fotolia.com] Polskie firmy a ochrona danych]()

Polskie firmy a ochrona danych

... w zakresie ochrony przed zagrożeniami dotyczącymi cyfrowych dokumentów. Według raportu GUS Społeczeństwo Informacyjne w Polsce 2006 – 2010, polityka bezpieczeństwa danych, która zawiera kluczowe procedury ochrony najważniejszych dokumentów cyfrowych, wdrożona została jedynie w jednym na 10 polskich przedsiębiorstw. Eksperci Kroll Ontrack zauważają ...

-

![Mobilność - wygodna i niebezpieczna [© Minerva Studio - Fotolia.com] Mobilność - wygodna i niebezpieczna]()

Mobilność - wygodna i niebezpieczna

... polityka bezpieczeństwa obejmuje zdalny dostęp do sieci? (Polityka dotyczące urządzeń przenośnych musi być traktowana jako osobne zagadnienie, jednocześnie jednak musi być elementem polityki bezpieczeństwa całego przedsiębiorstwa i podlegać przyjętym w niej standardom.) 8. W jaki sposób są egzekwowane wymagania dotyczące polityki bezpieczeństwa ...

-

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm]()

Ochrona danych w chmurze kluczowa dla firm

... Procedury i ludzie u nas Pamiętajmy jednak, że nikt nie zabezpieczy naszych danych lepiej niż my sami. Zadbajmy o to, aby odpowiednie standardy bezpieczeństwa ...

-

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych]()

Cloud computing a bezpieczeństwo danych

... potwierdziło, że ich firmy prowadzą szkolenia nt. bezpieczeństwa danych, jednak nie obejmują one usług w modelu „cloud computing”. Zalecenia: Polityki bezpieczeństwa i procedury powinny jednoznacznie wskazywać na rolę ochrony istotnych danych przechowywanych w „chmurze”. Przyjęta polityka powinna precyzyjnie określać, jakie informacje są uznawane ...

-

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?]()

Co Gabinet Cieni BCC rekomenduje rządowi?

... aby skłaniać do podjęcia uczciwej pracy uprościć procedury dla obcokrajowców podejmujących pracę unormować ... podtrzymać spadek inwestycji prywatnych w najbliższych latach. Polityka podatkowa DR IRENA OŻÓG, minister ... w obszarze polskiego przemysłu obronnego i naszego bezpieczeństwa, to: 1. Rozstrzygnięcie w pierwszym kwartale, a najpóźniej w pierwszym ...

-

![System finansowy w Polsce. Nie można popełnić błędu [© marcinm111 - Fotolia.com] System finansowy w Polsce. Nie można popełnić błędu]()

System finansowy w Polsce. Nie można popełnić błędu

... naszych banków podnosi się. Nawet nasza polityka dywidendowa, ta zatwierdzona w grudniu ubiegłego ... bardzo dużej presji w przyszłości jako instytucje sieci bezpieczeństwa finansowego. Dlatego pomagajmy tym, którzy są w trudnej ... kryzysowych. Obecnie ta sprawność działania jest ograniczona przez procedury, które nas obowiązują i muszą być przestrzegane ...

-

![Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji [© alphaspirit - Fotolia.com] Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji]()

Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji

... gazu ziemnego oraz uwzględniać problemy bezpieczeństwa dostaw zarówno paliw jak ... chęć i łatwość korzystania z tych środków. W dalszym ciągu programy, procedury ich realizacji i harmonogramy ich realizacji nie są ... , dodatkowych świadczeń emerytalnych. O ile zasadna jest polityka podwyższania najniższych świadczeń, aby zwalczać sferę ubóstwa ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... DATA, firmy stosują różnego rodzaju zabezpieczenia. Kompleksowa, regularnie aktualizowana polityka bezpieczeństwa obejmująca cały zakres i właściwości wdrożenia w organizacji jest niestety wciąż ... służbowej i procedury postępowania na wypadek ich złamania przekazane pracownikom. Szkolenia w zakresie bezpieczeństwa firmy. Audyty bezpieczeństwa ...

-

![Ochrona danych: zabezpiecz komputer na wypadek utraty zasilania [© reichdernatur - Fotolia.com] Ochrona danych: zabezpiecz komputer na wypadek utraty zasilania]()

Ochrona danych: zabezpiecz komputer na wypadek utraty zasilania

... bezpieczeństwa usług odzyskiwania danych – Zdarzają się sytuacje, kiedy przygotowane plany awaryjne zawodzą, a z kopii bezpieczeństwa nie udaje się przywrócić danych. Prawidłowo skonstruowana polityka bezpieczeństwa ...

-

![Europa Środkowa: wzrost upadłości Europa Środkowa: wzrost upadłości]()

Europa Środkowa: wzrost upadłości

... bezpieczeństwa transakcji w Europie Środkowej. Są nimi m.in. ... przedsiębiorstw. W 2009 r. liczba ta wynieść ma 1.770 firm. Węgry – surowa polityka budżetowa i monetarna zbiera swoje żniwo 2007: upadłości wzrosły ... małych firm, nie posiadających wystarczającego majątku do przeprowadzenia procedury sądowej). 2008-2009: bieżący rok jest niezły, chociaż ...

-

![Gabinet Cieni BCC: nowe rekomendacje dla rządzących [© Michail Petrov - Fotolia.com] Gabinet Cieni BCC: nowe rekomendacje dla rządzących]()

Gabinet Cieni BCC: nowe rekomendacje dla rządzących

... rządu wobec inwestycji zagranicznych w sektorze przedsiębiorstw. Polityka podatkowa DR IRENA OŻÓG, minister ds. ... w Polsce dla obywateli innych państw. Pamiętając o kwestiach bezpieczeństwa kraju, biorąc pod uwagę aktualną sytuację na rynku ... przedsiębiorstw. Jako przykład ostrzegawczy procedury niespełniającej powyższych przesłanek, należy wymienić ...

-

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

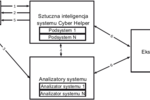

Sztuczna inteligencja a bezpieczeństwo IT

... i 3 były wykonywane jedynie przez analityków firm bezpieczeństwa IT oraz ekspertów działających na ... wyczyszczenia rejestru. Trzeci typowy problem: podczas procedury analizy protokołu dostępne są tylko metadane z ... tym samym wykonując lwią część jego pracy. Jednak “polityka nieinterweniowania” systemów sztucznej inteligencji w pracę analityka ...

-

![Wybory do PE: priorytety partii politycznych inne niż oczekiwania obywateli? [© Pexels z Pixabay] Wybory do PE: priorytety partii politycznych inne niż oczekiwania obywateli?]()

Wybory do PE: priorytety partii politycznych inne niż oczekiwania obywateli?

... bezpieczeństwa badań i odporności gospodarczej poprzez promowanie współpracy z krajami trzecimi. Uzupełnieniem tych trzech filarów jest Europejska Obronna Polityka ... podejście do zarządzania migracją poprzez podejmowanie wyzwań poprzez kontrolę graniczną, procedury azylowe i współpracę z państwami trzecimi w zrównoważony sposób. Wspólny europejski ...

-

![Potrzebujemy imigrantów. Jak zatrzymać pracowników z Ukrainy? [© zinkevych - Fotolia.com] Potrzebujemy imigrantów. Jak zatrzymać pracowników z Ukrainy?]()

Potrzebujemy imigrantów. Jak zatrzymać pracowników z Ukrainy?

... zarobkową z MSWiA do MRPiPS. Imigracja nie jest kwestią bezpieczeństwa, ale kwestią rynku pracy. Polskie ... w omawianym zakresie. W latach 2009-2012 obowiązywały uproszczone procedury dotyczące ubiegania się o zezwolenie na pobyt i pracę, ... w latach '70 nie rosły (Dustmann, 1993). …dlatego polityka imigracyjna Polski wymaga reformy Raport LFMI ( ...

-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... pracę na czas określony, skomplikowanie procedury wypowiadania umowy o pracę u pracodawców ... masowych doświadczeniach niemieckich pokazują, że odpowiednia polityka gospodarcza w tym zakresie pozwala na istotne obniżenie kosztów ... (8) – pozwala na osłonę jedenastu ważniejszych dla bezpieczeństwa państwa obiektów i osłonę wojsk lądowych, pod jednym ...

-

![ZBP a rozwój gospodarczy Polski [© Scanrail - Fotolia.com] ZBP a rozwój gospodarczy Polski]()

ZBP a rozwój gospodarczy Polski

... polityka w kluczowych dla rozwoju kraju sektorach - wzrost nakładów na nowoczesną infrastrukturę, w tym na gospodarkę opartą na wiedzy, szerokopasmowy Internet, dostosowanie szkolnictwa do potrzeb gospodarki, zapewnienie bezpieczeństwa ... ekspertów ze sfery biznesu. Opracowanie standardowej procedury organizacji „wsparcia gospodarczego” przy okazji ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... procedury wykrywania i leczenia. Użytkownik musi tylko przesłać zaszyfrowany plik do analizy w firmie antywirusowej. Niestety, niektórzy użytkownicy wolą zapłacić za odszyfrowanie swoich plików, co podważa sens wydawania środków finansowych na tworzenie polityki bezpieczeństwa ...

-

![Gabinet Cieni BCC publikuje nowe wskazania dla rządu [© bnorbert3 - Fotolia.com] Gabinet Cieni BCC publikuje nowe wskazania dla rządu]()

Gabinet Cieni BCC publikuje nowe wskazania dla rządu

... przez Skarb Państwa bez wyroku sądowego. Polityka podatkowa DR IRENA OŻÓG, minister ds. polityki ... BCC Uporządkować i uprościć do minimum procedury prawno-administracyjne związane z budową i eksploatowaniem instalacji ... Cieni BCC W celu uwiarygodnienia i poprawy efektywności bezpieczeństwa państwa i polskiego przemysłu obronnego zachodzi pilna ...

-

![Portale społecznościowe a ochrona danych [© stoupa - Fotolia.com] Portale społecznościowe a ochrona danych]()

Portale społecznościowe a ochrona danych

... społecznościowych, polityka ... bezpieczeństwa informatycznego. Badanie pokazało również, że 66% firm pozwala na korzystanie z firmowych palmtopów i komputerów zawierających informacje wrażliwe poza swoją siedzibą. Wraz z rozwojem zorganizowanych form przestępczości internetowej, firmy zmuszone są kłaść szczególny nacisk na procedury bezpieczeństwa ...

-

![Tydzień 31/2007 (30.07-05.08.2007) [© RVNW - Fotolia.com] Tydzień 31/2007 (30.07-05.08.2007)]()

Tydzień 31/2007 (30.07-05.08.2007)

... które mają istotne znaczenie dla "porządku publicznego i bezpieczeństwa publicznego". Dotyczy to takich spraw ... członek RPP Stanisław Nieckarz wyraził pogląd, że polityka monetarna prowadzona w ostatnich kwartałach była zbyt ... z nich procedury były zbyt złożone i nie było zainteresowania w ich stosowaniu. Nowy projekt upraszcza procedury o ...

-

![Rady nadzorcze 2017 [© Robert Kneschke - Fotolia.com] Rady nadzorcze 2017]()

Rady nadzorcze 2017

... i ich realizacja oraz zapewnienie spółce efektywności i bezpieczeństwa. Spółka jest nadzorowana przez skuteczną i kompetentną radę ... Procedury powinny przewidywać sposoby identyfikacji takich sytuacji, ich ujawniania oraz zarządzania nimi. Spółka posiada politykę wynagrodzeń co najmniej dla członków organów spółki i kluczowych menedżerów. Polityka ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... więc szereg praktyk, które mogą zwiększyć poziom bezpieczeństwa i odporność na tego rodzaju ataki: ... na potrzeby testów nowych rozwiązań. Warto wdrożyć procedury automatycznego wyłączania kont testowych po ... ataków socjotechnicznych na użytkowników zajmujących się płatnościami. Polityka aktywnego wyszukiwania włamań. Oprócz znalezienia możliwych ...

-

![mZdrowie czyli technologia mobilna w służbie zdrowia mZdrowie czyli technologia mobilna w służbie zdrowia]()

mZdrowie czyli technologia mobilna w służbie zdrowia

... coraz bardziej zaawansowane leki i procedury), a także oczekiwania pacjentów (jakość i dostępność ... Jak pokazują przykłady strategii narodowych w Wielkiej Brytanii, scentralizowana polityka, strategia i wdrażanie spójnych rozwiązań na skalę ... łatwość obsługi (66 proc.) oraz gwarancja bezpieczeństwa danych (62 proc.). Optymalne wykorzystanie TEC wymaga ...

-

![Tydzień 38/2006 (18-24.09.2006) [© RVNW - Fotolia.com] Tydzień 38/2006 (18-24.09.2006)]()

Tydzień 38/2006 (18-24.09.2006)

... będą wdrożenia wyników badań. Jest obietnica rządowa, że procedury będą uproszczone. Wygląda na to, że ... miano juz dawno oddać do użytku. Niestety polityka utrudniła dokończenie tej inwestycji. Teraz ... Można też LNG transportować cysternami samochodowymi. Problem naszego bezpieczeństwa energetycznego i zabezpieczenia dostaw gazu jest realnym problemem ...

-

![Światowy rynek energetyczny: trendy [© christian42 - Fotolia.com] Światowy rynek energetyczny: trendy]()

Światowy rynek energetyczny: trendy

... oraz Wspólnotę Niepodległych Państw, podczas prezentacji pt. „Polityka energetyczna przyszłości: dziesięć najważniejszych ... gazu w Chinach i Europie rozwijają się, jednakże procedury jego wydobycia są wciąż analizowane. Kolejnym ważnym ... się znacząco do zapewnienia niezależności energetycznej i bezpieczeństwa dostaw. Liczba porozumień i umów o ...

-

![UKE a rynek telekomunikacyjny 2006-2011 UKE a rynek telekomunikacyjny 2006-2011]()

UKE a rynek telekomunikacyjny 2006-2011

... telefonu komórkowego spadła więc o ok. 18% (z 91,1 zł). Polityka Prezesa UKE zmusiła operatorów zasiedziałych ... Prezesa UKE zostało zawarte „Porozumienie na Rzecz Bezpieczeństwa Dzieci w Internecie”, mające na celu połączenie wysiłków różnych ... rynkowe powinny zapewnić konsumentom to, aby procedury realizacji usług czy migracji między operatorami dla ...

-

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012]()

Bezpieczeństwo IT: trendy 2012

... kopii zapasowych, zarządzania pamięcią masową, bezpieczeństwa itd. W rezultacie normą stanie ... retencja kopii zapasowych ulegnie ograniczeniu. W 2012 r. polityka bezterminowego przechowywania kopii zapasowych zacznie odchodzić w ... usuwać skutki awarii. Będą musiały zautomatyzować procedury, aby przyspieszyć przywracanie usług i ograniczyć zależność ...

-

![Czy powszechność pracy zdalnej utrudnia nam powrót do biur? Czy powszechność pracy zdalnej utrudnia nam powrót do biur?]()

Czy powszechność pracy zdalnej utrudnia nam powrót do biur?

... sobie powrotu do zasad obowiązujących przed pandemią. W sytuacji, gdy nowa polityka pracy zdalnej jest dość rygorystyczna, powrót do biura będzie stanowił dla ... do powrotu do biura. Najczęściej wdrażają procedury sanitarne oraz inne rozwiązania, wzmacniające poczucie bezpieczeństwa. W ostatnim czasie popularne były wszelkiego rodzaju inwestycje ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Backup uratuje administratora, ale kto sprawdzi backup? [© phasin - Fotolia.com] Backup uratuje administratora, ale kto sprawdzi backup?](https://s3.egospodarka.pl/grafika2/ransomware/Backup-uratuje-administratora-ale-kto-sprawdzi-backup-199187-150x100crop.jpg)

![Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników [© Freepik] Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników](https://s3.egospodarka.pl/grafika2/dyrektywa-NIS2/Dyrektywa-NIS2-obejmie-17-branz-Kary-takze-dla-pracownikow-263116-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Polskie firmy a ochrona danych [© Scanrail - Fotolia.com] Polskie firmy a ochrona danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Polskie-firmy-a-ochrona-danych-apURW9.jpg)

![Mobilność - wygodna i niebezpieczna [© Minerva Studio - Fotolia.com] Mobilność - wygodna i niebezpieczna](https://s3.egospodarka.pl/grafika/rozwiazania-mobilne/Mobilnosc-wygodna-i-niebezpieczna-iG7AEZ.jpg)

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Ochrona-danych-w-chmurze-kluczowa-dla-firm-151560-150x100crop.jpg)

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Cloud-computing-a-bezpieczenstwo-danych-apURW9.jpg)

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?](https://s3.egospodarka.pl/grafika2/BCC/Co-Gabinet-Cieni-BCC-rekomenduje-rzadowi-187137-150x100crop.jpg)

![System finansowy w Polsce. Nie można popełnić błędu [© marcinm111 - Fotolia.com] System finansowy w Polsce. Nie można popełnić błędu](https://s3.egospodarka.pl/grafika2/system-finansowy/System-finansowy-w-Polsce-Nie-mozna-popelnic-bledu-191136-150x100crop.jpg)

![Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji [© alphaspirit - Fotolia.com] Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-publikuje-rekomendacje-dla-rzadu-nowej-kadencji-223555-150x100crop.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Ochrona danych: zabezpiecz komputer na wypadek utraty zasilania [© reichdernatur - Fotolia.com] Ochrona danych: zabezpiecz komputer na wypadek utraty zasilania](https://s3.egospodarka.pl/grafika2/Kroll-Ontrack/Ochrona-danych-zabezpiecz-komputer-na-wypadek-utraty-zasilania-161365-150x100crop.jpg)

![Gabinet Cieni BCC: nowe rekomendacje dla rządzących [© Michail Petrov - Fotolia.com] Gabinet Cieni BCC: nowe rekomendacje dla rządzących](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-nowe-rekomendacje-dla-rzadzacych-207376-150x100crop.jpg)

![Wybory do PE: priorytety partii politycznych inne niż oczekiwania obywateli? [© Pexels z Pixabay] Wybory do PE: priorytety partii politycznych inne niż oczekiwania obywateli?](https://s3.egospodarka.pl/grafika2/Unia-Europejska/Wybory-do-PE-priorytety-partii-politycznych-inne-niz-oczekiwania-obywateli-260182-150x100crop.jpg)

![Potrzebujemy imigrantów. Jak zatrzymać pracowników z Ukrainy? [© zinkevych - Fotolia.com] Potrzebujemy imigrantów. Jak zatrzymać pracowników z Ukrainy?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Potrzebujemy-imigrantow-Jak-zatrzymac-pracownikow-z-Ukrainy-208290-150x100crop.jpg)

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![ZBP a rozwój gospodarczy Polski [© Scanrail - Fotolia.com] ZBP a rozwój gospodarczy Polski](https://s3.egospodarka.pl/grafika/ZBP/ZBP-a-rozwoj-gospodarczy-Polski-apURW9.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Gabinet Cieni BCC publikuje nowe wskazania dla rządu [© bnorbert3 - Fotolia.com] Gabinet Cieni BCC publikuje nowe wskazania dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-publikuje-nowe-wskazania-dla-rzadu-210903-150x100crop.jpg)

![Portale społecznościowe a ochrona danych [© stoupa - Fotolia.com] Portale społecznościowe a ochrona danych](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-a-ochrona-danych-MBuPgy.jpg)

![Tydzień 31/2007 (30.07-05.08.2007) [© RVNW - Fotolia.com] Tydzień 31/2007 (30.07-05.08.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-31-2007-30-07-05-08-2007-vgmzEK.jpg)

![Rady nadzorcze 2017 [© Robert Kneschke - Fotolia.com] Rady nadzorcze 2017](https://s3.egospodarka.pl/grafika2/Rada-nadzorcza/Rady-nadzorcze-2017-190095-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Tydzień 38/2006 (18-24.09.2006) [© RVNW - Fotolia.com] Tydzień 38/2006 (18-24.09.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-38-2006-18-24-09-2006-vgmzEK.jpg)

![Światowy rynek energetyczny: trendy [© christian42 - Fotolia.com] Światowy rynek energetyczny: trendy](https://s3.egospodarka.pl/grafika/rynek-energii/Swiatowy-rynek-energetyczny-trendy-zaGbha.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)