-

![Europa: wydarzenia tygodnia 35/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 35/2012]()

Europa: wydarzenia tygodnia 35/2012

... stwierdzi nieprawidłowości w ich działaniach. Obok rozbudowy i stworzenia odpowiedniej infrastruktury niezbędne są więc nowe regulacje prawne. – One wspomagają kwestię infrastruktury. Program Uwolnienia Gazu, stworzenie giełdy gazu, jak również regulacje umożliwiające chociażby zmianę dostawcy, alokacje mocy przesyłowych, dostęp stron trzecich do ...

-

![Zakupy online - typy klientów [© Vladimir Gerasimov - Fotolia.com] Zakupy online - typy klientów]()

Zakupy online - typy klientów

... do opiniowania produktów – są one kluczowe dla tej grupy klientów. Umożliwiaj sortowanie produktów według ocen klientów. Twórz rankingi klienckie. Stwórz program testów produktów i publikuj jego wyniki (np. w formie wideorecenzji konsumenckich). Fora, blogi, media społecznościowe to miejsca gdzie możesz spotkać klientów z tej ...

-

![Mazowieckie firmy stawiają na innowacje [© Sergej Khackimullin - Fotolia.com] Mazowieckie firmy stawiają na innowacje]()

Mazowieckie firmy stawiają na innowacje

62,5 proc. firm na Mazowszu poniosło w latach 2009-2011 nakłady na działalność innowacyjną. Przeważnie były to wydatki do 50 tys. zł i trafiły przede wszystkim na zakup maszyn i urządzeń technicznych, oprogramowania oraz doskonalenie zawodowe pracowników związane z działalnością innowacyjną - wynika z badania efektywności współpracy biznesu z ...

-

![Kontrola rodzicielska - statystyki III-VIII 2012 Kontrola rodzicielska - statystyki III-VIII 2012]()

Kontrola rodzicielska - statystyki III-VIII 2012

... takich stron. Rodzice mogą decydować o tym, na jakie witryny ich dzieci nie będą mogły wchodzić. Gdy Kontrola rodzicielska zostanie aktywowana, program automatycznie będzie blokował dostęp do stron klasyfikujących się do następujących kategorii: Pornografia, treści erotyczne Nielegalne oprogramowanie Narkotyki Przemoc Język ofensywny ...

-

![Podstawowa opieka zdrowotna - problemy Podstawowa opieka zdrowotna - problemy]()

Podstawowa opieka zdrowotna - problemy

Zaledwie co trzeci polski lekarz podstawowej opieki zdrowotnej (POZ) to lekarz rodzinny. Tysiące przypadków zachorowań, które powinny być leczone przez lekarzy pierwszego kontaktu, trafia do specjalistów, co powoduje gigantyczne kolejki. Lekarze POZ nie koordynują leczenia pacjentów po skierowaniu ich do specjalistów. Twórcy raportu w ramach ...

-

![Polska gospodarka spowalnia w obliczu kryzysu Polska gospodarka spowalnia w obliczu kryzysu]()

Polska gospodarka spowalnia w obliczu kryzysu

... PwC, stan polskich finansów publicznych budzi pewne obawy. Obecnie pole manewru w obrębie polityki fiskalnej jest bardzo ograniczone. Polska realizuje niezbędny program konsolidacji, którego celem jest uzyskanie w 2012 r. deficytu na poziomie 3%, zgodnie z wymaganiami traktatów unijnych. Mimo iż sektor bankowy nie potrzebował żadnego ...

-

![Polski Internet a poszukiwanie pracy Polski Internet a poszukiwanie pracy]()

Polski Internet a poszukiwanie pracy

... napisano w badanym okresie o rządowych programach pomocy bezrobotnym. Ministerstwo Pracy chce ułatwić młodym rodzicom powrót na rynek pracy. Dlatego planuje uruchomić program dopłat do miejsc pracy dla osób z małymi dziećmi - ujawnił Rzeczpospolita, a źródła internetowe powtórzyły kilkadziesiąt razy. Inną, często powtarzaną wiadomością był ...

-

![Urządzenie wielofunkcyjne Brother DCP-J140W Urządzenie wielofunkcyjne Brother DCP-J140W]()

Urządzenie wielofunkcyjne Brother DCP-J140W

... Brother Control Center, dzięki któremu można zmieniać parametry wydruku lub wybrać odpowiedni format zapisu zeskanowanego pliku. Dodatkowo do DCP-J140W dołączono program Reallusion FaceFilter Studio Software, który pozwala w prosty sposób edytować i ulepszać fotografie przed wydrukowaniem. W zgodzie ze środowiskiem Wszystkie urządzenia atramentowe ...

-

![Drukarka laserowa Brother HL-5450DN Drukarka laserowa Brother HL-5450DN]()

Drukarka laserowa Brother HL-5450DN

... AirPrint, Google Cloud Print, iPrint&Scan (Android, iOS, Windows 7 Phone) oraz Cortado Cloud Print . Zdalne centrum zarządzania Dołączony do HL-5450DN program BRAdmin Proffessional pozwala na zdalne monitorowanie urządzenia oraz na modyfikacje ustawień drukarki. Zdalna funkcja diagnostyczna automatycznie wykrywa i ostrzega mailowo administratora ...

-

![Europa: wydarzenia tygodnia 37/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 37/2012]()

Europa: wydarzenia tygodnia 37/2012

... zadłużonych państw strefy euro (takich jak Hiszpania i Włochy), może przyczynić się do pogłębienia podziałów w strefie euro. Uważa on też, że "program EBC może uratować euro, ale jest też krokiem w kierunku trwałego podziału Europy na dłużników i wierzycieli, a długotrwała depresja i Europy dwóch prędkości ...

-

![Gaz łupkowy może przynieść budżetowi miliardy? [© Thibault Renard - Fotolia.com] Gaz łupkowy może przynieść budżetowi miliardy?]()

Gaz łupkowy może przynieść budżetowi miliardy?

... mld m.sześc. w 2034 r. Zdaniem autorów tylko ostatnio scenariusz mógłby przynieść pozytywne zmiany dla polskiej gospodarki. Byłby to jednak bardzo kosztowny program. W grę musiałyby wejść nie tylko inwestycje w wydobycie gazu (łącznie za 57 mld zł do 2025 r.), ale także w rozbudowę i przebudowę polskiej ...

-

![Świat: wydarzenia tygodnia 38/2012 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 38/2012]()

Świat: wydarzenia tygodnia 38/2012

... . zadłużenie odpisano na straty, a resztę w wysokości ok. 1 mld USD uznano za dług z tytułu programu wymiany pomocy (debt for aid exchange program). Brytyjska firma Falkland Oil & Gas Ltd odkryła u wybrzeży Falklandów zasoby gazu naturalnego. W wyniku akcje firmy zyskały 5,3 procent.To już drugie ...

-

![Spamerzy podszywają się pod Kaspersky Lab [© mitri Stalnuhhin - Fotolia.com] Spamerzy podszywają się pod Kaspersky Lab]()

Spamerzy podszywają się pod Kaspersky Lab

Kaspersky Lab Polska informuje o pojawieniu się niebezpiecznego spamu wykorzystującego wizerunek firmy Kaspersky Lab. Od wczoraj polscy użytkownicy internetu otrzymują wiadomości e-mail wysłane rzekomo przez Kaspersky Lab, które nakłaniają do kliknięcia odsyłacza prowadzącego do szkodliwego programu. Treść wiadomości o temacie „Milard komputerów ...

-

![Kolejny spamowy atak hakerów na Allegro [© raywoo - Fotolia.com] Kolejny spamowy atak hakerów na Allegro]()

Kolejny spamowy atak hakerów na Allegro

... . Tym razem spamerzy wykorzystali wizerunek Allegro.pl. Wiadomości e-mail wysłane w ramach ataku zawierają odsyłacz do strony, na której znajduje szkodliwy program. Treść wiadomości o temacie „Odzyskaj Dostęp Do Konta Allegro” docierającej do użytkowników internetu ze sfałszowanego adresu mail powiadomienia@allegro.pl , powiadomienia ...

-

![Europa: wydarzenia tygodnia 39/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 39/2012]()

Europa: wydarzenia tygodnia 39/2012

... poziomie 0,3 proc. Barclays Capital przewiduje też obniżkę głównej stopy procentowej strefy euro o 25 do 50 pb. Władze Ukrainy zapowiadają nowy program prywatyzacji mienia państwowego. Ma on dotyczyć 1200 przedsiębiorstw, znajdujących się obecnie na liście 1500 podmiotów gospodarczych dotychczas niepodlegających przekształceniom własnościowym ...

-

![Systemy e-płatności a cyberprzestępcy Systemy e-płatności a cyberprzestępcy]()

Systemy e-płatności a cyberprzestępcy

... . Oszuści często wykorzystują luki w przeglądarce w celu wykonania szkodliwego skryptu, który infekuje komputer potencjalnej ofiary trojanem. Po zainstalowaniu szkodliwy program zaczyna gromadzić informacje użytkownika dotyczące jego konta i może podmieniać adresy odwiedzanych stron, a nawet modyfikować treść transakcji bankowych. Trojany potrafią ...

-

![Kompetencje zawodowe to nie wszystko [© shock - Fotolia.com] Kompetencje zawodowe to nie wszystko]()

Kompetencje zawodowe to nie wszystko

... do poszukiwania pracy czy spotkania z pracodawcą – mówi Justyna Ścigler. Te obserwacje potwierdza też Magdalena Kamienicka, psycholog i trener, realizująca w gimnazjach autorski program „Co lubię robić, czyli o tym jak rozwijać swoje zainteresowania w kontekście przyszłej edukacji i pracy”, współpracująca z Fundacją Civis Polonus oraz Ośrodkiem ...

-

![ESET USSD Control ESET USSD Control]()

ESET USSD Control

... utraty danych w wyniku działania złośliwego kodu USSD. Rozwiązanie sprawdza potencjalnie niebezpieczne kody USSD przed ich uruchomieniem przez domyślny dialer smartfonu (program służący do realizowania połączeń telefonicznych). ESET USSD Control w razie wykrycia złośliwego kodu USSD blokuje go i wyświetla użytkownikowi okno z odpowiednim ...

-

![Najlepsi pracodawcy 2012 Najlepsi pracodawcy 2012]()

Najlepsi pracodawcy 2012

... 7. edycji Badania Najlepsi Pracodawcy (BNP) w Polsce. Zwycięzcą w kategorii dużych przedsiębiorstw został Dom Kredytowy NOTUS S.A., a w kategorii małych i średnich ANKOL Sp. z o.o. Program Najlepsi Pracodawcy (PNP), którego głównym elementem jest Badanie Najlepsi Pracodawcy (BNP) umożliwia budowanie angażującego środowiska pracy, a co za tym idzie ...

-

![Polska: wydarzenia tygodnia 41/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 41/2012]()

Polska: wydarzenia tygodnia 41/2012

... w sierpniu wzrosła o 0,5 proc. rok do roku, po wzroście o 5,2 proc. w lipcu Według premiera rządu od 2014 r. wpływy z prywatyzacji będą zasilały program inwestycyjny, a nie bezpośrednio budżet państwa. Fundusz inwestycyjny będą też zasilały środki wypracowane w firmach strategicznych dla państwa i w firmach w których większościowe udziały ...

-

![Monitor AOC i2757Fm Monitor AOC i2757Fm]()

Monitor AOC i2757Fm

... i2757Fm spełnia wymagania certyfikatów, takich jak TCO 5.0 oraz EPEAT Silver. Inteligentne tryby pracy monitora pozwalają na jeszcze bardziej oszczędzać energię. Program eSaver dostosowuje siłę podświetlenia ekranu do oświetlenia otoczenia, co nie tylko znacznie wydłuża żywotność diod podświetlających, ale także poprawia komfort ...

-

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012]()

ESET: zagrożenia internetowe IX 2012

... pułapką phishingową powinna ochronić użytkownika przeglądarka internetowa, która zablokuje dostęp do podejrzanej witryny. Spreparowany serwis zablokuje również pakiet bezpieczeństwa lub program antywirusowy – robi tak m.in. ESET Smart Security oraz ESET NOD32 Antivirus. Pułapka nie powinna zagrozić graczom, którzy korzystają z aplikacji z tokenem ...

-

![Polski Internet a randki online [© Ammentorp - Fotolia.com] Polski Internet a randki online]()

Polski Internet a randki online

... takie portale jak sympatia oferują coś więcej”. Randkuj, ale z głową! Zły wizerunek sieciowemu randkowaniu robią przypadki nieuczciwe, a nawet przestępcze: „Pamiętam program Ewy Drzyzgi, do którego zaprosiła kobiety, które miały zdecydowanie mniej szczęścia niż M. Opowiadały historie identyczne jak ta wyżej przeze mnie ...

-

![Najlepszy Partner w Biznesie 2012 [© violetkaipa - Fotolia.com] Najlepszy Partner w Biznesie 2012]()

Najlepszy Partner w Biznesie 2012

... Piłki Siatkowej i Ministerstwo Sportu i Turystyki za wspólny projekt w zakresie upowszechniania siatkówki wśród dzieci i młodzieży. Jest to innowacyjny w skali kraju program, którego najważniejszym elementem jest utworzenie Siatkarskich Ośrodków Szkolnych. W kategorii CSR – KGHM Polska Miedź S.A. za skuteczne i odpowiedzialne prowadzenie biznesu ...

-

![Bezpieczne dane firmowe na urządzeniach mobilnych [© drubig-photo - Fotolia.com] Bezpieczne dane firmowe na urządzeniach mobilnych]()

Bezpieczne dane firmowe na urządzeniach mobilnych

Aż 88% pracowników firm używa tych samych telefonów komórkowych w pracy co w życiu prywatnym, podczas gdy jednocześnie zaledwie 44% przedsiębiorstw posiada jakiekolwiek procedury dotyczące bezpieczeństwa urządzeń mobilnych, a jeszcze mniej stosuje oprogramowanie zabezpieczające - informują eksperci firmy PwC w opublikowanym raporcie "Globalny stan ...

-

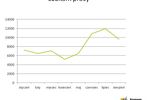

![Spam we IX 2012 r. [© Photosani - Fotolia.com] Spam we IX 2012 r.]()

Spam we IX 2012 r.

... szkodliwych programów rozprzestrzenianych za pośrednictwem poczty e-mail. Pierwsze miejsce zajął Backdoor.Win32.Androm.kv. W ścisłej 10 znalazł się również inny program z tej rodziny – modyfikacja Androm.ib, która uplasowała się na szóstym miejscu. Szkodliwe programy z tej rodziny zaklasyfikowały się do pierwszej 10 ...

-

![Polska: wydarzenia tygodnia 44/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 44/2012]()

Polska: wydarzenia tygodnia 44/2012

... to ogromny pakiet. Więc 2014 rok to jest ta perspektywa, że przy nacisku i przy dobrym przeprowadzeniu spraw można zacząć realizować Program Uwalniania Gazu. Ale na pewno nie wcześniej, a ja bym nawet stawiał, że trochę później – uważa Andrzej Szczęśniak. Andrzej Szczęśniak Ekspert ...

-

![Facebook - uwaga na erotyczne filmiki Facebook - uwaga na erotyczne filmiki]()

Facebook - uwaga na erotyczne filmiki

... adresów mailowych. "Przed instalacją dowolnej aplikacji na Facebooku należy koniecznie zapoznać się z jej polityką prywatności oraz sprawdzić do jakich danych program uzyska dostęp. Podejrzliwość powinny wzbudzić te aplikacje, które samodzielnie chcą umieszczać na profilu internauty dowolne treści oraz te, które do ...

-

![PO Kapitał Ludzki - ryzyko projektów [© Jackin - Fotolia.com] PO Kapitał Ludzki - ryzyko projektów]()

PO Kapitał Ludzki - ryzyko projektów

Od stosunkowo niedawna instytucje przyznające dofinansowanie z EFS zdają się przyjmować do wiadomości, że realizacja projektów w Programie Operacyjnym Kapitał Ludzki wiąże się z ryzykiem. Wydaje się, że biorą pod uwagę, że podpisanie umowy o dofinansowanie z określonymi zadaniami, sztywno zdefiniowanymi wskaźnikami i nieprzekraczalnym budżetem na ...

-

![Flota samochodowa: CFM w Polsce I-VI 2012 [© OpopO - Fotolia.com] Flota samochodowa: CFM w Polsce I-VI 2012]()

Flota samochodowa: CFM w Polsce I-VI 2012

Około 4 proc. wszystkich aut służbowych w Polsce jest outsourcowanych, równocześnie firm, które w minionym półroczu zdecydowały się na oddanie swojej floty w długoterminowe zarządzanie zewnętrzne było prawie 17 tys. – wynika z najnowszego raportu Instytutu Keralla Research, który dwa razy w roku bada rynek Car Fleet Management w Polsce. Z analiz ...

-

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?]()

Czy przeglądarki internetowe są bezpieczne?

Przeglądarki internetowe należą do najpopularniejszych programów i są instalowane na niemal każdym komputerze. Większość obecnych cyberataków pochodzi z Internetu i wykorzystuje luki w zabezpieczeniach samych przeglądarek lub przestarzałych wtyczek. Dlatego bardzo istotne jest, aby użytkownicy uaktualniali swoje przeglądarki przy użyciu ...

-

![Trend Micro: zagrożenia internetowe III kw. 2012 [© drx - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2012]()

Trend Micro: zagrożenia internetowe III kw. 2012

Ilość niebezpiecznego złośliwego oprogramowania i aplikacji adware zbierających dane użytkowników systemu Google Android wzrosła gwałtownie o 483%, z niecałych 30 tys. przypadków w czerwcu do prawie 175 tys. we wrześniu - wynika z najnowszego raportu Trend Micro podsumowującego trzeci kwartał 2012 roku. Podczas gdy dość rygorystyczna polityka ...

-

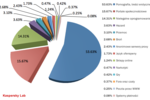

![Szkodliwe programy a wersje Androida Szkodliwe programy a wersje Androida]()

Szkodliwe programy a wersje Androida

Analiza mobilnego szkodliwego oprogramowania dla systemu Android przeprowadzona przez ekspertów z Kaspersky Lab w III kwartale 2012 r. pokazuje, że spośród systemów mobilnych firmy Google najpopularniejszy cel dla cyberprzestępców stanowi wersja 2.3.6 (Gingerbread) oraz 4.0.4 (Ice Cream Sandwich). W III kwartale trwał szybki wzrost liczby nowych ...

-

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?]()

Ataki hakerów - jakie stawki?

... zdalnej kradzieży osobistych danych z komputerów ofiar. Kod źródłowy konia trojańskiego backdoor trojan: 50 dolarów. Złośliwe oprogramowanie typu trojan udaje legalny program lub aplikację, aby kraść dane użytkownika. Z raportu wynika, że ceny znacznie wyższe niż 50 dolarów dotyczą zazwyczaj wyszukanych narzędzi, usług ...

-

![Jak zaprojektować najlepsze logo firmy? [© M.studio - Fotolia.com] Jak zaprojektować najlepsze logo firmy?]()

Jak zaprojektować najlepsze logo firmy?

Każda firma dąży do zbudowania unikalnego wizerunku marki, wysokiej świadomości i pozycji konkurencyjnej. Bez wyróżniającego wizerunku jest to trudne. Jak zaprogramować i zbudować silną markę? Jak wyróżnić firmę od konkurentów? Jak wykorzystać wizerunek do celów biznesowych? Jaką rolę pełni logo firmy? Projektowanie logo firmy to trudna sztuka, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Europa: wydarzenia tygodnia 35/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 35/2012](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-35-2012-sNRO59.jpg)

![Zakupy online - typy klientów [© Vladimir Gerasimov - Fotolia.com] Zakupy online - typy klientów](https://s3.egospodarka.pl/grafika2/zakupy-w-Internecie/Zakupy-online-typy-klientow-104219-150x100crop.jpg)

![Mazowieckie firmy stawiają na innowacje [© Sergej Khackimullin - Fotolia.com] Mazowieckie firmy stawiają na innowacje](https://s3.egospodarka.pl/grafika2/innowacyjnosc/Mazowieckie-firmy-stawiaja-na-innowacje-103567-150x100crop.jpg)

![Europa: wydarzenia tygodnia 37/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 37/2012](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-37-2012-sNRO59.jpg)

![Gaz łupkowy może przynieść budżetowi miliardy? [© Thibault Renard - Fotolia.com] Gaz łupkowy może przynieść budżetowi miliardy?](https://s3.egospodarka.pl/grafika2/gaz-lupkowy/Gaz-lupkowy-moze-przyniesc-budzetowi-miliardy-104870-150x100crop.jpg)

![Świat: wydarzenia tygodnia 38/2012 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 38/2012](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-38-2012-12AyHS.jpg)

![Spamerzy podszywają się pod Kaspersky Lab [© mitri Stalnuhhin - Fotolia.com] Spamerzy podszywają się pod Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spamerzy-podszywaja-sie-pod-Kaspersky-Lab-105187-150x100crop.jpg)

![Kolejny spamowy atak hakerów na Allegro [© raywoo - Fotolia.com] Kolejny spamowy atak hakerów na Allegro](https://s3.egospodarka.pl/grafika2/spam/Kolejny-spamowy-atak-hakerow-na-Allegro-105430-150x100crop.jpg)

![Europa: wydarzenia tygodnia 39/2012 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 39/2012](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-39-2012-sNRO59.jpg)

![Kompetencje zawodowe to nie wszystko [© shock - Fotolia.com] Kompetencje zawodowe to nie wszystko](https://s3.egospodarka.pl/grafika2/rynek-pracy/Kompetencje-zawodowe-to-nie-wszystko-106303-150x100crop.jpg)

![Polska: wydarzenia tygodnia 41/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 41/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-41-2012-vgmzEK.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![Polski Internet a randki online [© Ammentorp - Fotolia.com] Polski Internet a randki online](https://s3.egospodarka.pl/grafika2/randki-w-sieci/Polski-Internet-a-randki-online-107351-150x100crop.jpg)

![Najlepszy Partner w Biznesie 2012 [© violetkaipa - Fotolia.com] Najlepszy Partner w Biznesie 2012](https://s3.egospodarka.pl/grafika2/Najlepszy-Partner-w-Biznesie/Najlepszy-Partner-w-Biznesie-2012-107558-150x100crop.jpg)

![Bezpieczne dane firmowe na urządzeniach mobilnych [© drubig-photo - Fotolia.com] Bezpieczne dane firmowe na urządzeniach mobilnych](https://s3.egospodarka.pl/grafika2/dane-firmowe/Bezpieczne-dane-firmowe-na-urzadzeniach-mobilnych-107763-150x100crop.jpg)

![Spam we IX 2012 r. [© Photosani - Fotolia.com] Spam we IX 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-we-IX-2012-r-107915-150x100crop.jpg)

![Polska: wydarzenia tygodnia 44/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 44/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-44-2012-vgmzEK.jpg)

![PO Kapitał Ludzki - ryzyko projektów [© Jackin - Fotolia.com] PO Kapitał Ludzki - ryzyko projektów](https://s3.egospodarka.pl/grafika2/Program-Operacyjny-Kapital-Ludzki/PO-Kapital-Ludzki-ryzyko-projektow-109825-150x100crop.jpg)

![Flota samochodowa: CFM w Polsce I-VI 2012 [© OpopO - Fotolia.com] Flota samochodowa: CFM w Polsce I-VI 2012](https://s3.egospodarka.pl/grafika2/flota-samochodowa/Flota-samochodowa-CFM-w-Polsce-I-VI-2012-108330-150x100crop.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe III kw. 2012 [© drx - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-III-kw-2012-108564-150x100crop.jpg)

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Ataki-hakerow-jakie-stawki-108669-150x100crop.jpg)

![Jak zaprojektować najlepsze logo firmy? [© M.studio - Fotolia.com] Jak zaprojektować najlepsze logo firmy?](https://s3.egospodarka.pl/grafika2/logo-firmy/Jak-zaprojektowac-najlepsze-logo-firmy-109263-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)