-

![Microsoft SQL Server 2008 [© Nmedia - Fotolia.com] Microsoft SQL Server 2008]()

Microsoft SQL Server 2008

Firma Microsoft poinformowała o wprowadzeniu do produkcji oprogramowania Microsoft SQL Server 2008 - nowej wersji systemu do zarządzania i analizy danych. SQL Server 2008 umożliwia zarządzanie w oparciu o reguły, audyty, obsługę dużych hurtowni danych, dane geograficzne i przestrzenne oraz usługi raportowania i analizy. SQL Server 2008 to system ...

-

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008]()

Komputery zombie IV-VI 2008

Wyniki analizy przeprowadzonej przez Laboratorium Panda Security i Commtouch są zatrważające. W drugim kwartale 2008 roku średnio ponad 10 milionów komputerów zombie każdego dnia rozsyłało spam i wiadomości zawierające złośliwe oprogramowanie. Co więcej, 74% wszystkich odbieranych wiadomości e-mail stanowił spam. Autorzy raportu wskazują, że w ...

-

![Skaner Canon imageFORMULA DR-3010C Skaner Canon imageFORMULA DR-3010C]()

Skaner Canon imageFORMULA DR-3010C

... CapturePerfect, OmniPage, PaperPort i Adobe Acrobat Standard. Aplikacje te pozwalają na skanowanie, archiwizowanie i organizowanie dokumentów. Dodatkowo dołączony został również program BizCard Reader, który skanuje wizytówki, umożliwiając jednocześnie utworzenie bazy danych kontaktów biznesowych. Canon imageFORMULA DR-3010C jest dostępny w Europie ...

-

![Nowe Gadu-Gadu beta już dostępne [© Nmedia - Fotolia.com] Nowe Gadu-Gadu beta już dostępne]()

Nowe Gadu-Gadu beta już dostępne

... dostępny jest import z pliku w formatach 7.x i Nowe GG beta, eksport do pliku w formacie Nowe GG beta oraz usuwanie listy kontaktów z serwera. Program w wersji beta posiada także takie funkcjonalności jak: informowanie użytkowników o nowościach (pasek informacyjny na dole listy kontaktów), nowe okno wyboru emotek ...

-

![Tydzień 34/2008 (18-24.08.2008) [© RVNW - Fotolia.com] Tydzień 34/2008 (18-24.08.2008)]()

Tydzień 34/2008 (18-24.08.2008)

... ulg podatkowych i jak zapowiedziano jest to jedynie początek szerszego programu stymulacyjnego, który jest obecnie przygotowywany przez francuskie Ministerstwo Finansów. Cały program ma być zaprezentowany we wrześniu. Oczywiście te inicjatywy będą sfinansowane kosztem budżetu, który i tak jest już osłabiony skutkami spowolnienia gospodarczego ...

-

![Bezpłatne licencje w Novell Teaming [© Nmedia - Fotolia.com] Bezpłatne licencje w Novell Teaming]()

Bezpłatne licencje w Novell Teaming

Firma Novell udostępniła pakiet startowy z oprogramowaniem Novell Teaming zawierającym bezpłatne licencje dla 20 użytkowników. Novell Teaming służy do wspomagania pracy zespołowej i oparty jest na narzędziach webowych, co umożliwia współpracę grup pracowników bez względu na miejsce ich przebywania. Novell Teaming Starter Pack można instalować na ...

-

![Telefon VoIP Grandstream GXP280 Telefon VoIP Grandstream GXP280]()

Telefon VoIP Grandstream GXP280

Firma Grandstream wprowadziła do swojej oferty nowy telefon VoIP - GXP280. Nowy model został wyposażony w graficzny ekran LCD o rozdzielczości 128x32 pkt, trzy programowalne klawisze i podwójne gniazdo 10/100 Mbps Ethernet. GXP280 oferuje automatyczną konfigurację z serwera oraz jest kompatybilny z innymi urządzeniami SIP oraz softwareowymi ...

-

![WebGadu 3.0 - komunikator przez WWW [© stoupa - Fotolia.com] WebGadu 3.0 - komunikator przez WWW]()

WebGadu 3.0 - komunikator przez WWW

Gadu-Gadu wprowadził nową wersję programu dostępną bez instalacji, poprzez przeglądarkę stron internetowych - WebGadu wydanie 3.0. Wprowadzona do użytku wersja komunikatora WebGadu 3.0 posiada szereg funkcji i opcji, m.in.: wersję angielską, szyfrowanie, czy awatary. Wydanie WebGadu 3.0 zostało dostosowane do przeglądarek Internet Explorer od ...

-

![Telewizja HD: FreeSat wzorem dla TVP Telewizja HD: FreeSat wzorem dla TVP]()

Telewizja HD: FreeSat wzorem dla TVP

Przykład BBC, w zakresie udanej cyfryzacji nadawcy publicznego, powinien być stawiany za wzór, lecz możliwy do osiągnięcia także dla Polski. FreeSat jest platformą nie tylko telewizji i radia cyfrowego, lecz także programów HD, serwisów interaktywnych, dostępnych bez opłaty, bez umów i finansowanych jedynie z wpływów abonamentowych - wynika z ...

-

![Przeglądarka Google Chrome dostępna Przeglądarka Google Chrome dostępna]()

Przeglądarka Google Chrome dostępna

Google zaprezentował 3 września 2008 r. nową, zbudowaną w oparciu o otwarte oprogramowanie, przeglądarkę Google Chrome. Nowa przeglądarka jest dostępna w wersji beta w 43 językach i posiada szereg nowych funkcjonalności, m.in. "nowe okno incognito". Google Chrome została zaprojektowana aby umożliwić użytkownikom nawigację w sieci i przeszukiwanie ...

-

![ESET: lista wirusów VIII 2008 ESET: lista wirusów VIII 2008]()

ESET: lista wirusów VIII 2008

... okazują się loginy i hasła graczy sieciowym RPG tzw. Massive Multiplayer Online Role-Playing Games (MMORPG). Najpierw na niezabezpieczony komputer trafia złośliwy program, który instaluje się bez wiedzy użytkownika, a następnie ukrywając przed ofiarą swoją obecność, działa jak typowy keylogger rejestrując wszystkie znaki, które ...

-

![MG: polityka energetyczna do 2030 [© christian42 - Fotolia.com] MG: polityka energetyczna do 2030]()

MG: polityka energetyczna do 2030

... należy wsparcie wytwarzania energii elektrycznej, ciepła i chłodu z OZE oraz produkcji biopaliw. Interesującą inicjatywą, którą planuje podjąć Ministerstwo Gospodarki, jest program budowy co najmniej jednej biogazowni rolniczej w każdej gminie. Konkurencyjne rynki energetyczne przyczyniają się do zmniejszenia kosztów produkcji, a zatem ograniczenia ...

-

![Aparat cyfrowy Pentax Optio M60 Aparat cyfrowy Pentax Optio M60]()

Aparat cyfrowy Pentax Optio M60

... 16 trybów zdjęciowych i 15 trybów odtwarzania Funkcja miękkiego błysku Dodawanie daty i godziny do zdjęć Funkcja histogramu Redukcja czerwonych oczu w aparacie Program ACDSee for PENTAX do edycji zdjęć Funkcja DPOF, ExifPrint, kompatybilność z PRINT Image MatchingIII Zasilanie: akumulator litowo-jonowy D-LI78 (ok. 230 zdjęć ...

-

![Wirusy a Wielki Zderzacz Hadronów Wirusy a Wielki Zderzacz Hadronów]()

Wirusy a Wielki Zderzacz Hadronów

Kaspersky Lab, producent rozwiązań służących do ochrony danych, poinformował o pojawieniu się nowych szkodliwych programów wykorzystujących popularność ostatnich wydarzeń związanych z uruchomieniem Wielkiego Zderzacza Hadronów znajdującego się w ośrodku CERN w pobliżu Genewy. To nic nowego, że autorzy szkodliwego oprogramowania wykorzystują duże ...

-

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008]()

Symantec: spam VIII 2008

Internetowi przestępcy wykorzystują bieżące wydarzenia w Gruzji w swoich wiadomościach e-mail w celu zainfekowania komputerów złośliwym oprogramowaniem - poinformowała firma Symantec w swoim najnowszym raporcie na temat spamu. Nagłówki rozsyłanych wiadomości odnoszą się do konfliktu Gruzja - Rosja, np. „Dziennikarz zastrzelony w Gruzji”. W treści ...

-

![Ocena stanu BHP w 2007 [© Scanrail - Fotolia.com] Ocena stanu BHP w 2007]()

Ocena stanu BHP w 2007

... . Polska też będzie wprowadzać do naszego prawa nowe dyrektywy Wspólnot Europejskich dotyczące BHP. Jednocześnie minister pracy i polityki społecznej opracuje „Krajowy program na rzecz bezpieczeństwa i higieny pracy na lata 2008-2012”. Prowadzone będą prace nad realizacją programu wieloletniego „Poprawa bezpieczeństwa i warunków pracy – I etap ...

-

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe]()

Kradzież danych: poważne ryzyko biznesowe

Finjan Inc. opublikował wyniki swoich badań, dotyczących bezpieczeństwa sieci, przeprowadzonych w lipcu 2008 r. na 1387 specjalistach do spraw bezpieczeństwa IT. Wyniki pokazały, że przeważająca liczba ankietowanych postrzega cyberprzestępstwa jako największe niebezpieczeństwo dla biznesu, a szczególnie prawdopodobieństwo kradzieży tak ważnych ...

-

![Projektor DLP Acer S1200 Projektor DLP Acer S1200]()

Projektor DLP Acer S1200

... , pakiet programów narzędziowych obejmujący następujące moduły: Acer eView Management - dostosowujący ustawienia projektora do warunków oświetleniowych oraz rodzaju wyświetlanego obrazu. Program Acer eView Management jest wyposażony w funkcję Blackboard Mode, która pozwala na wyświetlanie obrazu na tradycyjnej, zielonej tablicy bez konieczności ...

-

![Rynek B2B: budowanie wizerunku marki Rynek B2B: budowanie wizerunku marki]()

Rynek B2B: budowanie wizerunku marki

... się na jasnych celach biznesowych i scenariuszach, można zidentyfikować znane i nieznane przeszkody. Zastosować silne procesy wdrażania tożsamości marki w firmie. Jest to program kreowania marki, który obejmuje obecne i przyszłe marki, właściwe rozszerzenia dla poszczególnych grup klientów i możliwości stopniowego wzrostu. Mieszczą się tu wszystkie ...

-

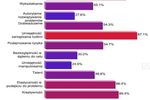

![Cechy menedżera: istotna kreatywność Cechy menedżera: istotna kreatywność]()

Cechy menedżera: istotna kreatywność

Umiejętność zarządzania ludźmi, kreatywność, elastyczność w działaniu i doświadczenie - to cechy najlepszych menedżerów. Ankietowani najczęściej oceniali siebie jako asertywnych, sumiennych, dyplomatycznych oraz kulturalnych - wynika z badania przeprowadzonego w ramach programu Talent Club. Ponad 87% respondentów badania wskazało, że najważniejszą ...

-

![Reklamy internetowe pop-up na oku UOKiK [© stoupa - Fotolia.com] Reklamy internetowe pop-up na oku UOKiK]()

Reklamy internetowe pop-up na oku UOKiK

Chcesz ją zignorować, a ona odsyła cię do innej strony? Tracisz czas i pieniądze na instalację programów mających cię przed nią uchronić? Internetowa reklama bywa uciążliwa - UOKiK i Ministerstwo Infrastruktury sprawdziły blisko 200 stron w sieci. Reklama internetowa jest jednym z narzędzi służących przesyłaniu informacji marketingowych i ...

-

![Wiadomości spam a gwiazdy Hollywood Wiadomości spam a gwiazdy Hollywood]()

Wiadomości spam a gwiazdy Hollywood

Spam kuszący linkami do zdjęć gwiazd Hollywood, a w rzeczywistości prowadzący do stron ze złośliwym oprogramowanie jest znany nie od dziś, wciąż jednak cieszy się niesłabnącą popularnością jako metoda na skuteczny atak. Eksperci G DATA przeanalizowali przechwycony spam pod kątem odwołań do konkretnych osób - okazało się, iż co piąta fałszywa ...

-

![Flota samochodowa: CFM w Polsce I-VI 2008 Flota samochodowa: CFM w Polsce I-VI 2008]()

Flota samochodowa: CFM w Polsce I-VI 2008

... . Jeśli przypomnieć, że na koniec 2007 roku samochodów tych było o połowę mniej, można stwierdzić, że mimo ostrej konkurencji wejście Toyoty w program wynajmu okazał się na trudnym i mało przewidywalnym polskim rynku motoryzacyjnym bardzo trafnym posunięciem. Z badań wynika, że na krajowym rynku CFM ...

-

![Wystąpienia publiczne a kultura osobista prelegenta [© Minerva Studio - Fotolia.com] Wystąpienia publiczne a kultura osobista prelegenta]()

Wystąpienia publiczne a kultura osobista prelegenta

... . Te ostatnie są szczególnie zdradliwe, ponieważ po pierwsze skracają twoją postać, po drugie wywołują skojarzenia z serią żartów o prezenterach telewizyjnych prowadzących program bez spodni/spódnicy. Umieść rekwizyty za sobą lub obok siebie. Twoja cała sylwetka i gestykulacja pomogą ci przekonać słuchaczy o twoim zainteresowaniu tematem ...

-

![Europa Środkowa: najlepsze spółki 2008 Europa Środkowa: najlepsze spółki 2008]()

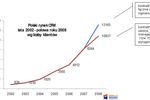

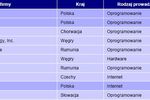

Europa Środkowa: najlepsze spółki 2008

Już trzeci rok z rzędu czołowa lokata w rankingu Fast 50 dla Europy Środkowej przypada polskiemu producentowi oprogramowania Blue Media, który osiągnął imponujący wynik 10.027% wzrostu. Ranking ten, prowadzony przez Deloitte, szereguje najszybciej rozwijające się firmy technologiczne z Europy Środkowej w oparciu o wzrost przychodów w ciągu ...

-

![Symantec: spam IX 2008 [© Scanrail - Fotolia.com] Symantec: spam IX 2008]()

Symantec: spam IX 2008

... RAR czy ZIP”. Najczęściej wykrywane we wrześniu próbki złośliwego kodu w spamie to różne odmiany podobnych koni trojańskich (łącznie 13,4%), Downloader (program, który ściąga na komputer dodatkowe złośliwe oprogramowanie; łącznie 11,8%) i Infostealer (koń trojański wykradający dane dotyczące bankowości internetowej, np. loginy i hasła ...

-

![Monitor Eizo FlexScan EV2411W Monitor Eizo FlexScan EV2411W]()

Monitor Eizo FlexScan EV2411W

Firma Eizo wprowadziła do swojej oferty pierwszy model z nowej serii FlexScan EcoView - EV2411W. Nowy model został wyposażony m.in. w oprogramowanie Eizo EcoView Net, które umożliwia administratorom kontrolę nad monitorami w sieci. FlexScan EV2411W stosuje podświetlenie matrycy w oparciu o diody LED. W porównaniu do technologii CCFL (cold cathode ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

Wirusy, trojany, phishing VII-IX 2008

... było aplikację Registry Cleaner XP. „Osobom trafiającym na stronę proponowano darmowe skanowanie sprawdzający ich komputer. Haczyk polegał na tym, że program wykrywał «krytyczne» błędy za każdym razem” – powiedziała Paula Selis, kierująca działem zaawansowanych technologii w Prokuraturze Generalnej. „Następnie użytkownicy otrzymywali informację, że ...

-

![Unijny projekt szkoleniowy a wybór firmy do jego realizacji [© Minerva Studio - Fotolia.com] Unijny projekt szkoleniowy a wybór firmy do jego realizacji]()

Unijny projekt szkoleniowy a wybór firmy do jego realizacji

Pieniądze unijne kuszą wiele przedsiębiorstw i nikogo to nie dziwi. Firmy chcą realizować projekty szkoleniowe w ramach Programu Operacyjnego Kapitał Ludzi, ponieważ widzą w tym dla siebie wymierne korzyści. Jakimi kryteriami należy się więc kierować przy wyborze firmy, która pomoże nam zrealizować taki projekt? Przedsiębiorstwa, które ...

-

![Tydzień 43/2008 (20-26.10.2008) [© RVNW - Fotolia.com] Tydzień 43/2008 (20-26.10.2008)]()

Tydzień 43/2008 (20-26.10.2008)

... podatkowym. W ciągu ostatnich trzech miesięcy rezerwy walutowe Rosji zmalały o ok. 80 mld USD, a spadek cen ropy utrudnia odbudowę tych rezerw. Program pomocy rządu Szwecji dla krajowego systemu bankowego w postaci publicznych gwarancji kredytowych wynosi 205 mld USD. Oprócz tego Szwecja utworzy fundusz ...

-

![Cyberprzestępcy coraz częściej współpracują [© stoupa - Fotolia.com] Cyberprzestępcy coraz częściej współpracują]()

Cyberprzestępcy coraz częściej współpracują

Pewne organizacje wytwarzające szkodliwe oprogramowanie doprowadziły do perfekcji umiejętność wykorzystania określonych narzędzi lub technik. Jednakże nie posiadają one wyspecjalizowanych narzędzi umożliwiających tworzenie kompletnych szkodliwych pakietów. W rezultacie organizacje przestępcze coraz częściej łączą siły lub współpracują nad ...

-

![Spam i komputery zombie VII-IX 2008 Spam i komputery zombie VII-IX 2008]()

Spam i komputery zombie VII-IX 2008

... zostało uznanych za spam. Powyższe dane zgromadzono na podstawie ponad 124 milionów wiadomości e-mail, które zostały przeanalizowane przez TrustLayer Mail, program do walki ze spamem Panda Security. Zombie rozsyła spam Ogromna ilość spamu została wysłana z komputerów zainfekowanych przez boty, czyli rodzaj ...

-

![Gry online: rośnie zagrożenie atakami [© Scanrail - Fotolia.com] Gry online: rośnie zagrożenie atakami]()

Gry online: rośnie zagrożenie atakami

... . „Pomimo tego, że możliwość obrony przed tymi zagrożeniami jest mniejsza, użytkownicy powinni pamiętać o ich istnieniu. Gdy podczas wizyty w świecie wirtualnym program zacznie się dziwnie zachowywać, należy zapoznać się z informacjami w oficjalnym biuletynie lub na oficjalnym blogu. Programiści i uczestnicy świata ostrzegają innych użytkowników ...

-

![Microsoft Azure Services Platform [© Nmedia - Fotolia.com] Microsoft Azure Services Platform]()

Microsoft Azure Services Platform

Firma Microsoft zaprezentowała Windows Azure - działającą w chmurze obliczeniowej podstawę usługi Azure Services Platform. Azure Services Platform to nowa usługa opracowana przez Microsoft zapewniająca wsparcie dla programistów przy budowaniu aplikacji nowej generacji, oferująca nowe usługi zarówno w zakresie komputerów, sieci Internet i telefonów ...

-

![Tydzień 45/2008 (03-09.11.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 45/2008 (03-09.11.2008)]()

Tydzień 45/2008 (03-09.11.2008)

... przed skutkami światowego kryzysu finansowego. W gronie największych światowych gospodarek Japonia jest krajem, w którym stopy procentowe są najniższe. Przyjęty przez Kongres program ratunkowy przewiduje przekazanie 700 mld USD bankom, zmagającym się ze skutkami zapaści rynku kredytów. Za pieniądze te państwo otrzyma udziały ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Microsoft SQL Server 2008 [© Nmedia - Fotolia.com] Microsoft SQL Server 2008](https://s3.egospodarka.pl/grafika/SQL-Server-2008/Microsoft-SQL-Server-2008-Qq30bx.jpg)

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputery-zombie-IV-VI-2008-apURW9.jpg)

![Nowe Gadu-Gadu beta już dostępne [© Nmedia - Fotolia.com] Nowe Gadu-Gadu beta już dostępne](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/Nowe-Gadu-Gadu-beta-juz-dostepne-Qq30bx.jpg)

![Tydzień 34/2008 (18-24.08.2008) [© RVNW - Fotolia.com] Tydzień 34/2008 (18-24.08.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2008-18-24-08-2008-sNRO59.jpg)

![Bezpłatne licencje w Novell Teaming [© Nmedia - Fotolia.com] Bezpłatne licencje w Novell Teaming](https://s3.egospodarka.pl/grafika/Novell/Bezplatne-licencje-w-Novell-Teaming-Qq30bx.jpg)

![WebGadu 3.0 - komunikator przez WWW [© stoupa - Fotolia.com] WebGadu 3.0 - komunikator przez WWW](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/WebGadu-3-0-komunikator-przez-WWW-MBuPgy.jpg)

![MG: polityka energetyczna do 2030 [© christian42 - Fotolia.com] MG: polityka energetyczna do 2030](https://s3.egospodarka.pl/grafika/polityka-energetyczna/MG-polityka-energetyczna-do-2030-zaGbha.jpg)

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008](https://s3.egospodarka.pl/grafika/spam/Symantec-spam-VIII-2008-apURW9.jpg)

![Ocena stanu BHP w 2007 [© Scanrail - Fotolia.com] Ocena stanu BHP w 2007](https://s3.egospodarka.pl/grafika/BHP/Ocena-stanu-BHP-w-2007-apURW9.jpg)

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Kradziez-danych-powazne-ryzyko-biznesowe-apURW9.jpg)

![Reklamy internetowe pop-up na oku UOKiK [© stoupa - Fotolia.com] Reklamy internetowe pop-up na oku UOKiK](https://s3.egospodarka.pl/grafika/reklamy-internetowe/Reklamy-internetowe-pop-up-na-oku-UOKiK-MBuPgy.jpg)

![Wystąpienia publiczne a kultura osobista prelegenta [© Minerva Studio - Fotolia.com] Wystąpienia publiczne a kultura osobista prelegenta](https://s3.egospodarka.pl/grafika/przemowienie/Wystapienia-publiczne-a-kultura-osobista-prelegenta-iG7AEZ.jpg)

![Symantec: spam IX 2008 [© Scanrail - Fotolia.com] Symantec: spam IX 2008](https://s3.egospodarka.pl/grafika/spam/Symantec-spam-IX-2008-apURW9.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Unijny projekt szkoleniowy a wybór firmy do jego realizacji [© Minerva Studio - Fotolia.com] Unijny projekt szkoleniowy a wybór firmy do jego realizacji](https://s3.egospodarka.pl/grafika/Projekt-szkoleniowy/Unijny-projekt-szkoleniowy-a-wybor-firmy-do-jego-realizacji-iG7AEZ.jpg)

![Tydzień 43/2008 (20-26.10.2008) [© RVNW - Fotolia.com] Tydzień 43/2008 (20-26.10.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-43-2008-20-26-10-2008-sNRO59.jpg)

![Cyberprzestępcy coraz częściej współpracują [© stoupa - Fotolia.com] Cyberprzestępcy coraz częściej współpracują](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-coraz-czesciej-wspolpracuja-MBuPgy.jpg)

![Gry online: rośnie zagrożenie atakami [© Scanrail - Fotolia.com] Gry online: rośnie zagrożenie atakami](https://s3.egospodarka.pl/grafika/gry-online/Gry-online-rosnie-zagrozenie-atakami-apURW9.jpg)

![Microsoft Azure Services Platform [© Nmedia - Fotolia.com] Microsoft Azure Services Platform](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Azure-Services-Platform-Qq30bx.jpg)

![Tydzień 45/2008 (03-09.11.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 45/2008 (03-09.11.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-45-2008-03-09-11-2008-12AyHS.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)