-

![Poczta Polska ostrzega przed oszustami. Uważaj na maile z jej logo [© weerapat1003 - Fotolia.com] Poczta Polska ostrzega przed oszustami. Uważaj na maile z jej logo]()

Poczta Polska ostrzega przed oszustami. Uważaj na maile z jej logo

... na socjotechnice – najczęściej zachęcają do kliknięcia w załączony link lub pobrania pliku (w rzeczywistości zakażonego wirusem komputerowym). Ma do tego skłonić fałszywa oferta promocyjna ... umieszczone na stronie. Zawsze uaktualniaj program do odbierania poczty i przeglądarkę internetową. Instaluj dodatki do klienta pocztowego czy też przeglądarki ...

-

![Uwaga na maile z fałszywymi fakturami [© ra2 studio - Fotolia.com] Uwaga na maile z fałszywymi fakturami]()

Uwaga na maile z fałszywymi fakturami

... niepokojące tytuły, mające sprowokować do szybkiego działania, np. „Zaległa płatność”, „Upływa termin płatności faktury”, itp. – mówi Kamil Sadkowski, starszy analityk zagrożeń ESET. Jak rozpoznać fałszywą fakturę? Uważaj na linki prowadzące do pobrania dokumentu. Niektóre mogą wzbudzać zaufanie, bo kierują do powszechnie dostępnych usług np ...

-

![Emotet i Formbook wiodą prym w Polsce. Bankowość mobilna na celowniku Emotet i Formbook wiodą prym w Polsce. Bankowość mobilna na celowniku]()

Emotet i Formbook wiodą prym w Polsce. Bankowość mobilna na celowniku

... (smishing), aby nakłonić ofiary do kliknięcia złośliwego łącza, które przekierowuje je do pobrania fałszywej aplikacji zawierającej złośliwe oprogramowanie. Obecnie popularniejszymi od Malibota narzędziami są jedynie AlienBot, który umożliwia wstrzyknięcie złośliwego kodu do legalnych aplikacji finansowych, uzyskując dostęp do kont ofiar, a także ...

-

![Nowa przeglądarka internetowa Ulaa Nowa przeglądarka internetowa Ulaa]()

Nowa przeglądarka internetowa Ulaa

... do stron internetowych i obrazów oraz łatwe udostępnianie edycji i notatek. Wszystkie rozszerzenia do przeglądarki Chrome są kompatybilne z Ulaa i można je bezpośrednio zainstalować z Chrome Webstore. Ulaa jest darmowa dla wszystkich, a jej wersja desktopowa jest w pełni dostępna. Wersje iOS i Android są obecnie w fazie beta i dostępne do pobrania ...

-

![Oszustwa na ChatGPT. Facebook zalany fałszywymi treściami o sztucznej inteligencji Oszustwa na ChatGPT. Facebook zalany fałszywymi treściami o sztucznej inteligencji]()

Oszustwa na ChatGPT. Facebook zalany fałszywymi treściami o sztucznej inteligencji

... klikaj plików do pobrania pochodzących z grup, nieoficjalnych forów itp. Sprawdź łącza: Ataki typu phishing adresów URL mają na celu nakłonienie odbiorców do kliknięcia złośliwego łącza. Najedź kursorem na linki w wiadomości e-mail i sprawdź, czy rzeczywiście prowadzą tam, gdzie twierdzą. Wprowadź podejrzane linki do narzędzia do wery-fikacji ...

-

![Trojan bankowy Mamont podszywa się pod Google Chrome Trojan bankowy Mamont podszywa się pod Google Chrome]()

Trojan bankowy Mamont podszywa się pod Google Chrome

... do ich zainstalowania. Takie złośliwe aplikacje mogą wykradać poufne informacje, takie jak dane bankowe, co może prowadzić do strat finansowych. Czerpanie korzyści z zaufania innych Eksperci z firmy GDATA.pl natknęli się na trojana, który podszywa się pod Google Chrome. Aby nakłonić użytkowników do pobrania ... skierowane głównie do rosyjskojęzycznych ...

-

![Wtórny rynek mieszkaniowy III kw. 2010 Wtórny rynek mieszkaniowy III kw. 2010]()

Wtórny rynek mieszkaniowy III kw. 2010

... PROGRAM "RODZINA NA SWOIM" Jak czytamy w raporcie, początkowo Związek Banków Polskich prognozował, że w 2010 r. sektor bankowy udzieli aż 59 tys. kredytów preferencyjnych, jednak – po nieco słabszym od prognoz I półroczu 2010 r. – prognozę tę obniżono do ... równe 700 zł. Dla euro i franka szwajcarskiego jest to odpowiednio 723 i 727 zł. Do pobrania ...

-

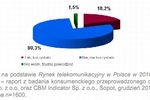

![Ceny usług double play i triple play Ceny usług double play i triple play]()

Ceny usług double play i triple play

... sieci ruchomych, lecz także pozostałych przedsiębiorców telekomunikacyjnych. Wychodząc naprzeciw obowiązującym trendom i oczekiwaniom konsumentów, będą oni zapewne rozbudowywać ofertę w tym zakresie. Do pobrania:

-

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing]()

Skuteczny e-mail marketing

... do pobrania. Link do otworzenia wiadomości w nowym oknie umożliwi wyświetlenie pełnej kreacji w nowym oknie, jest to przydatne gdy respondent ma problem z pobraniem treści wiadomości lub chce od razu zobaczyć całą kreację bez konieczności jej przewijania w mailu. Link do ...

-

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze]()

Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze

... zgody. SEcoin (17%) – Webowy cryptominer przeznaczony do wydobywania Monero podczas odwiedzin użytkownika na stronie internetowej bez jego zgody. Najlepszy okupant w pierwszej połowie 2018 r. Locky (40%) - oprogramowanie, które rozprzestrzenia się głównie za pomocą spamu, zawierającego pliki do pobrania, podszywające się pod załącznik Word lub ...

-

![Wizerunek TVP i programu i9:30 wykorzystany przez cyberprzestępców Wizerunek TVP i programu i9:30 wykorzystany przez cyberprzestępców]()

Wizerunek TVP i programu i9:30 wykorzystany przez cyberprzestępców

... ma w nim zachęcać do pobrania aplikacji hazardowej, w materiale pojawia się także rzekoma zwyciężczyni oraz wspomniany influencer, a dla uwiarygodnienia rzekomych przychodów także wizerunek PKO BP i jego aplikacji bankowej. Film kończy się zachętą do klikania w osadzony w nim link i „wejścia do gry”. Co ciekawe, do promowania materiału wykorzystano ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... do wiadomości, że nigdy nie informuje użytkowników drogą mailową o aktualizacjach lub plikach do pobrania, nawet jeżeli użytkownik jest zapisany na liście mailingowej Microsoftu. Kliknięcie odnośnika w takiej fałszywej wiadomości przekieruje nas do ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... przykład exploit, który wykorzystuje lukę w przeglądarce internetowej, może pobrać szkodliwy program. W takiej sytuacji zapora sieciowa nie zablokuje takiego pobrania, ponieważ jest ono przeprowadzane przez program, który według zapory sieciowej ma uprawnienia do pobierania plików. Twój komputer jest zagrożony Istnieje wiele sposobów dostarczania ...

-

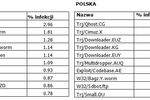

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... werdykty adware zwiększyła się z siedmiu do dziewięciu. Spośród wszystkich szkodliwych programów z rankingu na specjalną wzmiankę zasługuje Trojan.Win32.Agent.aduro znajdujący się na dwunastej pozycji. Program ten rozprzestrzenia się ze stron internetowych, które nakłaniają użytkowników do pobrania wtyczki dla przeglądarki ułatwiającej dokonywanie ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... do szkodliwego programu przedstawianego jako "nowa łata"; wysyłanie spamu za pośrednictwem poczty elektronicznej zawierającego w załączniku szkodliwy program lub odsyłacz do szkodliwego programu; rozprzestrzenianie szkodliwych programów za pośrednictwem sieci współdzielenia plików; wykorzystywanie luk w zabezpieczeniach przeglądarki w celu pobrania ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

ESET: zagrożenia internetowe VI 2014

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Q-Agencja Nieruchomości 3000 w nowej wersji Q-Agencja Nieruchomości 3000 w nowej wersji]()

Q-Agencja Nieruchomości 3000 w nowej wersji

... Program jest tak zaprojektowany, aby spełniał zasady ergonomii (praca na jednej planszy) i równocześnie dawał możliwość szybkiego wyszukiwania. Więcej informacji wraz z możliwością pobrania ...

Tematy: qbs, q-agencja nieruchomości 3000 -

![Aplikacja dla działów kadr Aplikacja dla działów kadr]()

Aplikacja dla działów kadr

... o uposażeniu pracowników, niezbędnych do wyliczenia kapitału początkowego emerytury. Ponadto drukuje Zaświadczenie o zatrudnieniu i wynagrodzeniu (druk ZUS Rp-7). Program może funkcjonować samodzielnie lub jako element systemów kadrowo-płacowych, może też działać w sieci. Wyczerpujące informacje wraz z możliwością pobrania wersji demo i darmowej ...

Tematy: q-ewidencja rp7 3000, qbs -

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

... Wstępne analizy sugerują, że funkcjonalność szkodnika jest ograniczona czasowo – do 3 maja 2009. Oprócz pobrania uaktualnień dla siebie, Kido pobiera również dwa nowe pliki na ... spam, np. oferty wątpliwych pożyczek lub produktów farmaceutycznych. Gdy ten szkodliwy program został po raz pierwszy wykryty, w styczniu 2009 roku, wielu ekspertów IT ...

-

![Ataki internetowe: Twitter na celowniku [© stoupa - Fotolia.com] Ataki internetowe: Twitter na celowniku]()

Ataki internetowe: Twitter na celowniku

... w serwisie zwrotów. Później oszust umieszcza w treści tweeta odnośnik kierujący do zainfekowanej strony internetowej komentując go zwrotem np. "pornographic", który ma ... jest” komunikatem o braku najnowszej wersji Flash Playera i konieczności pobrania aktualizacji. Zgoda na pobranie najnowszej wersji aplikacji skutkuje zainfekowaniem ...

-

![Acrobat Connect Pro: konferencje on-line [© Nmedia - Fotolia.com] Acrobat Connect Pro: konferencje on-line]()

Acrobat Connect Pro: konferencje on-line

... dźwięk z połączeń telefonicznych, który można przesyłać strumieniowo do uczestników spotkania korzystających tylko z połączeń VoIP. Zintegrowane ... bez konieczności pobrania dodatkowych programów. Acrobat Connect Pro jest już w sprzedaży jako rozwiązanie dostępne w hostingu lub instalowane u klienta albo jako usługa zarządzana. Program jest ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... podłączony do komputera mikrofon. Laboratorium antywirusowe firmy ESET oznaczyło przechwycone zagrożenie jako MSIL/Spy.Agent.NB i sklasyfikowało je jako program ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... się poprzez wysłanie go przez WhatsApp i LinkedIn. Cyberprzestępcy korzystający z DUCKPORT wabią ofiarę i zachęcają ją do kliknięcia w link lub pobrania plików. Pomocne jest dla nich legalne narzędzie Rebrandly do uwierzytelniania i skracania kodu URL przygotowanych przez siebie fałszywych stron – tłumaczy Mohammad Kazem Hassan Nejad, Przykładowe ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... internetowych. Październikowy ranking nie zawiera poważniejszych zmian w stosunku do poprzednich miesięcy – nadal dominują exploity wykorzystujące lukę CVE-2010-0806 oraz programy ... .bp, skrypt z rodziny FakeUpdate. Program ten - również występujący na stronach pornograficznych – proponuje użytkownikowi możliwość pobrania klipu wideo. Jednak podczas ...

-

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash]()

Luka w zabezpieczeniach Adobe Flash

... jeden ze zmodyfikowanych plików, przeglądarka rozpoznaje zawarty w pliku kod jako polecenie pobrania określonego typu złośliwego programu. Drugi sposób wykorzystania luki powoduje, że kod zawarty w pliku flash przekierowuje użytkownika (w tle) do złośliwej strony internetowej. Jest ona zaprojektowana w taki sposób, aby umożliwić przeprowadzanie ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... o 50% w stosunku do zeszłego miesiąca. O jedną pozycję wyżej niż Krap.ag uplasował się Krap.ai, który również wykorzystuje wyspecjalizowany program pakujący wykorzystywany do kompresowania fałszywych ... jest wykorzystywanie luk w zabezpieczeniach produktów firm Adobe i Microsoft w celu pobrania plików wykonywalnych. Programy te różnią się pod względem ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... pobrania takich rozwiązań za darmo. Fałszywe rozwiązania antywirusowe pojawiły się, a następnie rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do ...

-

![Fałszywe antywirusy: przynętą serial Lost Fałszywe antywirusy: przynętą serial Lost]()

Fałszywe antywirusy: przynętą serial Lost

... odcinku lub sposobie obejrzenia go w przez sieć, uzyskuje odnośniki do perfekcyjnie wypozycjonowanych fałszywych stron internetowych. Po kliknięciu takiego odnośnika użytkownik jest proszony o zaakceptowanie pobrania pliku typu kodek – w wyniku czego instalowany jest fałszywy program antywirusowy. Nie tylko serial „Lost” wykorzystano w ten sposób ...

-

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne]()

Fundusze unijne a samorządy terytorialne

... pobrania nie tylko ogłoszenia o naborze, ale także podstawowych dokumentów niezbędnych do przygotowania aplikacji. Działanie 8.4 – ,,Zapewnienie dostępu do Internetu na etapie ostatniej mili’’ Pomimo faktu, iż działanie to nie jest skierowane bezpośrednio do ...

-

![Najpopularniejsze wirusy IX 2005 Najpopularniejsze wirusy IX 2005]()

Najpopularniejsze wirusy IX 2005

... Program ten ma również możliwość uruchamiania osobnego kodu na zainfekowanym komputerze. Na liście pojawiły się również dwa nowe spyware’y: Media-motor oraz Virtumonde, programy szpiegujące odpowiedzialne za tworzenie bibliotek DLL, rejestrujących wciśnięcia klawiszy przez użytkowników i łączące się z określoną stroną internetową, w celu pobrania ...

-

![Moviestar - Adobe Flash Player 9 z H.264 [© Nmedia - Fotolia.com] Moviestar - Adobe Flash Player 9 z H.264]()

Moviestar - Adobe Flash Player 9 z H.264

... do dystrybucji, ponieważ standardy te są już zintegrowane w dotychczasowym przepływie pracy. Publiczna wersja beta uaktualnienia do programu Adobe Flash Player 9 (nazwa robocza Moviestar), zawierająca funkcje H.264 i HE-AAC, jest dostępna do bezpłatnego pobrania ...

-

![Nowy Adobe Acrobat X Nowy Adobe Acrobat X]()

Nowy Adobe Acrobat X

... w przedsiębiorstwie dzięki integracji z oprogramowaniem Microsoft® SharePoint. Operacje pobrania i zwrotu plików PDF w celu przeglądu i edycji ... Adobe Reader X (narzędzia Notatka i Podświetlanie tekstu dostępne są dla wszystkich użytkowników). Dostęp do dokumentów PDF z urządzeń przenośnych dzięki bezpłatnej wersji programu Adobe Reader X dla ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... do mobilnego szkodliwego oprogramowania pokrywają się z tymi dotyczącymi szkodliwego oprogramowania atakującego komputery PC. Współczesne próbki wykorzystują technologie zaciemniania w celu uniknięcia wykrycia i często zawierają wiele szkodliwych funkcji w celu przedłużenia infekcji, wydobycia dodatkowych informacji lub pobrania ...

-

![Projektowanie stron WWW: co irytuje internautów [© Minerva Studio - Fotolia.com] Projektowanie stron WWW: co irytuje internautów]()

Projektowanie stron WWW: co irytuje internautów

... zasadzie – „zobaczysz, jak zainstalujesz dodatkowy program” – świadczyć może o: • braku poszanowania czasu ... do pobrania w formacie PDF – Adobe Acrobat Reader czy animacji udostępnianych w formacie Macromedia Flash). Jeżeli już uparliśmy się na zastosowanie mniej znanego oprogramowania, to przynajmniej wskażmy bezpośrednie łącze do pobrania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Poczta Polska ostrzega przed oszustami. Uważaj na maile z jej logo [© weerapat1003 - Fotolia.com] Poczta Polska ostrzega przed oszustami. Uważaj na maile z jej logo](https://s3.egospodarka.pl/grafika2/ataki-hakerow-falszywe-wiadomosci/Poczta-Polska-ostrzega-przed-oszustami-Uwazaj-na-maile-z-jej-logo-233693-150x100crop.jpg)

![Uwaga na maile z fałszywymi fakturami [© ra2 studio - Fotolia.com] Uwaga na maile z fałszywymi fakturami](https://s3.egospodarka.pl/grafika2/phishing/Uwaga-na-maile-z-falszywymi-fakturami-234813-150x100crop.jpg)

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing](https://s3.egospodarka.pl/grafika/mailing/Skuteczny-e-mail-marketing-iG7AEZ.jpg)

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-I-pol-2018-r-Cryptominer-ciagle-w-grze-208211-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Ataki internetowe: Twitter na celowniku [© stoupa - Fotolia.com] Ataki internetowe: Twitter na celowniku](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-Twitter-na-celowniku-MBuPgy.jpg)

![Acrobat Connect Pro: konferencje on-line [© Nmedia - Fotolia.com] Acrobat Connect Pro: konferencje on-line](https://s3.egospodarka.pl/grafika/Adobe/Acrobat-Connect-Pro-konferencje-on-line-Qq30bx.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Luka-w-zabezpieczeniach-Adobe-Flash-Qq30bx.jpg)

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne](https://s3.egospodarka.pl/grafika/fundusze-europejskie/Fundusze-unijne-a-samorzady-terytorialne-iG7AEZ.jpg)

![Moviestar - Adobe Flash Player 9 z H.264 [© Nmedia - Fotolia.com] Moviestar - Adobe Flash Player 9 z H.264](https://s3.egospodarka.pl/grafika/Adobe-Flash-Player/Moviestar-Adobe-Flash-Player-9-z-H-264-Qq30bx.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Projektowanie stron WWW: co irytuje internautów [© Minerva Studio - Fotolia.com] Projektowanie stron WWW: co irytuje internautów](https://s3.egospodarka.pl/grafika/projektowanie-stron-www/Projektowanie-stron-WWW-co-irytuje-internautow-iG7AEZ.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)