-

![Nowy ESET NOD32 Antivirus, ESET Internet Security i ESET Smart Security Premium Nowy ESET NOD32 Antivirus, ESET Internet Security i ESET Smart Security Premium]()

Nowy ESET NOD32 Antivirus, ESET Internet Security i ESET Smart Security Premium

... ESET Internet Security oraz ESET Smart Security Premium) i rozszerzył ją o ochronę portfeli kryptowalut. We wszystkich produktach ESET dodatkowo zwiększono skuteczność ochrony przed zagrożeniami szyfrującymi ransomware oraz przed programami, które infekują komputer wykorzystując do tego luki w oprogramowaniu. Wraz z premierą nowych wersji rozwiązań ...

-

![Jak uniknąć Pegasusa? Jak uniknąć Pegasusa?]()

Jak uniknąć Pegasusa?

... przed nimi bronić. Naszą misją jest uczynienie świata bezpieczniejszym miejscem, dlatego zrobimy wszystko, co w naszej mocy, aby dostarczać najlepsze techniki ochrony przed szkodliwym oprogramowaniem, hakerami oraz wyrafinowanymi zagrożeniami, takimi jak Pegasus – powiedział Costin Raiu, dyrektor Globalnego Zespołu ds. Badań i Analiz (GReAT ...

-

![Laptopy Lenovo z lukami w zabezpieczeniach [© pixabay.com] Laptopy Lenovo z lukami w zabezpieczeniach]()

Laptopy Lenovo z lukami w zabezpieczeniach

... .com/us/en/product_security/LEN-73440. Dla tych, którzy korzystają z niewspieranych już przez producenta urządzeń dotkniętych luką UEFI SecureBootBackdoor (CVE-2021-3970), jednym ze sposobów ochrony przed niepożądaną modyfikacją opcji UEFI Secure Boot jest użycie rozwiązania do szyfrowania całego dysku z wykorzystaniem TPM, które uniemożliwi dostęp ...

-

![Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok? [© Andrey Popov - Fotolia.com.jpg] Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok?]()

Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok?

... (liczb niewypłacalności wzrośnie o +8% w 2022 i +23% w 2023 roku), firmy powinny czerpać korzyści z buforów zgromadzonych od czasu pandemii, wspomaganych przez Program Ochrony Płac masowo przekształcany w dotacje i program odbudowy zysków. Chiny również powinny być w stanie utrzymać upadłości firm pod kontrolą (+1% w 2022, +11% w 2023 roku), dzięki ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... ostrożnością ważne są regularne aktualizacje systemu operacyjnego i przeglądarek, zapewniające podstawowy poziom ochrony przed złośliwym oprogramowaniem. Bardziej zaawansowane działania to oczywiście domena ... Detection and Response) jest w stanie rozpoznać nietypowe zachowanie stacji i powstrzymać złośliwy program, który został użyty w danym lub ...

-

![Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware]()

Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware

... o prawie 100% w porównaniu z II połową 2021 roku. Zdaniem ekspertów Fortinet, w tej sytuacji kluczowe jest odpowiednie zabezpieczanie zasobów firmy. Jednym z modeli ochrony, który mogą przyjąć firmy, jest tzw. Zero Trust. Dodatkowe narzędzia, takie jak uwierzytelnianie wieloskładnikowe, wzmacniają poziom bezpieczeństwa infrastruktury kluczowej dla ...

-

![Największe cyberzagrożenia 2022 i 2023 roku wg Sophos Największe cyberzagrożenia 2022 i 2023 roku wg Sophos]()

Największe cyberzagrożenia 2022 i 2023 roku wg Sophos

... . Przykładem jest LockBit 3.0, czyli wariant ransomware’u, którego twórcy uruchomili program bug bounty umożliwiający testowanie tego złośliwego oprogramowania oraz przeprowadzanie badań ... wykwalifikowanych pracowników stale się zwiększa, przez co zapewnienie odpowiedniej ochrony danych we własnym zakresie będzie znacznie trudniejsze. Prognozuje ...

-

![Nowa przeglądarka internetowa Ulaa Nowa przeglądarka internetowa Ulaa]()

Nowa przeglądarka internetowa Ulaa

... ograniczeniach" - podobnie ustawienie UIaa, aby przeglądarka zachowywała się jak inne. Ostry czerwony motyw tego trybu służy jako przypomnienie o wyłączonych funkcjach ochrony danych i informuje użytkownika, że jest obserwowany online. Wydajność Ulaa jest wyposażona w opcje zarządzania kartami, aby wyświetlić wszystkie otwarte karty w jednym ...

-

![Sztuczna inteligencja uderza w urządzenia mobilne. Co robić? Sztuczna inteligencja uderza w urządzenia mobilne. Co robić?]()

Sztuczna inteligencja uderza w urządzenia mobilne. Co robić?

... ewoluowały tak bardzo, że wyglądają tak samo jak oryginalna strona. Aby poradzić sobie z tym poziomem zaawansowania, potrzebujesz zaawansowanej technologii do ochrony urządzenia i zapobiegania przedostawaniu się zagrożeń do Twojej organizacji. Urządzenia mobilne to punkt wejścia do Twojej organizacji. Sztuczna inteligencja ewoluuje tak ...

-

![Magenta Security on Net od Deutsche Telekom zadebiutuje w 2025 roku Magenta Security on Net od Deutsche Telekom zadebiutuje w 2025 roku]()

Magenta Security on Net od Deutsche Telekom zadebiutuje w 2025 roku

... Telekom. - Nawet przy podstawowej ochronie zabezpieczamy urządzenia za pomocą karty SIM w naszej sieci i poprzez roaming. Deutsche Telekom oferuje kilka poziomów ochrony, dostosowanych do konkretnych wymagań. Organizacje wykorzystują w swoich sieciach firmowych różne rozwiązania, od Secure Access Service Edge (SASE), po podejście zero ...

-

![Uwaga na fałszywe strony internetowe: czym jest phishing URL? Uwaga na fałszywe strony internetowe: czym jest phishing URL?]()

Uwaga na fałszywe strony internetowe: czym jest phishing URL?

... bezpieczeństwa dla swojego personelu. Pracownik świadomy zagrożeń ze strony phishingu stanie się na niego bardziej odporny. Warto rozważyć także implementację ochrony bazującej na sztucznej inteligencji. Rozwiązania tego typu są w stanie identyfikować i blokować podejrzane łącza. Zawierają także regularnie aktualizowane bazy danych złośliwych ...

-

![Adware może być bardzo niebezpieczny Adware może być bardzo niebezpieczny]()

Adware może być bardzo niebezpieczny

... końca uczciwy) albo nielegalny. Pierwsza opcja zakłada, że użytkownik sam pobiera program tego typu. Przeważnie wynika to z bycia wprowadzonym w błąd przez producentów innych ... ’u. Najlepszą bronią jest profilaktyka Ekspertka Fortinet wskazuje, że do ochrony przed oprogramowaniem adware niezbędne jest posiadanie narzędzi antywirusowych z funkcją jego ...

-

![Alert bezpieczeństwa? Uważaj, to może być scareware Alert bezpieczeństwa? Uważaj, to może być scareware]()

Alert bezpieczeństwa? Uważaj, to może być scareware

... ono także zostać mu wysłane w załączniku wiadomości mailowej lub zainstalowane samoistnie po wizycie na złośliwej stronie internetowej. Dlatego najskuteczniejszym sposobem ochrony przed atakami wykorzystującymi narzędzia scareware jest instalowanie wyłącznie oprogramowania pochodzącego od legalnych i znanych dostawców. W sytuacji natknięcia się na ...

-

![Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju? [© Michal Jarmoluk z Pixabay] Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?]()

Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?

... z innymi państwami członkowskimi najlepiej realizujemy cele związane z ograniczaniem ubóstwa i jakością edukacji, a najsłabiej pod względem ograniczania głodu, dostępności warunków sanitarnych i ochrony życia pod wodą – wskazuje Paula Kukołowicz, kierowniczka zespołu zrównoważonego rozwoju w PIE. Tylko duże firmy systematycznie działają na rzecz ...

-

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury]()

Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury

... usługi w chmurze, takie jak OneDrive i Google Drive, aby dostarczyć złośliwy program na późniejszym etapie ataku. Ta najnowsza nasz analiza pokazuje, jak ważne ... działań. Korzystanie z technologii Remote Browser Isolation (RBI) w celu zapewnienia dodatkowej ochrony, gdy istnieje potrzeba odwiedzenia stron internetowych, które należą do kategorii, ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... , na jakie natrafili eksperci Cisco Talos, było niewłaściwe zarządzanie uprawnieniami przez aplikacje Microsoftu. Uprawnienia są kluczowe dla zabezpieczenia danych użytkownika i ochrony systemu przed nieautoryzowanym dostępem. Jednym z przykładów aplikacji, które zawierały te luki, był Microsoft Word. Podatność polegała na błędach w implementacji ...

-

![BSA w sieci po polsku [© stoupa - Fotolia.com] BSA w sieci po polsku]()

BSA w sieci po polsku

... z programów z przepisami prawa. Osoby używające programów komputerowych uzyskają informacje na temat legalności oprogramowania, przykładów łamania prawa w zakresie ochrony własności intelektualnej oraz związanych z tym konsekwencji. Z zamieszczonych raportów będzie można uzyskać dane statystyczne na temat skali nielegalnego oprogramowania ...

-

![Novell wspomaga małe firmy [© Nmedia - Fotolia.com] Novell wspomaga małe firmy]()

Novell wspomaga małe firmy

... pakietu wchodzi poczta elektroniczna i system pracy grupowej (GroupWise 6), narzędzie dostosowujące komputery do indywidualnych wymagań pracowników (ZENworks for Desktops 3.2) oraz system ochrony sieci podłączonej do Internetu (BorderManager 3.7). Informacje dodatkowe o Novell Small Business Suite 6: oraz

-

![Urodziny Tivoli Storage Manager [© Nmedia - Fotolia.com] Urodziny Tivoli Storage Manager]()

Urodziny Tivoli Storage Manager

... stanowią usługi oferowane przez IBM Global Services oraz Partnerów IBM. IBM Tivoli Storage Manager został pierwotnie stworzony jako narzędzie do ochrony danych generowanych przez programistów IBM, jednak z czasem został rozbudowany do samodzielnego produktu do zabezpieczania systemów zgodnie z indywidualnymi specyficznymi wymaganiami klientów ...

Tematy: tivoli -

![Antyspamowy system Boeinga [© Nmedia - Fotolia.com] Antyspamowy system Boeinga]()

Antyspamowy system Boeinga

... zawartość maili, wykorzystywanego dotychczas wewnątrz firmy. Filia Boeninga, firma MessageGate, będzie rozprowadzać oprogramowanie MessageGate Security Edition, opracowane w celu ochrony systemów poczty elektronicznej firm, przed zalewem spamu. Oprogramowanie to filtruje pod względem zawartości i sprawdza pod względem bezpieczeństwa pocztę ...

Tematy: spam -

![Antypiracki Norton Antivirus Antypiracki Norton Antivirus]()

Antypiracki Norton Antivirus

... do zabezpieczania pozostałych produktów z linii oprogramowania dla klientów indywidualnych. Jak wyjaśnia Del Smith, product manger Symanteca, zastosowanie takiej technologii ochrony przed nielegalnym kopiowaniem ma chronić klientów przed fałszywymi kopiami programów firmy. Symantec szacuje, że rocznie klienci kupują conajmniej 3,6 mln sztuk ...

Tematy: norton antivirus, piractwo -

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

... o bezpieczeństwie jego danych należy zamieścić klauzulę, iż posiadane informacje personalne mogą być przetwarzane jedynie w celach marketingowych na potrzeby firmy. Ustawa ochrony danych osobowych głosi, iż firmy które posiadają bazy danych personalnych zobligowane są do zgłoszenia tego faktu w sądzie. Dostarczanie obsługi na ...

Tematy: -

![Patenty IBM dla Open Source [© Nmedia - Fotolia.com] Patenty IBM dla Open Source]()

Patenty IBM dla Open Source

... oprogramowania. Już w sierpniu IBM obiecał, że nie będzie wykorzystywać swoich patentów, by atakować twórców związanych z Linuksem. Teraz "Big Blue" rezygnuje z ochrony 500 patentów. Z pewnością nie bez wpływu na tę decyzję było "otwarcie" patentów przez nieporównanie mniejszą od IBM-a firmę Red Hat ...

-

![Nowy wirus - nie bądź idiotą! Nowy wirus - nie bądź idiotą!]()

Nowy wirus - nie bądź idiotą!

... odpowiedzialne za bezpieczeństwo IT, narażając komputer na atak ze strony innych wirusów lub hakerów. W ten sposób PC pozostaje bez żadnej ochrony. Co więcej, wirus tworzy swoje wpisy w Rejestrze Windows, tak aby przy każdym uruchomieniu komputera mógł się uaktywnić. Jednym z widocznych objawów ...

-

![Indie potęgą programistyczną [© Scanrail - Fotolia.com] Indie potęgą programistyczną]()

Indie potęgą programistyczną

... , do jakich przywykli zachodni kontrahenci. W związku z tym potencjalni klienci często boją się, że Chińczycy nie będą im w stanie zapewnić wystarczającej ochrony własności intelektualnej.

-

![Spyware w Polsce i na świecie III kw 2005 [© Scanrail - Fotolia.com] Spyware w Polsce i na świecie III kw 2005]()

Spyware w Polsce i na świecie III kw 2005

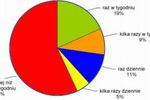

... określiło zagrożenie jako poważne. Można również zauważyć rosnące zrozumienie dla wagi problemu. 68% procent ankietowanych potwierdziło stosowanie w dużych korporacjach narzędzi ochrony przed spyware typu desktop, natomiast 44 % respondentów stosuje ochronę antyspyware na bramce internetowej (gateway).

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... reguł jest również czasochłonnym ręcznym procesem. Astaro zdecydował wykorzystać projekt Snorta jako sedno nowego modułu „Intrusion Protection”, jako rozwiązania ochrony bezpieczeństwa Linuksa. Jednak żeby dopasować oprogramowanie do potrzeb typowego administratora, musieliśmy dodać trochę funkcjonalności. Na przykład: Stworzyliśmy interfejs ...

-

![Zabezpieczenia F-Secure dla klientów Netii [© stoupa - Fotolia.com] Zabezpieczenia F-Secure dla klientów Netii]()

Zabezpieczenia F-Secure dla klientów Netii

... w branży ochrony antywirusowej i zapobiegania włamaniom, podpisała umowę o współpracy z firmą Netia dotyczącą zaprojektowania i wdrożenia specjalnej usługi zabezpieczającej sieci komputerowe przedsiębiorstw korzystających z łącz dostępowych do Internetu. Usługa Netia Secure zawiera pakiet ochronny, czyli program antywirusowy i antyspamowy ...

-

![Check Point VPN-1 na Dual-Core Intel Xeon [© Nmedia - Fotolia.com] Check Point VPN-1 na Dual-Core Intel Xeon]()

Check Point VPN-1 na Dual-Core Intel Xeon

... dla aplikacji korporacyjnych oraz zasobów sieciowych. Zastosowanie akceleracji SecureXL, przyśpiesza technologie kontroli danych, Stateful Inspection oraz Application Intelligence™, dostarczające ochrony przed atakami na sieć oraz na poziomie aplikacyjnym pozwalając na skuteczną ochronę w sieciach o wysokich przepustowościach. VPN-1 Power jest ...

-

![Mobilny firewall od F-Secure [© Nmedia - Fotolia.com] Mobilny firewall od F-Secure]()

Mobilny firewall od F-Secure

... rozwiązanie zabezpieczające z zaporą sieciową dla urządzeń opartych na S60 3rd Edition i Symbian OS v9. Dodanie zapory sieciowej oznacza zwiększenie poziomu ochrony telefonów inteligentnych i komputerów multimedialnych. Jest to istotne ze względu na dostęp tych urządzeń do sieci bezprzewodowych, również w miejscach publicznych jak ...

-

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... stopniu zapewnić ochronę poprzez zastosowanie kilku prostych środków ograniczających ryzyko kradzieży danych. Organizacje powinny zastosować całościowe podejście do ochrony, wykorzystując oprogramowanie antywirusowe, zapory ogniowe, filtry spamu oraz monitorowanie i audytowanie infrastruktury sieci za pomocą odpowiednich narzędzi. Ostatnio wzrosła ...

-

![Niebezpieczne zachowania młodych internautów [© Scanrail - Fotolia.com] Niebezpieczne zachowania młodych internautów]()

Niebezpieczne zachowania młodych internautów

... dostarcza informacji na temat zachowań online młodzieży oraz sposobu, w jaki wyszukują informacji w sieci, korzystają z poczty elektronicznej i czatów, jak również programów ochrony prywatności i stron internetowych. Osobiste dane Wszyscy respondenci, w szczególności dzieci w wieku od 10 do 18 lat wydają się być ostrożni w korzystaniu ...

-

![Tydzień 6/2007 (05-11.02.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 6/2007 (05-11.02.2007)]()

Tydzień 6/2007 (05-11.02.2007)

... 17 mld USD, a z kosztami w budowę rafinerii zainwestowano ok. 33 mld USD. Kolejny dowód zmiany polityki Białego domu w sprawie stosunku do ochrony środowiska. Administracja G. W. Busha skierowała do Kongresu projekt ustawy umożliwiający organom kontrolnym zaostrzenie normy zużycia paliwa przez pojazdy mechaniczne. Jej zamiarem ...

-

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player]()

Internetowy odtwarzacz Adobe Media Player

... analitycznych w oparciu o prawa dostępu online i offline. Dzięki nim można poznać potrzeby odbiorców. Adobe Media Player oferuje wydawcom szeroki zakres możliwości ochrony, na przykład szyfrowanie transmisji strumieniowej, ochronę spójności danych oraz ochronę opartą na tożsamości. Adobe Media Player uzupełnia i rozszerza funkcjonalność innych ...

-

![Kaspersky Internet Security i Anti-Virus 2009 Kaspersky Internet Security i Anti-Virus 2009]()

Kaspersky Internet Security i Anti-Virus 2009

... ochrony danych, poinformowała o wprowadzeniu na rynek nowej wersji produktów - Kaspersky Internet Security 2009 oraz ... dla systemu Windows XP/Vista lub utworzyć taki dysk ręcznie przy użyciu kreatora wbudowanego w program. Produkty Kaspersky Internet Security 2009 i Kaspersky Anti-Virus 2009 są dostępne w sprzedaży w polskiej wersji językowej ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Laptopy Lenovo z lukami w zabezpieczeniach [© pixabay.com] Laptopy Lenovo z lukami w zabezpieczeniach](https://s3.egospodarka.pl/grafika2/laptopy-Lenovo/Laptopy-Lenovo-z-lukami-w-zabezpieczeniach-244725-150x100crop.jpg)

![Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok? [© Andrey Popov - Fotolia.com.jpg] Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok?](https://s3.egospodarka.pl/grafika2/niewyplacalnosci/Niewyplacalnosci-firm-w-Polsce-i-na-swiecie-Jakie-prognozy-na-2022-i-2023-rok-245265-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju? [© Michal Jarmoluk z Pixabay] Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?](https://s3.egospodarka.pl/grafika2/zrownowazony-rozwoj/Agenda-2030-czy-Polska-osiagnela-cele-zrownowazonego-rozwoju-259714-150x100crop.jpg)

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Europa-w-cyberzagrozeniu-zlosliwe-oprogramowanie-spada-z-chmury-260183-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![BSA w sieci po polsku [© stoupa - Fotolia.com] BSA w sieci po polsku](https://s3.egospodarka.pl/grafika/piractwo-komputerowe/BSA-w-sieci-po-polsku-MBuPgy.jpg)

![Novell wspomaga małe firmy [© Nmedia - Fotolia.com] Novell wspomaga małe firmy](https://s3.egospodarka.pl/grafika/novell-small-business-suite-starter-pack/Novell-wspomaga-male-firmy-Qq30bx.jpg)

![Urodziny Tivoli Storage Manager [© Nmedia - Fotolia.com] Urodziny Tivoli Storage Manager](https://s3.egospodarka.pl/grafika/tivoli/Urodziny-Tivoli-Storage-Manager-Qq30bx.jpg)

![Antyspamowy system Boeinga [© Nmedia - Fotolia.com] Antyspamowy system Boeinga](https://s3.egospodarka.pl/grafika/spam/Antyspamowy-system-Boeinga-Qq30bx.jpg)

![Patenty IBM dla Open Source [© Nmedia - Fotolia.com] Patenty IBM dla Open Source](https://s3.egospodarka.pl/grafika/patenty/Patenty-IBM-dla-Open-Source-Qq30bx.jpg)

![Indie potęgą programistyczną [© Scanrail - Fotolia.com] Indie potęgą programistyczną](https://s3.egospodarka.pl/grafika/Indie/Indie-potega-programistyczna-apURW9.jpg)

![Spyware w Polsce i na świecie III kw 2005 [© Scanrail - Fotolia.com] Spyware w Polsce i na świecie III kw 2005](https://s3.egospodarka.pl/grafika/spyware/Spyware-w-Polsce-i-na-swiecie-III-kw-2005-apURW9.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Zabezpieczenia F-Secure dla klientów Netii [© stoupa - Fotolia.com] Zabezpieczenia F-Secure dla klientów Netii](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Zabezpieczenia-F-Secure-dla-klientow-Netii-MBuPgy.jpg)

![Check Point VPN-1 na Dual-Core Intel Xeon [© Nmedia - Fotolia.com] Check Point VPN-1 na Dual-Core Intel Xeon](https://s3.egospodarka.pl/grafika/check-point/Check-Point-VPN-1-na-Dual-Core-Intel-Xeon-Qq30bx.jpg)

![Mobilny firewall od F-Secure [© Nmedia - Fotolia.com] Mobilny firewall od F-Secure](https://s3.egospodarka.pl/grafika/inteligentne-telefony/Mobilny-firewall-od-F-Secure-Qq30bx.jpg)

![Niebezpieczne zachowania młodych internautów [© Scanrail - Fotolia.com] Niebezpieczne zachowania młodych internautów](https://s3.egospodarka.pl/grafika/bezpieczenstwo-dzieci-w-internecie/Niebezpieczne-zachowania-mlodych-internautow-apURW9.jpg)

![Tydzień 6/2007 (05-11.02.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 6/2007 (05-11.02.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-6-2007-05-11-02-2007-12AyHS.jpg)

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player](https://s3.egospodarka.pl/grafika/Adobe/Internetowy-odtwarzacz-Adobe-Media-Player-Qq30bx.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)