-

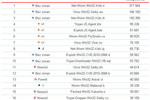

![Kaspersky Lab: szkodliwe programy XI 2009 Kaspersky Lab: szkodliwe programy XI 2009]()

Kaspersky Lab: szkodliwe programy XI 2009

... które zostały wykryte i zneutralizowane na komputerach użytkowników przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z ... .Krap.ag. Tak jak inni przedstawiciele rodziny Packed, Krap.ag wykrywa specjalny program pakujący służący do pakowania szkodliwych programów. W tym konkretnym przypadku, szkodliwe programy ...

-

![Kaspersky Lab: szkodliwe programy VII 2011 Kaspersky Lab: szkodliwe programy VII 2011]()

Kaspersky Lab: szkodliwe programy VII 2011

... podczas korzystania z bankowości online (pierwszym poziomem ochrony jest login i hasło do systemu bankowego). Użytkownicy sami instalują szkodliwy program na smartfonach, po tym ... pieniędzy na koncie bankowym ofiary przed kradzieżą. Wraz z rozwojem ochrony zabezpieczeń bankowości online cyberprzestępcy będą coraz częściej zastępowali trojany ...

-

![Trend Micro Titanium Internet Security 2013 Trend Micro Titanium Internet Security 2013]()

Trend Micro Titanium Internet Security 2013

... . Trend Micro redefiniuje standard ochrony Najnowsze produkty Trend Micro przyczyniają się do zmiany definicji „standardowego poziomu ochrony”, oferując więcej niż klasyczny program antywirusowy i blokada spyware. Podstawowa wersja nowego oprogramowania Titanium, Titanium Antivirus+, pozwoli użytkownikom korzystać z ochrony hot spotów WiFi, blokady ...

-

![ESET Smart Security 6 i ESET NOD32 Antivirus 6 ESET Smart Security 6 i ESET NOD32 Antivirus 6]()

ESET Smart Security 6 i ESET NOD32 Antivirus 6

... 6 jest skaner Facebooka - samodzielne narzędzie ESET Social Media Scanner, dedykowane do ochrony profilu użytkownika na tym popularnym portalu społecznościowym. ESET ... komunikaty i wstrzymują zadania określone harmonogramem, w chwili gdy użytkownik uruchamia dowolny program w trybie pełnoekranowym. Dodatkowo ESET Smart Security 6 oraz ESET NOD32 ...

-

![Jak odzyskać skradziony komputer? [© lbtn - Fotolia.com] Jak odzyskać skradziony komputer?]()

Jak odzyskać skradziony komputer?

... pierwszym połączeniu z Internetem odbierze informację o tym, że sprzęt jest kradziony. Następnie program wykona czynności, mające na celu ochronę ofiary przed dalszymi skutkami kradzieży ... włamywacza, a chociaż złamanie hasła nie jest niemożliwe, to taka dodatkowa warstwa ochrony "kupi" ci trochę cennego czasu na zlokalizowanie urządzenia. Rób ...

-

![ESET Smart Security 9 oraz ESET NOD32 Antivirus 9 już na rynku ESET Smart Security 9 oraz ESET NOD32 Antivirus 9 już na rynku]()

ESET Smart Security 9 oraz ESET NOD32 Antivirus 9 już na rynku

... Live Grid stanowi system wczesnego ostrzegania, zatem jeśli gdzieś na świecie program ESET przechwyci podejrzany plik – zawierający np. nowego wirusa – w kilka ... dostępem do nieodpowiednich treści w Internecie. Dodatkowo pakiet wyposażony jest w funkcję ochrony przed botnetami, która zabezpiecza przed zagrożeniami, które bez wiedzy i zgody ...

-

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced]()

Sophos Email Advanced

Sophos Email Advanced to program do ochrony poczty elektronicznej, które oferuje zabezpieczenia prognostyczne z aktywną ochroną przed zagrożeniami (ATP), uwierzytelnianie anty-phishingowe oraz obsługę skanowania wychodzącej poczty e-mail i wsparcie ...

-

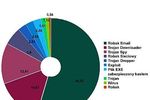

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... ochrony danych, opublikował raport "Ewolucja szkodliwego oprogramowania: lipiec - wrzesień, 2007". Autorzy artykułu, ... Mpack). Gdyby atak powiódł się, na zaatakowaną maszynę zostałby pobrany trojan downloader. Program ten zainstalowałby z kolei inny szkodliwy program - Trojan-Spy.Win32.Bancos.aam. Po zainstalowaniu się w systemie trojan zacząłby ...

-

![Uwaga na dialery - klikaj rozważnie [© Minerva Studio - Fotolia.com] Uwaga na dialery - klikaj rozważnie]()

Uwaga na dialery - klikaj rozważnie

... ochrony i usuwania dialerów z komputera oraz dostępne programy antydialerowe - trwa akcja "Klikaj rozważnie". Zapraszamy do ... Ciebie znikome. Aby aktywnie bronić się przed dialerami – zainstaluj i uruchom dowolny program antydialerowy. Pamiętaj jednak, że program powinien być aktywny przed uruchomieniem połączenia do sieci Internet. Niezależnie od ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... ochrony antywirusowej, a następnie pobiera za pośrednictwem Internetu inny szkodliwy program i uruchamia go na zaatakowanej maszynie. Jeśli trojanowi downloaderowi uda się wyłączyć ochronę antywirusową na zaatakowanym komputerze, będzie mógł pobrać dowolny program, łącznie z tymi dobrze znanymi, które potrafi wykrywać każdy program antywirusowy ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

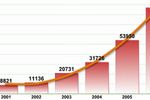

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... ochrony danych, opublikował półroczny raport "Kaspersky Security Bulletin, styczeń-czerwiec 2008" dotyczący ewolucji ... osoby stanowią potencjalne ofiary. Prowadzi to do powstania interesującego łańcucha: zostaje stworzony szkodliwy program › program ten, z przyciągającą uwagę nazwą i opisem, jest umieszczany na stronie WAP › przeprowadzana jest ...

-

![Co 3. Polak zetknął się z próbą wyłudzenia danych [© pixabay.com] Co 3. Polak zetknął się z próbą wyłudzenia danych]()

Co 3. Polak zetknął się z próbą wyłudzenia danych

... najnowszego badania serwisu ChronPESEL.pl i Krajowego Rejestru Długów pod patronatem Urzędu Ochrony Danych Osobowych i Instytutu Prawa Ochrony Danych Osobowych. Z tego tekstu dowiesz się m.in.: ... 92 proc). Gorzej wypadamy, jeśli chodzi o bezpieczeństwo w sieci. Zainstalowany program antywirusowy na komputerze, laptopie lub tablecie ma 85 proc. osób. ...

-

![Allegro walczy z podróbkami [© stoupa - Fotolia.com] Allegro walczy z podróbkami]()

Allegro walczy z podróbkami

Allegro.pl, mając na celu ochronę własności intelektualnej, wprowadza program "Współpraca w Ochronie Praw". Podstawowym jego zadaniem jest zapewnienie ochrony m.in. marki i znaków towarowych znanych firm, współpraca z nimi oraz ochrona użytkowników serwisu przed zakupem towarów nieoryginalnych. Uczestnicy programu (firmy, instytucje, ...

-

![Kaspersky: cyberprzestępczość i bezpieczeństwo IT Kaspersky: cyberprzestępczość i bezpieczeństwo IT]()

Kaspersky: cyberprzestępczość i bezpieczeństwo IT

... , co motywuje branżę bezpieczeństwa IT do opracowywania nowych metod ochrony. Konflikt między branżą bezpieczeństwa a cyberprzestępcami przebiega w szczególny sposób; ... rootkit w celu zwiększenia "długości życia" wirusa w zainfekowanym systemie: jeśli złośliwy program posiada zdolności ukrywania się, istnieje większe prawdopodobieństwo, że nie ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... . Szkodliwy program zawiera sterownik, który ładuje się do jądra systemu operacyjnego (innymi słowy mamy tu do czynienia z rootkitem). Kod sterownika jest zaszyfrowany przy użyciu zaawansowanego algorytmu szyfrowania, bardzo podobnego do algorytmu wykorzystanego do szyfrowania Rustocka. Po usunięciu wszystkich warstw ochrony ze sterownika ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Wirusy i robaki VI 2009 Wirusy i robaki VI 2009]()

Wirusy i robaki VI 2009

... adware Shopper.v. Jest to typowy program z tej kategorii - instaluje rozmaite paski narzędzi w przeglądarce internetowej oraz kliencie poczty i przy ich użyciu wyświetla banery reklamowe. Usuwanie tych pasków narzędzi może być kłopotliwe. Drugie zestawienie przedstawia dane wygenerowane przez moduł ochrony WWW i odzwierciedla krajobraz zagrożeń ...

-

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany]()

Co drugi komputer w MSP zainfekowany

... 93% MSP, które wzięły udział w ankiecie, miało zainstalowany system ochrony przed złośliwym oprogramowaniem. Jak się okazało, procent firm, które zabezpieczają się przed ... , 93% małych i średnich firm na świecie posiadało zainstalowany program antywirusowy, 79% firewall, 63% program anty-szpiegujący oraz 52% ochronę anty-spamową. Co ciekawe 26 ...

-

![Programy antywirusowe i ich skuteczność Programy antywirusowe i ich skuteczność]()

Programy antywirusowe i ich skuteczność

... tak korzystne. Poniższe zestawienie przedstawia pareto programów o najwyższej skuteczności ochrony. G Data - 99.8% AVIRA - 99.4% McAfee - 98.7% Symantec - 98.4% Avast - 98.0% F-Secure - 97.9% ... których zawartość jest bezpieczna. Eksperci skanując „czyste” archiwa sprawdzają czy program antywirusowy nie generuje zbędnych komunikatów i tym samym czy ...

-

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji]()

Nowoczesne przedsiębiorstwa a strategie innowacji

... Program Operacyjny Innowacyjna Gospodarka ma być remedium na zaległości w dziedzinie rozwijania innowacyjności polskich ... przed właściwymi organami ochrony własności przemysłowej, związanych z uzyskaniem praw własności przemysłowej, a także z realizacją ochrony własności przemysłowej. Kwota wsparcia na uzyskanie ochrony prawa własności przemysłowej ...

-

![Bogatszy pakiet Iomega Protection Suite Bogatszy pakiet Iomega Protection Suite]()

Bogatszy pakiet Iomega Protection Suite

... rozwiązania Trend Micro Internet Security do zestawu narzędzi ochronnych Protection Suite, uzyskała połączenie ochrony antywirusowej z fizyczną odpornością na awarie i utratę danych, eliminując obawy użytkowników o utratę cennych informacji. Program Trend Micro Internet Security oraz Trend Smart Surfing for Mac będą częścią zestawu aplikacji ...

-

![Procedura odwoławcza w programie Kapitał Ludzki [© Minerva Studio - Fotolia.com] Procedura odwoławcza w programie Kapitał Ludzki]()

Procedura odwoławcza w programie Kapitał Ludzki

... wyjście z sytuacji, gdy pozytywnie ocenione projekty zostają bez jakiejkolwiek ochrony prawnej. Mianowicie art. 52 § 3 ustawy z dnia 30 sierpnia 2002 roku prawo o ... odwoławczej, nie stanowią decyzji administracyjnej. Powyższe rozwiązanie nie zapewniało wystarczającej ochrony, co nie było celowym zabiegiem ustawodawcy, lecz niezauważoną ma ...

-

![Portale społecznościowe: zagrożenia Portale społecznościowe: zagrożenia]()

Portale społecznościowe: zagrożenia

... istniejące pomiędzy Twoim komputerem a stroną internetową nie może zapewnić Ci ochrony. Strona portalu społecznościowego ma ważny certyfikat SSL i Twoja przeglądarka internetowa ... osobiste. Niepokojące jest to, że jeżeli atakujący jest wystarczająco uzdolniony, to program może bardzo łatwo przeniknąć niezauważony przez analityków z Facebooka czy ...

-

![Nowe antywirusy GData dla firm Nowe antywirusy GData dla firm]()

Nowe antywirusy GData dla firm

... firmową (tryb pracy Offsite) praca firewalla w trybie Autopilot Warte uwagi są również ostatnie wyniki oprogramowania firmy G Data w niezależnych testach skuteczności ochrony. Programy tej firmy charakteryzują się bardzo wysoką skutecznością, co doceniane jest przede wszystkim przez administratorów firmowych sieci. G Data ogłosiła również ...

-

![Nowa wersja Panda Cloud Antivirus [© Nmedia - Fotolia.com] Nowa wersja Panda Cloud Antivirus]()

Nowa wersja Panda Cloud Antivirus

... Cloud usługa ochrony przed złośliwym oprogramowaniem przeznaczona dla użytkowników domowych, działająca zarówno podczas połączenia z internetem jak i bez takiego połączenia, została ulepszona i poszerzona. Aktualizacja Panda Cloud Antivirus Free Edition poprawia i rozszerza ochronę, którą zapewniał oryginalny bezpłatny program, a Panda Cloud ...

-

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm]()

Bezpieczeństwo IT ważne dla firm

... najważniejsza technologia ochronna Symantec: sam antywirus to nie wszystko W kwestii ochrony przed zagrożeniami z Internetu, ankietowane firmy preferują dedykowane dla biznesu ... bezpośrednio na stacji końcowej (73 proc.). „Wiele firm błędnie zakłada, że program antywirusowy to wszystko, czego potrzebują. Tymczasem przedsiębiorstwa stawiają czoła ...

-

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

... na komputerach użytkowników po raz pierwszy, na przykład przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody ... dystrybucji exploita CVE-2010-2568. We wrześniowym rankingu pojawił się nowy szkodliwy program kompresujący – Packed.Win32.Katusha.o (miejsce 15). W poprzednich rankingach spotkaliśmy już ...

-

![Nowa wersja Kaspersky PURE Nowa wersja Kaspersky PURE]()

Nowa wersja Kaspersky PURE

... , łącznie ze spamem, infekcjami wirusów oraz kradzieżą tożsamości. Program zawiera również rozszerzony moduł kontroli rodzicielskiej pozwalający ... w poszukiwaniu luk w zabezpieczeniach dla całej sieci domowej z jednego komputera. Specjalne opcje szyfrowania i ochrony za pomocą hasła, dzięki którym cenne dane nie wpadną w ręce cyberprzestępców ...

-

![Kaspersky Internet Security Special Ferrari Edition Kaspersky Internet Security Special Ferrari Edition]()

Kaspersky Internet Security Special Ferrari Edition

... nich poświęcenia swojego cennego czasu czy zasobów na zapewnienie wydajności ochrony. Produkt został zaprojektowany w taki sposób, aby oferował użytkownikowi optymalny zestaw ... Ferrari Edition będzie dostępny w sprzedaży od 24 maja 2011 r. W dniu premiery program będzie dostępny w promocyjnej cenie 155 zł brutto. Standardowa cena produktu, która ...

-

![Kaspersky Mobile Security 9 Kaspersky Mobile Security 9]()

Kaspersky Mobile Security 9

... ze sprawdzaniem, gdzie znajdują się w danej chwili. Dzięki unikatowym technologiom ochrony prywatności ukrycie wybranych kontaktów i powiązanych z nimi danych (łącznie z historią ... Security 9 dba o poufność danych, nawet gdy smartfon zostanie zgubiony lub skradziony. Program pozwala na zdalne usunięcie informacji z telefonu lub zablokowanie go - ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... preinstalowały tego oprogramowania na swoich urządzeniach. Jednak Apple oznajmił coś przeciwnego. Program CarrierIQ był preinstalowany na urządzeniach produkowanych przez tą firmę ... tej “pomocy w gromadzeniu danych diagnostycznych” na swoim telefonie? Obecnie problem ochrony danych osobistych jest bardziej palący niż kiedykolwiek wcześniej. Podobne ...

-

![Piractwo komputerowe na świecie 2011 [© chandelle - Fotolia.com] Piractwo komputerowe na świecie 2011]()

Piractwo komputerowe na świecie 2011

... przeznaczone do obsługi jednego komputera a następnie instalują je na wielu stanowiskach w swoich biurach. Zasadniczo na świecie istnieje silne poparcie dla ochrony praw własności intelektualnej, jednocześnie jednak martwi brak zachęty piratów komputerowych do zmiany ich postępowania w praktyce. Jedynie 20% regularnych piratów komputerowych ...

-

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2]()

G Data MobileSecurity 2

... mobilnego zabezpiecza się przed bardzo poważnymi skutkami utraty lub kradzieży: program umożliwia ponowne odnalezienie urządzenia lub też zdalne usunięcie zablokowanych danych w ... aplikacji hasłem: Możliwość ograniczenia dostępu do określonych aplikacji za pomocą ochrony hasłem. W ten sposób ograniczamy np. ryzyko poniesienia kosztów związanych z ...

-

![Szkodliwe oprogramowanie a utrata danych firmowych Szkodliwe oprogramowanie a utrata danych firmowych]()

Szkodliwe oprogramowanie a utrata danych firmowych

... wskazało na utratę, a 15% na kradzież urządzenia mobilnego jako przyczynę naruszenia ochrony danych. W 13% przypadków istotne informacje wpadają w niepowołane ręce w wyniku niedbalstwa ... pokazuje, jak istotne znaczenie dla każdej firmy ma zaimplementowanie wielopoziomowej ochrony w infrastrukturze IT” – komentuje Petr Merkulow, dyrektor ds. produktu ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... użytkownicy aktywnie szukają oprogramowania w podejrzanych źródłach i nie stosują żadnych środków ochrony podczas uruchamiania nieznanych aplikacji – wszystko to ułatwia cyberprzestępcom infekowanie ... , że w 2013 roku pojawi się więcej niż jeden szkodliwy program o podobnych funkcjach. Polowanie na kody mTan W atakach ukierunkowanych w 2012 roku ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... w perspektywie najbliższych siedmiu lat współczynnik ten ma przekroczyć 40%. Dynamika wzrostu tego niezwykle newralgicznego rynku utrwala niestety niepokojącą tendencję – system ochrony ciągle nie nadąża za podażą zasobów jej wymagających. Zadania nie ułatwia skala i stopień zaawansowania ryzyka, ciągły deficyt kompetencyjny w zakresie dostarczania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak odzyskać skradziony komputer? [© lbtn - Fotolia.com] Jak odzyskać skradziony komputer?](https://s3.egospodarka.pl/grafika2/utrata-danych/Jak-odzyskac-skradziony-komputer-114588-150x100crop.jpg)

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced](https://s3.egospodarka.pl/grafika2/Sophos-Email-Advanced/Sophos-Email-Advanced-207300-150x100crop.jpg)

![Uwaga na dialery - klikaj rozważnie [© Minerva Studio - Fotolia.com] Uwaga na dialery - klikaj rozważnie](https://s3.egospodarka.pl/grafika/dialery/Uwaga-na-dialery-klikaj-rozwaznie-iG7AEZ.jpg)

![Co 3. Polak zetknął się z próbą wyłudzenia danych [© pixabay.com] Co 3. Polak zetknął się z próbą wyłudzenia danych](https://s3.egospodarka.pl/grafika2/wyludzenia-danych/Co-3-Polak-zetknal-sie-z-proba-wyludzenia-danych-253155-150x100crop.jpg)

![Allegro walczy z podróbkami [© stoupa - Fotolia.com] Allegro walczy z podróbkami](https://s3.egospodarka.pl/grafika/allegro/Allegro-walczy-z-podrobkami-MBuPgy.jpg)

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany](https://s3.egospodarka.pl/grafika/zainfekowany-komputer/Co-drugi-komputer-w-MSP-zainfekowany-apURW9.jpg)

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji](https://s3.egospodarka.pl/grafika/innowacyjnosc/Nowoczesne-przedsiebiorstwa-a-strategie-innowacji-iG7AEZ.jpg)

![Procedura odwoławcza w programie Kapitał Ludzki [© Minerva Studio - Fotolia.com] Procedura odwoławcza w programie Kapitał Ludzki](https://s3.egospodarka.pl/grafika/Program-Operacyjny-Kapital-Ludzki/Procedura-odwolawcza-w-programie-Kapital-Ludzki-iG7AEZ.jpg)

![Nowa wersja Panda Cloud Antivirus [© Nmedia - Fotolia.com] Nowa wersja Panda Cloud Antivirus](https://s3.egospodarka.pl/grafika/Panda-Security/Nowa-wersja-Panda-Cloud-Antivirus-Qq30bx.jpg)

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-wazne-dla-firm-apURW9.jpg)

![Piractwo komputerowe na świecie 2011 [© chandelle - Fotolia.com] Piractwo komputerowe na świecie 2011](https://s3.egospodarka.pl/grafika2/piractwo/Piractwo-komputerowe-na-swiecie-2011-93838-150x100crop.jpg)

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2](https://s3.egospodarka.pl/grafika2/smartfony/G-Data-MobileSecurity-2-98464-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)