-

![Program Innowacyjna Gospodarka - podsumowanie 2008 [© Minerva Studio - Fotolia.com] Program Innowacyjna Gospodarka - podsumowanie 2008]()

Program Innowacyjna Gospodarka - podsumowanie 2008

Program Operacyjny Innowacyjna Gospodarka (PO IG) to prawie 10 mld euro, z czego prawie 4 mld to działania realizowane przez Polską Agencję Rozwoju ...

-

![Tydzień 31/2006 (31.07-06.08.2006) [© RVNW - Fotolia.com] Tydzień 31/2006 (31.07-06.08.2006)]()

Tydzień 31/2006 (31.07-06.08.2006)

... przeznaczono ok. 85,6 mld euro. Najwięcej środków zarezerwowane zostało na program operacyjny "infrastruktura i środowisko". Coraz więcej ekspertów wątpi w możliwość utrzymania deficytu ... to koszty ich wprowadzenia wyniosą ok. 50 mld zł. Rząd przyjął Program Operacyjny Innowacyjna Gospodarka, który ma wspomóc rozwój przedsiębiorczości, pobudzić ...

-

![Europa Środkowa: najlepsze polskie spółki 2013 [© chones - Fotolia.com] Europa Środkowa: najlepsze polskie spółki 2013]()

Europa Środkowa: najlepsze polskie spółki 2013

... w rankingu Deloitte było dwanaście firm, które skorzystały z naszych środków. Teraz mamy ich o cztery więcej. To najlepszy dowód na to, że program z roku na rok przynosi coraz lepsze efekty. Wieloletnie doświadczenie PARP oraz prowadzone badania wskazują, że rozwój innowacyjnych firm wpływa korzystnie ...

-

![Projekty innowacyjne w działaniach PO IG [© Minerva Studio - Fotolia.com] Projekty innowacyjne w działaniach PO IG]()

Projekty innowacyjne w działaniach PO IG

Jednym z najważniejszych pojęć pojawiających się w programach operacyjnych na lata 2007-2013 jest szeroko rozumiana innowacja. Pojęcie to jest odmieniane przez wszystkie przypadki, a szczególnie często pojawia się w Programie Operacyjnym Innowacyjna Gospodarka (PO IG), który jest obecnie reklamowany z wykorzystaniem wszystkich możliwych mediów. PO ...

-

![Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy [© kungverylucky - Fotolia.com] Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy]()

Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy

... niewyłączne, wyłączne i sublicencje. Licencje niewyłączne stanowią znakomitą większość rynku i w ich ramach licencjodawca udostępnia swój program wielu osobom do używania. Licencje wyłączne natomiast pojawiają się gdy dany program tworzony jest dla konkretnego podmiotu. Będą to między innymi oprogramowania obsługi bankowości lub inne które ...

-

![Adobe Photoshop Elements 10 i Premiere Elements 10 [© Nmedia - Fotolia.com] Adobe Photoshop Elements 10 i Premiere Elements 10]()

Adobe Photoshop Elements 10 i Premiere Elements 10

... . Użytkownicy mogą również stosować 30 nowych efektów inteligentnego pędzla poprzez zwykłe przeciągnięcie pędzla nad obszarem zdjęcia. Łatwe tworzenie niesamowitych filmów Program Adobe Premiere Elements 10 zawiera nowe narzędzia zdecydowanie ułatwiające obróbkę filmów. Użytkownik może nie przejmować się technikaliami i skoncentrować się na ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... zainfekowany. Jeśli okaże się, że nie jest, szkodnik „przywraca” infekcję. Następnie program działa jak typowy bootkit, mimo że, teoretycznie, zainfekowany BIOS otwiera ... a nie plik Excela. Po uruchomieniu exploita na komputerze został załadowany szkodliwy program, który dawał cyberprzestępcom pełną kontrolę nad systemem ofiary. Następnie hakerzy ...

-

![Windows Server 2003 już w produkcji [© Nmedia - Fotolia.com] Windows Server 2003 już w produkcji]()

Windows Server 2003 już w produkcji

... w historii firmy. Grupy skupione wokół programów Joint Development Program, Customer Preview Program oraz Rapid Adoption Program stanowiły podstawę stałego dialogu programistów z klientami. Microsoft wprowadził Enterprise Engineering Center - innowacyjny program zapewniający warunki pracy jak w rzeczywistości dzięki odtworzeniu heterogenicznych ...

Tematy: windows server, microsoft -

![Antywirus dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus dla telefonów komórkowych]()

Antywirus dla telefonów komórkowych

... na blisko 25 milionów. Program Trend Micro Mobile Security w wersji 2.0 potrafi wykrywać i blokować próby przedostania się wirusa do pamięci telefonu. Program monitoruje połączenie Bluetooth, kartę ... które mogą zawierać łącze do strony internetowej ze szkodliwym kodem. Program blokuje także spam docierający do użytkowników w postaci SMSów bez numeru ...

-

![ESET NOD32 Antivirus for Linux ESET NOD32 Antivirus for Linux]()

ESET NOD32 Antivirus for Linux

... korzystają znane użytkownikom rozwiązania firmy ESET, m.in. pakiet bezpieczeństwa ESET Smart Security. Program wykrywa i eliminuje zagrożenia bez względu na to, na który system ... ESET znajdują się rozwiązania antywirusowe dla systemów Windows, Mac OS X oraz Linux. Program ESET NOD32 Antivirus for Linux Desktop dostępny jest w wersji dla użytkowników ...

-

![Nowy Skype dla Macintosha [© Nmedia - Fotolia.com] Nowy Skype dla Macintosha]()

Nowy Skype dla Macintosha

... Skype'a możliwe są darmowe połączenia pomiędzy internautami z różnych stron świata. Połączenia na telefony stacjonarne i komórkowe dostępne są za dodatkową opłatą. Program można znaleźć na stronie .

-

![ESET: lista wirusów II 2009 ESET: lista wirusów II 2009]()

ESET: lista wirusów II 2009

... internetowej lub po otwarciu zainfekowanego załącznika wiadomości spamowej. Kiedy program przedostanie się już do systemu operacyjnego stara się zamaskować swoją obecność przed ... z którego korzysta użytkownik systemu operacyjnego. Jeśli będzie to język rosyjski program pomija dany komputer i nie infekuje go. Swizzor to po szalejącym ostatnio ...

-

![Dotacje unijne krok po kroku [© Minerva Studio - Fotolia.com] Dotacje unijne krok po kroku]()

Dotacje unijne krok po kroku

... zagwarantowało odpowiednią ich część właśnie na wsparcie rozwoju MSP. Natomiast strumieniem wsparcia unijnego dla polskich przedsiębiorców z poziomu centralnego jest Program Operacyjny Innowacyjna Gospodarka (PO IG). W ramach regionalnych programów operacyjnych potencjalni wnioskodawcy mogą ubiegać się między innymi o wsparcie realizacji inwestycji ...

-

![K9 Web Protection dla Windows 7 [© Nmedia - Fotolia.com] K9 Web Protection dla Windows 7]()

K9 Web Protection dla Windows 7

... Windows XP i Vista, a także w systemie Mac OS X. Oprogramowanie K9 Web Protection jest oferowane w ramach programu społecznego Blue Coat Community Outreach Program. Celem inicjatywy jest edukowanie, informowanie oraz oferowanie bezpłatnych narzędzi, które chronią dzieci przed niebezpieczeństwami płynącymi z Internetu. Wraz z coraz większym wzrostem ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... szkodliwego oprogramowania, promowaniu go w zręcznie sformułowanych wiadomościach e-mail zachęcających użytkownika do kliknięcia łącza, które skieruje go do programu pobierającego. Następnie program pobierający wygeneruje losowo kody binarne, aby uniknąć wykrycia, tak jak to w przeszłości robiły Conficker i ZeuS-LICAT. Firmy średniej wielkości będą ...

-

![McAfee: zagrożenia internetowe III kw. 2011 McAfee: zagrożenia internetowe III kw. 2011]()

McAfee: zagrożenia internetowe III kw. 2011

... Jedną z najbardziej popularnych form ataku były Trojany wysyłające SMS-y, które gromadziły informacje na temat użytkownika i okradały go. Innym przykładem jest program, który rejestruje rozmowy telefoniczne i przekazuje je hakerowi. Tradycyjne ataki nie słabną Liczba fałszywych programów antywirusowych, Trojanów uruchamiających się automatycznie po ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![Kaspersky Tablet Security [© bloomua - Fotolia.com] Kaspersky Tablet Security]()

Kaspersky Tablet Security

... serwisach bankowości online. Kaspersky Tablet Security potrafi również zdalnie zablokować zgubione lub skradzione urządzenie lub skasować z niego wszystkie osobiste dane. Program może określić położenie zgubionego lub skradzionego tabletu, nie tylko przy użyciu GPS, ale również sieci GSM lub współrzędnych najbliższego punktu ...

-

![Cienki klient z Krakowa [© violetkaipa - Fotolia.com] Cienki klient z Krakowa]()

Cienki klient z Krakowa

... przeglądarkę Microsoft Explorer for Windows CE przystosowano do potrzeb polskich użytkowników. Zgodnie z tradycją naszej firmy wraz z końcówkami, będziemy dostarczać nieodpłatnie program narzędziowy przeznaczony do zdalnego uaktualniania oprogramowania końcówek ABAWin.CE i zdalnego zarządzania." - dodał dr Tomasz Barbaszewski.

-

![Wirus znów atakuje PDA [© stoupa - Fotolia.com] Wirus znów atakuje PDA]()

Wirus znów atakuje PDA

... po wykryciu wirusa koncepcyjnego na platformę PDA bardzo szybko pojawi się wirus w pełni funkcjonalny". Trojan Backdoor.WinCE.Brador.a instaluje w handheldzie program o rozmiarze 5632 bajtów, który umożliwia przejęcie całkowitej kontroli nad urządzeniem. Na szczęście wirus nie ma wbudowanej funkcji auto-rozpowszechniania się. Wirus ...

-

![Bezpieczny Linux [© Nmedia - Fotolia.com] Bezpieczny Linux]()

Bezpieczny Linux

... mniejszą gęstością błędów niż oprogramowanie komercyjne. Coverity w 5,7 mln kodu jądra Linuksa 2.6 znalazło 985 błędów. Według danych Carnegie Mellon University, statystyczny program komercyjny o podobnej długości zawiera ponad 5 tys. usterek. W kategoriach gęstości "bugów", Linux jest więc systemem wyjątkowym. Niestety, nie wiadomo ile błędów ...

-

![Adobe Reader 7.0 dla Linuksa [© Nmedia - Fotolia.com] Adobe Reader 7.0 dla Linuksa]()

Adobe Reader 7.0 dla Linuksa

... w administracji państwowej i bankowości” - powiedział Eugene Lee, wiceprezes ds. marketingu produktów działu dokumentów inteligentnych w firmie Adobe. „Klienci pytają nas o program Adobe Reader 7.0 w wersji dla systemu Linux, ponieważ zaczynają używać tego systemu do obsługi podstawowych aplikacji w swoich przedsiębiorstwach. Szerszy zakres ...

-

![MAC bezpieczniejszy od Widowsa? [© Nmedia - Fotolia.com] MAC bezpieczniejszy od Widowsa?]()

MAC bezpieczniejszy od Widowsa?

... wzrost liczby oprogramowania typu trojan. Firma szacuje, że 82 proc. wszystkich zagrożeń w tym roku pochodziło właśnie z trojanów. Trojan to podstępny program zazwyczaj ukrywający się w innej prawidłowej aplikacji np. w ściąganym z internetu wygaszaczu ekranu. Trojany mogą zbierać różnorodne informacje (np. finansowe) z zainfekowanego komputera ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... zmienić swój cel. Wykrycie i usunięcie intruza z komputera będzie możliwe wyłącznie dzięki technologiom proaktywnym, które analizują działania podejmowane przez potencjalnie groźny program. Problem luk w systemie zabezpieczeń aplikacji i systemu operacyjnego będzie miał w roku 2007 szczególne znaczenie ze względu na premierę nowego systemu ...

-

![Adobe Flash Player 9 dla Linuksa [© Nmedia - Fotolia.com] Adobe Flash Player 9 dla Linuksa]()

Adobe Flash Player 9 dla Linuksa

... Adobe Flash Player 9 for Linux będzie jeszcze w tym roku dołączany do systemów operacyjnych Linux dostarczanych przez firmy Novell i Red Hat. Program Adobe Flash Player 9 jest oferowany w wersji angielskiej oraz w lokalnych wersjach językowych, na platformy Linux, Windows i Mac.

-

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych]()

Antywirus Symantec dla telefonów komórkowych

... , Wi-Fi czy synchronizacji. Pozwala to na zmniejszenie potencjalnych możliwości ataku, ponieważ włączone są tylko opcje niezbędne do wykonywania zadań służbowych. Program Symantec Mobile VPN – ten opcjonalny dodatek umożliwia instytucjom łączenie się z sieciami korporacyjnymi za pośrednictwem tuneli VPN przy użyciu protokołu IPsec ...

-

![PO KL finansuje szkolenia kadr [© Minerva Studio - Fotolia.com] PO KL finansuje szkolenia kadr]()

PO KL finansuje szkolenia kadr

Szkolenia pracowników i pracodawców, projekty doradcze, czyli szeroko rozumiane podnoszenie kwalifikacji będą finansowane z funduszy strukturalnych w najbliższych latach. Na te cele m.in. w ramach Programu Operacyjnego Kapitał Ludzki na lata 2007-2013 (PO KL) przeznaczono niemal 11,4 mld euro. Pod względem wielkości środków PO KL znajduje się na ...

-

![HP Compaq 8000 Elite HP Compaq 8000 Elite]()

HP Compaq 8000 Elite

... zarządzaniu zużywaną energią oraz obniżaniu związanych z tym kosztów. Komputery z serii HP Compaq 8000 Elite zostały wyposażone w Intel® Stable Image Platform Program (SIPP) umożliwia użytkownikom tworzenie i wdrażanie jednolitych platform biznesowych oraz ułatwia proces planowania i wprowadzania zmian w infrastrukturze IT firmy dzięki dostępności ...

-

![Procedura odwoławcza w programie Kapitał Ludzki [© Minerva Studio - Fotolia.com] Procedura odwoławcza w programie Kapitał Ludzki]()

Procedura odwoławcza w programie Kapitał Ludzki

Projekty Programu Operacyjnego Kapitał Ludzki ocenione pozytywnie, ale nie przyjęte do dofinansowania, pozostawały do tej pory bez jakiejkolwiek ochrony prawnej, co było naruszeniem podstawowych zasad prawa. Ta niezauważona na etapie legislacyjnym omyłka ustawodawcy została uzupełniona. Od 21 sierpnia 2009 roku obowiązują zmienione wytyczne w ...

-

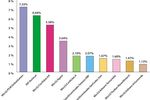

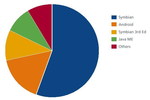

![Systemy operacyjne mało bezpieczne Systemy operacyjne mało bezpieczne]()

Systemy operacyjne mało bezpieczne

... osób instaluje programy z nieoficjalnych źródeł, co może stać się przyczyną infekcji telefonu. Przykładem szkodliwej aplikacji instalowanej poza Android Marketem jest program mający w założeniu monitorować aktywność SMS-ową użytkownika. Po zainstalowaniu w menu systemu można było zobaczyć ikonę "SuiConFo". Uruchomienie programu powodowało wysłanie ...

-

![Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie [© Minerva Studio - Fotolia.com] Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie]()

Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie

... . złośliwe oprogramowanie wyłudzające dane spowodują nie tylko awarię sprzętu, lecz także wykradną prywatne informacje. Aby skutecznie przeciwdziałać takim sytuacjom, zainstaluj program antywirusowy i możliwie jak najczęściej aktualizuj bazę wirusów. Zasada 3: Uważaj na publiczne sieci Wi-Fi Dostęp do Internetu możemy mieć dziś niemal ...

-

![Doctor Web ostrzega przed nowym trojanem dla Linuxa [© benedetti68 - Fotolia.com] Doctor Web ostrzega przed nowym trojanem dla Linuxa]()

Doctor Web ostrzega przed nowym trojanem dla Linuxa

Analitycy bezpieczeństwa Doctor Web przebadali nowego Trojana, który potrafi infekować komputery z systemem operacyjnym Linux. Ten złośliwy program posiada zdolność do zdalnego skanowania stron www pod kątem podatności i do atakowania zasobów o określonych adresach z użyciem protokołu HTTP. Cyberprzestępcy mogą ...

-

![Routery Linuks i Internet Rzeczy w niebezpieczeństwie! [© vchalup - Fotolia.com] Routery Linuks i Internet Rzeczy w niebezpieczeństwie!]()

Routery Linuks i Internet Rzeczy w niebezpieczeństwie!

... się powiedzie, Linux/Remaiten będzie starał się odgadnąć dane logowania do urządzenia (usługa Telnet). Po zalogowaniu na router, zagrożenie pobiera szkodliwy program, który przyłącza urządzenie do powstałego botnetu. Sieć zainfekowanych komputerów, może teraz wykonywać polecenia cyberprzestępców. Najczęściej polegają one na floodingu (wysyłaniu ...

-

![Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33% [© pixabay.com] Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%]()

Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%

... szpiegujące, w szczególności te pobrane z nieoficjalnych sklepów, mogą zagrozić nie tylko ofiarom cyberstalkingu, ale również ujawniać prywatność osób szpiegujących. Program pobrany z niezweryfikowanego źródła może rodzić szereg problemów bezpieczeństwa, prowadzących przede wszystkim do wycieku prywatnych danych użytkowników – przestrzega Kamil ...

-

![Intel wprowadza technologię hiperwątkowości [© violetkaipa - Fotolia.com] Intel wprowadza technologię hiperwątkowości]()

Intel wprowadza technologię hiperwątkowości

... Lightwave. Technologia HT może również przyspieszyć pracę systemu, w którym działa wiele aplikacji jednowątkowych. Użytkownik, który np. szuka informacji w Internecie i uruchamia program antywirusowy albo koduje wideo podczas przesyłania poczty, powinien zaobserwować większą wydajność systemu ze względu na lepszą zdolność do wykonywania dwóch ...

Tematy: technologia hiperwątkowości, intel -

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem]()

Pomiar i zarządzanie ryzykiem

... operacyjnego oraz zapewnienie ich bezpieczeństwa i spójności. Ma to bezpośrednie przełożenie na efektywne zarządzanie kosztami instytucji finansowych. Nasi programiści opracowali ten program tak, by jego parametry mogły być dopasowywane do indywidualnych potrzeb Klienta, a także w pełni współpracował z już posiadanymi przez niego systemami ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Program Innowacyjna Gospodarka - podsumowanie 2008 [© Minerva Studio - Fotolia.com] Program Innowacyjna Gospodarka - podsumowanie 2008](https://s3.egospodarka.pl/grafika/Program-Operacyjny-Innowacyjna-Gospodarka/Program-Innowacyjna-Gospodarka-podsumowanie-2008-iG7AEZ.jpg)

![Tydzień 31/2006 (31.07-06.08.2006) [© RVNW - Fotolia.com] Tydzień 31/2006 (31.07-06.08.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-31-2006-31-07-06-08-2006-vgmzEK.jpg)

![Europa Środkowa: najlepsze polskie spółki 2013 [© chones - Fotolia.com] Europa Środkowa: najlepsze polskie spółki 2013](https://s3.egospodarka.pl/grafika2/Technology-Fast-50/Europa-Srodkowa-najlepsze-polskie-spolki-2013-129846-150x100crop.jpg)

![Projekty innowacyjne w działaniach PO IG [© Minerva Studio - Fotolia.com] Projekty innowacyjne w działaniach PO IG](https://s3.egospodarka.pl/grafika/innowacje/Projekty-innowacyjne-w-dzialaniach-PO-IG-iG7AEZ.jpg)

![Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy [© kungverylucky - Fotolia.com] Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy](https://s3.egospodarka.pl/grafika2/licencja-oprogramowania/Licencje-oprogramowania-komputerowego-rodzaje-i-mozliwosci-licencjobiorcy-232632-150x100crop.jpg)

![Adobe Photoshop Elements 10 i Premiere Elements 10 [© Nmedia - Fotolia.com] Adobe Photoshop Elements 10 i Premiere Elements 10](https://s3.egospodarka.pl/grafika/programy-graficzne/Adobe-Photoshop-Elements-10-i-Premiere-Elements-10-Qq30bx.jpg)

![Windows Server 2003 już w produkcji [© Nmedia - Fotolia.com] Windows Server 2003 już w produkcji](https://s3.egospodarka.pl/grafika/windows-server/Windows-Server-2003-juz-w-produkcji-Qq30bx.jpg)

![Antywirus dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus dla telefonów komórkowych](https://s3.egospodarka.pl/grafika/antywirus/Antywirus-dla-telefonow-komorkowych-Qq30bx.jpg)

![Nowy Skype dla Macintosha [© Nmedia - Fotolia.com] Nowy Skype dla Macintosha](https://s3.egospodarka.pl/grafika/Skype/Nowy-Skype-dla-Macintosha-Qq30bx.jpg)

![Dotacje unijne krok po kroku [© Minerva Studio - Fotolia.com] Dotacje unijne krok po kroku](https://s3.egospodarka.pl/grafika/dotacje-unijne/Dotacje-unijne-krok-po-kroku-iG7AEZ.jpg)

![K9 Web Protection dla Windows 7 [© Nmedia - Fotolia.com] K9 Web Protection dla Windows 7](https://s3.egospodarka.pl/grafika/K9-Web-Protection/K9-Web-Protection-dla-Windows-7-Qq30bx.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Kaspersky Tablet Security [© bloomua - Fotolia.com] Kaspersky Tablet Security](https://s3.egospodarka.pl/grafika2/Kaspersky-Tablet-Security/Kaspersky-Tablet-Security-107765-150x100crop.jpg)

![Cienki klient z Krakowa [© violetkaipa - Fotolia.com] Cienki klient z Krakowa](https://s3.egospodarka.pl/grafika/cienki-klient/Cienki-klient-z-Krakowa-SdaIr2.jpg)

![Wirus znów atakuje PDA [© stoupa - Fotolia.com] Wirus znów atakuje PDA](https://s3.egospodarka.pl/grafika/wirusy/Wirus-znow-atakuje-PDA-MBuPgy.jpg)

![Bezpieczny Linux [© Nmedia - Fotolia.com] Bezpieczny Linux](https://s3.egospodarka.pl/grafika/Linux/Bezpieczny-Linux-Qq30bx.jpg)

![Adobe Reader 7.0 dla Linuksa [© Nmedia - Fotolia.com] Adobe Reader 7.0 dla Linuksa](https://s3.egospodarka.pl/grafika/Adobe-Reader/Adobe-Reader-7-0-dla-Linuksa-Qq30bx.jpg)

![MAC bezpieczniejszy od Widowsa? [© Nmedia - Fotolia.com] MAC bezpieczniejszy od Widowsa?](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/MAC-bezpieczniejszy-od-Widowsa-Qq30bx.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Adobe Flash Player 9 dla Linuksa [© Nmedia - Fotolia.com] Adobe Flash Player 9 dla Linuksa](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Flash-Player-9-dla-Linuksa-Qq30bx.jpg)

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych](https://s3.egospodarka.pl/grafika/Symantec-Mobile-Security-Suite/Antywirus-Symantec-dla-telefonow-komorkowych-Qq30bx.jpg)

![PO KL finansuje szkolenia kadr [© Minerva Studio - Fotolia.com] PO KL finansuje szkolenia kadr](https://s3.egospodarka.pl/grafika/szkolenia/PO-KL-finansuje-szkolenia-kadr-iG7AEZ.jpg)

![Procedura odwoławcza w programie Kapitał Ludzki [© Minerva Studio - Fotolia.com] Procedura odwoławcza w programie Kapitał Ludzki](https://s3.egospodarka.pl/grafika/Program-Operacyjny-Kapital-Ludzki/Procedura-odwolawcza-w-programie-Kapital-Ludzki-iG7AEZ.jpg)

![Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie [© Minerva Studio - Fotolia.com] Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Jak-w-6-krokach-zwiekszyc-bezpieczenstwo-w-Internecie-136926-150x100crop.jpg)

![Doctor Web ostrzega przed nowym trojanem dla Linuxa [© benedetti68 - Fotolia.com] Doctor Web ostrzega przed nowym trojanem dla Linuxa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Doctor-Web-ostrzega-przed-nowym-trojanem-dla-Linuxa-154900-150x100crop.jpg)

![Routery Linuks i Internet Rzeczy w niebezpieczeństwie! [© vchalup - Fotolia.com] Routery Linuks i Internet Rzeczy w niebezpieczeństwie!](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Routery-Linuks-i-Internet-Rzeczy-w-niebezpieczenstwie-173583-150x100crop.jpg)

![Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33% [© pixabay.com] Smartfony z Androidem w niebezpieczeństwie. Wzrost zagrożeń o 33%](https://s3.egospodarka.pl/grafika2/smartfon-z-Androidem/Smartfony-z-Androidem-w-niebezpieczenstwie-Wzrost-zagrozen-o-33-240916-150x100crop.jpg)

![Intel wprowadza technologię hiperwątkowości [© violetkaipa - Fotolia.com] Intel wprowadza technologię hiperwątkowości](https://s3.egospodarka.pl/grafika/technologia-hiperwatkowosci/Intel-wprowadza-technologie-hiperwatkowosci-SdaIr2.jpg)

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem](https://s3.egospodarka.pl/grafika/pomiar-i-zarzadzanie-ryzykiem/Pomiar-i-zarzadzanie-ryzykiem-Qq30bx.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)