-

![Redukcja emisji CO2: groźne skutki polityki UE [© christian42 - Fotolia.com] Redukcja emisji CO2: groźne skutki polityki UE]()

Redukcja emisji CO2: groźne skutki polityki UE

... kontroli emisji dwutlenku węgla mogą być znacznie wyższe niż potencjalne korzyści związane z ochroną środowiska naturalnego - ... ONZ w Kopenhadze”, wynika, że politycy i ekolodzy będą dążyli do podpisania dokumentu zastępującego Protokół z Kioto. Zdaniem ekspertów z Instytutu Globalizacji, Traktat Kopenhaski nakładałby drakońskie normy emisji ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

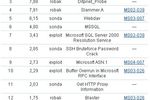

... kontroli botnetów. Na drugim miejscu znajduje się niestandardowy port 8000, wykorzystywany przez legalne programy, takie jak HP Web Jetadmin, ShoutCast Server, Dell OpenManage oraz wiele innych aplikacji opartych na technologii Java RMI, z których wszystkie wykorzystują własny protokół ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... pomocą wbudowanych do programu bota poleceń. W przypadku bezpośredniej kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, wysyła żądanie, a następnie ... bratu" Storm nie tylko pod względem rozmiaru: botnet Mayday wykorzystuje niezaszyfrowany protokół komunikacji sieciowej, szkodliwy kod nie został ulepszony, tak aby utrudnić ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... oraz CERT-Bund/BSIopublikowaliśmy własną analizę serwerów centrum kontroli Flame'a. Analiza wykazała, że kod C&C może zrozumieć kilka protokołów komunikacyjnych i porozumiewać się z różnymi „klientami” lub innym szkodliwym oprogramowaniem: OldProtocol OldProtocolE SignupProtocol RedProtocol (protokół występuje w kodzie C&C lecz nie został ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... korzystania z urządzeń Bluetooth. Kiedy protokół Bluetooth jest dostępny i ... kontroli jest nadal aktywny? Czy istnieje kilka nadrzędnych serwerów kontroli? Co się dzieje gdy zainfekowana maszyna nawiązuje połączenie z serwerem kontroli? Istnieje kilka serwerów kontroli, rozproszonych po świecie. Doliczyliśmy się około tuzina różnych domen kontroli ...

-

![Projektor Canon XEED WUX4000 Projektor Canon XEED WUX4000]()

Projektor Canon XEED WUX4000

... shift), regulacja wielkości (zoom) i ostrości (focus) Trzy opcjonalne obiektywy Port DVI i łącze HDMI™ do przesyłania obrazu cyfrowego Port sieciowy obsługujący protokół PJLink do kontroli i nadzoru

-

![Program Flame nadal aktywny Program Flame nadal aktywny]()

Program Flame nadal aktywny

... kontroli Flame’a powstawała już od grudnia 2006 r. Istnieją wskazówki sugerujące, że platforma ta nadal jest rozwijana, ponieważ na serwerach znaleziono nowy protokół o nazwie “Red Protocol”, który nie został jeszcze stworzony. Ostatnia modyfikacja kodu serwerów została dokonana 18 maja 2012 r. „Nawet po analizie serwerów kontroli ...

-

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco]()

Trendy IT 2014 wg Cisco

... sieć, w której działają. Korporacyjne sieci IPv6. W początkowej fazie rozwoju Internetu, gdy protokół IPv4 został opracowany, urządzeniem podłączonym do Internetu był duży stacjonarny ... istnieniem wielu punktów zarządzania, różnych modeli licencjonowania i kontroli wersji oprogramowania oraz potrzebą spójności środowisk różnych hiperwizorów ...

-

![Obsługa zamówień w sklepach internetowych [© Minerva Studio - Fotolia.com] Obsługa zamówień w sklepach internetowych]()

Obsługa zamówień w sklepach internetowych

... co ma wpływ na bezpieczeństwo przewożonych zwierząt. Analiza wyników przeprowadzonej kontroli we wszystkich węzłach ekspedycyjno-rozdzielczych Poczty Polskiej wskazuje, że bezpieczeństwo obrotu ... w obecności świadków – nadawcy lub innych osób oraz powinien sporządzić protokół. Wątpliwości UOKiK wzbudziły również postanowienia regulaminu, w których ...

-

![Handel emisjami CO2: połączenie CITL i ITL [© christian42 - Fotolia.com] Handel emisjami CO2: połączenie CITL i ITL]()

Handel emisjami CO2: połączenie CITL i ITL

... Rozwoju (CDM) pozwoli państwom, zobowiązanym do redukcji emisji przez Protokół Kioto, na wprowadzenie w życie projektów redukcji emisji w państwach rozwijających ... Członkowskie UE, będzie przekazywana dalej do CITL w celu zaprotokołowania i dodatkowej kontroli. Testy zakończone powodzeniem Komisja Europejska, Państwa Członkowskie i Sekretariat ...

-

![Telefon biznesowy Polycom VVX 1500 D Telefon biznesowy Polycom VVX 1500 D]()

Telefon biznesowy Polycom VVX 1500 D

... występowania zarówno H.323 jak i SIP, VVX 1500 D automatycznie wybierze odpowiedni protokół w oparciu o możliwości i lokalizację urządzenia docelowego. W miarę wzrostu ilości ... sieci wideo opartych na protokole H.323 oraz zintegrować urządzenia z systemem kontroli połączeń telefonii IP w przyszłości. Informacje na ekranie telefonu – Telefon ...

-

![Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać? [© RVNW - Fotolia.com] Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?]()

Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?

... przemysłowe systemy sterowania ICS (ang. Industrial Control Systems) wprowadzają już protokół IP w punktach kontroli i pomiaru. Te dwie sieci są obecnie rozłączne i z samej swojej ... mniej kabli i przewodów. Systemy łączności bezprzewodowej stają się głównym mechanizmem kontroli dostępu do sieci, co oznacza niezbędność ścisłej ich integracji z ...

-

![Fortinet: urządzenia sieciowe w zagrożeniu Fortinet: urządzenia sieciowe w zagrożeniu]()

Fortinet: urządzenia sieciowe w zagrożeniu

... , a spreparowane przez cyberprzestępców narzędzie wykorzysta lukę do uzyskania pełnej kontroli nad modemem i umożliwi oszustom wykonywanie dowolnych komend. Co gorsza, ... otrzyma z niego takie żądanie. Ransomware przez protokół RDP Phobos jest złośliwym programem typu ransomware i wykorzystuje popularny protokół RDP (Remote Desktop Protocol) jako ...

-

![Tydzień 30/2005 (25-31.07.2005) [© RVNW - Fotolia.com] Tydzień 30/2005 (25-31.07.2005)]()

Tydzień 30/2005 (25-31.07.2005)

... 2,2% r/r. Turcja pokonała kolejną przeszkodę na drodze do członkostwa w Unii. Podpisała protokół rozszerzający dotychczasowe porozumienie w sprawie ceł na "10" nowych państw unijnych. ... inspektorów sanitarnych, a także długi czas trwania kontroli w fabrykach wyrobów mleczarskich i mięsnych. Wyniki tych kontroli też do dziś są zaskakujące, bo ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... zawiera backdoora, który wykorzystuje port 11768 i pozwala hakerowi na przejęcie pełnej kontroli nad zainfekowanym systemem, który może być następnie wykorzystywany do dalszego ... poszukiwaniu otwartych serwerów proxy oraz istnieniu sporej liczby exploitów wykorzystujących protokół HTTP. Z 10 najpopularniejszych luk wykorzystywanych do ataków ...

-

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007]()

Korupcja w Polsce 2007

... w szczególności sposób protokołowania czynności w postępowaniu przed sądem. Protokół z rozprawy lub z innej czynności jest w praktyce jedynym dowodem ... TI oparła swoje wnioski na ankietach przeprowadzonych w poszczególnych państwach oraz na kontroli procedur mianowania sędziów. W raporcie przedstawione zostały przyczyny korupcji w sądownictwie, ...

-

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

... , to skrót od Remote Procedure Call (zdalne wywołanie procedury). To właśnie ten protokół robak wykorzystuje w celu wprowadzenia do komputera znajdującego się w sieci kodu, pozwalającego twórcom Confickera na zdalne przejęcie kontroli nad zainfekowanym komputerem. Robak ten rozprzestrzenia się również za pośrednictwem urządzeń magazynujących ...

-

![Dysk sieciowy QNAP TS-110 Dysk sieciowy QNAP TS-110]()

Dysk sieciowy QNAP TS-110

... pod kontrolą takich systemów operacyjnych, jak: Windows, Macintosh, Linux i UNIX. QNAP TS-110 obsługuje w pełni protokół iSCSI oraz został wyposażony w port Gigabit, funkcję kontroli stanu dysku twardego, mechanizmy kontroli dostępu i powiadamiania użytkownika o statusie urządzenia. Na obudowie modelu TS-110 znajdują się 3 złącza USB (jedno ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... maszyny ofiar. Eksperci z Kaspersky Lab śledzili botnet od początku 2011 r. Kontynuując analizę wszystkich jego komponentów, złamaliśmy protokół komunikacyjny Hluxa i stworzyliśmy odpowiednie narzędzia do przejęcia kontroli nad jego siecią. Firma Microsoft wystąpiła na drogę sądową z powództwem cywilnym przeciwko kilku osobom, które mogą mieć ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... gdy ofiara je wpisuje. Kradzież lub fałszowanie biletów Kerberos Kerberos to protokół autoryzacji sieciowej, który uwierzytelnia żądania usług i przyznaje bilet na bezpieczne ... organizację i usuwanie uprawnień zdalnego dostępu (np. przez VPN). Wdrożenie systemu kontroli do obsługi transakcji finansowych, aby żadna osoba nie mogła zainicjować i ...

-

![Tydzień 16/2004 (12-18.04.2004) [© RVNW - Fotolia.com] Tydzień 16/2004 (12-18.04.2004)]()

Tydzień 16/2004 (12-18.04.2004)

... protokół rozszerzający o 10 nowych członków UE, rosyjsko-unijne Porozumienie o Partnerstwie i Współpracy (PCA). To zakończy wielomiesięczny ... eksportu rosyjskiej stali i zboża, chociaż dalej sprzeciwia się ustępstwom w sprawie stosowania unijnych norm kontroli żywności w eksporcie do "10". Nie wiadomo, jakie zostaną przyjęte rozwiązania w stosunku do ...

Tematy: -

![Dziurawy Cerber [© Nmedia - Fotolia.com] Dziurawy Cerber]()

Dziurawy Cerber

... Massachusetts Institute of Technology protokół Kerberos V5, zapewniający możliwość wzajemnego uwierzytelniania pomiędzy klientem a serwerem, okazał się dziurawy. Jak doniosła firma Secunia, niebezpieczne luki w szeroko wykorzystywanym protokole bezpieczeństwa, niosą ze sobą zagrożenie przejęcia przez hakerów kontroli nad serwerami autentykacyjnymi ...

-

![Tydzień 1/2005 (03-09.01.2005) [© RVNW - Fotolia.com] Tydzień 1/2005 (03-09.01.2005)]()

Tydzień 1/2005 (03-09.01.2005)

... samochodowe ograniczono, wprowadzając limity dla szkodliwych gazów w składzie spalin, które podlegają kontroli odpowiednich służb. Polska wystąpiła o limit 286,2 mln ton emisji ... 2005-2007 miedzy państwami unijnymi, a po 2008 między wszystkimi państwami, które ratyfikowały protokół z Kioto. Wszystko wskazuje na to, że w 2008 roku Polska będzie miała ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... niego włączony i zarządza wszystkim fazami procesu rozwoju. Wprowadza ścisłe procesy kontroli źródła i ustala szczegółowe style kodowania i wskazówki bezpieczeństwa. Masa krytyczna w świecie ... odnośnie do innych aplikacji i protokołów (aby na przykład, jeśli szczególna aplikacja czy protokół nie jest używana na stronie, wszystkie powiązane reguły ...

-

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie]()

Korupcja w sądownictwie na świecie

... manipulować terminami rozpraw na korzyść jednej ze stron. Kraje, w których dokładny protokół nie jest wymagany, sędziowie mogą niewłaściwie podsumować postępowanie sądowe ... mediach. Zaangażowanie społeczeństwa obywatelskiego, prowadzenie przez nie badań, sprawowanie kontroli oraz informowanie. Organizacje społeczne mogą przyczynić się do lepszego ...

-

![Tydzień 22/2007 (28.05-03.06.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 22/2007 (28.05-03.06.2007)]()

Tydzień 22/2007 (28.05-03.06.2007)

... nowego planu w tym zakresie. Według zamierzeń projektodawcy ma on zastąpić protokół z Kioto, który przestanie obowiązywać w 2012. Praca nad tym planem miałaby zakończyć ... własnej bazy przetwórczej (rafineria) i przejęcie wraz z rosyjską firmą Suntera Resources kontroli nad złożami ropy naftowej w Nigerii. Rosyjska firma należy do holdingu Sun ...

-

![Rynek energetyczny: kolejne inwestycje [© christian42 - Fotolia.com] Rynek energetyczny: kolejne inwestycje]()

Rynek energetyczny: kolejne inwestycje

... i tam pogrzebać. Grzebanie w ziemi musi być udokumentowane, musi istnieć np. protokół wierceń geologicznych czy książka wierceń. Wystarczy nawet jedno wiercenie, to jest ... przekonuje prezes Hryń. Do tego dochodzi zarządzanie inwestycją, elementy harmonogramowania, kontroli kosztów, analizy stanu zaawansowania, zarządzanie kontraktorami oraz dbanie o ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... Trojan kradnie również dane osobowe wykonując zrzuty ekranu, rejestrując uderzenia klawiszy itd. Nietypowo, Trojan-Spy.Win32.Zbot.qsjm wykorzystuje protokół P2P i zamiast łączyć się z serwerem kontroli (C&C) otrzymuje polecenia oraz plik konfiguracyjny z innych zainfekowanych maszyn. Ta sama sztuczka została wykorzystana w innej wysyłce: użytkownik ...

-

![Hakerzy okradają kolegów [© kaptn - Fotolia.com] Hakerzy okradają kolegów]()

Hakerzy okradają kolegów

... konfiguracyjnych malware służących do dekodowania komunikacji między botem a serwerem dowodzenia i kontroli. Większość metod opisanych przez Heppnera skupia się na działaniu Malware Betabot ... wersje. Obecnie najbardziej rozpowszechnioną wersją jest Betabot 1.7. Czytaj także: - Czy protokół SSL może skrywać malware? - Ataki DDoS: botnety działają na ...

-

![Europa: wydarzenia tygodnia 47/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 47/2018]()

Europa: wydarzenia tygodnia 47/2018

... się już negocjacje Wielkiej Brytanii z Brukselą na temat Brexitu. Końcowy protokół ma też precyzować zasady współpracy po zakończeniu procesu opuszczania struktur ... wiąże się przede wszystkim z zamknięciem granic i przywróceniem na nich pełnej kontroli, co spowoduje szereg problemów natury logistycznej. Znacznie wydłuży się czas oczekiwania na ...

-

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki]()

Ransomware bardziej przerażający niż inne cyberataki

... Gateway (bezpieczna brama sieciowa), wirtualne sieci prywatne VPN oraz mechanizmy kontroli dostępu do sieci (Network Access Control). Widać po tym, że przedstawiciele ... w regionie Azji, Pacyfiku i Japonii oraz w Ameryce Łacińskiej były to włamania poprzez protokół zdalnego pulpitu (RDP) oraz otwarte porty prowadzące do wrażliwych zasobów. Potrzeba ...

-

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?]()

Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?

... oraz uruchomienie złośliwego kodu z podwyższonymi uprawnieniami. Pozwala cyberprzestępcom na przejęcie pełnej kontroli nad zaatakowanym systemem, co może prowadzić do wycieku poufnych danych ... programowania wspomagane przez AI. Atak obejmował ruch lateralny poprzez protokół zdalnego pulpitu (RDP) oraz ustanowienie trwałego dostępu poprzez tworzenie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Redukcja emisji CO2: groźne skutki polityki UE [© christian42 - Fotolia.com] Redukcja emisji CO2: groźne skutki polityki UE](https://s3.egospodarka.pl/grafika/redukcja-emisji-dwutlenku-wegla/Redukcja-emisji-CO2-grozne-skutki-polityki-UE-zaGbha.jpg)

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Trendy-IT-2014-wg-Cisco-130309-150x100crop.jpg)

![Obsługa zamówień w sklepach internetowych [© Minerva Studio - Fotolia.com] Obsługa zamówień w sklepach internetowych](https://s3.egospodarka.pl/grafika/logistyka/Obsluga-zamowien-w-sklepach-internetowych-iG7AEZ.jpg)

![Handel emisjami CO2: połączenie CITL i ITL [© christian42 - Fotolia.com] Handel emisjami CO2: połączenie CITL i ITL](https://s3.egospodarka.pl/grafika/limity-emisji-CO2/Handel-emisjami-CO2-polaczenie-CITL-i-ITL-zaGbha.jpg)

![Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać? [© RVNW - Fotolia.com] Bezpieczeństwo IT w 2015 roku: czego należy oczekiwać?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-IT-w-2015-roku-czego-nalezy-oczekiwac-146593-150x100crop.jpg)

![Tydzień 30/2005 (25-31.07.2005) [© RVNW - Fotolia.com] Tydzień 30/2005 (25-31.07.2005)](https://s3.egospodarka.pl/grafika/wydarzenia/Tydzien-30-2005-25-31-07-2005-sNRO59.jpg)

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-Polsce-2007-apURW9.jpg)

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Tydzień 16/2004 (12-18.04.2004) [© RVNW - Fotolia.com] Tydzień 16/2004 (12-18.04.2004)](https://s3.egospodarka.pl/grafika//Tydzien-16-2004-12-18-04-2004-sNRO59.jpg)

![Dziurawy Cerber [© Nmedia - Fotolia.com] Dziurawy Cerber](https://s3.egospodarka.pl/grafika/Kerberos/Dziurawy-Cerber-Qq30bx.jpg)

![Tydzień 1/2005 (03-09.01.2005) [© RVNW - Fotolia.com] Tydzień 1/2005 (03-09.01.2005)](https://s3.egospodarka.pl/grafika/wydarzenia-gospodarcze/Tydzien-1-2005-03-09-01-2005-sNRO59.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-sadownictwie-na-swiecie-apURW9.jpg)

![Tydzień 22/2007 (28.05-03.06.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 22/2007 (28.05-03.06.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-22-2007-28-05-03-06-2007-12AyHS.jpg)

![Rynek energetyczny: kolejne inwestycje [© christian42 - Fotolia.com] Rynek energetyczny: kolejne inwestycje](https://s3.egospodarka.pl/grafika/elektrownie-w-Polsce/Rynek-energetyczny-kolejne-inwestycje-zaGbha.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Hakerzy okradają kolegów [© kaptn - Fotolia.com] Hakerzy okradają kolegów](https://s3.egospodarka.pl/grafika2/betaboty/Hakerzy-okradaja-kolegow-190271-150x100crop.jpg)

![Europa: wydarzenia tygodnia 47/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 47/2018](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-47-2018-sNRO59.jpg)

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bardziej-przerazajacy-niz-inne-cyberataki-240930-150x100crop.jpg)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)