-

![Służbowy komputer, czyli serwisy pracy, Instagram i pornografia Służbowy komputer, czyli serwisy pracy, Instagram i pornografia]()

Służbowy komputer, czyli serwisy pracy, Instagram i pornografia

... jakich prywatnych spraw Polki i Polacy wykorzystują w czasie pracy używany do niej komputer? Zgodnie z polskim prawem pracodawca ma obowiązek zapewnienia pracownikom niezbędnego do pracy ... – tylko 92 proc. jest zdania, że każdy pracodawca powinien zapewnić pracownikowi komputer, gdy jest mu on potrzebny do pracy, jak wynika z najnowszego badania No ...

-

![Metody szyfrowania danych - podstawy Metody szyfrowania danych - podstawy]()

Metody szyfrowania danych - podstawy

... można też szyfrować wiadomości i w takim wypadku do deszyfrowania posłuży już klucz prywatny. Autor artykułu podaje, iż przedstawicielem szyfrów symetrycznych jest AES. Jest finalistą ... , artykuły i wiele innych danych, których lepiej byłoby nikomu nie ujawniać. Sprzedając komputer czy sam dysk twardy nie wystarczy jedynie go sformatować. Wszystkie ...

-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

Internet i komputery w Polsce - raport 2004

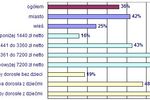

... Internetu. Najwięcej, bo 36% pracujących wykorzystujących komputer, odnotowano w przedsiębiorstwach dużych. Wykres 6. Odsetek osób pracujących wykorzystujących komputer w tym z dostępem do Internetu ... % zamawiało za pomocą tej sieci towary lub usługi na użytek prywatny. Najczęściej kupowano w ten sposób książki, czasopisma lub materiały do nauki przez ...

-

![Ergonomia stanowiska pracy w Polsce 2007 Ergonomia stanowiska pracy w Polsce 2007]()

Ergonomia stanowiska pracy w Polsce 2007

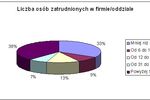

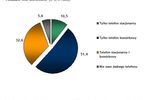

... firmach prywatnych. W przypadku 14% (1125) badanych właścicielem firmy był zagraniczny, prywatny kapitał. Co 4 badany pracuje w sektorze publicznym – 10% (809) w instytucjach państwowych, 5% (441) w samorządzie, ... . Prawie 40% (38%, 3202) badanych przyznało, że ich komputer nie jest w ogóle czyszczony. 28% (2291) stwierdziło, że komputery ...

-

![iMac znika z półek iMac znika z półek]()

iMac znika z półek

... ze strony sektora edukacyjnego. iMac zadebiutował w sierpniu 1998 i wzbudził sensację na rynku komputerów – przede wszystkim dzięki niezwykłemu, stylowemu projektowi obudowy. Komputer odniósł ogromny sukces, który pozwolił firmie Apple przezwyciężyć kłopoty finansowe. Jednak czasy się zmieniają i na dzień dzisiejszy konstrukcja klasycznego iMaca ...

-

![Awaria Facebooka vs protokoły BGP i DNS [© pixabay.com] Awaria Facebooka vs protokoły BGP i DNS]()

Awaria Facebooka vs protokoły BGP i DNS

... ? Wpisując dowolny adres strony np. „facebook.com” w przeglądarce internetowej powodujemy, że komputer wykona wyszukiwanie DNS, a lokalny serwer DNS, z którego korzysta nasz komputer, wróci (mamy nadzieję) z odpowiednim adresem IP. Wtedy nasz komputer musi być w stanie kierować ruch na ten adres IP. Należy zauważyć, że ...

-

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?]()

Co dla firm oznacza wprowadzenie GDPR?

Wiele zmieniło się od czasu ostatniego wprowadzenia unijnego Ogólnego rozporządzenia o ochronie danych (GDPR) w 1995. Urządzenia przenośne stały się wszechobecne i nikogo już nie dziwi posiadanie dwóch czy trzech urządzeń przy sobie. W tym samym czasie wrażliwe dane firmy są wynoszone poza bezpieczną sieć firmową. Pracownicy przeglądają poufne ...

-

![Młodzież świadoma zagrożeń w sieci [© Scanrail - Fotolia.com] Młodzież świadoma zagrożeń w sieci]()

Młodzież świadoma zagrożeń w sieci

... spodziewać, że z miesiąca na miesiąc młodych użytkowników sieci będzie przybywać - tym więcej, im bardziej dynamiczna będzie informatyzacja życia codziennego. Skoro komputer jest już obecny w życiu przedszkolaków, należy raczej zadbać o edukację i uczulanie młodych na zagrożenia niż walkę z obecnością dzieci i młodzieży w wirtualnym świecie ...

-

![Notebooki Sony VAIO Pro 11 i 13 Notebooki Sony VAIO Pro 11 i 13]()

Notebooki Sony VAIO Pro 11 i 13

... z łącznością bezprzewodową w hotelu lub poza biurem można skorzystać z podłączanego do zasilacza sieciowego routera Wi-Fi. To niewielkie urządzenie przekształci łącze Ethernet w prywatny, mobilny hotspot. Do stworzonej w ten sposób sieci Wi-Fi można równocześnie podłączyć pięć smartfonów, tabletów i innych urządzeń mobilnych. Nowe modele Sony ...

-

![Komputery ASUS Vivo Mini UN62 i UN42 Komputery ASUS Vivo Mini UN62 i UN42]()

Komputery ASUS Vivo Mini UN62 i UN42

... o pojemności 0,6 litra pozwala zaoszczędzić miejsce na biurku. Osoby, które wolą schować komputer za monitorem, mogą skorzystać z uchwytu VESA. Nowe modele mini PC znajdą ... rozwiązaniem są aplikacje z ASUS HomeCloud. Zmieniają one VivoMini w prywatny dysk i centrum multimedialne. Otrzymujemy zdalny dostęp do urządzenia, możliwość strumieniowania ...

-

![Samsung Notebook 7 Spin Samsung Notebook 7 Spin]()

Samsung Notebook 7 Spin

... USB 3.0 x1, USB 2.0x 1, HDMI, HP/Mic. Ma czytnik linii papilarnych, Windows Hello, folder prywatny. Najważniejsze funkcje urządzenia to: Obrotowy ekran dotykowy 360° – zapewnia ... Hello i przechowywać pliki w swoim własnym folderze prywatnym. Moc i wydajność – komputer działa w systemie operacyjnym Windows 10 i jest wyposażony w procesor Intel i5 ...

-

![Nowy wirus czyta instrukcje z memów na Twitterze [© Groenning - Fotolia.com] Nowy wirus czyta instrukcje z memów na Twitterze]()

Nowy wirus czyta instrukcje z memów na Twitterze

... wirus może wyrządzać realne szkody np. masowo kradnąc dane, włączając komputer do botnetu i pobierając z sieci dodatkowe składniki cyberataku, mogące rozszerzać infekcję ... do usługi Pastebin (sieciowego magazynu udostępniania krótkich tekstów) kieruje ruch na prywatny adres IP, używany najprawdopodobniej tylko do testów nowego zagrożenia. Xopero ...

-

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011]()

Globalne zagrożenia internetowe VII-IX 2011

... wirtualnych portfeli. W czerwcu ofiarą takiej kradzieży padł użytkownik, z którego konta przelano równowartość niemal 500,000 dolarów po udanym włamaniu na prywatny komputer. Outsourcing najtrudniejszego zadania – zebranie gotówki Hakerzy zdają sobie sprawę, że najtrudniejszą i najbardziej ryzykowną częścią ich działalności jest odbiór rzeczywistej ...

-

![Dane firmowe zagrożone Dane firmowe zagrożone]()

Dane firmowe zagrożone

... firmowych. W przypadku złamania zabezpieczeń i infekcji, prywatne urządzenie wykorzystywane do pracy może spowodować problemy w całej sieci korporacyjnej. Odwrotna sytuacja - gdy komputer firmowy jest używany w domu - zdarza się rzadziej (w przypadku 17% ankietowanych), jest jednak równie groźna dla danych firmowych. Podobnie jest w przypadku ...

-

![Tablet HP ElitePad 900 Tablet HP ElitePad 900]()

Tablet HP ElitePad 900

... przedłuża czas korzystania z urządzenia. HP ElitePad Rugged Jacket podnosi poziom bezpieczeństwa urządzenia, a stacja dokowania HP ElitePad umożliwia przekształcenie tabletu w komputer biurkowy klasy korporacyjnej poprzez podłączenie do niego dodatkowej klawiatury i monitora. Pozwala też na jednoczesne ładowanie tabletu. Można również skonfigurować ...

-

![Generacja Y a BYOD 2013 [© ra2 studio - Fotolia.com] Generacja Y a BYOD 2013]()

Generacja Y a BYOD 2013

... , czy twoje urządzenie kiedykolwiek zostało zaatakowane i jeśli tak, to jakie były tego konsekwencje, 64% respondentów z Polski wskazało na atak na prywatny komputer PC lub laptop, z czego połowa skutkowała obniżeniem wydajności i/lub utratą prywatnych i/lub firmowych danych. Znacznie rzadziej atakowane były smartfony (11 ...

-

![Uwaga na ransomware! Szyfruje 2 razy częściej Uwaga na ransomware! Szyfruje 2 razy częściej]()

Uwaga na ransomware! Szyfruje 2 razy częściej

Narzędzia, którymi cyberprzestępcy atakują prywatnych użytkowników, różnią się od metod stosowanych w odniesieniu do korporacji. Z analizy przeprowadzonej przez ekspertów z Kaspersky Lab wynika, że wobec organizacji częściej stosowane jest szkodliwe oprogramowanie opatrzone podpisem cyfrowym. Firmy o wiele częściej muszą się również zmagać z ...

-

![Nowy backdoor ukrywa się w pliku Microsoft Excel [© Spectral-Design - Fotolia.com] Nowy backdoor ukrywa się w pliku Microsoft Excel]()

Nowy backdoor ukrywa się w pliku Microsoft Excel

... .Apper.1 działa jako keylogger — przechwytuje naciśnięcia klawiszy i zapisuje je w zaszyfrowanym pliku. Dodatkowo trojan potrafi monitorować system plików komputera. Jeśli komputer posiada plik konfiguracyjny zawierający ścieżki do folderów, których status jest monitorowany przez trojana, BackDoor.Apper.1 loguje wszystkie zmiany w tych folderach ...

-

![Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu [© artstudio_pro - Fotolia.com] Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu]()

Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu

... z kolei wymaga opracowania powszechnych zasad rozwoju i wykorzystania technologii w rozwiązywaniu problemów biznesowych i społecznych. Tworzenie organizacji, które wspierają sektor prywatny i publiczny we wspólnym rozwoju metod i standardów, uproszczą rozwój interoperacyjnych i efektywnych aplikacji oraz platform IIoT. Rewolucja już niebawem Już ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... z użyciem ransomware przez pocztę elektroniczną, przestępcy starają się znaleźć inne formy dotarcia do użytkowników. Niektórzy eksperymentują z malware, które ponownie infekuje komputer już po wpłaceniu przez użytkownika okupu. Inni zaczynają korzystać z możliwości wbudowanych narzędzi, aby uniknąć wykrycia przez zabezpieczenia typu endpoint, które ...

-

![Cyberslacking w pracy to norma. Jak z nim skończyć? [© Milkos - Fotolia.com] Cyberslacking w pracy to norma. Jak z nim skończyć?]()

Cyberslacking w pracy to norma. Jak z nim skończyć?

... dodatkowo obciążona jest ryzykiem zainfekowania firmowej sieci. Nie wspominając już o niebezpieczeństwie narażenia firmy na konsekwencje prawne, jeśli pracownik pobierze na komputer firmowy plik, który narusza prawa autorskie. Jednym ze sposób zwalczania przez pracodawcę opisanych wyżej sytuacji jest wprowadzenie jasnej polityki korzystania ...

-

![Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm [© maxsim - Fotolia.com] Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm]()

Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm

Polacy mają coraz większą świadomość zagrożeń, jakie czyhają na ich dane osobowe, efektem czego są ich rosnące obawy o bezpieczeństwo. Okazuje się jednak, że boimy się nie tyle hakerów włamujących się do naszych prywatnych komputerów, co wycieków danych z urzędów i firm. Ostatnie badanie KRD pokazało, że tego rodzaju obawy formułuje aż 54% z nas. ...

-

![Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi [© antiksu - Fotolia.com] Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi]()

Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi

... rzeczywiście duże wyzwanie. Jednym z powodów jest fakt, że biuro ma dla nas wymiar symboliczny. Określa ramy pracy zawodowej. Kiedy zamykamy komputer i wychodzimy z biurowca, mamy większe szanse wyjść z ról, które pełnimy. Przestajemy być menadżerami czy prawnikami, a stajemy się przyjaciółmi, rodzicami. Jeśli te ...

-

![Płaskie monitory Philips 40B1U5600 oraz 40B1U5601H Płaskie monitory Philips 40B1U5600 oraz 40B1U5601H]()

Płaskie monitory Philips 40B1U5600 oraz 40B1U5601H

... za pomocą jednego zestawu monitora, klawiatury i myszki. Rozwiązanie to sprawdzi się między innymi u osób pracujących zdalnie, posiadających zarówno firmowy jak i prywatny komputer w domu. Wbudowana w model 40B1U5601H kamerka z Windows Hello pozwala na logowanie do systemu za pomocą przestrzennego skanu twarzy. Funkcja ta jest ...

-

![Monitor Philips 45B1U6900CH z kamerką z Windows Hello Monitor Philips 45B1U6900CH z kamerką z Windows Hello]()

Monitor Philips 45B1U6900CH z kamerką z Windows Hello

... i zarządzanie dwoma komputerami jednocześnie. Rozwiązanie to może sprawdzić się w pracy zdalnej, gdzie często do jednego wyświetlacza jednocześnie podpięte są np.: prywatny komputer stacjonarny i laptop służbowy. Zgodność z HDR 400 Monitor jest zgodny z normą VESA DisplayHDR 400 i otrzymał certyfikat TUV Rheinland Eyesafe RPF 50 ...

-

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje]()

Zadbaj o bezpieczeństwo danych w wakacje

... zapyta użytkownika o profil, jaki należy przypisać temu połączeniu. Przy wyborze ikonki komputer przenośny, zapewnimy sobie całkowitą ochronę" – wyjaśnia Arkadiusz Stanoszek, właściciel firmy CORE. Należy także pamiętać, by nasz prywatny laptop wyposażony był w licencjonowaną i aktualną wersję antywirusa. W chwili, gdy informatyka stała ...

-

![Odzyskiwanie danych: dysk zalany wodą [© violetkaipa - Fotolia.com] Odzyskiwanie danych: dysk zalany wodą]()

Odzyskiwanie danych: dysk zalany wodą

... przewyższają wartość samych urządzeń, a w przypadku komputerów firmowych ich wartość może iść w miliony. Co zrobić, by nie stracić cennych danych, gdy komputer lub firmową serwerownię zaleje woda - radzą specjaliści Kroll Ontrack z największego laboratorium odzyskiwania danych w Europie Środkowo-Wschodniej. "Kontakt dysku twardego bądź innego ...

-

![Gospodarstwa domowe a rynek telekomunikacyjny 2010 Gospodarstwa domowe a rynek telekomunikacyjny 2010]()

Gospodarstwa domowe a rynek telekomunikacyjny 2010

... telefonu komórkowego. Zdecydowana większość respondentów (90,1 %) posiada jeden prywatny telefon komórkowy. Jeden telefon służbowy posiada 4,1 % respondentów. ... komputer. Prawie połowa respondentów (44,4 %) posiada w domu komputer stacjonarny. Komputer przenośny 27,3 % respondentów. Z kolei 86,1 % gospodarstw domowych posiadających komputer ma ...

-

![Empatyczne ataki ransomware Empatyczne ataki ransomware]()

Empatyczne ataki ransomware

... te różne ceny? Agent: Oprogramowanie nie ma nazwy, to kod prywatny. Różnice w cenach wynikają z różnic między poszczególnymi sprzedawcami. Podaj kraj, z którego piszesz, wtedy ... . Miałaś sporo szczęścia. Gdyby wirus miał funkcję autodestrukcji, Twój komputer uległby całkowitej awarii. Zaopatrz się w dobry program antywirusowy. Christine: OK ...

-

![Uniwersalne urządzenie HP [© violetkaipa - Fotolia.com] Uniwersalne urządzenie HP]()

Uniwersalne urządzenie HP

HP wprowadza na rynek urządzenie, które w założeniach ma być kierowane do osób prywatnych, bądź mniejszych przedsiębiorstw. Urządzenie wielofunkcyjne o nazwie HP PSC 1410 All-in-One jest wyposażone w funkcje drukowania, skanowania, kopiowania bez potrzeby uruchamiania komputera. Funkcje drukowania, kopiowania i skanowania wybiera się na ...

-

![Acer wprowadza Aspire 5020 Acer wprowadza Aspire 5020]()

Acer wprowadza Aspire 5020

Acer wprowadza nową serię komputerów przenośnych Acer Aspire 5020, opracowaną z myślą o profesjonalistach z małych firm i biur domowych, jak również użytkownikach prywatnych, którzy poszukują multimedialnego notebooka, opartego na najnowszej 64-bitowej technologii. Notebooki z serii Acer Aspire 5020 oparte na platformie AMD Turion™ 64 ...

-

![Urządzenia mobilne HTC klasy Smart Urządzenia mobilne HTC klasy Smart]()

Urządzenia mobilne HTC klasy Smart

Firma HTC Corporation zaprezentowała trzy nowe urządzenia mobilne: komputer HTC Shift, smartphone HTC S730 oraz palmtop HTC P6500. Wszystkie modele posiadają łączność 3G/HSDPA, z czego HTC Shift oraz HTC S730 ...

Tematy: notebook, notebooki, palmtopy, PDA, telefony komórkowe, telefon komórkowy, HTC, HTC Shift, HTC S730, HTC P6500, smartphone -

![Nieudolne kasowanie danych wciąż częste [© Scanrail - Fotolia.com] Nieudolne kasowanie danych wciąż częste]()

Nieudolne kasowanie danych wciąż częste

Numery kart kredytowych, bazy osobowe klientów czy budżety firmowe to tylko niektóre z poufnych danych, które poznać może niemal każdy, kto kupi używany dysk komputerowy. Na podstawie analizy 100 prywatnych i firmowych używanych nośników eksperci firmy Kroll Ontrack dowiedli, że skuteczne kasowanie danych to wciąż rzadkość. Badanie przeprowadzone ...

-

![Najważniejsze numery alarmowe wg Ontrack [© pizuttipics - Fotolia.com] Najważniejsze numery alarmowe wg Ontrack]()

Najważniejsze numery alarmowe wg Ontrack

Firma Kroll Ontrack zauważa, iż na przestrzeni kilku ostatnich lat w Polsce pojawiło się kilkanaście ważnych, nieznanych wcześniej linii alarmowych, które szczególnie w okresie wakacji powinny znaleźć się w każdym notesie i komórce. Jedną z nich jest pogotowie odzyskiwania danych Kroll Ontrack, dzięki któremu specjaliści odzyskują cyfrowe ...

-

![Środowisko pracy: podstawą elastyczność [© Scanrail - Fotolia.com] Środowisko pracy: podstawą elastyczność]()

Środowisko pracy: podstawą elastyczność

... muszą dojeżdżać do biura, gdzie zostają przykuci do biurka przez telefon i komputer, staje się niewystarczający. Regus podaje, że istnieje sześć czynników, które ... , gdzie oprócz sal konferencyjnych członkowie klubu mają do dyspozycji restaurację i bar, prywatny klub The Hospital Club w Londynie, gdzie dyrektorzy wyższego szczebla działający w sferze ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Awaria Facebooka vs protokoły BGP i DNS [© pixabay.com] Awaria Facebooka vs protokoły BGP i DNS](https://s3.egospodarka.pl/grafika2/Facebook/Awaria-Facebooka-vs-protokoly-BGP-i-DNS-241002-150x100crop.jpg)

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?](https://s3.egospodarka.pl/grafika2/General-Data-Protection-Regulation/Co-dla-firm-oznacza-wprowadzenie-GDPR-195316-150x100crop.jpg)

![Młodzież świadoma zagrożeń w sieci [© Scanrail - Fotolia.com] Młodzież świadoma zagrożeń w sieci](https://s3.egospodarka.pl/grafika/dzieci/Mlodziez-swiadoma-zagrozen-w-sieci-apURW9.jpg)

![Nowy wirus czyta instrukcje z memów na Twitterze [© Groenning - Fotolia.com] Nowy wirus czyta instrukcje z memów na Twitterze](https://s3.egospodarka.pl/grafika2/wirusy/Nowy-wirus-czyta-instrukcje-z-memow-na-Twitterze-214012-150x100crop.jpg)

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011](https://s3.egospodarka.pl/grafika/AVG-Technologies/Globalne-zagrozenia-internetowe-VII-IX-2011-apURW9.jpg)

![Generacja Y a BYOD 2013 [© ra2 studio - Fotolia.com] Generacja Y a BYOD 2013](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Generacja-Y-a-BYOD-2013-126717-150x100crop.jpg)

![Nowy backdoor ukrywa się w pliku Microsoft Excel [© Spectral-Design - Fotolia.com] Nowy backdoor ukrywa się w pliku Microsoft Excel](https://s3.egospodarka.pl/grafika2/Dr-Web/Nowy-backdoor-ukrywa-sie-w-pliku-Microsoft-Excel-175541-150x100crop.jpg)

![Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu [© artstudio_pro - Fotolia.com] Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu](https://s3.egospodarka.pl/grafika2/przemysl/Internet-rzeczy-wkracza-do-firm-IIoT-przyszloscia-przemyslu-179622-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Cyberslacking w pracy to norma. Jak z nim skończyć? [© Milkos - Fotolia.com] Cyberslacking w pracy to norma. Jak z nim skończyć?](https://s3.egospodarka.pl/grafika2/polscy-pracownicy/Cyberslacking-w-pracy-to-norma-Jak-z-nim-skonczyc-189647-150x100crop.jpg)

![Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm [© maxsim - Fotolia.com] Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm](https://s3.egospodarka.pl/grafika2/dane-osobowe/Polowa-Polakow-obawia-sie-o-wyciek-danych-osobowych-z-urzedow-i-firm-229054-150x100crop.jpg)

![Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi [© antiksu - Fotolia.com] Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi](https://s3.egospodarka.pl/grafika2/home-office/Trudna-organizacja-czasu-pracy-zdalnej-Gorszy-jest-tylko-brak-kontaktu-z-ludzmi-229261-150x100crop.jpg)

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje](https://s3.egospodarka.pl/grafika/hakerzy/Zadbaj-o-bezpieczenstwo-danych-w-wakacje-MBuPgy.jpg)

![Odzyskiwanie danych: dysk zalany wodą [© violetkaipa - Fotolia.com] Odzyskiwanie danych: dysk zalany wodą](https://s3.egospodarka.pl/grafika/Kroll-Ontrack/Odzyskiwanie-danych-dysk-zalany-woda-SdaIr2.jpg)

![Uniwersalne urządzenie HP [© violetkaipa - Fotolia.com] Uniwersalne urządzenie HP](https://s3.egospodarka.pl/grafika/skanowanie/Uniwersalne-urzadzenie-HP-SdaIr2.jpg)

![Nieudolne kasowanie danych wciąż częste [© Scanrail - Fotolia.com] Nieudolne kasowanie danych wciąż częste](https://s3.egospodarka.pl/grafika/kasowanie-danych/Nieudolne-kasowanie-danych-wciaz-czeste-apURW9.jpg)

![Najważniejsze numery alarmowe wg Ontrack [© pizuttipics - Fotolia.com] Najważniejsze numery alarmowe wg Ontrack](https://s3.egospodarka.pl/grafika/numery-alarmowe/Najwazniejsze-numery-alarmowe-wg-Ontrack-QhDXHQ.jpg)

![Środowisko pracy: podstawą elastyczność [© Scanrail - Fotolia.com] Środowisko pracy: podstawą elastyczność](https://s3.egospodarka.pl/grafika/srodowisko-pracy/Srodowisko-pracy-podstawa-elastycznosc-apURW9.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)

![Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna [© Freepik] Bezpieczeństwo ekonomiczne Polaków przeciętne, wiedza finansowa niedostateczna](https://s3.egospodarka.pl/grafika2/wiedza-finansowa/Bezpieczenstwo-ekonomiczne-Polakow-przecietne-wiedza-finansowa-niedostateczna-266119-150x100crop.jpg)