-

![Spyware w telefonach komórkowych [© Nmedia - Fotolia.com] Spyware w telefonach komórkowych]()

Spyware w telefonach komórkowych

... które atakuje telefony komórkowe. Aplikacja o nazwie FlexiSpy instaluje się samoczynie i wykrada z zainfekowanej komórki rejestr połączeń oraz zapisane wiadomości SMS. Autorem programu jest firma Vervata, która stworzyła produkt z ... użyć komunikacji Bluetooth. Producent FlexiSpy przyznaje, że celem firmy nie było stworzenie złośliwego oprogramowania ...

-

![Aurox zmienia właściciela [© Nmedia - Fotolia.com] Aurox zmienia właściciela]()

Aurox zmienia właściciela

... . Ze zmian istotnych w stosunku do aktualnego rozwoju projektu należy odnotować również zmianę w zakresie wersjonowania. Założenie jest takie, że „duża” wersja oprogramowania Aurox będzie wydawana raz w roku i będzie oznaczana rokiem w formie dwucyfrowej - czyli zamiast wersji 13, jaka obecnie powinna wyjść, najnowszą wersją ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

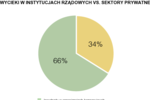

Wycieki danych w firmach w 2006r.

... oprogramowania służącego do ochrony danych, opublikował nowy raport: "Globalne badanie wycieków danych 2006". W ... odnieść do firm ze wszystkich branż i krajów. W 2004 roku centrum analityczne firmy InfoWatch zaczęło prowadzić rejestr przypadków naruszeń bezpieczeństwa wewnętrznego. Obecnie baza ta zawiera prawie 500 wpisów, z których 145 zostało ...

-

![Symantec: spam IX 2008 [© Scanrail - Fotolia.com] Symantec: spam IX 2008]()

Symantec: spam IX 2008

... maile stanowią nadal niewielki procent całego spamu, to znacząca jest już dynamika wzrostu. Od czerwca do września 2008 r. procent złośliwego oprogramowania wykrytego w wiadomościach elektronicznych zwiększył się dwunastokrotnie. „Wyniki najnowszego raportu o spamie wskazują na coraz agresywniejsze wykorzystywanie destrukcyjnych narzędzi przez ...

-

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji]()

ESET: koń trojański Hexzone w akcji

... rozmiarów sieć botnet – grupę komputerów połączonych ze sobą za pośrednictwem Internetu i potrafiących bez wiedzy użytkownika wykonywać polecenia twórców złośliwego oprogramowania. Samo zagrożenie jest dystrybuowane z serwera znajdującego się na terenie Wielkiej Brytanii, a instrukcje działania Hexzone pobiera z kolejnego serwera zlokalizowanego ...

-

![Usługi hakerskie: konto Facebook za 100$ [© stoupa - Fotolia.com] Usługi hakerskie: konto Facebook za 100$]()

Usługi hakerskie: konto Facebook za 100$

... do konta na Facebooku, otrzymuje dostęp do wszystkich zamieszczonych tam danych osobowych. Konto może być również użyte do wysyłania złośliwego oprogramowania, spamu czy innych zagrożeń do kontaktów ofiary. „W przypadku celebrytów lub innych sławnych osób konta mogą być wykorzystane do zniesławienia ich ...

-

![Komputer mobilny Motorola MC3100 Komputer mobilny Motorola MC3100]()

Komputer mobilny Motorola MC3100

... operacyjnych oraz zaawansowanych technologii rejestrowania danych. System Microsoft Windows Mobile 6.1 zapewnia użytkownikom szereg aplikacji napisanych przez niezależnych producentów oprogramowania oraz intuicyjny interfejs, który pozwala skrócić czas szkolenia użytkowników. Z kolei komponentowa platforma czasu rzeczywistego Windows Embedded CE ...

-

![Panasonic Lumix DMC-FX700 Panasonic Lumix DMC-FX700]()

Panasonic Lumix DMC-FX700

... proporcji 4:3, 3:2 i 16:9 dostępny jest kwadratowy format zdjęć 1:1. Dołączone oprogramowanie PHOTOfunSTUDIO 5.2 HD Edition Do aparatu DMC-FX700 dołączona jest najnowsza wersja oprogramowania PHOTOfunSTUDIO 5.2 HD. Aplikacja ta umożliwia sortowanie i organizowanie nie tylko nowo zrobionych zdjęć, ale również tych, które są już przechowywane ...

-

![Lustrzanka Canon EOS 60D Lustrzanka Canon EOS 60D]()

Lustrzanka Canon EOS 60D

... obraz można zapisać w formacie JPEG, wydrukować, przenieść do komputera lub umieścić w sieci. Fotografom pragnącym zastosować efekty zdjęciowe bez pomocy kosztownego oprogramowania w procesie post-produkcji, EOS 60D oferuje zestaw nowych kreatywnych filtrów. Filtry takie jak efekt ziarnistego zdjęcia czarno-białego, soft fokus, efekt aparatu ...

-

![Spam w XI 2010 r. Spam w XI 2010 r.]()

Spam w XI 2010 r.

... , co stanowi spadek o 0,13 procent w porównaniu z poprzednim miesiącem. W poprzednich dwóch miesiącach Stany Zjednoczone stanowiły państwo, w którym wykrywano najwięcej szkodliwego oprogramowania w ruchu e-mail, jednak w listopadzie jego miejsce zajęła Rosja. Ilość szkodliwego spamu wysyłanego do Stanów Zjednoczonych zmniejszyła się o 4%, natomiast ...

-

![Aparaty Canon PowerShot SX230 HS i SX220 HS Aparaty Canon PowerShot SX230 HS i SX220 HS]()

Aparaty Canon PowerShot SX230 HS i SX220 HS

... fotografowanego miejsca. Ponadto, funkcja GPS Logger może rejestrować każdy etap podróży, a po powrocie do domu odtworzyć trasę za pomocą załączonego oprogramowania Map Utility, które współpracuje z Google Mapsiii, co umożliwia eksportowanie trasy do Google Earth). W obu aparatach filmy Full HD (1920x1080p) są ...

-

![Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C]()

Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C

... i ustalenia, czy nie są one wywoływane przez automaty związane z zagrożeniami typu APT (Advanced Persistent Threats) lub nowe szczepy złośliwego oprogramowania. Nowy system operacyjny pozwala administratorom blokować użytkowników indywidualnych nie tylko w obszarze konkretnego połączenia, ale również na wybrany czas. Rozwiązanie obsługuje ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... mapowanie nazwy domeny do konkretnego adresu IP. Zmiany poczynione przez Qhost bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur.

-

![Jak chronić swoje zdjęcia w Internecie? [© ra2 studio - Fotolia.com] Jak chronić swoje zdjęcia w Internecie?]()

Jak chronić swoje zdjęcia w Internecie?

... wspominając. Najpierw jednak, dla usystematyzowania dyskusji, warto powiedzieć, gdzie został popełniony błąd. W chmurze iCloud to serwis oferujący kompleksowy zestaw usług i oprogramowania oraz synchronizujący urządzenia ze stajni Apple. „iCloud pozwala Twoim urządzeniom komunikować się ze sobą na wiele niesamowitych sposobów” – można przeczytać ...

-

![Co potrafi lalka Barbie w rękach hakera? [© Petro Feketa - Fotolia.com] Co potrafi lalka Barbie w rękach hakera?]()

Co potrafi lalka Barbie w rękach hakera?

... ekspert bezpieczeństwa IT, Matt Jakubowski, ujawnił na antenie NBC, że lalka posiada lukę bezpieczeństwa, która pozwala na uzyskanie dostępu do: oprogramowania zainstalowanego w zabawce, informacji dotyczących konta rodzica, zapisanych plików audio i bezpośredniego dostępu do mikrofonu. Jak powiedział Jakubowski telewizji NBC, to tylko ...

-

![Rejestry medyczne w niebezpieczeństwie Rejestry medyczne w niebezpieczeństwie]()

Rejestry medyczne w niebezpieczeństwie

... instytucje medyczne administrujące naszymi danymi odpowiednio szkoliły pracowników w zakresie cyberbezpieczeństwa, tworzyły kopie zapasowe danych czy przeprowadzały codzienną integrację sygnatur złośliwego oprogramowania.

-

![Cyberbezpieczeństwo: trendy 2017 [© ViennaFrame - Fotolia.com] Cyberbezpieczeństwo: trendy 2017]()

Cyberbezpieczeństwo: trendy 2017

... wcześniej). Na urządzeniach mobilnych korzystamy z coraz większej liczby usług, m.in. z płatności internetowych. Dlatego wciąż pojawiają się nowe typy złośliwego oprogramowania starające się przejąć nad nimi kontrolę. CyberTarcza – autorskie rozwiązanie zabezpieczające użytkowników sieci Orange Polska, ochroniła w ubiegłym roku ponad 320 tysięcy ...

-

![Web skimming: karty płatnicze w zagrożeniu Web skimming: karty płatnicze w zagrożeniu]()

Web skimming: karty płatnicze w zagrożeniu

... , że jeśli jakiś zasób firmy zewnętrznej jest legalny, jego obecność w kodzie nie stanowi zagrożenia – powiedziała Wiktoria Własowa, starsza analityczka szkodliwego oprogramowania w firmie Kaspersky. Po otrzymaniu informacji o problemie od badaczy z firmy Kaspersky firma Google potwierdziła, że prowadzi obecnie poważne prace mające na ...

-

![Jak dbać o bezpieczeństwo danych w sieci? [© pixabay.com] Jak dbać o bezpieczeństwo danych w sieci?]()

Jak dbać o bezpieczeństwo danych w sieci?

... ? Z badania "Ochrona danych osobowych w czasie pandemii" przeprowadzonego przez Krajowy Rejestr Długów Biuro Informacji Gospodarczej i serwis ChronPESEL.pl wynika, że ... wynik zbliżony do pierwszej edycji, że nie ma zainstalowanego nawet podstawowego oprogramowania antywirusowego. Brak zmiany w tym zakresie, przy większej świadomości zagrożeń, ...

-

![Wyłudzenie danych osobowych, czyli wirus w czasie pandemii [© pixabay.com] Wyłudzenie danych osobowych, czyli wirus w czasie pandemii]()

Wyłudzenie danych osobowych, czyli wirus w czasie pandemii

... osobowych - wynika z badania zrealizowanego przez serwis ChronPESEL.pl i Krajowy Rejestr Długów pod patronatem Urzędu Ochrony Danych Osobowych. Czy potrafili rozpoznać oszustów? ... np. pamięć USB czy zewnętrzne dyski twarde. Korzystajmy też z oprogramowania chroniącego komputer i urządzenia mobilne przed np. złośliwym oprogramowaniem – tłumaczy Monika ...

-

![13 tysięcy naruszeń ochrony danych osobowych rocznie 13 tysięcy naruszeń ochrony danych osobowych rocznie]()

13 tysięcy naruszeń ochrony danych osobowych rocznie

... otwarcie przed zwrotem do nadawcy, ale także nieuprawniony dostęp do baz danych, zgubienie lub kradzież nośnika danych oraz wykorzystanie złośliwego oprogramowania, które ingeruje w poufność, integralność lub dostępność danych osobowych. Każde naruszenie bezpieczeństwa danych osobowych jest naganne, ale nie każde ma takie ...

-

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze]()

G Data: zadbaj o porządek w komputerze

... systemów i oprogramowania. Niezmiernie ważna jest instalacja łatek systemu operacyjnego, a także przeglądarek i innego oprogramowania“ - komentuje Tomasz Zamarlik z ... Rejestr to kręgosłup każdego sprawnie działającego systemu operacyjnego. Częste instalacje i deinstalacje programów doprowadzają do sytuacji, kiedy rejestr przypomina śmietnik ...

-

![Bezpłatny program księgowy [© Nmedia - Fotolia.com] Bezpłatny program księgowy]()

Bezpłatny program księgowy

... małym i średnim firmom darmowego oprogramowania (o ile to możliwe wraz z kodem źródłowym) wspomagającego zarządzanie firmą. Oprócz Księgi przychodów i rozchodów nowy program zawiera podstawową funkcjonalność potrzebną do prowadzenia firmy, taką jak: rejestr VAT rejestr środków trwałych remanenty rejestr kontrahentów kilometrówka druki PIT i VAT ...

Tematy: lefthand small business -

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... Windows i przenika do komputer za pośrednictwem oprogramowania wykorzystywanego do wyświetlania procesu naładowania baterii. Po infekcji szkodliwe oprogramowanie łączy się z portem 777 i czeka na polecenie. Potrafi usuwać, pobierać i uruchamiać pliki. Po instalacji program konfiguruje rejestr w taki sposób, aby uruchamiał się automatycznie ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... rejestr i pliki systemowe, w których znajdują się poufne dane, w celu znalezienia i przesłania przestępcom haseł, loginów i innych informacji. Trojan.Win32.Inject to program łądujący, który pobiera na zainfekowany komputer inne szkodliwe oprogramowanie. Jeżeli chodzi o państwa, które otrzymały najwięcej szkodliwego oprogramowania, pierwsza ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... , analityk z Cisco Talos. Standardową techniką jest też ukrywanie złośliwego oprogramowania poprzez pakowanie i kompresowanie złośliwego kodu, który ostatecznie zostanie rozpakowany w pamięci komputera po uruchomieniu. Co więcej, cyberprzestępcy modyfikują również rejestr systemu operacyjnego, aby wyłączyć lub obejść alerty bezpieczeństwa, a także ...

-

![Microsoft Security Essentials Microsoft Security Essentials]()

Microsoft Security Essentials

... oprogramowania czy też ataków phishingowych, wciąż zaskakująco duża liczba użytkowników nie chroni swoich komputerów. Jako powody tej sytuacji wymieniają wysoki koszt zakupu odpowiedniego oprogramowania ... skanuje wszystkie pliki zapisane w komputerze, jak również jego rejestr i uruchomione programy W skanowaniu indywidualnym użytkownik sam decyduje, ...

-

![Kaspersky Security for Virtualization 2.0 [© alphaspirit - Fotolia.com] Kaspersky Security for Virtualization 2.0]()

Kaspersky Security for Virtualization 2.0

... niektórych przypadkach firmy starają się rozwiązać ten problem za pomocą oprogramowania przeznaczonego do ochrony stacji roboczych i serwerów fizycznych. Dość powszechnym ... redukuje koszty sprzętu i pobór energii, zapewniając jednocześnie szczegółowy rejestr zdarzeń związanych z bezpieczeństwem, spełniający nawet najsurowsze wymogi audytów zgodności ...

-

![4 aplikacje dla ABI. Która najlepsza? [© Natnan - Fotolia.com] 4 aplikacje dla ABI. Która najlepsza?]()

4 aplikacje dla ABI. Która najlepsza?

... wymagane nowelizacją z 2015 r. Jednak zastanawiająca jest funkcjonalność takich zakładek jak rejestr udostępnionych danych osobowych, gdyż nie ma żadnego prawnego obowiązku jego prowadzenia. Podobnie z zakładkami dotyczącymi kopii zapasowych oraz serwisów oprogramowania. W ocenie eksperta: Aplikacja jest godna polecenia ze względu na swoją ...

-

![Praca zdalna, czyli jak realia wyprzedziły prawo pracy [© goodluz - Fotolia.com] Praca zdalna, czyli jak realia wyprzedziły prawo pracy]()

Praca zdalna, czyli jak realia wyprzedziły prawo pracy

... dostępem do internetu (93%). Nieco mniej osób widzi również potrzebę korzystania z odpowiedniego oprogramowania (61%) oraz telefonu komórkowego (67%). Co ciekawe, 8% pracowników ... prowadzi swoje raporty i udostępnia je przełożonemu, a 24% przyznaje, że pracodawca prowadzi rejestr godzin logowania do sieci. – Kiedy weźmiemy pod uwagę wielkość firmy ...

-

![Sober - złośliwy robak [© stoupa - Fotolia.com] Sober - złośliwy robak]()

Sober - złośliwy robak

... zestaw nagłówków, podając że załącznik zawiera ofertę począwszy od pornografii aż do oprogramowania antywirusowego. Po aktywacji wirus instaluje na dysku pliki drv.exe, similare.exe lub systemchk.exe, modyfikuje rejestr tak, aby jego kopia w pliku drv.exe była automatycznie uruchamiana przy każdym ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

Wirusy, trojany, phishing VII-IX 2008

... składają nowe pozwy skierowane przeciwko twórcom scareware czyli straszącego oprogramowania. Jego działanie polega na wyświetlaniu niepokojących, a zarazem nieprawdziwych, komunikatów np. ... systemowe. Wyświetlały one komunikat mówiący: „WYSTĄPIŁ KRYTYCZNY BŁĄD! – REJESTR ZNISZCZONY I USZKODZONY”. Następnie kierowały użytkowników na wskazaną stronę ...

-

![ESET Endpoint Security i Endpoint Security Suite ESET Endpoint Security i Endpoint Security Suite]()

ESET Endpoint Security i Endpoint Security Suite

... działań dozwolonych i zabronionych na danej stacji roboczej. HIPS pozwala kontrolować rejestr systemowy, procesy, aplikacje, a nawet pojedyncze pliki. Uzupełnienie HIPS jest ... ESET Remote Administrator 5. Konsola pozwala m.in. indywidualizować instalację nowego oprogramowania biznesowego ESET w zależności od stacji roboczej, pomijając wybrane przez ...

-

![ESET Endpoint Antivirus NOD32 i Endpoint Security ESET Endpoint Antivirus NOD32 i Endpoint Security]()

ESET Endpoint Antivirus NOD32 i Endpoint Security

... może podjąć użytkownik konkretnej stacji roboczej. HIPS pozwala kontrolować rejestr systemowy, procesy, aplikacje, a nawet pojedyncze pliki. Dodatkowym zabezpieczeniem jest ... ustawienia do programów ESET. Konsola pozwala także indywidualizować instalację nowego oprogramowania biznesowego ESET w zależności od stacji roboczej. Teraz administrator nie ...

-

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje]()

Utrata danych z laptopa słono kosztuje

... są najczęściej gubione w transporcie, pokrywają się z danymi firmy McAfee, która prowadzi rejestr zgubionych i skradzionych urządzeń. „Kiedy tylko urządzenie znajdzie się ... w Ultrabookach i innych urządzeniach przenośnych, bez konieczności instalowania dodatkowego oprogramowania. Użytkownicy komputerów z dyskami z funkcją autoszyfrowania mogą być ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Spyware w telefonach komórkowych [© Nmedia - Fotolia.com] Spyware w telefonach komórkowych](https://s3.egospodarka.pl/grafika/spyware/Spyware-w-telefonach-komorkowych-Qq30bx.jpg)

![Aurox zmienia właściciela [© Nmedia - Fotolia.com] Aurox zmienia właściciela](https://s3.egospodarka.pl/grafika/Aurox/Aurox-zmienia-wlasciciela-Qq30bx.jpg)

![Symantec: spam IX 2008 [© Scanrail - Fotolia.com] Symantec: spam IX 2008](https://s3.egospodarka.pl/grafika/spam/Symantec-spam-IX-2008-apURW9.jpg)

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji](https://s3.egospodarka.pl/grafika/kon-trojanski/ESET-kon-trojanski-Hexzone-w-akcji-MBuPgy.jpg)

![Usługi hakerskie: konto Facebook za 100$ [© stoupa - Fotolia.com] Usługi hakerskie: konto Facebook za 100$](https://s3.egospodarka.pl/grafika/Facebook/Uslugi-hakerskie-konto-Facebook-za-100-MBuPgy.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![Jak chronić swoje zdjęcia w Internecie? [© ra2 studio - Fotolia.com] Jak chronić swoje zdjęcia w Internecie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Jak-chronic-swoje-zdjecia-w-Internecie-148936-150x100crop.jpg)

![Co potrafi lalka Barbie w rękach hakera? [© Petro Feketa - Fotolia.com] Co potrafi lalka Barbie w rękach hakera?](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Co-potrafi-lalka-Barbie-w-rekach-hakera-167345-150x100crop.jpg)

![Cyberbezpieczeństwo: trendy 2017 [© ViennaFrame - Fotolia.com] Cyberbezpieczeństwo: trendy 2017](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-trendy-2017-203799-150x100crop.jpg)

![Jak dbać o bezpieczeństwo danych w sieci? [© pixabay.com] Jak dbać o bezpieczeństwo danych w sieci?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Jak-dbac-o-bezpieczenstwo-danych-w-sieci-235677-150x100crop.jpg)

![Wyłudzenie danych osobowych, czyli wirus w czasie pandemii [© pixabay.com] Wyłudzenie danych osobowych, czyli wirus w czasie pandemii](https://s3.egospodarka.pl/grafika2/wyludzenia/Wyludzenie-danych-osobowych-czyli-wirus-w-czasie-pandemii-237598-150x100crop.jpg)

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze](https://s3.egospodarka.pl/grafika/ochrona-sprzetu/G-Data-zadbaj-o-porzadek-w-komputerze-SdaIr2.jpg)

![Bezpłatny program księgowy [© Nmedia - Fotolia.com] Bezpłatny program księgowy](https://s3.egospodarka.pl/grafika/lefthand-small-business/Bezplatny-program-ksiegowy-Qq30bx.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Kaspersky Security for Virtualization 2.0 [© alphaspirit - Fotolia.com] Kaspersky Security for Virtualization 2.0](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Security-for-Virtualization-2-0-116642-150x100crop.jpg)

![4 aplikacje dla ABI. Która najlepsza? [© Natnan - Fotolia.com] 4 aplikacje dla ABI. Która najlepsza?](https://s3.egospodarka.pl/grafika2/ABI/4-aplikacje-dla-ABI-Ktora-najlepsza-191292-150x100crop.jpg)

![Praca zdalna, czyli jak realia wyprzedziły prawo pracy [© goodluz - Fotolia.com] Praca zdalna, czyli jak realia wyprzedziły prawo pracy](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-czyli-jak-realia-wyprzedzily-prawo-pracy-231776-150x100crop.jpg)

![Sober - złośliwy robak [© stoupa - Fotolia.com] Sober - złośliwy robak](https://s3.egospodarka.pl/grafika/robaki/Sober-zlosliwy-robak-MBuPgy.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Utrata-danych-z-laptopa-slono-kosztuje-125529-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)

![Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł [© Freepik] Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł](https://s3.egospodarka.pl/grafika2/dlugi/Pol-miliona-nieetycznych-dluznikow-ma-do-oddania-blisko-17-mld-zl-266155-150x100crop.jpg)

![Są chętni na nowe mieszkania. Zachęcają ich ceny? [© Freepik] Są chętni na nowe mieszkania. Zachęcają ich ceny?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-nowe-mieszkania-Zachecaja-ich-ceny-266154-150x100crop.jpg)