-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

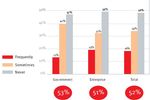

... czynnościach Wyniki badań wskazują, że zagrożenia dla danych ze strony zaufanych pracowników należy monitorować równie uważnie, co zagrożenia stwarzane ... służbowej skrzynki pocztowej za pośrednictwem ogólnie dostępnego komputera (np. komputera w kafejce internetowej, na lotnisku, w hotelu itd.). Zdalny dostęp do poufnych informacji wymaga ...

-

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007]()

G DATA: szkodliwe oprogramowanie 2007

... . Główne trendy – sieci botów i kradzież danych Głównym zagrożeniem ze strony cyberprzestępców stały się sieci botów - zainfekowanych komputerów-zombie, wykorzystywane do ... rozproszonych ataków blokujących usługi (DDoS). Jednym z dominujących trendów w przestępczości internetowej stała się kradzież prywatnych danych. Masowe ataki najczęściej ...

-

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe]()

Hakerzy a regionalne ataki internetowe

... prostu usuwali spam i podejrzane e-maile w języku angielskim. Twórcy szkodliwego oprogramowania coraz częściej jednak dobierają język do domeny internetowej, na którą wysyłane są niechciane wiadomości. Szkodliwe strony WWW zawierają oprogramowanie w języku kraju, w którym mieści się cel ataku. Na przykład mistrzostwa świata w piłce nożnej ...

-

![Rynek telekomunikacyjny w UE 2007 Rynek telekomunikacyjny w UE 2007]()

Rynek telekomunikacyjny w UE 2007

... we Francji, 6,3% w Austrii i 5,6% w Słowenii, jednak niejednolite podejście ze strony krajowych organów regulacyjnych może prowadzić do niewykorzystania potencjału tej technologii. Rozbieżności dotyczą takich kwestii jak traktowanie telefonii internetowej na równi z klasycznymi usługami telefonicznymi, a także numeracja, przenośność numeru ...

-

![Dyskredytacja - atak na wiarygodność firmy Dyskredytacja - atak na wiarygodność firmy]()

Dyskredytacja - atak na wiarygodność firmy

... wiarygodność” i „walki przeciw niewiarygodności” (zamiast spierania się w konkretnych sprawach) to medal, który ma dwie strony. Już samym hasłem wiarygodności można zacisnąć pętlę na szyi przeciwnika. ... (Wydawnictwo Naukowe PWN, 2007). Wszelkie skróty i uzupełnienia za zgodą Wydawcy. Książkę znajdziesz w księgarni internetowej PWN www.ksiegarnia.pwn ...

-

![Bezpieczeństwo sieci firmowej - porady [© stoupa - Fotolia.com] Bezpieczeństwo sieci firmowej - porady]()

Bezpieczeństwo sieci firmowej - porady

... danych jeszcze przed ich dotarciem do bramy systemu, w bramie internetowej, czyli punkcie łączącym Internet z siecią przedsiębiorstwa lub operatora, oraz w ... oprogramowania mają czasem formę komentarzy na blogach oraz innych kodów wbudowanych w strony WWW. Nie dopuszczaj do sieci przedsiębiorstwa niepożądanych protokołów, takich jak protokoły ...

-

![Agnitum Outpost Pro 2009 Agnitum Outpost Pro 2009]()

Agnitum Outpost Pro 2009

... Protection. Dodatkowo nowe rozwiązanie Outpost umożliwia blokowanie ruchu wychodzącego i przychodzącego, generowanego przez strony o złej reputacji np. te, które przesyłają na komputer użytkownika złośliwe programy szpiegowskie. ... XP SP3, Server 2008 oraz Windows 2000. Bezpłatne wersje testowe nowych produktów dostępne są na stronie internetowej ...

-

![Sztuka manipulacji: potrenuj swoje zdolności Sztuka manipulacji: potrenuj swoje zdolności]()

Sztuka manipulacji: potrenuj swoje zdolności

... rozwiązać z marszu trzy poniższe sytuacje (nie ma ich w teście na powyższej stronie internetowej). Sytuacja 1 Robisz w sklepie zakupy. Wracając do domu orientujesz się, że ekspedientka ... okazał się ciekawy i przydatny, szef stoi przed decyzją co zrobić. Z jednej strony bowiem spóźnienie to spóźnienie. Ale bez spóźnienia efekt byłby o wiele gorszy. ...

-

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

... programy, by przekonać potencjalne ofiary, że instalują bezpieczny program, a nie złośliwy kod. Dodatkowo użytkownicy są przekierowywani na fałszywe strony bankowości internetowej, gdzie malware przechwytuje ich poufne informacje, wykorzystywane potem do fałszerstw internetowych. Najbardziej zwodniczy: FakeDeath.A: obwieszcza śmierć Fidela Castro ...

-

![E-społeczeństwo: zagrożenia E-społeczeństwo: zagrożenia]()

E-społeczeństwo: zagrożenia

... specyficzne dla siebie produkty i usługi konsultingowe, które mamią mitycznym El Dorado. Z drugiej strony, jeśli nie będziesz wydawać pieniędzy, popadniesz w znerwicowanie ze względu na świadomość ... Lecha Zachera (Wydawnictwo C.H. Beck, 2007). Książkę znajdziesz w księgarni internetowej www.ksiegarnia.beck.pl, wpisując w pole wyszukiwarki zwrot „ ...

-

![Budowanie lojalności klientów - sposoby motywacji Budowanie lojalności klientów - sposoby motywacji]()

Budowanie lojalności klientów - sposoby motywacji

... relacji z firmą oczekują informacji zwrotnej o poziomie ich lojalności oraz adekwatnej reakcji docenienia ze strony firmy. Na przykład, jeżeli klient przy każdorazowym zakupie zbiera punkty w ... Siemieniako (Wydawnictwo Naukowe PWN, 2008). Wszelkie skróty i uzupełnienia za zgodą Wydawcy. Książkę znajdziesz w księgarni internetowej www.ksiegarnia.pwn. ...

-

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe]()

Kradzież danych: poważne ryzyko biznesowe

... typu crimeware. Rezultaty badań, dotyczących współczesnej cyberprzestępczości oraz sposobów jej działania, są wynikiem ankiety internetowej, która miała na celu zbadanie czy organizacje są świadome zagrożeń ze strony cyberprzestępczości i ryzyka związanego z Web 2.0. Respondenci pytani byli o ryzyko biznesowe związane z atakami oprogramowania typu ...

-

![Kontakty międzyludzkie a sztuka słuchania Kontakty międzyludzkie a sztuka słuchania]()

Kontakty międzyludzkie a sztuka słuchania

... takie zdanie. W dodatku jest to upieranie się trwałe, pomimo protestu ze strony osoby mówiącej. Takie zachowanie jest próbą zdominowania nadawcy lub zaprzeczenia jego wypowiedzi. ... Adams i G.J. Galanes (Wydawnictwo Naukowe PWN, 2008). Wszelkie skróty i uzupełnienia za zgodą Wydawcy. Książkę znajdziesz w księgarni internetowej www.ksiegarnia.pwn.pl ...

-

![Telefonia stacjonarna a oferty dla biznesu Telefonia stacjonarna a oferty dla biznesu]()

Telefonia stacjonarna a oferty dla biznesu

... Największą ilość tego typu zachęt posiada operator zasiedziały oraz Netia. Popularność telefonii internetowej VoIP Coraz popularniejsze wśród użytkowników mających stały dostęp do Internetu, stają ... . Liberalizacja rynku spowodowała pojawienie się na nim konkurencji ze strony operatorów alternatywnych wobec TP. Przyczyniła się ona do spadku cen ...

-

![Cięta riposta w rozmowie: jak nie dać się stłamsić? [© Minerva Studio - Fotolia.com] Cięta riposta w rozmowie: jak nie dać się stłamsić?]()

Cięta riposta w rozmowie: jak nie dać się stłamsić?

... zasada jak z mistrzem sztuk walki. Ty masz przewagę władzy lub pozycji w firmie i przesada w ripoście z twojej strony będzie automatycznie łączona z twoim stanowiskiem. Poza tym nigdy nie możesz mieć pewności co do tego ... ” (Wydawnictwo Flashbook.pl, 2008). Wszelkie skróty i uzupełnienia za zgodą Wydawcy. Książkę znajdziesz w księgarni internetowej ...

-

![Cyberprzestępcy coraz częściej współpracują [© stoupa - Fotolia.com] Cyberprzestępcy coraz częściej współpracują]()

Cyberprzestępcy coraz częściej współpracują

... Phish rzekomo współpracuje z organizacją przestępczą Asprox nad aktualizacją posiadanej technologii internetowej. Asprox jest siecią botnet, która rozsyła spam używany w atakach ... sławą firmę Russian Business Network. Trudno było znaleźć szkodliwe strony WWW zawierające szkodliwe oprogramowanie, na przykład CoolWebSearch i inne programy szpiegujące ...

-

![Dział marketingu a zarządzanie wiedzą Dział marketingu a zarządzanie wiedzą]()

Dział marketingu a zarządzanie wiedzą

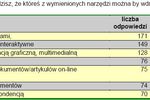

... pracownikami. Z badania wynika, że zainteresowanie w firmach zarządzaniem wiedzą ze strony pracowników czy kadry zarządzającej jest mniejsze niż średnie (160 ... . Z badania wynika, że systemy do publikacji dokumentów w sieci intra- bądź internetowej istnieją w 46% badanych firm. Podobnie jest z obiegiem dokumentów (45%). W przedsiębiorstwach, ...

-

![Marketing szeptany a spam-marketing [© stoupa - Fotolia.com] Marketing szeptany a spam-marketing]()

Marketing szeptany a spam-marketing

... , inne po paru dniach są zakopywane przez aktywne działania reszty użytkowników internetowej społeczności. Jak podaje Grupa Adweb najnowsze badania agencji Universal McCann, ... prawdziwego WOMM? Jak podają specjaliści przede wszystkim zwiększona liczba odwiedzin strony, przekładająca się na zainteresowanie produktem bądź marką. A wszystko to przy ...

-

![Interesariusze projektu ważni dla inwestycji Interesariusze projektu ważni dla inwestycji]()

Interesariusze projektu ważni dla inwestycji

... przydatnych informacji na temat realizacji projektów od strony organizacyjnej i finansowej znajdziesz w książce „Rachunkowość zarządcza i controlling projektów” M. Łady i A. Kozarkiewicz (Wydawnictwo C.H. Beck, 2007). Wszelkie skróty i uzupełnienia za zgodą Wydawcy. Książkę znajdziesz w księgarni internetowej www.ksiegarnia.beck.pl, wpisując w pole ...

-

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki]()

Bezpieczeństwo w sieci - wskazówki

... adresów URL i skanowania treści. Należy używać najnowszej wersji przeglądarki internetowej oraz zainstalować wszystkie dostępne poprawki zabezpieczeń. Należy używać ... odwiedzany serwis internetowy nie stwarza żadnych zagrożeń. Należy uważać na strony internetowe, które wymagają instalacji oprogramowania. Należy skanować wszystkie programy pobierane ...

-

![Internet PR a komunikacja kryzysowa [© Minerva Studio - Fotolia.com] Internet PR a komunikacja kryzysowa]()

Internet PR a komunikacja kryzysowa

... istniał temat zarządzania sytuacją kryzysową w internecie. Firmy wykorzystywały swoje strony www jedynie jako wizytówki zawierające ogólny opis działania i dane kontaktowe. ... ). Polska praktyka Przeprowadziłam badania dotyczące wykorzystania usług internetowej sieci służących do działań public relations w przedsiębiorstwach działających w Polsce ...

-

![Przenoszenie numeru telefonu - opłaty Przenoszenie numeru telefonu - opłaty]()

Przenoszenie numeru telefonu - opłaty

... przez użytkowników. Ponadto powszechnie dostępne informacje (kampanie reklamowe, strony internetowe dostawców usług, ulotki) świadczą o tym, iż większość dostawców usług ... zniechęcać do korzystania z tego uprawnienia, a która została określona w stanowisku opublikowanym na stronie internetowej UKE w dniu 28 marca 2006 r., jako nie wyższa niż 50 ...

-

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... sobie funkcje tradycyjnych wirusów z cechami nowych złośliwych programów: z jednej strony infekuje pliki i masowo uszkadza systemy, z drugiej zapewnia cyberprzestępcom korzyści ... Jeżeli jakikolwiek z zainfekowanych plików zostanie umieszczony na witrynie internetowej, użytkownicy odwiedzający stronę zostaną zainfekowani. „Jak przewidywaliśmy, ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... (Patch Tuesday). Wojny między gangami cyberprzestępców trafią na pierwsze strony gazet Specjaliści ds. bezpieczeństwa są świadkami wojen między gangami tworzącymi wirusy, robaki ... zarządzającymi rejestrami DNS, konieczne jest zaangażowanie się w ten problem Internetowej Korporacji ds. Nadawania Nazw i Numerów (Internet Corporation for Assigned Names ...

-

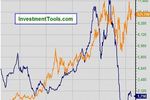

![Wskaźniki gospodarcze a kryzys Wskaźniki gospodarcze a kryzys]()

Wskaźniki gospodarcze a kryzys

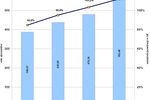

... DM postanowił przyjrzeć się zmianom tego wskaźnika w ostatnich latach. Poważny sygnał ze strony PENGAB-u wyszedł w pierwszej połowie 2006 r. a następny w pierwszej połowie 2007 r., kiedy ... inwestorzy indywidualni. Taka sytuacja trwała do 2003 r. Zakończenie bańki internetowej oznaczało wzrost optymizmu, który przeważał w kolejnych latach wśród ...

-

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa]()

Wirtualne zakupy: 5 zasad bezpieczeństwa

... , zwróć uwagę na wrażenie jakie wywiera. Czy wzbudza zaufanie? Podejrzane strony zawsze lepiej sprawdzić – zadzwonić na nr kontaktowy, poszukać opinii na temat firmy. Zapoznaj się z regulaminem i polityką ochrony danych Na każdej stronie internetowej oferującej usługi z zakresu e-commerce powinny się znaleźć regulamin i polityka ...

-

![Novell Teaming 2 [© Nmedia - Fotolia.com] Novell Teaming 2]()

Novell Teaming 2

... pulpity oraz dostosowywane do potrzeb przestrzenie robocze dostępne z poziomu zwykłej przeglądarki internetowej. Novell Teaming zaprojektowano jako dopełnienie narzędzi wykorzystywanych w firmie do ... niezawodne miejsca współdzielenia informacji, dostosowane do indywidualnych potrzeb strony domowe zespołów – możliwość tworzenia stron domowych ...

-

![Trend Micro Enterprise Mac Security [© Nmedia - Fotolia.com] Trend Micro Enterprise Mac Security]()

Trend Micro Enterprise Mac Security

... Mac z tej samej konsoli internetowej, co klientami i serwerami Windows. Produkt zapewnia m.in. sprawdzanie reputacji adresów WWW - funkcję należącą do najważniejszych komponentów infrastruktury Trend Micro Smart Protection Network. Technologia ta chroni użytkowników i aplikacje przed wejściem na szkodliwe lub zarażone strony WWW zarówno z sieci ...

-

![Wsparcie inwestycji w turystykę [© Minerva Studio - Fotolia.com] Wsparcie inwestycji w turystykę]()

Wsparcie inwestycji w turystykę

... unijnej na lata 2007-2013 sytuacje przedstawia się już zupełnie inaczej. Z jednej strony zostały utrzymane mechanizmy przyznające środki na rozwój elementów tworzących ... wiejskich przez okres 5 lat, od momentu wypłaty dotacji. Na stronie internetowej Agencja Restrukturyzacji i Modernizacji Rolnictwa (www.arimr.gov.pl) ogłasza nabory, a wnioski ...

-

![Planowanie podróży offline czy online? Planowanie podróży offline czy online?]()

Planowanie podróży offline czy online?

... Warchałowski, Industry Head Retail&Finance&Travel, Google Poland. „Wraz ze wzrostem świadomości internetowej Polaków i liczby osób aktywnych w sieci, grupa korzystających tylko ... pomocnych w poszukiwaniu informacji o wycieczce. Aż 76% respondentów pytanych o konkretne strony, z których czerpali informacje, wskazało bezpośrednio na adresy serwisów www ...

-

![Atak phishingowy na Lukas Bank Atak phishingowy na Lukas Bank]()

Atak phishingowy na Lukas Bank

... na pierwszy rzut oka nie wzbudzała żadnych podejrzeń. Nawet odsyłacz do phishingowej strony WWW przypominał adres internetowy banku. "Atak phishingowy na klientów ... w końcu chodzi o nasze pieniądze i dane." LUKAS Bank zamieścił na swojej stronie internetowej porady mające przybliżyć klientom praktyki stosowane przez cyberprzestępców. Można w nich ...

-

![Nowy marketing: dialog między marką i odbiorcą [© Minerva Studio - Fotolia.com] Nowy marketing: dialog między marką i odbiorcą]()

Nowy marketing: dialog między marką i odbiorcą

... - na spotkaniu z zarządem nigdy nie usłyszała: „Nie możemy na stronie internetowej naszej marki udostępnić forum i opcji komentowania - przecież mogą zacząć pisać ... i tak odczytają mój komunikat”. Jest to swojego rodzaju filtr społeczny, z jednej strony pozycjonujący danego człowieka, a z drugiej pozwalający zachować dyskrecję i anonimowość w tłumie ...

-

![Branża budowlana a social media Branża budowlana a social media]()

Branża budowlana a social media

... scharakteryzowała social media i Web 2.0 z punktu widzenia branży budowlanej zarówno ze strony producentów i dystrybutorów jak i ich otoczenia biznesowego czyli inwestorów indywidualnych, ... sprzedają w sklepach internetowych niż na aukcjach. Oba kanały dystrybucji internetowej wykorzystywane są jedynie przez nieliczne (2,9%) badane firmy z branży ...

-

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?]()

Cafe Internet i hot-spot: na co uważać?

... z tego typu otwartych sieci naraża nas na podobne zagrożenia jak w kafejce internetowej. Dane, które wprowadzamy mogą zostać przechwycone i ktoś będzie mógł z nich ... „Haker” na wczasach Zagrożenia związane z otwartym dostępem do Internetu działają w dwie strony. Słabo zabezpieczona sieci Wi-Fi, niewłaściwa konfiguracja sieci w kafejce może być ...

-

![Dzieci mają złe doświadczenia w sieci [© Scanrail - Fotolia.com] Dzieci mają złe doświadczenia w sieci]()

Dzieci mają złe doświadczenia w sieci

... stron internetowych jest bardziej ostrożna od swoich rodziców. Z drugiej jednak strony, co piąty młody użytkownik wręcz przyznaje, że rodzice „nie mają ... i ponad 7 000 dorosłych z 14 krajów na temat ich aktywności internetowej i doświadczeń. W ramach badania przeanalizowano rzeczywiste doświadczenia internetowe najmłodszych użytkowników, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-szkodliwe-oprogramowanie-2007-apURW9.jpg)

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Hakerzy-a-regionalne-ataki-internetowe-apURW9.jpg)

![Bezpieczeństwo sieci firmowej - porady [© stoupa - Fotolia.com] Bezpieczeństwo sieci firmowej - porady](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-sieci-firmowej-porady-MBuPgy.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Kradziez-danych-powazne-ryzyko-biznesowe-apURW9.jpg)

![Cięta riposta w rozmowie: jak nie dać się stłamsić? [© Minerva Studio - Fotolia.com] Cięta riposta w rozmowie: jak nie dać się stłamsić?](https://s3.egospodarka.pl/grafika/cieta-riposta/Cieta-riposta-w-rozmowie-jak-nie-dac-sie-stlamsic-iG7AEZ.jpg)

![Cyberprzestępcy coraz częściej współpracują [© stoupa - Fotolia.com] Cyberprzestępcy coraz częściej współpracują](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-coraz-czesciej-wspolpracuja-MBuPgy.jpg)

![Marketing szeptany a spam-marketing [© stoupa - Fotolia.com] Marketing szeptany a spam-marketing](https://s3.egospodarka.pl/grafika/marketing-szeptany/Marketing-szeptany-a-spam-marketing-MBuPgy.jpg)

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-w-sieci-wskazowki-MBuPgy.jpg)

![Internet PR a komunikacja kryzysowa [© Minerva Studio - Fotolia.com] Internet PR a komunikacja kryzysowa](https://s3.egospodarka.pl/grafika/Internet-PR/Internet-PR-a-komunikacja-kryzysowa-iG7AEZ.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa](https://s3.egospodarka.pl/grafika/zakupy-w-sieci/Wirtualne-zakupy-5-zasad-bezpieczenstwa-MBuPgy.jpg)

![Novell Teaming 2 [© Nmedia - Fotolia.com] Novell Teaming 2](https://s3.egospodarka.pl/grafika/Novell/Novell-Teaming-2-Qq30bx.jpg)

![Trend Micro Enterprise Mac Security [© Nmedia - Fotolia.com] Trend Micro Enterprise Mac Security](https://s3.egospodarka.pl/grafika/Mac/Trend-Micro-Enterprise-Mac-Security-Qq30bx.jpg)

![Wsparcie inwestycji w turystykę [© Minerva Studio - Fotolia.com] Wsparcie inwestycji w turystykę](https://s3.egospodarka.pl/grafika/inwestycje-w-turystyke/Wsparcie-inwestycji-w-turystyke-iG7AEZ.jpg)

![Nowy marketing: dialog między marką i odbiorcą [© Minerva Studio - Fotolia.com] Nowy marketing: dialog między marką i odbiorcą](https://s3.egospodarka.pl/grafika/komunikacja-marketingowa/Nowy-marketing-dialog-miedzy-marka-i-odbiorca-iG7AEZ.jpg)

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?](https://s3.egospodarka.pl/grafika/hot-spot/Cafe-Internet-i-hot-spot-na-co-uwazac-MBuPgy.jpg)

![Dzieci mają złe doświadczenia w sieci [© Scanrail - Fotolia.com] Dzieci mają złe doświadczenia w sieci](https://s3.egospodarka.pl/grafika/bezpieczenstwo-dzieci-w-internecie/Dzieci-maja-zle-doswiadczenia-w-sieci-apURW9.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)