-

![YouTube likwiduje nielegalne klipy [© stoupa - Fotolia.com] YouTube likwiduje nielegalne klipy]()

YouTube likwiduje nielegalne klipy

... YouTube, a takimi producentami muzycznymi jak Warner Music Group, Vivendi's Universal Music Group i Sony BMG Music Entertainment planuje się wprowadzić automatyczny system identyfikacji chronionych prawami autorskimi filmów, który będzie rozpoznawał nielegalne kopie i usuwał je.

-

![Pornografia w sieci bez domeny .xxx [© stoupa - Fotolia.com] Pornografia w sieci bez domeny .xxx]()

Pornografia w sieci bez domeny .xxx

... pornograficzne nie będą funkcjonowały pod wspólną domeną .xxx. Koncepcja ta została odrzucona przez organizację odpowiedzialną za globalną koordynację systemu identyfikacji w internecie - ICANN (Internet Corporation for Assigned Names). Zwolennicy propozycji przypisania stronom pornograficznym odrębnej domeny przekonywali, że ułatwi to rodzicom ...

-

![Telefon muzyczny Motorola ROKR E8 Telefon muzyczny Motorola ROKR E8]()

Telefon muzyczny Motorola ROKR E8

... z możliwością dodatkowego rozszerzenia kartą pamięci microSD. Nowy telefon Motoroli został także wyposażony w Bluetooth Stereo, radio FM oraz system identyfikacji piosenek. Dodatkowo posiada technologię FastScroll umożliwiającą przewijanie listy utworów (w trybie muzycznym), kontaktów (w trybie telefonicznym), kalendarza (w trybie telefonicznym ...

-

![Program Norton Ghost 14.0 do backupu Program Norton Ghost 14.0 do backupu]()

Program Norton Ghost 14.0 do backupu

... . Udostępnia też opcje zdalnego zarządzania kopiami, funkcje szyfrowania i kompresji. Program Norton Ghost 14.0 korzysta z systemu alertów zabezpieczeń ThreatCon w celu identyfikacji zagrożeń i uruchamiania procesu tworzenia przyrostowych kopii zapasowych przed atakiem. Posiada również możliwości, takie jak tworzenie kopii zapasowych poza siedzibą ...

-

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta]()

ESET NOD32 Antivirus 4.2 w wersji beta

... ESET Smart Security 4.2 rozwinięto ochronę antyspamową i dodano do niej integrację z popularnym klientem pocztowym Mozilla Thunderbird 3. Dodatkowo ulepszono funkcjonalność identyfikacji Strefy Zaufanej, dzięki której ochrona komputerów przenośnych jest teraz skuteczniejsza. Identyfikacja Strefy Zaufanej przeprowadzana jest w oparciu o metodę ...

-

![Franczyza a rynek apteczny Franczyza a rynek apteczny]()

Franczyza a rynek apteczny

... nieuleganiem presji ceny ze względu na brak możliwości zdyscyplinowania uczestników sieci w odbiorze określonej ilości asortymentu. „Odniesienie optymalnych korzyści ze wspólnej identyfikacji wizualnej grupy zakupowej, wypracowanych narzędzi marketingu i reklamy aptek wśród pacjentów wymaga zastosowania narzędzi dyscypliny zakupowej, tak jak ma to ...

-

![Rebranding na rynku motoryzacyjnym [© Minerva Studio - Fotolia.com] Rebranding na rynku motoryzacyjnym]()

Rebranding na rynku motoryzacyjnym

... szybko zauważalne, nie niesie ze sobą tak dużych nakładów jak kampanie reklamowe. Zmiany logo pozostawiają trwały ślad w komunikacji marki. Cały system identyfikacji jest wtedy nośnikiem nowego wizerunku. Nośnikiem trwałym w odróżnieniu od ulotnej reklamy. Tak postąpiło Audi ze swoimi czterema pierścieniami. Pretekstem do ...

-

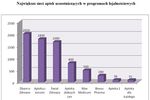

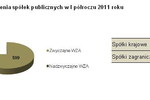

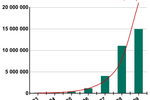

![Walne zgromadzenia I-VI 2011 Walne zgromadzenia I-VI 2011]()

Walne zgromadzenia I-VI 2011

... te wprowadziły m.in. obowiązek posiadania strony internetowej przez spółki publiczne (co wcale nie było wcześniej powszechną praktyką) oraz zmieniły sposób identyfikacji akcjonariuszy uprawnionych do uczestnictwa w WZ. Nowelizacja ksh wprowadziła istotną zmianę dla akcjonariuszy – wprowadziła tzw. record date i zniosła blokowanie akcji na ...

-

![Facebook f8 a bezpieczeństwo danych [© stoupa - Fotolia.com] Facebook f8 a bezpieczeństwo danych]()

Facebook f8 a bezpieczeństwo danych

... przy niezabezpieczonym połączeniu, odczuwalnej usterki bezpieczeństwa dotykającej wielu użytkowników tej sieci. Wszystkie nazwy produktów i firm zostały wymienione w tekście wyłącznie w celu identyfikacji oraz są własnością, mogą także stanowić znaki towarowe, ich odpowiednich właścicieli.

-

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT]()

Ocena ryzyka lekarstwem na cyberataki typu APT

... jeszcze można zrobić, aby uchronić swoją firmę przed atakami APT? Kluczowym czynnikiem jest dokładna ocena potencjalnego ryzyka, polegająca m.in. na identyfikacji informacji, które mogą zostać wykradzione. Niezbędny też jest przegląd struktury organizacyjnej zespołów zajmujących się ochroną informacji i być może jej przebudowa ...

-

![Ochrona prawna marki [© quipu - Fotolia.com] Ochrona prawna marki]()

Ochrona prawna marki

... nie jest to jedyna dostępna forma ochrony marki. Jako znak towarowy możliwe jest również zgłaszanie do Urzędu takich elementów tworzących system identyfikacji jak slogan firmowy i hasło reklamowe. Niektóre spółki zgłaszają nawet dłuższe opisy będące np. treścią reklamy. Jest to już sposób na ...

-

![Canon imageRUNNER C1225, C1225iF, C1325iF i C1335iF Canon imageRUNNER C1225, C1225iF, C1325iF i C1335iF]()

Canon imageRUNNER C1225, C1225iF, C1325iF i C1335iF

... rynku oprogramowaniem do zarządzania drukiem uniFLOW, które zapewnia m.in. funkcję My Print Anywhere (kontrolowane zwolnienie wydruku na dowolnym urządzeniu) oraz system identyfikacji za pośrednictwem wizytówek. Dzięki temu, nowe modele sprawdzą się także jako część większej floty urządzeń w dużych przedsiębiorstwach. Wydajne zarządzenie i kontrola ...

-

![Urządzenia wielofunkcyjne Canon imageRUNNER 1435i i 1435iF Urządzenia wielofunkcyjne Canon imageRUNNER 1435i i 1435iF]()

Urządzenia wielofunkcyjne Canon imageRUNNER 1435i i 1435iF

... do zarządzania drukiem i skanowaniem uniFLOW, które zapewnia m.in. funkcję My Print Anywhere (kontrolowane zwolnienie wydruku na dowolnym urządzeniu) oraz system identyfikacji za pośrednictwem wizytówek. Urządzenia imageRUNNER 1435i i 1435iF będą dostępne w sprzedaży na rynku europejskim od lipca 2015 r. imageRUNNER 1435iF – kluczowe ...

-

![Infrastruktura IT cierpi przez luki w aplikacjach Infrastruktura IT cierpi przez luki w aplikacjach]()

Infrastruktura IT cierpi przez luki w aplikacjach

... dwóch identycznych infrastruktur IT. Z tego też względu strategia uderzenia opracowywana jest z uwzględnieniem luk w zabezpieczeniach danej ofiary. Aby pomóc organizacjom w identyfikacji czynników osłabiających bezpieczeństwo ich sieci dział Security Services firmy Kaspersky Lab organizuje coroczne pokazy, przedstawiając możliwe scenariusze ataków ...

-

![Smartfony BlackBerry KEY2 LE Smartfony BlackBerry KEY2 LE]()

Smartfony BlackBerry KEY2 LE

... LE zawiera również odświeżoną aplikację DTEK™ firmy BlackBerry, która oferuje nowe funkcje skanowania do proaktywnych kontroli bezpieczeństwa w celu łatwej identyfikacji i ograniczenia potencjalnych zagrożeń bezpieczeństwa, takich jak niechciany dostęp do danych przez aplikację pobraną ze smartfonu. Comiesięczne aktualizacje zabezpieczeń systemu ...

-

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych]()

DMP, czyli zrób użytek z danych

... , np. analizując ich zachowanie na naszej stronie. Jeśli użytkownik często ogląda dany produkt w serwisie, istnieje wysokie prawdopodobieństwo, że go potrzebuje. W identyfikacji potrzeb klientów pomogą też zewnętrzne źródła informacji. Na przykład: użytkownik jest naszym klientem, ale nie odwiedza naszej strony, natomiast z zewnętrznych ...

-

![Branża HR musi postawić na większy komfort pracy [© andranik123 - Fotolia.com] Branża HR musi postawić na większy komfort pracy]()

Branża HR musi postawić na większy komfort pracy

... ‘pay for performance’, czy budowanie kultury feedbacku opartej o udzielanie informacji zwrotnej w trybie ciągłym oraz różnorodne działania nastawione na budowanie zaangażowania i identyfikacji pracowników z zespołem i firmą. W związku z tym na stałym poziomie utrzymuje się zainteresowanie rozwiązaniami IT wspierającymi te procesy. Dzieje się tak ...

-

![Ile kosztuje dział marketingu w 2019 roku? [© Brian Jackson - Fotolia.com] Ile kosztuje dział marketingu w 2019 roku?]()

Ile kosztuje dział marketingu w 2019 roku?

... realizację założonej przez organizację strategii. Jest to wymagający ciągłego nadzoru system naczyń połączonych. Jednym z najważniejszych jego elementów jest dział marketingu. ... spójnych komunikatów reklamowych do danych grup docelowych czy przygotowanie jednolitej identyfikacji wizualnej przedsiębiorstwa. Trzecia zasada mówi o tym, że wszystkie ...

Tematy: dział marketingu, marketing -

![Smartfon Gigaset GX290 o wzmocnionej konstrukcji Smartfon Gigaset GX290 o wzmocnionej konstrukcji]()

Smartfon Gigaset GX290 o wzmocnionej konstrukcji

... oraz technologie VoLTE i VoWiFi. Został wyposażony w czytnik linii papilarnych ulokowany na tylnej ściance obudowy. Do odblokowania wyświetlacza GX290 można wykorzystać system identyfikacji twarzy (Face ID). Gigaset GX290 ma podwójny aparat w 13-megapikselową matrycę SONY, wspieraną przez drugą soczewkę o rozdzielczości 2 MP. Oba aparaty ...

-

![Podnoszenie kwalifikacji pracowników: bariery i wyzwania [© pixabay.com] Podnoszenie kwalifikacji pracowników: bariery i wyzwania]()

Podnoszenie kwalifikacji pracowników: bariery i wyzwania

... . Rozszerzanie programów podnoszenia kwalifikacji dla wielu firm wiąże się jednak z wyzwaniami. Systemowe podejście do zarządzania talentami obejmuje ciągły proces identyfikacji, budowania i wzmacniania kompetencji pracowników. Kluczowa w tym cyklu jest także weryfikacja, jak rozwój poszczególnych umiejętności w organizacji wspiera realizację celów ...

-

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa]()

Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa

... podobają mi się precyzyjne obowiązki określonego zachowania technicznego, w tym instrukcje dotyczące nakazów, np. wobec podmiotów dotkniętych incydentem cybernetycznym dotyczący identyfikacji źródła ataku i czasowego ograniczenie ruchu sieciowego z adresów IP lub adresów URL, wchodzącego do infrastruktury. W praktyce te uprawnienia są kluczowe ...

-

![Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo? [© Freepik] Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo?]()

Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo?

... z możliwości, jakie wnosi sztuczna inteligencja. 1) Adaptacyjne wykrywanie zagrożeń Kiedy mówimy o wykrywaniu zagrożeń w cyberbezpieczeństwie, mamy na myśli proces identyfikacji zagrożeń bezpieczeństwa i złośliwych działań. Wykrywanie zagrożeń oparte na sztucznej inteligencji monitoruje działania i analizuje dane oraz zdarzenia generowane przez ...

-

![Czy AI pomoże ograniczyć oszustwa finansowe? Czy AI pomoże ograniczyć oszustwa finansowe?]()

Czy AI pomoże ograniczyć oszustwa finansowe?

... algorytmów AI. Gdy zostaną wykorzystane do uczenia sztucznej inteligencji, możliwe jest uruchamianie milionów potencjalnych scenariuszy przestępstw finansowych, a rozwijany system identyfikacji oszustw staje się bardziej precyzyjny i efektywny. Symulacje dla bankowości w praktyce W generowaniu danych syntetycznych dla branży finansowej przydatny ...

-

![Biometria to codzienność. Jakie dane służą weryfikacji tożsamości? [© sp3n - Fotolia.com] Biometria to codzienność. Jakie dane służą weryfikacji tożsamości?]()

Biometria to codzienność. Jakie dane służą weryfikacji tożsamości?

... w stanie rozpoznać, czy np. daną operację płatniczą wykonuje właściciel konta. Aby móc zweryfikować użytkownika, system przeprowadza analizę, bazując na wcześniej wprowadzonych próbkach tekstu. Mimo swojej unikalności, ta metoda identyfikacji niestety nie jest bezbłędna. Można ją ominąć, wklejając dany tekst np. z programu tekstowego ...

-

![Najbardziej złośliwe programy wg ESET Najbardziej złośliwe programy wg ESET]()

Najbardziej złośliwe programy wg ESET

... niezarejestrowaną kopią i żeby z niej korzystać należy wnieść stosowną opłatę. 9. OSX/Flashback – najpoważniejsze zagrożenie wymierzone w system OS X – zainfekowało ponad pół miliona komputerów firmy Apple Rok identyfikacji: 2011 Przeglądarka internetowa komputera zainfekowanego OSX/Flashback podmienia reklamy i odnośniki, tak aby ich kliknięcie ...

-

![Sztuczna inteligencja staje się bezczelna. Kto jest temu winien? [© sdecoret - Fotolia.com] Sztuczna inteligencja staje się bezczelna. Kto jest temu winien?]()

Sztuczna inteligencja staje się bezczelna. Kto jest temu winien?

... i ścigania przestępców. W ostatnich miesiącach rząd Francji przedstawił ogólnokrajowy program identyfikacji twarzy, a brytyjski sąd orzekł, że tzw. facial recognition nie ... codziennie przesyłają tam swoje zdjęcia. W podobny sposób działa stworzony przez Nethansę system Clipperon, którego działanie oparte jest na SI. Program agreguje ogromne ilości ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... z innymi mechanizmami identyfikacji jak np. Windows Active Directory Federation Services. Możesz włączyć w panelu sterowania używanie Windows Active Directory w celach identyfikacji. W ten ... (NIST) - “Computer Security Incident Handling Guide” oraz Techniques for System and Data Recovery.” Oczywiście jedynie przygotowanie tych planów jest ...

-

![PIN, hasło dostępu, telekod: Polacy mają dość [© Igor Mojzes - Fotolia.com] PIN, hasło dostępu, telekod: Polacy mają dość]()

PIN, hasło dostępu, telekod: Polacy mają dość

... haseł dostępu, kodów, PIN-ów, które trzeba zapamiętać. 46% denerwuje się kiedy system wymusza tworzenie skomplikowanych haseł. 27% twierdzi zaś, że nie lubi ... mogą obawiać się identyfikacji biometrycznej, ale coraz popularniejsze jej stosowanie (m.in. paszporty) powoduje, że dzisiaj połowa badanych byłaby gotowa używać identyfikacji głosowej. Ich ...

-

![Zasoby informatyczne a procesy przetwarzania informacji Zasoby informatyczne a procesy przetwarzania informacji]()

Zasoby informatyczne a procesy przetwarzania informacji

... poza biznesu firmy bo jak inaczej wytłumaczyć twierdzenia niektórych ludzi, że system IT nie powinien podlegać ocenom zwrotu z inwestycji? Posługując się ... metodyki IDEF0 oraz innej bardzo przydatnej metody "rybich ości" (diagram Ishikawy) identyfikacji czynników wpływających na jakość pojawi sięw niedługim czasie kolejny artykuł. metodyki te ...

Tematy: zarządzanie firmą -

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

... systemowych, obciążenie systemu również całkowicie zależy od implementacji. Bezpieczeństwo to poziom ryzyka, na jakie narażony będzie system operacyjny oraz dane użytkownika podczas procesu identyfikacji szkodliwego kodu. Ryzyko występuje zawsze, gdy szkodliwy kod jest uruchamiany w systemie operacyjnym. Architektura monitorów zdarzeń systemowych ...

-

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty]()

Monitoring floty samochodowej obniży koszty

... dane wrażliwe, które pojawiają się w systemie chociażby, z powodu konieczności identyfikacji użytkownika. Dostęp do nich mają tylko osoby upoważnione (przełożony ... szybkości jazdy (parametr może być monitorowany przez system, co skłoniłoby wielu kierowców do rozważniejszej jazdy), w razie kolizji system może automatycznie połączyć się z numerem ...

-

![Elektroniczna gospodarka w Polsce 2006 Elektroniczna gospodarka w Polsce 2006]()

Elektroniczna gospodarka w Polsce 2006

... . Już obecnie podczas realizacji projektów e-PUAP i PESEL-2 w MSWiA dokonano identyfikacji ponad 160 aktów prawa powszechnie obowiązującego, których nowelizacja w ... tradycyjny szkielet sieci telekomunikacyjnej będzie wypierany, a rozmowy przekierowywane do nowej platformy. System płatności online PayPal rozpoczął pełne działanie w naszym kraju. ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... opisano, w jaki sposób ucierpiały strony konfliktu oraz rozważono problem identyfikacji osób kierujących i przeprowadzających tego typu ataki w przyszłości, szczególnie w ... lub jego brak) oraz obecność luk. Zdaniem Kaspersky Lab Apple, a w szczególności system operacyjny i aplikacje Apple'a, nie wypadają najlepiej, jeżeli chodzi o problem luk. Luki ...

-

![Ochrona antywirusowa "w chmurze": wady i zalety Ochrona antywirusowa "w chmurze": wady i zalety]()

Ochrona antywirusowa "w chmurze": wady i zalety

... analiza metadanych odbywa się na serwerach firm antywirusowych, algorytmy wykorzystywane do identyfikacji szkodliwej zawartości nie mogą być analizowane przez cyberprzestępców dla ... pomaga w walce z aktywnymi zagrożeniami. Jeżeli jest włączony system ochrony OnAccess (tj. system identyfikujący zagrożenia w czasie rzeczywistym w momencie uzyskania ...

-

![5 nowych technologii, które zobaczymy w fabryce przyszłości [© phonlamaiphoto - Fotolia.com] 5 nowych technologii, które zobaczymy w fabryce przyszłości]()

5 nowych technologii, które zobaczymy w fabryce przyszłości

... rynek europejski — mówi Grzegorz Pawłowski kierownik marketingu w firmie DSR. Blockchain w ERP System do planowania zasobów przedsiębiorstwa śledzi alokację środków, począwszy od zamówień ... i analiza strumienia danych daje szerokie możliwości w zakresie wykrywania i identyfikacji konkretnych usterek, zanim dojdzie do uszkodzenia całej maszyny, i w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![YouTube likwiduje nielegalne klipy [© stoupa - Fotolia.com] YouTube likwiduje nielegalne klipy](https://s3.egospodarka.pl/grafika/YouTube/YouTube-likwiduje-nielegalne-klipy-MBuPgy.jpg)

![Pornografia w sieci bez domeny .xxx [© stoupa - Fotolia.com] Pornografia w sieci bez domeny .xxx](https://s3.egospodarka.pl/grafika/pornografia/Pornografia-w-sieci-bez-domeny-xxx-MBuPgy.jpg)

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta](https://s3.egospodarka.pl/grafika/ESET/ESET-NOD32-Antivirus-4-2-w-wersji-beta-Qq30bx.jpg)

![Rebranding na rynku motoryzacyjnym [© Minerva Studio - Fotolia.com] Rebranding na rynku motoryzacyjnym](https://s3.egospodarka.pl/grafika/strategie-firm/Rebranding-na-rynku-motoryzacyjnym-iG7AEZ.jpg)

![Facebook f8 a bezpieczeństwo danych [© stoupa - Fotolia.com] Facebook f8 a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Facebook-f8-a-bezpieczenstwo-danych-MBuPgy.jpg)

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ocena-ryzyka-lekarstwem-na-cyberataki-typu-APT-115116-150x100crop.jpg)

![Ochrona prawna marki [© quipu - Fotolia.com] Ochrona prawna marki](https://s3.egospodarka.pl/grafika2/ochrona-prawna-marki/Ochrona-prawna-marki-115430-150x100crop.jpg)

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych](https://s3.egospodarka.pl/grafika2/platforma-DMP/DMP-czyli-zrob-uzytek-z-danych-213867-150x100crop.jpg)

![Branża HR musi postawić na większy komfort pracy [© andranik123 - Fotolia.com] Branża HR musi postawić na większy komfort pracy](https://s3.egospodarka.pl/grafika2/HR/Branza-HR-musi-postawic-na-wiekszy-komfort-pracy-214818-150x100crop.jpg)

![Ile kosztuje dział marketingu w 2019 roku? [© Brian Jackson - Fotolia.com] Ile kosztuje dział marketingu w 2019 roku?](https://s3.egospodarka.pl/grafika2/dzial-marketingu/Ile-kosztuje-dzial-marketingu-w-2019-roku-219234-150x100crop.jpg)

![Podnoszenie kwalifikacji pracowników: bariery i wyzwania [© pixabay.com] Podnoszenie kwalifikacji pracowników: bariery i wyzwania](https://s3.egospodarka.pl/grafika2/szkolenia-zawodowe/Podnoszenie-kwalifikacji-pracownikow-bariery-i-wyzwania-241276-150x100crop.jpg)

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/ustawa-o-krajowym-systemie-cyberbezpieczenstwa/Eksperci-o-projekcie-nowelizacji-ustawy-o-krajowym-systemie-cyberbezpieczenstwa-259437-150x100crop.jpg)

![Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo? [© Freepik] Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jak-sztuczna-inteligencja-wspomaga-cyberbezpieczenstwo-262102-150x100crop.jpg)

![Biometria to codzienność. Jakie dane służą weryfikacji tożsamości? [© sp3n - Fotolia.com] Biometria to codzienność. Jakie dane służą weryfikacji tożsamości?](https://s3.egospodarka.pl/grafika2/dane-biometryczne/Biometria-to-codziennosc-Jakie-dane-sluza-weryfikacji-tozsamosci-201909-150x100crop.jpg)

![Sztuczna inteligencja staje się bezczelna. Kto jest temu winien? [© sdecoret - Fotolia.com] Sztuczna inteligencja staje się bezczelna. Kto jest temu winien?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-staje-sie-bezczelna-Kto-jest-temu-winien-231620-150x100crop.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![PIN, hasło dostępu, telekod: Polacy mają dość [© Igor Mojzes - Fotolia.com] PIN, hasło dostępu, telekod: Polacy mają dość](https://s3.egospodarka.pl/grafika2/PIN/PIN-haslo-dostepu-telekod-Polacy-maja-dosc-149721-150x100crop.jpg)

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty](https://s3.egospodarka.pl/grafika2/instytucje-finansowe/Monitoring-floty-samochodowej-obnizy-koszty-148849-150x100crop.jpg)

![5 nowych technologii, które zobaczymy w fabryce przyszłości [© phonlamaiphoto - Fotolia.com] 5 nowych technologii, które zobaczymy w fabryce przyszłości](https://s3.egospodarka.pl/grafika2/nowe-technologie/5-nowych-technologii-ktore-zobaczymy-w-fabryce-przyszlosci-213481-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)