-

![Dyski Western Digital dla komputerów Mac Dyski Western Digital dla komputerów Mac]()

Dyski Western Digital dla komputerów Mac

... to jeden z pionierów i liderów branży pamięci masowych. WD oferuje produkty i usługi dla użytkowników indywidualnych i instytucjonalnych, którzy gromadzą, zarządzają i używają informacji w postaci cyfrowej. Firma produkuje dyski twarde o wysokiej wydajności, dzięki którym dane użytkowników są zawsze dostępne i dobrze zabezpieczone. My Book dla ...

-

![Wykorzystanie sieci IP 2009-2014 [© Scanrail - Fotolia.com] Wykorzystanie sieci IP 2009-2014]()

Wykorzystanie sieci IP 2009-2014

... będzie funkcjonowało ponad 5 mld urządzeń osobistych połączonych z sieciami mobilnymi — oraz kolejne miliardy węzłów m2m (ang. machine-to-machine), które pozwalają na wymianę informacji między urządzeniami. Wg badania w 2014 r. mobilne wideo będzie stanowiło 66% ruchu w sieciach mobilnych. Oznacza to 66-krotny wzrost w latach 2009-2014. To ...

-

![Microsoft Windows Phone 7 [© pizuttipics - Fotolia.com] Microsoft Windows Phone 7]()

Microsoft Windows Phone 7

... system operacyjny i nową generację telefonów Windows - serię Windows Phone 7. Pierwsze telefony ... odzwierciedlają najważniejsze rodzaje aktywności: Ludzie. Łączy pokrewną treść dotyczącą danej osoby, w tym źródła informacji z serwisów społecznościowych oraz zdjęcia. Stanowi też centralne miejsce, z którego w prosty sposób można wysyłać wiadomości ...

-

![Nowe smartfony HTC Desire i HTC Legend Nowe smartfony HTC Desire i HTC Legend]()

Nowe smartfony HTC Desire i HTC Legend

... umożliwia zebranie całej historii komunikacji i aktualizacji, łącznie z wpisami Facebook, Twitter i Flickr. Agregacja komunikacji pozwala łatwiej docierać do najświeższych informacji, zdjęć i linków zamieszczanych przez znajomych w serwisach społecznościowych. Friend Stream umożliwia też przypisanie osób do odrębnych grup znajomych, przyjaciół ...

-

![Telefon dotykowy Motorola QUENCH Telefon dotykowy Motorola QUENCH]()

Telefon dotykowy Motorola QUENCH

... TALK. Dzięki 5 Mpx aparatowi wyposażonemu w autofokus flesz LED, zdjęcia robione przez QUENCH-a wyróżniają się dobrą jakością oraz czystymi barwami. Wyszukiwanie informacji w Internecie lub w pamięci urządzenia jest możliwe dzięki wyszukiwaniu głosowemu (tylko w języku angielskim). Wystarczy powiedzieć, czego się szuka, a QUENCH sam odnajdzie ...

-

![Szkodliwe programy w Polsce II 2010 Szkodliwe programy w Polsce II 2010]()

Szkodliwe programy w Polsce II 2010

... Ziarka, analityka z Kaspersky Lab Polska, w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Lutowy raport jest pod pewnym względem wyjątkowy. ... oraz sieci P2P. Jego głównym zadaniem nie jest typowe zbieranie informacji, lecz łączenie się z odpowiednimi serwerami i pobieranie innych szkodników. Największy ...

-

![e-pity dla użytkowników Mac i Linux e-pity dla użytkowników Mac i Linux]()

e-pity dla użytkowników Mac i Linux

... tylko na komputerze użytkownika, a nie na zewnętrznych serwerach dostawców oprogramowania, co jest atutem dla osób obawiających się o poufność zawartych w PIT-ach informacji. Dla dodatkowej ochrony wersja on-line została umieszczona pod adresem chronionym przez protokół SSL (https). Również wszystkie dane zapisywane są w pliku ...

-

![Multimedialny telefon HTC WILDFIRE Multimedialny telefon HTC WILDFIRE]()

Multimedialny telefon HTC WILDFIRE

... oraz interfejsem HTC Sense. HTC Wildfire, dzięki interfejsowi HTC Sense, ułatwia kontakt ze znajomymi i bliskimi wykorzystując proste mechanizmy obsługi wymiany informacji. Za sprawą aplikacji HTC Friend Stream, która zbiera i wyświetla zawartość serwisów społecznościowych takich jak Facebook, Twitter czy Flickr, nie ominie ...

-

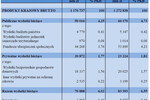

![Narodowy Rachunek Zdrowia 2008 Narodowy Rachunek Zdrowia 2008]()

Narodowy Rachunek Zdrowia 2008

System rachunków zdrowia jest stosunkowo nowym narzędziem analizy wydatków na ochronę ... konieczność dostosowywania wspólnej metodologii do warunków krajowych. Stosując metodologię Rachunków Zdrowia kraje wykorzystują wielorakie źródła informacji przyjmując indywidualne rozstrzygnięcia co do zaklasyfikowania do danej grupy wydatków, co należy mieć na ...

-

![Smartfony Samsung i5800 i i5500 Smartfony Samsung i5800 i i5500]()

Smartfony Samsung i5800 i i5500

... Market plus multimedialne funkcjonalności - to cechy najnowszych smartfonów Samsung opartych o system operacyjny Android 2.1. Samsung i5500 oraz i5800 łączą w sobie rozwiązania ... , komunikatorów internetowych, poczty e-mail oraz wpisów w kalendarzu. Bogactwo informacji Dzięki zastosowaniu przeglądarki Layar Reality Browser użytkownicy smartfonów ...

-

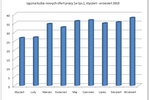

![Nowe oferty pracy IX 2010 Nowe oferty pracy IX 2010]()

Nowe oferty pracy IX 2010

... zmieniają się, i praktycznie zawsze zawierają się w zestawie "Sprzedaż", "Obsługa klienta / Call center" oraz "Informatyka / Telekomunikacja", to ciekawych informacji dostarcza analiza zmian względnych liczby ogłoszeń w poszczególnych branżach. We wrześniu najwyższą miesięczną dynamiką przyrostu charakteryzowały się ogłoszenia o poszukiwaniu ...

-

![Microsoft Dynamics NAV 2009 R2 [© Nmedia - Fotolia.com] Microsoft Dynamics NAV 2009 R2]()

Microsoft Dynamics NAV 2009 R2

... co pozwala na szybszą i terminową realizację projektów, a tym samym podniesienie satysfakcji klientów. Optymalizację obsługi klienta poprzez dostęp do aktualnych informacji o nim, możliwość dostosowania oferty do indywidualnych potrzeb, szybkie odpowiadanie na pytania oraz uzyskanie jeszcze lepszej przejrzystości zachodzących operacji. Zredukowanie ...

-

![Złośliwe kody na Twitterze Złośliwe kody na Twitterze]()

Złośliwe kody na Twitterze

... „Sieci społecznościowe, takie jak Facebook i Twitter, ze względu na stale rosnącą liczbę użytkowników i fałszywe poczucie bezpieczeństwa przekazywanych za ich pośrednictwem informacji zyskują coraz większą popularność wśród hakerów, którzy wykorzystują je do rozpowszechniania złośliwych kodów. Metoda dystrybucji złośliwych aplikacji poprzez portale ...

Tematy: trojany, robaki, zagrożenia internetowe, cyberprzestępcy, Twitter, złośliwe kody, downloader -

![Płyta główna ASUS P8P67 WS Revolution Płyta główna ASUS P8P67 WS Revolution]()

Płyta główna ASUS P8P67 WS Revolution

... akceleratory stosowane są miedzy innymi we projektowaniu wspomaganym komputerowo (CAD), w inżynierii wspomaganej komputerowo (CAE), tworzeniu treści cyfrowych (DCC) i w systemach informacji geograficznej (GIS). Cztery procesory Quadro na jednej płycie głównej zapewniają elastyczność i zasoby niezbędne do uruchamiania wielu profesjonalnych aplikacji ...

-

![Telefon Samsung GALAXY 551 Telefon Samsung GALAXY 551]()

Telefon Samsung GALAXY 551

... . Dzięki tej aplikacji wszystkie wiadomości są dostępne w jednym miejscu, możliwa jest również synchronizacja wszystkich kalendarzy online. Komunikację i zapisywanie wszelkich informacji dodatkowo ułatwia uniwersalny kreator wiadomości dla sieci społecznościowych, kalendarzy, notatek i SMSów. Samsung GALAXY 551 to również narzędzie do komunikacji ...

-

![Trojan w Android Markecie Trojan w Android Markecie]()

Trojan w Android Markecie

... ) w smartfonach działających pod kontrolą systemu Android. Trojan uzyskuje dostęp do wszystkich zasobów systemu bez wiedzy użytkownika. Celem trojana jest zdobycie informacji i przekazanie ich na serwer cyberprzestępcy. Szkodnik gromadzi, między innymi, następujące dane: identyfikator i typ smartfonu, język i kraj, w którym użytkowany jest sprzęt ...

-

![BitDefender GameSafe BitDefender GameSafe]()

BitDefender GameSafe

... przed atakami phishingowymi przez filtrowanie odwiedzanych stron służących do wykradania lub wyłudzania danych. Obniżenie ryzyka kradzieży tożsamości przez zapobieganie wyciekom informacji osobistych przez www i e-mail. Firewall – zapora zaprojektowana tak, aby akceptować wymagane połączenia, dzięki czemu nie ma potrzeby jej wyłączania podczas ...

-

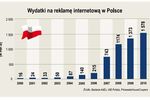

![Polski rynek reklamy online 2011 Polski rynek reklamy online 2011]()

Polski rynek reklamy online 2011

... w raporcie serwisu Internet Standard pt. "adStandard 2011". Partnerem wydania jest system obsługi płatności Przelewy24.pl. Raport adStandard 2011 to ponad 130-stronicowe kompendium wiedzy o ... jedno z pytań w ankiecie dowiodły, że agencje korzystają z różnych źródeł informacji o rezultatach swoich działań. Najwyraźniej jednak takie metody pomiaru nie ...

-

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X]()

Nowe uaktualnienie systemu Mac OS X

... swojego systemu. Dodatkową funkcją trojana jest wstrzykiwanie kodu do aplikacji Safari, Firefox oraz iChat, co pozwala mu na przechwytywanie dodatkowych informacji. Rozwiązania Kaspersky Lab wykrywają tego trojana jako „Trojan.OSX.Spynion.a” już od 2 czerwca 2010 r. Od tego czasu analitycy z firmy otrzymywali ...

-

![Nowe zagrożenia w Android Markecie Nowe zagrożenia w Android Markecie]()

Nowe zagrożenia w Android Markecie

... dla swojego urządzenia z Androidem, użytkownik może natrafić na strony internetowe, które stanowią kopię oficjalnego sklepu Google. Strony te dostarczają różnych informacji o aplikacji, takich jak twórca, nazwa pakietu, uprawnienia systemowe, zrzuty ekranu, cena, wersja, liczba pobrań, ostatnia aktualizacja itd. Według jednej z takich ...

-

![BitDefender Mobile Security beta [© Nmedia - Fotolia.com] BitDefender Mobile Security beta]()

BitDefender Mobile Security beta

... z technologii skanowania w chmurze chroniąc urządzenia z Androidem przed najnowszymi e-zagrożeniami bez niepotrzebnego obciążania baterii. Bezpieczeństwo użytkowników i dostarczanie informacji to najważniejsze korzyści jakie przynosi BitDefender Mobile Security. Program używa nowych usług antywirusowych działających w chmurze do efektywnego ...

-

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011]()

Świat: wydarzenia tygodnia 23/2011

... kontaktów klientów ze swoimi bankami. Na swiatło dzienne wychodzą też próby włamywania się do serwerów firmowych w celu przejęcia wartościowych informacji biznesowych. Nieco rzadziej słyszymy o włamaniach do systemów militarnych, ale trudno byłoby założyć, że ten obszar jest wolny od tego typu ...

-

![Kaspersky Mobile Security 9 Kaspersky Mobile Security 9]()

Kaspersky Mobile Security 9

... i wiadomości tekstowe. Kaspersky Mobile Security 9 dba o poufność danych, nawet gdy smartfon zostanie zgubiony lub skradziony. Program pozwala na zdalne usunięcie informacji z telefonu lub zablokowanie go - wystarczy wysłać specjalną wiadomość SMS. Funkcja GPS Find pozwala na zlokalizowanie zgubionego smartfonu, a dzięki opcji SIM ...

-

![Pojektor Sanyo PLC-WU3800 Pojektor Sanyo PLC-WU3800]()

Pojektor Sanyo PLC-WU3800

... obrazu) umożliwiają równoczesne prezentowanie dwóch różnych treści, z dwóch różnych źródeł. Zwiększa to atrakcyjność prezentacji i pozwala przekazywać w nich więcej informacji. Zabezpieczenie kodem PIN, blokada klawiatury i gniazdo blokady standardu Kensington chronią projektor przed kradzieżą. Cena, dostępność i gwarancja Projektor dostępny będzie ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... czerwca LulzSec połączył siły z Anonymous w ramach operacji pod hasłem „Anti-Security”, zachęcającej sympatyków grup do ataków hakerskich, kradzieży i publikacji poufnych informacji rządowych z dowolnych źródeł. 26 czerwca br. LulzSec opublikował w serwisie Twitter oświadczenie o zakończeniu działalności grupy, wzywając hakerów do kontynuowania ...

-

![Smartfony BlackBerry Curve 9350, 9360 i 9370 Smartfony BlackBerry Curve 9350, 9360 i 9370]()

Smartfony BlackBerry Curve 9350, 9360 i 9370

... BlackBerry wyposażonych w system operacyjny BlackBerry 7. Nowe smartfony BlackBerry Curve 9350, BlackBerry Curve 9360 i BlackBerry Curve 9370 ... wyszukiwania aktywowanego głosem, dzięki czemu użytkownicy mogą po prostu głosowo rozpocząć poszukiwanie informacji w urządzeniu lub w sieci. Najlepsza w swojej klasie komunikacja oraz media społecznościowe ...

-

![Grupa kapitałowa: strategia podatkowa dla firm Grupa kapitałowa: strategia podatkowa dla firm]()

Grupa kapitałowa: strategia podatkowa dla firm

... odsetek za koszt podatkowy spółki X będącej członkiem podatkowej grupy kapitałowej strata wynikająca z tej kwoty będzie mogła pomniejszyć dochód grupy. Więcej informacji o tym jak firmy mogą legalnie obniżyć podatek VAT i podatek dochodowy w Polsce i w Unii Europejskiej znajdziesz w książce „Strategie podatkowe osób prawnych w Unii ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... zaprasza ofiary do zakupu kodu za pomocą karty kredytowej przez zainfekowaną stronę. Aby jeszcze bardziej zachęcić użytkowników do podania swoich informacji finansowych, Ransom.AN ostrzega ich o pociągnięciu do odpowiedzialności w przypadku nieuiszczenia opłaty w ciągu 48 godzin, po którym to czasie użytkownicy stracą ...

-

![Trend Micro Mobile Security - Personal Edition [© Nmedia - Fotolia.com] Trend Micro Mobile Security - Personal Edition]()

Trend Micro Mobile Security - Personal Edition

... Edition. Rozwiązanie to chroni zarówno smartfony, jak i tablety wykorzystujące system operacyjny Google Android. Rozwiązanie to zawiera darmowy skaner aplikacji, ... chroni klientów Trend Micro na całym świecie. „Przy tak olbrzymiej ilości informacji przechowywanych i przesyłanych przy pomocy urządzeń mobilnych użytkownicy muszą chronić swoje poufne ...

-

![Kingston USB DataTraveler 6000 Kingston USB DataTraveler 6000]()

Kingston USB DataTraveler 6000

... ona ochronę szczególnie wrażliwych danych i jest objęta certyfikatem Federalnego Standardu Przetwarzania Informacji (FIPS) 140-2 na poziomie III gwarantując jednocześnie stuprocentowe ... chroni przed uszkodzeniami powodowanymi przez wodę Gwarancja : 5 lat gwarancji oraz system wsparcia 24 godziny na dobę Odporny na drgania i wstrząsy: powłoka tytanowa ...

-

![Zagrożenia internetowe w 2012 r. - prognozy Zagrożenia internetowe w 2012 r. - prognozy]()

Zagrożenia internetowe w 2012 r. - prognozy

... . Nowe pokolenie użytkowników sieciowych usług społecznościowych zredefiniuje pojęcie „prywatności”. Młodzi użytkownicy portali społecznościowych mają inne podejście do ochrony i udostępniania informacji: są bardziej skorzy do ujawniania danych osobistych w sieci osobom spoza grona ich przyjaciół. Z czasem grupa osób dbających o własną prywatność ...

-

![Skanery Epson GT-S55/85 Skanery Epson GT-S55/85]()

Skanery Epson GT-S55/85

... e-mail”, „skanuj do udostępnionego folderu” i wiele więcej. Oprogramowanie to zapewnia, że skomplikowane zadania takie jak organizowanie dokumentów i raportów, konwersja informacji z wizytówek do bazy danych, są wykonywane bardzo prosto, bez potrzeby specjalistycznego szkolenia. Krótki czas oczekiwania i zmniejszony pobór energii ograniczają koszty ...

-

![Kaspersky Mobile Security Lite 2012 Kaspersky Mobile Security Lite 2012]()

Kaspersky Mobile Security Lite 2012

... . Dostępna jest również funkcja Prywatność, która umożliwia ukrycie przed osobami trzecimi historii połączeń, zawartości foldera wiadomości SMS oraz innych podobnych informacji. Uaktualnienie do wersji płatnej jest bardzo łatwe i może zostać przeprowadzone bezpośrednio z interfejsu aplikacji Kaspersky Mobile Security Lite. Wszystkie ustawienia ...

-

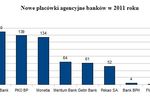

![Agencje bankowe w 2011 r. Agencje bankowe w 2011 r.]()

Agencje bankowe w 2011 r.

... banki rezerwują metropolie dla oddziałów własnych, poszukując partnerów jedynie w małych i średnich miastach oraz na obrzeżach aglomeracji. Nie wszystkie banki udzielają informacji na temat zamkniętych placówek agencyjnych. Ich liczbę podało nam 11 banków. Aczkolwiek w kilku pozostałych takie zdarzenia z pewnością także miały miejsce ...

-

![Google Bouncer a szkodliwe programy z Android Market Google Bouncer a szkodliwe programy z Android Market]()

Google Bouncer a szkodliwe programy z Android Market

... , stworzenie Bouncera to bardzo dobre posunięcie ze strony firmy Google, jednak rozwiąże ono problem tylko częściowo. Na podstawie publicznie dostępnych informacji dotyczących tej usługi wiadomo, że wszystkie aplikacje będą skanowane w celu wykrycia znanego szkodliwego oprogramowania. Ogólnie ujmując, oznacza to wykorzystanie multi-skanera ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wykorzystanie sieci IP 2009-2014 [© Scanrail - Fotolia.com] Wykorzystanie sieci IP 2009-2014](https://s3.egospodarka.pl/grafika/sieci-IP/Wykorzystanie-sieci-IP-2009-2014-apURW9.jpg)

![Microsoft Windows Phone 7 [© pizuttipics - Fotolia.com] Microsoft Windows Phone 7](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Windows-Phone-7-QhDXHQ.jpg)

![Microsoft Dynamics NAV 2009 R2 [© Nmedia - Fotolia.com] Microsoft Dynamics NAV 2009 R2](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Dynamics-NAV-2009-R2-Qq30bx.jpg)

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Nowe-uaktualnienie-systemu-Mac-OS-X-MBuPgy.jpg)

![BitDefender Mobile Security beta [© Nmedia - Fotolia.com] BitDefender Mobile Security beta](https://s3.egospodarka.pl/grafika/programy-antywirusowe/BitDefender-Mobile-Security-beta-Qq30bx.jpg)

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-23-2011-12AyHS.jpg)

![Trend Micro Mobile Security - Personal Edition [© Nmedia - Fotolia.com] Trend Micro Mobile Security - Personal Edition](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Mobile-Security-Personal-Edition-Qq30bx.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)