-

![5 rzeczy, które sztuczna inteligencja może zmienić w bankach [© pixabay] 5 rzeczy, które sztuczna inteligencja może zmienić w bankach]()

5 rzeczy, które sztuczna inteligencja może zmienić w bankach

... . System blokuje transakcje, jeśli tylko widzi potencjalne ryzyko. 2. AI sprawdzi naszą tożsamość Sztuczna inteligencja jest również testowana w procesach KYC (Know Your Customer), w celu weryfikacji tożsamości klientów. Algorytmy sztucznej inteligencji skanują dokumenty i oceniają wiarygodność dostarczonych przez klientów informacji, porównując ...

-

![WordPress i SQL Injection. To się daje we znaki [© lolloj - Fotolia.com] WordPress i SQL Injection. To się daje we znaki]()

WordPress i SQL Injection. To się daje we znaki

... prawie 11 tys. prób ataków tą metodą. Polega ona na spreparowaniu informacji w taki sposób, aby aplikacja wykonała polecenie bazodanowe, którego nie przewidział autor ... nadmierne uprawnienia w niewłaściwie skonfigurowanym serwerze – takie, które powodują pobranie dowolnego pliku System Words to atak znany szerzej jako „path traversal” – czyli ...

-

![iPhone, Windows 8, Google Glass. 3 porażki w projektowaniu user experience [© Kaspars Grinvalds - Fotolia.com] iPhone, Windows 8, Google Glass. 3 porażki w projektowaniu user experience]()

iPhone, Windows 8, Google Glass. 3 porażki w projektowaniu user experience

... dwie podstawowe funkcje: szybkie przechwytywanie obrazu i błyskawiczny dostęp do przydatnych informacji z Internetu. Jakie są najbardziej praktyczne codzienne zastosowania tych funkcji? ... wieloma względami jest ona dość konserwatywna – szczególnie jeśli chodzi o system operacyjny. Użytkownik OS X sprzed dziesięciu lat prawdopodobnie nadal odnalazłby ...

Tematy: user experience, projektowanie UX -

![Przemysł 4.0: z czego składa się inteligentna fabryka? [© zapp2photo - Fotolia.com] Przemysł 4.0: z czego składa się inteligentna fabryka?]()

Przemysł 4.0: z czego składa się inteligentna fabryka?

... ponieważ człowiek jest w stanie przetworzyć w czasie rzeczywistym ograniczoną pulę informacji. Odpowiednio zakodowany algorytm SI nie tylko przyspiesza ich analizę, ale ... zatrudnieni do tej funkcji pracownicy muszą być świetnie przeszkoleni. Zaawansowany system treningowy, zaprojektowany przy użyciu nowych technologii, stanowi więc jedno z głównych ...

-

![Cyberbezpieczeństwo: groźny trojan atakował nawet 100 tys. ofiar dziennie Cyberbezpieczeństwo: groźny trojan atakował nawet 100 tys. ofiar dziennie]()

Cyberbezpieczeństwo: groźny trojan atakował nawet 100 tys. ofiar dziennie

... które wkradało się do komputerów użytkowników w celu kradzieży prywatnych i poufnych informacji. Z czasem jednak ewoluował i jest obecnie postrzegany jako jeden z najbardziej kosztownych i ... reklam, ale może również uzyskać dostęp do kluczowych szczegółów bezpieczeństwa wbudowanych w system operacyjny. Wśród czołowych zagrożeń wymieniony został ...

-

![Potwierdzanie tożsamości. Jakie jest najskuteczniejsze? Potwierdzanie tożsamości. Jakie jest najskuteczniejsze?]()

Potwierdzanie tożsamości. Jakie jest najskuteczniejsze?

... sposobów potwierdzania tożsamości. Ochrona dostępu Jeśli mówimy o zabezpieczaniu cennych informacji, rozróżniamy trzy kluczowe pojęcia, które często są mylnie stosowane: ... cyberprzestępcę, jeżeli odgadnie hasło i login - dodaje Łukasz Mitera, IT System Security & Audit Specialist w SMSAPI. Potencjalne zagrożenie stanowi też przechwycenie karty SIM, ...

-

![Dlaczego szybkość ładowania strony ma znaczenie i jak ją poprawić? Dlaczego szybkość ładowania strony ma znaczenie i jak ją poprawić?]()

Dlaczego szybkość ładowania strony ma znaczenie i jak ją poprawić?

... na danej stronie lub czas potrzebny przeglądarce na otrzymanie pierwszej informacji z serwera. Wszystkie elementy strony - kod HTML, pliki JavaScript, CSS nadający styl elementom strony ... czynników, które mają na to wpływ. Na chwilę obecną, Google obrazuje system PES tak jak na poniższej grafice: Analizując grafikę widzimy, że Google wyróżnił ...

-

![Formbook w Polsce, Trickbot na świecie. TOP 3 malware'u Formbook w Polsce, Trickbot na świecie. TOP 3 malware'u]()

Formbook w Polsce, Trickbot na świecie. TOP 3 malware'u

... Formbook (3,1%) - InfoStealer, po raz pierwszy wykryty w 2016 roku, którego celem jest system operacyjny Windows. Jest sprzedawany jako MaaS na podziemnych forach hakerskich ... Garmin. Firma Check Point Software oświadczyła również, że we wrześniu „Ujawnianie informacji o repozytorium Git na serwerze sieci Web” było najczęściej wykorzystywaną luką, ...

-

![Sztuczna inteligencja w HR. Jakie jeszcze technologie warto śledzić? [© phonlamaiphoto - Fotolia.com] Sztuczna inteligencja w HR. Jakie jeszcze technologie warto śledzić?]()

Sztuczna inteligencja w HR. Jakie jeszcze technologie warto śledzić?

... ilości danych w czasie rzeczywistym. Pozwala to firmom na uwzględnienie najnowszych informacji w podejmowaniu decyzji nawet w bardzo złożonych i dynamicznych sytuacjach. AI ... Jedną z firm, która wykorzystuje sztuczną inteligencję w swoich systemach wynagrodzeń jest IBM. System AI pozwala IBM na natychmiastowe reagowanie na zmiany na rynku konkretnych ...

-

![Kaspersky: na jakie cyberataki być gotowym w 2022 roku? Kaspersky: na jakie cyberataki być gotowym w 2022 roku?]()

Kaspersky: na jakie cyberataki być gotowym w 2022 roku?

... cyberprzestępców – w końcu smartfony towarzyszą swoim właścicielom wszędzie i każdy z nich stanowi potencjalny cel oferujący ogromne ilości cennych informacji. W 2021 r. odnotowano więcej ataków dnia zerowego na system iOS w rzeczywistych warunkach niż kiedykolwiek wcześniej. W przeciwieństwie do komputerów PC lub Maców, na których użytkownik może ...

-

![Bibby MSP Index: jak pandemia wpłynęła na rozwój firm? [© pixabay.com] Bibby MSP Index: jak pandemia wpłynęła na rozwój firm?]()

Bibby MSP Index: jak pandemia wpłynęła na rozwój firm?

... że w opinii wielu ekonomistów i speców podatkowych, jeszcze bardziej komplikują one nasz system podatkowy – dodaje Tomasz Rodak. 3. Globalna lekcja Pandemia była ogromną lekcją ... 50 pkt. to prognoza kryzysu na skutek pogarszającej się kondycji firm. Otrzymanie informacji o przyszłej (oczekiwanej) przez przedsiębiorców sytuacji firmy w jej wiodących ...

-

![110 lat temu zbudował samochód elektryczny. Oto dorobek Thomasa Edisona 110 lat temu zbudował samochód elektryczny. Oto dorobek Thomasa Edisona]()

110 lat temu zbudował samochód elektryczny. Oto dorobek Thomasa Edisona

... z próbną odbitką najważniejszych informacji, jakie miały zostać wydrukowane w danym dniu. Gdy były w nich ważne i chwytliwe wiadomości, młody geniusz zamawiał odpowiednio więcej egzemplarzy gazet. Wypadek, który zmienił losy Jednym z wczesnych zainteresowań Edisona był telegraf elektryczny. Był to pierwszy system komunikacji używany do przesyłania ...

-

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac]()

5 sposobów na skuteczną ochronę komputera Mac

... modułu Spotlight. Odznacz pola, które Tobie nie pasują. Spotlight ma zwyczaj pobierania informacji z dowolnego miejsca, w tym ze skrzynki odbiorczej poczty e-mail, dokumentów osobistych, a ... phishing niezależne od platformy. Oszustwa te działają bez względu na system używany do interakcji z fałszywą witryną. Antywirusy dla komputerów Mac wykrywają ...

-

![Smartfony Bittium Tough Mobile 2 Smartfony Bittium Tough Mobile 2]()

Smartfony Bittium Tough Mobile 2

... typu urządzenia, użytkownik może przenieść się również w hermetyczne środowisko robocze – system operacyjny Bittium Secure OS. Jest to rozwiązanie opracowane z myślą o pracy w organizacjach, w których wymagane jest bezwzględne bezpieczeństwo (np. dostęp do informacji niejawnych w przypadku funkcjonariuszy służb lub osób na najwyższych stanowiskach ...

-

![19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy [© pixabay.com] 19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy]()

19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy

... Chorwacja Chorwacka platforma internetowa "Burza otpada" (wymiana odpadów) promuje wymianę informacji na temat podaży i popytu na surowce wtórne powstające w procesach produkcyjnych lub ... zaoszczędzić do 20 kg plastiku na osobę rocznie. Norwegia W Norwegii istnieje system kaucji za butelki i puszki nadające się do recyklingu. Urządzenia do recyklingu ...

-

![Rozwój innowacyjności: skąd czerpać inspirację? [© pixabay.com] Rozwój innowacyjności: skąd czerpać inspirację?]()

Rozwój innowacyjności: skąd czerpać inspirację?

... , innowacyjne firmy. Ze świata W pierwszej części raportu znajdziemy przegląd informacji ze świata, które obejmują nie tylko temat start-upów, lecz także pomysły ... zapotrzebowaniem kanadyjskiego rynku pracy na zasoby ludzkie. Budowany przez rząd Kanady system imigracyjny ma wzmocnić pozycję firm i zaspokoić ich potrzeby w zakresie siły roboczej. ...

-

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek]()

Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek

... grupy poinformowali również, że celem ich działań był także polski system eToll. Krajowa Administracja Skarbowa nie potwierdziła jednak prawdziwości tych ... początkiem 2023 roku. To znowelizowana wersją pierwotnej dyrektywy w sprawie bezpieczeństwa sieci i informacji UE z 2016 roku. Konieczność aktualizacji zawartych w niej zapisów jest bezpośrednią ...

-

![Premiera Huawei Mate X6, HUAWEI nova 13, HUAWEI FreeBuds Pro 4 i HUAWEI FreeClip Premiera Huawei Mate X6, HUAWEI nova 13, HUAWEI FreeBuds Pro 4 i HUAWEI FreeClip]()

Premiera Huawei Mate X6, HUAWEI nova 13, HUAWEI FreeBuds Pro 4 i HUAWEI FreeClip

... Nowy składany flagowiec Huawei jest wyposażony w prosty i łatwy w użyciu system operacyjny EMUI 15 - użytkownicy mogą cieszyć się lepszym bezpieczniejszym i płynniejszym ... o upuszczeniu, gdy słuchawka wysunie się podczas użytkowania. Ceny i dostępność Więcej informacji o dostępności, wersjach i sugerowanych cenach w Polsce, zostaną ujawnione ...

-

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?]()

NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?

... promuje również współpracę między instytucjami, umożliwiając skuteczniejszą wymianę informacji o zagrożeniach cybernetycznych, a co za tym idzie, szybsze reagowanie ... tym sektorem. Jak pokazują realia, na przykład niedawny cyberatak na system ewidencji gruntów i budynków w Słowacji, administracja publiczna pozostaje jednym z najważniejszych ...

-

![Aktualizacja i rozwój serwisu WWW [© Minerva Studio - Fotolia.com] Aktualizacja i rozwój serwisu WWW]()

Aktualizacja i rozwój serwisu WWW

... się na wdrożenie systemu zarządzania treścią (CMS - Content Management System), dzięki któremu aktualizacja może zostać wykonywana przez jednego lub ... informacji, zacznie powątpiewać, wcale niebezpodstawnie, w aktualność wszystkich zamieszczonych treści (np. specyfikacji produktów czy sytuacji finansowej firmy). Gdy rotacja informacji zawartych ...

-

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu]()

Ciemne strony internetu

... pojawieniem się i rozwojem internetu dostęp do informacji stał się łatwy, jak nigdy dotąd. Klienci górą! Internet przyczynia się do rozwoju ery informacji. Coraz łatwiejszy dostęp ... samochód. Nie posiadał bowiem dowodu wpłaty raty polisy autocasco (czy system informatyczny PZU nie potrafił zweryfikować faktu opłacenia ubezpieczenia, czy też ...

-

![Internet i komputery w Polsce - raport 2007 Internet i komputery w Polsce - raport 2007]()

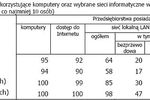

Internet i komputery w Polsce - raport 2007

... ang. Enterprise Resource Planning - system informatyczny do planowania zasobów przedsiębiorstwa] używało co drugie duże przedsiębiorstwo w Polsce, co czwarte średnie i niespełna co dziesiąte małe. Oprogramowanie CRM [ang. Customer Relationship Management] służące do zbierania, łączenia, przetwarzania i analizowania informacji o klientach możne mieć ...

-

![Dział konstrukcyjny w firmie Dział konstrukcyjny w firmie]()

Dział konstrukcyjny w firmie

... takich informacji na konstruktorów. Nie jest to dobre rozwiązanie, ponieważ barierą w pozyskiwaniu takich informacji mogą okazać się dochody osobiste konstruktorów. Źródłami informacji dla tej ... umożliwiającym budowę zaawansowanego systemu dokumentacji elektronicznej jest system PDM (Product Data Management). Więcej wiadomości i wskazówek na temat ...

-

![Rehabilitacja zawodowa: co finansują powiaty? Rehabilitacja zawodowa: co finansują powiaty?]()

Rehabilitacja zawodowa: co finansują powiaty?

... nie. Diagnoza problemów, które osłabiają system pomocy na ... informacji o środkach. Instytucje dysponujące środkami skarżą się na brak zainteresowania pracodawców środkami. Jednakże brak jest jakiejkolwiek informacji o dostępności tych środków oraz gdzie pracodawcy mogą się o nią ubiegać. Wiele powiatów odmawia udzielenia telefonicznej informacji ...

-

![Grzechy polskich stron www [© Scanrail - Fotolia.com] Grzechy polskich stron www]()

Grzechy polskich stron www

... instytucji, specjaliści Fortune Cookie wskazują przede wszystkim źle opracowany system wyszukiwania plików, stosowanie jednolitego tekstu, a także łamanie spójności projektu, ... z wyszukaniem potrzebnych im informacji w danej witrynie, w większości wypadków decydują się na jej opuszczenie i korzystają z informacji zamieszczonych w serwisie o większym ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... informacje na temat stanu szkodliwego oprogramowania, zakodowane w informacji o urządzeniu. Jakie są funkcje kradzieży informacji? Chociaż wciąż analizujemy różne moduły programu, wiemy, że ... inna np. 15. Wszystko zależy od rodzaju informacji, które mają zostać "wyrwane" ofierze oraz jak długo dany system pozostaje zainfekowany Flamem. Czy główny ...

-

![Bezpieczeństwo IT: trendy 2013 Bezpieczeństwo IT: trendy 2013]()

Bezpieczeństwo IT: trendy 2013

... z prośbą o podanie adresu zamieszkania lub innych osobistych informacji. Mimo iż udzielanie informacji o charakterze niefinansowym może się wydawać nieszkodliwe ... w chmurze będą częstym celem ataków. Świadczy o tym szybki rozwój szkodliwego oprogramowania na system Android. Urządzenia przenośne łączą się z sieciami korporacyjnymi i pobierają z nich ...

-

![Cywilizacja informacyjna: czas na "rekonstrukcję" Cywilizacja informacyjna: czas na "rekonstrukcję"]()

Cywilizacja informacyjna: czas na "rekonstrukcję"

... pod przysłowiowe strzechy. Nie ma dnia, godziny, minuty bez komentarza, informacji związanych z nowymi technologiami. Nowe technologie zdominowały nasze myślenie, są elementem naszego ... reorganizują całe branże - powstają nowe, zacierają się linie między starymi, niektóre giną. System edukacyjny nie nadąża za zmianami jakie dokonują się na rynku ...

-

![Big Data - wielkie nadzieje [© kikkerdirk - Fotolia.com] Big Data - wielkie nadzieje]()

Big Data - wielkie nadzieje

... informacji, szybkość analizy danych oraz podejmowanie szybkich decyzji. Problem w tym, że dzisiaj tych informacji jest znacznie więcej niż 10, czy 20 lat temu. Drugim krytycznym znakiem czasu jest dostęp do informacji ... - relacyjnej bazie danych - inżynierowie Google stworzyli swój własny unikalny system do obsługi Wielkich Danych. Obsługa Big Data ...

-

![Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym [© goir - Fotolia.com] Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym]()

Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym

... ludzkiego i strukturalnego, jak również dwukierunkowej wymiany informacji, pozyskania przez kapitał ludzki wiedzy, informacji potrzebnej do efektywnej pracy oraz zaszywania wiedzy ... za Międzynarodowe Standardy Rachunkowości (MSR). Ma ona świadomość, że obecny system (biorąc pod uwagę kreatywną księgowość) nie odpowiada w pełni na potrzeby ...

-

![Monitoring mediów: cytowania VI 2017 [© aureliefrance - Fotolia.com] Monitoring mediów: cytowania VI 2017]()

Monitoring mediów: cytowania VI 2017

... : „Politycy PiS pokazują, że nie rozumieją, po co jest w demokratycznym kraju system trójpodziału władzy. A legislatywa, egzekutywa i judykatywa powinny się w jego ramach kontrolować. ... ), na drugim Newsweek Polska (109), a na trzecim Wprost (94). Najwięcej informacji pojawiło się na temat Polityki (64). Informacje o badaniu Badanie przeprowadzono na ...

-

![Monitoring mediów: cytowania X 2017 [© sebra - Fotolia.com] Monitoring mediów: cytowania X 2017]()

Monitoring mediów: cytowania X 2017

... przy ustabilizowanym systemie politycznym, do tego, by wprowadzić w Polsce system prezydencki, który zawsze tworzy ryzyko, iż osoba bez odpowiedniego doświadczenia politycznego, ... został przeczytany i sklasyfikowany jako cytowanie bądź informacja. Suma cytowań i informacji oddaje rzeczywistą liczbę artykułów, w których pojawił się choć raz tytuł ...

-

![5 powodów, dla których retail potrzebuje Big Data [© photon_photo - Fotolia.com ] 5 powodów, dla których retail potrzebuje Big Data]()

5 powodów, dla których retail potrzebuje Big Data

... finansowych z powodu kradzieży. System czujników i kamer, w który wyposażony jest sklep, pomagający analizować reakcje klientów, pozwala również na wyeliminowanie podejrzanych zachowań, czyli po prostu rozpoznać złodzieja. Analiza zachowania i zwyczajów zakupowych klientów branży retail pozwala na uzyskanie wartościowych informacji, które nie są ...

-

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych]()

Wywiad gospodarczy w warunkach wojen ekonomicznych

... i polityczny wobec państw neutralnych próbując włączyć je w stworzony przez siebie system sankcji i ograniczeń. Z kolei państwo atakowane próbuje obejść instrumenty wojny ... etycznych metod wywiadu gospodarczego. Poszukują informacji w półoficjalnych źródłach („szary wywiad”), korzystają z informacji państwowego wywiadu ekonomicznego lub po prostu ...

-

![Co przegapił duży e-biznes? [© Minerva Studio - Fotolia.com] Co przegapił duży e-biznes?]()

Co przegapił duży e-biznes?

... można skasować ...). Tu następuje kluczowy moment: od zawartości informacji zależy jakie będą dalsze efekty twoich poczynań. Jeśli ... INFORMACJI To ty jesteś szefem i kontrolujesz wszystko. Pracujesz wtedy kiedy chcesz i tyle ile chcesz, a ponadto możesz: Zautomatyzować swój biznes, aby działał dla ciebie 24 godziny na dobę Jest to UDOWODNIONY system ...

Tematy:

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 rzeczy, które sztuczna inteligencja może zmienić w bankach [© pixabay] 5 rzeczy, które sztuczna inteligencja może zmienić w bankach](https://s3.egospodarka.pl/grafika2/nowe-technologie/5-rzeczy-ktore-sztuczna-inteligencja-moze-zmienic-w-bankach-221123-150x100crop.jpg)

![WordPress i SQL Injection. To się daje we znaki [© lolloj - Fotolia.com] WordPress i SQL Injection. To się daje we znaki](https://s3.egospodarka.pl/grafika2/cyberataki/WordPress-i-SQL-Injection-To-sie-daje-we-znaki-224166-150x100crop.jpg)

![iPhone, Windows 8, Google Glass. 3 porażki w projektowaniu user experience [© Kaspars Grinvalds - Fotolia.com] iPhone, Windows 8, Google Glass. 3 porażki w projektowaniu user experience](https://s3.egospodarka.pl/grafika2/user-experience/iPhone-Windows-8-Google-Glass-3-porazki-w-projektowaniu-user-experience-226022-150x100crop.jpg)

![Przemysł 4.0: z czego składa się inteligentna fabryka? [© zapp2photo - Fotolia.com] Przemysł 4.0: z czego składa się inteligentna fabryka?](https://s3.egospodarka.pl/grafika2/robotyzacja/Przemysl-4-0-z-czego-sklada-sie-inteligentna-fabryka-226865-150x100crop.jpg)

![Sztuczna inteligencja w HR. Jakie jeszcze technologie warto śledzić? [© phonlamaiphoto - Fotolia.com] Sztuczna inteligencja w HR. Jakie jeszcze technologie warto śledzić?](https://s3.egospodarka.pl/grafika2/HR/Sztuczna-inteligencja-w-HR-Jakie-jeszcze-technologie-warto-sledzic-242071-150x100crop.jpg)

![Bibby MSP Index: jak pandemia wpłynęła na rozwój firm? [© pixabay.com] Bibby MSP Index: jak pandemia wpłynęła na rozwój firm?](https://s3.egospodarka.pl/grafika2/male-i-srednie-firmy/Bibby-MSP-Index-jak-pandemia-wplynela-na-rozwoj-firm-241926-150x100crop.jpg)

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac](https://s3.egospodarka.pl/grafika2/komputery-mac/5-sposobow-na-skuteczna-ochrone-komputera-Mac-243144-150x100crop.jpg)

![19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy [© pixabay.com] 19 inicjatyw w zakresie zrównoważonego rozwoju z całej Europy](https://s3.egospodarka.pl/grafika2/zrownowazony-rozwoj/19-inicjatyw-w-zakresie-zrownowazonego-rozwoju-z-calej-Europy-244081-150x100crop.jpg)

![Rozwój innowacyjności: skąd czerpać inspirację? [© pixabay.com] Rozwój innowacyjności: skąd czerpać inspirację?](https://s3.egospodarka.pl/grafika2/polska-gospodarka/Rozwoj-innowacyjnosci-skad-czerpac-inspiracje-253649-150x100crop.jpg)

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek](https://s3.egospodarka.pl/grafika2/NIS2/Cyberataki-w-branzy-TSL-2-na-3-odnosza-pozadany-skutek-259613-150x100crop.jpg)

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-EZD-Jak-przygotowac-sie-na-nowe-standardy-cyberbezpieczenstwa-264767-150x100crop.jpg)

![Aktualizacja i rozwój serwisu WWW [© Minerva Studio - Fotolia.com] Aktualizacja i rozwój serwisu WWW](https://s3.egospodarka.pl/grafika/serwisy-internetowe/Aktualizacja-i-rozwoj-serwisu-WWW-iG7AEZ.jpg)

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu](https://s3.egospodarka.pl/grafika/marka/Ciemne-strony-internetu-iG7AEZ.jpg)

![Grzechy polskich stron www [© Scanrail - Fotolia.com] Grzechy polskich stron www](https://s3.egospodarka.pl/grafika/strony-internetowe/Grzechy-polskich-stron-www-apURW9.jpg)

![Big Data - wielkie nadzieje [© kikkerdirk - Fotolia.com] Big Data - wielkie nadzieje](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-wielkie-nadzieje-121496-150x100crop.jpg)

![Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym [© goir - Fotolia.com] Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym](https://s3.egospodarka.pl/grafika2/raport-kapitalu-intelektualnego/Relacje-inwestorskie-zarzadzanie-poprzez-raportowanie-o-kapitale-intelektualnym-148998-150x100crop.jpg)

![Monitoring mediów: cytowania VI 2017 [© aureliefrance - Fotolia.com] Monitoring mediów: cytowania VI 2017](https://s3.egospodarka.pl/grafika2/media/Monitoring-mediow-cytowania-VI-2017-195202-150x100crop.jpg)

![Monitoring mediów: cytowania X 2017 [© sebra - Fotolia.com] Monitoring mediów: cytowania X 2017](https://s3.egospodarka.pl/grafika2/media/Monitoring-mediow-cytowania-X-2017-199394-150x100crop.jpg)

![5 powodów, dla których retail potrzebuje Big Data [© photon_photo - Fotolia.com ] 5 powodów, dla których retail potrzebuje Big Data](https://s3.egospodarka.pl/grafika2/analityka-danych/5-powodow-dla-ktorych-retail-potrzebuje-Big-Data-206687-150x100crop.jpg)

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych](https://s3.egospodarka.pl/grafika2/wywiad-gospodarczy/Wywiad-gospodarczy-w-warunkach-wojen-ekonomicznych-261958-150x100crop.jpg)

![Co przegapił duży e-biznes? [© Minerva Studio - Fotolia.com] Co przegapił duży e-biznes?](https://s3.egospodarka.pl/grafika//Co-przegapil-duzy-e-biznes-iG7AEZ.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)