-

![Tydzień 34/2007 (20-26.08.2007) [© RVNW - Fotolia.com] Tydzień 34/2007 (20-26.08.2007)]()

Tydzień 34/2007 (20-26.08.2007)

... wejścia przez firmy z Chin i Rosji w dziedziny strategiczne, lub dysponujące nowoczesnymi technologiami.System ten ma być w pewnej części wzorowany na rozwiązaniach amerykańskich. Tej koncepcji ... trwają negocjacje dotyczące nowych cen na dostawy gazu na Ukrainę. Z informacji dochodzących do mediów wynika, że będzie wzrost cen (Kijów ma nadzieję, ...

-

![Samsung L760 dla mobilnych blogerów Samsung L760 dla mobilnych blogerów]()

Samsung L760 dla mobilnych blogerów

... telefon z rozsuwaną obudową, zgodny ze standardem UMTS 3G, wyposażony w aparat fotograficzny o rozdzielczości 2 megapikseli, czytnik informacji w formacie Really Simple Syndication (RSS), odbiornik radiowy UKF z obsługą Radio Data System (RDS) oraz funkcje muzyczne. L760 posiada 2-calowy ekran TFT o rozdzielczości 176x220 z 262 tys. kolorów, dwa ...

-

![F-Secure Internet Security 2008 F-Secure Internet Security 2008]()

F-Secure Internet Security 2008

... czy promocja używek. Wzmocniona została także ochrona przed przypadkowym ujawnieniem poufnych informacji jak hasła dostępu czy kody PIN – do czego służą już nie tylko ataki ... Program jest dostępny po polsku oraz w 24 innych wersjach językowych. Wspiera system Windows Vista oraz Windows XP/2000. Każdy pakiet F-Secure Internet Security 2008 zawiera ...

-

![Defraudacja i korupcja w firmach: narzędzia i metody Defraudacja i korupcja w firmach: narzędzia i metody]()

Defraudacja i korupcja w firmach: narzędzia i metody

... globie. Przestępcy wykorzystują też nowe technologie do kradzieży informacji, podrabiania dokumentów i usuwani lub obchodzenia mechanizmów zabezpieczających. ... odpowiedzialność na nadzór, a z kolei nadzór nie ma faktycznej kontroli nad systemem, to system jest pozostawiony na łaskę oszustów (co oni skwapliwie wykorzystują). Umiejętności i wiedza ...

-

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007]()

Zagrożenia w Internecie I-VI 2007

... od programu Internet Explorer. W gruzach legnie powszechne przekonanie, że system Mac OS X firmy Apple jest bezpieczniejszy od systemów Windows. W kwestii luk ... społecznościowe dostępne bezprzewodowo również mogą zostać łatwo zaatakowane, dostarczając informacji potencjalnym prześladowcom i innym przestępcom. Wyniki analizy są ponure, ...

-

![Korupcja w Polsce i na świecie 2007 Korupcja w Polsce i na świecie 2007]()

Korupcja w Polsce i na świecie 2007

... pieniężnych z zagranicy, niezbędny jest przejrzysty i dobrze funkcjonujący system sądownictwa. Rządy powinny przedstawić działania zapobiegające praniu brudnych ... finansowe. Poprzez skoncentrowanie uwagi na roli funduszy powierniczych, wymóg informacji na temat własności faktycznej beneficjenta i zaostrzenie przepisów antykorupcyjnych, mających na ...

-

![Panda GateDefender Performa 3.0 Panda GateDefender Performa 3.0]()

Panda GateDefender Performa 3.0

... , spamu oraz niepożądanych zawartości. Urządzenie GateDefender Performa 3.0 wykorzystuje system obejmujący trzy rodzaje kwarantanny: kwarantanna dla podejrzanych lub nieuleczalnych ... do odbiorcy bez udziału administratora. Urządzenie dostarcza także administratorom informacji na temat statusu ochrony i aktywności sieciowej (elementy zablokowane, ...

-

![G DATA Total Care 2008 G DATA Total Care 2008]()

G DATA Total Care 2008

... 2000. Narzędzie skanuje komputer w poszukiwaniu potencjalnych problemów i optymalizuje system zgodnie z preferencjami. Zintegrowane narzędzie do defragmentacji dysków twardych ... rodzicielska z możliwością definiowania profili użytkowników WebFilter oraz usuwanie prywatnych informacji (cookies, pamięć cache, historia itp.) G DATA Backup do ...

-

![Nawigacja samochodowa TomTom GO 920 Nawigacja samochodowa TomTom GO 920]()

Nawigacja samochodowa TomTom GO 920

... FM, dzięki któremu muzyka i instrukcje nawigacji mogą być odtwarzane przez system stereo samochodu; Instrukcje głosowe i konwersja tekstu pisanego na mowę - nazwy ulic i ... flash SD wejście na kartę pamięci Odbiornik GPS Kompatybilny z odbiornikiem informacji drogowych RDS-TMC Zintegrowany nadajnik FM Bluetooth Litowo-polimerowa bateria (do 5 godzin ...

-

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy]()

G DATA: bezpieczne wirtualne zakupy

... przesyła wszystkie wpisywane informacje do serwerów złodziei. Za pomocą tych informacji, przestępca może zafundować sobie zakupy na nasz koszt, lub zwyczajnie ukraść pieniądze ... sieciowy w poszukiwaniu szkodliwego kodu. Upewnij się, że Twój system operacyjny i program antywirusowy są aktualne, regularnie dokonuj aktualizacji. Hakerzy wykorzystują ...

-

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

... że ich szkodliwe działania przyniosą pożądany skutek, ponieważ tego rodzaju system pozwala na szyfrowanie komunikacji i tym samym utrudnia wykrycie zagrożenia” - wyjaśnia ... . Znacząco wzrośnie natomiast liczba trojanów wykorzystywanych do wykradania informacji z portali społecznościowych (Myspace, Facebook, itp.) oraz gier on-line. Tego rodzaju ...

-

![Dyskryminacja płci w zatrudnieniu wciąż wysoka [© Scanrail - Fotolia.com] Dyskryminacja płci w zatrudnieniu wciąż wysoka]()

Dyskryminacja płci w zatrudnieniu wciąż wysoka

... w firmie pozycji i przysługują prawie tak samo często kobietom, jak i mężczyznom. System „bonusów” obejmuje przede wszystkim osoby na stanowiskach kierowniczych. Do ... ma do wyboru sposób tego poinformowania: przeprowadzenie wewnętrznego szkolenia, zapisanie informacji o zakazie dyskryminacji i procedurach postępowania, gdy zakaz ten jest naruszany, w ...

-

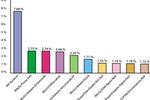

![ESET: lista wirusów I 2008 ESET: lista wirusów I 2008]()

ESET: lista wirusów I 2008

... w styczniu zagrożeniem okazała się rodzina złośliwych programów INF/Autorun infekujących komputery użytkowników poprzez pliki automatycznego startu danego nośnika. Według informacji zebranych przez system ThreatSense.Net od ponad 10 milionów użytkowników programów firmy ESET zagrożenia te stanowiły ponad 7% wszystkich wykrytych w styczniu infekcji ...

-

![Smartphone HTC Pharos z GPS Smartphone HTC Pharos z GPS]()

Smartphone HTC Pharos z GPS

... poczty elektronicznej, smsów, kalendarza i listy kontaktów, a także do informacji o pogodzie i jej prognozach dla szeregu miast na całym świecie. Telefon wyposażony ... x 58,3 x 15,7 mm Waga: 122 g Łączność: GSM/GPRS/EDGE: 850/900/1800/1900 MHz System operacyjny: Windows Mobile 6 Professional Ekran: płaski, dotykowy, 2,8 cala QVGA Aparat: 2 ...

-

![Wyszukiwarka obrazkowa w Vodafone [© pizuttipics - Fotolia.com] Wyszukiwarka obrazkowa w Vodafone]()

Wyszukiwarka obrazkowa w Vodafone

... telefonów komórkowych. Technologia wykorzystuje nie słowa, jak dotychczas, lecz obrazki. System nazwany Otello, wymaga wykonania zdjęcia danego przedmiotu, miejsca lub budowli, aby ... gazet. Na jej mocy, czytelnicy wykonując komórką zdjęcie danego tekstu, otrzymają więcej informacji na jego temat, np. pliki dźwiękowe oraz wideo. Według specjalistów z ...

-

![Polityka energetyczna UE a polski rynek energii [© christian42 - Fotolia.com] Polityka energetyczna UE a polski rynek energii]()

Polityka energetyczna UE a polski rynek energii

... stopień zasilania? Według raportu o stanie polskiego sektora elektroenergetycznego, krajowy system elektroenergetyczny jest na granicy wydolności. Autorzy opracowania - największe ... e-gospodarki W krajach o rozwiniętej gospodarce, migrującej w stronę gospodarki opartej na informacji, znaczącymi odbiorcami energii nie są już huty, cementownie czy ...

-

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty]()

Łamanie zabezpieczeń CAPTCHA za 2 funty

... zainfekowanie użytkowników różnymi szkodliwymi programami, takimi jak programy do rejestrowania naciskanych klawiszy służące do zbierania poufnych informacji bankowych i haseł”. Poprzednio stosowany system łamania zabezpieczeń typu CAPTCHA wykorzystywał wirtualną striptizerkę, która zdejmowała kolejne części garderoby w zamian za wpisanie tekstu ...

-

![Projektor DLP Acer P3250 Projektor DLP Acer P3250]()

Projektor DLP Acer P3250

... automatycznie wyłączająca projektor po określonym czasie braku sygnału wejściowego; Alert System - programowana przy użyciu aplikacji Acer eTimer Management do kontrolowania ... białego ekranu. Acer eTimer Management - służący do wyświetlania na ekranie informacji o upływie czasu. Acer eOpening Management - pozwalający na zaprogramowanie własnego ...

-

![Cyfrowa lustrzanka Olympus E-520 Cyfrowa lustrzanka Olympus E-520]()

Cyfrowa lustrzanka Olympus E-520

... cechy: Wbudowany stabilizator obrazu dla wszystkich obiektywów Live View z autofocusem System redukcji kurzu Detekcja twarzy oraz technologia kompensacji cienia 6.9cm/2.7" ... podglądzie na LCD Procesor obrazu TruePic III Ekran szczegółowych informacji o fotografowaniu wraz z histogramem Interfejs Hi-Speed USB 2.0 Lustrzanka Olympus E-520 dostępna ...

-

![Zabawki dla dzieci: spada bezpieczeństwo Zabawki dla dzieci: spada bezpieczeństwo]()

Zabawki dla dzieci: spada bezpieczeństwo

... czytelne i widoczne dla konsumenta. Przedsiębiorcy, którzy będą sprzedawali zabawki bez wymaganych informacji narażają się na wysokie sankcje finansowe, które mogą sięgać nawet ... przy użyciu których dziecko może się przemieszczać muszą mieć łatwy i skuteczny system hamowania, a elektryczne nie mogą być zasilane prądem o napięciu przekraczającym 24V. ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... B (Trojan-Clicker.Win32.Costrat i SpamTool.Win32.Mailbot, według klasyfikacji firmy Kaspersky Lab). Z informacji opublikowanych przez firmę Dr.Web wynika, że jej eksperci zdobyli ... startem systemu. Właśnie w ten sposób rootkit zdołał zarówno przejąć system, jak i ukryć swoją obecność. Pierwotny sterownik, który został zainfekowany, był przechowywany ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

... nie okupu. Ściśle mówiąc, szkodnik używa specjalnego algorytmu do enkrypcji wszystkich informacji w komputerze, żądając następnie pieniędzy w zamian za klucz potrzebny do dekrypcji danych ... uwagę, więc przy każdej próbie dostępu do folderu Windows lub System emituje cykl irytujących sygnałów dźwiękowych. Dodatkowo uszkadza niektóre funkcje menu ...

-

![Notebook ARISTO Prestige 1810 Notebook ARISTO Prestige 1810]()

Notebook ARISTO Prestige 1810

... . Dla osób korzystających z opcji wideokonferencji, notebook został wyposażony w kamerkę internetową o rozdzielczości 1.3Mpix. Natomiast bezpieczeństwo przechowywanych informacji na dysku zapewnia system szyfrowania danych TPM. Ponadto nowy model ARISTO posiada nagrywarkę DVD-Supermulti, czytnik kart multimedialnych 4-in-1 współpracujący z kartami ...

-

![Pakiet zabezpieczeń Panda Security 2009 Pakiet zabezpieczeń Panda Security 2009]()

Pakiet zabezpieczeń Panda Security 2009

... gdy zostaje wykryty podejrzany plik, adres URL lub wiadomość e-mail, system sprawdza pliki sygnatur znajdujące się w programie, a następnie informacje przechowywane na ... Protection 2009 zostały wyposażone ponadto w filtr danych osobowych umożliwiający zdefiniowanie poufnych informacji (numery kont, hasła itp.), które nie powinny wydostać się z ...

-

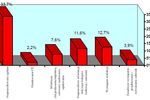

![Nawigacja samochodowa NAVIX 4306B Nawigacja samochodowa NAVIX 4306B]()

Nawigacja samochodowa NAVIX 4306B

... , przy funkcji głośnomówiącej. Dodatkowo mapy MapaMap posiadają automatyczny zoom, funkcję informacji graficznej i głosowej o zbliżających się manewrach oraz możliwość automatycznego wyboru trybu ... TXT Wymiary: 127.7 x 82.7 x 25.0mm Bateria litowa 3,7V, wbudowany akumulator System operacyjny WIN CE 4.2 NET Bluetooth - zestaw głośnomówiący Czytnik kart ...

-

![Mobilny dostęp do Internetu: ceny 2007 Mobilny dostęp do Internetu: ceny 2007]()

Mobilny dostęp do Internetu: ceny 2007

... przesył danych z przepływnością do 240 kbit/s; UMTS (Universal Mobile Telecommunications System) - standard w systemie technologii 3G (Third Generation) dzięki któremu możliwe ... operatorów: PTC Sp. z o.o. i Polkomtel S.A. oraz P4 Sp. z o.o. nie podało informacji odnośnie procentowego dostępu do każdej z technologii mieszkańców kraju. UKE zauważa, ...

-

![Zarządzanie kadrami: elementy, techniki i plany Zarządzanie kadrami: elementy, techniki i plany]()

Zarządzanie kadrami: elementy, techniki i plany

... szkolnictwo i oświata, regulacje prawne, czynniki demograficzne, kultura, system wartości społecznych, trendy aspiracji społecznych i zawodowych, kształt systemu politycznego, ... warunków pracy czy możliwości kształtowania dobrych stosunków międzyludzkich. Więcej informacji i wskazówek jak prowadzić politykę kadrową tak, aby nie zostać zaskoczonym ...

-

![Notebook ARISTO PrestigeV200 Notebook ARISTO PrestigeV200]()

Notebook ARISTO PrestigeV200

... komórkowym lub słuchawką bezprzewodową i synchronizację danych z telefonem oraz innymi urządzeniami wykorzystującymi ten interfejs. Natomiast bezpieczeństwo informacji przechowywanych na komputerze zapewnia system szyfrowania danych TPM oraz czytnik linii papilarnych. Do ARISTO PrestigeV200 wbudowano 2-megapikselową, obrotową kamerę internetową ...

-

![Polubowne sądy konsumenckie opłacalne [© Scanrail - Fotolia.com] Polubowne sądy konsumenckie opłacalne]()

Polubowne sądy konsumenckie opłacalne

... pośrednicy finansowi i producenci paliw. UOKiK poinformował, że polski system pozasądowego dochodzenia roszczeń tworzą, oprócz sądów polubownych przy ... Komunikacji Elektronicznej, natomiast w finansowych – sąd przy Komisji Nadzoru Finansowego. Więcej informacji na temat zasad funkcjonowania sądów polubownych oraz ich kompetencji można znaleźć ...

-

![Projektor DLP Acer P1166 Projektor DLP Acer P1166]()

Projektor DLP Acer P1166

... białego ekranu. Acer eTimer Management - służący do wyświetlania na ekranie informacji o upływie czasu. Acer eOpening Management - pozwalający na zaprogramowanie własnego ... Microsoft Vista i został objęty 2-letnią gwarancją. Specyfikacja techniczna: System projekcyjny: DLP Rozdzielczość: Podstawowa SVGA (800 x 600), maks. UXGA (1600x1200), WSXGA+ ...

-

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją]()

Zabezpieczenia sieci: problem z aktualizacją

... rosnąca) liczba wariantów szkodliwego oprogramowania wykorzystuje różne metody przesyłania informacji (np. spam, komunikatory i serwisy internetowe), co sprawia, ... aplikacje, które przejmą część obciążenia procesami ochrony. Niemal każdy system przeciwdziałania szkodliwemu oprogramowaniu lub ochrony treści internetowych bez wątpienia będzie mieć ...

-

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku]()

Windows Live Wave 3 po polsku

... uproszczona do przeciągnięcia i upuszczenia wybranego zdjęcia. W Windows Live Messenger zaktualizowano również system zarządzania kontaktami. Ponadto użytkownicy otrzymali możliwość tworzenia konferencji poprzez WLM, w ... publikujemy zdjęcia itd. Oczywiście możemy określać poziom dostępu znajomym do poszczególnych informacji według własnego uznania. ...

-

![Aparat cyfrowy Olympus Tough-8000 Aparat cyfrowy Olympus Tough-8000]()

Aparat cyfrowy Olympus Tough-8000

... µ Tough-8000 dysponuje matrycą o rozdzielczości 12 Mpix i obiektywem 28-102mm. Udane technicznie zdjęcia gwarantuje system podwójnej stabilizacji obrazu. Kadrowanie i przeglądanie zdjęć ułatwia 2,7-calowy ekran LCD w technologii ... do max. 3 m, identyczną wytrzymałość na zimno, co model µ Tough-8000 oraz odporność na upadek z 1,5 m. Brak informacji ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

... do swoich celów znane luki w rejestrach systemu nazw domen (domain name system — DNS). Według specjalistów używane są już zatrute pamięci podręczne DNS, które ... TrendLabs, w roku 2009 będzie się on dalej rozwijać. Szkodliwe oprogramowanie do kradzieży informacji, ukierunkowane na dane logowania oraz informacje z systemów bankowych i dotyczące kart ...

-

![Adobe Technical Communication Suite 2 [© Nmedia - Fotolia.com] Adobe Technical Communication Suite 2]()

Adobe Technical Communication Suite 2

... , opartego na XML standardu w zakresie tworzenia, produkowania i publikowania informacji technicznych. Możliwe jest tworzenie rozbudowanych treści i publikowanie ich za ... Adobe. Oprogramowanie Adobe Technical Communication Suite, FrameMaker 9 i RoboHelp 8 obsługuje system operacyjny Microsoft Windows XP z dodatkiem Service Pack 2 (zalecany dodatek ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 34/2007 (20-26.08.2007) [© RVNW - Fotolia.com] Tydzień 34/2007 (20-26.08.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2007-20-26-08-2007-sNRO59.jpg)

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Zagrozenia-w-Internecie-I-VI-2007-apURW9.jpg)

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy](https://s3.egospodarka.pl/grafika/zakupy-online/G-DATA-bezpieczne-wirtualne-zakupy-MBuPgy.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![Dyskryminacja płci w zatrudnieniu wciąż wysoka [© Scanrail - Fotolia.com] Dyskryminacja płci w zatrudnieniu wciąż wysoka](https://s3.egospodarka.pl/grafika/dyskryminacja-w-miejscu-pracy/Dyskryminacja-plci-w-zatrudnieniu-wciaz-wysoka-apURW9.jpg)

![Wyszukiwarka obrazkowa w Vodafone [© pizuttipics - Fotolia.com] Wyszukiwarka obrazkowa w Vodafone](https://s3.egospodarka.pl/grafika/wyszukiwanie-obrazkowe/Wyszukiwarka-obrazkowa-w-Vodafone-QhDXHQ.jpg)

![Polityka energetyczna UE a polski rynek energii [© christian42 - Fotolia.com] Polityka energetyczna UE a polski rynek energii](https://s3.egospodarka.pl/grafika/rynek-energetyczny/Polityka-energetyczna-UE-a-polski-rynek-energii-zaGbha.jpg)

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty](https://s3.egospodarka.pl/grafika/ataki-hakerow/Lamanie-zabezpieczen-CAPTCHA-za-2-funty-MBuPgy.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Polubowne sądy konsumenckie opłacalne [© Scanrail - Fotolia.com] Polubowne sądy konsumenckie opłacalne](https://s3.egospodarka.pl/grafika/sad-polubowny/Polubowne-sady-konsumenckie-oplacalne-apURW9.jpg)

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją](https://s3.egospodarka.pl/grafika/aktualizacja-zabezpieczen/Zabezpieczenia-sieci-problem-z-aktualizacja-MBuPgy.jpg)

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku](https://s3.egospodarka.pl/grafika/Windows-Live/Windows-Live-Wave-3-po-polsku-Qq30bx.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![Adobe Technical Communication Suite 2 [© Nmedia - Fotolia.com] Adobe Technical Communication Suite 2](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Technical-Communication-Suite-2-Qq30bx.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)