-

![Mercury Interactive w TP [© Nmedia - Fotolia.com] Mercury Interactive w TP]()

Mercury Interactive w TP

Mercury Interactive, dostawca oprogramowania i usług w zakresie testowania oraz zarządzania wydajnością systemów informatycznych, podpisał umowę z Telekomunikacją Polską. Umowa obejmuje dostawę i instalację rozwiązań firmy Mercury Interactive do zarządzania procesem testowania (TestDirector), do testów funkcjonalnych (QuickTest Proffessional) oraz ...

-

![ComArch: Disaster Recovery Center [© violetkaipa - Fotolia.com] ComArch: Disaster Recovery Center]()

ComArch: Disaster Recovery Center

W dniu dzisiejszym ComArch zaprezentował usługę Disaster Recovery dotyczącą zagadnień bezpieczeństwa systemów informatycznych, danych i zapewnienia ciągłości operacyjnej. Oferta Disaster Recovery firmy ComArch należy do pakietu usług outsourcingowych, które adresowane są również do sektora małych i średnich przedsiębiorstw. Usługa Disaster ...

-

![Produkty roku 2002 [© violetkaipa - Fotolia.com] Produkty roku 2002]()

Produkty roku 2002

... w specjalny panel z szeregiem złączy audio – Audigy 2 Drive. URZĄDZENIA STERUJĄCE, MANIPULATORY - Logitech Cordless Desktop Optical Zestaw zawierający bezprzewodowe mysz i klawiaturę. Wyposażona w system optyczny myszka działa bez podkładki – można jej używać praktycznie na każdym podłożu. MODEMY - Pentagram Dark 56i V.92 Wewnętrzny modem V.92 ...

-

![Bezpieczna wiedza [© Nmedia - Fotolia.com] Bezpieczna wiedza]()

Bezpieczna wiedza

Computer Service Support S.A. wspólnie z 3Com i Novell organizuje bezpłatne seminaria prezentujące najnowsze rozwiązania związane z bezpieczeństwem systemów informatycznych. Seminaria odbędą się w dniach 1-4 kwietnia br. kolejno w Gdańsku, Poznaniu, Wrocławiu i Warszawie. Pod hasłem "Bezpieczeństwo i niezawodność – najnowsze technologie i ...

-

![Premiera Teleinfo 500 [© Scanrail - Fotolia.com] Premiera Teleinfo 500]()

Premiera Teleinfo 500

... informatyczny zanotował w 2003 r. prawie dziesięcioprocentową dynamikę wzrostu i osiągnął poziom niemal 13,7 mld zł, a rynek ... Natomiast nadal za największy problem sektora IT uważany jest niestabilny i nieprzewidywalny polski system prawny. W sektorze telekomunikacyjnym największy wzrost przychodów odnotowali operatorzy komórkowi. Na koniec roku ...

Tematy: teleinformatyka -

![Elektroniczna Platforma Wspomagania Handlu [© Minerva Studio - Fotolia.com] Elektroniczna Platforma Wspomagania Handlu]()

Elektroniczna Platforma Wspomagania Handlu

... zalicza się: EAN International – Międzynarodowe Stowarzyszenie EAN z siedzibą w Brukseli, które tworzy i zarządza globalnym systemem EAN•UCC. Jest to system identyfikacji i komunikacji dla dóbr, usług i lokalizacji, oparty na standardzie akceptowanym w handlu międzynarodowym, stosujący kody kreskowe EAN/UPC, standardowe Identyfikatory Zastosowania ...

-

![Serwery HP w ING NN [© violetkaipa - Fotolia.com] Serwery HP w ING NN]()

Serwery HP w ING NN

Koma S.A., katowicki integrator systemów informatycznych, dostarczyła do ING Nationale - Nederlanden 60 serwerów HP. Kwota kontraktu to prawie 1,5 mln zł. Koma dostarczyła na potrzeby ING NN serwery HP w związku z modernizacją infrastruktury informatycznej. Dostawa objęła 49 serwerów HP DL360, które pracować będą w oddziałach ING NN. Do Centrali ...

-

![Rozliczanie w Symfonii [© Nmedia - Fotolia.com] Rozliczanie w Symfonii]()

Rozliczanie w Symfonii

... wspomagającego zarządzanie oraz usług informatycznych dla sektora MSP - wprowadził na rynek nową wersję programu Handel z linii SYMFONIA forte. System SYMFONIA forte pozwala na gromadzenie, przetwarzanie i udostępnianie danych w modelu ewidencji ilościowo-wartościowej. Rozwiązanie to umożliwia jednoczesną rejestrację ilości poszczególnych ...

-

![SDK dla Performance Managera [© Nmedia - Fotolia.com] SDK dla Performance Managera]()

SDK dla Performance Managera

Firma BMC Software, Inc., dostawca rozwiązań do zarządzania korporacyjnymi systemami informatycznymi, udostępniła BMC Performance Manager Developers Kit (SDK). Ten zestaw narzędzi dla programistów umożliwia partnerom, klientom i firmom trzecim tworzenie dodatkowych aplikacji dla środowiska BMC Performance Manager. Wprowadzony na rynek w maju b.r. ...

-

![BMC integruje procesy biznesowe [© Nmedia - Fotolia.com] BMC integruje procesy biznesowe]()

BMC integruje procesy biznesowe

BMC Software, dostawca rozwiązań do zarządzania korporacyjnymi systemami informatycznymi wzbogaciła BMC CONTROL-M o pakiet Business Process Integration Suite obsługujący oprogramowanie do przesyłania wiadomości, aplikacje Java oraz usługi webowe. Twórcy są zdania, że jest to pierwszy tego typu pakiet na rynku, który pozwala klientom integrować ...

-

![Veracomp dystrybutorem LuxPro [© violetkaipa - Fotolia.com] Veracomp dystrybutorem LuxPro]()

Veracomp dystrybutorem LuxPro

... produktów. Pierwszy to odtwarzacz EZ Listen z funkcją nauki języków obcych. Drugim jest MP3 EZ Square, która posiada m.in. wyświetlacz OLED i system poprawy jakości dźwięku w oparciu o 24-bitowy procesor DSP. W pierwszym kwartale 2006, za sprawą Veracomp pojawią się na rynku kolejne modele. Tomasz ...

-

![Kolejny superkomputer TASK [© violetkaipa - Fotolia.com] Kolejny superkomputer TASK]()

Kolejny superkomputer TASK

Politechnika Gdańska zawarła z firmą Intel porozumienie, które umożliwi budowę w Centrum Informatycznym Trójmiejskiej Akademickiej Sieci Komputerowej jednego z najpotężniejszych superkomputerów w Europie. Porozumienie jest kolejnym potwierdzeniem ścisłej współpracy Intel Technology Poland z Politechniką Gdańską. W ciągu ostatnich pięciu lat Intel ...

-

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu]()

Ciemne strony internetu

... świadczyć, iż mimo opłacenia ubezpieczenia, nie dostał odszkodowania za skradziony samochód. Nie posiadał bowiem dowodu wpłaty raty polisy autocasco (czy system informatyczny PZU nie potrafił zweryfikować faktu opłacenia ubezpieczenia, czy też firma działała na szkodę klienta?). Jeśli tylko anty site przedstawia prawdę ...

-

![Oddajemy dane za lepszą obsługę [© Scanrail - Fotolia.com] Oddajemy dane za lepszą obsługę]()

Oddajemy dane za lepszą obsługę

Nie od dziś wiadomo, że konsumenci obawiają się ujawniać swoje dane osobowe. Okazuje się jednak, że obawy te nie do końca dotyczą systemów informatycznych, które miałyby służyć do weryfikacji tożsamości - wynika z badania przeprowadzonego na zlecenie firmy Unisys. Konsumenci nie mieliby nic przeciwko podaniu danych firmom czy instytucjom ...

-

![Sieci rozproszone w biznesie VI 2006 [© Scanrail - Fotolia.com] Sieci rozproszone w biznesie VI 2006]()

Sieci rozproszone w biznesie VI 2006

Firma Oracle przedstawiła wyniki czwartych badań Oracle Grid Index dotyczących upowszechniania się na świecie modelu przetwarzania w sieciach grid, związanych z nim problemów technicznych oraz jego wpływu na gospodarkę. Badania potwierdziły, że model ten wchodzi właśnie w stadium dojrzałości, a architektura zorientowana na usługi (Service-Oriented ...

-

![Relacje z klientem w e-biznesie [© Minerva Studio - Fotolia.com] Relacje z klientem w e-biznesie]()

Relacje z klientem w e-biznesie

... spełnieniu których reklama będzie wyświetlana. Koszt kampanii reklamowej jest również dostosowywany do preferencji klienta. Reklamodawca określa proponowaną przez siebie cenę, system natomiast emituje kampanie, których deklarowana cena była najwyższa [11]. Tymoteusz Doligalski jest pracownikiem naukowym Katedry Marketingu Szkoły Głównej Handlowej ...

-

![Adobe Acrobat 8 [© Nmedia - Fotolia.com] Adobe Acrobat 8]()

Adobe Acrobat 8

... chronionej zaporą, lub korzystać z niego jako usługi udostępnianej w hostingu przez firmę Adobe. Pierwsza metoda zapewnia lepszą kontrolę rozwiązania przez dział informatyczny firmy i ułatwia jego integrację z innymi używanymi systemami, co obniża całkowite koszty zakupu. W ramach Adobe Connect dostępne są również dodatkowe rozwiązania ...

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... . "Zamiast uderzać w niewinnych ludzi jak w przypadku samochodów – pułapek, cyberterroryści wolą sparaliżować wrogie państwo, poprzez atak na jego system informatyczny" – ostrzega Bógdał – Brzezińska. W opisywanym „mechanizmie ataku cybernetycznego”, naukowcy zwracają uwagę przede wszystkim na strategiczne znaczenie telekomunikacji (linie ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

Digitalizacja gospodarki, wraz ze wszystkimi możliwościami i korzyściami, niesie jednak za sobą konieczność zmagania się z dotychczas nieznanymi zagrożeniami. Ich źródło tkwi w specyfice najistotniejszego zasobu jakim stała się informacja. Z tego powodu organizacje kładą coraz większy nacisk na szeroko rozumiane bezpieczeństwo systemów ...

-

![Internet i komputery w Polsce - raport 2007 Internet i komputery w Polsce - raport 2007]()

Internet i komputery w Polsce - raport 2007

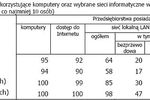

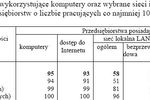

... punktów procentowych, a Extranet był używany w przedsiębiorstwach dużych pięć razy częściej niż w małych. W 2007 r. systemów ERP [ang. Enterprise Resource Planning - system informatyczny do planowania zasobów przedsiębiorstwa] używało co drugie duże przedsiębiorstwo w Polsce, co czwarte średnie i niespełna co dziesiąte małe. Oprogramowanie CRM [ang ...

-

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet]()

Dyrektorzy IT a firmowy Internet

Według badań McAfee, dotyczących kwestii bezpieczeństwa związanych z wykorzystaniem Internetu w pracy, przed osobami odpowiedzialnymi za prawidłowe zarządzanie systemami informatycznymi w firmie bądź instytucji stoi wyjątkowo trudne zadanie. W przeszłości jedyna styczność pracowników z informatyką ograniczała się do działań kilku maniaków ...

-

![Internet i komputery w Polsce - raport 2008 Internet i komputery w Polsce - raport 2008]()

Internet i komputery w Polsce - raport 2008

... dużych blisko trzy razy częściej niż w małych. W 2008 r. co drugie przedsiębiorstwo w Polsce używało systemów ERP (ang. Enterprise Resorce Planning – system informatyczny do planowania zasobów przedsiębiorstwa), w tym co czwarte średnie przedsiębiorstwo i niespełna co ósme małe. Oprogramowanie CRM (ang. Customer Relatioship Management) służące ...

-

![Technologia biometryczna Finger Vein [© violetkaipa - Fotolia.com] Technologia biometryczna Finger Vein]()

Technologia biometryczna Finger Vein

Już wkrótce dostęp do kont bankowych, nieruchomości, systemów informatycznych, a nawet pojazdów będzie możliwy poprzez wykorzystanie naszych unikalnych danych biometrycznych, a niewygodne piny i tokeny bezpowrotnie odejdą w niepamięć. Przełomem w zastosowaniu biometrii okazało się opracowanie przez japońską firmę Hitachi technologii biometrycznej, ...

-

![MSP: wirtualizacja serwerów opłacalna MSP: wirtualizacja serwerów opłacalna]()

MSP: wirtualizacja serwerów opłacalna

Firma VMware Inc. przedstawiła wyniki kompleksowego badania wydajności operacyjnej, przygotowania na wypadek awarii i wykorzystania technologii wirtualizacji w małych i średnich firmach (MSP). Badanie wykazało, że w ciągu ostatnich dwóch lat wskutek wypadków lub awarii w jednej trzeciej (33%) MSP wystąpiły przestoje systemów informatycznych, a co ...

-

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów]()

Aktualizacja oprogramowania a ataki hakerów

Według badań przeprowadzonych przez firmę Symantec, ponad jedna trzecia (35 proc.) europejskich przedsiębiorstw podaje zagrożenia związane z atakami hakerów na nowe oprogramowanie jako główną przyczynę wątpliwości towarzyszących aktualizacji oprogramowania. W ostatnich latach osoby podejmujące decyzje dotyczące systemów informatycznych częściej ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... , firma Symantec opracowała cztery pakiety zabezpieczające: Opracowywanie i egzekwowanie reguł informatycznych — pakiet Control Compliance Suite 10.0 zapewnia lepszy wgląd w system informatyczny przedsiębiorstw i zagrożenia związane ze zgodnością z przepisami, co gwarantuje lepszą ochronę przy niższym koszcie. Ochrona informacji — pakiet Data Loss ...

-

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych]()

Cloud computing a bezpieczeństwo danych

... powinny być stosowane. Przed udostępnieniem ważnych lub poufnych informacji należy ocenić zagrożenia związane z innymi podmiotami. W ramach tej procedury dział informatyczny oraz specjaliści ds. bezpieczeństwa danych powinni przeprowadzić szczegółową analizę i audyt kwalifikacji dostawcy zabezpieczeń. Przed wdrożeniem technologii w modelu „cloud ...

-

![Dotacje unijne jako źródło finansowania [© Minerva Studio - Fotolia.com] Dotacje unijne jako źródło finansowania]()

Dotacje unijne jako źródło finansowania

... dla każdego programu (za wyjątkiem programów Europejskiej Współpracy Terytorialnej) i w którym znajduje się szczegółowy opis priorytetów. Według danych wygenerowanych przez Krajowy System Informatyczny KSI SIMIK 07-13, od początku uruchomienia powyższych programów w Polsce do końca stycznia 2010 roku złożono 106,3 tys. wniosków, które przeszły ...

-

![Tabnabbing - nowa technika phishingu Tabnabbing - nowa technika phishingu]()

Tabnabbing - nowa technika phishingu

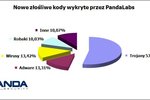

... informatycznych obejmujący okres od kwietnia do czerwca 2010 r. Raport informuje m.in. o nowej, potencjalnie niebezpiecznej technice phishingu: Tabnabbing. Tabnabbing wykorzystuje system przeglądania kart w nowoczesnych przeglądarkach, dając użytkownikom wrażenie, że znajdują się na znajomej stronie internetowej takiej jak Gmail, Hotmail czy ...

-

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011]()

Świat: wydarzenia tygodnia 23/2011

Bezpieczeństwo systemów informatycznych stało się jednym z kluczowych problemów praktycznie we wszystkich obszarach życia społecznego. Szczególnie problem ten jest widoczny w działalności współczesnych firm, niezależnie od ich wielkości i branży. Firmy są żywotnie zainteresowane tym, by posiąść informacje pozwalajace im utrzymać lub nawet ...

-

![Zarządzanie projektem informatycznym [© Minerva Studio - Fotolia.com] Zarządzanie projektem informatycznym]()

Zarządzanie projektem informatycznym

... często liczą, że oceniający projekt nie będąc w stanie objąć całości i przepuszczą proponowane rozwiązania oraz zakupy inwestycyjne, niekoniecznie związane z projektem. W konsekwencji system bywa wyposażany również w funkcje zbędne, które mogą, ale nie muszą się przydać w przyszłości. Trzeba jednak pamiętać, że takie zabiegi są ...

-

![Logistyka w firmie - informacje praktyczne Logistyka w firmie - informacje praktyczne]()

Logistyka w firmie - informacje praktyczne

... Informacja czwarta – Zarządzanie logistyką obejmuje wszystkie poziomy zarządzania firmą. Na poziomie funkcjonalnym realizowane są następujące działania: system informatyczny, działalność operacyjna, wyposażenie, struktury organizacyjne. Na wyższym poziomie – strukturalnym – menedżerowie zajmują się operacjami magazynowymi, zarządzaniem transportem ...

-

![Rynek pracy IT w Polsce Rynek pracy IT w Polsce]()

Rynek pracy IT w Polsce

... (40% ogłoszeń z branży). Na połowę mniej propozycji zatrudnienia mogą liczyć administratorzy sieci. Firmy najdłużej poszukują osób na stanowiska software developer, system administrator oraz programista Python. Trudności z rekrutacją występują również w przypadku administratorów sieci oraz architektów IT.

-

![Facebook a prywatność w sieci Facebook a prywatność w sieci]()

Facebook a prywatność w sieci

... Diaz, ekspert z Kaspersky Lab. „Nie chodzi tu jednak o wyświetlanie reklam, ale o profilowanie użytkowników. Wyobraź sobie, że prosisz o pożyczkę w swoim banku. System informatyczny tego banku może mieć dostęp do Twojego profilu online i nie jest ważne, co powiesz - dostaniesz pożyczkę tylko wtedy, gdy komputer ...

-

![Smartfon HUAWEI Ascend P2 Smartfon HUAWEI Ascend P2]()

Smartfon HUAWEI Ascend P2

... jest w stanie ściągnąć filmy w jakości HD i w mgnieniu oka pobrać filmiki online, strony internetowe, utwory muzyczne lub eBooki. Opracowany przez HUAWEI system "swift sharing" wspiera pobieranie i wysyłanych danych przez Wi-Fi dwa do trzech razy szybciej niż smartfony innych producentów. Dzięki modułowi NFC ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Mercury Interactive w TP [© Nmedia - Fotolia.com] Mercury Interactive w TP](https://s3.egospodarka.pl/grafika/testdirector/Mercury-Interactive-w-TP-Qq30bx.jpg)

![ComArch: Disaster Recovery Center [© violetkaipa - Fotolia.com] ComArch: Disaster Recovery Center](https://s3.egospodarka.pl/grafika/disaster-recovery/ComArch-Disaster-Recovery-Center-SdaIr2.jpg)

![Produkty roku 2002 [© violetkaipa - Fotolia.com] Produkty roku 2002](https://s3.egospodarka.pl/grafika/produkty-roku-2002/Produkty-roku-2002-SdaIr2.jpg)

![Bezpieczna wiedza [© Nmedia - Fotolia.com] Bezpieczna wiedza](https://s3.egospodarka.pl/grafika/computer-service-support/Bezpieczna-wiedza-Qq30bx.jpg)

![Premiera Teleinfo 500 [© Scanrail - Fotolia.com] Premiera Teleinfo 500](https://s3.egospodarka.pl/grafika/teleinformatyka/Premiera-Teleinfo-500-apURW9.jpg)

![Elektroniczna Platforma Wspomagania Handlu [© Minerva Studio - Fotolia.com] Elektroniczna Platforma Wspomagania Handlu](https://s3.egospodarka.pl/grafika/spoleczenstwo-informacyjne/Elektroniczna-Platforma-Wspomagania-Handlu-iG7AEZ.jpg)

![Serwery HP w ING NN [© violetkaipa - Fotolia.com] Serwery HP w ING NN](https://s3.egospodarka.pl/grafika/serwery-HP/Serwery-HP-w-ING-NN-SdaIr2.jpg)

![Rozliczanie w Symfonii [© Nmedia - Fotolia.com] Rozliczanie w Symfonii](https://s3.egospodarka.pl/grafika/Symfonia/Rozliczanie-w-Symfonii-Qq30bx.jpg)

![SDK dla Performance Managera [© Nmedia - Fotolia.com] SDK dla Performance Managera](https://s3.egospodarka.pl/grafika/BMC-Software/SDK-dla-Performance-Managera-Qq30bx.jpg)

![BMC integruje procesy biznesowe [© Nmedia - Fotolia.com] BMC integruje procesy biznesowe](https://s3.egospodarka.pl/grafika/BMC/BMC-integruje-procesy-biznesowe-Qq30bx.jpg)

![Veracomp dystrybutorem LuxPro [© violetkaipa - Fotolia.com] Veracomp dystrybutorem LuxPro](https://s3.egospodarka.pl/grafika/Veracomp/Veracomp-dystrybutorem-LuxPro-SdaIr2.jpg)

![Kolejny superkomputer TASK [© violetkaipa - Fotolia.com] Kolejny superkomputer TASK](https://s3.egospodarka.pl/grafika/superkomputer/Kolejny-superkomputer-TASK-SdaIr2.jpg)

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu](https://s3.egospodarka.pl/grafika/marka/Ciemne-strony-internetu-iG7AEZ.jpg)

![Oddajemy dane za lepszą obsługę [© Scanrail - Fotolia.com] Oddajemy dane za lepszą obsługę](https://s3.egospodarka.pl/grafika/metody-autoryzacji/Oddajemy-dane-za-lepsza-obsluge-apURW9.jpg)

![Sieci rozproszone w biznesie VI 2006 [© Scanrail - Fotolia.com] Sieci rozproszone w biznesie VI 2006](https://s3.egospodarka.pl/grafika/sieci-rozproszone/Sieci-rozproszone-w-biznesie-VI-2006-apURW9.jpg)

![Relacje z klientem w e-biznesie [© Minerva Studio - Fotolia.com] Relacje z klientem w e-biznesie](https://s3.egospodarka.pl/grafika/relacje-z-klientem/Relacje-z-klientem-w-e-biznesie-iG7AEZ.jpg)

![Adobe Acrobat 8 [© Nmedia - Fotolia.com] Adobe Acrobat 8](https://s3.egospodarka.pl/grafika/Adobe-Acrobat-8/Adobe-Acrobat-8-Qq30bx.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Dyrektorzy-IT-a-firmowy-Internet-apURW9.jpg)

![Technologia biometryczna Finger Vein [© violetkaipa - Fotolia.com] Technologia biometryczna Finger Vein](https://s3.egospodarka.pl/grafika/Finger-Vein/Technologia-biometryczna-Finger-Vein-SdaIr2.jpg)

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów](https://s3.egospodarka.pl/grafika/oprogramowanie-w-firmach/Aktualizacja-oprogramowania-a-ataki-hakerow-apURW9.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Cloud-computing-a-bezpieczenstwo-danych-apURW9.jpg)

![Dotacje unijne jako źródło finansowania [© Minerva Studio - Fotolia.com] Dotacje unijne jako źródło finansowania](https://s3.egospodarka.pl/grafika/fundusze-unijne/Dotacje-unijne-jako-zrodlo-finansowania-iG7AEZ.jpg)

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-23-2011-12AyHS.jpg)

![Zarządzanie projektem informatycznym [© Minerva Studio - Fotolia.com] Zarządzanie projektem informatycznym](https://s3.egospodarka.pl/grafika/zarzadzanie-projektem-informatycznym/Zarzadzanie-projektem-informatycznym-iG7AEZ.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)