-

![Banki muszą inwestować w nowe technologie [© georgejmclittle - Fotolia.com] Banki muszą inwestować w nowe technologie]()

Banki muszą inwestować w nowe technologie

... . Inwestycje w samoobsługowe kanały dostępu z dużym naciskiem na technologie mobilne, czy też systemy CRM z coraz bardziej zaawansowaną analizą zachowań klientów, opartą ... bardzo dużo, o wiele więcej niż inne branże. Połączenie posiadanych zasobów informacji z coraz bardziej bogatymi zbiorami danych zewnętrznych daje możliwości, które do niedawna ...

-

![Urządzenia IoT pod obstrzałem: raport McAfee Labs IV 2017 [© lucadp - Fotolia.com] Urządzenia IoT pod obstrzałem: raport McAfee Labs IV 2017]()

Urządzenia IoT pod obstrzałem: raport McAfee Labs IV 2017

... sposobów wymiany informacji o zagrożeniach w obrębie naszych własnych produktów i w ramach współpracy z innymi dostawcami. - Coraz bardziej wyrafinowane ataki są w stanie obejść solidne systemy obrony, a systemy autonomiczne wpuszczają zagrożenia, które gdzie indziej zostały wykryte, ponieważ nie funkcjonuje wspomniana wymiana informacji – dodaje ...

-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... informacji spływających z nowych urządzeń brzegowych do lokalnych, uczących się węzłów. Śledząc i korelując te informacje w czasie rzeczywistym, system sztucznej inteligencji będzie mógł nie tylko wygenerować pełniejszy obraz zagrożeń, ale także dopracować sposób, w jaki wdrożone w firmach systemy mogą reagować na zdarzenia lokalne. Systemy ...

-

![Czas na integrację [© Minerva Studio - Fotolia.com] Czas na integrację]()

Czas na integrację

... z ogólnoświatowych badań przeprowadzonych przez firmy Accenture i SAP AG, bankowe systemy informatyczne są przestarzałe i mało elastyczne. Wyniki badań zaprezentowanych 6 ... czy filmy o podobnej tematyce lub personalizowane e-mailingi tworzone na podstawie informacji zebranych o kliencie. POTENCJAŁ NOWYCH MEDIÓW Ciekawe możliwości integracji, a ...

-

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie]()

Korupcja w sądownictwie na świecie

... alternatywy dla opieszałych, kosztownych i skorumpowanych procesów rządowych, jednak te systemy również nie są wolne od korupcji i stronniczości. Przykładowo w ... lub, jeżeli odpowiedni wyrok mógłby przynieść im korzyści finansowe. Dostępność informacji o przysługujących w sądzie prawach. Instytucja sądu gwarantuje porady prawne dotyczące rodzaju ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

Wirusy, trojany, phishing VII-IX 2008

... wiadomości do abonentów America Online (AOL). Celowo też sfałszował nagłówki informacji oraz domenę nadawcy. Przeszukując dom Jaynes’a, policja odkryła płyty CD ... przez większość rozwiązań zabezpieczających. Niektóre z nich wymagały nawet hasła, przez co systemy antywirusowe mają problemy z ich skanowaniem. Nadawcy wiadomości próbują różnych sztuczek ...

-

![Zamówienia publiczne sektora IT 2008 [© Scanrail - Fotolia.com] Zamówienia publiczne sektora IT 2008]()

Zamówienia publiczne sektora IT 2008

... ogóle w obiegu publicznym nie występują. Pojawiają się one w Biuletynach Informacji Publicznej (BIP) i w wielu innych źródłach. Jednakże rozproszona informacja ... Dość popularne okazały się w 2008 r. systemy wspomagające prowadzenie strategii e-Administracja. Na fundament tej strategii, czyli systemy obiegu dokumentów wspomagające kontakt obywatela z ...

-

![Sieci intranet w Polsce w 2009 r. Sieci intranet w Polsce w 2009 r.]()

Sieci intranet w Polsce w 2009 r.

... zaplanowanej taksonomii informacji. Zmierzch rozwiązań autorskich Badania Contium prowadzone w 2005 roku pokazywały bardzo dużą różnorodność technologii i wskazywały, iż większość rozwiązań to rozwiązania autorskie lub rozwiązania pisane na zamówienie. Obecnie równo po 30% udziału mają Microsoft SharePoint i gotowe systemy opensource. Tendencja ...

-

![Czy model SaaS zdobędzie popularność w Polsce? [© Nmedia - Fotolia.com] Czy model SaaS zdobędzie popularność w Polsce?]()

Czy model SaaS zdobędzie popularność w Polsce?

... biznesowych. Rynek już oferuje wiele rozwiązań dostępnych wyłącznie przez Internet. Wśród nich są systemy do zarządzania relacjami z klientami, obsługi finansowo-księgowej, wspomagające telekomunikację i wewnętrzny obieg informacji, a nawet systemy ERP. Dla firm informatycznych SaaS daje możliwości poszerzania rynku o nowe grupy użytkowników ...

-

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame]()

Nowy szkodliwy program Flame

... cyberwojennym od kilku lat stanowią jeden z najpoważniejszych problemów w dziedzinie bezpieczeństwa informacji. Stuxnet i Duqu należały do łańcucha ataków, który na całym świecie ... , a przeprowadzające ją osoby nieustannie nadzorują zainfekowane systemy, gromadząc informacje i atakując nowe systemy w celu osiągnięcia nieznanych celów”. Eksperci z ...

-

![Bezpieczeństwo IT w 2030 roku Bezpieczeństwo IT w 2030 roku]()

Bezpieczeństwo IT w 2030 roku

... w celu znalezienia informacji, przelewa pieniądze w fizycznej placówce banku ... informacji. Jest jednak jedna rzecz, która nie zmieniła się: to człowiek pociąga za sznurki, a komputer użycza mu swojej mocy obliczeniowej, aby mógł wykonać konkretne zadanie. Jeżeli jednak pozwolimy, aby nasze życie zostało całkowicie zoptymalizowane poprzez systemy ...

-

![Netia Office Anywhere dla firm [© Scanrail - Fotolia.com] Netia Office Anywhere dla firm]()

Netia Office Anywhere dla firm

... lokalne usługi Microsoft z telefonią IP). Większa dostępność, szybszy przepływ informacji Dzięki NOA, stosowane dotąd oddzielnie urządzenia oraz różnorodne systemy teleinformatyczne stają się elementami jednego, spójnego i kompleksowego rozwiązania. Przepływ informacji wewnątrz firmy jest szybszy i bardziej efektywny. Zintegrowane kanały kontaktowe ...

-

![Cyberataki kosztują firmy 575 mld USD [© apops - Fotolia.com] Cyberataki kosztują firmy 575 mld USD]()

Cyberataki kosztują firmy 575 mld USD

... ich czas, brak strategii działania zwiększa ryzyko utraty reputacji oraz informacji istotnych do przeprowadzenia pełnego dochodzenia” – stwierdza Rafał Jaczyński. Zwiększenie ... strona trzecia, przy czym monitoring powinien obejmować zarówno własne systemy, jak i cykliczne audyty w lokalizacjach dostawcy. Ważnym elementem jest także szkolenie ...

-

![E-mail marketing w chmurze [© leowolfert - Fotolia.com] E-mail marketing w chmurze]()

E-mail marketing w chmurze

... że mailing zostanie dostarczony. Ma to szczególne znaczenie w przypadku informacji, takich jak np. potwierdzenia zamówienia, które w przypadku niedostarczenia mogą mieć ... adresy e-mail stanowią w świetle prawa daną osobową. Podczas gdy wewnętrzne systemy i licencjonowane modele zapewniają ekskluzywną niezależność danych, lista odbiorców musi ...

-

![Odzyskiwanie utraconych danych jest możliwe [© Schlierner - Fotolia.com] Odzyskiwanie utraconych danych jest możliwe]()

Odzyskiwanie utraconych danych jest możliwe

... awarii skutkujących utratą danych biznesowych, zwykle pojawia się zatem konieczność tworzenia dedykowanych rozwiązań służących odzyskiwaniu informacji. Ogromna ilość danych przesyłanych przez te skomplikowane systemy także wpływa na złożoność ich ewentualnego przywracania. W tych rozbudowanych środowiskach proces odzyskiwania danych musi być ...

-

![Inteligentne domy: wygodne, nowoczesne i...niebezpieczne Inteligentne domy: wygodne, nowoczesne i...niebezpieczne]()

Inteligentne domy: wygodne, nowoczesne i...niebezpieczne

... zamówienia. Urządzenia tego typu najczęściej wyposażone są w łatwe do oprogramowania systemy operacyjne (np. Android), jednak producenci nie robią nic, aby ... więcej sprzętów jest połączonych z siecią, tym zwiększa się ryzyko ujawniania prywatnych informacji. Wobec powyższego mieszkańcy inteligentnych domów powinni unikać pobierania aplikacji ze ...

-

![Siła integracji, czyli jak dbać o cyberbezpieczeństwo firmy [© your123 - Fotolia.com] Siła integracji, czyli jak dbać o cyberbezpieczeństwo firmy]()

Siła integracji, czyli jak dbać o cyberbezpieczeństwo firmy

... nakładów finansowych. OpenDXL łączy ze sobą te systemy, które już funkcjonują w firmie czy instytucji. Sprawia, że cała infrastruktura zaczyna nadążać za nowymi zagrożeniami. Skomunikowanie wszystkich systemów bezpieczeństwa i połączenie ich z centralną bazą informacji o zagrożeniach oraz narzędziami do orkiestracji pozwala zautomatyzować ...

-

![Cyberprzestępcy kochają Walentynki [© Jakub Krechowicz - Fotolia.com] Cyberprzestępcy kochają Walentynki]()

Cyberprzestępcy kochają Walentynki

... od użytkowników poufnych informacji poprzez nakłanianie ich do szeregu czynności. W efekcie użytkownicy szkodzą sobie sami, udostępniając swoje dane lub instalując szkodliwe oprogramowanie, którego zadaniem jest przechwycenie informacji i przekazanie ich wprost w ręce cyberprzestępcy. Specjaliści z firmy Marken Systemy Antywirusowe, dają ...

-

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?]()

Jakie rozwiązania chmurowe dla polskiej administracji?

... ich na platformie ułatwi dostęp do informacji publicznej, a projekt „Otwarte Dane” może zostać zasilony przez kolejne wolumeny informacji gotowe do przetworzenia przez obywateli. Chmura ... takie jak m.in zadaszenie budynków centrum danych, instalacje elektryczne, systemy przeciwpożarowe czy chłodzenie. Najbezpieczniejsze obiekty otrzymują klasę 4, co ...

-

![Big Data i MŚP. Czy to ma sens? Big Data i MŚP. Czy to ma sens?]()

Big Data i MŚP. Czy to ma sens?

... badaniu.Algorytmy szukają powiązań, trendów i wzorów wśród zbieranych przez firmę informacji. Mogą także włączyć do analizy dane o pogodzie i ruchu drogowym, pochodzące z geolokalizacji czy mediów społecznościowych. Z korzyścią dla małych (i dużych) Takie systemy analizy Big Data pomagają podejmować lepsze decyzje biznesowe i szybko reagować na ...

-

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania]()

Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania

... zakresie m.in. kontroli na miejscu i nadzór zewnętrzny (również wyrywkowy), występowanie z wnioskiem o udzielenie informacji uważanych za niezbędne do oceny środków bezpieczeństwa lub wyznaczenie ... nadzorcze, które odpowiednie organy będą mogły wykorzystywać do oceny, czy systemy są zgodne z rozporządzeniem oraz kary, które organy te będą nakładać na ...

-

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze]()

Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze

... zagraniczne podmioty o próbę wpłynięcia na wybory poprzez rozpowszechnianie fałszywych informacji, wprowadzających w błąd danych w celu zmiany opinii publicznej na korzyść wybranego przez nich kandydata. Ataki na systemy publikacji wyników wyborczych. Pamiętny atak na systemy publikacji wyników wyborów miał miejsce podczas wyborów na Ukrainie ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... wciąż wiąże się z ryzykiem cyberataku. Cyberprzestępcy mogą wziąć na cel systemy służące do ewidencjonowania list wyborców. Ekspert Sophos przekonuje, że ... wyników głosowania, ale także poprzez próby wzbudzenia w obywatelach nieufności do informacji publikowanych przez komisje wyborcze. Cyberprzestępcy mogą zakłócić ogłoszenie wyników, wywołując ...

-

![Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002 [© stoupa - Fotolia.com] Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002]()

Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002

... ukazującą się kwartalnie, która informuje o tendencjach związanych z atakami na systemy informatyczne. Jest on opracowywany na podstawie największej w tej branży bazy informacji pochodzących z monitorowanych urządzeń zabezpieczających oraz informacji o wykrytych atakach i lukach w zabezpieczeniach. Podsumowanie ustaleń raportu: Obraz sytuacji ...

Tematy: -

![Skargi konsumentów: powstaje system klasyfikacji [© Scanrail - Fotolia.com] Skargi konsumentów: powstaje system klasyfikacji]()

Skargi konsumentów: powstaje system klasyfikacji

... , do których konsumenci zwracają się ze skargami na przedsiębiorców. Choć niektóre stosują zaawansowane i szczegółowe systemy sprawozdawczości, każda inaczej klasyfikuje skargi. To powoduje, że tak cenne źródło informacji pozostaje w znacznym stopniu niewykorzystane, ponieważ dokonywanie porównań jest często trudne nawet na szczeblu krajowym ...

-

![Jak zwiększyć swoją produktywność w pracy? Jak zwiększyć swoją produktywność w pracy?]()

Jak zwiększyć swoją produktywność w pracy?

... który poprawia im samopoczucie i motywuje do bardziej efektywnego wykorzystania czasu. Oba systemy są dobre i należy z nich korzystać, jeśli nam służą. Jeśli jednak ... biurkowego nie mogły wziąć z sobą. Prowadziło to do powielania informacji w dwóch równoległych systemach. Wskazówka 3: Pilne niekonieczne znaczy ważne Problem Zdumiewająco łatwo mylimy ...

-

![Wydarzenia sportowe a rejestracja domen [© Scanrail - Fotolia.com] Wydarzenia sportowe a rejestracja domen]()

Wydarzenia sportowe a rejestracja domen

... z zaspokojeniem potrzeby informacji. Według raportu udostępnionego przez OMG Digital, ponad połowa z przebadanych respondentów (54%) poszukuje w Internecie informacji na temat sportu, podczas gdy jedynie ... (np. Euro 2012), pozostała część podpięta jest pod systemy reklamowe, wystawiona na sprzedaż, bądź prowadzi do ogólnych serwisów tematycznych, ...

-

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing]()

Bezpieczeństwo cloud computing

... , możemy chronić go za pomocą innych środków, takich jak zapory sieciowe i systemy wykrywania włamań (IDS). Możemy zbudować odporny system, działający nawet wtedy, ... . Adrian Secombe, członek zarządu Jericho Forum i główny dyrektor ds. bezpieczeństwa informacji w firmie farmaceutycznej Eli Lilly, mówi: „Chmurowe podejście do organizacji firmy może ...

-

![Symantec: rozwiązania do szyfrowania danych [© Nmedia - Fotolia.com] Symantec: rozwiązania do szyfrowania danych]()

Symantec: rozwiązania do szyfrowania danych

... chronionych klas informacji. Symantec Endpoint Encryption Removable Storage Edition będzie zintegrowane z rozwiązaniem Symantec Data Loss Prevention for Endpoint, zapewniając kontrolę nad rodzajami informacji, które mogą być kopiowane do wymiennych urządzeń pamięciowych, czy też stosowaniem szyfrowania. Nowo obsługiwane systemy klienckie Symantec ...

-

![Działy HR stosują narzędzia informatyczne [© WavebreakmediaMicro - Fotolia.com] Działy HR stosują narzędzia informatyczne]()

Działy HR stosują narzędzia informatyczne

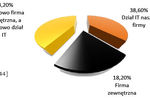

... centrami wiedzy, które tworzą wartość dodaną, łącząc ludzi z celami firmy. Systemy informatyczne są kluczowym elementem tej zmiany, ponieważ dostarczają ogromną liczbę ... 18% na świecie) korzysta z usług zewnętrznych firm szkoleniowych, 22% (17% na świecie) z outsourcingu informacji HR, a tylko 16% (17% na świecie) całkowicie zleca na zewnątrz ...

-

![Rynek pracy 2014: plusy i minusy [© Creativa - Fotolia.com] Rynek pracy 2014: plusy i minusy]()

Rynek pracy 2014: plusy i minusy

... czasu pracy. Pracodawcy będą stopniowo zmieniać politykę personalną w firmach, aby dostosować systemy motywacyjne i warunki pracy do oczekiwań tego wymagającego pokolenia. Coraz częściej ... że osoby zarządzające produkcją wymagają od HR pełnej elastyczności. Dostęp do informacji 24/h oznacza bycie w gotowości do pracy bez limitu. Z jednej strony ...

-

![Bezpieczeństwo IT w 5 krokach [© fuzzbones - Fotolia.com] Bezpieczeństwo IT w 5 krokach]()

Bezpieczeństwo IT w 5 krokach

... prowadzi do utraty wrażliwych informacji biznesowych. Można wyróżnić proste ataki i te bardziej skomplikowane, uderzające w logikę aplikacji. W drugim przypadku, zwykle są one elementem większej akcji przestępczej. Stanowią jeden z elementów realizowanego lub planowanego cyberataku. Podstawową ochronę stanowią systemy typu Web Application Firewall ...

-

![Dama cyfrowa. Wywiad z minister Anną Streżyńską [© Sergey Nivens - Fotolia.com] Dama cyfrowa. Wywiad z minister Anną Streżyńską]()

Dama cyfrowa. Wywiad z minister Anną Streżyńską

... procedur, a jak się popatrzy na efekty, to zysk jest zerowy. A co do informacji publicznej, wystarczy spojrzeć na nasz własny portal danepubliczne.gov.pl. Wygląda, jakby rok ... dostawcy. Niektórzy dostawcy tu się dosyć mocno zasiedzieli. Fakt, że te systemy są kompatybilne pozwoli nam zachować to, co już zostało wybudowane. Nie mamy wyjścia. Zostało ...

-

![Obsługa klienta - ważny element cyfrowej transformacji [© stockyme - Fotolia.com] Obsługa klienta - ważny element cyfrowej transformacji]()

Obsługa klienta - ważny element cyfrowej transformacji

... , a pracownik powinien zawsze być w stanie uzyskać dostęp do wszystkich niezbędnych informacji. 2) Jest miło tylko na początku Klienci mają nieustające wrażenie, ... aplikacji do poszczególnych segmentów klientów. 4) Zbyt złożone systemy opłat Ważnym czynnikiem powodującym niezadowolenie abonentów są systemy opłat. Z badania Salesforce wynika, że ...

-

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?]()

Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?

... wstajesz i udajesz do kuchni. Twój inteligentny telewizor wita cię dawką porannych informacji. Jest mroźny styczeń. Dobrym pomysłem jest rozgrzać samochód zanim ... infrastrukturę krytyczną, a więc w systemy zapewniające funkcjonowanie gospodarki, bez których obejść się już nie mogą współczesne elektrownie, czy systemy zarządzające ruchem ulicznym. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Banki muszą inwestować w nowe technologie [© georgejmclittle - Fotolia.com] Banki muszą inwestować w nowe technologie](https://s3.egospodarka.pl/grafika2/banki/Banki-musza-inwestowac-w-nowe-technologie-188916-150x100crop.jpg)

![Urządzenia IoT pod obstrzałem: raport McAfee Labs IV 2017 [© lucadp - Fotolia.com] Urządzenia IoT pod obstrzałem: raport McAfee Labs IV 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Urzadzenia-IoT-pod-obstrzalem-raport-McAfee-Labs-IV-2017-192043-150x100crop.jpg)

![Czas na integrację [© Minerva Studio - Fotolia.com] Czas na integrację](https://s3.egospodarka.pl/grafika/integracja-systemow-informatycznych/Czas-na-integracje-iG7AEZ.jpg)

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-sadownictwie-na-swiecie-apURW9.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Zamówienia publiczne sektora IT 2008 [© Scanrail - Fotolia.com] Zamówienia publiczne sektora IT 2008](https://s3.egospodarka.pl/grafika/sektor-IT/Zamowienia-publiczne-sektora-IT-2008-apURW9.jpg)

![Czy model SaaS zdobędzie popularność w Polsce? [© Nmedia - Fotolia.com] Czy model SaaS zdobędzie popularność w Polsce?](https://s3.egospodarka.pl/grafika/SaaS/Czy-model-SaaS-zdobedzie-popularnosc-w-Polsce-Qq30bx.jpg)

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Nowy-szkodliwy-program-Flame-94930-150x100crop.jpg)

![Netia Office Anywhere dla firm [© Scanrail - Fotolia.com] Netia Office Anywhere dla firm](https://s3.egospodarka.pl/grafika2/Netia/Netia-Office-Anywhere-dla-firm-116053-150x100crop.jpg)

![Cyberataki kosztują firmy 575 mld USD [© apops - Fotolia.com] Cyberataki kosztują firmy 575 mld USD](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kosztuja-firmy-575-mld-USD-148285-150x100crop.jpg)

![E-mail marketing w chmurze [© leowolfert - Fotolia.com] E-mail marketing w chmurze](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-w-chmurze-152537-150x100crop.jpg)

![Odzyskiwanie utraconych danych jest możliwe [© Schlierner - Fotolia.com] Odzyskiwanie utraconych danych jest możliwe](https://s3.egospodarka.pl/grafika2/Ontrack/Odzyskiwanie-utraconych-danych-jest-mozliwe-161006-150x100crop.jpg)

![Siła integracji, czyli jak dbać o cyberbezpieczeństwo firmy [© your123 - Fotolia.com] Siła integracji, czyli jak dbać o cyberbezpieczeństwo firmy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Sila-integracji-czyli-jak-dbac-o-cyberbezpieczenstwo-firmy-213291-150x100crop.jpg)

![Cyberprzestępcy kochają Walentynki [© Jakub Krechowicz - Fotolia.com] Cyberprzestępcy kochają Walentynki](https://s3.egospodarka.pl/grafika2/falszywe-wiadomosci/Cyberprzestepcy-kochaja-Walentynki-215114-150x100crop.jpg)

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jakie-rozwiazania-chmurowe-dla-polskiej-administracji-217448-150x100crop.jpg)

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-w-2022-roku-Oto-najwieksze-wyzwania-243187-150x100crop.jpg)

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze](https://s3.egospodarka.pl/grafika2/DDoS/Wybory-parlamentarne-niosa-ryzyko-cyberatakow-Znamy-potencjalne-scenariusze-253504-150x100crop.jpg)

![Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002 [© stoupa - Fotolia.com] Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002](https://s3.egospodarka.pl/grafika//Raport-ryzyko-zwiazane-z-wykorzystaniem-Internetu-w-III-kwartale-2002-MBuPgy.jpg)

![Skargi konsumentów: powstaje system klasyfikacji [© Scanrail - Fotolia.com] Skargi konsumentów: powstaje system klasyfikacji](https://s3.egospodarka.pl/grafika/skargi-konsumentow/Skargi-konsumentow-powstaje-system-klasyfikacji-apURW9.jpg)

![Wydarzenia sportowe a rejestracja domen [© Scanrail - Fotolia.com] Wydarzenia sportowe a rejestracja domen](https://s3.egospodarka.pl/grafika/domeny/Wydarzenia-sportowe-a-rejestracja-domen-apURW9.jpg)

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing](https://s3.egospodarka.pl/grafika/Cloud-Computing/Bezpieczenstwo-cloud-computing-MBuPgy.jpg)

![Symantec: rozwiązania do szyfrowania danych [© Nmedia - Fotolia.com] Symantec: rozwiązania do szyfrowania danych](https://s3.egospodarka.pl/grafika/szyfrowanie-danych/Symantec-rozwiazania-do-szyfrowania-danych-Qq30bx.jpg)

![Działy HR stosują narzędzia informatyczne [© WavebreakmediaMicro - Fotolia.com] Działy HR stosują narzędzia informatyczne](https://s3.egospodarka.pl/grafika2/zarzadzanie-talentami/Dzialy-HR-stosuja-narzedzia-informatyczne-120711-150x100crop.jpg)

![Rynek pracy 2014: plusy i minusy [© Creativa - Fotolia.com] Rynek pracy 2014: plusy i minusy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-2014-plusy-i-minusy-129861-150x100crop.jpg)

![Bezpieczeństwo IT w 5 krokach [© fuzzbones - Fotolia.com] Bezpieczeństwo IT w 5 krokach](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Bezpieczenstwo-IT-w-5-krokach-152628-150x100crop.jpg)

![Dama cyfrowa. Wywiad z minister Anną Streżyńską [© Sergey Nivens - Fotolia.com] Dama cyfrowa. Wywiad z minister Anną Streżyńską](https://s3.egospodarka.pl/grafika2/Anna-Strezynska/Dama-cyfrowa-Wywiad-z-minister-Anna-Strezynska-170656-150x100crop.jpg)

![Obsługa klienta - ważny element cyfrowej transformacji [© stockyme - Fotolia.com] Obsługa klienta - ważny element cyfrowej transformacji](https://s3.egospodarka.pl/grafika2/obsluga-klienta/Obsluga-klienta-wazny-element-cyfrowej-transformacji-185127-150x100crop.jpg)

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-nie-ransomware-a-jackware-Czym-dadza-nam-w-kosc-cyberprzestepcy-187021-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Rynek najmu w trendzie wzrostowym [© Freepik] Rynek najmu w trendzie wzrostowym](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-trendzie-wzrostowym-265442-150x100crop.jpg)

![Boom na rynku nowych mieszkań za rogatkami metropolii [© Freepik] Boom na rynku nowych mieszkań za rogatkami metropolii](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Boom-na-rynku-nowych-mieszkan-za-rogatkami-metropolii-265438-150x100crop.jpg)

![Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży [© Freepik] Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży](https://s3.egospodarka.pl/grafika2/opozniony-lot/Odszkodowanie-od-linii-lotniczych-nawet-jesli-to-wycieczka-z-biura-podrozy-265417-150x100crop.jpg)

![Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie? [© Freepik] Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie?](https://s3.egospodarka.pl/grafika2/deregulacja/Deregulacja-Liczba-mediacji-w-postepowaniach-administracyjnych-wzrosnie-265432-150x100crop.jpg)