-

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... a nawet kody PIN, które przechowywane są w wewnętrznych bazach danych wielu instytucji. Na skradzionych bazach danych można łatwo zarobić. Ponieważ istnieje na nie ... - takie zachowanie powoduje wzrost liczby ataków i nowych modyfikacji złośliwych programów. Inne cele ataków W poprzedniej sekcji skupiliśmy się na kwestii utraty danych. Jednak ...

-

![Tydzień 7/2008 (11-17.02.2008) [© RVNW - Fotolia.com] Tydzień 7/2008 (11-17.02.2008)]()

Tydzień 7/2008 (11-17.02.2008)

... procentowych. Jednak obawy przed skutkami spowolnienia wzrostu gospodarczego na świecie sugerują zachowanie ostrożności. W grudniu poziom inflacji wzrósł do 4%, a w styczniu nawet do ... swobód UE: przepływu osób, towarów, kapitałów i usług. 4. Polska giełda rozwija się. Z danych GPW wynika, że w 2007 r. największy udział w obrocie na rynku giełdowym ...

-

![Inwestowanie - strategie defensywne [© Minerva Studio - Fotolia.com] Inwestowanie - strategie defensywne]()

Inwestowanie - strategie defensywne

... rentowność przewyższającą rentowność papierów skarbowych. Tak więc należy uznać depozyty bankowe raczej jako alternatywę dla części portfela mającej za zadanie zachowanie płynności, gdyż cechują się one większą elastycznością w zakresie terminu zapadalności i mniejszym poziomem wahań niż inne instrumenty dostępne na rynku, odznaczające ...

-

![Kompetencje pracownika sprzedaży należy mierzyć [© Minerva Studio - Fotolia.com] Kompetencje pracownika sprzedaży należy mierzyć]()

Kompetencje pracownika sprzedaży należy mierzyć

... efekty? Badania sugerują, że najbardziej skutecznymi sprzedawcami są osoby, które naprawdę rozumieją ludzkie zachowania i potrafią nie tylko przewidzieć zachowanie klienta, ale też dostosować własne zachowanie do zachowania tego, kto ma podjąć decyzję zakupową; chodzi tu o zrozumienie motywacji klienta i nie ma to nic ...

-

![Jest sposób na ransomware! [© andras_csontos - Fotolia.com] Jest sposób na ransomware!]()

Jest sposób na ransomware!

... szantażowania swoich ofiar skuteczną metodę zarabiania pieniędzy. Bezradni wobec utraty danych zaatakowani użytkownicy prywatni i firmowi poświęcają bardzo poważne sumy w ... Od wielu miesięcy w rozwiązaniach Trend Micro znajduje się moduł, który analizuje zachowanie poszczególnych procesów na komputerze i jest w stanie odróżnić te, które normalnie ...

-

![6 powodów, dla których warto wdrożyć Business Intelligence [© Coloures-Pic - Fotolia.com] 6 powodów, dla których warto wdrożyć Business Intelligence]()

6 powodów, dla których warto wdrożyć Business Intelligence

... źródeł danych, zajmuje analitykom coraz więcej czasu. Przy zwiększonym obciążeniu pracą, zespoły analityczne składające się zazwyczaj z kilku specjalistów, nie nadążają z terminową realizacją zadań. Pracownicy coraz częściej korzystają również z rozmaitych metod przetwarzania danych. W takim przypadku, zachowanie jednolitej struktury danych staje ...

-

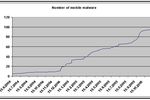

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... . W każdym razie problem z przywróceniem danych użytkownika został rozwiązany. Niestety, nie dało się ich przywrócić za pomocą oprogramowania antywirusowego. Jednak, znając hasło, użytkownik mógł przywrócić dane samodzielnie. Warto wspomnieć o trzecim złośliwym programie wykazującym podobne zachowanie. Program ten - Skowor.b - w przeciwieństwie ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... ich komputery zaczęły ponownie się uruchamiać. Co spowodowało takie zachowanie komputerów - nie wiadomo. Jedyne możliwe wyjaśnienie sugerowało, że przyczyna restartu ... była już stosowana: duża liczba trojanów szpiegujących służących do kradzieży danych (głownie danych dostępu do kont bankowości online) otrzymywała nazwę Trojan-Spy.Win32. ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... fałszywych danych ... zachowanie to można skutecznie połączyć w jednej aplikacji. Program wykrywany jako robak lub trojan może mieć również funkcję bota, dzięki której zainfekowany komputer może stać się częścią botnetu. W rezultacie, za ruch sieciowy tworzony przez większość szkodliwych programów w Internecie odpowiedzialne są botnety. Analiza danych ...

-

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro]()

Worry-Free Business Security 7 od Trend Micro

... do kradzieży danych. Taki wynik nie jest przypadkowy, bowiem utrata informacji jest wymieniana wśród trzech najistotniejszych problemów, z którymi muszą się zmierzyć małe firmy. Funkcja ochrony przed utratą danych za pośrednictwem poczty elektronicznej umożliwia małym przedsiębiorstwom zachowanie bezpieczeństwa danych, dzięki wykrywaniu ...

-

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne]()

Big Data wspomoże firmy farmaceutyczne

... antykorupcyjnych wskazuje, że jest to tematyka, która podlega szczególnej uwadze odpowiednich urzędów. Umiejętne wykorzystanie analizy danych umożliwia uniknięcie wysokich i dotkliwych kar nakładanych przez regulatorów oraz zachowanie reputacji, co ma zasadnicze znaczenie w branży służącej ochronie i poprawie ludzkiego życia i zdrowia” – mówi dr ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... platformy mobilne, ale również udoskonalają możliwości i zachowanie niebezpiecznych aplikacji. Cyberszpiegostwo i ataki ukierunkowane NetTraveler ... kwartale. Technologie oparte na chmurze są wykorzystywane wtedy, gdy antywirusowe bazy danych nie zawierają jeszcze odpowiednich sygnatur i nie istnieje heurystyka umożliwiająca wykrycie szkodliwych ...

-

![Czy przeraża nas kradzież tożsamości? [© sasun Bughdaryan - Fotolia.com] Czy przeraża nas kradzież tożsamości?]()

Czy przeraża nas kradzież tożsamości?

... na temat ochrony danych osobowych. Kradzież tożsamości może dotknąć każdego z nas. Polacy a bezpieczeństwo danych i kradzież tożsamości - ... danych osobowych z bazy PESEL. Dla co drugiej osoby, która słyszała o tym wydarzeniu, sprawa ta wywołała poczucie lęku i obawy o własne dane, a 40% badanych deklaruje, że informacja ta wpłynęła na ich zachowanie ...

-

![Oddam dane osobowe za zniżkę na zakupy [© thodonal - Fotolia.com] Oddam dane osobowe za zniżkę na zakupy]()

Oddam dane osobowe za zniżkę na zakupy

... . Oddam dane tylko w dobre ręce Niemal 2/3 ankietowanych jest zdania, że udostępnianie danych osobowych firmom może być niebezpieczne, a blisko co czwarty wierzy w zachowanie przez nie poufności. Największym zaufaniem w kwestii bezpieczeństwa danych osobowych respondenci darzą banki (61%). Drugie miejsce zajmują urzędy administracji publicznej (24 ...

-

![Disaster Recovery 2.0 [© Aleksey - Fotolia.com] Disaster Recovery 2.0]()

Disaster Recovery 2.0

... uwagę wyniki finansowe i szersze konsekwencje? Wszystkie te pytania pomogą zdefiniować czas odtwarzania danych oraz najlepszą metodę przeprowadzenia tego procesu. Podczas tworzenia strategii usuwania skutków awarii bardzo ważne jest również zachowanie zgodności z przepisami. Ze względu na obowiązujące dyrektywy RODO i NIS firma musi wiedzieć ...

-

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?]()

Jakie rozwiązania chmurowe dla polskiej administracji?

... dla potencjalnego hakera lub nieuczciwego dostawcy infrastruktury. Jednak niezależnie od zabezpieczeń najsłabszym ogniwem jest człowiek – 95% wycieków danych powodowanych jest przez nieostrożne zachowanie pracowników organizacji. Odpowiedzialny rząd, zanim dopuści firmę do zajmowania się danymi obywateli, powinien przeprowadzić szczegółowy audyt ...

-

![Jak zachować prywatność w sieci? Jak zachować prywatność w sieci?]()

Jak zachować prywatność w sieci?

... Danych Osobowych, a więc stosowna okazja, aby pochylić się m.in. nad kwestiami związanymi z prywatnością w sieci. Z raportu opublikowanego przez firmę Kaspersky wynika, że w jej całkowite zachowanie ...

-

![Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams [© phasin - Fotolia.com] Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams]()

Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams

... Microsoft Teams: pełna ochrona danych i kontrola nad nimi Szybsze i łatwiejsze odtwarzanie danych: efektywne opcje odzyskiwania danych utworzone z myślą o usłudze Microsoft Teams Wyjątkowe rozwiązanie eDiscovery: szczegółowe przeszukiwanie komponentów usługi Microsoft Teams ułatwiające nadzór nad danymi i zachowanie zgodności z przepisami Ponadto ...

-

![Prywatność w sieci: korzyść, za którą zapłacimy? Prywatność w sieci: korzyść, za którą zapłacimy?]()

Prywatność w sieci: korzyść, za którą zapłacimy?

... ułatwić uciszenie sprzeciwów. W związku z odmową udostępnienia takich danych przez większość prywatnych organizacji rządy z pewnością wprowadzą więcej regulacji ograniczających prywatność danych, a najgorętsze debaty toczyć się będą wokół technologii pozwalających na zachowanie prywatności w sieci, takich jak kompleksowe szyfrowanie, DNS-over-HTTPS ...

-

![Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić? [© pixabay.com] Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić?]()

Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić?

... nawet zachowanie wszystkich zasad bezpieczeństwa może nie wystarczyć, żeby uchronić się przed wykorzystaniem naszych danych osobowych. Nie wiemy, w jaki sposób zabezpieczone są bazy danych sklepów internetowych lub portali społecznościowych, z których korzystamy. Dlatego żeby minimalizować negatywne skutki kradzieży tożsamości Urząd Ochrony Danych ...

-

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?]()

Prowadzenie firmy w chmurze. Jak ją chronić?

... odczuwają ogromną presję, aby zrównoważyć szybkość z bezpieczeństwem. Chociaż wdrażają chmurę jako sposób na zachowanie elastyczności i skalowalności, to jednocześnie są bardziej podatni na cyberataki! Tylko w 2022 roku średni koszt naruszenia danych w samych Stanach Zjednoczonych wyniósł 9,44 miliona dolarów - zauważa Dotan Nahum z Check Point ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... ich aż 150, w tym wiele związanych z firmami specjalizującymi się w ochronie danych. Wśród fałszywych witryn znalazły się między innymi „www-f-secure.com” i „ ... został w celu zabezpieczenia płyt przed kopiowaniem. Ponadto pozwalał niepostrzeżenie monitorować zachowanie użytkownika za pomocą oprogramowania do cyfrowego zarządzania prawami autorskimi ...

-

![Najważniejsze numery alarmowe wg Ontrack [© pizuttipics - Fotolia.com] Najważniejsze numery alarmowe wg Ontrack]()

Najważniejsze numery alarmowe wg Ontrack

... uszkodzeniami dysków w lecie tracą najważniejsze dane, powstało także pierwsze w Polsce pogotowie odzyskiwania danych (0800 90 90 90). W przypadku polskich przedsiębiorstw pozwala ono uniknąć strat finansowych, a osobom prywatnym umożliwia zachowanie zdjęć czy filmów tworzonych podczas wakacji. Kroll Ontrack zwraca uwagę, iż nie zapisując ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... kontrolę nad panelem kontrolnym Amazon EC2 i spowodował „usunięcie większości danych, wszystkich kopii zapasowych oraz danych konfiguracyjnych'', wyjaśniła firma na swoim blogu. Podobny scenariusz może wydawać ... każda firma powinna zadbać o zachowanie odpowiedniej równowagi pomiędzy spełnianiem wymagań użytkowników a bezpieczeństwem swoich danych ...

-

![Znamy sposoby na bezpieczne zakupy online [© Natalia Merzlyakova - Fotolia.com] Znamy sposoby na bezpieczne zakupy online]()

Znamy sposoby na bezpieczne zakupy online

... kradzieży oraz wyłudzeń pieniędzy. Kluczowa jest właściwa ochrona danych osobowych – korzystając z PINów paysafecard nie ma konieczności podawania informacji o kliencie oraz danych do konta bankowego – dlatego jest to całkowicie bezpieczna forma płatności. Istotne jest również zachowanie czujności – nie należy reagować na podejrzane wiadomości ...

-

![Firmy rodzinne: kompetencje przyszłości torują sukces [© glisic_albina - Fotolia.com] Firmy rodzinne: kompetencje przyszłości torują sukces]()

Firmy rodzinne: kompetencje przyszłości torują sukces

... zespołach i kierownictwie firm – dodaje. Siła w dużych zbiorach danych Liderzy rynkowi rozumieją, że korzystanie z dużych zbiorów danych (ang. big data) coraz bardziej wpływa na ... i profilaktyka, by im zapobiegać. Podstawowa rekomendacja to zachowanie przezorności i zdrowego rozsądku, inwestowanie w szkolenia dla pracowników i przeprowadzanie testów ...

-

![Hakerzy łamią zabezpieczenia samochodów Hakerzy łamią zabezpieczenia samochodów]()

Hakerzy łamią zabezpieczenia samochodów

... nieświadome wielu występujących zagrożeń. Trudno zrozumieć, że tak dużo osób nie dba o zachowanie swojej prywatności. Tymczasem hakerzy, którzy infekują np. urządzenia mobilne do wykradania danych osobowych (haseł, pieniędzy, danych z telefonów), będą ulepszać złośliwe oprogramowania. Aplikacje zabezpieczające urządzenia są tylko jednym z elementów ...

-

![Wdrożenie Google Analytics 4. Co się zmieniło i jak skonfigurować GA4? [© AdobeStock_iCEA Group_autor autor_wachiwit] Wdrożenie Google Analytics 4. Co się zmieniło i jak skonfigurować GA4?]()

Wdrożenie Google Analytics 4. Co się zmieniło i jak skonfigurować GA4?

... akceptacji przez użytkownika plików cookies system uczenia maszynowego oceni jego zachowanie, uwzględniając przy tym interakcje innych odbiorców. Dzięki temu zachowasz ciągłość ... aktywności użytkowników, stanowi znaczący krok naprzód w analizie danych. Dzięki dłuższemu okresowi retencji danych, bardziej szczegółowym raportom oraz lepszej integracji ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... , a cyberprzestępcy już od dawna prowadzą działania mające na celu kradzież danych i pieniędzy. Fałszywe strony internetowe, ataki phishingowe, typosquatting - to niektóre z nich. Eksperci ... antywirusowego lub EDR na wszystkich urządzeniach końcowych oraz zachowanie szczególnej ostrożności podczas łączenia się z publicznymi sieciami bezprzewodowymi. ...

-

![Bezpieczny Internet na urlopie [© stoupa - Fotolia.com] Bezpieczny Internet na urlopie]()

Bezpieczny Internet na urlopie

... spędzasz czas w czat-roomach, nie ujawniaj żadnych osobistych lub poufnych danych nieznajomym. Przekaż te rady swoim dzieciom, które są często bardziej naiwne i skłonne do udostępniania informacji w Internecie. Jeśli zauważysz podejrzane zachowanie w serwisach społecznościowych (nieznajomi wykazujący zbyt duże zainteresowanie celem, terminem ...

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... programy i odwiedzić niezaufane strony. Funkcja Kontroli systemu ściśle monitoruje zachowanie programów, które zostały już uruchomione w systemie. Jeżeli program wykonuje ... zdefiniować dowolny dysk twardy, nośnik wymienny, serwer FTP lub inny nośnik danych do przechowywania kopii zapasowych. Kopie są tworzone automatycznie (zgodnie z terminarzem), ...

-

![Trend Micro: zagrożenia internetowe 2013 [© ra2 studio - Fotolia.com] Trend Micro: zagrożenia internetowe 2013]()

Trend Micro: zagrożenia internetowe 2013

... , włamania do systemów informatycznych, działalność cyberprzestępców i zorganizowane ataki sprawiły, że zachowanie prywatności osobistych i finansowych danych stało się prawie niemożliwe. W raporcie szczegółowo opisano zakrojone na szeroką skalę kampanie mające na celu kradzież danych, a także przykłady ataków na systemy bankowe, urządzenia mobilne ...

-

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT]()

Zachowania pracowników nie sprzyjają bezpieczeństwu IT

... to – w połączeniu z dobrym systemem zabezpieczeń – zapewni rzeczywiście najlepszą ochronę. Dwa największe zagrożenia dla bezpieczeństwa danych według ankietowanych to: zorganizowana cyberprzestępczość (62%) oraz zachowanie pracowników (55%). Jednocześnie wszyscy objęci badaniem przyznali, że wykorzystują firmową sieć również do celów prywatnych: 82 ...

-

![5 sposobów na zabezpieczenie telefonu przed kradzieżą 5 sposobów na zabezpieczenie telefonu przed kradzieżą]()

5 sposobów na zabezpieczenie telefonu przed kradzieżą

... zapasowej Kto z nas wykonuje kopię zapasową danych pochodzących z telefonu komórkowego? To nieskomplikowany sposób na zachowanie ważnych wiadomości tekstowych, plików dźwiękowych ... na ekranie głównym oraz w ostateczności, wymazanie z pamięci telefonu wszystkich danych. W takiej sytuacji telefon staje się mniej wartościową zdobyczą. System Android ...

-

![Ataki na smartfony. Co zrobić, gdy telefon zostanie zainfekowany? [© pixabay.com] Ataki na smartfony. Co zrobić, gdy telefon zostanie zainfekowany?]()

Ataki na smartfony. Co zrobić, gdy telefon zostanie zainfekowany?

... z bankowości, mediów społecznościowych i odbieramy pocztę elektroniczną. Smartfony zawierają mnóstwo cennych danych, o czym wiedzą cyberprzestępcy. Ekspert ESET podpowiada, jakie są oznaki ... której wcześniej poprawnie działające aplikacje zaczynają wykazywać dziwne zachowanie. Nagłe uruchamianie, zamykanie lub całkowite awarie i wyświetlanie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 7/2008 (11-17.02.2008) [© RVNW - Fotolia.com] Tydzień 7/2008 (11-17.02.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-7-2008-11-17-02-2008-vgmzEK.jpg)

![Inwestowanie - strategie defensywne [© Minerva Studio - Fotolia.com] Inwestowanie - strategie defensywne](https://s3.egospodarka.pl/grafika/strategie-inwestycyjne/Inwestowanie-strategie-defensywne-iG7AEZ.jpg)

![Kompetencje pracownika sprzedaży należy mierzyć [© Minerva Studio - Fotolia.com] Kompetencje pracownika sprzedaży należy mierzyć](https://s3.egospodarka.pl/grafika2/kompetencje-pracownika/Kompetencje-pracownika-sprzedazy-nalezy-mierzyc-145427-150x100crop.jpg)

![Jest sposób na ransomware! [© andras_csontos - Fotolia.com] Jest sposób na ransomware!](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Jest-sposob-na-ransomware-178901-150x100crop.jpg)

![6 powodów, dla których warto wdrożyć Business Intelligence [© Coloures-Pic - Fotolia.com] 6 powodów, dla których warto wdrożyć Business Intelligence](https://s3.egospodarka.pl/grafika2/Business-Intelligence/6-powodow-dla-ktorych-warto-wdrozyc-Business-Intelligence-208942-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Worry-Free-Business-Security-7-od-Trend-Micro-Qq30bx.jpg)

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne](https://s3.egospodarka.pl/grafika2/sektor-farmaceutyczny/Big-Data-wspomoze-firmy-farmaceutyczne-116549-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Czy przeraża nas kradzież tożsamości? [© sasun Bughdaryan - Fotolia.com] Czy przeraża nas kradzież tożsamości?](https://s3.egospodarka.pl/grafika2/ochrona-danych/Czy-przeraza-nas-kradziez-tozsamosci-187534-150x100crop.jpg)

![Oddam dane osobowe za zniżkę na zakupy [© thodonal - Fotolia.com] Oddam dane osobowe za zniżkę na zakupy](https://s3.egospodarka.pl/grafika2/dane-osobowe/Oddam-dane-osobowe-za-znizke-na-zakupy-203923-150x100crop.jpg)

![Disaster Recovery 2.0 [© Aleksey - Fotolia.com] Disaster Recovery 2.0](https://s3.egospodarka.pl/grafika2/awaria-systemu-informatycznego/Disaster-Recovery-2-0-211421-150x100crop.jpg)

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jakie-rozwiazania-chmurowe-dla-polskiej-administracji-217448-150x100crop.jpg)

![Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams [© phasin - Fotolia.com] Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams](https://s3.egospodarka.pl/grafika2/Veeam-Backup-dla-Microsoft-Office-365/Veeam-Backup-dla-Microsoft-Office-365-rozszerzony-o-zabezpieczenia-dla-Microsoft-Teams-234322-150x100crop.jpg)

![Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić? [© pixabay.com] Dane osobowe w zagrożeniu. Czy Polacy wiedzą co robić?](https://s3.egospodarka.pl/grafika2/wyludzenia/Dane-osobowe-w-zagrozeniu-Czy-Polacy-wiedza-co-robic-238282-150x100crop.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![Najważniejsze numery alarmowe wg Ontrack [© pizuttipics - Fotolia.com] Najważniejsze numery alarmowe wg Ontrack](https://s3.egospodarka.pl/grafika/numery-alarmowe/Najwazniejsze-numery-alarmowe-wg-Ontrack-QhDXHQ.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![Znamy sposoby na bezpieczne zakupy online [© Natalia Merzlyakova - Fotolia.com] Znamy sposoby na bezpieczne zakupy online](https://s3.egospodarka.pl/grafika2/zakupy-online/Znamy-sposoby-na-bezpieczne-zakupy-online-164936-150x100crop.jpg)

![Firmy rodzinne: kompetencje przyszłości torują sukces [© glisic_albina - Fotolia.com] Firmy rodzinne: kompetencje przyszłości torują sukces](https://s3.egospodarka.pl/grafika2/firmy-rodzinne/Firmy-rodzinne-kompetencje-przyszlosci-toruja-sukces-191804-150x100crop.jpg)

![Wdrożenie Google Analytics 4. Co się zmieniło i jak skonfigurować GA4? [© AdobeStock_iCEA Group_autor autor_wachiwit] Wdrożenie Google Analytics 4. Co się zmieniło i jak skonfigurować GA4?](https://s3.egospodarka.pl/grafika2/Google-Analytics-4/Wdrozenie-Google-Analytics-4-Co-sie-zmienilo-i-jak-skonfigurowac-GA4-253672-150x100crop.jpg)

![Bezpieczny Internet na urlopie [© stoupa - Fotolia.com] Bezpieczny Internet na urlopie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczny-Internet-na-urlopie-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe 2013 [© ra2 studio - Fotolia.com] Trend Micro: zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2013-132351-150x100crop.jpg)

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT](https://s3.egospodarka.pl/grafika2/Cisco/Zachowania-pracownikow-nie-sprzyjaja-bezpieczenstwu-IT-144747-150x100crop.jpg)

![Ataki na smartfony. Co zrobić, gdy telefon zostanie zainfekowany? [© pixabay.com] Ataki na smartfony. Co zrobić, gdy telefon zostanie zainfekowany?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Ataki-na-smartfony-Co-zrobic-gdy-telefon-zostanie-zainfekowany-243520-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)