-

![ZeuS atakuje konta bankowe Polaków [© stoupa - Fotolia.com] ZeuS atakuje konta bankowe Polaków]()

ZeuS atakuje konta bankowe Polaków

... , stosowany np. w iPhone’ach) jest prawdopodobnie tylko kwestią czasu. Procedura jest prosta: wykorzystując luki w zabezpieczeniach komputera, ZeuS proponuje użytkownikowi zainstalowanie programu, np. powodującego przyspieszenie procesora – tak naprawdę zawierającego tylko szkodliwy kod. Po instalacji klient, wpisując adres strony banku, wchodzi na ...

-

![Trojan atakujący przez pliki audio WMA [© stoupa - Fotolia.com] Trojan atakujący przez pliki audio WMA]()

Trojan atakujący przez pliki audio WMA

Firma Kaspersky Lab, producent rozwiązań do ochrony danych, poinformowała o wykryciu szkodliwego programu infekującego pliki audio WMA. Celem tej infekcji jest zainstalowanie trojana, który umożliwia cyberprzestępcom kontrolowanie komputerów użytkowników. Robak, który został nazwany Worm.Win32.GetCodec.a, zamienia pliki mp3 na format Windows ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... stronę docelową systemu bankowości online jednego z rosyjskich banków. Użytkowników proszono o pobranie i zainstalowanie programu, który był rzekomo niezbędny do uzyskania dostępu do systemu. Użytkownicy mogli wybrać sposób otrzymania odsyłacza do programu za pośrednictwem wiadomości tekstowej: podając wcześniej swój numer telefonu lub skanując kod ...

-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... rodziny są do siebie bardzo podobne, z jedną istotną różnicą. Zarówno Bropia jak i Kelvir zawierają IRCBoty. Głównym celem tych robaków jest zainstalowanie programu IRCBot. Podczas gdy Bropia rozsyłany jest jako jeden plik zawierający robaka komunikatorów internetowych, w którym jest osadzony IRCBot, Kelvir zazwyczaj przedostaje ...

-

![Trojan z Azji atakuje urządzenia mobilne Trojan z Azji atakuje urządzenia mobilne]()

Trojan z Azji atakuje urządzenia mobilne

... Android algorytm obróbki takich archiwów obarczony jest błędem, co skutkuje zignorowaniem uaktywnionego w archiwum zerowego bitu wspomnianego pola i umożliwia zainstalowanie złośliwego programu. W odróżnieniu od systemu operacyjnego obarczonego taką podatnością, programy antywirusowe powinny prawidłowo przetwarzać pole General purpose bit flag ...

-

![6 sposobów na bankowe ataki APT [© tiero - Fotolia.com] 6 sposobów na bankowe ataki APT]()

6 sposobów na bankowe ataki APT

... sposób jest niemożliwe, dlatego Wojciech Kraśniewski, certyfikowany inżynier Barracuda Networks, zaleca: uruchomienie wielopoziomowej ochrony opartej o systemy IPS/IDS; zainstalowanie programu antywirusowego na stacjach końcowych oraz antywirusa z funkcją sandboxingu na bramie; podział sieci na sekcje zawierające komputery klientów, systemy ...

-

![MEDIAX OFFICE KEYBOARD - wszystko co potrzebne MEDIAX OFFICE KEYBOARD - wszystko co potrzebne]()

MEDIAX OFFICE KEYBOARD - wszystko co potrzebne

... . Dla systemów Windows ME/2000/XP lub późniejszych nie jest wymagana instalacja dodatkowych sterowników (sterowniki są wbudowane w system operacyjny). Konieczne jest natomiast zainstalowanie programu obsługi rolki nawigacyjnej, co pozwoli na wykorzystanie jej bardzo szerokich możliwości. Również przyciski "Word", "Excel", "Power Point", "Kalendarz ...

-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

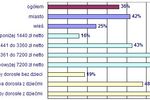

Internet i komputery w Polsce - raport 2004

... r.) 2.5. Środki ostrożności stosowane przez osoby indywidualne przy korzystaniu z Internetu Najczęściej stosowanymi środkami ostrożności przy korzystaniu z Internetu były: zainstalowanie programu antywirusowego lub jego aktualizacja (także automatyczna) – zadeklarowało je odpowiednio 48% i 35% internautów. Co czwarty użytkownik Internetu stosował ...

-

![Autodesk: licencja edukacyjna na AutoCAD i inne [© Nmedia - Fotolia.com] Autodesk: licencja edukacyjna na AutoCAD i inne]()

Autodesk: licencja edukacyjna na AutoCAD i inne

... i innych instytucji edukacyjnych. Nowa propozycja umożliwia zainstalowanie 100 lub więcej stanowisk oprogramowania, po wniesieniu rocznej opłaty. wyspecjalizowanych narzędzi ... rozwiązania objęte licencją - w miarę rozwoju potrzeb edukacyjnych uczelni. W ramach programu Autodesk Campus instytucja edukacyjna nie nabywa licencji na oprogramowanie firmy ...

-

![OpenOffice dla szkół [© Nmedia - Fotolia.com] OpenOffice dla szkół]()

OpenOffice dla szkół

... programu edukacyjnego o nazwie "OpenOffice w każdej szkole", który ma za zadanie wspierać informatyzację szkół oraz ... decydujących się na prowadzenie zajęć w oparciu o OpenOffice. Edukacyjna licencja OpenOffice.ux.pl umożliwia zainstalowanie oprogramowania na wszystkich komputerach zlokalizowanych w szkole, a całkowity jej koszt wynosi tylko 99,00 ...

-

![Wzrost ataków na serwisy społecznościowe [© Scanrail - Fotolia.com] Wzrost ataków na serwisy społecznościowe]()

Wzrost ataków na serwisy społecznościowe

... , zachęcające do kliknięcia w link, który odsyła do specjalnie przygotowanej przez przestępców strony WWW. Po wejściu na stronę użytkownik proszony jest o zainstalowanie programu wymaganego do właściwego wyświetlenia strony. Program ten jest de facto niebezpiecznym trojanem, umożliwiającym przestępcy przejęcie kontroli nad komputerem oraz kradzież ...

-

![Trend Micro Mobile Security 2015 z nowymi funkcjami [© tashatuvango - Fotolia.com] Trend Micro Mobile Security 2015 z nowymi funkcjami]()

Trend Micro Mobile Security 2015 z nowymi funkcjami

... jest już ponad 1,3 mln aplikacji mobilnych, a liczba złośliwych aplikacji atakujących system Android sięga kilku milionów, przez co ryzyko ściągnięcia niebezpiecznego programu lub ataku zainfekowanymi plikami jest całkiem spore. Dzięki Mobile Security for Android, aplikacja zostanie sprawdzona pod kątem bezpieczeństwa zanim zostanie ...

-

![Cyberzagrożenia to nie jest problem Polaka Cyberzagrożenia to nie jest problem Polaka]()

Cyberzagrożenia to nie jest problem Polaka

... najprzeróżniejsze cyberzagrożenia. Jednocześnie co trzeci z nas nie zmienia swoich haseł uwierzytelniających lub robi to sporadycznie, a co czwarty nie dba o zainstalowanie programu antywirusowego. Przed nami wyniki badania „Internauci w cyberprzestrzeni” zrealizowanego w marcu tego roku na zlecenie Grupy Europ Assistance. Jego autorzy przyjrzeli ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... dużej odwiedzalności. Ostatnio cyberprzestępcy coraz częściej uciekają się do tej metody. Gdy użytkownik otworzy zainfekowany zasób, pozostaje tylko pobranie i zainstalowanie szkodliwego programu na jego komputerze. Cyberprzestępcy mają dwie możliwości: nakłonić użytkownika, aby samodzielnie pobrał program, lub przeprowadzić atak drive-by download ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... r. klienci tej instytucji zaczęli otrzymywać wiadomości e-mail, pochodzące rzekomo z Nordea, zalecające zainstalowanie produktu antyspamowego, który miał być załączony do wiadomości. Po ... przed keyloggerami sprzętowymi oraz programowymi, jest użycie wirtualnej klawiatury - programu, który wyświetla klawiaturę na ekranie. Przy użyciu myszki można " ...

-

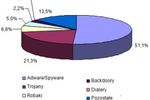

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... którego szkodliwi użytkownicy nie potrafią jak dotąd skutecznie zablokować. Etap 4: Zainstalowanie uaktualnienia przez użytkownika. Złośliwe programy często modyfikują plik HOSTS w ... dziwnego, ponieważ mogą one znacznie przedłużyć obecność w zainfekowanym systemie złośliwego programu, którego nie da się wykryć przy użyciu standardowych narzędzi ...

-

![Cyberprzestępcy bez urlopu. Na co uważać w wakacje? [© Mohit Maurya z Pixabay] Cyberprzestępcy bez urlopu. Na co uważać w wakacje?]()

Cyberprzestępcy bez urlopu. Na co uważać w wakacje?

... to jedynie kropla w morzu tego, co oszuści mogą zyskać, jeśli sprzęt ten nie zostanie odpowiednio zabezpieczony. Pierwszym krokiem jest zainstalowanie w telefonie programu antywirusowego oraz zadbanie o najnowsze aktualizacje systemu – mogą one zawierać nowe funkcje zwiększające odporność smartfona na potencjalne zagrożenia. Ponadto, koniecznie ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... . W większości przypadków celem ataków było zainstalowanie na komputerach użytkowników końcowych trojana ... programu. Najsmutniejsza w całej tej sprawie jest ilość użytkowników, którzy skontaktowali się z autorem złośliwego programu i zapłacili żądany okup. Tym samym nie tylko stracili pieniądze, ale zachęcili autora do tworzenia nowych wersji programu ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... i zainstalował konia trojańskiego. Nie jest to wcale trudne, gdyż przestępcy sugerują zainstalowanie pożytecznej aplikacji, która dopiero po pewnym czasie rozpoczyna swoje destrukcyjne ... , ale wystarczy kilka kliknięć, by zmienić ten fakt). Przy uruchomieniu programu, pojawia się komunikat, w którym użytkownik musi zaakceptować regulamin... którego ...

-

![Wirusy w MSN Messenger [© stoupa - Fotolia.com] Wirusy w MSN Messenger]()

Wirusy w MSN Messenger

... , MSN Messenger. Użytkownik otrzymuje wiadomość od osoby z listy kontaktów, zawierającą link. Po kliknięciu na niego następuje zainstalowanie wirusa w systemie. Zainstalowanie robaka KELVIR.B powoduje dodatkowo ściągnięcie programu typu BOT, który umożliwia zdalny dostęp do zainfekowanego komputera. WORM_KELVIR.B i WORM_FATSO.A rozsyłają wiadomość ...

-

![Spyware na urządzenia firmy Apple [© DOC RABE Media - Fotolia.com] Spyware na urządzenia firmy Apple]()

Spyware na urządzenia firmy Apple

... gromadzeniu informacji o użytkowniku i wysyłaniu ich bez jego wiedzy i zgody autorowi programu, umożliwiając mu tym samym przeprowadzenie cyberataków. System iOS uznawany ... jest w stanie przeprowadzić osoba, która uzyska dostęp do naszego urządzenia. Zainstalowanie aplikacji typu spyware nie zajmuje przestępcom wiele czasu. Wszystko, czego potrzebują ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... PIN z utrzymaniem ich poufności czy zainstalowanie oprogramowania antywirusowego na swoich urządzeniach. Mobile Device Management Pełny zakres zarządzania terminalami mobilnymi zapewniają systemy MDM - Mobile Device Management. Odpowiadają one za aktywowanie na urządzeniu przenośnym odpowiedniego programu bezpieczeństwa, pozwalając m. in.: zastrzec ...

-

![Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione [© thodonal - Fotolia.com] Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione]()

Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione

... należy dbać nie tylko w przypadku komputerów, ale i wszystkich urządzeń, które nawiązują połączenie z siecią. 4 na 10 właścicieli smartfonów przyznaje, że zainstalowanie na urządzeniu programu antywirusowego nawet nie przyszło im to głowy. To w pełni obrazuje, jak niska jest świadomość cyberzagrożeń – mówi Karolina Małagocka, ekspert ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... . Koń trojański nie powiela i nie rozprzestrzenia się samodzielnie. Komputer-ofiara infekowana jest tylko poprzez umyślne zainstalowanie przez użytkownika programu-nosiciela. Podczas instalacji, koń trojański który wkomponowany jest w kod programu, instaluje się w tle, a wiec nie jest widoczny dla użytkownika. Bardzo często wirusy te rozsyłane ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... szkodliwy program po zainstalowaniu się na maszynie. Po skonfigurowaniu programu szkodliwy użytkownik musi tylko podać adres e-mail, na który zostaną ... zdjęć poprzez klikanie odsyłaczy w wiadomościach wysyłanych za pośrednictwem komunikatora internetowego. Zainstalowanie najnowszej wersji ICQ pobranej z oficjalnej strony ICQ może pomóc zapobiec ...

-

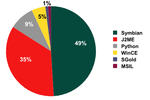

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... kliknął odsyłacz za pośrednictwem Internetu mobilnego, był proszony o pobranie i zainstalowanie pliku LanPackage.sisx. Jeżeli użytkownik odwiedził stronę za pośrednictwem przeglądarki ... . Następnie był proszony o pobranie aplikacji pornoplayer.apk. Po pobraniu tego programu uruchamiał się trojan, który wysyłał cztery wiadomości tekstowe na płatne ...

-

![Dr.Web: zagrożenia internetowe w XI 2014 r. Dr.Web: zagrożenia internetowe w XI 2014 r.]()

Dr.Web: zagrożenia internetowe w XI 2014 r.

... przedsiębiorstw", która pozwala firmom na ominięcie sklepu AppStore i zainstalowanie aplikacji na urządzeniach swoich pracowników. Cyberprzestępcy coraz częściej atakują ... zauważyć, że serwer zarządzająco-kontrolny przechowuje dużą liczbę plików wykonywalnych programu Linux.BackDoor.Fgt.1 opracowywanych dla różnych wersji i dystrybucji systemu Linux ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... musi wcisnąć "tak" w czasie, gdy jest odtwarzana krótka melodyjka. (W archiwum JAR programu przechowywany jest zarówno plik png zawierający obraz, jak również plik midi z melodyjką ... plik wykonywalny oraz pomocniczy rsc. Jeżeli użytkownik wyraził zgodę na zainstalowanie aplikacji, robak po chwili zaczął wysyłać wiadomości SMS do kontaktów ...

-

![Bank Pekao: PeoPay również w bankomatach [© Artur Marciniec - Fotolia.com] Bank Pekao: PeoPay również w bankomatach]()

Bank Pekao: PeoPay również w bankomatach

... Warszawie stoi 18 urządzeń Banku. 59% wszystkich bankomatów mieści się w placówkach Pekao. Zainstalowanie aplikacji PeoPay jest bardzo krótkie – trwa ok. 3 minut. Wystarczy pobrać ją ... odnaleźć na dedykowanej stronie programu www.peopay.pl w zakładce promocje oraz na stronie www.rabatypekao.pl i w aplikacji programu na smartfony - Mobilnym Planerze ...

-

![Sieciowe zagrożenia IV-VI 2005 Sieciowe zagrożenia IV-VI 2005]()

Sieciowe zagrożenia IV-VI 2005

... jak najszybsze i najszersze ich rozprzestrzenianie, ale również zainstalowanie w systemie innych złośliwych kodów. Jednym z takich przykładów jest rodzina robaków Mytob licząca ponad 60 członków. Robaki te mogą na przykład tworzyć sieć komputerów zainfekowanych określonym typem programu szpiegowskiego lub przekształcić komputer w „zombie”, który ...

-

![Trojan na bazie Rootkitu [© stoupa - Fotolia.com] Trojan na bazie Rootkitu]()

Trojan na bazie Rootkitu

... wydania. W rzeczywistości kliknięcie na załącznik wiadomości powoduje zainstalowanie trojana w systemie. Według specjalistów Trend Micro ważniejsza niż sam trojan jest technologia, w której został on stworzony. BREPLIBOT został opracowany na bazie rootkitu, czyli specjalnego programu, który ma możliwość przejęcia kontroli nad poleceniami ...

-

![IE: Microsoft łata własne dziury [© stoupa - Fotolia.com] IE: Microsoft łata własne dziury]()

IE: Microsoft łata własne dziury

... . Patch miał rozwiązywać osiem problemów związanych z Internet Explorerem. Tymczasem okazało się, że oprócz poprawek, wprowadził do programu także nową dziurę. Nowa łatka jest podobno większa i lepsza od poprzedniej i ma efektywniej zabezpieczać niedoskonałości programu Internet Explorer. Firma rekomenduje jak najszybsze zainstalowanie uaktualnień.

-

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... komunikatora internetowego, wymagane jest zainstalowanie w komputerze jednego z darmowych programów – np. Gadu-Gadu, Tlen, AOL Instant Messenger (AIM), czy Yahoo Instant Messenger. Następnie należy wybrać pseudonim, np. „kalafior123”. Potem wystarczy tylko dodać pseudonimy swoich znajomych do listy kontaktów używanego programu. Ta lista działa tak ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... , cyberprzestępcy mogą bardzo łatwo obejść uwierzytelnienie jednokierunkowe - potrzeba jedynie prostego programu do rejestrowania znaków wprowadzanych z klawiatury. Zachęcające jest zatem ... rozwiązaniem jest token kryptograficzny, ponieważ nie jest możliwe zainstalowanie dodatkowego oprogramowania na takim tokenie. Idealnym rozwiązaniem byłyby ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... - jedynie exploity potrafiące obejść systemy bezpieczeństwa i pozwalające na zainstalowanie i uruchomienie innego kodu. Wygląda jednak na to, że cyberprzestępcy nie ... tego rodzaju warto wspomnieć o wykryciu przez ekspertów z Kaspersky Lab programu partnerskiego rozprzestrzeniającego szkodliwe oprogramowanie za pośrednictwem kodu QR. Kod QR to ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ZeuS atakuje konta bankowe Polaków [© stoupa - Fotolia.com] ZeuS atakuje konta bankowe Polaków](https://s3.egospodarka.pl/grafika/ZeuS/ZeuS-atakuje-konta-bankowe-Polakow-MBuPgy.jpg)

![Trojan atakujący przez pliki audio WMA [© stoupa - Fotolia.com] Trojan atakujący przez pliki audio WMA](https://s3.egospodarka.pl/grafika/trojany/Trojan-atakujacy-przez-pliki-audio-WMA-MBuPgy.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![6 sposobów na bankowe ataki APT [© tiero - Fotolia.com] 6 sposobów na bankowe ataki APT](https://s3.egospodarka.pl/grafika2/ataki-apt/6-sposobow-na-bankowe-ataki-APT-153677-150x100crop.jpg)

![Autodesk: licencja edukacyjna na AutoCAD i inne [© Nmedia - Fotolia.com] Autodesk: licencja edukacyjna na AutoCAD i inne](https://s3.egospodarka.pl/grafika/Autodesk/Autodesk-licencja-edukacyjna-na-AutoCAD-i-inne-Qq30bx.jpg)

![OpenOffice dla szkół [© Nmedia - Fotolia.com] OpenOffice dla szkół](https://s3.egospodarka.pl/grafika/oprogramowanie-dla-szkol/OpenOffice-dla-szkol-Qq30bx.jpg)

![Wzrost ataków na serwisy społecznościowe [© Scanrail - Fotolia.com] Wzrost ataków na serwisy społecznościowe](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Wzrost-atakow-na-serwisy-spolecznosciowe-apURW9.jpg)

![Trend Micro Mobile Security 2015 z nowymi funkcjami [© tashatuvango - Fotolia.com] Trend Micro Mobile Security 2015 z nowymi funkcjami](https://s3.egospodarka.pl/grafika2/Trend-Micro-Mobile-Security/Trend-Micro-Mobile-Security-2015-z-nowymi-funkcjami-143576-150x100crop.jpg)

![Cyberprzestępcy bez urlopu. Na co uważać w wakacje? [© Mohit Maurya z Pixabay] Cyberprzestępcy bez urlopu. Na co uważać w wakacje?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberprzestepcy-bez-urlopu-Na-co-uwazac-w-wakacje-260853-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Wirusy w MSN Messenger [© stoupa - Fotolia.com] Wirusy w MSN Messenger](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-w-MSN-Messenger-MBuPgy.jpg)

![Spyware na urządzenia firmy Apple [© DOC RABE Media - Fotolia.com] Spyware na urządzenia firmy Apple](https://s3.egospodarka.pl/grafika2/aplikacje-szpiegujace/Spyware-na-urzadzenia-firmy-Apple-122996-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione [© thodonal - Fotolia.com] Urządzenia mobilne, czyli cyberbezpieczeństwo nieujarzmione](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-czyli-cyberbezpieczenstwo-nieujarzmione-196296-150x100crop.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Bank Pekao: PeoPay również w bankomatach [© Artur Marciniec - Fotolia.com] Bank Pekao: PeoPay również w bankomatach](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bank-Pekao-PeoPay-rowniez-w-bankomatach-121687-150x100crop.jpg)

![Trojan na bazie Rootkitu [© stoupa - Fotolia.com] Trojan na bazie Rootkitu](https://s3.egospodarka.pl/grafika/Trojany/Trojan-na-bazie-Rootkitu-MBuPgy.jpg)

![IE: Microsoft łata własne dziury [© stoupa - Fotolia.com] IE: Microsoft łata własne dziury](https://s3.egospodarka.pl/grafika/IE/IE-Microsoft-lata-wlasne-dziury-MBuPgy.jpg)

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-dzieci-w-Internecie-MBuPgy.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Ceny OC w I kw. 2025 nawet 500 zł droższe niż przed rokiem [© krisana - Fotolia.com] Ceny OC w I kw. 2025 nawet 500 zł droższe niż przed rokiem](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-w-I-kw-2025-nawet-500-zl-drozsze-niz-przed-rokiem-265755-150x100crop.jpg)

![Ustawa o ochronie sygnalistów: jakie błędy popełniamy i jak ich unikać? [© Freepik] Ustawa o ochronie sygnalistów: jakie błędy popełniamy i jak ich unikać?](https://s3.egospodarka.pl/grafika2/ustawa-o-sygnalistach/Ustawa-o-ochronie-sygnalistow-jakie-bledy-popelniamy-i-jak-ich-unikac-265749-150x100crop.jpg)

![Listing Act uprości dostęp do rynku kapitałowego. Nowe przepisy już obowiązują [© Freepik] Listing Act uprości dostęp do rynku kapitałowego. Nowe przepisy już obowiązują](https://s3.egospodarka.pl/grafika2/Listing-Act/Listing-Act-uprosci-dostep-do-rynku-kapitalowego-Nowe-przepisy-juz-obowiazuja-265746-150x100crop.jpg)

![3 mln wniosków o 800+ wpłynęło do ZUS od 1 lutego [© Pio Si - Fotolia.com] 3 mln wniosków o 800+ wpłynęło do ZUS od 1 lutego](https://s3.egospodarka.pl/grafika2/800/3-mln-wnioskow-o-800-wplynelo-do-ZUS-od-1-lutego-265741-150x100crop.jpg)