-

![Skaner Canon imageFORMULA DR-M260 Skaner Canon imageFORMULA DR-M260]()

Skaner Canon imageFORMULA DR-M260

... dokumentów i wydajny system podawania papieru. Urządzenie powinno się sprawdzić w środowiskach biurowych przetwarzających dużą ilość dokumentów. ... ryzyko uszkodzenia dokumentu źródłowego poprzez wykrywanie nietypowego czasu jego przesyłania. Czujnik zainstalowany w pobliżu układu CIS wyłącza rolkę, a tym samym przerywa podawanie, gdy krawędź ...

-

![Smartfony LG z lukami bezpieczeństwa Smartfony LG z lukami bezpieczeństwa]()

Smartfony LG z lukami bezpieczeństwa

... donosi Check Point, pierwsza z podatności skrywała się w opcji umożliwiającej obsługę pisma odręcznego. Klawiatura ta działa w różnych językach, przy czym domyślnie zainstalowany jest język angielski. Po zainstalowaniu nowego języka lub aktualizacji istniejącego, urządzenie dociera do zakodowanego serwera, z którego pobiera pożądany plik językowy ...

Tematy: smartfony LG, ataki hakerskie -

![ESET Mobile Security chroni przed Pegasusem ESET Mobile Security chroni przed Pegasusem]()

ESET Mobile Security chroni przed Pegasusem

... w urządzeniu zaatakowanego użytkownika i osadza w nim Pegasusa. Ofiara nie ma świadomości inwigilacji i przekazywania danych do operatora oprogramowania. Program może być także zainstalowany bez jakiejkolwiek akcji ze strony osoby korzystającej ze smartfona, np. poprzez samo wysłanie wiadomości, która automatycznie instaluje malware na smartfonie ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... poważnej próbie kradzieży danych bankowych. Po ataku na system bankowy cyberprzestępcy zaplanowali kradzież 423 milionów dolarów z biur Sumitomo ... zainstalowany poprzez skrypt strony WWW wykorzystujący lukę w przeglądarce. Program zostanie automatycznie uruchomiony, gdy użytkownik odwiedzi zainfekowana stronę; keylogger może zostać zainstalowany ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... wersja Acrobata, na maszynę taką zostanie pobrany exploit PDF. Jeśli zainstalowany jest Real Player, zostanie pobrany exploit dla tego programu itd. W ... , nie będzie w stanie uruchomić się, jeśli użytkownik regularnie łata swój system operacyjny i aplikacje. Skaner luk w zabezpieczeniach potrafi wykryć "dziurawe" aplikacje. Kaspersky Lab założył ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

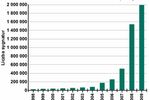

... ostatnie tygodnie września. Jak można zauważyć, między wykresami istnieją znaczne różnice: w 48% wszystkich przypadków ofiary cyberprzestępców wykorzystywały Gingerbread, który został zainstalowany na 55% wszystkich urządzeń, podczas gdy w 43% wszystkich przypadków ofiary posiadały Ice Cream Sandwich, jedną z nowszych wersji Androida, która jest ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... z bezpieczeństwem, które ukształtowały 2012 rok... 1. Flashback atakuje system Mac OS X Chociaż Flashback/Flashfake, trojan atakujący system Mac OS X, pojawił się pod koniec 2011 ... dużo czasu na osiągnięcie swoich celów. Java nie tylko jest zainstalowany na wielu komputerach (1,1 miliarda według firmy Oracle), ale również aktualizacje są instalowane ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... projekt rozwojowy (kod jest porządny, dla aplikacji został stworzony uniwersalny system klas), który wymagał dobrze zorganizowanego zespołu programistów. Co więcej, aby ... potrzebne są komputery zainfekowane przez bota. Można zakupić gotową sieć, w której zainstalowany jest bot jakiejś innej osoby. Ponieważ kradzież botnetów jest powszechną praktyką, ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

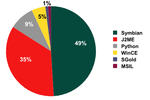

... swoje wysiłki na rozwijaniu i rozprzestrzenianiu szkodliwych programów, których celem jest system operacyjny Android. Kaspersky Lab przewidywał, że cyberprzestępcy rozszerzą, poza rootkity ... i wyłączać tryb samolotowy, FinSpy dla iOSa może zostać zainstalowany z ograniczonym asortymentem urządzeń i określonych unikatowych identyfikatorów, natomiast ...

-

![Trojan Duqu - nowe wątki Trojan Duqu - nowe wątki]()

Trojan Duqu - nowe wątki

... Kod powłoki exploita znajdował się w osadzonej czcionce przetwarzanej przez win32k.sys system. Czcionka miała nazwę Dexter Regular, a jej twórcy zostali przedstawieni jako ... połączenia z serwerem kontroli nie ma wątpliwości, że został załadowany i zainstalowany dodatkowy moduł znany jako keylogger, który potrafił zbierać informacje o systemie, ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... 2012 r. W lipcu 2011 r. pracownik japońskiej agencji kosmicznej otrzymał e-maila zawierającego szkodliwy plik. Zainstalowany na jego komputerze program antywirusowy nie został uaktualniony, co pozwoliło szkodliwemu programowi zainfekować system. Osoby atakujące uzyskały dostęp do wszystkich informacji przechowywanych na komputerze, dzięki czemu ...

-

![Trojan Obad rozprzestrzenia się przy użyciu botnetów Trojan Obad rozprzestrzenia się przy użyciu botnetów]()

Trojan Obad rozprzestrzenia się przy użyciu botnetów

... plik może zostać zainstalowany tylko wtedy, gdy zostanie uruchomiony przez użytkownika; jeżeli tak się stanie, trojan wyśle dalsze wiadomości do wszystkich kontaktów na nowo zainfekowanym urządzeniu. Kliknięcie odsyłacza w tych wiadomościach spowoduje pobranie programu Obad. Jest to dobrze zorganizowany system: jeden z rosyjskich dostawców ...

-

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty]()

Monitoring floty samochodowej obniży koszty

... firmą jest coraz łatwiejsze, ale też różnie przyjmowane przez pracowników, którym bardzo W pokonaniu tej mentalnej bariery pomaga oczywiście technika, ponieważ system monitorujący zainstalowany w samochodzie można przełączyć na tryb pracy „przejazd prywatny” i od tej chwili wszystkie dane lokalizacyjne i eksploatacyjne nie są rejestrowane i nie ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... oprogramowania za cel obierali częściej komputery Mac oraz telefony typu „smartphone”. Na przykład sieć typu „bot” Sexy Space atakowała system operacyjny Symbian zainstalowany w urządzeniach przenośnych, natomiast koń trojański OSX.Iservice — użytkowników systemu Mac. Ponieważ w roku 2010 popularność komputerów Mac oraz telefonów typu ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... potrafiły wykryć Stuxneta. Szkodliwe oprogramowanie podpisane ważnym certyfikatem może z łatwością obejść nawet współczesne mechanizmy ochrony wbudowane w system Windows 7. Dlatego jeżeli w systemie został zainstalowany podpisany szkodliwy sterownik lub komponent ActiveX, nie pojawi się żadne okno ostrzegające. Rosnąca popularność systemu Windows ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... lub jego brak) oraz obecność luk. Zdaniem Kaspersky Lab Apple, a w szczególności system operacyjny i aplikacje Apple'a, nie wypadają najlepiej, jeżeli chodzi o problem luk. Luki istnieją ... do obróbki zdjęć, wideo, codec itd. Po tym, jak zostanie zainstalowany w smartfonie, trojan wysyła wiadomość tekstową na numer 1055. Koszt wiadomości wynosi ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... na komputerze downloadera ZeroAccess za pośrednictwem drive-by download. Po określeniu, czy system jest 32- czy 64-bitowy, downloader pobiera odpowiednią wersję backdoora. Jeżeli na komputerze zainstalowany jest 64-bitowy system operacyjny, zostanie pobrany instalator w wersji Win64. W przeciwieństwie do swojego 32-bitowego “odpowiednika ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... programów na Androida, a w szczególności backdoorów: spośród 559 zagrożeń wykrytych na system Google, 182 (32,5%) to modyfikacje z funkcjami backdoora (w lipcu liczba ta wynosiła 46, ... do infekcji luki w programie Adobe Reader. Szkodliwy moduł został zainstalowany natychmiast po otwarciu pliku, w wyniku czego cyberprzestępcy uzyskali pełny ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... szkodliwego kodu na maszynie ofiary. Jeżeli na maszynie jest zainstalowany program antywirusowy z najnowszymi bazami szkodliwego oprogramowania, a użytkownik regularnie aktualizuje ... "wie" Twoja przeglądarka, może "zobaczyć" szkodliwy program. Niestety, im bardziej system jest przyjazny dla użytkownika, tym łatwiej może zostać wykorzystany przez ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... w 64-bitowych wersjach systemów Windows. Trojan, który wywołał ten skandal, został zainstalowany przez policję na komputerze podejrzanego podczas kontroli na lotnisku w Monachium. Z ... .OSX.Flashfake.d zdołał wyłączyć XProtect, uszkadzając jego główne pliki. W rezultacie, system ochrony nie otrzymywał aktualizacji of firmy Apple, przez co stawał ...

-

![CoLombo w gdańskiej policji [© Nmedia - Fotolia.com] CoLombo w gdańskiej policji]()

CoLombo w gdańskiej policji

... Plus GSM. System kosztował blisko 1 milion złotych, a sfinansowany został przez Komendę Wojewódzką Policji w Gdańsku. System lokalizacji pojazdów został zainstalowany w 100 samochodach policyjnych. Dzięki zastosowanej technologii dostęp do systemu lokalizacji mają praktycznie wszystkie jednostki pracujące w policyjnej sieci. System jest obsługiwany ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... przez zewnętrzną firmę usług bezpieczeństwa, które są oferowane "w chmurze", jednak system operacyjny nadal działa lokalnie na komputerze PC na biurku użytkownika. Bezpieczeństwo ... rozwiązań, gdy sygnatury muszą być stale uaktualniane na wypadek, gdyby został zainstalowany nowy program (który mógłby okazać się szkodliwy). 2. Lepszy czas reakcji. ...

-

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy]()

Złośliwe oprogramowanie - nowe trendy

... tak skonstruowanego zagrożenia ciężko jest przewidzieć potencjalny mechanizm infekcji systemu. Zainstalowany w ten sposób Trojan, umożliwia następnie pobranie innego złośliwego oprogramowania, takiego ... cloud, lecz tego typu system nie jest jak na razie popularnym rozwiązaniem na rynku antywirusów. Proaktywny system ochrony powinien zadziałać ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... są ładowane wraz z uruchomieniem pierwotnego skryptu. W lipcu 2010 roku Crimepack Exploit System doczekał się już trzeciej wersji. Tym razem pakiet zawierał 14 exploitów wykorzystujących ... za umieszczenie ich w swoich zasobach. Jeżeli XBlocker zostanie pobrany i zainstalowany na maszynie ofiary, skorzystają na tym cyberprzestępcy wykorzystujący tego ...

-

![Jak przyspieszyć komputer? 7 sposobów [© Frédéric Massard - Fotolia.com] Jak przyspieszyć komputer? 7 sposobów]()

Jak przyspieszyć komputer? 7 sposobów

... automatycznie, ale spora ich część pozostaje nietknięta i w efekcie spowalnia nasz system (np. tymczasowe pliki internetowe, pliki raportu błędów, zawartość kosza, dzienniki ... chmurze, to i tak powinieneś rozważyć ten podpunkt. Na dysku twardym zainstalowany jest system operacyjny, który każdego dnia tworzy, usuwa i przetwarza setki plików. To ...

-

![Kaspersky Internet Security 2010 i Kaspersky Anti-Virus 2010 Kaspersky Internet Security 2010 i Kaspersky Anti-Virus 2010]()

Kaspersky Internet Security 2010 i Kaspersky Anti-Virus 2010

... Lab, gdzie analitycy dokonają inspekcji i dodadzą wpisy do systemu Urgent Detection System, zapewniając w ten sposób ochronę w czasie rzeczywistym wszystkim użytkownikom. W ramach systemu Kaspersky ... program ze strony Kaspersky.pl i zainstalować go. Jeżeli na komputerze jest już zainstalowany program w wersji 2009, nowy produkt automatycznie ...

-

![Atak phishingowy na bank PKO BP Atak phishingowy na bank PKO BP]()

Atak phishingowy na bank PKO BP

... domowi powinni przede wszystkim zaopatrzyć się w odpowiednią aplikację zabezpieczającą. Zainstalowany program musi posiadać funkcję antyphishing, czyli moduł wykrywający spreparowane wiadomości ... on-line np. na activescan.com, które w kilkanaście sekund mogą przeskanować system sprawdzając czy nie jest on zainfekowany. Przed zalogowaniem się ...

-

![Panasonic Toughbook CF-52 i CF-T8 Panasonic Toughbook CF-52 i CF-T8]()

Panasonic Toughbook CF-52 i CF-T8

... twardy o pojemności 250 GB, a ich pamięć RAM została zwiększona do 2 GB. Modele CF-52 i CF-T8 pracują w oparciu o system operacyjny Microsoft Windows 7. Najstarszy system operacyjny, jaki może być zainstalowany w prezentowanych Toughbookach to Windows XP Pro. Większa łączność podczas pracy mobilnej Pracownicy terenowi oczekują od swoich ...

-

![Projektory BenQ SH910 i SH960 Projektory BenQ SH910 i SH960]()

Projektory BenQ SH910 i SH960

... złącze HDMI funkcja Keystone funkcja Lens Shift system dwóch lamp Funkcja Lens Shift – mechanicznego przesuwania obiektywu w pionie i w poziomie znakomicie ułatwia uzyskanie obrazu bez zniekształceń geometrycznych bez najmniejszej utraty jakości obrazu, wtedy gdy projektor nie jest zainstalowany dokładnie prostopadle do środka ekranu. Położenie ...

-

![Biurowiec Alchemia w Gdańsku Biurowiec Alchemia w Gdańsku]()

Biurowiec Alchemia w Gdańsku

... mających odpowiednie uprawnienia. Do identyfikacji użytkowników służą karty zbliżeniowe i czytniki tych kart. Aby zapewnić wysoki poziom ochrony budynków, zainstalowany został system telewizji obserwacyjnej (CCTV), który swym zasięgiem obejmuje zewnętrzny obrys budynków. Ponadto w celu zwiększenia bezpieczeństwa użytkowników budynków przestrzeń ...

-

![Nowy ProxySG [© violetkaipa - Fotolia.com] Nowy ProxySG]()

Nowy ProxySG

... zwiększać wydajność korporacyjnej sieci. Blue Coat ProxySG 200 posiada dedykowany system operacyjny BlueCoat SGOS (Security Gateway Operating System). Urządzenie wyposażone jest w dysk twardy o pojemności 40GB oraz (w zależności ... ProxySG 200 dostępny jest w dwóch wersjach dostosowanych do wielkości lokalizacji, w której ma zostać zainstalowany. Ceny ...

-

![Nowa pamięć Gigabyte [© violetkaipa - Fotolia.com] Nowa pamięć Gigabyte]()

Nowa pamięć Gigabyte

... zapewnia zasilanie urządzenia przez ok. 16 godzin. Niestety, po wyczerpaniu się baterii zawartość pamięci znika bezpowrotnie. Jak twierdzi producent, system Windows XP zainstalowany na pamięci i-RAM uruchamia się ok. 13-razy szybciej, niż w przypadku uruchamiania ze standardowego dysku twardego. Potencjał rozwiązania Gigabyte wydaje ...

-

![Nowy notebook Acer TravelMate 8210 Nowy notebook Acer TravelMate 8210]()

Nowy notebook Acer TravelMate 8210

... i deszyfrowanie danych. Ponadto, w celu zapobieżenia uszkodzeniom dysku twardego zastosowano system zabezpieczający przed wstrząsami Acer DASP+ (Disk Anti-Shock Protection). Dzięki modułom Acer Media Bay użytkownik może zmienić konfigurację komputera wymieniając fabrycznie zainstalowany moduł na drugi akumulator, dodatkowy dysk twardy lub napęd ...

-

![Kroll Ontrack: kasowanie danych przez SMS [© pizuttipics - Fotolia.com] Kroll Ontrack: kasowanie danych przez SMS]()

Kroll Ontrack: kasowanie danych przez SMS

... tak, ponieważ wszystkie informacje zapisane na urządzeniu zostają nadpisane przy użyciu specjalnego algorytmu i po tej operacji w smartfonie pozostaje jedynie zainstalowany w nim oryginalnie system operacyjny" – mówi Paweł Odor, główny specjalista Kroll Ontrack. Według statystyk Komendy Głównej Policji w Polsce każdego roku kilkanaście tysięcy osób ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... rezultacie, jeżeli użytkownik będzie próbował zainstalować niepodpisaną aplikację (która może być szkodliwa), system operacyjny nie powiadomi użytkownika, że aplikacja nie posiada podpisu. ... i jest podpisany legalnym certyfikatem. To oznacza, że szkodnik ten może zostać zainstalowany na każdym telefonie działającym pod kontrolą tego systemu. Według ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty](https://s3.egospodarka.pl/grafika2/instytucje-finansowe/Monitoring-floty-samochodowej-obnizy-koszty-148849-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![CoLombo w gdańskiej policji [© Nmedia - Fotolia.com] CoLombo w gdańskiej policji](https://s3.egospodarka.pl/grafika/policja/CoLombo-w-gdanskiej-policji-Qq30bx.jpg)

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Zlosliwe-oprogramowanie-nowe-trendy-MBuPgy.jpg)

![Jak przyspieszyć komputer? 7 sposobów [© Frédéric Massard - Fotolia.com] Jak przyspieszyć komputer? 7 sposobów](https://s3.egospodarka.pl/grafika2/przyspieszenie-komputera/Jak-przyspieszyc-komputer-7-sposobow-191996-150x100crop.jpg)

![Nowy ProxySG [© violetkaipa - Fotolia.com] Nowy ProxySG](https://s3.egospodarka.pl/grafika/Blue-Coat/Nowy-ProxySG-SdaIr2.jpg)

![Nowa pamięć Gigabyte [© violetkaipa - Fotolia.com] Nowa pamięć Gigabyte](https://s3.egospodarka.pl/grafika/pamiec/Nowa-pamiec-Gigabyte-SdaIr2.jpg)

![Kroll Ontrack: kasowanie danych przez SMS [© pizuttipics - Fotolia.com] Kroll Ontrack: kasowanie danych przez SMS](https://s3.egospodarka.pl/grafika/telefony-komorkowe/Kroll-Ontrack-kasowanie-danych-przez-SMS-QhDXHQ.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)