-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... zaradczych, takich jak limity stawek i czasowe zawieszanie kont. Zbieranie i analizowanie dodatkowych informacji kontekstowych, takich jak urządzenie użytkownika, lokalizacja ... Wykrywanie anomalii transakcyjnych wiąże się ze zbieraniem niezbędnych danych telemetrycznych dotyczących danych transakcji użytkownika, w tym informacji o punktach końcowych ...

-

![Jak technologia i nauka kreują doświadczenia zakupowe? [© edmondlafoto z Pixabay] Jak technologia i nauka kreują doświadczenia zakupowe?]()

Jak technologia i nauka kreują doświadczenia zakupowe?

... marki. Sprzedawcy powinni wykorzystywać mieszankę interakcji online i offline, czerpiąc z danych historycznych i behawioralnych oraz zbierając opinie klientów. Na przykład, śledzenie wzorców zaangażowania online, gromadzenie historii zakupów i zbieranie opinii klientów dostarcza cennych informacji na temat wpływu strategii doświadczalnych – mówi ...

-

![Nadchodzi Amazon Prime Day - uważaj na cyberataki! [© Simon z Pixabay] Nadchodzi Amazon Prime Day - uważaj na cyberataki!]()

Nadchodzi Amazon Prime Day - uważaj na cyberataki!

... lub tworzenie fałszywych witryn internetowych, których celem jest kradzież danych osobowych lub danych uwierzytelniających. Chociaż Prime Day oferuje niesamowite oszczędności, ... podszywają się pod znane i godne zaufania firmy i instytucje. Celem jest zbieranie prywatnych informacji, takich jak nazwy użytkowników, hasła oraz dane kart płatniczych ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

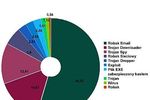

... pieniędzy od atakowanych organizacji, w tym żądanie zapłaty za odszyfrowanie danych. Jednym z głównych wektorów infekcji będą pliki MS Office wykorzystujące ... identyczną funkcjonalność - instalowanie modułów innych robaków z zainfekowanych trojanami stron oraz zbieranie adresów e-mail, które są następnie wysyłane zdalnemu szkodliwemu użytkownikowi. ...

-

![Rekomendacja kręci sprzedażą w e-commerce? [© sp4764 - Fotolia.com] Rekomendacja kręci sprzedażą w e-commerce?]()

Rekomendacja kręci sprzedażą w e-commerce?

... informacji pochodzących z różnych źródeł. Każdy e-sklep ma możliwość gromadzenia takich danych o klientach, a następnie wykorzystania ich w ulepszaniu swojego działania i poprawianiu poziomu konwersji. Niestety ciągle niewielu przedsiębiorców to robi. Zbieranie takich danych nie jest trudne. Co innego odpowiednie sortowanie, analiza i organizacja ...

-

![Etyczne AI buduje zaufanie i lojalność klienta [© pixabay] Etyczne AI buduje zaufanie i lojalność klienta]()

Etyczne AI buduje zaufanie i lojalność klienta

... miejscu znalazło się nadmierne poleganie na decyzjach kierowanych przez maszyny bez ujawniania informacji na ten temat w sektorze bankowym, następnie zbieranie i przetwarzanie danych osobowych pacjentów w algorytmach sztucznej inteligencji bez ich zgody oraz niejednoznaczne lub niejasne zalecenia z systemu opartego na sztucznej inteligencji ...

-

![ComArch na CeBIT 2003 [© Nmedia - Fotolia.com] ComArch na CeBIT 2003]()

ComArch na CeBIT 2003

... ), systemów zarządzania bazami danych (Oracle, MS SQL), aplikacji biznesowych (BSCS, SAP, Lotus Notes, MS Exchange). Protector IMS zbiera zdarzenia z wszystkich zewnętrznych źródeł i z własnych agentów, a następnie analizuje je i zapisuje w centralnej bazie danych. Do podstawowej funkcjonalności Protector IMS należy: zbieranie i filtrowanie zdarzeń ...

-

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1]()

Windows Internet Explorer 8 RC1

... manipulacja drzewem kodu strony, parser JScript, zarządzanie pamięcią i zbieranie nieużywanej pamięci (garbage collector). Dodatkowe zmiany to m.in.: Zgodność z CSS 2.1 Usprawnienia ... została wyposażona także w szereg mechanizmów do kontroli i ochrony danych. Wśród ulepszeń w zakresie bezpieczeństwa i prywatności, jakie pojawiły się w Internet ...

-

![Budowanie marki: jakich błędów unikać? Budowanie marki: jakich błędów unikać?]()

Budowanie marki: jakich błędów unikać?

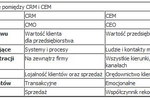

... się wieloma ciekawymi funkcjami systemy pozwalają firmom na zbieranie interesujących i ważnych informacji o klientach. Niestety, wiele firm - a instytucje finansowe są tu najgorsze - korzysta z systemów CRM jako nieco bardziej zaawansowanych sposobów zbierania i przetwarzania danych, wywołując częściej rozgoryczenie i rozczarowanie klientów niż ich ...

-

![Polacy a bezpieczne zakupy w Internecie Polacy a bezpieczne zakupy w Internecie]()

Polacy a bezpieczne zakupy w Internecie

... grupy boi się oszukania przez sklep, oraz podawania w sieci swoich danych osobowych. Co szósta osoba spośród niekupujących rezygnuje z zakupu z powodu długiego oczekiwania ... w programie wzrosła ponad dwukrotnie. Program Zaufane Opinie umożliwia sklepom zbieranie rzetelnych opinii od osób, które dokonały zakupu w wybranym sklepie internetowym. ...

-

![Trend Micro Deep Discovery [© Nmedia - Fotolia.com] Trend Micro Deep Discovery]()

Trend Micro Deep Discovery

... temu że klienci Trend Micro mogą teraz korzystać zarówno z wyjątkowej bazy danych Deep Discovery, jak i pełnej listy wydarzeń zebranych i analizowanych przez SIEM. ... Micro. Ich celem jest zapewnienie przejrzystości i kontroli nad całą siecią, zbieranie informacji na temat cyberprzestępstw oraz szybkie przeciwdziałanie lukom w zabezpieczeniach, ...

-

![Trend Micro: zagrożenia internetowe III kw. 2012 [© drx - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2012]()

Trend Micro: zagrożenia internetowe III kw. 2012

... aplikacji adware jest zbieranie informacji na temat użytkownika, istnieje cienka granica pomiędzy pozyskiwaniem danych na potrzeby marketingu i reklamy, a pogwałceniem czyjegoś prawa do prywatności. Na społeczności twórców aplikacji spoczywa odpowiedzialność za zapewnienie transparentności i jawności informacji na temat zakresu danych zbieranych za ...

-

![Rady nadzorcze ciągle bez kobiet [© Lars Zahner - Fotolia.com] Rady nadzorcze ciągle bez kobiet]()

Rady nadzorcze ciągle bez kobiet

... i opieki zdrowotnej oraz energii i zasobów. W celu uzupełnienia tych danych, Deloitte Global zebrał informacje na temat inicjatyw promujących różnorodność płciową w zarządach firm, takich jak „diversity quotas” (zbieranie i analiza danych statystycznych / danych liczbowych dotyczących tego zagadnienia) z 20 dodatkowych krajów. Publikacja obejmuje ...

-

![Trickbot nowym królem malware’u Trickbot nowym królem malware’u]()

Trickbot nowym królem malware’u

... spada w rankingu bezpieczeństwa Z udostępnionych przez Check Point danych wynika, że na polskich komputerach najczęściej wykrywano trojana bankowego Qbot, który zainfekował blisko co 10 organizację. Głównym zadaniem szkodnika jest przechwytywanie danych z przeglądarki internetowej i zbieranie informacji takich jak numery kart kredytowych czy dane ...

-

![E-commerce w Polsce w 2023 r., czyli 3 debiuty i wielkie pożegnanie [© turgaygundogdu - Fotolia.com] E-commerce w Polsce w 2023 r., czyli 3 debiuty i wielkie pożegnanie]()

E-commerce w Polsce w 2023 r., czyli 3 debiuty i wielkie pożegnanie

... ’u, zwłaszcza w kwestii bezpieczeństwa i ochrony danych. Eksperci zwracają uwagę, że aplikacja może z czasem uzyskiwać dostęp do danych, które nie są jej niezbędne do poprawnego funkcjonowania. Jednocześnie w lipcu Google zablokowało Pinduoduo, siostrzaną aplikację Temu, za zbieranie dużych ilości danych bez zgody użytkowników. Shopee, pa ...

-

![Oprogramowanie szpiegujące. Groźny nie tylko Pegasus Oprogramowanie szpiegujące. Groźny nie tylko Pegasus]()

Oprogramowanie szpiegujące. Groźny nie tylko Pegasus

... które wykorzystują luki w programach. Napastnicy po infiltracji rozpoczynają zbieranie informacji, wykorzystując do tego celu różnorakie techniki. Jedną z ... ciekawe, Włosi sami padli ofiarą ataku hakerskiego, a do sieci wyciekło 400 GB danych dotyczących ich klientów. Jedną z kluczowych cech oprogramowania szpiegującego jest dyskretna praca, ...

-

![ComArch w Mieszku [© Nmedia - Fotolia.com] ComArch w Mieszku]()

ComArch w Mieszku

... mobilni korzystają z aplikacji off-line pozwalającej na wymianę danych i synchronizację z centralną bazą danych na żądanie. Synchronizacja odbywa się poprzez GPRS (Internet). ... funkcjami systemu są zarządzanie planami wizyt przedstawiciela handlowego, zbieranie zamówień, analiza dystrybucji i rotacji produktów u klienta, obsługa przecen i promocji ...

Tematy: comarch aurum agentcare, comarch -

![VIA: platforma serwerowa 1U VIA: platforma serwerowa 1U]()

VIA: platforma serwerowa 1U

... , w jednostce o wysokości 1U umożliwia montaż dwóch dysków twardych IDE/SATA 3,5”, do celów lokalnego przechowywania danych o dużej gęstości, w zastosowaniach takich jak zbieranie i gromadzenie danych. W połączeniu z odpowiednim oprogramowaniem warstwy środkowej, model referencyjny umożliwia dowolne konfigurowanie klastrów czy optymalizację pod ...

-

![Sklepy internetowe: jak zwiększyć skuteczność sprzedaży? [© ldprod - Fotolia.com] Sklepy internetowe: jak zwiększyć skuteczność sprzedaży?]()

Sklepy internetowe: jak zwiększyć skuteczność sprzedaży?

... . dniach i godzinach, w których dokonują zakupów), tym skuteczniejsze i efektywniejsze będą nasze działania. Big Data zyskuje coraz większe uznanie, a czas poświęcony na zbieranie i analizowanie danych owocuje wymiernymi efektami biznesowymi.

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... wykorzystywany zgodnie ze swoim celem. Według specyfikacji Unicode, znak w środku przepływu danych należy interpretować jako „zero-width non-breaking space". To oznacza, że klient ... który stanowi weterana rankingu Top 10. Główną funkcją każdego robaka jest zbieranie adresów e-mail znalezionych na zainfekowanym komputerze. Robak Bagle potrafi również ...

-

![Fundusze unijne w Europie Śr-Wsch. to 15,5% PKB [© vege - Fotolia.com] Fundusze unijne w Europie Śr-Wsch. to 15,5% PKB]()

Fundusze unijne w Europie Śr-Wsch. to 15,5% PKB

... przyjętych do Unii Europejskiej po 2004 roku. Analiza została przygotowana w pierwszym półroczu 2015 roku na podstawie danych przekazanych przez instytucje publiczne odpowiedzialne w poszczególnych krajach za zbieranie i przetwarzanie danych nt. funduszy unijnych (stan na 31 grudnia 2014 roku). W raporcie uwzględniono dane z Polski, Bułgarii, Czech ...

-

![Fundusze unijne - prawie 62 mld euro dla Polski [© nosorogua - Fotolia.com] Fundusze unijne - prawie 62 mld euro dla Polski]()

Fundusze unijne - prawie 62 mld euro dla Polski

... przyjętych do Unii Europejskiej po 2004 roku. Analiza została przygotowana w pierwszym półroczu 2016 roku na podstawie danych przekazanych przez instytucje publiczne odpowiedzialne w poszczególnych krajach za zbieranie i przetwarzanie danych nt. funduszy unijnych (stan na 31 grudnia 2015 roku). W raporcie uwzględniono dane z Polski, Bułgarii, Czech ...

-

![Kolejne ataki na urządzenia mobilne Kolejne ataki na urządzenia mobilne]()

Kolejne ataki na urządzenia mobilne

... , kradzież informacji o systemie i logów, danych przeglądarki, poświadczeń logowania oraz kradzież z portfela kryptowalut. Po pomyślnym zebraniu danych i wysłaniu ich do centrum ... Przedstawione narzędzia dają cyberprzestępcy różne możliwości, w tym między innymi kradzież informacji, zbieranie haseł, robienie zrzutów ekranu zainfekowanego urządzenia ...

-

![Sztuczna inteligencja kluczowa walce z koronawirusem? [© Alexander Raths - Fotolia.com] Sztuczna inteligencja kluczowa walce z koronawirusem?]()

Sztuczna inteligencja kluczowa walce z koronawirusem?

... inteligencja (AI) czy uczenie maszynowe pozwoli na całościowe, wszechstronne zbieranie informacji o pacjencie począwszy od diagnozy, poprzez proces leczenia, aż po utrzymanie zdrowia i profilaktykę. Dzięki rozwiązaniom chmurowym i analityce danych możliwe będzie prowadzenie spersonalizowanej opieki zdrowotnej, opracowywanej na podstawie informacji ...

-

![Black Friday 2022. Co prognozują eksperci? [© pixabay.com] Black Friday 2022. Co prognozują eksperci?]()

Black Friday 2022. Co prognozują eksperci?

... obowiązków prawnych. Paweł Szukalski, członek zarządu Comperia.pl Według najnowszych danych GUS, udział sprzedaży przez internet w sprzedaży „ogółem” w sierpniu wrócił do poziomu z maja i ... na zbieranie własnej bazy odbiorców, którym będzie można się przypomnieć pod koniec listopada - czy to w postaci własnej listy mailingowej czy bazy danych do ...

-

![35 lat ransomware 35 lat ransomware]()

35 lat ransomware

... stosować zaawansowaną enkrypcję kluczem publicznym, co znacząco utrudniało odzyskanie danych. GPCode stał się inspiracją dla kolejnych wariantów ransomware. Wczesne ataki ... mierzenie sukcesów oraz dostęp do nowych funkcji ułatwiających przeprowadzanie ataków i zbieranie okupu. Początkowo ataki te przyjmowały model masowej dystrybucji malware, mając ...

-

![Narzędzia PR w Internecie [© Minerva Studio - Fotolia.com] Narzędzia PR w Internecie]()

Narzędzia PR w Internecie

... mediów Internet pozwala na łatwe i szybkie monitorowanie mediów, czyli zbieranie opinii o firmie publikowanych w różnych wydawnictwach on-line. Szybki i zautomatyzowany ... współpracujących z instytucją, mogą być także pomocne przy tworzeniu lub aktualizowaniu bazy danych. Nie tylko informacje "firmowe" W celu budowania pozytywnego wizerunku firmy, ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... nowe wersje szkodnika szybciej niż firmy publikowały aktualizacje antywirusowych baz danych. Nowe szkodliwe programy powstające na linii produkcyjnej testowane były na programie ... wszystkie swoje osiągnięcia z ostatnich lat. Od samego początku celem Zhelatina było zbieranie adresów e-mail z zaatakowanych komputerów oraz wysyłanie ich do Internetu ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Spam w IV 2011 r. Spam w IV 2011 r.]()

Spam w IV 2011 r.

... pocztowe Email-Worm.Win32.Mydoom.m oraz Email-Worm.Win32.NetSky.q, których główną funkcją jest zbieranie adresów e-mail w celu dalszego rozprzestrzeniania się. Innym robakiem pocztowym był ... Google (a zatem także z Orkut), są ze sobą połączone. Dlatego, po uzyskaniu danych uwierzytelniających do jednego z takich kont cyberprzestępca może uzyskać też ...

-

![Zagrożenia bezpieczeństwa bardziej zaawansowane [© Scanrail - Fotolia.com] Zagrożenia bezpieczeństwa bardziej zaawansowane]()

Zagrożenia bezpieczeństwa bardziej zaawansowane

... ataku i zminimalizowanie szkód. Biorąc to pod uwagę SBIC proponuje siedem środków obrony przed eskalacją zagrożeń APT: Zaawansowane inteligentne zbieranie i analizowanie danych. Inteligencja powinna być głównym elementem strategii. Aktywne, inteligentne monitorowanie. Trzeba wiedzieć, czego się szuka, i odpowiednio skonfigurować zabezpieczenia ...

-

![Bezpieczeństwo IT: trendy 2013 Bezpieczeństwo IT: trendy 2013]()

Bezpieczeństwo IT: trendy 2013

... formy oprogramowania typu madware wzrosła o 210%. W niektórych krajach prawo dopuszcza zbieranie informacji o lokalizacji i urządzeniu przez sieci reklamowe (pomaga to dotrzeć ... chmurach. Powoduje to wzrost ryzyka włamań oraz ataków, mających na celu przechwycenie danych z urządzeń mobilnych. Szkodliwe oprogramowanie może się dostać na smartfony i ...

-

![Cyfrowa rewolucja wspomoże transport miejski [© Alexandra Gl - Fotolia.com] Cyfrowa rewolucja wspomoże transport miejski]()

Cyfrowa rewolucja wspomoże transport miejski

... i danych ... danych o sytuacji na drogach, parkingach, opłatach itp. ważnym katalizatorem zmian w transporcie staje się rewolucja związana z mediami społecznościowymi. Ułatwia ona i popularyzuje dzielenie się jednym samochodem pomiędzy kilkoma osobami (car sharing), wspólną jazdę kilku osób np. do pracy tym samym autem (ride sharing), zbieranie ...

-

![G Data AntiVirus, G Data Internet Security i G Data Total Protection w nowej wersji G Data AntiVirus, G Data Internet Security i G Data Total Protection w nowej wersji]()

G Data AntiVirus, G Data Internet Security i G Data Total Protection w nowej wersji

... ataku, którego celem może być stworzenie botnetu, kradzież pieniędzy czy wrażliwych danych. Według informacji z raportu Palo Alto Networks te swoiste „wytrychy” odpowiadają za ... do pomocy technicznej) dla lepszej komunikacji z użytkownikiem. Ukryta pomoc techniczna - zbieranie logów NFO ( aktywacja przez Ctrl+GG). Całkowicie nowe skanowanie HTTP ...

-

![Wskaźniki marketingowe na które warto zwrócić uwagę [© 55059630_tashatuvango - Fotolia.com] Wskaźniki marketingowe na które warto zwrócić uwagę]()

Wskaźniki marketingowe na które warto zwrócić uwagę

Zbieranie i analizowanie danych jest ważną częścią pracy każdego profesjonalisty zajmującego się marketingiem. W literaturze znajdziemy jednak przesadnie wiele wskaźników, które można mierzyć. Od czego zacząć? I co ważniejsze, jakie wnioski wyciągnąć z uzyskanych danych? W tym artykule znajdziesz kilka najważniejszych statystyk, które powinieneś ...

-

![Sieci spożywcze: priorytety i wyzwania [© dred2010 - Fotolia.com] Sieci spożywcze: priorytety i wyzwania]()

Sieci spożywcze: priorytety i wyzwania

... Coraz większego znaczenia nabierają jednak programy lojalnościowe (4 na 10 firm) oraz zbieranie i analiza danych o klientach i transakcjach (5 na 10). Dopasowanie się do potrzeb konsumentów ... analityki (4 na 10 sieci), rozwiązaniem kwestii prawnych i związanych z bezpieczeństwem danych (3 na 10 sieci), a przede wszystkim rozwojem narzędzi IT (6 na 10 ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Jak technologia i nauka kreują doświadczenia zakupowe? [© edmondlafoto z Pixabay] Jak technologia i nauka kreują doświadczenia zakupowe?](https://s3.egospodarka.pl/grafika2/Customer-Experience/Jak-technologia-i-nauka-kreuja-doswiadczenia-zakupowe-260452-150x100crop.jpg)

![Nadchodzi Amazon Prime Day - uważaj na cyberataki! [© Simon z Pixabay] Nadchodzi Amazon Prime Day - uważaj na cyberataki!](https://s3.egospodarka.pl/grafika2/Amazon-Prime-Day/Nadchodzi-Amazon-Prime-Day-uwazaj-na-cyberataki-260700-150x100crop.jpg)

![Rekomendacja kręci sprzedażą w e-commerce? [© sp4764 - Fotolia.com] Rekomendacja kręci sprzedażą w e-commerce?](https://s3.egospodarka.pl/grafika2/Big-Data/Rekomendacja-kreci-sprzedaza-w-e-commerce-169897-150x100crop.jpg)

![Etyczne AI buduje zaufanie i lojalność klienta [© pixabay] Etyczne AI buduje zaufanie i lojalność klienta](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Etyczne-AI-buduje-zaufanie-i-lojalnosc-klienta-221260-150x100crop.jpg)

![ComArch na CeBIT 2003 [© Nmedia - Fotolia.com] ComArch na CeBIT 2003](https://s3.egospodarka.pl/grafika/comarch/ComArch-na-CeBIT-2003-Qq30bx.jpg)

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1](https://s3.egospodarka.pl/grafika/internet-explorer/Windows-Internet-Explorer-8-RC1-Qq30bx.jpg)

![Trend Micro Deep Discovery [© Nmedia - Fotolia.com] Trend Micro Deep Discovery](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Trend-Micro-Deep-Discovery-Qq30bx.jpg)

![Trend Micro: zagrożenia internetowe III kw. 2012 [© drx - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-III-kw-2012-108564-150x100crop.jpg)

![Rady nadzorcze ciągle bez kobiet [© Lars Zahner - Fotolia.com] Rady nadzorcze ciągle bez kobiet](https://s3.egospodarka.pl/grafika2/kobiety/Rady-nadzorcze-ciagle-bez-kobiet-194965-150x100crop.jpg)

![E-commerce w Polsce w 2023 r., czyli 3 debiuty i wielkie pożegnanie [© turgaygundogdu - Fotolia.com] E-commerce w Polsce w 2023 r., czyli 3 debiuty i wielkie pożegnanie](https://s3.egospodarka.pl/grafika2/e-commerce/E-commerce-w-Polsce-w-2023-r-czyli-3-debiuty-i-wielkie-pozegnanie-256985-150x100crop.jpg)

![ComArch w Mieszku [© Nmedia - Fotolia.com] ComArch w Mieszku](https://s3.egospodarka.pl/grafika/comarch-aurum-agentcare/ComArch-w-Mieszku-Qq30bx.jpg)

![Sklepy internetowe: jak zwiększyć skuteczność sprzedaży? [© ldprod - Fotolia.com] Sklepy internetowe: jak zwiększyć skuteczność sprzedaży?](https://s3.egospodarka.pl/grafika2/zakupy-online/Sklepy-internetowe-jak-zwiekszyc-skutecznosc-sprzedazy-123911-150x100crop.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Fundusze unijne w Europie Śr-Wsch. to 15,5% PKB [© vege - Fotolia.com] Fundusze unijne w Europie Śr-Wsch. to 15,5% PKB](https://s3.egospodarka.pl/grafika2/UE/Fundusze-unijne-w-Europie-Sr-Wsch-to-15-5-PKB-157551-150x100crop.jpg)

![Fundusze unijne - prawie 62 mld euro dla Polski [© nosorogua - Fotolia.com] Fundusze unijne - prawie 62 mld euro dla Polski](https://s3.egospodarka.pl/grafika2/fundusze-unijne/Fundusze-unijne-prawie-62-mld-euro-dla-Polski-177557-150x100crop.jpg)

![Sztuczna inteligencja kluczowa walce z koronawirusem? [© Alexander Raths - Fotolia.com] Sztuczna inteligencja kluczowa walce z koronawirusem?](https://s3.egospodarka.pl/grafika2/branza-farmaceutyczna/Sztuczna-inteligencja-kluczowa-walce-z-koronawirusem-228198-150x100crop.jpg)

![Black Friday 2022. Co prognozują eksperci? [© pixabay.com] Black Friday 2022. Co prognozują eksperci?](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-2022-Co-prognozuja-eksperci-248042-150x100crop.jpg)

![Narzędzia PR w Internecie [© Minerva Studio - Fotolia.com] Narzędzia PR w Internecie](https://s3.egospodarka.pl/grafika/PR/Narzedzia-PR-w-Internecie-iG7AEZ.jpg)

![Zagrożenia bezpieczeństwa bardziej zaawansowane [© Scanrail - Fotolia.com] Zagrożenia bezpieczeństwa bardziej zaawansowane](https://s3.egospodarka.pl/grafika/bezpieczenstwo-systemow-informatycznych/Zagrozenia-bezpieczenstwa-bardziej-zaawansowane-apURW9.jpg)

![Cyfrowa rewolucja wspomoże transport miejski [© Alexandra Gl - Fotolia.com] Cyfrowa rewolucja wspomoże transport miejski](https://s3.egospodarka.pl/grafika2/transport-samochodowy/Cyfrowa-rewolucja-wspomoze-transport-miejski-111327-150x100crop.jpg)

![Wskaźniki marketingowe na które warto zwrócić uwagę [© 55059630_tashatuvango - Fotolia.com] Wskaźniki marketingowe na które warto zwrócić uwagę](https://s3.egospodarka.pl/grafika2/wskazniki-marketingowe/Wskazniki-marketingowe-na-ktore-warto-zwrocic-uwage-138191-150x100crop.jpg)

![Sieci spożywcze: priorytety i wyzwania [© dred2010 - Fotolia.com] Sieci spożywcze: priorytety i wyzwania](https://s3.egospodarka.pl/grafika2/sieci-spozywcze/Sieci-spozywcze-priorytety-i-wyzwania-157282-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)