-

![Loginy CEO na celowniku hakerów [© Rawf8 - Fotolia.com] Loginy CEO na celowniku hakerów]()

Loginy CEO na celowniku hakerów

... maili Powella. Informacje o baaniu W badaniu o nazwie CEO Email Exposure: Passwords and Pwnage przeanalizowano adresy mailowe używane przez dyrektorów z ponad 200 największych firm w 10 krajach świata. Badacze porównali te adresy z prowadzoną na bieżąco przez F-Secure bazą, która gromadzi informacje odnośnie ataków na serwisy internetowe.

-

![7 cyberataków, które zapamiętamy na lata 7 cyberataków, które zapamiętamy na lata]()

7 cyberataków, które zapamiętamy na lata

... złośliwe oprogramowanie Mirai zainfekowano 2,5 miliona inteligentnych urządzeń takich jak kamerki internetowe, lodówki czy routery Wi-Fi. Mirai wykrywał i zarażał słabo zabezpieczone urządzenia ... 2018 roku wyciekły dane 500 milionów klientów – nazwiska, adresy e-mail, numery telefonu, adresy zamieszkania, numery paszportu, kart płatniczych czy daty ...

-

![Inwestor giełdowy 2010 Inwestor giełdowy 2010]()

Inwestor giełdowy 2010

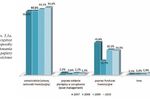

... praktycznie każde zagadnienie posiada swoich zwolenników. SERWISY INTERNETOWE Serwisy internetowe są najpopularniejszym i zarazem najistotniejszym źródłem informacji ... na całą populację inwestorów. Po ocenie jakości odrzucono ankiety, w których powtarzały się adresy e-mail, co świadczy o kilkukrotnym wypełnieniu ankiety (21 ankiet) oraz ankiety, w ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... przykład tzw. ataku „watering hole”, w którym osoby atakujące identyfikowały preferowane strony internetowe ofiar i włamały się na nie w celu zainfekowania ich maszyn. Oprócz ... udało się uzyskać dostęp do takich danych jak: nazwy użytkowników, adresy e-mail oraz zahashowane hasła. W ramach prewencji twórca systemów zarządzania zawartością zresetował ...

-

![Dzieci w Internecie: bezpieczne surfowanie Dzieci w Internecie: bezpieczne surfowanie]()

Dzieci w Internecie: bezpieczne surfowanie

... otrzymałem spadek, i poproszony o wysłanie informacji o moim koncie bankowym na podane adresy mailowe w celu ułatwienia dokonania “pilnego” przelewu pieniężnego. Jest to ... nazw użytkowników i haseł wykorzystują fałszywe strony internetowe, które do złudzenia przypominają znane zasoby internetowe. Gdy potencjalna ofiara zostanie zwabiona na fałszywą ...

-

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.]()

Spam i phishing w I kw. 2018 r.

... nadawcy. Najlepiej samodzielnie wpisywać adresy do paska przeglądarki. Przed kliknięciem odsyłacza sprawdź, czy faktycznie prowadzi on do danej strony (w tym celu najedź myszką na odsyłacz, nie klikając go). Korzystaj tylko z bezpiecznego połączenia, szczególnie gdy odwiedzasz „wrażliwe” strony internetowe. W żadnym wypadku nie korzystaj ...

-

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

... e-mail w widocznym miejscu - jeśli firma posiada działy, należy również zamieścić ich adresy. Tak podstawowe działanie jak propagowanie firmowych e-maili wydaje się oczywiste, ... .2. Wykorzystanie przez sklepy internetowe instrumentów wspierających komunikację Opracowanie: Piotr Drygas, Grzegorz Leszczyński, badania internetowe: "Polski e-commerce". ...

Tematy: -

![Pornografia w Internecie Pornografia w Internecie]()

Pornografia w Internecie

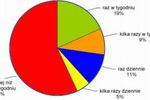

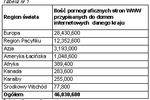

... internetowe. Na drugim miejscu znalazły się strony internetowe z domenami Australii i wysp z regionu Pacyfiku, które skalkulowano na 12 milionów. Najmniejsza ilość stron WWW o treściach pornograficznych posiadała domeny internetowe ... zawierających niepożądane lub niebezpieczne treści. Każdego dnia nowe adresy URL są dodawane do bazy danych. Globalne ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... nie działałaby w tym przypadku. Jednak robak mógłby wykorzystać adresy IP do atakowania sąsiednich komputerów w punkcie dostępowym Wi-Fi. W ... komunikatorów internetowych. W Europie i Stanach Zjednoczonych celem większości ataków na komunikatory internetowe są użytkownicy MSN i AOL. Z kolei w Rosji najbardziej zagrożeni są użytkownicy komunikatorów ICQ ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... wszystkich danych wprowadzanych do formularzy internetowych. Trojany te atakują najpopularniejsze przeglądarki internetowe, takie jak Internet Explorer, Opera czy Firefox. Naturalnie mogą być ... nazw domenowych na adresy IP. Nazwy domenowe stosowane są jedynie ze względu na wygodę użytkowników, natomiast komputery wykorzystują adresy IP. Jeżeli plik ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... modyfikuje plik %System%\drivers\etc\hosts wykorzystywany do tłumaczenia nazw domenowych na adresy IP. Szkodnik dodaje do pliku hosts poniższe teksty, w ... SSL oraz sprawdzaj autentyczność i datę utraty ważności certyfikatów. Aktualizuj system i przeglądarki internetowe. Maile pochodzące od znanych firm i instytucji są podpisane cyfrowo, sprawdzaj ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... , jedna z modyfikacji robaka została tak zaprogramowana, żeby aktualizowała się z 500 domen; adresy tych domen zostały losowo wybrane z listy 50 000 adresów, która była ... nie tylko przy użyciu innych szkodliwych programów, ale również poprzez reklamy internetowe. Obecnie spora liczba stron wyświetla banery promujące nowy "cudowny" produkt, który ...

-

![UKE a rynek telekomunikacyjny 2006-2011 UKE a rynek telekomunikacyjny 2006-2011]()

UKE a rynek telekomunikacyjny 2006-2011

... specjalnych akcji mailingowych związanych z wyjaśnieniem przepisów Megaustawy, zorganizowano dwa czaty internetowe dotyczące działania 8.4 PO IG i jeden dotyczący opiniowania ... uruchomioną skrzynkę mailową: uke@uke.gov.pl. Ponadto indywidualne adresy poczty elektronicznej dedykowane do obsługi problemów konsumenckich zostały wygenerowane w każdej ...

-

![Spam w IV 2011 r. Spam w IV 2011 r.]()

Spam w IV 2011 r.

... 23 osoby, które podejrzewał o rozsyłanie niechcianych wiadomości, i wieczorami przecinał kable internetowe w ich domach. Podczas ósmej wyprawy został schwytany przez policję. Później ... bardziej wyrafinowana. Nie tylko zbiera on adresy e-mail, ale również wysyła swoją kopię na wszystkie adresy e-mail przechwycone na maszynie ofiary i pobiera szkodliwe ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... dystrybucji szkodliwego oprogramowania. Głównymi kanałami dystrybucji są nieoficjalne sklepy internetowe z aplikacjami oraz programy partnerskie. Jednocześnie, mobilne szkodliwe ... kwartale 2012 r. stanowiły wielofunkcyjne trojany, które kradną dane z telefonów (kontakty, adresy e-mail, numery telefonu itd.) i potrafią pobierać dodatkowe moduły z ...

-

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.]()

Spam w II kw. 2013 r.

... dość popularnego programu w środowisku biznesowym. E-maile były wysyłane na adresy korporacyjne, a nie na darmowe adresy e-mail. Pracownik firmy będzie miał większe zaufanie do e-maila ... dokonanym w tym sklepie. Zawarte w nich odsyłacze prowadzą na zhakowane strony internetowe, które przekierowują ich na szkodliwą stronę, w której zaszyto exploity? ...

-

![Spam II 2014 [© Kurhan - Fotolia.com] Spam II 2014]()

Spam II 2014

... Bagle.gt, robak pocztowy, który wysyła swoje kopie na wszystkie adresy e-mail znalezione na zainfekowanym komputerze. Robak ten pobiera również bez ... drugi to robak/bot IRC o nazwie ShitStorm, który potrafi przeprowadzać ataki DDoS na strony internetowe i rozprzestrzeniać własne kopie za pośrednictwem serwisów MSN oraz P2P. W lutym odnotowaliśmy ...

-

![Czy inwestowanie w domeny ma sens? [© destina - Fotolia.com] Czy inwestowanie w domeny ma sens?]()

Czy inwestowanie w domeny ma sens?

... rynku domen w ujęciu globalnym, by poznać rzeczywistą skalę przeprowadzanych tam operacji finansowych. Adresy warte miliony Ciężko wyobrazić sobie, by tytuł posiadacza najdroższej domeny na ... milionów dolarów. Do dziś nie udało się zanotować wyższej ceny za internetowe lokum dla biznesu. To kwota, która pozwala stać się posiadaczem nowego, ...

-

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze]()

Nowe cyberzagrożenie! Ataki hakerskie przez formularze

... trudny do wykrycia, ponieważ e-maile zawierają linki wskazujące na prawdziwe strony internetowe wykorzystywane na co dzień przez różne organizacje. Usługi, które wymagają ... jak logowanie o nietypowych porach doby czy z nietypowych lokalizacji i adresów IP. Śledź adresy IP, które wykazują inne podejrzane zachowania, w tym nieudane logowanie i dostęp z ...

-

![Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami? Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami?]()

Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami?

... mogło, że do pracy zdalnej potrzebne jest wyłącznie szybkie i stabilne połączenie internetowe, np. z hotelowym Wi-Fi. W rzeczywistości pracownik korzystający z firmowego laptopa w nadmorskiej ... połączeń z siecią. Do tego powinno się odwiedzać tylko bezpieczne strony internetowe, których adresy zaczynają się od https://. Lepiej też nie logować się ...

Tematy: workation, praca zdalna, wakacje, telepraca, cyberzagrożenia, Wi-Fi, VPN, mocne hasło, kopia zapasowa -

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze]()

Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze

... Check Point Software w Polsce. Szczególnie narażone mogą być instytucje publiczne: internetowe strony rządowe, portale partii politycznych, a także mediów relacjonujących kampanie ... do rozpowszechniania fałszywych informacji; gromadzić ważne nazwy użytkownika, hasła i adresy e-mail; zbierać dane osobowe; i rozprzestrzeniania złośliwego oprogramowania ...

-

![Jak działa atak man-in-the-middle i jak go wykryć? Jak działa atak man-in-the-middle i jak go wykryć?]()

Jak działa atak man-in-the-middle i jak go wykryć?

... polegają na przejęciu poczty e-mail, podszywaniu się pod nazwy domen (DNS) i adresy IP, przejęciu kontroli nad SSL, kradzieży plików cookie's przeglądarki czy ... ułatwia im to zadanie. Należy również uważać na podejrzane adresy URL. Chociaż fałszywe strony internetowe potrafią do złudzenia przypominać zaufane, to adres złośliwej witryny różni ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... Jednym z głównych wektorów infekcji będą pliki MS Office wykorzystujące luki w tym pakiecie. Internetowe pole walki Koniec roku 2006 był trudny dla firm antywirusowych na całym ... gigantycznego botnetu. Jeśli wziąć pod uwagę to, że Warezov zbiera również adresy e-mail, nie było wątpliwości, że nadchodziła fala spamu i ataków phishing. Warezov został ...

-

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... . Robaki, wirusy, konie trojańskie: Tak jak poczta e-mail, komunikatory internetowe również mogą zostać zainfekowane złośliwym oprogramowaniem. Jeśli tak się zdarzy, ... marketingu często próbują uzyskać dane osobowe dzieci — ich nazwiska, adresy i numery telefonów, a także informacje o kupowanych produktach. Postaw komputer w centralnym miejscu i ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... muszą szukać innych wektorów dystrybucji. Z tego powodu śledzą trendy internetowe oraz zainteresowania swoich potencjalnych klientów. W przeszłości użytkownicy należeli do różnych forów ... , nawet przez użytkowników posiadających pewną wiedzę z zakresu bezpieczeństwa. Adresy zawierające odsyłacze do stron phishingowych są tak dobrze zamaskowane, ...

-

![Polscy internauci a usługi turystyczne [© Scanrail - Fotolia.com] Polscy internauci a usługi turystyczne]()

Polscy internauci a usługi turystyczne

... domy wypoczynkowe (55% badanych) oraz usługi kolejowe (54% badanych). Z kolei najczęściej odwiedzane adresy WWW to strony przewoźników kolejowych (73%), działy turystyczne portali (53%) oraz strony internetowe hoteli (50%). Jedną z najważniejszych cech określających zachowanie współczesnego internauty jest korzystanie z wyszukiwarek internetowych ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... informacje – loginy i hasła do forów internetowych, dane dotyczące kont bankowych, prywatne adresy, zdjęcia itp. Jeżeli skradzione konto e-mail jest firmowe, potencjalne szkody ... najczęściej jest otwarty, podczas gdy inne usługi, takie jak komunikatory internetowe lub poczta elektroniczna, są często blokowane przez właściciela punktu dostępowego. ...

-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... dostępnych znaków. Jednak i na to znajdzie się sposób: dostępne są usługi internetowe, które umożliwiają przekształcenie długich, skomplikowanych adresów na znacznie krótsze. Usługi ... , którzy dzięki takim usługom mogą przekształcić do krótkiej postaci adresy prowadzące do zainfekowanych stron. Wiadomości zawierające takie odsyłacze mogą być ...

-

![Bezpieczny flirt online Bezpieczny flirt online]()

Bezpieczny flirt online

... oszustów traktuje osoby szukające miłości jako źródło potwierdzonych adresów e-mail. Adresy te z kolei mają dużą wartość dla spamerów. Jeszcze bardziej niebezpieczne są elektroniczne listy ... jest ryzykowne. Po aktywacji moduł filtrowania adresów URL przydziela strony internetowe do odpowiednich kategorii, takich jak "Phishing" lub "Crimeware", jak ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... użyciu oszukańczych e-maili phisherzy zwabiają swoje ofiary na fałszywe strony internetowe, na których przechwytują ich dane logowania. W swojej skrzynce internetowej możesz ... tobą a Siecią nie ma żadnych barier. Od wielu lat automatyczne programy sprawdzają adresy IP w celu wykrycia słabych punktów. Wykrycie niedawno zalogowanego komputera zwykle ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... tym danych rozliczeniowych, takich jak numery kart kredytowych. W takim przypadku na oszustwo internetowe narażeni są w równej mierze użytkownicy systemów Windows i Mac, a nawet telefonów ... phishing” Ponieważ użytkownicy często nie mają pojęcia, dokąd naprawdę prowadzą skrócone adresy URL, autorzy ataków typu „phishing” maskują za ich pomocą łącza, ...

-

![Prezenty świąteczne a bezpieczne zakupy online Prezenty świąteczne a bezpieczne zakupy online]()

Prezenty świąteczne a bezpieczne zakupy online

... i poufne informacje! Prawie wszystkie próby oszukania kupujących poprzez aukcje internetowe są przeprowadzane z użyciem fałszywych kont użytkowników lub skradzionych danych ... “nowych“ danych osobowych w Internecie niestety nie zajmuje wiele czasu. Imiona, adresy i daty urodzenia można znaleźć na licznych stronach internetowych, jak choćby serwisy ...

-

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion]()

Trend Micro Smart Surfing dla Mac OS 10.7 Lion

... blokowało linki prowadzące do niebezpiecznych stron rozpowszechniane przez email i komunikatory internetowe zapewnia ochronę przed oszustwami typu phishing, starającymi się skłonić ... Network zapewnia ochronę w następujący sposób: Technologia Web Reputation blokuje złośliwe adresy URL powiązane z atakami Technologia File Reputation wykrywa i ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... z kolei powoduje spadek ilości niechcianych wiadomości w ruchu pocztowym. Legalne reklamy internetowe jako alternatywa dla spamu Zapytani o to, jak można zredukować ilość spamu, ... się na komputer, zaczynają aktywnie wysyłać swoje kopie na adresy w książkach adresowych użytkowników. Tego rodzaju robaki są szczególnie rozpowszechnione w państwach ...

-

![Ataki haherskie: fałszywe kody do GTA 5 Ataki haherskie: fałszywe kody do GTA 5]()

Ataki haherskie: fałszywe kody do GTA 5

... wersji beta. Fałszywe strony internetowe zostały rozsiane po różnych krajach, z czego część znalazła się w domenach rosyjskich. Mając na uwadze globalne zainteresowanie grą, twórcy złośliwego oprogramowania przygotowali anglojęzyczną zanętę, przekierowując następnie graczy na podejrzane strony identyfikujące ich adresy IP i dostarczając scam w ich ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Loginy CEO na celowniku hakerów [© Rawf8 - Fotolia.com] Loginy CEO na celowniku hakerów](https://s3.egospodarka.pl/grafika2/loginy/Loginy-CEO-na-celowniku-hakerow-198723-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-I-kw-2018-r-206252-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-II-kw-2013-r-121975-150x100crop.jpg)

![Spam II 2014 [© Kurhan - Fotolia.com] Spam II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-II-2014-135512-150x100crop.jpg)

![Czy inwestowanie w domeny ma sens? [© destina - Fotolia.com] Czy inwestowanie w domeny ma sens?](https://s3.egospodarka.pl/grafika2/inwestowanie-pieniedzy/Czy-inwestowanie-w-domeny-ma-sens-189725-150x100crop.jpg)

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nowe-cyberzagrozenie-Ataki-hakerskie-przez-formularze-230295-150x100crop.jpg)

![Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze [© pixabay.com] Wybory parlamentarne niosą ryzyko cyberataków. Znamy potencjalne scenariusze](https://s3.egospodarka.pl/grafika2/DDoS/Wybory-parlamentarne-niosa-ryzyko-cyberatakow-Znamy-potencjalne-scenariusze-253504-150x100crop.jpg)

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-dzieci-w-Internecie-MBuPgy.jpg)

![Polscy internauci a usługi turystyczne [© Scanrail - Fotolia.com] Polscy internauci a usługi turystyczne](https://s3.egospodarka.pl/grafika/badania-internautow/Polscy-internauci-a-uslugi-turystyczne-apURW9.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Trend-Micro-Smart-Surfing-dla-Mac-OS-10-7-Lion-Qq30bx.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę? [© Freepik] Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę? [© Freepik]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-nowych-mieszkan-w-mniejszych-miastach-juz-gonia-Warszawe-266843-50x33crop.jpg) Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę?

Ceny nowych mieszkań w mniejszych miastach już gonią Warszawę?

![Akceptacja w zespole czyli zaufanie w roli głównej [© Freepik] Akceptacja w zespole czyli zaufanie w roli głównej](https://s3.egospodarka.pl/grafika2/zaufanie/Akceptacja-w-zespole-czyli-zaufanie-w-roli-glownej-266896-150x100crop.jpg)

![Dlaczego spółki z o.o. najczęściej ogłaszają upadłość? [© Freepik] Dlaczego spółki z o.o. najczęściej ogłaszają upadłość?](https://s3.egospodarka.pl/grafika2/spolki-z-o-o/Dlaczego-spolki-z-o-o-najczesciej-oglaszaja-upadlosc-266934-150x100crop.jpg)

![Chińskie samochody: ile można zaoszczędzić? [© Thomas z Pixabay] Chińskie samochody: ile można zaoszczędzić?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Chinskie-samochody-ile-mozna-zaoszczedzic-266931-150x100crop.jpg)