-

![Mistrzostwa świata 2014: cyberprzestępcy nie śpią Mistrzostwa świata 2014: cyberprzestępcy nie śpią]()

Mistrzostwa świata 2014: cyberprzestępcy nie śpią

... się atakami. Przestępcy internetowi zakasali rękawy, aktywnie tworząc wyrafinowane strony internetowe imitujące autentyczne domeny mistrzostw świata, sponsorów i partnerów tej imprezy – w tym znane ... Niektóre strony phishingowe wydają się być bezpieczne. Na przykład, ich adresy mogą zaczynać się od prefiksu „https” (gdzie s oznacza ‘bezpieczny’), ...

-

![Phishing: cyberprzestępcy atakują portale społecznościowe [© Maksim Kabakou - Fotolia] Phishing: cyberprzestępcy atakują portale społecznościowe]()

Phishing: cyberprzestępcy atakują portale społecznościowe

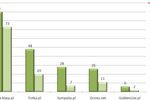

... 93%, natomiast w Rosji - 1,5%. Przynęta W jaki sposób użytkownicy trafiają na fałszywe strony internetowe? Cyberprzestępcy wymyślili wiele sposobów wabienia swoich ofiar na strony ... również wpisać ręcznie adres Facebooka w pasku adresu – cyberprzestępcy potrafią ukryć adresy stron, do których prowadzą użytkowników. Jeśli zostaniesz przekierowany na ...

-

![10 kroków do bezpiecznych zakupów mobilnych [© daviles - Fotolia.com] 10 kroków do bezpiecznych zakupów mobilnych]()

10 kroków do bezpiecznych zakupów mobilnych

... ujawniania prywatnych informacji. Istnieje wiele różnych metod, które można wykorzystać do inwazji na prywatność użytkownika. Są nimi: phishing, oszustwa internetowe, spam, złośliwe adresy URL. Osoby robiące zakupy w sieci powinny mieć wypracowany sposób radzenia sobie z zagrożeniami – mówi Michał Jarski, Regional Director CEE w firmie ...

-

![Lato, czyli czas na phishing [© pictoores - Fotolia.com] Lato, czyli czas na phishing]()

Lato, czyli czas na phishing

... próba oszustwa. „Oszuści zdobywają zwykle hasła i powiązane z nimi adresy e-mail przez ataki na różne serwisy internetowe. Jako że wiele osób stosuje to samo hasło do ... spoofing. „Polega on na podszywaniu się atakującego pod domeny lub witryny internetowe. Podobną metodę zastosowano do niedawnego ataku na użytkowników serwisu Fakturownia.pl. ...

-

![Wyprzedaże, czyli okazja czyni hakera. Jak się chronić? Wyprzedaże, czyli okazja czyni hakera. Jak się chronić?]()

Wyprzedaże, czyli okazja czyni hakera. Jak się chronić?

... nie tylko) Fałszywe strony internetowe – Podczas zakupów online zawsze należy upewnić się, czy odwiedzamy oficjalne strony sklepów. Trzeba uważać na adresy URL, które ... instalują na komputerze złośliwe oprogramowanie lub prowadzą na fałszywe strony internetowe. Fałszywe organizacje charytatywne – W okresie świąt ludzie są często w życzliwym nastroju, ...

-

![Igrzyska olimpijskie na celowniku cyberprzestępców Igrzyska olimpijskie na celowniku cyberprzestępców]()

Igrzyska olimpijskie na celowniku cyberprzestępców

... miesięcy przed ceremonią otwarcia przeprowadzono masowe ataki DDoS na strony internetowe partnerów olimpijskich. Ataki ze strony botnetu LizardStresser (o którym już mówiono ... wyniku którego doszło do wycieku danych osobowych posiadaczy biletów i wolontariuszy (nazwiska, adresy, numery kont bankowych). Dane te zostały ujawnione online. Pekin, 2022 - ...

-

![Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat [© Freepik] Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat]()

Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat

... to m.in. w deklaracjach dotyczących tego, w jakich opakowaniach dostarczono ich ostatnie zamówienie internetowe. Aż 77% wskazuje, że był to papier lub karton, co ... lub zaoszczędzonych emisjach, lokalizację punków odbioru i nadania przesyłek, a nawet najbliższe adresy sklepów stacjonarnych marki lub lokalizacji, gdzie gromadzone są odpady. Bardzo ...

-

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki]()

Trojan zamiast e-kartki

... wskazanym adresem, zostanie pobrane archiwum zawierające dwa pliki. Jeden z nich zawiera kod wirusa, a drugi odpowiada za rozesłanie szkodnika pod wszystkie adresy e-mail zapisane w Książce Adresowej Outlooka. Strony internetowe, na których zapisane były fałszywe kartki elektroniczne zostały już wyłączone.

-

![Zaufanie w handlu elektronicznym [© Minerva Studio - Fotolia.com] Zaufanie w handlu elektronicznym]()

Zaufanie w handlu elektronicznym

... e-mail w widocznym miejscu - jeśli firma posiada działy, należy również zamieścić ich adresy. Tak podstawowe działanie jak propagowanie firmowych e-maili wydaje się oczywiste, ... studia, w których można obserwować nadawanie programu na żywo. Firmy internetowe muszą również zakotwiczyć się w realnej rzeczywistości jako sponsorzy wspierający społeczne ...

-

![Techniki wyłudzania danych [© Scanrail - Fotolia.com] Techniki wyłudzania danych]()

Techniki wyłudzania danych

... banków własnymi fałszywymi treściami, pozostawiając widoczne dla użytkownika autentyczne adresy URL obydwu instytucji. Technika ta sprawia, że nawet dla ... wykorzystuje rozmaite drogi rozprzestrzeniania się takie, jak: internet, e-mail, komunikatory internetowe, aplikacje wymiany plików (P2P)." W bazie danych cyfrowych wzorców spamu SurfControl ilość ...

-

![Wirusy i trojany II 2005 [© Scanrail - Fotolia.com] Wirusy i trojany II 2005]()

Wirusy i trojany II 2005

... się – rozsyła się masowo korzystając z kontaktów zgromadzonych w książce adresowej zainfekowanego komputera. Potrafi także zdobywać nowe adresy e mail wykorzystując do tego wyszukiwarki internetowe. Do ciekawych, choć mniej rozpowszechnionych w Polsce wirusów wykrytych w lutym należą trojan atakujący antyszpiegowskią aplikację Microsoft Windows ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... można wykorzystać inne programy, jak np. aplikacje IM (komunikatory internetowe). Metoda ta jest najstarsza i najbardziej znana. W praktyce, większość ... przeprowadzony? Prawdopodobnie wiadomości zostały rozesłane przy użyciu technik spamowych na określone adresy, jednak w programach pocztowych ofiar nie wykryto żadnych trojanów - niektóre ...

-

![Będą "dziecięce" domeny? [© stoupa - Fotolia.com] Będą "dziecięce" domeny?]()

Będą "dziecięce" domeny?

... środę Parlament Europejski zaproponował stworzenie nowej domeny internetowej ".kid". Oznaczone tym rozszerzeniem adresy miałyby przysługiwać witrynom zawierającym treści tworzone specjalnie z myślą o dzieciach. To tylko jeden z elementów inicjatywy, mającej na celu ochronę najmłodszych internautów. ...

-

![MAC bezpieczniejszy od Widowsa? [© Nmedia - Fotolia.com] MAC bezpieczniejszy od Widowsa?]()

MAC bezpieczniejszy od Widowsa?

... na strony internetowe. Luki w Mac Mimo, iż na listach zagrożeń dominują trojany to najbardziej powszechnym w ostatnim czasie problemem był robak Sober-Z. Program ten rozprzestrzeniał się poprzez e-mail i zmieniał konfigurację zabezpieczeń w zainfekowanych komputerach, następnie kopiował się i rozsyłał do kolejnych użytkowników na adresy e-mail ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... karnym brak jest oddzielnej definicji przestępstwa internetowego, potocznie za przestępstwo internetowe uznaje się każde przestępstwo dokonane w sieci Internet lub za jej ... e-mail jest oszustwem, jest prawie niemożliwe. Wiadomości takie zawierają zazwyczaj fałszywe adresy zwrotne, aby sprawiać wrażenie wiadomości przekazanych przez prawdziwe firmy, ...

-

![Narzędzia PR w Internecie [© Minerva Studio - Fotolia.com] Narzędzia PR w Internecie]()

Narzędzia PR w Internecie

... do pracowników odpowiedzialnych za poszczególne aspekty działalności firmy. Adresy emailowe mogą być też uzupełnione o inne sposoby kontaktu z ... na przykład serwisy tematyczne, powiązane z serwisem głównym czy wydzielone edukacyjne serwisy internetowe, związane z segmentem działalności firmy. Serwisy takie mogą pomagać w tworzeniu wizerunku firmy ...

-

![Cyberbullying - prześladowanie w Internecie [© stoupa - Fotolia.com] Cyberbullying - prześladowanie w Internecie]()

Cyberbullying - prześladowanie w Internecie

... and distress (tłum. „Wirtualni prześladowcy i szantażyści — jak reagować na internetowe okrucieństwo, groźby i przykrości”). 1. Rozpoznanie i blokada Po pierwsze, poproś dziecko o ... zablokowania lub usunięcia użytkownika. W programie do obsługi poczty elektronicznej dodaj adresy e-mail prześladowcy do listy zabronionych lub niedozwolonych nadawców. ...

-

![Najliczniejsze rodzaje wirusów VIII 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów VIII 2008]()

Najliczniejsze rodzaje wirusów VIII 2008

... te zostały stworzone, aby wykradać z komputerów poufne dane, takie jak hasła, dokumenty, adresy e-mail itd.) W najgorszym wypadku cyberprzestępcy mogą przejąć kontrolę nad wszystkimi kontami internetowymi ofiary (e-mail, fora i sklepy internetowe). Całkiem liczną grupą wirusów były w sierpniu tzw. Trojan-downloadery (15,7 procent całości), czyli ...

-

![Ochrona danych a serwisy społecznościowe Ochrona danych a serwisy społecznościowe]()

Ochrona danych a serwisy społecznościowe

... , możemy stać się ofiarami spamu i spimu (spam rozsyłany poprzez komunikatory internetowe). Dojść może także do większych nadużyć jak próba fałszowania czyjejś tożsamości. ... frazy Grono.net do wyszukiwarki Google otrzymał dane osobowe użytkowników, nazwiska, telefony, adresy e-mail itd. Nie da się zaprzeczyć, że takie dane dostępne z poziomu ...

-

![Najliczniejsze rodzaje wirusów X 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów X 2008]()

Najliczniejsze rodzaje wirusów X 2008

... te zostały stworzone, aby wykradać z komputerów poufne dane, takie jak hasła, dokumenty, adresy e-mail itd.) W najgorszym wypadku cyberprzestępcy mogą przejąć kontrolę nad wszystkimi kontami internetowymi ofiary (e-mail, fora i sklepy internetowe). Przykładem działania takiego oprogramowania jest złośliwy program, który podszywając się pod stronę ...

-

![Spam: co należy wiedzieć? Spam: co należy wiedzieć?]()

Spam: co należy wiedzieć?

... spamu. Inne metody to stosowanie białych i czarnych list. Biała lista zawiera adresy osób, od których wiadomości akceptujemy. Pozostałe e-maile są blokowane. Czarna lista ... także z innych serwisów, którym udostępnili swój numer telefonu (np. sklepy internetowe, które wymagają podania telefonu dla kuriera). SMS-y przychodzą z różną częstotliwością i o ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... . Jednak w dzisiejszych czasach spora liczba gospodarstw domowych posiada szybkie łącze internetowe oraz możliwość pobierania danych z prędkością kilku MB na sekundę. ... robaków, ale również wszystko, co wchodzi w skład standardowych uaktualnień sygnaturowych: adresy URL niebezpiecznych stron internetowych, tematy e-maili i słowa kluczowe, ...

-

![Bootkit: backdoor sinowal znów w akcji Bootkit: backdoor sinowal znów w akcji]()

Bootkit: backdoor sinowal znów w akcji

... czasie technologie: Spersonalizowane infekowanie osób odwiedzających zhakowane strony internetowe poprzez wykorzystywanie wielu różnych luk w zabezpieczeniach, ... stanowi już zagrożenia. Wykorzystywanie nieustannie migrujących serwerów C&C i serwerów infekcji (adresy IP oraz nazwy domen są ciągle modyfikowane). Zainfekowane komputery wykorzystywały ...

-

![Znaczny rozwój sieci botnet w II kw. 2009 [© Scanrail - Fotolia.com] Znaczny rozwój sieci botnet w II kw. 2009]()

Znaczny rozwój sieci botnet w II kw. 2009

... na początku lipca do przeprowadzenia ataków typu DDoS na strony internetowe Białego Domu, Nowojorskiej Giełdy Papierów Wartościowych i rządu Korei Południowej. Wzrost ... konia trojańskiego Koobface, atakują użytkowników poprzez wpisy w serwisie (tzw. tweety) i skrócone adresy URL. Powstaje coraz więcej kont przeznaczonych do rozsyłania spamu. ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... poufnych informacji. Bądź świadomy, co kupujesz i od kogo Oszuści mogą zakładać sklepy internetowe pod dowolną nazwą, aby „złowić” informacje dotyczące Twojej karty kredytowej. Znajdź i zanotuj numery telefonów oraz fizyczne adresy producentów na wypadek, gdyby wystąpił jakiś problem z transakcją lub rachunkiem. Jeżeli podczas ...

-

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... , że wulgarne treści mogą kryć się nawet w poczcie. Najmłodsi mają także to do siebie, że bez większych zahamowań udostępniają swoje adresy e-mail publicznie (np. na forach i w serwisach społecznościowych). W taki właśnie sposób najłatwiej dostać się na listy spamerów, którzy pragną mieć jak ...

-

![F-Secure Mobile Security 7 [© Nmedia - Fotolia.com] F-Secure Mobile Security 7]()

F-Secure Mobile Security 7

... przez cyberprzestępców zgromadzonych w telefonie danych. Pakiet Mobile Security 7 wykrywa podejrzane adresy oraz strony zawierające spam i w porę ostrzega użytkownika o zagrożeniu. Złodziejom – ... przed programami szpiegującymi, uniemożliwiając ich instalację. Gęste sito F-Secure Internetowe zagrożenia pojawiają się coraz liczniej. Wymaga to od ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... wysyłamy wiadomości za pośrednictwem starych dobrych e-maili. Rozmawiamy przez komunikatory internetowe, dzielimy się naszym życiem na blogach, nawiązujemy przyjaźnie za pośrednictwem ... - Email-Worm.Win32.Bagle.gt – jest bardziej złożona. Nie tylko gromadzi adresy e-mail i rozprzestrzenia się za pośrednictwem ruchu pocztowego, ale również instaluje ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... przykład, o baterii i jej ładowaniu, obecności połączenia WiFi), ale również rejestruje dane i adresy stron internetowych. Według zapewnień CarrierIQ, są to informacje diagnostyczne dla ... urządzenia mobilnego. Sposób ten może być bardzo niewygodny, dlatego strony internetowe oferujące aplikacje dla smartfonów zwykle posiadają kody QR. Wiele ...

-

![Polscy internauci a podróż ze zwierzętami domowymi [© javier brosch] Polscy internauci a podróż ze zwierzętami domowymi]()

Polscy internauci a podróż ze zwierzętami domowymi

... ramach projektu Kompas Social Media. Instytut Monitorowania Mediów zbadał przekazy internetowe, które pojawiły się między 1 stycznia a 25 kwietnia 2012 roku i dotyczyły sytuacji ... polecam końcówkę sierpnia i wrzesień! Chorwackie lato, to dla zwierzaka masakra”. Adresy hoteli i pensjonatów przyjaznych zwierzętom cieszą się sporą popularnością w ...

-

![Spam w VIII 2012 r. Spam w VIII 2012 r.]()

Spam w VIII 2012 r.

... w sierpniowym spamie. Wykorzystywanie legalnych serwisów Spamerzy od dawna wykorzystują legalne serwisy internetowe w swoich oszukańczych wysyłkach. Ma to zarówno wady jak i zalety: z jednej ... internetu. Jego mniej złożeni „bracia” - Mydoom.m i Mydoom.l -którzy jedynie zbierają adresy e-mail i wysyłają na nie swoje kopie, znaleźli się odpowiednio na ...

-

![Dziecko w sieci a cybernękanie Dziecko w sieci a cybernękanie]()

Dziecko w sieci a cybernękanie

... najmłodszych użytkowników komputerów Nowoczesne urządzenia takie jak smartfony oraz serwisy internetowe w rodzaju Facebooka są niezwykle popularne wśród dzieci i młodzieży. Jednak, ... w całość, która pozwoli uzyskać pełny profil ofiary. Numery telefonów komórkowych, adresy, informacje dotyczące szkoły oraz jakiekolwiek hasła nigdy nie powinny trafiać ...

-

![Kaspersky PURE 3.0 Total Security Kaspersky PURE 3.0 Total Security]()

Kaspersky PURE 3.0 Total Security

... ochrony. Przy użyciu technologii Bezpieczne pieniądze program weryfikuje, czy wszystkie strony internetowe wymagające danych bankowych, płatniczych lub zakupowych są prawdziwe, dzięki ... za pośrednictwem Facebooka oraz Twittera cennych informacji, takich jak adresy czy numery kart płatniczych. Jeżeli dziecko posiada własny komputer, rodzice ...

-

![Spam w I kw. 2013 r. [© Tijana - Fotolia.com] Spam w I kw. 2013 r.]()

Spam w I kw. 2013 r.

... odsyłacz przy użyciu Google Translate. Usługa ta potrafi przetłumaczyć strony internetowe, do których prowadzi wskazany przez użytkownika odsyłacz, i wygenerować własny ... funkcjonalności robaka pocztowego, polegającej na samodzielnym rozprzestrzenianiu się na adresy zawarte w książce adresowej ofiary, robaki z rodziny Bagle potrafią również ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... decyzjami GIODO oraz orzeczeniami sądów administracyjnych, to także numery telefonów i adresy e-mail. - Stosownie do zmiany obowiązującej od 1 stycznia 2012 roku, która ... infrastruktury. System awaryjnego zasilania, redundantne zasilacze, łącza internetowe są poza możliwościami standardowej infrastruktury instalowanej w przedsiębiorstwie, ale ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Phishing: cyberprzestępcy atakują portale społecznościowe [© Maksim Kabakou - Fotolia] Phishing: cyberprzestępcy atakują portale społecznościowe](https://s3.egospodarka.pl/grafika2/phishing/Phishing-cyberprzestepcy-atakuja-portale-spolecznosciowe-140706-150x100crop.jpg)

![10 kroków do bezpiecznych zakupów mobilnych [© daviles - Fotolia.com] 10 kroków do bezpiecznych zakupów mobilnych](https://s3.egospodarka.pl/grafika2/m-commerce/10-krokow-do-bezpiecznych-zakupow-mobilnych-167000-150x100crop.jpg)

![Lato, czyli czas na phishing [© pictoores - Fotolia.com] Lato, czyli czas na phishing](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Lato-czyli-czas-na-phishing-221516-150x100crop.jpg)

![Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat [© Freepik] Eko opakowania w e-commerce to dla logistyki szansa, wyzwanie i dylemat](https://s3.egospodarka.pl/grafika2/e-commerce/Eko-opakowania-w-e-commerce-to-dla-logistyki-szansa-wyzwanie-i-dylemat-265579-150x100crop.jpg)

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki](https://s3.egospodarka.pl/grafika/trojany/Trojan-zamiast-e-kartki-MBuPgy.jpg)

![Zaufanie w handlu elektronicznym [© Minerva Studio - Fotolia.com] Zaufanie w handlu elektronicznym](https://s3.egospodarka.pl/grafika/handel-elektroniczny/Zaufanie-w-handlu-elektronicznym-iG7AEZ.jpg)

![Techniki wyłudzania danych [© Scanrail - Fotolia.com] Techniki wyłudzania danych](https://s3.egospodarka.pl/grafika/ataki-internetowe/Techniki-wyludzania-danych-apURW9.jpg)

![Wirusy i trojany II 2005 [© Scanrail - Fotolia.com] Wirusy i trojany II 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-trojany-II-2005-apURW9.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Będą "dziecięce" domeny? [© stoupa - Fotolia.com] Będą "dziecięce" domeny?](https://s3.egospodarka.pl/grafika/domeny/Beda-dzieciece-domeny-MBuPgy.jpg)

![MAC bezpieczniejszy od Widowsa? [© Nmedia - Fotolia.com] MAC bezpieczniejszy od Widowsa?](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/MAC-bezpieczniejszy-od-Widowsa-Qq30bx.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Narzędzia PR w Internecie [© Minerva Studio - Fotolia.com] Narzędzia PR w Internecie](https://s3.egospodarka.pl/grafika/PR/Narzedzia-PR-w-Internecie-iG7AEZ.jpg)

![Cyberbullying - prześladowanie w Internecie [© stoupa - Fotolia.com] Cyberbullying - prześladowanie w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Cyberbullying-przesladowanie-w-Internecie-MBuPgy.jpg)

![Najliczniejsze rodzaje wirusów VIII 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów VIII 2008](https://s3.egospodarka.pl/grafika/rodzaje-wirusow/Najliczniejsze-rodzaje-wirusow-VIII-2008-apURW9.jpg)

![Najliczniejsze rodzaje wirusów X 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów X 2008](https://s3.egospodarka.pl/grafika/rodzaje-wirusow/Najliczniejsze-rodzaje-wirusow-X-2008-apURW9.jpg)

![Znaczny rozwój sieci botnet w II kw. 2009 [© Scanrail - Fotolia.com] Znaczny rozwój sieci botnet w II kw. 2009](https://s3.egospodarka.pl/grafika/botnet/Znaczny-rozwoj-sieci-botnet-w-II-kw-2009-apURW9.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/zakupy-online/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![F-Secure Mobile Security 7 [© Nmedia - Fotolia.com] F-Secure Mobile Security 7](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/F-Secure-Mobile-Security-7-Qq30bx.jpg)

![Polscy internauci a podróż ze zwierzętami domowymi [© javier brosch] Polscy internauci a podróż ze zwierzętami domowymi](https://s3.egospodarka.pl/grafika2/media/Polscy-internauci-a-podroz-ze-zwierzetami-domowymi-92768-150x100crop.jpg)

![Spam w I kw. 2013 r. [© Tijana - Fotolia.com] Spam w I kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-kw-2013-r-117689-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)

![Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku [© Freepik] Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku](https://s3.egospodarka.pl/grafika2/nabywanie-nieruchomosci-przez-cudzoziemcow/Cudzoziemcy-kupili-w-Polsce-ponad-17-tysiecy-mieszkan-w-2024-roku-266015-150x100crop.jpg)

![Ile zapłacimy za koszyk wielkanocny 2025? [© Freepik] Ile zapłacimy za koszyk wielkanocny 2025?](https://s3.egospodarka.pl/grafika2/wielkanoc/Ile-zaplacimy-za-koszyk-wielkanocny-2025-266014-150x100crop.jpg)

![Kryptowaluta w darowiźnie - trzeba zapłacić podatek? [© Bianca Holland z Pixabay] Kryptowaluta w darowiźnie - trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/darowizna/Kryptowaluta-w-darowiznie-trzeba-zaplacic-podatek-266013-150x100crop.jpg)