-

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013]()

ESET: zagrożenia internetowe III 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. HTML/Iframe.B Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013]()

ESET: zagrożenia internetowe VI 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 9. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013]()

ESET: zagrożenia internetowe VII 2013

... z ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. JS/Chromex.FBook Pozycja w poprzednim ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

ESET: zagrożenia internetowe VIII 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 9. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![Program antywirusowy Avira 2015 Program antywirusowy Avira 2015]()

Program antywirusowy Avira 2015

... z systemem Android oraz iOS. Użytkownicy uzyskają dostęp do Avira Browser Safety, jak również Avira SafeSearch – obie usługi zapewnią bezpieczeństwo podczas korzystania z Internetu. Po raz pierwszy w ramach pobrania produktu, użytkownicy Avira otrzymają dostęp do Avira Browser Safety (ABS), zapewniającego bezpieczeństwo podczas przeglądania ...

-

![Najpopularniejsze wirusy IX 2005 Najpopularniejsze wirusy IX 2005]()

Najpopularniejsze wirusy IX 2005

... programem szpiegującym był Cydoor, który skłania użytkownika do podania pewnych danych, a następnie informacje te przesyła do innych programów szpiegujących, które wykorzystują je do wyświetlania reklam. Program ten ma również ... , rejestrujących wciśnięcia klawiszy przez użytkowników i łączące się z określoną stroną internetową, w celu pobrania ...

-

![Sophos SafeGuard Enterprise Sophos SafeGuard Enterprise]()

Sophos SafeGuard Enterprise

... na wspólną platformę silnika, klienci korzystający z SafeGuard Easy mogą zaktualizować oprogramowanie do wersji SafeGuard Enterprise, bez potrzeby ponownego szyfrowania danych na ... odzyskane za pośrednictwem funkcji Local Self Help. Użytkownicy w celu pobrania hasła muszą jedynie odpowiedzieć na pytania, które utworzyli podczas procesu rejestracji ...

-

![Kartka elektroniczna z wirusem Kartka elektroniczna z wirusem]()

Kartka elektroniczna z wirusem

... na konto cyberprzestępcy. Tuż po wtargnięciu do systemu operacyjnego szkodnik w celu pobrania kolejnych wirusów nawiązuje połączenia z amerykańskimi serwerami. Dodatkowo uruchamia własną przeglądarkę www i wyświetlając strony z teksańskich serwerów wyłudza dane personalne oraz nakłania do zakupu fałszywego antywirusa. Ponadto szkodnik podtrzymując ...

-

![Klikanie w linki nie jest bezpieczne Klikanie w linki nie jest bezpieczne]()

Klikanie w linki nie jest bezpieczne

... Pozostali badani wydają się nieco bardziej beztrosko podchodzić do tematyki swojego bezpieczeństwa w sieci i bezpieczeństwa swoich komputerów, deklarując klikanie otrzymywanych odnośników dotyczących obniżek lub promocji (29%), informacji o katastrofach i wypadkach (25%), możliwości bezpłatnego pobrania z sieci filmu czy muzyki (16%) lub możliwości ...

-

![ESET: zagrożenia internetowe XI 2011 ESET: zagrożenia internetowe XI 2011]()

ESET: zagrożenia internetowe XI 2011

... ustalonymi domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 6. Win32/Autoit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

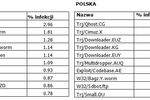

![ESET: zagrożenia internetowe IV 2012 ESET: zagrożenia internetowe IV 2012]()

ESET: zagrożenia internetowe IV 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 6. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

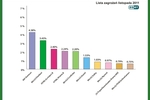

![ESET: zagrożenia internetowe VI 2012 ESET: zagrożenia internetowe VI 2012]()

ESET: zagrożenia internetowe VI 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. HTML/ScrInject.B Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

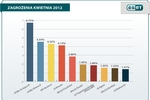

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013]()

ESET: zagrożenia internetowe XII 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie]()

Win32/Sality zmienia komputery w zombie

... jest informacja o konieczności pobrania instalatora Google Chrome. Zbyt pochopna instalacja sugerowanego dodatku sprawia, że komputer użytkownika dołącza do grona maszyn zainfekowanych Win32/Sality, które kontroluje cyberprzestępca. - Jeśli posiadasz jeden z wymienionych powyżej routerów, upewnij się, że zdalny dostęp do routera spoza sieci domowej ...

-

![Jak nie dać się złowić na phishing? [© momius - Fotolia.com] Jak nie dać się złowić na phishing?]()

Jak nie dać się złowić na phishing?

... w pracy wydajemy się być bardziej rozluźnieni. Zakładamy najczęściej, że maile trafiające do firmowych skrzynek są skanowane przez programy antywirusowe i antyspamowe, więc jest ... dotyczą rzekomych faktur za usługi i zawierają załączone dokumenty lub linki do ich pobrania. Popularne są również wiadomości od firm kurierskich z odnośnikami ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

ESET: zagrożenia internetowe VIII 2011

... z ustalonymi domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. HTML/Iframe.B.Gen Pozycja w poprzednim ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... się z ustalonymi domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. HTML/Fraud.BG Pozycja w poprzednim ...

-

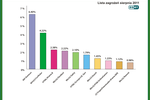

![ESET: zagrożenia internetowe V 2012 ESET: zagrożenia internetowe V 2012]()

ESET: zagrożenia internetowe V 2012

... ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. JS/Iframe Pozycja w poprzednim rankingu ...

-

![Trojan bankowy Dyre w wiadomościach faksowych Trojan bankowy Dyre w wiadomościach faksowych]()

Trojan bankowy Dyre w wiadomościach faksowych

... , który może zamienić komputery nieświadomych użytkowników w maszyny do kradzieży wrażliwych danych finansowych. Złośliwe wiadomości spamowe zawierają linki do plików HTML. Pliki te z kolei zawierają odnośniki URL do głęboko zaszytego kodu Javascript, który wydaje polecenie automatycznego pobrania archiwum zip ze zdalnej lokalizacji. Co ciekawe ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... pobrania kolejnych zagrożeń. Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ... otwierania nieznanych plików (np. dołączonych do wiadomości e-mail), a w wypadku smartfonów z Androidem - instalowanie aplikacji wyłącznie z Google Play. Antywirus też okaże się pomocny ...

1 2

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-III-2013-116395-150x100crop.jpg)

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VI-2013-120729-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2013-122194-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie](https://s3.egospodarka.pl/grafika2/Win32-Sality/Win32-Sality-zmienia-komputery-w-zombie-135274-150x100crop.jpg)

![Jak nie dać się złowić na phishing? [© momius - Fotolia.com] Jak nie dać się złowić na phishing?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-nie-dac-sie-zlowic-na-phishing-216488-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Dochodzenie roszczeń - jakie procedury stosować wobec francuskich dłużników? [© Depositphotos] Dochodzenie roszczeń - jakie procedury stosować wobec francuskich dłużników?](https://s3.egospodarka.pl/grafika2/dochodzenie-roszczen/Dochodzenie-roszczen-jakie-procedury-stosowac-wobec-francuskich-dluznikow-265747-150x100crop.jpg)

![Ceny materiałów budowlanych w II 2025 [© Freepik] Ceny materiałów budowlanych w II 2025](https://s3.egospodarka.pl/grafika2/ceny-materialow-budowlanych/Ceny-materialow-budowlanych-w-II-2025-265798-150x100crop.jpg)

![ETA obowiązkowe od 2 kwietnia 2025 przy wjeździe do Wielkiej Brytanii [© Freepik] ETA obowiązkowe od 2 kwietnia 2025 przy wjeździe do Wielkiej Brytanii](https://s3.egospodarka.pl/grafika2/Electronic-Travel-Authorization/ETA-obowiazkowe-od-2-kwietnia-2025-przy-wjezdzie-do-Wielkiej-Brytanii-265796-150x100crop.jpg)

![Umowa o dożywocie z osobą prywatną. Co po śmierci świadczeniodawcy? [© Freepik] Umowa o dożywocie z osobą prywatną. Co po śmierci świadczeniodawcy?](https://s3.egospodarka.pl/grafika2/umowa-o-dozywocie/Umowa-o-dozywocie-z-osoba-prywatna-Co-po-smierci-swiadczeniodawcy-265792-150x100crop.jpg)