-

![Cyberataki: Polska w czołówce zagrożonych krajów europejskich Cyberataki: Polska w czołówce zagrożonych krajów europejskich]()

Cyberataki: Polska w czołówce zagrożonych krajów europejskich

... są wystarczająco wydajne, a firmy wciąż stają w obliczu zwiększonych wydatków na nowe technologie i systemy antyhakerskie. Zgodnie z szacunkami Check Pointa, każdy jednorazowy atak na serwery firmowe kosztuje firmę w Polsce ok 400 000 PLN. Tymczasem koszty takich ataków w krajach Unijnych wynoszą średnio milion złotych ...

-

![Jak bez backupu odzyskać stronę, sklep lub bloga? Jak bez backupu odzyskać stronę, sklep lub bloga?]()

Jak bez backupu odzyskać stronę, sklep lub bloga?

... atak hakerów czy awaria serwera. Każde z tych zdarzeń może doprowadzić do utraty strony, ... może spotkać nawet stronę utrzymywaną w dobrej firmie hostingowej! Co grozi stronom internetowym w 2018 roku? Po pierwsze – atak hakerski, którego najczęstszym celem jest uzyskanie korzyści ekonomicznych. To dla zysku cyberprzestępcy wyszukują w internecie ...

-

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?]()

Do jakich wniosków prowadzą największe ataki hakerów?

... , mogli ukraść 182 000 wrażliwych dokumentów zawierających dane osobowe klientów oraz 209 000 numerów kart kredytowych. Ogólnie szacuje się, że atak dotknął aż 143 mln Amerykanów, których numery ubezpieczenia społecznego, daty urodzenia, adresy i inne dane osobowe znajdowały się w skradzionych dokumentach. Jednym ...

-

![Europejski Bank Centralny ostrzega przed cyberatakami ze strony Rosji Europejski Bank Centralny ostrzega przed cyberatakami ze strony Rosji]()

Europejski Bank Centralny ostrzega przed cyberatakami ze strony Rosji

... doświadczył w zeszłym roku 53% wzrostu cyberataków w porównaniu do 2020 r. W przypadku bezpieczeństwa cybernetycznego, zapobieganie jest zawsze lepsze niż późniejsze reagowanie na atak. Odpowiadając na wydane przez ECB ostrzeżenie, banki i instytucje finansowe muszą zareagować już teraz - zaznacza Ian Porteous, Dyrektor Regionalny UK&I ds ...

-

![Rośnie ilość ataków ransomware i wysokość okupów [© Andrey Popov - Fotolia.com] Rośnie ilość ataków ransomware i wysokość okupów]()

Rośnie ilość ataków ransomware i wysokość okupów

... Brytania, Niemcy, Kanada, Włochy i Francja, a najbardziej aktywną grupą cyberprzestępczą w tym zakresie jest LockBit3. Eksperci Check Pointa radzą przygotować się na atak: tworzyć kopie zapasowe, ćwiczyć i aktualizować planu działania, aby jak najszybciej wznowić pracę. Ważne są również regularne kontrole bezpieczeństwa oraz inwestycje ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... na przestrzeni wielu lat jest niezwykle pasjonująca. Kim jest haker? Według ogólnie panujących opinii haker jest osobą łamiącą wszelkie zabezpieczenia urządzeń elektronicznych, powodującą ... bardzo dużo ciekawych informacji w tematyce hakerskiej. Jedną z nich jest atak robaka Stuxnet na irański program nuklearny. Najprawdopodobniej szczególnym celem ...

-

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming]()

Nowe zagrożenie drive-by pharming

... badania, przeprowadzonego przez Uniwersytet stanu Indiana, nawet 50 procent użytkowników domowych połączeń szerokopasmowych jest narażonych na ten atak. W przypadku tradycyjnego ataku typu „pharming” haker stara się przekierować użytkownika odwiedzającego określoną witrynę internetową do strony sfałszowanej. Może to osiągnąć, modyfikując plik hosta ...

-

![Sklep iTunes zaatakowany przez hakerów Sklep iTunes zaatakowany przez hakerów]()

Sklep iTunes zaatakowany przez hakerów

... hakerów. Jabłko toczone przez robaka Co atrakcyjnego widzi przeciętny haker w serwisie iTunes? Przeciętny haker nie widzi w nim nic specjalnie interesującego. Być może ... cudze pieniądze Cybeprzestępcy wcale nie chodziło o zakup konkretnych aplikacji ani muzyki. Atak opierał się na czym innym. Oszust kupował… swoje własne aplikacje, które figurowały ...

-

![Cyberbezpieczeństwo: strategiczny problem organizacji [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: strategiczny problem organizacji]()

Cyberbezpieczeństwo: strategiczny problem organizacji

... które może ochronić firmę przed zagrożeniami jest zrozumienie strategii atakującego. Każdy haker ma inną taktykę i cel, więc reakcja firmy powinna być dostosowana ... wszystkie ryzyka wynikające z etapów prowadzonego ataku. „Warto również wspomnieć, że atak ma różną dynamikę, są ataki celowe realizowane w długim horyzoncie czasowym, a także ...

-

![Hakerzy atakują Londyn [© stoupa - Fotolia.com] Hakerzy atakują Londyn]()

Hakerzy atakują Londyn

... ds. marketingu strategicznego w RSA Security. "Średnio 10 razy w tygodniu podejmowano próby łączenia z siecią HoneyPot, a autorem co czwartego połączenia był haker próbujący wykorzystać sieć do własnych celów. Administratorzy powinni się wreszcie obudzić i zapewnić nowym systemom dostateczne zabezpieczenie". "Technologia wyszukiwania nowych sieci ...

Tematy: hakerzy, rsa security -

![Cyberprzestępczość coraz groźniejsza [© Amir Kaljikovic - Fotolia.com] Cyberprzestępczość coraz groźniejsza]()

Cyberprzestępczość coraz groźniejsza

... których nie umie się przygotować. „Dynamiczna ewolucja zagrożeń oraz łatwość uzyskiwania korzyści z nielegalnej działalności w sieci stworzyły nowy rodzaj cyberprzestępcy. „Haker 2.0” jest gotowy do długotrwałych, systematycznych i uporządkowanych działań, a także nie waha się przed wchodzeniem w sojusze z innymi osobami i grupami. Z naszych badań ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... 2. Do więzienia pierwszą klasą: nadzorca botnetu ZeuS płaci za skradzione miliony Algierski haker Hamza Bendelladj został aresztowany na lotnisku w Bangkoku na początku stycznia ... tożsamość, co jednak nie przeszkodziło w ujęciu ich. 6. „Anonimowy” styl krasnojarski: atak DDoS z podtekstem politycznym Policja w Krasnojarsku badała tej zimy dwa bardzo ...

-

![Ile będzie kosztował cyberatak na ZUS? [© jcomp - Fotolia.com] Ile będzie kosztował cyberatak na ZUS?]()

Ile będzie kosztował cyberatak na ZUS?

... ich karty. Kradzież danych „na telefon” 20 sierpnia 2018 wykryty został atak na sieć telefonii komórkowej z literą T w nazwie. Hakerzy ukradli dane osobiste 2 milionów klientów. Wyciekły ... i wyciągnięcia od firm ich pieniędzy. Tym bardziej więc na skuteczny atak może być narażony mały czy średniej wielkości biznes w Polsce. Z pewnością poleganie ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... ) przed tym przestępstwem. Czy są na świecie dobrzy hakerzy? Zazwyczaj pierwsze skojarzenia, jakie przychodzą nam na myśl, gdy usłyszymy słowo „haker”, to: atak, przestępstwo, kradzież – czyli nic pozytywnego. Ale czy naprawdę wszyscy hakerzy są źli? Czy mimo wszystko są wśród nich tacy ...

-

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy]()

Tsunami DDoS dotyka wszystkie firmy

... awarii systemów ofiary. Nie można bagatelizować takich incydentów, bo oprócz destabilizacji atak DDoS może służyć jako rodzaj zasłony dymnej, odwracającej uwagę od innych ... w Sprint S.A. Wcześniej, na przykład, na początku listopada 2022 roku, hakerzy przeprowadzili skuteczny atak DDoS na Platformę eZamówienia. Strona nie działała do wieczora, tego ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

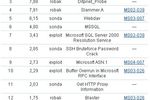

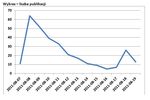

... reguł, które zablokują próby uzyskania dostępu do systemu, jeszcze zanim haker będzie miał szansę wykorzystania przejętych informacji. W statystyce zawsze należy uwzględnić błędy. ... wersji MSSQL lub odgadnięcia jednego z haseł administracyjnych dla serwera SQL, poprzedzającego atak brute force. W 2002 roku robak Spida.a wykorzystał tą metodę do ...

-

![Panda Antivirus wrażliwy na ataki DoS? [© Nmedia - Fotolia.com] Panda Antivirus wrażliwy na ataki DoS?]()

Panda Antivirus wrażliwy na ataki DoS?

... oceniła lukę jako mało krytyczną, ale podtrzymała opinię, że zakończony powodzeniem atak Denial of Service pomaga intruzowi w uzyskaniu większych przywilejów. ... Internecie, przypadek luki w implementacji algorytmu kompresji plików Zoo. Wykorzystując ją haker mógł znacznie spowolnić lub wręcz uniemożliwić pracę komputera (99% zajętości procesora). ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... wymienić tokeny SecurID ponad 40 milionów klientów na całym świecie, wśród których znajdują się jedne z największych światowych firm. Sonygate Najgłośniejszy atak do jakiego doszło w II kwartale był wymierzony w firmę Sony. Zaczęło się od kradzieży danych z sieci PlayStation Network (PSN), w wyniku której ...

-

![Internauci a koniec Facebooka Internauci a koniec Facebooka]()

Internauci a koniec Facebooka

... działań Anonymous oraz duże zwątpienie co do ich możliwości „niech Anonymous spadają, tak samo zrobili atak na PS3... niby wszystko w imię graczy, a zrobili tylko wielkie G., nie dało się ... w social media monitorowanych przez system NewsPoint Social Media. Uwzględniono wszystkie publikacje zawierające wzmiankę „Anonymous”, „facebook” oraz „haker ...

-

![Firmy nie radzą sobie z atakami hakerskimi [© Creativa - Fotolia.com] Firmy nie radzą sobie z atakami hakerskimi]()

Firmy nie radzą sobie z atakami hakerskimi

... są także systemy informatyki przemysłowej, czyli technologie związane z wytwarzaniem prądu, systemami dystrybucji gazu czy kontroli transportu (w tym lotniczego). Haker przyjacielem firmy Jakie według respondentów są kluczowe obszary ryzyka? Na przestarzałe mechanizmy bezpieczeństwa informacji wskazuje 35% respondentów, nieuważnych pracowników ...

-

![5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera 5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera]()

5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera

... świetnie zabezpieczone. Spojrzeć na cyberatak w taki sposób, w jaki widzi go haker, pozwala symulacja z wykorzystaniem oprogramowania ransomware. – Jeszcze w 2012 roku wiedzieliśmy o istnieniu zaledwie ... dymna, by można było przeprowadzić zaawansowany ukierunkowany atak w celu wykradnięcia wrażliwych danych klientów – mówi Leszek Tasiemski, ekspert ...

-

![Walka z botnetami w cieniu mundialu [© master1305 - Fotolia.com ] Walka z botnetami w cieniu mundialu]()

Walka z botnetami w cieniu mundialu

... . Są w stanie odgadnąć hasła użytkowników, aby włamać się na konta internetowe oraz wykopywać kryptowaluty, jak np. Bitcoin. Mogą przeprowadzić dowolny atak wymagający dużej sieci komputerowej. Większość ataków opartych na botnetach ma na celu doprowadzenie do różnego rodzaju zakłóceń. Typowe ataki obejmują ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... finansowych. Stworzenie robaka Stuxnet było znaczącym i niepokojącym odejściem od tego co znane i świadczyło o przekroczeniu pewnej granicy moralnej i technologicznej. Poprzez ten atak cyberprzestępcy pokazali całemu światu, jakim dysponują arsenałem. Incydent ten stanowił również ostrzeżenie dla branży bezpieczeństwa IT ze względu na trudności ...

-

![Ataki DDoS groźne nie tylko dla firm [© tiero - Fotolia.com] Ataki DDoS groźne nie tylko dla firm]()

Ataki DDoS groźne nie tylko dla firm

... atak w taki sposób, że zombie wyszukiwały luki w kolejnych celach i wykonywały ten sam proces. 2005: czas na łupy Na początku pierwszej dekady XXI wieku, jeśli haker ... z udziałem wszystkich zainfekowanych hostów i wykonując polecenia przesyłane przez sieć IRC. Atak był na żywo relacjonowany w CNN, w pewnym momencie zainfekowana została także ...

-

![Kaspersky Lab: szkodliwe programy IV 2011 Kaspersky Lab: szkodliwe programy IV 2011]()

Kaspersky Lab: szkodliwe programy IV 2011

... decydują się zainterweniować, aby pomóc w zamknięciu botnetów. Atak hakerski na sieć PlayStation Network Pod koniec kwietnia firma Sony poinformowała, że jej sieć PlayStation Network (PSN) padła ofiarą ataku hakerskiego. Firma potwierdziła, że niezidentyfikowany haker znalazł się w posiadaniu wszelkiego rodzaju danych dotyczących użytkowników ...

-

![Fałszywy Flappy Bird kradnie zdjęcia z telefonu Fałszywy Flappy Bird kradnie zdjęcia z telefonu]()

Fałszywy Flappy Bird kradnie zdjęcia z telefonu

... sami hakerzy, którzy zaatakowali gwiazdy postanowili ostatnio rozszerzyć swój zasięg. Co najmniej jeden haker otwarcie pisał na forum obrazów AnonIB, proponując coś, co nazwał „genialnym pomysłem ... , jeżeli zainstalował powyższą aplikację. Jedyna dobrą wiadomością jest to, że haker pisząc na AnonIB nie chce ryzykować swojego konta deweloperskiego, ...

-

![Cyberprzestępcy zaatakowali przez Adobe Flash Player [© REDPIXEL - Fotolia.com] Cyberprzestępcy zaatakowali przez Adobe Flash Player]()

Cyberprzestępcy zaatakowali przez Adobe Flash Player

... infekujące maile do konkretnych osób z danej organizacji. Na czym polega atak? W ataku na dyplomatów Turla posłużyła się fałszywym instalatorem programu Adobe ... z lukami w oprogramowaniu Adobe. Jak ochronić się przed podobnym atakiem? Wprawdzie atak grupy cyberprzestępczej Turla dotyczył dyplomatów z Europy Wschodniej, ale podobne zdarzenia ...

-

![7 najpopularniejszych taktyk cyberprzestępców [© weerasak - Fotolia.com] 7 najpopularniejszych taktyk cyberprzestępców]()

7 najpopularniejszych taktyk cyberprzestępców

... limitów czasu), obliczeniowe (zużywające procesor oraz pamięć) oraz wykorzystujące luki w zabezpieczeniach (aplikacje). Najbardziej szkodliwe ataki DDoS łączą w sobie atak wolumetryczny z atakami ukierunkowanymi na aplikacje. Zagrywki defensywne Eksperci ds. bezpieczeństwa zalecają, aby solidna zapora aplikacji webowych (WAF) była pierwszym ...

-

![Phishing uderza w smartfony. Reaguje polski rząd Phishing uderza w smartfony. Reaguje polski rząd]()

Phishing uderza w smartfony. Reaguje polski rząd

... całym świecie — w 2020 roku zgłoszono ponad 240 000 ofiar phishingu, smshingu, vishingu (phishingu przez telefon, w którym haker dzwoni lub wysyła wiadomość głosową) i pharming (kiedy haker przekierowuje użytkownika na fałszywą stronę w celu kradzieży jego poufnych danych), co doprowadziło do ponad 54 miliony USD ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... pliku” Na początku marca eksperci z Kaspersky Lab wykryli unikatowy szkodliwy atak, w którym wykorzystywano szkodliwe oprogramowanie potrafiące działać bez tworzenia plików w zainfekowanym ... zdalnego desktopu. Autor tego konkretnego exploita podpisywał się jako haker Sabu – jego koledzy oskarżyli go niedawno o przekazywanie FBI informacji o innych ...

-

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych]()

Ataki SCADA, czyli o włamaniach do systemów przemysłowych

... sieci przemysłowe możemy sklasyfikować w trzech kategoriach: Niepotwierdzone ataki celowane 1982: Pierwszy atak na systemy przemysłowe mógł się wydarzyć już w 1982 roku, a wszystko miało ... , żadne inne ataki nie wyrządziły fizycznych szkód. Dlaczego? Ponieważ tak zaawansowany atak wymaga nie tylko nie lada umiejętności, ale również wiedzy technicznej ...

-

![6 pytań o Internet Rzeczy [© RAWKU5 - Fotolia.com] 6 pytań o Internet Rzeczy]()

6 pytań o Internet Rzeczy

... a następnie stworzyli z nich sieć botnet. Teraz ich celem może być np. atak DDoS, mogący zablokować działanie serwerów bankowych. 4. Jak zwykle dochodzi do ... niezmienione hasło fabryczne – to szacunkowo 105 milionów routerów, narażonych na potencjalny atak. 5. Czy producenci urządzeń mogą przeciwdziałać takim atakom? Wiele firm oferujących urządzenia ...

-

![Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie [© Andrea Danti - Fotolia.com] Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie]()

Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie

... . Działalność każdego z zaatakowanych została kompletnie sparaliżowana. To kolejny dowód na to, jak bolesne mogą być skutki ataków wymierzonych w infrastrukturę krytyczną. Atak na amerykańską linię lotniczą Pierwszy ze świątecznych cyberataków przeprowadzono tuż przed wigilią. Ofiarą padł amerykański przewoźnik RavnAir obsługujący przeloty na ...

-

![Zagrożenia internetowe: już wiadomo, ile zarabiają hakerzy Zagrożenia internetowe: już wiadomo, ile zarabiają hakerzy]()

Zagrożenia internetowe: już wiadomo, ile zarabiają hakerzy

... przypuszczać. Około 72% hakerów twierdzi, że nie będzie tracić czasu na atak, który nie będzie szybko dostarczał informacji o wysokiej wartości, podczas gdy 73% utrzymuje, ... wyników. W tej chwili sam atak na organizację z doskonałą infrastrukturą bezpieczeństwa IT trwa około 147 godzin, gdy dla „typowo” zabezpieczonych sieci atak trwa tylko 70 godzin ...

-

![Koniecznie zmień hasło sieci wifi [© NicoElNino - Fotolia.com ] Koniecznie zmień hasło sieci wifi]()

Koniecznie zmień hasło sieci wifi

... się z punktem dostępu bezpośrednio, a więc z pominięciem „klienta”. Z tego też powodu atak zyskał miano „"clientless attack”. Do złamania hasła dostępu do sieci hakerowi ... Ponadto podobnie jak w przypadku ataków z 2017 roku, haker musi być w pobliżu atakowanej sieci Wi-Fi, co zdecydowanie utrudnia atak. Tym razem jednak jesteśmy o jeden krok ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Do-jakich-wnioskow-prowadza-najwieksze-ataki-hakerow-202741-150x100crop.jpg)

![Rośnie ilość ataków ransomware i wysokość okupów [© Andrey Popov - Fotolia.com] Rośnie ilość ataków ransomware i wysokość okupów](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Rosnie-ilosc-atakow-ransomware-i-wysokosc-okupow-253795-150x100crop.jpg)

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming](https://s3.egospodarka.pl/grafika/drive-by-pharming/Nowe-zagrozenie-drive-by-pharming-MBuPgy.jpg)

![Cyberbezpieczeństwo: strategiczny problem organizacji [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: strategiczny problem organizacji](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberbezpieczenstwo-strategiczny-problem-organizacji-171610-150x100crop.jpg)

![Hakerzy atakują Londyn [© stoupa - Fotolia.com] Hakerzy atakują Londyn](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-atakuja-Londyn-MBuPgy.jpg)

![Cyberprzestępczość coraz groźniejsza [© Amir Kaljikovic - Fotolia.com] Cyberprzestępczość coraz groźniejsza](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-coraz-grozniejsza-109879-150x100crop.jpg)

![Ile będzie kosztował cyberatak na ZUS? [© jcomp - Fotolia.com] Ile będzie kosztował cyberatak na ZUS?](https://s3.egospodarka.pl/grafika2/ZUS/Ile-bedzie-kosztowal-cyberatak-na-ZUS-211608-150x100crop.jpg)

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy](https://s3.egospodarka.pl/grafika2/DDoS/Tsunami-DDoS-dotyka-wszystkie-firmy-254777-150x100crop.jpg)

![Panda Antivirus wrażliwy na ataki DoS? [© Nmedia - Fotolia.com] Panda Antivirus wrażliwy na ataki DoS?](https://s3.egospodarka.pl/grafika/Panda-Antivirus/Panda-Antivirus-wrazliwy-na-ataki-DoS-Qq30bx.jpg)

![Firmy nie radzą sobie z atakami hakerskimi [© Creativa - Fotolia.com] Firmy nie radzą sobie z atakami hakerskimi](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Firmy-nie-radza-sobie-z-atakami-hakerskimi-146493-150x100crop.jpg)

![Walka z botnetami w cieniu mundialu [© master1305 - Fotolia.com ] Walka z botnetami w cieniu mundialu](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Walka-z-botnetami-w-cieniu-mundialu-206925-150x100crop.jpg)

![Ataki DDoS groźne nie tylko dla firm [© tiero - Fotolia.com] Ataki DDoS groźne nie tylko dla firm](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-DDoS-grozne-nie-tylko-dla-firm-127620-150x100crop.jpg)

![Cyberprzestępcy zaatakowali przez Adobe Flash Player [© REDPIXEL - Fotolia.com] Cyberprzestępcy zaatakowali przez Adobe Flash Player](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Cyberprzestepcy-zaatakowali-przez-Adobe-Flash-Player-201481-150x100crop.jpg)

![7 najpopularniejszych taktyk cyberprzestępców [© weerasak - Fotolia.com] 7 najpopularniejszych taktyk cyberprzestępców](https://s3.egospodarka.pl/grafika2/DDoS/7-najpopularniejszych-taktyk-cyberprzestepcow-205856-150x100crop.jpg)

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych](https://s3.egospodarka.pl/grafika2/SCADA/Ataki-SCADA-czyli-o-wlamaniach-do-systemow-przemyslowych-159507-150x100crop.jpg)

![6 pytań o Internet Rzeczy [© RAWKU5 - Fotolia.com] 6 pytań o Internet Rzeczy](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/6-pytan-o-Internet-Rzeczy-188235-150x100crop.jpg)

![Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie [© Andrea Danti - Fotolia.com] Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-nie-przespali-swiat-Zaatakowali-m-in-linie-lotnicze-i-kopalnie-225847-150x100crop.jpg)

![Koniecznie zmień hasło sieci wifi [© NicoElNino - Fotolia.com ] Koniecznie zmień hasło sieci wifi](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Koniecznie-zmien-haslo-sieci-wifi-209049-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)