-

![Urządzenia mobilne - najsłabsze ogniwo cyberochrony [© thodonal - Fotolia.com] Urządzenia mobilne - najsłabsze ogniwo cyberochrony]()

Urządzenia mobilne - najsłabsze ogniwo cyberochrony

... chmurowe cyberbezpieczeństwo w modelu subskrypcji usługi. Fakt, że do ataków wykorzystywane są w Polsce telefony potwierdza Policja, m.in. z woj. lubuskiego. Wykryty tam atak polega na wysyłaniu przez przestępców wiadomości SMS informujących o konieczności dopłaty za usługę, z której atakowani rzeczywiście korzystali np. sieci komórkowej czy ...

-

![Coraz więcej cyberataków na przemysł energetyczny Coraz więcej cyberataków na przemysł energetyczny]()

Coraz więcej cyberataków na przemysł energetyczny

... . Ostatni przykład pochodzi sprzed zaledwie miesiąca, gdy zaszyfrowane zostały systemy norweskiego producenta aluminium Norsk Hydro. – Przestępcom wystarczy jeden udany atak. Organizacje powinny prześledzić swoją politykę cyberbezpieczeństwa, ocenić ryzyko, zmierzyć zdolność do identyfikacji hakera w swoich sieciach i przede wszystkim – być zawsze ...

-

![5 najbardziej absurdalnych działań hakerów [© lolloj - Fotolia.com] 5 najbardziej absurdalnych działań hakerów]()

5 najbardziej absurdalnych działań hakerów

... . Strona internetowa organizatora konkursu na kilka minut została przejęta najprawdopodobniej przez palestyńskich hakerów. Według informacji uzyskanych przez portal rt.com, atak miał podłoże polityczne i był związany z ostatnią falą przemocy pomiędzy Izraelem a Palestyną. W efekcie ostatnich konfliktów zginęło co najmniej 25 Palestyńczyków oraz ...

-

![Na czym polegają ataki na łańcuchy dostaw? Na czym polegają ataki na łańcuchy dostaw?]()

Na czym polegają ataki na łańcuchy dostaw?

... do systemów większości klientów, którzy łączą się z zainfekowanym systemem. W ten sposób mogą przeprowadzić atak ransomware lub dokonać kradzieży ważnych informacji – tłumaczy Leszek Tasiemski, VP of Products w WithSecure. Atak Sunburst – przypadek SolarWinds Dla zobrazowania wpływu ataków na łańcuchy dostaw można posłużyć się przypadkiem ...

-

![Polskie instytucje publiczne znów na celowniku rosyjskich hakerów [© Sergey - Fotolia.com] Polskie instytucje publiczne znów na celowniku rosyjskich hakerów]()

Polskie instytucje publiczne znów na celowniku rosyjskich hakerów

... z rosyjskim GRU grupa Sednit rozsyłała fałszywe maile z planami posiedzeń Parlamentu Europejskiego, aby zachęcić ofiary do pobrania zainfekowanego pliku archiwum RAR. Atak ten dotknął wiele krajów Unii Europejskiej. Instytucje publiczne w Polsce, Czechach i Ukrainie zostały również zaatakowane poprzez fałszywe zaproszenia na spotkania rozsyłane ...

-

![Chiny atakują USA... w internecie [© stoupa - Fotolia.com] Chiny atakują USA... w internecie]()

Chiny atakują USA... w internecie

... chęć uzyskania informacji na temat eksporterów, ponieważ żadne spośród przechowywanych danych nie uległy zniszczeniu ani przetworzeniu. Nie był to pierwszy atak ze strony chińskich hakerów na sieci komputerowe zachodnich rządów. Obecny incydent może jednak zaszkodzić firmie Lenovo, która czeka na decyzję ...

-

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku]()

Fortinet: bezpieczeństwo sieciowe w 2013 roku

... oprogramowanie z urządzenia mobilnego np. smartfona lub tabletu, zanim ofiara uświadomi sobie, że atak wystąpił. Osoby, które nie odkryją, że padły ofiarą ataku APT, nie ... jak placówki specjalizujące się w rozwijaniu uzbrojenia i produkcji technologii wojskowych. Atak nastąpi najprawdopodobniej przez ingerencję w strumień wymiany informacji w kanale ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

... , Opel oraz Peugeot wyprodukowane w ciągu ostatnich 20 lat są podatne na prosty w przeprowadzeniu atak kryptograficzny na system otwierania pojazdu. Wprowadzanie więc zasad „security by design”, ... , że klient otrzyma do 1 miliona dolarów, jeżeli zostanie potwierdzone, że atak APT, którego padł ofiarą, nie został wykryty przez opisywaną platformę. ...

-

![Czego nie mówi się o backupie strony i poczty? Czego nie mówi się o backupie strony i poczty?]()

Czego nie mówi się o backupie strony i poczty?

... . W końcu stawka jest wysoka. Praktyka wyraźnie bowiem pokazuje, że skutecznie przeprowadzony atak, to nie tylko straty ekonomiczne, ale też ryzyko utraty wizerunku. ... zdaje sobie sprawę, jak dużymi zawirowaniami w funkcjonowaniu firmy może zakończyć się atak hakera. Jednocześnie sporo, bo 38 proc. ankietowanych przyznaje, że wykorzystywany w firmie ...

-

![Google ostrzega: uwaga na phishing wspierany przez rząd! [© Artur - Fotolia.com] Google ostrzega: uwaga na phishing wspierany przez rząd!]()

Google ostrzega: uwaga na phishing wspierany przez rząd!

... informacji z konta Gmail konkretnej osoby, może ona zamiast tego przeprowadzić atak na organizację, z którą inwigilowany podmiot współpracuje lub z którą jest w jakiś inny sposób ... otrzymywanie ostrzeżeń w sytuacji, gdy Google oceni, że wspierany przez rząd haker próbował – metodą wyłudzenia informacji, użycia złośliwego oprogramowania lub inną – ...

-

![Polska: wydarzenia tygodnia 37/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 37/2018]()

Polska: wydarzenia tygodnia 37/2018

... zaszyfrowane. Cyberprzestępcom wystarczy zaledwie 5 minut fizycznego dostępu, aby przeprowadzić atak. Rekomendacja dla rządzących w naszym kraju.... Straszenie katastrofą gospodarczą ... dostęp do firmowej sieci. – Firmy rzadko przygotowane są na fizyczny atak hakerów – mówi Olle Segerdahl, główny konsultant ds. bezpieczeństwa w F-Secure, który odkrył ...

-

![IoT nie ma lekko IoT nie ma lekko]()

IoT nie ma lekko

... gadżetów wykorzystanych do przeprowadzania ataków zidentyfikowano wiele różnych technologii, w tym urządzenia do obsługi telewizji satelitarnej i drukarki. Pułapki zarejestrowały nawet atak pochodzący z 33 pralek podłączonych do internetu. Cyberprzestępcy decydują się wykorzystywać Internet Rzeczy do własnych celów z różnych względów, jednak ...

-

![Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki [© Elnur - Fotolia.com] Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki]()

Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki

... furtkę dla cyberprzestępców, co wyraźnie widać na przykładzie ostatniego ataku phishingowego na klientów ING – dodaje Mackiewicz. Najlepszą obroną jest… kontrolowany atak? Nie tylko zwiększenie nakładów finansowych na kwestie cyberbezpieczeństwa powinno być strategicznym posunięciem banku w tej materii. Dla przykładu, niektóre z kanadyjskich banków ...

-

![KRACK kradnie dane z Kindle 8 i asystenta Amazon Echo [© ESCALA - Fotolia.com] KRACK kradnie dane z Kindle 8 i asystenta Amazon Echo]()

KRACK kradnie dane z Kindle 8 i asystenta Amazon Echo

... - ciągle jest pokaźna. Amazon Echo i czytniki Kindle podatne na atak KRACK W 2017 r. dwóch belgijskich badaczy Mathy Vanhoef i Frank Piessens dowiodło ... atak na sieci Wi-Fi - wymagają bliskiego położenia względem atakującego i urządzenia. Oznacza to, że zarówno haker, jak i ofiara muszą znajdować się w zasięgu tej samej sieci radiowej Wi-Fi, aby atak ...

-

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?]()

Whaling, czyli phishing na grubą rybę. Na co uważać?

... , że phishing może przyjmować różne formy. Mamy tzw. spear-phishing, czyli atak personalny, obierający za cel konkretną osobę, przedsiębiorstwo lub organizację. Jeśli cyberprzestępcy podszywają ... ataki hakerów. Są dwa główne powody. Po pierwsze: skuteczny atak na członka zarządu zwiększa prawdopodobieństwo wyłudzenia pieniędzy. Po drugie: czasem ...

-

![Domowy router WiFi na celowniku hakerów [© pixabay.com] Domowy router WiFi na celowniku hakerów]()

Domowy router WiFi na celowniku hakerów

... pewnym stopniu zabezpieczone, to i tak hakerzy szukają luk, dzięki którym mogą przeprowadzić atak. Eksperci ESET zwracają uwagę, jak ważne jest hasło do zarządzania routerem ... na wykorzystaniu ich urządzeń do wydobywania kryptowalut w celu czerpania korzyści majątkowych. Atak dotyczył routerów jednej marki, jednak to nie oznacza, że podobne ataki nie ...

-

![Inwazja Rosji na Ukrainę - jaką rolę odgrywają cyberataki? Inwazja Rosji na Ukrainę - jaką rolę odgrywają cyberataki?]()

Inwazja Rosji na Ukrainę - jaką rolę odgrywają cyberataki?

... . 37% celów hakerów było związanych z instytucjami rządowymi i obroną. Co czwarty atak bazował na złośliwym kodzie, a 27% miało na celu kradzież poufnych ... nich przeprowadzono w pierwszych dniach wojny. Działania destrukcyjne Prawdopodobnie najbardziej dotkliwym był atak Rosjan tuż po rozpoczęciu inwazji na system łączności satelitarnej Viasat, ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

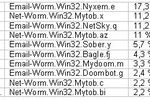

Zagrożenia z sieci: I-VI 2006

... Partypoker, Empirepoker, Eurobetpoker czy Pokernow. Wówczas podszywając się pod innych graczy haker mógł umyślnie przegrywać partie z samym sobą, zgarniając w ten sposób wygrane. W ... roku Początek roku 2006 był szczególnie gorący, nastąpił wtedy bowiem atak (zero-day exploit) na Windows Graphic Rendering i pliki WMF (Windows Metafile) - w którym pod ...

-

![DreamSystem - groźny program dla hakerów DreamSystem - groźny program dla hakerów]()

DreamSystem - groźny program dla hakerów

... do przeprowadzenia ataków DoS z zastosowaniem protokołów HTTP i UDP. Pierwsza aplikacja służy do konfiguracji botów rezydujących w zainfekowanym komputerze - za jej pomocą haker podaje adres URL, pod którym bot odbiera rozkazy. Druga aplikacja, zlokalizowana na kilku serwerach WWW, stanowi centrum zarządzania botnetami, które ...

Tematy: DreamSystem, boty DreamSocks, ataki DoS, boty, ataki hakerów, bot, program dla hakerów, hakerzy -

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon]()

Chińscy hakerzy kontra Pentagon

... doniesień komputerowi włamywacze pracujący dla chińskich sił zbrojonych mieli dokonać udanego włamania do sieci Pentagonu i zdezorganizować pracę Departamentu Obrony USA. Atak został najprawdopodobniej przeprowadzony w lipcu. Przedstawiciele Pentagonu nie chcą otwarcie przyznać kto stał za włamaniem, lecz według nieoficjalnych informacji wszelkie ...

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... za pośrednictwem Internetu. Eksperci alarmują: mimo doskonalszych zabezpieczeń, zagrożenie nie maleje. Hakerzy stają się coraz bardziej bezczelni, a cyberterroryści wiedzą, że atak w wirtualnej przestrzeni może być równie paraliżujący, co podłożenie kilkudziesięciu bomb. Polska od lat plasuje się w czołówce krajów odnotowujących największą liczbę ...

-

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]()

Hakerzy a portale społecznościowe

... , zmieniając niektóre aplikacje systemowe na komputerze ofiary. Podobne działania przeprowadzane są również na innych portalach społecznościowych. W marcu tego roku, podobny atak został przeprowadzony na użytkowników portalu MySpace, tym razem z wykorzystaniem wirusa Koobface. Na ataki hakerów narażeni są również użytkownicy portalu Nasza-Klasa ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... niska świadomość problemu wśród internautów. Przykładem sprzed kilku dni jest atak na klientów iPKO, który na szczęście udało się udaremnić” - komentuje sprawę Tomasz ... producentów na bieżąco instalować aktualizacje. Jak zauważa Tomasz Zamarlik z G Data Software: „Atak przeprowadzony przy użyciu fałszywej domeny jest wyjątkowo niebezpieczny i ...

-

![Ataki man-in-the-middle na fińskie banki [© stoupa - Fotolia.com] Ataki man-in-the-middle na fińskie banki]()

Ataki man-in-the-middle na fińskie banki

Analitycy z laboratorium firmy F-Secure donoszą o atakach hakerskich na co najmniej dwa z największych fińskich banków - Nordea i Osuusppankki. Przestępcy stosują metodę wyłudzenia danych przez pośrednika (ang. man-in-the-middle). Nie wiadomo jeszcze, ilu klientów straciło pieniądze w związku z działalnością hakerów. Konta w zaatakowanych bankach ...

-

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm]()

Ataki DoS i botnety najgroźniejsze dla firm

... kradzież danych lub ataków o podłożu politycznym. Niezależnie od motywacji, codziennie powstają nowe rodzaje złośliwego oprogramowania, których celem jest bardzo często atak na wiele stron i przedsiębiorstw jednocześnie, po to, aby zwiększyć prawdopodobieństwo pierwszej infekcji i uzyskać potencjalną szansę na „ciche” rozprzestrzenienie się wirusa ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... konta Google Lokalizować urządzenie mobilne tym samym samego użytkownika Przeprowadzić atak na komputery z systemem Windows Zagrożenia dla urządzeń mobilnych: wykorzystanie ... popularnych przeglądarek jak Chrome czy Firefox. Ataki wieloplatformowe Generalnie rzecz biorąc atak przeprowadzony przez twórców Ssucl.A na platformę Windows to nic nowego, ...

-

![Cyberprzestępczość: ataki coraz groźniejsze [© alphaspirit - Fotolia.com] Cyberprzestępczość: ataki coraz groźniejsze]()

Cyberprzestępczość: ataki coraz groźniejsze

Niewiedza i bezradność charakteryzują przedsiębiorców na całym świecie, których firmy padają ofiarą cyberprzestępczości. Skutkiem ataków są straty finansowe i wizerunkowe. Co gorsza, większość z firm o naruszeniu swoich systemów IT i kradzieży danych dowiaduje się przypadkowo lub od osób trzecich, w tym od policji czy nawet bezpośrednio od ...

-

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa]()

Zagrożenia w sieci: zasady bezpieczeństwa

... master 123123 welcome shadow ashley football jesus michael ninja mustang password1 2. Zabezpiecz każde wejście Wystarczą tylko jedne otwarte drzwi, aby haker dostał się do sieci. Sieć należy zabezpieczyć tak samo jak zabezpiecza się dom - zamykając wszystkie możliwe wejścia do naszego komputera ...

-

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie]()

Cyberataki 2013: afera PRISM i zombie

... i szeroko komentowanych wydarzeń, takich jak hakowanie sedesów czy zabawny atak internautów podczas telekonferencji Antoniego Macierewicza - podsumowuje Unizeto Technologies. ... pozwalać NSA na penetrację systemu dowolnego użytkownika. Haker z Bangladeszu i zagrożone karty SIM W lipcu haker z Bangladeszu o pseudonimie tiger-M@TE dokonał kompromitacji ...

-

![Złośliwe oprogramowanie STI atakuje social media Złośliwe oprogramowanie STI atakuje social media]()

Złośliwe oprogramowanie STI atakuje social media

... instalacji złośliwego oprogramowania, które następnie przyłącza zainfekowany komputer do botnetu przeprowadzającego atak, co w efekcie czyni ten botnet jeszcze potężniejszym. Botnety ... haseł regularnie trafia na pierwsze strony gazet. Ostatnim głośnym przypadkiem był atak botnetu Pony, w wyniku którego skradziono dwa miliony haseł dostępu do kont ...

-

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?]()

Przestępstwa bankowe: kto kradnie?

Z roku na rok rośnie liczba przestępstw bankowych. Jednocześnie przestępstwa bankowe nie są łatwe w ściganiu z wielu powodów. Choćby dlatego, że organy ścigania dość często, analizując dany stan faktyczny, muszą korzystać ze skomplikowanego aparatu analitycznego. Jak podkreślają eksperci, wbrew pozorom to nie przestępczość zewnętrzna, jak np. ...

-

![Jak chronić swoje zdjęcia w Internecie? [© ra2 studio - Fotolia.com] Jak chronić swoje zdjęcia w Internecie?]()

Jak chronić swoje zdjęcia w Internecie?

Niedawne ataki hakerskie na Apple iCloud czy Snapchat, po których w Internecie zaczęły krążyć prywatne, dość odważne zdjęcia zarówno najpopularniejszych celebrytów, jak i „zwykłych ludzi”, kazały postawić pod wątpliwość ogólny stan zabezpieczeń stosowanych nawet przez największe i najbardziej znane firmy szeroko rozumianej branży IT. Kazały ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... o słabych zabezpieczeniach, są niebezpieczne, ponieważ użytkownicy często używają prostych haseł, czasami tych samych zarówno do kont firmowych, jak i prywatnych. Jeśli haker może pozyskać hasło użytkownika z mniej zabezpieczonego systemu (np. poprzez prywatne konto na portalu społecznościowym), to może łatwo wykorzystać je do ...

-

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku]()

Cyberprzestępczość w 2017 roku

... troską o dobro obywateli i prewencją np. przeciw atakom terrorystycznym. Erka Koivunen, dyrektor ds. bezpieczeństwa informacji Więcej ataków DDoS z wykorzystaniem Internetu rzeczy Atak na firmę Dyn z wykorzystaniem złośliwego oprogramowania Mirai stanowił niemałe zaskoczenie w 2016 roku. Ogromne zainteresowanie ze strony mediów to efekt uboczny ...

-

![Cyberbezpieczeństwo w Europie. Gdzie hakerzy są najaktywniejsi? Cyberbezpieczeństwo w Europie. Gdzie hakerzy są najaktywniejsi?]()

Cyberbezpieczeństwo w Europie. Gdzie hakerzy są najaktywniejsi?

... w 2017 roku liczba wykrytych cyberataków wzrosła na świecie o 38 proc. , a w Polsce już o prawie 50 proc. Dla ponad 30 proc. firm atak hakerów niesie za sobą straty finansowe oraz utratę danych. Dla wielu firm oznaczało to stratę co najmniej 1,5 miliona zł. Jakie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Urządzenia mobilne - najsłabsze ogniwo cyberochrony [© thodonal - Fotolia.com] Urządzenia mobilne - najsłabsze ogniwo cyberochrony](https://s3.egospodarka.pl/grafika2/cyberataki/Urzadzenia-mobilne-najslabsze-ogniwo-cyberochrony-216091-150x100crop.jpg)

![5 najbardziej absurdalnych działań hakerów [© lolloj - Fotolia.com] 5 najbardziej absurdalnych działań hakerów](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/5-najbardziej-absurdalnych-dzialan-hakerow-223584-150x100crop.jpg)

![Polskie instytucje publiczne znów na celowniku rosyjskich hakerów [© Sergey - Fotolia.com] Polskie instytucje publiczne znów na celowniku rosyjskich hakerów](https://s3.egospodarka.pl/grafika2/rosyjscy-hakerzy/Polskie-instytucje-publiczne-znow-na-celowniku-rosyjskich-hakerow-255889-150x100crop.jpg)

![Chiny atakują USA... w internecie [© stoupa - Fotolia.com] Chiny atakują USA... w internecie](https://s3.egospodarka.pl/grafika/Chiny/Chiny-atakuja-USA-w-internecie-MBuPgy.jpg)

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-bezpieczenstwo-sieciowe-w-2013-roku-110382-150x100crop.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![Google ostrzega: uwaga na phishing wspierany przez rząd! [© Artur - Fotolia.com] Google ostrzega: uwaga na phishing wspierany przez rząd!](https://s3.egospodarka.pl/grafika2/phishing/Google-ostrzega-uwaga-na-phishing-wspierany-przez-rzad-209499-150x100crop.jpg)

![Polska: wydarzenia tygodnia 37/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 37/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-37-2018-vgmzEK.jpg)

![Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki [© Elnur - Fotolia.com] Dziki Zachód w cyberprzestrzeni. Hakerzy rozbijają banki](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Dziki-Zachod-w-cyberprzestrzeni-Hakerzy-rozbijaja-banki-212951-150x100crop.jpg)

![KRACK kradnie dane z Kindle 8 i asystenta Amazon Echo [© ESCALA - Fotolia.com] KRACK kradnie dane z Kindle 8 i asystenta Amazon Echo](https://s3.egospodarka.pl/grafika2/IoT/KRACK-kradnie-dane-z-Kindle-8-i-asystenta-Amazon-Echo-223949-150x100crop.jpg)

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Whaling-czyli-phishing-na-gruba-rybe-Na-co-uwazac-231557-150x100crop.jpg)

![Domowy router WiFi na celowniku hakerów [© pixabay.com] Domowy router WiFi na celowniku hakerów](https://s3.egospodarka.pl/grafika2/routery/Domowy-router-WiFi-na-celowniku-hakerow-240332-150x100crop.jpg)

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon](https://s3.egospodarka.pl/grafika/hakerzy/Chinscy-hakerzy-kontra-Pentagon-MBuPgy.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![Ataki man-in-the-middle na fińskie banki [© stoupa - Fotolia.com] Ataki man-in-the-middle na fińskie banki](https://s3.egospodarka.pl/grafika/ataki-na-instytucje-finansowe/Ataki-man-in-the-middle-na-finskie-banki-MBuPgy.jpg)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Cyberprzestępczość: ataki coraz groźniejsze [© alphaspirit - Fotolia.com] Cyberprzestępczość: ataki coraz groźniejsze](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-ataki-coraz-grozniejsze-118235-150x100crop.jpg)

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-150x100crop.jpg)

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie](https://s3.egospodarka.pl/grafika2/cyberataki-2013/Cyberataki-2013-afera-PRISM-i-zombie-129712-150x100crop.jpg)

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?](https://s3.egospodarka.pl/grafika2/banki/Przestepstwa-bankowe-kto-kradnie-133963-150x100crop.jpg)

![Jak chronić swoje zdjęcia w Internecie? [© ra2 studio - Fotolia.com] Jak chronić swoje zdjęcia w Internecie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Jak-chronic-swoje-zdjecia-w-Internecie-148936-150x100crop.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Cyberprzestepczosc-w-2017-roku-186454-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)