-

![Włamanie do sieci: jak działają hakerzy? Włamanie do sieci: jak działają hakerzy?]()

Włamanie do sieci: jak działają hakerzy?

... się w tle na urządzeniu odwiedzającego. Niezwykle efektywną techniką jest malvertising. Ten atak jest odmianą ataku typu drive-by i koncentruje się na sieciach reklamowych. ... dotarcia, takie jak sms-y czy aplikacje mobilne. Krok drugi: penetracja sieci Kiedy haker uzyska kontrolę nad urządzeniem użytkownika i włamie się do sieci, musi jedynie ...

-

![ESET przedstawia 5 największych wpadek 2015 roku [© Uli-B - Fotolia.com] ESET przedstawia 5 największych wpadek 2015 roku]()

ESET przedstawia 5 największych wpadek 2015 roku

... odkryto dopiero w kwietniu 2015 roku. Według doniesień medialnych, m.in. ,,Washington Post”, o atak zostali oskarżeni hakerzy z Chin. Największe włamanie do zakładu opieki zdrowotnej w ... firmę miliony dolarów. Niewierni małżonkowie na celowniku Można się spierać, czy atak na portal Ashley Madison był najbardziej znaczący w 2015. Jednak pewne jest ...

-

![Cyberprzestępstwa przybierają na sile. Firmy muszą się chronić [© Bits and Splits - Fotolia.com] Cyberprzestępstwa przybierają na sile. Firmy muszą się chronić]()

Cyberprzestępstwa przybierają na sile. Firmy muszą się chronić

... handlowej, finansowej czy zdrowotnej i zostanie zauważone przez inne branże jak np. przemysł produkcyjny, transport, usługi komunalne, rafinerie czy przemysł gazowniczy. Atak cybernetyczny to ten moment, kiedy świat materialny i wirtualny spotykają się i wydarzenia w tym drugim istotnie wpływają na pierwszy, a wyrafinowane cyber-ataki w coraz ...

-

![Ataki hakerskie w Polsce co 10 minut Ataki hakerskie w Polsce co 10 minut]()

Ataki hakerskie w Polsce co 10 minut

W Polsce hakerzy atakują co 10 minut, a na świecie nawet co 39 sekund - informuje Check Point Research. 60% ataków to ataki na urządzenia mobilne. Tymczasem tylko połowa Polaków korzysta z oprogramowania antywirusowego w smartfonie. Co piąta osoba nie korzysta z żadnych zabezpieczeń. Liczba ataków cybernetycznych rośnie z roku na rok. ...

-

![Cyberbezpieczeństwo: jak pracować z menedżerem haseł? Cyberbezpieczeństwo: jak pracować z menedżerem haseł?]()

Cyberbezpieczeństwo: jak pracować z menedżerem haseł?

... tego samego hasła do różnych serwisów. W takim przypadku, wystarczy, że haker przejmie hasło z jednego miejsca, a zyskuje dostęp do pozostałych kont internetowych. ... Okta i jej konkurenci Twilio, KeePass, są łakomymi kąskami dla cyberprzestępców, bowiem jeśli atak się powiedzie, zyskują dostęp do uprzywilejowanych poświadczeń setek organizacji. ...

-

![Cyberprzestępcy atakują offline. Czym jest tailgating? Cyberprzestępcy atakują offline. Czym jest tailgating?]()

Cyberprzestępcy atakują offline. Czym jest tailgating?

... . pod przyszły atak phishingowy. Gdy uprzejmość szkodzi… Przestępcy stosujący tailgating liczą nie tylko na nieuwagę, ale również uprzejmość swojej ofiary. Wśród najczęściej stosowanych przez nich taktyk, poza niezauważonym wtargnięciem, wymienić można: podanie się za nowego, roztargnionego pracownika – w tym scenariuszu, haker inicjuje kontakt ...

-

![Wirus znów atakuje PDA [© stoupa - Fotolia.com] Wirus znów atakuje PDA]()

Wirus znów atakuje PDA

Jak poinformował producent oprogramowania antywirusowego, firma Kaspersky Labs, pojawił się nowy wirus atakujący PDA z systemem operacyjnym Microsoftu. Trojan udostępnia hakerom w zaatakowanych urządzeniach "tylne wejście". Wirus pochodzi z Rosji, a jego twórca próbował go sprzedać nadawcom spamu i hakerom. Niestety, robak jest groźny dla ...

-

![Portale społecznościowe: zagrożenia Portale społecznościowe: zagrożenia]()

Portale społecznościowe: zagrożenia

... MySpace Hi5 Networks Bebo i wiele innych w zależności od rodzaju szkodliwego programu. Atak "przy okazji" Czasami odwiedzenie zainfekowanej strony internetowej wystarczy, aby ... internetowych, tym bardziej, jeżeli korzysta on z przeglądarki zawierającej luki. Jednak, haker musi najpierw zainteresować użytkowników odwiedzeniem takiej strony. Jednym ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... 273 kodeksu karnego Federacji Rosyjskiej, który zna każdy rosyjski haker i który rzadko prowadzi przestępców za kratki („Rozwój, wykorzystywanie i rozprzestrzenianie ... , powszechnie przeprowadzane były ataki z wykorzystaniem luki Exploit.JS.Agent.bab. Jeżeli atak powiódł się i exploit został uruchomiony, na komputer użytkownika pobierany był cały ...

-

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich]()

Ataki internetowe z użyciem zestawów hakerskich

Zestawy narzędzi do przeprowadzania cyberataków stały się największym zagrożeniem w sieci. Wyniki raportu firmy Symantec wskazują, że łatwa obsługa zestawów hakerskich i wysokie zyski wpływają na znaczny wzrost liczby ataków w sieci. Średnio w każdym miesiącu 2010 r. wykryto ponad 4,4 mln złośliwych stron internetowych. Narzędzia do ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... przedstawiła się jako irański haker samouk, i na dowód tego opublikowała nawet część prywatnego klucza. Wiadomo jednak, że atak został bardzo dokładnie zaplanowany i ... instalujących Rustocka. Ofiary GpCode’a Pod koniec kwartału miał miejsce atak przeprowadzony przy użyciu nowej wersji GpCode’a, niezwykle niebezpiecznego trojana-szantażysty, który ...

-

![McAfee: zagrożenia internetowe 2012 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe 2012]()

McAfee: zagrożenia internetowe 2012

... wodociągowej z południowej Kalifornii. Okazało się, że w ciągu zaledwie jednego dnia haker przejął zdalną kontrolę nad systemem uzdatniania wody i mógł zatruć wodzę pitną zmieniając ... hasła. Zachowaj czujność czytając i odpowiadając na maile. Nie daj się złapać na atak phishingowy lub celowany. Może on zostać wykorzystany do przejęcia twojej poczty ...

-

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?]()

Ataki hakerów - jakie stawki?

... na okres 3 miesięcy kosztują od 50 do 55 dolarów. Połączenie VPN gwarantuje anonimowość, dając hakerom dostęp do stron www. Jednodniowy atak typu „odmowa usługi” (Denial of Service, DoS) kosztuje od 30 do 70 dolarów. Ataki tego rodzaju służą do paraliżowania stron ...

-

![Symantec: ochrona danych w sektorze MŚP w 2013 [© Minerva Studio - Fotolia.com] Symantec: ochrona danych w sektorze MŚP w 2013]()

Symantec: ochrona danych w sektorze MŚP w 2013

W 2012 roku hakerzy uznali firmy z sektora MŚP za podmioty, które mogą pełnić rolę „kanału” umożliwiającego ataki na większe przedsiębiorstwa. Liczba ukierunkowanych działań wymierzonych w firmy zatrudniające mniej niż 250 pracowników podwoiła się, w połowie roku wzrastając do 36 proc. wszystkich zorientowanych ataków. Wpływ na to miało ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... kompilacji zawieraja koreańskie słowa (niektóre z nich można by przetłumaczyć jako angielskie polecenia “atak” i “wykonanie”). Po trzecie, dwa adresy e-mail, na które boty wysyłają raporty ... ich danych. Atak hakerski na Apple Developer Area W lipcu Apple na ponad trzy tygodnie “zdjął” z sieci swój portal Apple Developer, po tym jak haker uzyskał ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... w czerwcu, kiedy to nie spełniła żądań internetowych szantażystów. Na firmę przeprowadzono atak typu DDoS (Distributed Denial of Service), po którym nastąpiło ... zostać wykorzystane do zablokowania pozostałych użytkowników w razie ataku. W przeciwnym razie, gdy haker zdobędzie dostęp do konta root i zmieni hasło, będziesz musiał skontaktować się z ...

-

![Masz 7 minut, aby rozpoznać cyberatak [© Photographee.eu - Fotolia.com] Masz 7 minut, aby rozpoznać cyberatak]()

Masz 7 minut, aby rozpoznać cyberatak

... uprzywilejowanej i zarządzania logami, nie pozostawiają złudzeń - na ustalenie, czy to atak cybernetyczny, czy też nie, organizacje mają zaledwie około 7 minut. Miliony rejestrów ... W tym czasie musi zdecydować, czy jest to oznaka ataku (na przykład wyrafinowany atak APT) i wymaga dalszych badań, czy też nie. Automatyzacja priorytetów - gdzie maszyny ...

-

![Ataki APT w I kwartale 2018 r., czyli Azja na celowniku Ataki APT w I kwartale 2018 r., czyli Azja na celowniku]()

Ataki APT w I kwartale 2018 r., czyli Azja na celowniku

W I kwartale br. ataki APT (ang. Advanced Persistent Threat) znowu dały o sobie znać. Eksperci Kaspersky Lab odnotowali m.in. wzmożoną intensywność wyrafinowanych cyberataków na terenie Azji - niemal co trzeci raport dotyczył kampanii przeprowadzanych właśnie w tym regionie. Wzrost szkodliwej aktywności dostrzegalny był również na Bliskim ...

-

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody]()

Zabezpiecz router zanim wyrządzi szkody

... w górę (DNS ma strukturę hierarchiczną) do czasu, gdy nie otrzyma odpowiedzi. Jeśli haker zmieni ustawienia DNS Twojego systemu komputerowego tak, aby wskazywał na złośliwy ... internetową, będzie kontaktował się ze złośliwą witryną. Dzieje się tak dlatego, że atak skutecznie działa na poziomie bramy sieciowej (ang. gateway)”, mówią analitycy z ...

-

![Kolejna epidemia cyberataków ransomware Kolejna epidemia cyberataków ransomware]()

Kolejna epidemia cyberataków ransomware

O epidemii ransomware mówiono już w 2016 roku. Teraz okazuje się, że ilość tegorocznych cyberataków wymuszających okup pozwala stwierdzić pojawienie się jej kolejnej fali. W minionych trzech miesiącach aktywność cyberprzestępców podniosła się aż o połowę. Tylko w ciągu jednego miesiąca potężne ataki dotknęły grupę Swatch, giganta żeglugowego oraz ...

-

![Rok 2022 pod znakiem ransomware i cryptojacking [© zimmytws - Fotolia.com] Rok 2022 pod znakiem ransomware i cryptojacking]()

Rok 2022 pod znakiem ransomware i cryptojacking

Według raportu analityków Sophos, w 2022 roku wśród wszystkich rodzajów cyberataków nadal najpopularniejszy będzie ransomware oraz cryptojacking. W obie te techniki zaangażowane są kryptowaluty - w pierwszym przypadku uzyskiwane są przez hakerów jako okup, a w drugim nielegalnie wykopywane na urządzeniu ofiary. Cyberprzestępcy będą coraz szybciej ...

-

![Wkrótce hakerzy rozpoczną ataki na Metaverse Wkrótce hakerzy rozpoczną ataki na Metaverse]()

Wkrótce hakerzy rozpoczną ataki na Metaverse

Eksperci Check Point Software ostrzegają, że już wkrótce hakerzy rozpoczną ataki na Metaverse i rozwiną haktywizm. Jakie jeszcze wnioski płyną z raportu "Trendy w cyberatakach: 2022 Raport śródroczny"? Autorzy raportu ukazującego bieżące i przyszłe trendy w cyberatakach (Cyber Attack Trends: 2022 Mid Year Report) zwracają uwagę na ewolucję ...

Tematy: hakerzy, ataki hakerów, cyberataki, cyberprzestępcy, haktywizm, Metaverse, ransomware, portfele kryptowalut, NFT -

![Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć? Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?]()

Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?

... firmowej. Eksperci z firmy G DATA wyjaśniają, w jaki sposób hakerzy mogą je wykorzystać do ataków. Podpowiadają, jak należy je zabezpieczyć, żeby taki atak uniemożliwić. Ostatnio dużo mówi się o "internecie rzeczy" i wszelkiego rodzaju urządzeniach, które są podłączone do internetu i stanowią potencjalne zagrożenie dla bezpieczeństwa ...

-

![Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji]()

Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji

W 2024 r. cyberprzestępcy będą korzystać z coraz sprytniejszych sposobów, aby próbować uzyskać dostęp do cennych zasobów firm i instytucji z całego świata. Chester Wisniewski, dyrektor ds. technologii w firmie Sophos, przewiduje, że nasilą się też ataki na łańcuchy dostaw oraz te z wykorzystaniem złośliwych serwerów proxy. Jego zdaniem spodziewać ...

-

![Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać]()

Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać

... polityki bezpieczeństwa, polegającej na identyfikowaniu luk w zabezpieczeniach, zanim zrobi to haker. O ile duże koncerny mają zasoby do prowadzenia takich działań, o tyle ... unikanie aktualizacji, również mogą być brzemienne w skutkach, czego najlepszym przykładem jest atak ransomware Wanna Cry z maja 2017 roku. Jego rezultatem było zainfekowanie ...

-

!["Niezawodny" Microsoft [© Nmedia - Fotolia.com] "Niezawodny" Microsoft]()

"Niezawodny" Microsoft

Firma Symantec opublikowała aktualną listę 10 najpoważniejszych luk w oprogramowaniu, stanowiących potencjalne zagrożenie atakiem ze strony hakerów. Co specjalnie nie dziwi, wśród "gorącej dziesiątki" znalazło się aż siedem dziur w produktach Microsoftu, w tym cztery w Internet Explorerze i po jednej w programach Front Page, Workstation Service i ...

-

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki]()

Mydoom.F niszczy pliki

Mydoom.F w odróżnieniu od poprzedników jest destrukcyjny. Kasuje pliki z zainfekowanego komputera. Otwiera "tylne dzwi" dla hakerów, wyłącza programy antywirusowe i atakuje witryny www.microsoft.com oraz www.riaa.com. Mydoom.F rozprzestrzenia się za pośrednictwem poczty elektronicznej, a zainfekowana wiadomość ma zmienne parametry. Robak kasuje na ...

-

![Dziurawe jądro Linuksa [© Nmedia - Fotolia.com] Dziurawe jądro Linuksa]()

Dziurawe jądro Linuksa

Jak podała firma Secunia, w jądrze Linuksa w wersji 2.6 odnaleziono cztery luki, określone jako średnio niebezpieczne. Błędy umożliwiają hakerom przeprowadzenie ataku typu "denial of service" lub obejście niektórych zabezpieczeń i uzyskanie niekontrolowanego dostępu do danych systemowych. Dziury kryją się w m. in. w funkcjach shmctl() i setsid(), ...

-

![Coraz więcej ataków DoS [© Scanrail - Fotolia.com] Coraz więcej ataków DoS]()

Coraz więcej ataków DoS

Liczba ataków "Denial of Service" (DoS), podczas których hakerzy przeciążają sieci danymi, próbując je unieruchomić, wzrosła o 50 proc. - donosi raport firmy Symantec. Opracowywany dwa razy w roku Symantec Threat Report stwierdza, że phishing (password harvesting fishing), gdzie fałszywe e-maile żądają haseł od nieświadomych użytkowników, wzrósł o ...

-

![Windows: nowe zagrożenie [© stoupa - Fotolia.com] Windows: nowe zagrożenie]()

Windows: nowe zagrożenie

F-Secure, firma zajmująca się ochroną antywirusową i zapobieganiem włamaniom komputerowym, poinformowała o odkrytym w piątek zagrożeniu nazwanym ANI, które wykorzystuje pliki animacji kursora zastosowane w systemie Windows. Przez weekend (31.03 -01.04.2007) ilość ataków przeprowadzonych z wykorzystaniem exploita znacznie wzrosła. Większość z nich ...

-

![iPhone kontra hakerzy [© pizuttipics - Fotolia.com] iPhone kontra hakerzy]()

iPhone kontra hakerzy

Firma Arbor Networks, zajmująca się zagadnieniami sieciowego bezpieczeństwa wydała raport, w którym informuje, że w 2008 roku posiadacze iPhone'ów muszą liczyć się z wieloma poważnymi atakami ze strony hakerów. Słabością, która może być wykorzystana, są multimedialne funkcje telefonu. Szkodliwe oprogramowanie może zostać umieszczone w obrazach lub ...

-

![ESET: lista wirusów VIII 2008 ESET: lista wirusów VIII 2008]()

ESET: lista wirusów VIII 2008

Loginy oraz hasła graczy sieciowych gier RPG nadal stanowią wyjątkowo łakomy kąsek dla hakerów - według ostatniego raportu firmy ESET, najczęściej atakującymi zagrożeniami sierpnia okazały się po raz kolejny konie trojańskie wykradające właśnie dane graczy popularnych sieciówek. Dla twórców złośliwego oprogramowania wyjątkowo atrakcyjne i ...

-

![Cyberprzestępczość coraz zyskowniejsza Cyberprzestępczość coraz zyskowniejsza]()

Cyberprzestępczość coraz zyskowniejsza

Nastawieni na zyski cyberprzestępcy zastąpili nastoletnich hakerów w roli twórców szkodliwego oprogramowania, które jest wykorzystywane przez prężnie działający podziemny rynek. Magazyn Consumer Reports szacuje, że konsumenci w USA stracili ponad 7 mld USD w latach 2006-2007 z powodu działań wykorzystujących wirusy, programy szpiegujące i ataki ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... są w zasadzie bezużyteczne. W większości przypadków foldery zawierają jeden czytelny plik, w którym haker podaje numer konta oraz sumę, jaką musisz przelać, aby otrzymać klucz. ... zwykle wystarczy, aby zapewnić Ci ochronę, a mając aktualną kopią zapasową, taki atak będzie kosztował Cię najwyżej kilka minut Twojego czasu. Eksperci przypominają także ...

-

![Hakerzy wykorzystują ciekawe wydarzenia Hakerzy wykorzystują ciekawe wydarzenia]()

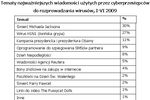

Hakerzy wykorzystują ciekawe wydarzenia

Według badań firmy Panda Security twórcy wirusów coraz częściej do atakowania internautów używają głośnych wydarzeń. Śmierć Michaela Jacksona, świńska grypa oraz prezydentura Obamy były najważniejszymi wydarzeniami, które od stycznia do czerwca 2009 r. posłużyły do rozprowadzania wirusów. Innymi tematami, które hakerzy chętnie wykorzystują, są ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET przedstawia 5 największych wpadek 2015 roku [© Uli-B - Fotolia.com] ESET przedstawia 5 największych wpadek 2015 roku](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/ESET-przedstawia-5-najwiekszych-wpadek-2015-roku-169742-150x100crop.jpg)

![Cyberprzestępstwa przybierają na sile. Firmy muszą się chronić [© Bits and Splits - Fotolia.com] Cyberprzestępstwa przybierają na sile. Firmy muszą się chronić](https://s3.egospodarka.pl/grafika2/zarzadzanie-ryzykiem/Cyberprzestepstwa-przybieraja-na-sile-Firmy-musza-sie-chronic-203498-150x100crop.jpg)

![Wirus znów atakuje PDA [© stoupa - Fotolia.com] Wirus znów atakuje PDA](https://s3.egospodarka.pl/grafika/wirusy/Wirus-znow-atakuje-PDA-MBuPgy.jpg)

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ataki-internetowe-z-uzyciem-zestawow-hakerskich-MBuPgy.jpg)

![McAfee: zagrożenia internetowe 2012 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika/McAfee/McAfee-zagrozenia-internetowe-2012-MBuPgy.jpg)

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Ataki-hakerow-jakie-stawki-108669-150x100crop.jpg)

![Symantec: ochrona danych w sektorze MŚP w 2013 [© Minerva Studio - Fotolia.com] Symantec: ochrona danych w sektorze MŚP w 2013](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Symantec-ochrona-danych-w-sektorze-MSP-w-2013-110284-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![Masz 7 minut, aby rozpoznać cyberatak [© Photographee.eu - Fotolia.com] Masz 7 minut, aby rozpoznać cyberatak](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Masz-7-minut-aby-rozpoznac-cyberatak-158012-150x100crop.jpg)

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zabezpiecz-router-zanim-wyrzadzi-szkody-209418-150x100crop.jpg)

![Rok 2022 pod znakiem ransomware i cryptojacking [© zimmytws - Fotolia.com] Rok 2022 pod znakiem ransomware i cryptojacking](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Rok-2022-pod-znakiem-ransomware-i-cryptojacking-242660-150x100crop.jpg)

!["Niezawodny" Microsoft [© Nmedia - Fotolia.com] "Niezawodny" Microsoft](https://s3.egospodarka.pl/grafika/laty/Niezawodny-Microsoft-Qq30bx.jpg)

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki](https://s3.egospodarka.pl/grafika/robaki/Mydoom-F-niszczy-pliki-MBuPgy.jpg)

![Dziurawe jądro Linuksa [© Nmedia - Fotolia.com] Dziurawe jądro Linuksa](https://s3.egospodarka.pl/grafika/Linux/Dziurawe-jadro-Linuksa-Qq30bx.jpg)

![Coraz więcej ataków DoS [© Scanrail - Fotolia.com] Coraz więcej ataków DoS](https://s3.egospodarka.pl/grafika/ataki-DoS/Coraz-wiecej-atakow-DoS-apURW9.jpg)

![Windows: nowe zagrożenie [© stoupa - Fotolia.com] Windows: nowe zagrożenie](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Windows-nowe-zagrozenie-MBuPgy.jpg)

![iPhone kontra hakerzy [© pizuttipics - Fotolia.com] iPhone kontra hakerzy](https://s3.egospodarka.pl/grafika/iphone/iPhone-kontra-hakerzy-QhDXHQ.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)