-

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami]()

Windows 7 z trojanami

Hakerzy w poszukiwaniu nowych ofiar w sieci P2P udostępnili zarażony backdoorami i rootkitami plik instalacyjny Windows 7. Cyberprzestępcy ingerując w struktury systemu nie ograniczyli się do dodania jednego typu zagrożeń. Spreparowany plik umożliwia zainfekowanie tysiącami różnych wirusów i trojanów, dzięki którym przeprowadzenie ataku jest ...

-

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci]()

Aktualizacje systemu i antywirusy podstawą ochrony w sieci

Zapobieganie obecności szkodliwych programów w systemie komputera to ciągły proces przeciwdziałania hakerskim atakom. Aktualizacje systemu oraz programy antywirusowe minimalizują ryzyko infekcji jednak użytkownicy komputerów wyrabiając prawidłowe nawyki podczas surfowania w sieci powinni pamiętać o zachowaniu ostrożności oraz rozsądku - uważają ...

-

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

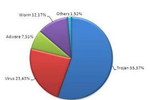

Panda Labs: trojany groźne w III kw. 2010

Jak wynika z kwartalnego raportu Laboratorium PandaLabs, clickjacking, BlackHat SEO i ataki 0-day stanowiły najpowszechniejsze techniki rozpowszechniania złośliwego oprogramowania w trzecim kwartale br. Spam stanowił 95% wszystkich wysyłanych wiadomości e-mail. Jednym z najbardziej narażonych na infekcje krajów okazała się Polska. Smartfony z ...

-

![Halloweenowe ataki hakerów Halloweenowe ataki hakerów]()

Halloweenowe ataki hakerów

Żartobliwe aplikacje symulujące zarażenie trojanem zalewają sieć. Filmy "Paranormal Activity 2" i "Piątek Trzynastego" są obecnie najczęściej wykorzystywanymi do ataków BlackHat SEO w celu rozprzestrzeniania złośliwych kodów. Do tego spam rozsyłany w celu zbierania danych osobistych. Hakerzy jako wabik powszechnie wykorzystują grafiki związane ze ...

-

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie]()

Kradzież tożsamości w Internecie

Każdego dnia dochodzi do kradzieży danych personalnych w sieci. Hakerzy coraz częściej sięgają również po nasze hasło i login. Jaki jest cel takich ataków, a także w jaki sposób skutecznie się przed tym obronić, to dwa ważne pytania, na które staramy się odpowiedzieć. Tożsamość można najlepiej zdefiniować jako zespół indywidualnych cech, przez ...

-

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT]()

Niedbali pracownicy zmniejszają bezpieczeństwo IT

W ciągu ostatniego roku 3 na 4 dyrektorów IT zauważyło zwiększoną liczbę ataków zewnętrznych na dane firm, w których pracują. Jednak to nie hakerów informatycy boją się najbardziej lecz… swoich współpracowników. Zdaniem 37% respondentów Światowego Badania Bezpieczeństwa Informacji przeprowadzonego po raz 15-ty przez firmę doradczą Ernst & Young, ...

-

![Cyberprzestępczość - aresztowania VI 2013 Cyberprzestępczość - aresztowania VI 2013]()

Cyberprzestępczość - aresztowania VI 2013

... mu w tym to, że jest on byłym pracownikiem lokalnej Izby Gmin. Sędzia orzekł, że atak nie miał na celu okazania protestu politycznego, ani też nie został przeprowadzony ... osiągnięty, jednak za cenę ośmiu miesięcy aresztu domowego. Cybernękanie nie popłaca 34-letni haker z Morgan City zhakował facebookowe konto pewnej kobiety, po czym zmienił hasło i ...

-

![Samochody połączone z siecią. Cyberprzestępcy już czyhają Samochody połączone z siecią. Cyberprzestępcy już czyhają]()

Samochody połączone z siecią. Cyberprzestępcy już czyhają

Nowoczesne samochody coraz częściej połączone są z internetem. To stwarza pole popisu cyberprzestępcom. Kaspersky Lab oraz IAB Spain postanowiły przyjrzeć się ich bezpieczeństwu. Z analizy ekspertów wynika, że prywatność, uaktualnienia oprogramowania oraz aplikacje mobilne to trzy główne obszary, które mogą zostać wykorzystane przez hakerów do ...

-

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.]()

Dr.Web: zagrożenia internetowe w 2015 r.

W dzisiejszych czasach kreatywność jest w cenie. Dotyczy to niestety także cyberprzestępców. Ofiarami nowych metod ataków w minionym roku zostali przede wszystkim użytkownicy urządzeń mobilnych, gracze korzystający z popularnych platform do gier multiplayer, a także klienci bankowości elektronicznej. Co nas zatem czeka w 2015 roku i jakie cele tym ...

-

![Hakerzy nie śpią. Banki w niebezpieczeństwie [© frank peters - Fotolia.com] Hakerzy nie śpią. Banki w niebezpieczeństwie]()

Hakerzy nie śpią. Banki w niebezpieczeństwie

Hakerzy nie próżnują, a ich działalność coraz częściej wymierzona jest w instytucje finansowe. Dane zawarte w najświeższym raporcie „G DATA Security Labs Malware” wyraźnie wskazują, że w ostatnim czasie ilość ataków, których celem były banki wzrosła niemal dwukrotnie. Zuchwałość hakerów zatacza coraz szersze kręgi, a wzrastający poziom ich ...

-

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad]()

Bezpieczna bankowość internetowa? Poznaj 5 zasad

Raporty na temat zagrożeń internetowych nie pozostawiają wątpliwości - hakerzy nie odpuszczają, a ich ataki na użytkowników bankowości elektronicznej są coraz częstsze. Jak przetrwać, nie dając się nabrać cyberprzestępcom? Oto kilka rad autorstwa G DATA. Banki nie ustają w zapewnieniach, że klienci korzystający z usług online nie powinni martwić ...

-

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni]()

Dziura w Androidzie, użytkownicy bezbronni

... mają otwartą furtkę i mogą zarówno zainfekować urządzenie, jak i nabyć uprawnienia administratora. Co ciekawe, haker może usunąć MMS bezpośrednio po udanej akcji, w ten sposób ofiara nie ... wiadomości pochodzące od nieznanych osób Kto jest najbardziej zagrożony? Podatne na atak są wszystkie wersje Androida od wersji 2.2 w górę, co oznacza, że ...

-

![Jak wygląda cyberprzestępczość od kuchni? [© BillionPhotos.com - Fotolia.com] Jak wygląda cyberprzestępczość od kuchni?]()

Jak wygląda cyberprzestępczość od kuchni?

... inaczej mułami, nie mają zielonego pojęcia, kto steruje ich ruchami. Atak na konto bankowe możemy podzielić na dwie fazy: uzyskanie dostępu do konta i spieniężenie wykradzionych środków. Aby uzyskać dostęp do konta, haker koncentruje się na włamaniu do komputera osobistego ofiary, jej smartfona ...

-

![7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online [© Gina Sanders - Fotolia.com] 7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online]()

7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online

Jesień to okres wzmożonego występowania przeziębień i grypy. Zakatarzone nosy, kaszel, gorączka czy bóle gardła pojawiają się znacznie częściej niż w innych porach roku. Wiele osób poszukuje lekarstw w aptekach internetowych, które często oferują niższe ceny niż placówki stacjonarne. Jak wynika z danych Bitkom co drugi klient odwiedzający apteki ...

-

![Smartwatch, czyli zegarek idealny dla cyberprzestępcy [© nenetus - Fotolia.com] Smartwatch, czyli zegarek idealny dla cyberprzestępcy]()

Smartwatch, czyli zegarek idealny dla cyberprzestępcy

Inteligentne zegarki i opaski treningowe zyskują coraz większe zainteresowanie konsumentów. To bez wątpienia dobra wiadomość dla ich producentów i równie dobra dla hakerów, przed którymi otwiera to całkiem nowe możliwości. Czy będą je wykorzystywać? Jak chronić się przed ewentualnymi atakami? Na te pytania odpowiada G DATA. Smartwatch oraz ...

-

![Bywałeś w hotelu Hyatt? Sprawdź, czy cię nie okradziono Bywałeś w hotelu Hyatt? Sprawdź, czy cię nie okradziono]()

Bywałeś w hotelu Hyatt? Sprawdź, czy cię nie okradziono

W listopadzie zeszłego roku pisaliśmy o malware, który zaatakował konsorcjum Starwood Hotels and Resorts. Wtedy to, w 54 hotelach tego konsorcjum hakerzy wykradli szczegóły kart kredytowych i debetowych klientów hotelu. W tym roku kolejny operator hotelowy zgłosił, że jego system został naruszony i poprzez szkodliwe oprogramowanie hakerzy uzyskali ...

-

![Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa? [© maxsim - Fotolia.com] Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?]()

Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?

W dzisiejszych czasach kwestie związane z bezpieczeństwem IT w firmie wysuwają się na pierwszy plan. To dowód na to, że przedsiębiorcy są świadomi zagrożeń, jakie czyhają na nich w sieci. Z badania zrealizowanego przez ARC Rynek i Opinia dla home.pl wynika, że największą grozę wśród przedstawicieli sektora małych i średnich przedsiębiorstw budzą: ...

-

![Ransomware osłabnie: McAfee Labs przedstawia prognozy na 2017 rok [© DD Images - Fotolia.com] Ransomware osłabnie: McAfee Labs przedstawia prognozy na 2017 rok]()

Ransomware osłabnie: McAfee Labs przedstawia prognozy na 2017 rok

Pojawił się już najnowszy McAfee Labs 2017 Threats Predictions Report. Prognozy na przyszły rok mówią m.in., że ransomware nieco osłabnie. Nie oznacza to jednak, że cyberprzestępcy odpuszczą. Musimy liczyć się m.in. ze wzrostem liczby ataków socjotechnicznych, skomplikowanymi zagrożeniami na urządzenia mobilne, włamaniami do inteligentnych domów ...

-

![Bezpieczeństwo w sieci. Polska w ogonie Europy? [© anurak - Fotolia.com] Bezpieczeństwo w sieci. Polska w ogonie Europy?]()

Bezpieczeństwo w sieci. Polska w ogonie Europy?

Polska jednym z najbardziej bezpiecznych miejsc w Europie? Już nie. Przynajmniej jeżeli chodzi o podatność na cyberataki. Z zestawienia przygotowanego przez Check Point Software Technologies wynika, że zajmujemy obecnie odległą 35. pozycję. To oznacza, że względem ostatniej edycji rankingu bezpieczeństwa sieciowego spadliśmy aż o 12 oczek i ...

-

![Tak wygląda cyberwojna [© Alik Mulikov - Fotolia.com] Tak wygląda cyberwojna]()

Tak wygląda cyberwojna

... do serwerów instytucji państwa i systemu bankowego, a rząd Estonii apelował do sojuszników z NATO o aktywowanie Artykułu 5, bowiem sprokurowany paraliż państwa mógł poprzedzać atak militarny. W 2014 r. Rosja dokonała aneksji Krymu i wywołała wojnę w Donbasie. Ukraina, kolejna po Gruzji ofiara imperialnej polityki Rosji Putina, stanęła przed ...

-

![Zobacz, jakie ataki szykują hakerzy na igrzyska olimpijskie Zobacz, jakie ataki szykują hakerzy na igrzyska olimpijskie]()

Zobacz, jakie ataki szykują hakerzy na igrzyska olimpijskie

XXIII Zimowe Igrzyska Olimpijskie w Pjongczangu trwają w najlepsze, a zmagania sportowców to nie tylko uczta dla kibiców, ale również łakomy kąsek dla cyberprzestępców. Nie ma w tym jednak nic specjalnie zaskakującego - przez hakerów wykorzystywana jest właściwie każda, duża impreza sportowa. Tak było przy okazji Soczi i Rio, tak jest i dzisiaj. A ...

-

![OMG atakuje urządzenia IoT [© kaptn - Fotolia.com] OMG atakuje urządzenia IoT]()

OMG atakuje urządzenia IoT

Ekperci FortiGuard Labs firmy Fortinet ostrzegają przed nowym zagrożeniem wycelowanym w urządzenia IoT. Szkodnik to nowa odsłona wykrytego w 2016 roku botnetu Mirai, który stał za atakami DDoS na popularne serwisy internetowe. Zagrożenie nazwane OMG ma zdolność przekształcania urządzenia IoT w serwery proxy, które pozwalają hakerom na zachowanie ...

-

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze]()

"Bankowość uniwersalna Polska" kradnie pieniądze

Po kilku miesiącach od głośnego ataku na użytkowników mobilnych aplikacji bankowych hakerzy uderzają ponownie. W sklepie Google Play pojawiła się agregująca dane z 21 banków apka „Bankowość uniwersalna Polska”. Program wymaga od użytkowników podania loginów i haseł do ich bankowości elektronicznej. To próba kradzieży danych i pieniędzy - ostrzega ...

-

![Cyberataki nie odpuszczają. Polska na końcu rankingu bezpieczeństwa [© Artem - Fotolia.com ] Cyberataki nie odpuszczają. Polska na końcu rankingu bezpieczeństwa]()

Cyberataki nie odpuszczają. Polska na końcu rankingu bezpieczeństwa

Polska jednym z najbardziej niebezpiecznych miejsc w Europie? Tak. Przynajmniej jeżeli chodzi o podatność na cyberataki. Z najnowszego zestawienia przygotowanego przez Check Point Software Technologies wynika wprawdzie, że hakerzy nieco spuścili z tonu, ale to i tak nie zmieniło faktu, że nasz indeks zagrożeń plasuje nas w ogonie stawki. W maju ...

-

![Ataki APT w II kwartale 2018 r., czyli znowu Azja [© profit_image - Fotolia.com] Ataki APT w II kwartale 2018 r., czyli znowu Azja]()

Ataki APT w II kwartale 2018 r., czyli znowu Azja

W II kwartale br. ataki APT nie odpuszczały. Badany okres przyniósł wzrost aktywności hakerów szczególnie w regionie Azji. Wiele obserwowanych przez badaczy cybergangów dobierało cele i czas swoich kampanii według klucza newralgicznych incydentów geopolitycznych - czytamy w najświeższym podsumowaniu ekspertów Kaspersky Lab. Obserwacje prowadzone ...

-

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze]()

Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze

Jakie zagrożenia internetowe nękały nas w I połowie bieżącego roku? Z opublikowanego przez Check Point Software Technologies raportu wynika m.in., że cyberprzestępcy znowu chętnie sięgali po tzw. cryptominers, a więc złośliwe oprogramowanie służące wykopywaniu kryptowaluty. Zaobserwowano również intensyfikację ataków wieloplatformowych oraz zwrot ...

-

![5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik 5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik]()

5 zasad cyberbezpieczeństwa, które powinien znać każdy pracownik

... z kontami w serwisach do gier online czy inteligentnymi urządzeniami domowymi. Nawet w przypadku ataku haker nie będzie mógł wykorzystać prywatnych aplikacji i urządzeń jako punktów wejścia do sieci i systemów ... naruszenia bezpieczeństwa, bez względu na godzinę czy dzień tygodnia. Szybka reakcja pozwoli zatrzymać atak zanim rozprzestrzeni się ...

-

![Cyberprzestępcy dzielą się infrastrukturą [© Andrey Popov - Fotolia.com] Cyberprzestępcy dzielą się infrastrukturą]()

Cyberprzestępcy dzielą się infrastrukturą

... międzynarodowej sceny cyberzagrożeń. Ich działalność niejednokrotnie już owocowała katastrofalnymi wręcz skutkami. Wystarczy przypomnieć tu chociażby głośny na cały świat atak na ukraińskie elektrownie, który w 2015 roku spowodował przerwę w dostawie energii czy destrukcyjne uderzenia w amerykańskie i europejskie organizacje rządowe. Za pierwszym ...

-

![Śladami cyberprzestępcy: 9 etapów cyberataku na firmę [© Andrey Popov - Fotolia.com] Śladami cyberprzestępcy: 9 etapów cyberataku na firmę]()

Śladami cyberprzestępcy: 9 etapów cyberataku na firmę

Cyberprzestępcy to biegli fachowcy, którym wykradzenie z firmowej sieci cennych danych nie zabiera zbyt dużo czasu. Standardowy cyberatak składa się z kilku etapów. Zrozumienie tego schematu oraz poznanie wykorzystywanych przez hakerów podatności to krok w kierunku zminimalizowania ryzyka. Odpowiednie rozwiązania ochronne jesteśmy w stanie wdrożyć ...

-

![Puchar Świata w Rugby testem cyberbezpieczeństwa [© Andrey Burmakin - Fotolia.com] Puchar Świata w Rugby testem cyberbezpieczeństwa]()

Puchar Świata w Rugby testem cyberbezpieczeństwa

... szkodliwych ataków ofensywnych. Przeciw DDoS najskuteczniejszą ochronę zapewni cloud scrubbing analizujący ruch IP i odsiewający sztucznie wygenerowany ruch, wskazujący na potencjalny atak. Kolejne rozwiązania to firewalle nastawione na wykrywanie botów i kontrolę ruchu. Ireneusz Wiśniewski, dyrektor zarządzający

-

![Jak chronić sklep internetowy i jego klientów? [© Florian - Fotolia.com] Jak chronić sklep internetowy i jego klientów?]()

Jak chronić sklep internetowy i jego klientów?

Sklep internetowy to łakomy kąsek dla cyberprzestępców, a ataki na e-sklepy i ich klientów to pełna gama e-przestępstw. Od „odmowy usługi” (DoS), która zamyka możliwość generowania przychodu, do kampanii typu ransomware, poprzez które wyłudzane są dane i środki finansowe. Sezonowe szaleństwo sprzedażowe w e-commerce, które zaczyna się w czarny ...

-

![Ataki irańskich hakerów wymierzone w zagraniczne firmy [© Artur Marciniec - Fotolia.com] Ataki irańskich hakerów wymierzone w zagraniczne firmy]()

Ataki irańskich hakerów wymierzone w zagraniczne firmy

W związku z wydarzeniami w Iraku, które zelektryzowały świat, eksperci Check Point Software Technologies rozpoczęli dokładniejszy monitoring przestrzeni cybernetycznej i ilości ataków APT w regionie Iranu i Iraku. Wykazał on zintensyfikowane działania hakerów irańskich wymierzone w zagraniczne firmy. Według firmy Check Point co tydzień na ...

-

![Czego nauczyły nas cyberataki w dobie COVID-19? Czego nauczyły nas cyberataki w dobie COVID-19?]()

Czego nauczyły nas cyberataki w dobie COVID-19?

Wybuch pandemii nie umknął uwadze cyberprzestępców. Wymierzane w nas cyberataki coraz częściej bazują na strachu i emocjach związanych z koronawirusem. I nie jest to w zasadzie zaskoczeniem, bowiem cyberprzestępczy półświatek już wcześniej zwykł żerować na ludzkich słabościach. Jaka lekcja płynie z bieżącej sytuacji? Na co zwrócić szczególną uwagę ...

-

![Cyberbezpieczeństwo: Polska wśród 161 krajów dotkniętych 3 mln cyberataków Cyberbezpieczeństwo: Polska wśród 161 krajów dotkniętych 3 mln cyberataków]()

Cyberbezpieczeństwo: Polska wśród 161 krajów dotkniętych 3 mln cyberataków

W minionym tygodniu NSA, czyli Agencja Bezpieczeństwa Narodowego Stanów Zjednoczonych, opublikowała zestawienie 25 najbardziej popularnych luk w oprogramowaniu, które stanowią furtkę dla powiązanych z Chinami hakerów. Tylko w tym roku ofiarą przeprowadzanych za ich pośrednictwem cyberataków padło 161 krajów, w tym również Polska. Jak podaje Check ...

-

![Uwaga na maile z fałszywymi fakturami [© ra2 studio - Fotolia.com] Uwaga na maile z fałszywymi fakturami]()

Uwaga na maile z fałszywymi fakturami

Po koniec roku cyberprzestępcy obrali sobie przedsiębiorców na cel zintensyfikowanych ataków phishingowych. Hakerzy rozsyłają maile z fałszywymi fakturami, których celem jest wysyłka złośliwego oprogramowania lub wyłudzenie pieniędzy - ostrzegają eksperci ESET. Maile mają przyciągające uwagę i wzbudzające zaufanie tytuły, takie jak: „Upływa termin ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Windows-7-z-trojanami-MBuPgy.jpg)

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Aktualizacje-systemu-i-antywirusy-podstawa-ochrony-w-sieci-MBuPgy.jpg)

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-tozsamosci-w-Internecie-MBuPgy.jpg)

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Niedbali-pracownicy-zmniejszaja-bezpieczenstwo-IT-109866-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![Hakerzy nie śpią. Banki w niebezpieczeństwie [© frank peters - Fotolia.com] Hakerzy nie śpią. Banki w niebezpieczeństwie](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Hakerzy-nie-spia-Banki-w-niebezpieczenstwie-157086-150x100crop.jpg)

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad](https://s3.egospodarka.pl/grafika2/hakerzy/Bezpieczna-bankowosc-internetowa-Poznaj-5-zasad-157368-150x100crop.jpg)

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni](https://s3.egospodarka.pl/grafika2/G-Data/Dziura-w-Androidzie-uzytkownicy-bezbronni-161772-150x100crop.jpg)

![Jak wygląda cyberprzestępczość od kuchni? [© BillionPhotos.com - Fotolia.com] Jak wygląda cyberprzestępczość od kuchni?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jak-wyglada-cyberprzestepczosc-od-kuchni-166043-150x100crop.jpg)

![7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online [© Gina Sanders - Fotolia.com] 7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online](https://s3.egospodarka.pl/grafika2/apteki-online/7-sposobow-na-infekcje-czyli-jak-bezpiecznie-kupowac-w-aptekach-online-166711-150x100crop.jpg)

![Smartwatch, czyli zegarek idealny dla cyberprzestępcy [© nenetus - Fotolia.com] Smartwatch, czyli zegarek idealny dla cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inteligentne-zegarki/Smartwatch-czyli-zegarek-idealny-dla-cyberprzestepcy-169054-150x100crop.jpg)

![Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa? [© maxsim - Fotolia.com] Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepczosc-co-przeraza-male-i-srednie-przedsiebiorstwa-172347-150x100crop.jpg)

![Ransomware osłabnie: McAfee Labs przedstawia prognozy na 2017 rok [© DD Images - Fotolia.com] Ransomware osłabnie: McAfee Labs przedstawia prognozy na 2017 rok](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ransomware-oslabnie-McAfee-Labs-przedstawia-prognozy-na-2017-rok-185207-150x100crop.jpg)

![Bezpieczeństwo w sieci. Polska w ogonie Europy? [© anurak - Fotolia.com] Bezpieczeństwo w sieci. Polska w ogonie Europy?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Bezpieczenstwo-w-sieci-Polska-w-ogonie-Europy-192838-150x100crop.jpg)

![Tak wygląda cyberwojna [© Alik Mulikov - Fotolia.com] Tak wygląda cyberwojna](https://s3.egospodarka.pl/grafika2/cyberwojna/Tak-wyglada-cyberwojna-199038-150x100crop.jpg)

![OMG atakuje urządzenia IoT [© kaptn - Fotolia.com] OMG atakuje urządzenia IoT](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/OMG-atakuje-urzadzenia-IoT-204455-150x100crop.jpg)

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Bankowosc-uniwersalna-Polska-kradnie-pieniadze-204554-150x100crop.jpg)

![Cyberataki nie odpuszczają. Polska na końcu rankingu bezpieczeństwa [© Artem - Fotolia.com ] Cyberataki nie odpuszczają. Polska na końcu rankingu bezpieczeństwa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberataki-nie-odpuszczaja-Polska-na-koncu-rankingu-bezpieczenstwa-207063-150x100crop.jpg)

![Ataki APT w II kwartale 2018 r., czyli znowu Azja [© profit_image - Fotolia.com] Ataki APT w II kwartale 2018 r., czyli znowu Azja](https://s3.egospodarka.pl/grafika2/ataki-apt/Ataki-APT-w-II-kwartale-2018-r-czyli-znowu-Azja-207962-150x100crop.jpg)

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-I-pol-2018-r-Cryptominer-ciagle-w-grze-208211-150x100crop.jpg)

![Cyberprzestępcy dzielą się infrastrukturą [© Andrey Popov - Fotolia.com] Cyberprzestępcy dzielą się infrastrukturą](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepcy-dziela-sie-infrastruktura-214614-150x100crop.jpg)

![Śladami cyberprzestępcy: 9 etapów cyberataku na firmę [© Andrey Popov - Fotolia.com] Śladami cyberprzestępcy: 9 etapów cyberataku na firmę](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Sladami-cyberprzestepcy-9-etapow-cyberataku-na-firme-216531-150x100crop.jpg)

![Puchar Świata w Rugby testem cyberbezpieczeństwa [© Andrey Burmakin - Fotolia.com] Puchar Świata w Rugby testem cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Puchar-Swiata-w-Rugby-testem-cyberbezpieczenstwa-222822-150x100crop.jpg)

![Jak chronić sklep internetowy i jego klientów? [© Florian - Fotolia.com] Jak chronić sklep internetowy i jego klientów?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jak-chronic-sklep-internetowy-i-jego-klientow-225095-150x100crop.jpg)

![Ataki irańskich hakerów wymierzone w zagraniczne firmy [© Artur Marciniec - Fotolia.com] Ataki irańskich hakerów wymierzone w zagraniczne firmy](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-iranskich-hakerow-wymierzone-w-zagraniczne-firmy-226155-150x100crop.jpg)

![Uwaga na maile z fałszywymi fakturami [© ra2 studio - Fotolia.com] Uwaga na maile z fałszywymi fakturami](https://s3.egospodarka.pl/grafika2/phishing/Uwaga-na-maile-z-falszywymi-fakturami-234813-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)