-

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi]()

Trojan.Rbrute atakuje routery WiFi

... ataki typu ... na różnych stronach internetowych, użytkownik może zostać przekierowany na inne strony, utworzone przez hakerów. System ten jest obecnie wykorzystywany przez cyberprzestępców do zwiększenia liczby botnetów utworzonych przy użyciu szkodliwego oprogramowania Win32.Sector. System stosowany przez hakerów wygląda w następujący sposób: Na ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... narażone na różne ataki cybernetyczne, produkt ... na różnych etapach płatności. Lokalna wersja produktu (zainstalowana na urządzeniu klienta) „czuwa” nad płatnością do momentu, gdy znajdzie się ona w systemie banku. W przypadku gdy taka wersja lokalna nie jest zainstalowana na komputerze, użytkownik nadal potrzebuje ochrony na pewnym poziomie. System ...

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... cieszyło się również szkodliwe oprogramowanie potrafiące rozprzestrzeniać spam i przeprowadzać ataki DDoS. Większość popularnych szkodliwych programów jest teraz wielofunkcyjnych: ... Symbol ten, jeśli nie jest umieszczony na początku tekstu, jest interpretowany jako znak zero. W rzeczywistości system kodowania UTF-8 zawiera mnóstwo takich ...

-

![Havex: trojan atakujący sieci energetyczne [© Michael Gellner - Fotolia.com] Havex: trojan atakujący sieci energetyczne]()

Havex: trojan atakujący sieci energetyczne

... instalacji aplikacji zainfekowane maszyny łączyły się z serwerami Command&Control i wysyłały na nie wykradzione dane (w ten sposób na serwery Havexa trafiły informacje z około 1500 ... nie były to ataki amatorskie. Część kodu Havexa sugeruje dodatkowo, że jego twórcy nie tylko chcieli wykradać dane o procesach przemysłowych, ale również mieć wpływ na ...

-

![Cyberprzestępczość: tajemnice operacji Epic Turla Cyberprzestępczość: tajemnice operacji Epic Turla]()

Cyberprzestępczość: tajemnice operacji Epic Turla

... serwerach kontroli. Taka wymiana danych między dwoma szkodliwymi programami wskazuje na to, że mamy do czynienia z bliskim powiązaniem między stojącymi za ... potencjalne ofiary. Jeżeli dany użytkownik jest interesujący dla cyberprzestępców, jego system jest uaktualniany do pełnego systemu Turla Carbon” – skomentował Costin Raiu, dyrektor Globalnego ...

-

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003]()

Koniec wsparcia dla Microsoft Windows Server 2003

... się podatna na ataki ... na nową platformę? Alternatywą dla gwałtownego, nieprzemyślanego migrowania serwerów jest przydatna również w przypadku zwykłej eksploatacji datacenter metodyka mikrosegmentacji. Każdy serwer jest w niej traktowany jako osobny zasób, który musi potrafić sam się bronić – jest wyposażony w zaporę sieciową firewall, system ...

-

![Routery Linuks i Internet Rzeczy w niebezpieczeństwie! [© vchalup - Fotolia.com] Routery Linuks i Internet Rzeczy w niebezpieczeństwie!]()

Routery Linuks i Internet Rzeczy w niebezpieczeństwie!

... się również wykorzystujące ten sam system operacyjny urządzenia Internetu Rzeczy. Linux/Remaiten w pierwszej kolejności podejmuje próbę zalogowania się na wybrane urządzenie, a gdy to się nie udaje pobiera na nie złośliwy program. Wiele zainfekowanych w ten sposób komputerów tworzy botnet, a następnie przeprowadza ataki DDoS wycelowane w serwery ...

-

![Ransomware: jak się chronić? [© leowolfert - Fotolia.com] Ransomware: jak się chronić?]()

Ransomware: jak się chronić?

... jakich może znaleźć się firma, natomiast wiedza, na czym polega niebezpieczeństwo i jak skutecznie zabezpieczyć system, pozwala oddalić zagrożenie i pozwala na spokojny sen menadżerom. Poznaj swojego ... która okazała skłonność do zapłaty. Najważniejsze jest jednak pytanie, jak często ataki są rzeczywiście tak groźne, jak się wydają. Biorąc pod uwagę ...

-

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm]()

Nowe antywirusy ESET dla użytkowników domowych i małych firm

... dokonywania płatności online. Chroni przed keyloggerami, szyfrując komunikację pomiędzy klawiaturą a przeglądarką Monitor sieci domowej - sprawdza, czy domowy router jest podatny na ataki, m.in. czy jest zabezpieczony silnym hasłem oraz czy urządzenie posiada aktualne oprogramowanie (tzw. firmware). Udostępnia również listę urządzeń podłączonych do ...

-

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?]()

Kto odpowiada za bezpieczeństwo chmury w firmie?

... odpowiedzialności za cyberzagrożenia obecne w wyższych warstwach (jak np. uporczywe ataki APT) pociąga niesłusznie dostawcę usług. Tymczasem ta kwestia pozostaje w ... , jego funkcje, protokoły i reguły bezpieczeństwa działają w różny sposób na różnych platformach chmur publicznych, prywatnych czy w infrastrukturze fizycznej przedsiębiorstwa. ...

-

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?]()

iPhone też można zhakować. Jak zapobiec włamaniu?

... na aplikację Kalendarz. Choć może wydawać się najbezpieczniejszym miejscem na urządzeniu, w rzeczywistości pozostaje jednym z najczęstszych kanałów rozpowszechniania złośliwego oprogramowania w urządzeniach opartych o system ...

-

![Czy powstanie alternatywa dla Windows? [© Minerva Studio - Fotolia.com] Czy powstanie alternatywa dla Windows?]()

Czy powstanie alternatywa dla Windows?

... . Na podstawie informacji serwisu "The Wall Street Journal Online", który powołuje się na przedstawicieli japońskiego rządu nowy system będzie oparty na standardzie ... miały bardzo duży wpływ na rozpoczęcie projektu stworzenia nowego sytemu jest problem bezpieczeństwa systemów z pod znaku z Redmond. Ostatnie zmasowane ataki wirusów Slammer, Sobig ...

Tematy: -

![Cisco: bezpieczeństwo w Internecie 2010 [© stoupa - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2010]()

Cisco: bezpieczeństwo w Internecie 2010

... zapewniają dostęp do systemów finansowych, występuje coraz większe zapotrzebowanie na tzw. „słupy” (money mule), czyli osoby rekrutowane w celu zakładania kont ... wersji przystosowanej do działania na platformie mobilnej, znany pod nazwą SymbOS/Zitmo.Altr („Zitmo” to skrót od „Zeus in the Mobile”). Natomiast ataki w mediach społecznościowych nie ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... że to właśnie te przeprowadzone w tym okresie ataki na dużą skalę zwróciły uwagę organów ścigania na problem spamu. Najskuteczniejszą metodą spamerów było wykorzystywanie ... łącznie ze sklepami online oraz portalami społecznościowymi. Oszuści stosowali złożony system dystrybucji szkodliwego oprogramowania, łącząc ten rodzaj spamu z przyłączaniem ...

-

![Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw]()

Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw

... ataki APT na zlecenie, specjalizujących się w błyskawicznych operacjach - swego rodzaju 'cyber-najemników' współczesnego świata". Główne wyniki badania Kaspersky Lab: Na ... kilkaset ofiar (kilkadziesiąt ofiar wykorzystujących system Windows i ponad 350 ofiar wykorzystujących system Apple OS X). Na podstawie listy adresów IP wykorzystywanej ...

-

![Trojan bankowy Shylock zatrzymany Trojan bankowy Shylock zatrzymany]()

Trojan bankowy Shylock zatrzymany

... na celu zatrzymanie szkodliwego programu Shylock. W ramach operacji odłączono serwery stanowiące system kontroli trojana oraz zamknięto domeny wykorzystywane przez cyberprzestępców do komunikacji z zainfekowanymi komputerami. Shylock atakował systemy bankowości online na ...

-

![MS Security Essentials dla Windows XP bez wsparcia MS Security Essentials dla Windows XP bez wsparcia]()

MS Security Essentials dla Windows XP bez wsparcia

... zdecydują się uruchomić system Windows XP, ponieważ to napastnicy będą mieli prawdopodobnie większą wiedzę na temat luk w systemie” – opisuje na blogu Tim Rains, szef ... aktualizacji może wpłynąć na użytkowników, którzy nie mają zainstalowanego innego rozwiązania. Oprogramowanie antywirusowe może jeszcze zablokować ataki i oczyścić z infekcji w ...

-

![Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016 Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016]()

Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016

... Security for Mac. Aplikacja blokuje szkodliwe oprogramowanie oraz ataki phishingowe i inne niebezpieczne strony w przeglądarkach internetowych. Program ... system automatycznej ochrony przed exploitami, który uniemożliwia szkodliwemu oprogramowaniu wykorzystywanie luk w zabezpieczeniach legalnych aplikacji wykorzystywanych przez miliony ludzi na ...

-

![Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW]()

Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW

... wykonywać swoje działania niezależnie od woli użytkownika systemu Android: aby urządzenie zostało zainfekowane, użytkownik musi jedynie wejść na stronę spreparowaną przez cyberprzestępców. Dlaczego takie ataki są możliwe? Działanie skryptów jest możliwe w wyniku zastosowania przez cyberprzestępców szkodliwych narzędzi wykorzystujących kilka luk ...

-

![Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami [© Imillian - Fotolia.com] Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami]()

Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami

... na usuwaniu zagrożeń, jest w stanie usunąć każdą część malware, eliminując tym samym zagrożenie, i przywrócić system do stanu pierwotnego. Sophos Clean jest swoistym skanerem malware działającym na żądanie i zajmującym jedynie 11 MB na ...

-

![Bankowość mobilna. Co jej zagraża? Bankowość mobilna. Co jej zagraża?]()

Bankowość mobilna. Co jej zagraża?

... ataki man-in-the-middle (MITM) –cyberprzestępca stara się znaleźć pomiędzy dwiema stronami, które wymieniają informacje, monitoruje przepływ danych oraz może wpływać na ... maju 2017 roku z systemu Android korzysta 86% użytkowników smartfonów na świecie. Najpopularniejszy mobilny system jest również najczęstszym celem ataków hakerskich. Wynika to w ...

-

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody]()

Zabezpiecz router zanim wyrządzi szkody

... , bazą internetu jest system DNS (Domain Name System). Jego głównym zadaniem jest przełożenie – dla nas łatwych do zapamiętania – nazw domen na zrozumiałe dla komputerów ... , aby wskazywał na złośliwy serwer, będzie kontrolował połączenie, podobnie jak robi to usługodawca internetowy (ISP – ang. Internet Service Provider). Ataki tego rodzaju nie są ...

-

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT]()

Główne cyberzagrożenia związane z OT

... połączenie nie pozostaje bez wpływu na cyberbezpieczeństwo krytycznej infrastruktury. Firmy, które bagatelizują kwestie cyberbezpieczeństwa, narażają się na ryzyko utraty wszelkich korzyści, jakie niesie za sobą połączenie OT z IT. Każda przerwa w działaniu systemów przemysłowych, spowodowana przez ataki hakerskie, może mieć poważne konsekwencje ...

-

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... ataki pozorowane? Czasem jest to żart, czasem próba wyłudzenia pieniędzy, a czasem próba przed większym cyberatakiem. Fake hacking to termin opisujący działanie cyberprzestępców, które polega na ... atak powiedzie się i użytkownik uwierzy w to, że jego urządzenie lub system zostały zainfekowane przez złośliwe oprogramowanie, konsekwencje mogą okazać się ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... system został już zainfekowany, i omijał go. Program nosi nazwę „Nonficker" i jest dostępny na stronie http://iv.cs.uni-bonn.de/uploads/media/nonficker_01.zip. Jeżeli zainfekowany system ...

-

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... sytuacji dodaje fakt, że kod umożliwiający załączenie malware został opublikowany na jednym z bardziej popularnych forów. Teoretycznie więc cyberzłodzieje bez trudu ... przeglądarki. „Internauci, którzy nie dbają o to, by system ochrony był stale aktualizowany, umożliwiają ataki złośliwego oprogramowania. W tym przypadku, zarówno po stronie ...

-

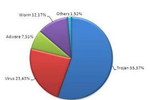

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

Panda Labs: trojany groźne w III kw. 2010

... na popularności na rzecz nowocześniejszych sposobów: wykorzystywania mediów społecznościowych (jak w przypadku ataków clickjacking wykorzystujących opcję „Lubię to” na Facebooku), fałszywych stron internetowych pozycjonowanych w wyszukiwarkach (BlackHat SEO) czy też luk 0-day. Ponadto, system ...

-

![Dyski Iomega dla Mac Dyski Iomega dla Mac]()

Dyski Iomega dla Mac

... , które zapewnią bezpieczeństwo przechowywanym danym. Dyski Mac Companion oferują ogromną przestrzeń na dane i wiele opcji podłączenia, jak również gniazdo do ładowania tabletów ... surfować nie narażając się na ataki internetowe i kradzież danych. Dostępność i gwarancja Dyski Iomega eGo™ Mac Edition oraz Iomega Helium dostępne są na rynku polskim w ...

-

![Kaspersky Internet Security i Anti-Virus 2013 Kaspersky Internet Security i Anti-Virus 2013]()

Kaspersky Internet Security i Anti-Virus 2013

... exploitom”, która dba o bezpieczeństwo aplikacji, które są potencjalnie podatne na ataki. Ponadto, łatwa w użyciu funkcja „Bezpieczne pieniądze” zapewni ... zwane luki zero-day. Te ostatnie należą do najbardziej niebezpiecznych, infekując system za pośrednictwem nieznanych lub niezałatanych luk w popularnym oprogramowaniu. Technologia „Automatyczne ...

-

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą]()

8 zastosowań Big Data, które cię zaskoczą

... na złocistym trunku zrobił ostatnio izraelski startup WeissBeerger, który jako pierwszy na świecie opracował i wdrożył w barach, pubach i restauracjach system monitorujący na żywo: ilość ... USA rolę kluczową. Pozwala udaremniać, wychwytywać i namierzać ataki hakerskie na instytucje publiczne, a także lokalizować potencjalne zagrożenia, wliczając te ...

-

![Smishing i spoofing zagrożone wysokimi karami. W życie wchodzi ustawa anty-spoofingowa Smishing i spoofing zagrożone wysokimi karami. W życie wchodzi ustawa anty-spoofingowa]()

Smishing i spoofing zagrożone wysokimi karami. W życie wchodzi ustawa anty-spoofingowa

... Mamy nadzieję, że obowiązek monitorowania smishingu przełoży się na jeszcze szybsze reagowanie na ataki. Przestępcy często podszywają się pod podmioty publiczne, wykorzystując ich ... i zatrzymanie fałszywych SMS-ów na wczesnym etapie. Sami w SMSAPI od wielu lat dbamy o bezpieczeństwo odbiorców i stale rozwijamy system, który wyłapuje próby podszycia ...

-

![Polski Internet a koniec Windows XP Polski Internet a koniec Windows XP]()

Polski Internet a koniec Windows XP

... System, dla którego wsparcie techniczne firmy Microsoft dobiega właśnie końca. Instytut Monitorowania Mediów postanowił sprawdzić czy XP-ek w dyskusjach internautów jest równie żywy, jak na ... jednocześnie przed konsekwencjami takich nawyków. Użytkownicy XP są narażeni na ataki w znacznie większym stopniu niż ci, którzy korzystają z nowszych systemów ...

-

![Nie(bezpieczna) sztuczna inteligencja Nie(bezpieczna) sztuczna inteligencja]()

Nie(bezpieczna) sztuczna inteligencja

... rzeczy jest sztuczna inteligencja, pozwalająca realizować ataki osobom bez wielkiego doświadczenia w zakresie tworzenia złośliwych programów. Sztuczna inteligencja po dobrej stronie mocy Często można odnieść wrażenie, że dostawcy systemów bezpieczeństwo wprowadzili rozwiązania bazujące na sztucznej inteligencji oraz uczeniu maszynowym dopiero po ...

-

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet]()

Dyrektorzy IT a firmowy Internet

... muzyki (również 36%). Są to z pewnością przykłady zastosowań Internetu powodujących obniżenie produktywności przy jednoczesnym narażeniu sieci przedsiębiorstwa lub instytucji na ataki. Podejście europejskich firm i instytucji do ograniczania dostępu do różnych technologii internetowych zależy od kraju, w którym działają. Najbardziej pobłażliwi są ...

-

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

... : Upewnij się, czy na komputerze zainstalowany jest aktywny i aktualny system zabezpieczeń. Sprawdź, czy oprócz możliwości wykrywania wirusów na podstawie sygnatur, program ten wyposażono ... instaluj wszystkie najnowsze poprawki zabezpieczeń. Cyberprzestępcy często przeprowadzają ataki, wykorzystując luki w zabezpieczeniach popularnych programów. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Rbrute-atakuje-routery-WiFi-133682-150x100crop.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Havex: trojan atakujący sieci energetyczne [© Michael Gellner - Fotolia.com] Havex: trojan atakujący sieci energetyczne](https://s3.egospodarka.pl/grafika2/havex/Havex-trojan-atakujacy-sieci-energetyczne-139408-150x100crop.jpg)

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003](https://s3.egospodarka.pl/grafika2/Microsoft-Windows-Server-2003/Koniec-wsparcia-dla-Microsoft-Windows-Server-2003-159703-150x100crop.jpg)

![Routery Linuks i Internet Rzeczy w niebezpieczeństwie! [© vchalup - Fotolia.com] Routery Linuks i Internet Rzeczy w niebezpieczeństwie!](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Routery-Linuks-i-Internet-Rzeczy-w-niebezpieczenstwie-173583-150x100crop.jpg)

![Ransomware: jak się chronić? [© leowolfert - Fotolia.com] Ransomware: jak się chronić?](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ransomware-jak-sie-chronic-180113-150x100crop.jpg)

![Nowe antywirusy ESET dla użytkowników domowych i małych firm [© trahko - Fotolia.com] Nowe antywirusy ESET dla użytkowników domowych i małych firm](https://s3.egospodarka.pl/grafika2/antywirusy-ESET/Nowe-antywirusy-ESET-dla-uzytkownikow-domowych-i-malych-firm-211314-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Kto-odpowiada-za-bezpieczenstwo-chmury-w-firmie-221932-150x100crop.jpg)

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?](https://s3.egospodarka.pl/grafika2/iPhone/iPhone-tez-mozna-zhakowac-Jak-zapobiec-wlamaniu-247975-150x100crop.jpg)

![Czy powstanie alternatywa dla Windows? [© Minerva Studio - Fotolia.com] Czy powstanie alternatywa dla Windows?](https://s3.egospodarka.pl/grafika//Czy-powstanie-alternatywa-dla-Windows-iG7AEZ.jpg)

![Cisco: bezpieczeństwo w Internecie 2010 [© stoupa - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2010](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2010-MBuPgy.jpg)

![Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami [© Imillian - Fotolia.com] Sophos Clean dla ochrony przed trojanami, ransomware i rootkitami](https://s3.egospodarka.pl/grafika2/Sophos-Clean/Sophos-Clean-dla-ochrony-przed-trojanami-ransomware-i-rootkitami-176282-150x100crop.jpg)

![Zabezpiecz router zanim wyrządzi szkody [© Piotr Adamowicz - Fotolia.com] Zabezpiecz router zanim wyrządzi szkody](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zabezpiecz-router-zanim-wyrzadzi-szkody-209418-150x100crop.jpg)

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Glowne-cyberzagrozenia-zwiazane-z-OT-219240-150x100crop.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą](https://s3.egospodarka.pl/grafika2/big-data/8-zastosowan-Big-Data-ktore-cie-zaskocza-173713-150x100crop.jpg)

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Dyrektorzy-IT-a-firmowy-Internet-apURW9.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Oferta mieszkań od deweloperów znacząco wzrosła [© Freepik] Oferta mieszkań od deweloperów znacząco wzrosła](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Oferta-mieszkan-od-deweloperow-znaczaco-wzrosla-265958-150x100crop.jpg)

![Zadłużenie sprzedawców sprzętu AGD urosło o 300% w ciągu 2 lat [© Freepik] Zadłużenie sprzedawców sprzętu AGD urosło o 300% w ciągu 2 lat](https://s3.egospodarka.pl/grafika2/sprzet-AGD/Zadluzenie-sprzedawcow-sprzetu-AGD-uroslo-o-300-w-ciagu-2-lat-265955-150x100crop.jpg)

![Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r [© Gosia K. z Pixabay] Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r](https://s3.egospodarka.pl/grafika2/banki/Liczba-przelewow-Express-Elixir-w-III-2025-wzrosla-o-25-r-r-265952-150x100crop.jpg)

![Dla kogo upadłość konsumencka? [© Freepik] Dla kogo upadłość konsumencka?](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Dla-kogo-upadlosc-konsumencka-265945-150x100crop.jpg)