-

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli]()

Praca w Internecie wymaga kontroli

... . Uczciwy pracownik nie potrzebuje kontroli, jednak wobec osób, które nadużywają system i zaufanie pracodawcy, warto wdrożyć narzędzia, które zweryfikują jakość pracy.” – twierdzi David ... ryzyko strat zadanych przez szkodliwe oprogramowanie i ataki sieciowe. Inni czasem lekceważą zasady, narażając pracodawcę na straty. W ten sposób firmy padają ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... robaka .A i .B nadal się rozprzestrzeniają. Zainfekowane komputery podatne na dalsze ataki są obecnie monitorowane przez przedstawicieli prawa i członków Conficker Working ... ochronny może wykryć zagrożenie zanim zostanie ono przeniesione na komputer. Jeśli zdarzy się, że system już został zainfekowany Confickerem, należy zastosować odpowiednie ...

-

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?]()

Jak dbać o bezpieczeństwo urządzeń mobilnych?

... podatność użytkownika na ataki tego rodzaju. Zainstaluj antywirusa Niektórzy producenci oprogramowania antywirusowego oferują bezpłatne programy antywirusowe na telefony z ... na nim. Rozwiązanie to gwarantuje, że połączenie USB zostanie użyte wyłącznie w celu naładowania baterii. Aktualizuj system operacyjny Dobrze jest regularnie aktualizować system ...

-

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?]()

Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?

... na kilka godzin pozbawionych energii elektrycznej. Kolejny sektor, który najprawdopodobniej nie będzie mógł liczyć na odpoczynek od cyberprzestępców to branża gier wideo. Cyberprzestępcy będą chcieli wykorzystać potencjalne luki bezpieczeństwa lub zainfekować system ...

-

![Świat: wydarzenia tygodnia 41/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2017]()

Świat: wydarzenia tygodnia 41/2017

... system operacyjny open source, rywal dla systemu Android). Rywalizacje z Androidem nie do końca udała się, firma stworzyła system dla zaawansowanych użytkowników, nie dla przeciętnego użytkownika. Teraz firma stawia na ... częsta praktyka. Bez podszycia się pod instytucje wzbudzające zaufanie, ataki tego typu nie byłyby skuteczne. Dlatego tak istotne ...

-

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?]()

Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?

... i radzą, jak się przed nimi chronić. Jak dużym zagrożeniem są ataki na inwestujących w waluty wirtualne, pokazują dane Federalnej Komisji Handlowej Stanów Zjednoczonych. ... , w którym ofiary nakłania się do inwestowania w nieistniejące firmy lub „system szybkiego zarabiania”. W rzeczywistości pieniądze nieświadomych inwestorów trafiają do kieszeni ...

-

![Wstrzymana paczka? Uważaj, to może być phishing Wstrzymana paczka? Uważaj, to może być phishing]()

Wstrzymana paczka? Uważaj, to może być phishing

... finansowych, np. numerów kart, ich kodów CVC/CVV oraz dat ważności. Warto zainstalować oprogramowanie antywirusowe i na bieżąco aktualizować system operacyjny. W przypadku chęci weryfikacji otrzymanej wiadomości należy ją przesłać na bezpłatny numer 8080 udostępniony przez CERT Polska. W odpowiedzi otrzymamy informację czy wiadomość jest prawdziwa ...

-

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee]()

Nowe cyber-zagrożenia wg McAfee

... wykorzystania, hakerzy za ich pomocą wyszukują nieznane dotąd luki w zabezpieczeniach. System Vista jako przyszłość zabezpieczeń Chociaż firma Microsoft podjęła ... bezpieczne, firma McAfee dostrzega gwałtowny wzrost ataków na urządzenia mobilne i ich zwiększające się zróżnicowanie techniczne. Ograniczanie wyciekania ... narzędzi hakerskich, a ataki ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... na analizie zachowań. Można spodziewać się pojawienia się nowych technologii, ponieważ obecnie wykorzystywane (ukierunkowane ataki na ...

-

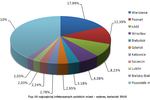

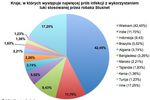

![Szkodliwe programy w Polsce IV 2009 Szkodliwe programy w Polsce IV 2009]()

Szkodliwe programy w Polsce IV 2009

... system Kaspersky Security Network (KSN). Kaspersky Security Network (KSN) to technologia gromadzenia danych o zagrożeniach zaimplementowana w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników indywidualnych. Raport podzielony jest na ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... oprogramowania, aktualny system operacyjny, dobrze skonfigurowana zapora sieciowa oraz ochrona antywirusowa z modułem heurystycznym będą tutaj niekwestionowaną podstawą. Na ... stosowała regularne skanowanie plików wgrywanych na serwer, być może udałoby się zwalczyć – albo przynajmniej w dużym stopniu ograniczyć – ataki typu „drive-by download”. Inne ...

-

![Małe agencje marketingowe atakowane przez hakerów Małe agencje marketingowe atakowane przez hakerów]()

Małe agencje marketingowe atakowane przez hakerów

... incydent naruszenia bezpieczeństwa może wystarczyć do zepsucia nowych relacji i zagrozić przyszłości firmy. Co sprawia, że mała agencja marketingowa jest podatna na ataki? Raport Verizon Data Breach Investigations z 2013 r. ujawnił, że 20% wszystkich włamań sieciowych miało miejsce w firmach z branży informacji i profesjonalnych usług. Dlaczego ...

-

![Kadra zarządzająca a bezpieczeństwo IT [© Dreaming Andy - Fotolia.com] Kadra zarządzająca a bezpieczeństwo IT]()

Kadra zarządzająca a bezpieczeństwo IT

... ma się całkiem dobrze. Cyberprzestępcy przeszli do następnego etapu, zastępując tradycyjne, ogólnosieciowe ataki wielopoziomowymi, rozbudowanymi uderzeniami, wobec których bezsilne stają się firewalle, antywirusy czy IPS-y oparte na sygnaturach. Z analiz FireEye wynika, że w ponad 95 procent przedsiębiorstw, pomimo zainstalowania systemów ...

-

![Luka wykorzystywana przez robaka Stuxnet ciągle groźna Luka wykorzystywana przez robaka Stuxnet ciągle groźna]()

Luka wykorzystywana przez robaka Stuxnet ciągle groźna

... w zabezpieczeniach (tzw. exploity), należy przede wszystkim regularnie uaktualniać system operacyjny oraz zainstalowane programy. Należy także unikać ... Kaspersky Lab moduł Automatyczne zapobieganie exploitom, który odpiera ataki dzięki wykorzystaniu metod heurystycznych pozwalających na wykrywanie nawet nieznanych zagrożeń. Technologia ta wchodzi ...

-

![Nowy Kaspersky Internet Security for Mac Nowy Kaspersky Internet Security for Mac]()

Nowy Kaspersky Internet Security for Mac

... czy inne słabe punkty – umożliwiają cyberprzestępcom wyrządzenie szkody użytkownikom na niemal każdym urządzeniu, niezależnie od tego, czy działa ono pod kontrolą ... Dlatego w naszym nowym rozwiązaniu bezpieczeństwa dla Maców zwróciliśmy szczególną uwagę na technologie, które chronią prywatność użytkowników online – powiedział Nikita Szwecow, ...

-

![Świat: wydarzenia tygodnia 49/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 49/2017]()

Świat: wydarzenia tygodnia 49/2017

... ataki man-in-the-middle (MITM) –cyberprzestępca stara się znaleźć pomiędzy dwiema stronami, które wymieniają informacje, monitoruje przepływ danych oraz może wpływać na ... maju 2017 roku z systemu Android korzysta 86% użytkowników smartfonów na świecie. Najpopularniejszy mobilny system jest również najczęstszym celem ataków hakerskich. Wynika to w ...

-

![Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę [© Maciej - Fotolia.com] Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę]()

Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę

... wycelowanego w system Android. Szkodnik rozprzestrzeniał się poprzez przechwytywanie ustawień DNS w routerach i dał się we znaki przede ... stojący za za Roaming Mantis wyszukują podatne na ataki routery, a następnie infekują je poprzez dość prostą sztuczkę jaką jest przechwytywanie ustawień DNS na tych urządzeniach sieciowych. Metoda infekowania ...

-

![Cyberbezpieczeństwo: oczywiste metody nie zawsze skuteczne? Cyberbezpieczeństwo: oczywiste metody nie zawsze skuteczne?]()

Cyberbezpieczeństwo: oczywiste metody nie zawsze skuteczne?

... szkody. Szybkie reakcje na ataki ... na kulturę bezpieczeństwa, biznes powinien inwestować w elastyczne technologie, które nie powodują tarć w organizacji. Specjaliści ds. bezpieczeństwa muszą podejmować szybkie i świadome decyzje. Niestety jednak często są uzbrojeni w dziesiątki narzędzi pochodzących od różnych dostawców. Połączenie ich w jeden system ...

-

![Bezpieczeństwo polskich internautów [© Scanrail - Fotolia.com] Bezpieczeństwo polskich internautów]()

Bezpieczeństwo polskich internautów

... na systemy operacyjne lub usługi systemowe. Blokowanie ruchu internetowego Ponad 1 mln razy został zablokowany ruch internetowy – głównie były to blokady reklam, wadliwych pakietów TCP/UDP czy nieautoryzowanego dostępu innego oprogramowania. Panuje ogólne przeświadczenie, iż ataki ...

-

![Jak ustrzec się oszustów [© Scanrail - Fotolia.com] Jak ustrzec się oszustów]()

Jak ustrzec się oszustów

... na świecie serwisu aukcyjnego eBay.com.(233 ataki ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

... nowego systemu na wirusy jako wyzwanie. Na podobne ataki testujące poprawność ... na nowych użytkowników. W 2009 roku wirtualne zagrożenia mogą stać się jeszcze większym problemem niż dotychczas. Zagrożenia w systemie DNS. Cybernetyczni przestępcy będą wykorzystywać do swoich celów znane luki w rejestrach systemu nazw domen (domain name system ...

-

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze]()

Uzależnienie od Internetu coraz powszechniejsze

... na forach internetowych”, dodaje Zamarlik. Co więcej, eksperci z laboratorium G Data zarejestrowali fałszywe strony wzorowane na system zabezpieczeń Firefoxa. Większość użytkowników tej popularnej przeglądarki prawdopodobnie już spotkała się z czerwono białym komunikatem ostrzegającym przed wejściem na ...

-

![Norton Internet Security i Norton Antivirus 2011 Norton Internet Security i Norton Antivirus 2011]()

Norton Internet Security i Norton Antivirus 2011

... ryzykowne w porównaniu do 58 milionów członków Norton Community Watch. System Insight 2.0 z nową funkcją Proactive Performance Alerts monitoruje wszystkie działające aplikacje i ... systemu. Kreator konfiguracji Norton Bootable Recovery tworzy ratunkowy dysk startowy na płycie CD/DVD bądź nośniku USB. Wydajność Norton Internet Security 2011 działa ...

-

![Nowe technologie a bezpieczeństwo informacji [© Scanrail - Fotolia.com] Nowe technologie a bezpieczeństwo informacji]()

Nowe technologie a bezpieczeństwo informacji

... wprowadziła żadnych procedur by zminimalizować ryzyko związane z Cloud Computingiem. "Z uwagi na ogromne korzyści biznesowe związane z przetwarzaniem w chmurze, również w Polsce znaczna ... Dla 72% menadżerów największym ryzykiem IT były zewnętrzne ataki. Ankietowani winią za nie najczęściej korzystanie przez pracowników z mediów społecznościowych. ...

-

![Zagrożenia internetowe w 2012 r. - prognozy Zagrożenia internetowe w 2012 r. - prognozy]()

Zagrożenia internetowe w 2012 r. - prognozy

... . Legalne aplikacje dla urządzeń mobilnych okażą się wrażliwe na ataki, co ułatwi cyberprzestępcom kradzieże danych. Niebezpieczeństwa czyhające na platformy mobilne przybierają zazwyczaj postać złośliwych aplikacji. Trend Micro spodziewa się, że cyberprzestępcy skupią swoją uwagę na legalnych aplikacjach, odnajdując podatności lub błędy w kodzie ...

-

![Zagrożenia internetowe dla graczy Zagrożenia internetowe dla graczy]()

Zagrożenia internetowe dla graczy

... 000 prób infekowania graczy szkodliwym oprogramowaniem. Ataki te miały na celu uzyskanie dostępu do danych osobistych, takich jak hasła do gier online ... średnio 10 kampanii spamowych mających na celu rozsyłanie szkodliwych odsyłaczy wycelowanych w graczy, co w efekcie przekłada się na 500 prób infekowania użytkowników przez przeglądarki WWW dziennie ...

-

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015]()

Ewolucja złośliwego oprogramowania II kw. 2015

... pomocy których atakuje, między innymi, kilka popularnych aplikacji e-mail. Ataki na sieć: zagrożenia finansowe Odnotowano 5 900 000 powiadomień dotyczących prób ... większość państw spośród pierwszej dziesiątki znajduje się na zaawansowanym poziomie technologicznym i/lub posiada rozwinięty system bankowy, co przyciąga uwagę cyberprzestępców. Zagrożenia ...

-

![Internet Rzeczy to fikcja? [© Shawn Hempel - Fotolia.com] Internet Rzeczy to fikcja?]()

Internet Rzeczy to fikcja?

... zauważa Adam Stańczyk, Analityk Biznesowy w BPSC, firmie która wdrożyła do tej pory system ERP w ponad 600 przedsiębiorstwach produkcyjnych i handlowych. Jego zdaniem dane z ... miało luki w oprogramowaniu pozwalające na niepożądaną ingerencję. Oznacza to, że aż 92% podłączonych do sieci urządzeń jest podatnych na ataki. Co ciekawe, wśród zagrożonych ...

-

![McAfee MVISION: nowy pakiet bezpieczeństwa dla biznesu [© vege - Fotolia] McAfee MVISION: nowy pakiet bezpieczeństwa dla biznesu]()

McAfee MVISION: nowy pakiet bezpieczeństwa dla biznesu

... ochrony McAfee oraz zabezpieczeń wbudowanych w Windows 10. - System McAfee ePO jest jednym z pionierów zintegrowanej automatyzacji i ... jego działaniu, McAfee MVISION Mobile ustala, czy wystąpiły czynniki wskazujące na naruszenie i tym samym identyfikuje zaawansowane ataki wykorzystujące sprzęt, instalowane aplikacje i niezaufane sieci. Zasoby ...

Tematy: McAfee, bezpieczeństwo w internecie -

![Spam i phishing w III kw. 2018 r. [© thodonal - Fotolia.com] Spam i phishing w III kw. 2018 r.]()

Spam i phishing w III kw. 2018 r.

... Ataki phishingowe w największym stopniu dotknęły sektor finansowy: ponad jedna trzecia z nich była wymierzona w klientów banków, systemy płatności oraz sklepy online. Jest to kontynuacja trendu zaobserwowanego w II kwartale, gdy odsetek ataków na ... , że mogłeś podać swój login i hasło na fałszywej stronie internetowej, natychmiast zmień swoje hasło. ...

-

![Nielegalny sklep online wspiera oszustwa finansowe [© ArtemSam - Fotolia.com] Nielegalny sklep online wspiera oszustwa finansowe]()

Nielegalny sklep online wspiera oszustwa finansowe

... się pod nas oszust za pośrednictwem skradzionej karty. W zależności od rezultatów przeprowadzonej analizy system bezpieczeństwa może zatwierdzić transakcję, zadecydować o jej odrzuceniu lub też przekazać ją do dalszej ... uzyskania dostępu do najistotniejszych i najaktualniejszych danych o zagrożeniach i przygotowania się na potencjalne przyszłe ataki ...

-

![Ransomware: 3 lata po WannaCry niebezpieczeństwo nie maleje Ransomware: 3 lata po WannaCry niebezpieczeństwo nie maleje]()

Ransomware: 3 lata po WannaCry niebezpieczeństwo nie maleje

... ransomware. Ich ataki stały się bardziej precyzyjne i zorientowane na firmy, organizacje rządowe ... na nośniku fizycznym, ale również w chmurze (w postaci zaszyfrowanej). Upewnij się, że w razie potrzeby możesz szybko uzyskać do nich dostęp. Instaluj wszystkie aktualizacje bezpieczeństw natychmiast po ich udostępnieniu. Zawsze aktualizuj swój system ...

-

![Ransomware, phishing i inni - fałszywe maile to codzienność Ransomware, phishing i inni - fałszywe maile to codzienność]()

Ransomware, phishing i inni - fałszywe maile to codzienność

... także sprawdzenie, które ataki socjotechniczne, takie jak phishing, mogłyby ominąć obecny system bezpieczeństwa IT. Na koniec ważne jest, aby pamiętać o regularnym uszczelnianiu zabezpieczeń oraz ich dostosowywaniu do stale zmieniających się warunków, ponieważ nawet najbardziej „cyberświadoma” firma jest narażona na działania hakerów. Oczywiście ...

-

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?]()

Jak zapobiegać wyciekom danych firmowych w chmurze?

... kolei w przyszłym roku mają wzrosnąć o kolejne 19%. Jednocześnie skala tych zmian wpływa na większą liczbę pomyłek popełnianych przez ludzi – w tym błędnej konfiguracji rozwiązań chmurowych, co naraża wrażliwe dane na ataki cyberprzestępców. Według danych udostępnionych przez amerykańskiego dostawcę usług telekomunikacyjnych Verizon różnego rodzaju ...

-

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze]()

Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze

... a Service, choć oczywiście w wydaniu przestępczym określonym jako Ransomware as a Service, w ostatnich miesiącach wyraźnie przybrał na sile. Cyberprzestępcy tworzą swego rodzaju środowisko ERP, czyli system do kompleksowego zarządzania działalnością takiej „firmy”, z platformami, które zarządzają narzędziami do atakowania, czatami z obsługą klienta ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli](https://s3.egospodarka.pl/grafika/internet/Praca-w-Internecie-wymaga-kontroli-MBuPgy.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Jak-dbac-o-bezpieczenstwo-urzadzen-mobilnych-137095-150x100crop.jpg)

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-nie-ransomware-a-jackware-Czym-dadza-nam-w-kosc-cyberprzestepcy-187021-150x100crop.jpg)

![Świat: wydarzenia tygodnia 41/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-41-2017-12AyHS.jpg)

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?](https://s3.egospodarka.pl/grafika2/inwestowanie-w-kryptowaluty/Inwestowanie-w-kryptowaluty-jak-chronic-sie-przed-oszustwami-243198-150x100crop.jpg)

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Nowe-cyber-zagrozenia-wg-McAfee-apURW9.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Kadra zarządzająca a bezpieczeństwo IT [© Dreaming Andy - Fotolia.com] Kadra zarządzająca a bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/kadra-zarzadzajaca/Kadra-zarzadzajaca-a-bezpieczenstwo-IT-140499-150x100crop.jpg)

![Świat: wydarzenia tygodnia 49/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 49/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-49-2017-12AyHS.jpg)

![Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę [© Maciej - Fotolia.com] Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Sprawdz-ustawienia-routera-Roaming-Mantis-uderza-w-Polske-206100-150x100crop.jpg)

![Bezpieczeństwo polskich internautów [© Scanrail - Fotolia.com] Bezpieczeństwo polskich internautów](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezpieczenstwo-polskich-internautow-apURW9.jpg)

![Jak ustrzec się oszustów [© Scanrail - Fotolia.com] Jak ustrzec się oszustów](https://s3.egospodarka.pl/grafika/phishing/Jak-ustrzec-sie-oszustow-apURW9.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze](https://s3.egospodarka.pl/grafika/siecioholizm/Uzaleznienie-od-Internetu-coraz-powszechniejsze-MBuPgy.jpg)

![Nowe technologie a bezpieczeństwo informacji [© Scanrail - Fotolia.com] Nowe technologie a bezpieczeństwo informacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Nowe-technologie-a-bezpieczenstwo-informacji-apURW9.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2015-160907-150x100crop.jpg)

![Internet Rzeczy to fikcja? [© Shawn Hempel - Fotolia.com] Internet Rzeczy to fikcja?](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Internet-Rzeczy-to-fikcja-175928-150x100crop.jpg)

![McAfee MVISION: nowy pakiet bezpieczeństwa dla biznesu [© vege - Fotolia] McAfee MVISION: nowy pakiet bezpieczeństwa dla biznesu](https://s3.egospodarka.pl/grafika2/McAfee/McAfee-MVISION-nowy-pakiet-bezpieczenstwa-dla-biznesu-208622-150x100crop.jpg)

![Spam i phishing w III kw. 2018 r. [© thodonal - Fotolia.com] Spam i phishing w III kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-III-kw-2018-r-211864-150x100crop.jpg)

![Nielegalny sklep online wspiera oszustwa finansowe [© ArtemSam - Fotolia.com] Nielegalny sklep online wspiera oszustwa finansowe](https://s3.egospodarka.pl/grafika2/oszustwa-finansowe/Nielegalny-sklep-online-wspiera-oszustwa-finansowe-217498-150x100crop.jpg)

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Jak-zapobiegac-wyciekom-danych-firmowych-w-chmurze-240727-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)