-

![Packard Bell EasyNote serii X Packard Bell EasyNote serii X]()

Packard Bell EasyNote serii X

... EasyNote NX i Packard Bell EasyNote TX zwrócono szczególną uwagę na wzornictwo. Wszystkie wersje modelu są wyrazem indywidualizmu i silnej osobowości właściciela. Komputery Packard Bell EasyNote X wyróżniają się na tle konkurencji kompaktową budową. Na uwagę zasługuje w szczególności obecny w modelu EasyNote NX ekran, który ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... celom jest robak internetowy Stuxnet, za pomocą którego udało się poważnie zakłócić działanie systemów przemysłowych i który przenosił się również na komputery niepołączone z siecią, stwarzając zagrożenie dla maszyn bez dostępu do sieci lokalnych czy Internetu. Skierowane przeciw konkretnym osobom ataki, polegające na ...

-

![Bezpieczeństwo IT w chmurze [© Scanrail - Fotolia.com] Bezpieczeństwo IT w chmurze]()

Bezpieczeństwo IT w chmurze

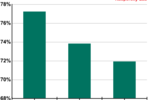

... przez firmę Applied Research. Przeprowadziła ona ankietę, w której udział wzięli szefowie działów IT oraz członkowie najwyższego kierownictwa firm odpowiedzialni za komputery, sieci i zasoby technologiczne zarówno w małych i średnich firmach, jak i w korporacjach. Jest to jedna z największych ankiet na temat przetwarzania w chmurze. Wyniki bazują ...

-

![Przetargi - raport XII 2011 Przetargi - raport XII 2011]()

Przetargi - raport XII 2011

... wykończeniowe (1.317), roboty w zakresie instalacji elektrycznych (1.320), różny sprzęt i artykuły biurowe (1.334), roboty izolacyjne (1.354), roboty w zakresie ochrony przeciwpowodziowej (1.375), komputery osobiste (1.385), produkty zwierzęce, mięso i produkty mięsne (1.396 ogłoszeń), roboty w zakresie burzenia, roboty ziemne (1.402 ogłoszenia).

-

![Polskie firmy stawiają na aplikacje mobilne [© Scanrail - Fotolia.com] Polskie firmy stawiają na aplikacje mobilne]()

Polskie firmy stawiają na aplikacje mobilne

... na to, gdzie ostatecznie trafią. Zarządzaj efektywnie. Urządzenia mobilne to pełnoprawne punkty końcowe, które wymagają takiej samej uwagi, jak tradycyjne komputery. Wiele procesów, zasad, umiejętności i technologii ze świata desktopów i laptopów dotyczy również platform mobilnych. Zarządzanie urządzeniami mobilnymi powinno być zatem zintegrowane ...

-

![Atak hakerów: spam z propozycją pracy Atak hakerów: spam z propozycją pracy]()

Atak hakerów: spam z propozycją pracy

... z systemów antyspamowych wyposażonych również w moduł antyphishingowy, chroniący użytkowników przed wyłudzeniem danych dostępowych do konta – dodaje. Użytkownicy prywatni powinni wyposażyć swoje komputery w oprogramowanie chroniące. Wiele takich programów jest dostępnych w sieci za darmo.

-

![Notebook ASUS U44SG Notebook ASUS U44SG]()

Notebook ASUS U44SG

... mogą swobodnie korzystać z komputera przez cały dzień z dala od jakiegokolwiek gniazdka zasilającego. Szybsze i lepsze Pamięć masowa SSD sprawia, że nowe komputery mobilne U44 są niezwykle szybkie i niezawodne. Dyski SSD wykraczają dalece poza możliwości dysków mechanicznych, są też dużo bardziej odporne na ...

-

![Ranking najcenniejszych marek 2012 [© Michael Brown - Fotolia.com] Ranking najcenniejszych marek 2012]()

Ranking najcenniejszych marek 2012

... dokonała znaczącej inwestycji na tym kontynencie, przejmując sklepy Massmart. Mobilna przyszłość: Przyszłością Internetu będą w przeważającej mierze urządzenia mobilne, a nie komputery. Sektor komunikacji mobilnej był w pewnym stopniu chroniony przed skutkami recesji, gdyż wydatki w tym sektorze były jednymi z nielicznych, których konsumenci ...

-

![E-handel w Polsce I-VI 2012 E-handel w Polsce I-VI 2012]()

E-handel w Polsce I-VI 2012

... Od lat tzw. "gadżety" czyli najnowsze modele telefonów, konsol czy innych urządzeń elektronicznych tryumfują we wszelkich statystykach. Zresztą to właśnie komputery i elektronika stanowiły początek handlu internetowego w Polsce. Jednakże lista Top 10 produktów nie odzwierciedla generalnego zainteresowania kategoriami produktów w porównywarce Nokaut ...

-

![Ewolucja spamu IV-VI 2012 Ewolucja spamu IV-VI 2012]()

Ewolucja spamu IV-VI 2012

... spamerzy znów zaczęli tworzyć botnety w Stanach Zjednoczonych. Nie ma w tym nic dziwnego, biorąc pod uwagę ogromną liczbę użytkowników internetu, których komputery mogą zostać zainfekowane. Jeżeli chodzi o inne regiony, ilość spamu wychodzącego z Europy Zachodniej i Wschodniej nadal zmniejszała się. E-maile ze szkodliwymi załącznikami ...

-

![Konsumenci przyszłości: pokolenie XD [© Ilike - Fotolia.com] Konsumenci przyszłości: pokolenie XD]()

Konsumenci przyszłości: pokolenie XD

... telewizor coraz bardziej traci swoje wpływy. Ośmiolatki przechodzą swoistą ewolucję. Poszerzają horyzonty mediowe, w wyniku czego na znaczeniu zyskują dla nich komputery z dostępem do internetu oraz telefony komórkowe. Zaczynają masowo wysyłać SMS-y i podtrzymywać kontakt z rówieśnikami za pomocą serwisów społecznościowych oraz komunikatorów typu ...

-

![Płyta główna ASUS F2A85 Płyta główna ASUS F2A85]()

Płyta główna ASUS F2A85

... przez wszystkich funkcje Wi-Fi GO! Układy APU powstały w celu zapewnienia użytkownikom szerszych możliwości związanych z rozrywką domową. Remote GO! łączy bezprzewodowo komputery, tablety, smartfony i telewizory za pomocą istniejącego kabla LAN i ustawień routera. Umożliwia strumieniowanie multimediów z komputera na urządzenia DLNA, zapewnia dostęp ...

-

![Monitor AOC i2757Fm Monitor AOC i2757Fm]()

Monitor AOC i2757Fm

... rozmycia – nawet w większości sekwencji obrazów dynamicznych. Elegancki wygląd, przykładowe funkcje Naturalnie, myPlay łączy się także z konwencjonalnymi źródłami sygnału, takimi jak komputery czy konsole do gier. I2757Fm posiada port dla sygnału analogowego - D-sub – oraz dwa porty HDMI do przesyłania sygnału wideo w wysokiej ...

-

![Trend Micro Titanium Internet Security 2013 Trend Micro Titanium Internet Security 2013]()

Trend Micro Titanium Internet Security 2013

... równowagi pomiędzy wolnością z jaką najmłodsi poruszają się po internecie a kontrolą i nadzorem nad tym, do czego mają dostęp. Licencja na trzy komputery pozwoli rodzicom zainstalować Titanium Internet Security na kilku urządzeniach domowych. Dodatkowo Titanium Internet Security oferuje ochronę przed kradzieżą danych, zabezpieczając ...

-

![F-Secure Software Updater [© alphaspirit - Fotolia.com] F-Secure Software Updater]()

F-Secure Software Updater

... szybkie i skuteczne „załatanie” luk w oprogramowaniu. Dzięki narzędziu Software Updater firmowe systemy operacyjne i aplikacje zawsze będą aktualne. Program skanuje komputery w poszukiwaniu brakujących aktualizacji i poprawek, a następnie wprowadza je automatycznie, informując o wynikach. W przypadku, gdy użytkownicy chcą mieć większą kontrolę nad ...

-

![Komputer Acer Predator G5920 Komputer Acer Predator G5920]()

Komputer Acer Predator G5920

... , zarówno podczas pracy z najbardziej wymagającymi aplikacjami obliczeniowymi, jak i przy zastosowaniach związanych z tworzeniem treści multimedialnych oraz korzystaniem z nich. Komputery z serii Predator G5920 są wyposażone w procesory Intel® Core™ trzeciej generacji, które gwarantują inteligentnie regulowaną wydajność oraz pełne zadowolenie ...

-

![Megapanel: serwisy tematyczne II 2013 [© varijanta - Fotolia.com] Megapanel: serwisy tematyczne II 2013]()

Megapanel: serwisy tematyczne II 2013

... .pl spadła na miejsce 11 z 8. Grupa IDG awansowała na pozycję 9 z 11. Witryna speedtest.pl spadła na miejsce 17 z 16. Witryna komputery.spryciarze.pl znalazła się na pozycji 19 z 17. Grupa Catalist.pl awansowała na miejsce 18 z 20. Tabelę zamyka nienotowana w poprzednim ...

-

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne]()

Big Data wspomoże firmy farmaceutyczne

... i zdrowia” – mówi dr Bartłomiej Iwanowicz. Należy jednak pamiętać, że odpowiednie oprogramowanie nie wystarczy. Kluczem do sukcesu jest przede wszystkim człowiek. Komputery są niezastąpione w identyfikacji wzorców ukrytych w zbiorach danych, ale osiągane w ten sposób rezultaty wymagają krytycznej oceny i selekcji. Dlatego też pozyskanie pracowników ...

-

![Oszustwa finansowe online: 41% ofiar nie odzyskuje pieniędzy Oszustwa finansowe online: 41% ofiar nie odzyskuje pieniędzy]()

Oszustwa finansowe online: 41% ofiar nie odzyskuje pieniędzy

... znacznie bardziej bogaty. Biorąc pod uwagę cechy szczególne oszustw online, eksperci z Kaspersky Lab opracowali technologię "Bezpieczne pieniądze", która chroni komputery przed atakami finansowymi. Bezpieczne pieniądze to zestaw wysokiej klasy mechanizmów, aktywowanych automatycznie za każdym razem, gdy użytkownicy korzystają z banku, płatności ...

-

![Laptopy Toshiba Portégé Z30, Tecra Z40 i Tecra Z50 Laptopy Toshiba Portégé Z30, Tecra Z40 i Tecra Z50]()

Laptopy Toshiba Portégé Z30, Tecra Z40 i Tecra Z50

Toshiba Europe GmbH wprowadza na rynek nowe laptopy z serii Z, zaprojektowane z myślą o biznesie. W jej skład wchodzą modele Portégé Z30, Tecra Z40 i Tecra Z50. Wszystkie urządzenia są niezwykle funkcjonalne, charakteryzują się eleganckim wyglądem i żywotnością baterii, która pozwala pracować przez cały dzień. Posiadają zaawansowane funkcje ...

-

![Tablet Acer Iconia A1-830 Tablet Acer Iconia A1-830]()

Tablet Acer Iconia A1-830

... i w jakości 720p. Zintegrowane łącza microUSB oraz Bluetooth 3.0 umożliwiają konsumentom błyskawiczne łączenie tabletu z wieloma innymi urządzeniami, takimi jak słuchawki i głośniki. Wszystkie komputery Acera mogą być ze sobą integrowane w celu uzyskania natychmiastowego dostępu do danych, za pomocą technologii Build Your Own Cloud (BYOC ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... zainfekowanego komputera, np. w celu pobierania i uruchamiania innych szkodliwych plików, wysyłania informacji z komputera ofiary itd. Co więcej, zainfekowane tym szkodnikiem komputery często wchodzą w skład botnetu. Celem szkodnika o nazwie Trojan-Ransom.Win32.Blocker jest szantaż. Trojan ten blokuje działanie systemu operacyjnego i wyświetla ...

-

![Cyberprzestępcy wykorzystują Ruch Chorzów Cyberprzestępcy wykorzystują Ruch Chorzów]()

Cyberprzestępcy wykorzystują Ruch Chorzów

... firmy ESET. Eksperci radzą internautom, którzy nie korzystają z programów antywirusowych, aby sprawdzili za pomocą jednego z bezpłatnych skanerów online, czy ich komputery nie padły ofiarą złośliwego kodu.

-

![McAffe: złośliwe oprogramowanie na urządzenia mobilne [© Pavel Ignatov - Fotolia.com] McAffe: złośliwe oprogramowanie na urządzenia mobilne]()

McAffe: złośliwe oprogramowanie na urządzenia mobilne

... SMS. - Wciąż panuje ogólne przekonanie, że smartfon to tylko nieco bardziej rozbudowana wersja telefonu, a przecież tak naprawdę są to pełnoprawne komputery, służące do przetwarzania emaili, dokumentów, arkuszy kalkulacyjnych, zawierające informacje o połączeniach, które wykonujemy, i naszych relacjach – dodaje Arkadiusz Krawczyk. Raport McAfee ...

-

![Zagrożenia internetowe - Polacy świadomi [© Gajus - Fotolia.com] Zagrożenia internetowe - Polacy świadomi]()

Zagrożenia internetowe - Polacy świadomi

... i nie udostępnia haseł. Popularne są wśród nich silne hasła, używa ich 71% badanych Polaków. Aż 71% respondentów zabezpiecza silnymi hasłami komputery i urządzenia mobilne w pracy i w domu, z tego 2/3 w pracy. Osoby te bardzo rzadko udostępniają sprzęt osobom trzecim, niestety nie dbają o to, aby ...

-

![Windows XP ciągle popularny [© Africa Studio - Fotolia.com] Windows XP ciągle popularny]()

Windows XP ciągle popularny

... iż użytkowanie niewspieranego przez producenta systemu operacyjnego może stanowić poważne zagrożenie dla bezpieczeństwa danych, jest dość niewielka. Użytkownicy, których komputery działają pod kontrolą przestarzałego systemu operacyjnego i mają nieuaktualniane aplikacje, ryzykują, że zostaną zaatakowani przez szkodliwe oprogramowanie wykorzystujące ...

-

![Treści wizualne a strategia social media [© Jakub Jirsák - Fotolia.com] Treści wizualne a strategia social media]()

Treści wizualne a strategia social media

... , aby zmotywować ludzi do dzielenia się jak największą ilością treści wizualnych. Wyznaczono też oryginalny hashtag, specjalne miejsce przeznaczone na „selfies”, komputery ze zdjęciami, gotowymi do opublikowania w social media, wszechobecne Wi-Fi i iPady w każdym pokoju, aby dzielenie się zdjęciami nie przysparzało większych problemów ...

-

![Luka "Darwin Nuke" w systemach OS X i iOS Luka "Darwin Nuke" w systemach OS X i iOS]()

Luka "Darwin Nuke" w systemach OS X i iOS

... do najnowszych wersji. W wyniku analizy omawianej luki eksperci z Kaspersky Lab ustalili, że wśród sprzętu podatnego na to zagrożenie znajdują się komputery i urządzenia mobilne Apple’a wyposażone w 64-bitowe procesory i system OS X 10.10 (Yosemite) oraz iOS 8, w tym: iPhone 5s, iPhone 6, iPhone 6 Plus, iPad ...

-

![Chroń telefon. Cyberprzestępcy nie śpią [© Jakub Jirsák - Fotolia.com] Chroń telefon. Cyberprzestępcy nie śpią]()

Chroń telefon. Cyberprzestępcy nie śpią

... sposobów na obejście tego zabezpieczenia jest zainfekowanie telefonu wirusem. Musimy zdawać sobie sprawę, że dzisiejsze telefony to tak naprawdę małe komputery i program antywirusowy powinien być zainstalowany również w nich. Uważaj na linki i aplikacje Należy pamiętać, że nawet najlepszy program antywirusowy nie ochroni ...

-

![Letnie burze groźne dla komputerów i ważnych danych [© peshkova - Fotolia.com] Letnie burze groźne dla komputerów i ważnych danych]()

Letnie burze groźne dla komputerów i ważnych danych

... na funkcjonowanie firmy. W kryzysowej sytuacji, gdy np. zalaniu ulegnie serwerownia lub dojdzie do zwarcia w sieci, do której podłączone są firmowe komputery, przedsiębiorcy natychmiastowo tracą nie tylko drogi sprzęt, ale również dostęp do swoich najistotniejszych danych: umów, budżetów, faktur czy danych kontaktowych ...

-

![Infrastruktura krytyczna na celowniku hakerów Infrastruktura krytyczna na celowniku hakerów]()

Infrastruktura krytyczna na celowniku hakerów

... atak na zaporę wodną Bowman Avenue Dam w Nowym Jorku w 2013 roku. Choć sama zapora nie została uszkodzona, cyberprzestępcy przeszukali zainfekowane komputery, prawdopodobnie w celu zebrania określonych informacji. Potwierdzono również, że ataku dokonali irańscy hakerzy. W drugim przypadku analiza komputera należącego do kontrahenta firmy ...

-

![Przetargi - raport IV 2016 [© BillionPhotos.com - Fotolia.com] Przetargi - raport IV 2016]()

Przetargi - raport IV 2016

... proc. rdr), usługi szkoleniowe (-30,36 proc. rdr), pakiety oprogramowania i systemy informatyczne (-27,08 proc.), urządzenia komputerowe (-14,43 procent), komputery przenośne (-8,82 procent rdr).

-

![Gospodarstwa domowe w 2015 roku [© Pio Si - Fotolia.com] Gospodarstwa domowe w 2015 roku]()

Gospodarstwa domowe w 2015 roku

... domowych w urządzenia zaawansowane technologicznie, wystąpił spadek wyposażenia w urządzenia tzw. starej generacji: odbiorniki kineskopowe, odtwarzacz DVD, a także wyposażenia w komputery bez dostępu do Internetu oraz telefon stacjonarny. Sytuacja materialna gospodarstwa domowego w dużym stopniu różnicuje poziom wyposażenia gospodarstw domowych ...

-

![Dzieci w sieci: co wolą chłopcy, a co dziewczynki? Dzieci w sieci: co wolą chłopcy, a co dziewczynki?]()

Dzieci w sieci: co wolą chłopcy, a co dziewczynki?

... rzecz zapewnienia im bezpieczeństwa również muszą być inne. I tak okazuje się np., że dziewczęta preferują smartfony, podczas gdy chłopcy wolą komputery i konsole. Ci ostatni są też bardziej podatni na uzależnienie od gier komputerowych: znacznie częściej wymieniają je na liście codziennych aktywności ...

-

![Omnichannel marketing. Co przyniesie rok 2017? [© Kris Black - Fotolia.com] Omnichannel marketing. Co przyniesie rok 2017?]()

Omnichannel marketing. Co przyniesie rok 2017?

... bazy danych. 3. Mobile nie idzie na kompromis Smartphony i tablety są obecnie najważniejszym źródłem dostępu do Internetu, zastępując tym samym laptopy i komputery stacjonarne. Zgodnie z ankietą przeprowadzoną przez Litmus, wskaźnik otwarć e-maili w kanale mobilnym wynosi obecnie 56%. Trend ten będzie się rozwijał w nadchodzącym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Bezpieczeństwo IT w chmurze [© Scanrail - Fotolia.com] Bezpieczeństwo IT w chmurze](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-chmurze-apURW9.jpg)

![Polskie firmy stawiają na aplikacje mobilne [© Scanrail - Fotolia.com] Polskie firmy stawiają na aplikacje mobilne](https://s3.egospodarka.pl/grafika/polskie-firmy/Polskie-firmy-stawiaja-na-aplikacje-mobilne-apURW9.jpg)

![Ranking najcenniejszych marek 2012 [© Michael Brown - Fotolia.com] Ranking najcenniejszych marek 2012](https://s3.egospodarka.pl/grafika2/marki-godne-zaufania/Ranking-najcenniejszych-marek-2012-94404-150x100crop.jpg)

![Konsumenci przyszłości: pokolenie XD [© Ilike - Fotolia.com] Konsumenci przyszłości: pokolenie XD](https://s3.egospodarka.pl/grafika2/pokolenie-XD/Konsumenci-przyszlosci-pokolenie-XD-105205-150x100crop.jpg)

![F-Secure Software Updater [© alphaspirit - Fotolia.com] F-Secure Software Updater](https://s3.egospodarka.pl/grafika2/F-Secure/F-Secure-Software-Updater-108167-150x100crop.jpg)

![Megapanel: serwisy tematyczne II 2013 [© varijanta - Fotolia.com] Megapanel: serwisy tematyczne II 2013](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-serwisy-tematyczne-II-2013-115894-150x100crop.jpg)

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne](https://s3.egospodarka.pl/grafika2/sektor-farmaceutyczny/Big-Data-wspomoze-firmy-farmaceutyczne-116549-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![McAffe: złośliwe oprogramowanie na urządzenia mobilne [© Pavel Ignatov - Fotolia.com] McAffe: złośliwe oprogramowanie na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/McAffe-zlosliwe-oprogramowanie-na-urzadzenia-mobilne-140122-150x100crop.jpg)

![Zagrożenia internetowe - Polacy świadomi [© Gajus - Fotolia.com] Zagrożenia internetowe - Polacy świadomi](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Zagrozenia-internetowe-Polacy-swiadomi-141364-150x100crop.jpg)

![Windows XP ciągle popularny [© Africa Studio - Fotolia.com] Windows XP ciągle popularny](https://s3.egospodarka.pl/grafika2/Windows-XP/Windows-XP-ciagle-popularny-142096-150x100crop.jpg)

![Treści wizualne a strategia social media [© Jakub Jirsák - Fotolia.com] Treści wizualne a strategia social media](https://s3.egospodarka.pl/grafika2/social-media/Tresci-wizualne-a-strategia-social-media-146101-150x100crop.jpg)

![Chroń telefon. Cyberprzestępcy nie śpią [© Jakub Jirsák - Fotolia.com] Chroń telefon. Cyberprzestępcy nie śpią](https://s3.egospodarka.pl/grafika2/ochrona-telefonu/Chron-telefon-Cyberprzestepcy-nie-spia-158843-150x100crop.jpg)

![Letnie burze groźne dla komputerów i ważnych danych [© peshkova - Fotolia.com] Letnie burze groźne dla komputerów i ważnych danych](https://s3.egospodarka.pl/grafika2/burza/Letnie-burze-grozne-dla-komputerow-i-waznych-danych-159470-150x100crop.jpg)

![Przetargi - raport IV 2016 [© BillionPhotos.com - Fotolia.com] Przetargi - raport IV 2016](https://s3.egospodarka.pl/grafika2/przetargi/Przetargi-raport-IV-2016-176171-150x100crop.jpg)

![Gospodarstwa domowe w 2015 roku [© Pio Si - Fotolia.com] Gospodarstwa domowe w 2015 roku](https://s3.egospodarka.pl/grafika2/gospodarstwa-domowe/Gospodarstwa-domowe-w-2015-roku-176335-150x100crop.jpg)

![Omnichannel marketing. Co przyniesie rok 2017? [© Kris Black - Fotolia.com] Omnichannel marketing. Co przyniesie rok 2017?](https://s3.egospodarka.pl/grafika2/marketing-online/Omnichannel-marketing-Co-przyniesie-rok-2017-186279-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)