-

![Symantec: spam XI 2007 Symantec: spam XI 2007]()

Symantec: spam XI 2007

... w sposób bezprawny logo firmy Symantec oraz tekstowe reklamy Google dla produktów antywirusowych. Bazy danych na sprzedaż Specjaliści z firmy Symantec zaobserwowali w listopadzie pojawienie się spamu zachęcającego do zakupu dużych baz danych z adresami mailowymi oraz innymi danymi personalnymi. Spamerzy zapewniali jednocześnie, że jest to idealne ...

-

![Bat na parabanki [© Magdziak Marcin - Fotolia.com] Bat na parabanki]()

Bat na parabanki

... publicznej mogła na szeroką skalę ostrzegać przed parabankami – nieodpłatnie. W projekcie nowelizacji ustawy znalazł się zapis, by rozszerzyć dostęp do bankowych baz danych zawierających informacje o historii kredytowej, tak by instytucje pozabankowe miały możliwość oceny zdolności kredytowej konsumenta. Sejm właśnie rozpoczął prace nad projektem ...

-

![Informatyka w polskim handlu 2005-2007 Informatyka w polskim handlu 2005-2007]()

Informatyka w polskim handlu 2005-2007

... nieobecna w sieciach mniejszych sklepów. Jeśli chodzi o systemy baz danych, to w badanej próbie Oracle dominuje zarówno w ujęciu ogólnym, jak i wśród zastosowań krytycznych. Jednocześnie duża popularność SQL Server w sieciach handlowych daje temu systemowi baz danych drugie miejsce zarówno w klasyfikacji zastosowań ogólnych, jak i zastosowań ...

-

![Które sektory gospodarki mają największe długi? [© Alex_Po - Fotolia.com] Które sektory gospodarki mają największe długi?]()

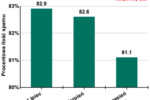

Które sektory gospodarki mają największe długi?

... 43,5 proc. faktur, a co ósma była przeterminowana aż o 120 dni. Z danych Rejestru Dłużników BIG InfoMonitor wynika, że u schyłku minionego roku w jego ... poszczególne sektory gospodarki wypadają w regulowaniu zobowiązań wobec instytucji finansowych i kontrahentów? Z analizy baz BIG InfoMonitor i BIK wynika, że najgorzej sytuacja wygląda w sektorze ...

-

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?]()

Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?

... zainteresowani. Kryteria targetowania mailingu Różnorodne kryteria targetowania udostępniane przez administratorów baz, pozwalają dotrzeć do różnych grup klientów, zarówno z sektora B2C, ... Odradzamy jednak kupno takiej bazy. Często są tworzone poprzez skanowanie danych z rozmaitych stron, bez wiedzy i zgody właścicieli adresów mailowych. Zawierają ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... jak również technologii, które (prawie całkowicie) uniemożliwią pracownikom dostawców przechwytywanie danych klienta. Obecnie każda firma, która chce oferować usługi "in-the-cloud", ... pobierane sygnatury. Jak już autor wspomniał wcześniej, za kilka lat rozmiar baz sygnatur stanie się nie do zaakceptowania przez użytkowników. Rozwiązania "in-the-cloud" ...

-

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera]()

Funkcjonowanie strony WWW a zakup serwera

... to m.in. powierzchnia dyskowa, transfer, liczba kont e-mail, czy baz danych możliwych do utworzenia w ramach serwera. Wybór serwera WWW o optymalnych ... wszelkich operacji na serwerze, ułatwi korzystanie z usługi (np. mało skomplikowane zakładanie baz danych przyspiesza tworzenie stron WWW). Intuicyjne w obsłudze programy pocztowe pozwalają ...

-

![E-mail marketing - jak pozyskać adresy? [© wrangler - Fotolia.com] E-mail marketing - jak pozyskać adresy?]()

E-mail marketing - jak pozyskać adresy?

... marketingowej i ty, w oparciu o tę zgodę, taką informację mu przekazujesz za pomocą e-maila. Budowanie baz danych w praktyce Przy zapisie do newslettera trzeba zebrać odpowiednie zgody: zgodę na przetwarzanie danych osobowych do celów marketingowych oraz zgodę na przesyłanie informacji handlowych środkami komunikacji elektronicznej. Dodatkowo jest ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... sieciowych. Pierwsze miejsce zajmują szkodliwe strony wykryte za pomocą opartych na chmurze metod wykrywania heurystycznego, które nie wykorzystują tradycyjnych antywirusowych baz danych. Dzięki wykorzystaniu nowych technologii wykrywania, które opierają się na możliwościach KSN, w zeszłym roku odsetek zagrożeń wykrytych za pomocą metod ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... niebezpieczne zachowanie na komputerze Umożliwia cofnięcie większości typów działań szkodliwego oprogramowania Wydajne aktualizacje baz danych wirusów Rozwiązanie firmy Kaspersky Lab umożliwia przechowywanie na komputerze relatywnie niewielkich baz danych wirusów, przez co możliwe jest uzyskanie takich korzyści, jak: Minimalny wpływ na wydajność ...

-

![Chmura obliczeniowa okiem mikroprzedsiębiorcy [© ra2 studio - Fotolia.com] Chmura obliczeniowa okiem mikroprzedsiębiorcy]()

Chmura obliczeniowa okiem mikroprzedsiębiorcy

... lokalizacją firmy/instytucji. W dużym uproszczeniu sprowadza się to do używania oprogramowania, mocy obliczeniowej, baz danych, itp., zainstalowanych na komputerach innych niż komputer użytkownika. Obok zasobów (aplikacji, sprzętu, baz danych) w chmurze przechowywane mogą być jednocześnie efekty naszej pracy, czyli dane w postaci konkretnych ...

-

![5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy? [© Andrey Popov - Fotolia.com] 5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy?]()

5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy?

... tych informacji w praktyce będą kompetencjami poszukiwanymi wśród ekspertów ds. Customer Experience. 3. Inwestycja w bezpieczeństwo Wraz z rozwojem nowoczesnych technologii oraz baz danych, zwiększa się ryzyko przestępczości internetowej. − Od jakiegoś czasu zauważamy wzrost liczby rekrutacji na stanowiska związane z bezpieczeństwem IT. Od osób ...

-

![Prawda czy fałsz? Halucynacje AI kontra technika RAG [© Freepik] Prawda czy fałsz? Halucynacje AI kontra technika RAG]()

Prawda czy fałsz? Halucynacje AI kontra technika RAG

... trafność i dokładność promptów. Ostatnim, piątym, komponentem RAG jest weryfikacja odpowiedzi AI. Treści generowane przez sztuczną inteligencję są sprawdzane z ustrukturyzowaną bazą danych, aby upewnić się, że są one poprawne. Dopiero wtedy odpowiedź jest przekazywana użytkownikowi. Wiarygodne dane i większe bezpieczeństwo Ponieważ dane nieustannie ...

-

![Profesjonalista w świecie informacji [© Minerva Studio - Fotolia.com] Profesjonalista w świecie informacji]()

Profesjonalista w świecie informacji

... baz danych, dokumentację, przeszukiwanie zasobów Internetu, informację o produktach. Jeden z licznych amerykańskich brokerów - Bondra Information Service () specjalizuje się w poszukiwaniu informacji w bazach danych, informacji o przedsiębiorstwach i przemyśle, audycie informacji, przeszukiwaniu Internetu, znakach towarowych, weryfikacji danych ...

Tematy: -

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?]()

Jakie korzyści daje firmowa strona internetowa?

... również jako zewnętrzny dysk, której można używać do przechowywania firmowych dokumentów, baz danych czy projektów. Takie wykorzystanie serwera usprawnia obieg informacji w firmie. Znajdować ... wielu strony WWW na serwerze. Korzystna jest również nielimitowana liczba baz danych, które można stworzyć w ramach powierzchni serwera oraz kont e-mail, np. ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... przed C&C korzystają z funkcji dostosowanego do potrzeb wykrywania i ochrony sieci, bram sieciowych, serwerów i punktów końcowych, a także ze scentralizowanego systemu alertów i baz danych o zagrożeniach, dzięki którym klienci mają dostęp do najświeższych informacji oraz mogą kontrolować swoje zabezpieczenia przed aktywnością C&C. Po raz pierwszy ...

-

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?]()

E-mail marketing: jak zbierać adresy?

... jakości leady i wysoką konwersję na formularzu zapisu. Sektor: hotele, restauracje, centra handlowe, lotniska Pod koniec 2012 roku prowadziłem szkolenie z budowania baz danych dla jednego z największych i najstarszych hoteli w Warszawie. Kiedy odwiedzałem hotel wcześniej, zawsze dziwiło mnie, że właściciel obiektu zapewniał szybki, bezprzewodowy ...

-

![Jedno CV, kilka rekrutacji a RODO [© Andrey Popov - Fotolia.com] Jedno CV, kilka rekrutacji a RODO]()

Jedno CV, kilka rekrutacji a RODO

... sięgnięcie po ich CV w kolejnych rekrutacjach, chciałoby, aby ich dane znikały z firmowych baz po roku, 28 proc. optuje za okresem trzyletnim, a co dziesiąty (9 proc.) ... , w której brali udział. Po wejściu w życie europejskiego rozporządzenia o ochronie danych osobowych znacząco rozszerzy się katalog informacji, które pracodawca będzie musiał ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... działalności wyróżnia się rosnąca dostępność zaawansowanych narzędzi i usług zaprojektowanych w celu szybkiego, nieuczciwego pozyskiwania wrażliwych danych osobowych. Pojawiły się także oferty sprzedaży francuskich baz takich informacji oraz zestawów wykradzionych nazw użytkowników i haseł, które mogą być wykorzystywane do zautomatyzowanych ataków ...

-

![Nowy mainframe w łódzkim ZETO [© violetkaipa - Fotolia.com] Nowy mainframe w łódzkim ZETO]()

Nowy mainframe w łódzkim ZETO

... towarzyszące mu oprogramowanie. Przeprowadzono następnie we współpracy z technologami CK ZETO S.A. przygotowanie środowiska baz danych DB2 V7 i systemu transakcyjnego TS CICS V1R3. Przeniesienie na serwer aplikacji klienta i migracja baz danych przebiegły bezproblemowo. W ten sposób serwer zSeries 800 został wkomponowany w środowisko informatyczne ...

-

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne]()

Polska służba zdrowia wprowadza systemy informatyczne

... jest zarówno interoperacyjność systemów informatycznych, które już znajdują się w placówkach medycznych, jak i komunikacja pomiędzy placówkami. Brakuje nie tylko systemu centralnych baz danych i rejestrów działających na potrzeby służby zdrowia, ale także sprawnego dostępu do informacji medycznych, np. poprzez portale internetowe lub sieć medycznej ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... , tj. wykorzystywanych do wykrywania nowych szkodliwych programów oraz nowych wariantów istniejących zagrożeń, które nie zostały jeszcze dodane do antywirusowych baz danych. Głównymi winowajcami wzrostu szkodliwej aktywności 3, 9 i 19 sierpnia były fałszywe programy antywirusowe. Trojan-Downloader.Win32.FraudLoad.xexa, wraz z kilkoma wariantami ...

-

![Aplikacje na smartfona uprzyjemnią podróż Aplikacje na smartfona uprzyjemnią podróż]()

Aplikacje na smartfona uprzyjemnią podróż

... , aplikacja działa zarówno w trybie online, jak i offline. Dzięki temu, użytkownicy mogą korzystać z baz danych bez względu na miejsce, w którym się znajdą oraz bez narażania się na ewentualne koszty związane z transferem danych w roamingu. Obecnie Welcome2Poland zawiera informacje dotyczące największych polskich miast: Warszawy, Krakowa, Katowic ...

-

![Baza noclegowa w Polsce 2017 [© corsair77 - Fotolia.com] Baza noclegowa w Polsce 2017]()

Baza noclegowa w Polsce 2017

... niż w 2016 r. korzystali z pozostałych obiektów zakwaterowania turystycznego – o 1,3 p.proc. wzrósł ich udział w strukturze udzielonych noclegów w tego typu obiektach. Porównanie danych za rok 2017 z rokiem 2016 ukazuje zwiększenie liczby udzielonych noclegów o 5,7%. W obiektach hotelowych zanotowano wzrost o 6,4%, a w pozostałej bazie noclegowej ...

-

![Nowe technologie przewidzą naszą śmierć? [© NicoElNino - Fotolia.com ] Nowe technologie przewidzą naszą śmierć?]()

Nowe technologie przewidzą naszą śmierć?

... data ze szpitalnych baz i okazuje się znacznie skuteczniejszy od tradycyjnych modeli i narzędzi predykcyjnych. W świetle tych doniesień odnośnie na postawione w tytule pytanie wypada odpowiedzieć twierdząco. Miliardy rekordów pod lupą Opracowany przez Google model analityczny poddał obróbce przeszło 46 mld pojedynczych danych medycznych dotyczących ...

-

![McAfee Labs: co nam przyniesie 2019 rok? [© stadtratte - Fotolia.com] McAfee Labs: co nam przyniesie 2019 rok?]()

McAfee Labs: co nam przyniesie 2019 rok?

... o klientach i dane osobowe. Możliwe scenariusze obejmują ataki ukierunkowane na słabe interfejsy API lub niestrzeżone punkty końcowe API, rozszerzony rekonesans i eksfiltrację danych z baz chmurowych, a także użycie chmury do ataków kryptologicznych MITM (man-in-the-middle) do celów cryptojackingu lub ransomware. Ataki na domowe urządzenia IoT za ...

-

![Wybory prezydenckie w USA: oszustwa zalewają darknet [© Freepik] Wybory prezydenckie w USA: oszustwa zalewają darknet]()

Wybory prezydenckie w USA: oszustwa zalewają darknet

... dużą skalę. Dane osobowe wciąż sprzedawane są hurtowo w USA Analiza FortiGuard Labs wykazała utrzymującą się nadal w znacznej liczbie dostępność różnorodnych baz danych na forach darknetowych, skierowanych przeciwko obywatelom Stanów Zjednoczonych, zawierających numery SSN, nazwy użytkowników, adresy e-mail, hasła, dane kart kredytowych, daty ...

-

![Motorola w Hongkongu [© Nmedia - Fotolia.com] Motorola w Hongkongu]()

Motorola w Hongkongu

... transmisję głosu i danych System telefonicznej łączności alarmowej 999 z funkcją automatycznej identyfikacji numeru osoby dzwoniącej oraz jej lokalizacji Mobilny system dostępu do baz danych pozwalający funkcjonariuszom uzyskać dostęp do niezbędnych informacji za pomocą radiotelefonów przenośnych i/lub przewoźnych terminali transmisji danych System ...

-

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

10 największych zagrożeń w 2007 r.

... często korzystają z nadmiernego zaufania jakim w Polsce wciąż darzymy nasze komputery. Działania hakerów często mają swój początek od kradzieży na przykład baz danych klientów określonej instytucji. Następnie przygotowują oni bardziej spersonalizowane i co za tym idzie groźniejsze ataki. Phishing jest jednym z najbardziej dotkliwych finansowo ...

-

![Skuteczny marketing SMS. 5 porad dla biznesu Skuteczny marketing SMS. 5 porad dla biznesu]()

Skuteczny marketing SMS. 5 porad dla biznesu

... posiadasz własnej bazy numerów telefonów? Możesz skorzystać np. z aplikacji Rabaty SMS, która pozwala na zbieranie unikatowych baz danych i przechowywanie ich zgodnie ze standardami Generalnego Inspektora Ochrony Danych Osobowych. W tym przypadku do generowania leadów posłuży strona na Facebooku. Inną możliwością jest zwyczajny formularz na ...

-

![HoReCa po ostrzałem cyberataków. Zagrożone dane klientów? [© benedetti68 - Fotolia.com] HoReCa po ostrzałem cyberataków. Zagrożone dane klientów?]()

HoReCa po ostrzałem cyberataków. Zagrożone dane klientów?

... swoje cyberataki W przeciwnym razie najpewniej zrezygnowaliby z wyrafinowanych metod pozyskiwania danych na rzecz tzw. keyloggingu, czyli rejestrowania klawiszy naciskanych przez użytkowników). Dzięki ModPipe, cyberprzestępcy mogli uzyskiwać dostęp do baz danych, w tym różnych definicji i konfiguracji oraz informacji o transakcjach wykonywanych za ...

-

![PKT w sieci Idea [© pizuttipics - Fotolia.com] PKT w sieci Idea]()

PKT w sieci Idea

... korzysta kilka tysięcy abonentów. W obu sieciach PTK Centertel dostępne jest kilkadziesiąt usług dodanych, m.in.: poczta głosowa, transmisja danych i faxów, dostęp do Internetu, transmisja danych GPRS, multimedialne serwisy MMS, usługi SMS Premium Rate, usługi mobile-banking, tematyczne serwisy informacyjne, informacje tekstowe SMS, usługi sieci ...

-

![Intel Itanium 2 w Merlin.pl [© violetkaipa - Fotolia.com] Intel Itanium 2 w Merlin.pl]()

Intel Itanium 2 w Merlin.pl

... www, serwery baz danych, routery, serwery poczty oraz serwery plików. Najważniejszym elementem w działalności sklepu są serwery www oraz serwery baz danych. Ich niezawodność i ... 6MB. Serwer firmy IBM okazał się ponad dwukrotnie szybszy od rozwiązania, w którym baza danych pracuje na serwerach zasilanych przez procesory Intel Xeon DP 2,4GHz z pamięcią ...

-

![Elastyczny hosting w Vel.pl [© stoupa - Fotolia.com] Elastyczny hosting w Vel.pl]()

Elastyczny hosting w Vel.pl

... - od podstawowych wizytówek firmowych po rozbudowane systemy zarządzania informacją, czy oparte na bazach danych internetowe katalogi, sklepy i serwisy informacyjne. Wprowadzenie w Vel.pl możliwości zakładania nieograniczonej liczby baz danych wynika właśnie z filozofii szybkiego i elastycznego reagowania na zmieniające się wymagania klientów firm ...

-

![Adobe ColdFusion 9 i ColdFusion Builder [© Nmedia - Fotolia.com] Adobe ColdFusion 9 i ColdFusion Builder]()

Adobe ColdFusion 9 i ColdFusion Builder

... i zdalną synchronizację baz danych z programem Adobe AIR, co umożliwia użytkownikom używanie aplikacji niezależnie od łączności z Internetem. Ponadto integracja z systemem odwzorowań obiektowo-relacyjnych (Object Relational Mapping - ORM) firmy Hibernate zapewnia programistom dostęp do aplikacji niezależnych od baz danych. ColdFusion Builder jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bat na parabanki [© Magdziak Marcin - Fotolia.com] Bat na parabanki](https://s3.egospodarka.pl/grafika2/parabanki/Bat-na-parabanki-115934-150x100crop.jpg)

![Które sektory gospodarki mają największe długi? [© Alex_Po - Fotolia.com] Które sektory gospodarki mają największe długi?](https://s3.egospodarka.pl/grafika2/dlugi/Ktore-sektory-gospodarki-maja-najwieksze-dlugi-193319-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera](https://s3.egospodarka.pl/grafika/strony-www/Funkcjonowanie-strony-WWW-a-zakup-serwera-iG7AEZ.jpg)

![E-mail marketing - jak pozyskać adresy? [© wrangler - Fotolia.com] E-mail marketing - jak pozyskać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-pozyskac-adresy-98737-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Chmura obliczeniowa okiem mikroprzedsiębiorcy [© ra2 studio - Fotolia.com] Chmura obliczeniowa okiem mikroprzedsiębiorcy](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Chmura-obliczeniowa-okiem-mikroprzedsiebiorcy-134309-150x100crop.jpg)

![5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy? [© Andrey Popov - Fotolia.com] 5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy?](https://s3.egospodarka.pl/grafika2/rekrutacja-pracownikow/5-glownych-trendow-w-rekrutacji-pracownikow-Kogo-szukaja-pracodawcy-170430-150x100crop.jpg)

![Prawda czy fałsz? Halucynacje AI kontra technika RAG [© Freepik] Prawda czy fałsz? Halucynacje AI kontra technika RAG](https://s3.egospodarka.pl/grafika2/AI/Prawda-czy-falsz-Halucynacje-AI-kontra-technika-RAG-261510-150x100crop.jpg)

![Profesjonalista w świecie informacji [© Minerva Studio - Fotolia.com] Profesjonalista w świecie informacji](https://s3.egospodarka.pl/grafika//Profesjonalista-w-swiecie-informacji-iG7AEZ.jpg)

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?](https://s3.egospodarka.pl/grafika/domena-internetowa/Jakie-korzysci-daje-firmowa-strona-internetowa-iG7AEZ.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-zbierac-adresy-119492-150x100crop.jpg)

![Jedno CV, kilka rekrutacji a RODO [© Andrey Popov - Fotolia.com] Jedno CV, kilka rekrutacji a RODO](https://s3.egospodarka.pl/grafika2/RODO/Jedno-CV-kilka-rekrutacji-a-RODO-206108-150x100crop.jpg)

![Nowy mainframe w łódzkim ZETO [© violetkaipa - Fotolia.com] Nowy mainframe w łódzkim ZETO](https://s3.egospodarka.pl/grafika/centrum-komputerowe-zeto-s-a/Nowy-mainframe-w-lodzkim-ZETO-SdaIr2.jpg)

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne](https://s3.egospodarka.pl/grafika/systemy-informatyczne/Polska-sluzba-zdrowia-wprowadza-systemy-informatyczne-apURW9.jpg)

![Baza noclegowa w Polsce 2017 [© corsair77 - Fotolia.com] Baza noclegowa w Polsce 2017](https://s3.egospodarka.pl/grafika2/baza-noclegowa/Baza-noclegowa-w-Polsce-2017-204697-150x100crop.jpg)

![Nowe technologie przewidzą naszą śmierć? [© NicoElNino - Fotolia.com ] Nowe technologie przewidzą naszą śmierć?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-przewidza-nasza-smierc-206407-150x100crop.jpg)

![McAfee Labs: co nam przyniesie 2019 rok? [© stadtratte - Fotolia.com] McAfee Labs: co nam przyniesie 2019 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/McAfee-Labs-co-nam-przyniesie-2019-rok-212852-150x100crop.jpg)

![Wybory prezydenckie w USA: oszustwa zalewają darknet [© Freepik] Wybory prezydenckie w USA: oszustwa zalewają darknet](https://s3.egospodarka.pl/grafika2/wybory-prezydenckie-w-USA/Wybory-prezydenckie-w-USA-oszustwa-zalewaja-darknet-262748-150x100crop.jpg)

![Motorola w Hongkongu [© Nmedia - Fotolia.com] Motorola w Hongkongu](https://s3.egospodarka.pl/grafika/motorola/Motorola-w-Hongkongu-Qq30bx.jpg)

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![HoReCa po ostrzałem cyberataków. Zagrożone dane klientów? [© benedetti68 - Fotolia.com] HoReCa po ostrzałem cyberataków. Zagrożone dane klientów?](https://s3.egospodarka.pl/grafika2/backdoor/HoReCa-po-ostrzalem-cyberatakow-Zagrozone-dane-klientow-233953-150x100crop.jpg)

![PKT w sieci Idea [© pizuttipics - Fotolia.com] PKT w sieci Idea](https://s3.egospodarka.pl/grafika/pkt/PKT-w-sieci-Idea-QhDXHQ.jpg)

![Intel Itanium 2 w Merlin.pl [© violetkaipa - Fotolia.com] Intel Itanium 2 w Merlin.pl](https://s3.egospodarka.pl/grafika/Intel-Itanium-2/Intel-Itanium-2-w-Merlin-pl-SdaIr2.jpg)

![Elastyczny hosting w Vel.pl [© stoupa - Fotolia.com] Elastyczny hosting w Vel.pl](https://s3.egospodarka.pl/grafika/hosting/Elastyczny-hosting-w-Vel-pl-MBuPgy.jpg)

![Adobe ColdFusion 9 i ColdFusion Builder [© Nmedia - Fotolia.com] Adobe ColdFusion 9 i ColdFusion Builder](https://s3.egospodarka.pl/grafika/Adobe/Adobe-ColdFusion-9-i-ColdFusion-Builder-Qq30bx.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)