-

![Świat: wydarzenia tygodnia 40/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 40/2014]()

Świat: wydarzenia tygodnia 40/2014

... firm notowanych na Giełdzie Papierów Wartościowych w Warszawie. Hakerzy wykradli z baz danych jednego z największych banków w USA JPMorgan Chase & Co. informacje na temat około 76 mln gospodarstw domowych i 7 mln małych firm. Wśród wykradzionych danych są nazwiska, adresy, numery telefonów i adresy poczty elektronicznej osób korzystających ...

-

![E-mail marketing: dbaj o swoją bazę [© vege - Fotolia.com] E-mail marketing: dbaj o swoją bazę]()

E-mail marketing: dbaj o swoją bazę

... bazy jest tzw. walidacja. W podstawowym rozumieniu jest to sprawdzanie poprawności danych, wprowadzanych do systemu . Walidacja składa się z kilku aspektów. Po pierwsze, ... double-opt in, czyli podwójnego potwierdzenia, takie ryzyko jest dużo mniejsze, jednak w przypadku baz pozyskiwanych, zwiększa się ono wielokrotnie. Metoda double opt-in oraz dobrze ...

-

![Urządzenia mobilne przy łóżku pacjenta stają się normą? [© Production Perig - Fotolia.com] Urządzenia mobilne przy łóżku pacjenta stają się normą?]()

Urządzenia mobilne przy łóżku pacjenta stają się normą?

... personelu pielęgniarskiego ma mieć dostęp do elektronicznej dokumentacji medycznej, medycznych baz danych i baz danych leków (92 proc.) oraz wyników badań laboratoryjnych (88 proc.) za ... poprawić przepływ pracy i podnieść poziom bezpieczeństwa. Lepszy przepływ danych, zintegrowany za pomocą przenośnej technologii mobilnej, ma zwiększyć wykrywalność ...

-

![Rynek pracy 2020. Jakie prognozy? [© Sergey Nivens - Fotolia.com] Rynek pracy 2020. Jakie prognozy?]()

Rynek pracy 2020. Jakie prognozy?

... wszystkim uwolnić ludzkie zasoby w stronę bardziej wymagających i kreatywnych obszarów. Dostarczy też nowych narzędzi wspierających w podejmowaniu kluczowych decyzji np. analiz ogromnych baz danych. Pozostaje jeszcze pytanie o tempo i zakres tych procesów. Wdrażanie automatyzacji deklaruje 49 proc. firm w Polsce (58 proc. na świecie), ale zaledwie ...

-

![Veracomp wchodzi na rynki Europy Środkowo-Wschodniej [© violetkaipa - Fotolia.com] Veracomp wchodzi na rynki Europy Środkowo-Wschodniej]()

Veracomp wchodzi na rynki Europy Środkowo-Wschodniej

... zakresach: marketingu, edukacji, konsultingu oraz serwisu i wsparcia technicznego. W Europie Środkowo-Wschodniej Veracomp skupi się na projektach w zakresie bezpieczeństwa sieciowego i ochrony baz danych. Pod koniec 2003 roku firma planuje uzyskać 15-20 procentowy udział przychodów ze sprzedaży w tym regionie. Partnerami handlowymi dystrybutora na ...

Tematy: veracomp -

![Wydatki na IT w największych firmach 2004 Wydatki na IT w największych firmach 2004]()

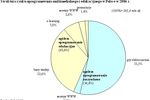

Wydatki na IT w największych firmach 2004

... liczyć na inwestycje związane z wyrównywaniem poziomów komputeryzacji słabszych części przedsiębiorstw. Według danych zebranych przez DiS w największą liczbę stanowisk komputerowych były wyposażone banki ... w tej kategorii zastosowań siła systemów baz danych Oracle. Dynamicznie za nimi wzrasta też rola baz IBM DB2. Rozwój systemów zarządzania pozwala ...

-

![Kaspersky chroni 64 bity [© Nmedia - Fotolia.com] Kaspersky chroni 64 bity]()

Kaspersky chroni 64 bity

... wystąpieniu awarii. Produkt wyposażony jest w interfejs zawierający system automatycznej aktualizacji antywirusowych baz danych oraz pozwalający na łatwą konfigurację aplikacji. Dzięki zmodyfikowaniu mechanizmu zdalnej aktualizacji antywirusowych baz danych i modułów programu osiągnięto znaczną redukcję ruchu sieciowego oraz zajmowanego miejsca na ...

-

![Linux w polskich przedsiębiorstwach [© Scanrail - Fotolia.com] Linux w polskich przedsiębiorstwach]()

Linux w polskich przedsiębiorstwach

... firewall, serwery WWW, poczta elektroniczna); ponadto, co jest zaskakującym faktem, stanowią też popularną platformę (średnio 45 proc.) dla baz danych; w przypadku migracji baz danych czynnikami decydującymi o wyborze platformy linuksowej jest wsparcie techniczne i cena; • na rynku zastosowań serwerowych widać zdecydowane preferencje do korzystania ...

-

![Nowe oferty pracy X 2009 Nowe oferty pracy X 2009]()

Nowe oferty pracy X 2009

... ogłoszeń publikowanych w serwisie www.praca.eGospodarka.pl, a pochodzących z baz danych największych polskich portali rekrutacyjnych, wyniosła 24.378, co oznacza spadek względem ... na podstawie ogłoszeń dostępnych w serwisie www.Praca.eGospodarka.pl, pochodzących z baz danych największych polskich portali rekrutacyjnych: HRK.PL, infoPraca.pl, ...

-

![Ochrona Środowiska 2010 Ochrona Środowiska 2010]()

Ochrona Środowiska 2010

... organicznych o 1,1%, a tlenków azotu o 0,8%. W omawianych latach nastąpił nieznaczny wzrost dwutlenku węgla (1,5%). Podobna tendencja zmian w emisjach obserwowana jest w innych krajach UE. Z danych Eurostat-u wynika, że w UE-27 ogółem wielkość emisji tlenków siarki zmniejszyła się w 2006 r. w porównaniu z 1997 r. o 45%. Redukcja emisji tlenku węgla ...

-

![Boom w branży call center [© Scanrail - Fotolia.com] Boom w branży call center]()

Boom w branży call center

... W końcu zgłaszał się telefonista, który był przeważnie słabo wykwalifikowany i nie potrafił nam pomóc. Ciekawostką jest, że w tamtym czasie uważano tworzenie baz danych za czynność niepotrzebną, która z czasem jednak zamieniła się w podstawę działań marketingowych i wspomagającą ich skuteczność. Infolinie informacyjne coraz częściej zamieniają się ...

-

![Ochrona Środowiska 2011 Ochrona Środowiska 2011]()

Ochrona Środowiska 2011

... latach nastąpił nieznaczny wzrost emisji niemetanowych lotnych związków organicznych o 1,3%. Spadek emisji zanieczyszczeń do powietrza obserwowany jest również w innych krajach UE. Z danych Eurostat-u wynika, że ogółem w UE-27 w 2008 r. w porównaniu z 2000 r. wielkość emisji tlenków siarki była niższa o 40%, tlenku węgla o 30%, tlenków azotu ...

-

![Największe cyberataki w 2011 roku [© stoupa - Fotolia.com] Największe cyberataki w 2011 roku]()

Największe cyberataki w 2011 roku

... Pentagonu. 3. Epsilon Na początku kwietnia przedstawiciele firmy Epsilon przyznali, że część z posiadanych przez nich baz danych - imiona oraz adresy email – trafiła w ręce hakerów. Epsilon zajmuje się dostarczaniem marketingowych baz danych takim gigantom, jak Citibank, Visa czy Disney. 2. Citigroup Na początku 2011 roku łupem cyberprzestępców ...

-

![Spam i phishing w 2017 r. [© frank peters - Fotolia.com] Spam i phishing w 2017 r.]()

Spam i phishing w 2017 r.

... baz adresów oferowano również zakup baz danych ...

-

![5 powodów, dla których marki powinny mieć aplikacje zakupowe [© Africa Studio - Fotolia.com] 5 powodów, dla których marki powinny mieć aplikacje zakupowe]()

5 powodów, dla których marki powinny mieć aplikacje zakupowe

... zainteresowaniami. W przypadku spersonalizowanych wrażeń zakupowych wszystko sprowadza się do danych. W przyszłości coraz ważniejszą rolę będą odgrywać inteligentne algorytmy ... w przyszłości pliki cookie. Coraz więcej przeglądarek blokuje możliwość gromadzenia danych przez sklepy internetowe, mimo że pozwalają one markom informować konsumentów o ...

-

![10 mitów i 3 fakty na temat abonamentu RTV 10 mitów i 3 fakty na temat abonamentu RTV]()

10 mitów i 3 fakty na temat abonamentu RTV

... odbiorników radiowo-telewizyjnych, korzysta z różnych niejawnych baz danych, do których nie powinna mieć dostępu MIT! Poczta korzysta ze swojej bazy abonenckiej (baza zarejestrowanych abonentów – osób i podmiotów które dopełniły formalności rejestracji) oraz ogólnodostępnych baz danych, np. Centralnego Wykazu Obiektów Hotelarskich Ewidencji ...

-

![Oprogramowanie multimedialne i edukacyjne w Polsce 2006 Oprogramowanie multimedialne i edukacyjne w Polsce 2006]()

Oprogramowanie multimedialne i edukacyjne w Polsce 2006

... rozrywce, producenci oprogramowania edukacyjnego, przeznaczonego do wspomagania nauki przedmiotów w szkołach (zwłaszcza nauki języków), producenci tekstowych baz danych i baz wiedzy (prawnych, geograficznych, językowych, adresowych) wykorzystywanych zarówno w edukacji, jak i w działalności zawodowej użytkowników, twórcy prezentacji multimedialnych ...

-

![Kaspersky Security for Virtualization 2.0 [© alphaspirit - Fotolia.com] Kaspersky Security for Virtualization 2.0]()

Kaspersky Security for Virtualization 2.0

... jest szczególnie dotkliwy, gdy wykonywane są rutynowe czynności, takie jak aktualizacja baz sygnatur antywirusowych czy skanowanie na żądanie. Zamiast stosowania na ... do zapewnienia pełnej ochrony wirtualnej infrastruktury firmy. Właściciele centrów danych i usług infrastrukturalnych często mają kłopot z szacowaniem liczby aktywnych stacji roboczych ...

-

![Internauci chętnie płacą za dostęp do contentu premium [© iko - Fotolia.com] Internauci chętnie płacą za dostęp do contentu premium]()

Internauci chętnie płacą za dostęp do contentu premium

... usług firm takich jak LeadR, zajmujących się e-mail marketingiem, lead generation i monetyzacją baz danych. Treści powinny być odpowiednio stargetowane, a co za tym idzie, dostępne dla wybranych. ... na próbie 452 osób - dane deklaratywne zebrano od osób zapisanych do baz mailingowych LeadR, tj. takich, które w ciągu ostatniego miesiąca podały swój ...

-

![Świat: wydarzenia tygodnia 13/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 13/2018]()

Świat: wydarzenia tygodnia 13/2018

... wielu szczegółów na temat B737 MAX, ale też nie rozwinięto informacji o ataku hakerskim. Rozwija się śledztwo w sprawie nielegalnego wykorzystania prywatnych danych z Facebooka przez firmę Cambridge Analytica. Kłopoty ma kierownictwo FB. Brytyjską firmę Cambridge Analytica łączy się z ostatnimi wyborami prezydenckimi w USA oraz ...

-

![Rekrutacja pracowników: gdzie pracodawcy szukają rąk do pracy? [© cacaroot - Fotolia.com] Rekrutacja pracowników: gdzie pracodawcy szukają rąk do pracy?]()

Rekrutacja pracowników: gdzie pracodawcy szukają rąk do pracy?

... pracowniczych najczęściej wdrażane są w dużych i średnich firmach (odpowiednio 15 i 9 proc. wskazań). Z kolei małe firmy częściej stawiają na tworzenie własnych baz kandydatów. MEDIA SPOŁECZNOŚCIOWE – MILIONOWE BAZY KANDYDATÓW Jak wynika z badania Trenkwalder Polska, zaledwie 3 proc. ankietowanych wskazało media społecznościowe jako najbardziej ...

-

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014]()

Najważniejsze trendy na rynku IT 2014

... . Technologia stała się tak złożona i wyspecjalizowana, że działy IT zatrudniają specjalistów od pamięci masowej, serwerów, sieci, hiperwizorów, platformy Exchange i baz danych. Wszyscy ci administratorzy konfigurują swoją aplikację lub część infrastruktury i koordynują pracę za pomocą powiadomień o zmianach, przechodząc przez wiele cykli testów ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... włamania do komputerów indywidualnych użytkowników jak i należące do firm i instytucji, kradzież baz danych oraz informacji stanowiących własności użytkowników indywidualnych jak i stanowiących tajemnice firm i instytucji, kasowanie danych znajdujących się na dyskach twardych komputerów, unieruchomienie pojedynczych komputerów podłączonych do sieci ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... roku sygnatura wykrytego w jego systemie szkodliwego oprogramowania została dodana do baz prawie wszystkich produktów antywirusowych. Joe Lopez poniósł straty na skutek ... początku 2005 roku londyńska policja zapobiegła poważnej próbie kradzieży danych bankowych. Po ataku na system bankowy cyberprzestępcy zaplanowali kradzież 423 milionów dolarów ...

-

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności]()

Karty kredytowe a bezpieczeństwo płatności

... i dodatkowy kod CVV2/CVC2 nie okazał się wystarczającym zabezpieczeniem. Przestępcy coraz częściej wchodzą bowiem w posiadanie kompletnych baz danych posiadaczy kart kredytowych, zawierających również - oprócz danych posiadacza, numeru, dat wystawienia i ważności karty - także kody CVV2/CVC2. Dysponowanie takimi danymi umożliwia im bezproblemowe ...

-

![Nowa pamięć NAS: Iomega StorCenter Nowa pamięć NAS: Iomega StorCenter]()

Nowa pamięć NAS: Iomega StorCenter

... wykorzystuje, do transferu danych między sobą i inną pamięcią sieciową, protokoły rsync lub Windows File Sharing. Obsługa iSCSI: zapewnia dostęp na poziomie bloków w celu dobrego wykorzystania przestrzeni pamięci. Jest to szczególnie ważne w przypadku wydajności obsługi baz danych, poczty elektronicznej i archiwizacji danych. Pozwala również ...

-

![Strategie agresywne część 2 [© Minerva Studio - Fotolia.com] Strategie agresywne część 2]()

Strategie agresywne część 2

... który w przypadku rynku towarowego ma charakter globalny a analiza danych wymaga uprzedniego zebrania danych z głównych rynków światowych. W przypadku rynku akcji najważniejsze ... odniesienia historycznych danych kursowych do podstawowych danych makroekonomicznych charakteryzujących gospodarkę regionalną lub światową. Na podstawie tych danych możliwe ...

-

![Urządzenia przenośne narażają sieci korporacyjne [© Scanrail - Fotolia.com] Urządzenia przenośne narażają sieci korporacyjne]()

Urządzenia przenośne narażają sieci korporacyjne

... dotyczące firmy i klientów – Prywatne i służbowe urządzenia często przechowują lub korzystają z najróżniejszych poufnych danych, między innymi wiadomości email (79%), danych klienta (47%) oraz danych niezbędnych do dostępu do wewnętrznych baz danych i firmowych aplikacji (38%). “Dobra strategia dotycząca bezpieczeństwa urządzeń mobilnych polega na ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... linii), czyli stworzenie kodu i debugowanie, średnio zaawansowanemu deweloperowi zająłby około miesiąca. Dodatkowo, istnieje kilka wewnętrznie używanych, lokalnych baz danych z zagnieżdżonymi zapytaniami SQL, wiele metod szyfrowania, różne algorytmy kompresji, oskryptowana instrumentacja zarządzania Windows (WMI) itp. Uruchamianie i debugowanie ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... użytkowników różnych usług zazwyczaj kończą w rękach hakerów na skutek obecności luk lub błędów w konfiguracji serwerów i baz danych. Najszerzej rozpowszechnione luki, które prowadzą do wycieków danych, to podatności na iniekcje SQL, niezabezpieczone bezpośrednie odniesienia do obiektów i uszkodzone mechanizmy uwierzytelniania i zarządzania sesją ...

-

![Big Data = duży problem [© tashatuvango - Fotolia.com] Big Data = duży problem]()

Big Data = duży problem

... użyteczne wykorzystanie pozyskiwanych danych, stanowią trudności w zestawieniu danych z poszczególnych baz i silosów danych (62 proc.). Także brak dbałości o pozyskiwanie wiarygodnych danych dobrej jakości (51 proc.), problemy ze zrozumieniem danych niefinansowych (46 proc.) oraz kłopoty z wykorzystaniem wniosków z analizy danych w celu poprawy ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... . Konta te zostały wykorzystane do umieszczenia pliku 'MtGox2014Leak.zip'. Plik ten zawierał rzekomo cenne kopie zapasowe baz danych oraz wyspecjalizowane oprogramowanie umożliwiające zdalny dostęp do danych Mt.Gox. W rzeczywistości jednak krył szkodliwe oprogramowanie, którego celem było lokalizowanie i kradzież plików portfeli bitcoin. Jest ...

-

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015]()

PKPP Lewiatan: Czarna Lista Barier 2015

... z myślą o ochronie prywatności, wobec osób fizycznych prowadzących działalność gospodarczą. Wymaga to m.in. rejestracji baz danych z danymi kontrahentów, spełniania obowiązku informacyjnego o przetwarzaniu danych i zabezpieczenia tych danych. Jest to często nieuzasadnione, gdyż te same dane są udostępniane w jawnym rejestrze CEiDG. Ponadto ...

-

![Microsoft Azure: czym jest i co oferuje? Microsoft Azure: czym jest i co oferuje?]()

Microsoft Azure: czym jest i co oferuje?

... pomocą sieci zabezpieczonych połączeń prywatnych, hybrydowej bazy danych oraz rozwiązań magazynowania, a także szyfrowania danych. Zasoby firmy pozostają tam, gdzie przedsiębiorstwo ich ... dla obciążeń obejmujących bardzo dużą ilość danych – także dla SQL Server, Magazyn danych SQL czy baz danych Oracle, a także innych, np. NoSQL, czy aplikacji SAP SD ...

-

![5 powodów, dla których warto korzystać z Business Intelligence [© gustavofrazao - Fotolia.com] 5 powodów, dla których warto korzystać z Business Intelligence]()

5 powodów, dla których warto korzystać z Business Intelligence

... udostępnia je w jednym, przyjaznym dla użytkownika środowisku, pozwalając skupić się na analizie, a nie na kompilowaniu danych. „To ogromna oszczędność czasu. Nie trzeba przeszukiwać plików i danych z różnych baz, wystarczy po prostu zdefiniować odpowiednie zapytanie, a system wykona analizę za nas, prezentując czytelny i łatwy do zinterpretowania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 40/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 40/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-40-2014-12AyHS.jpg)

![E-mail marketing: dbaj o swoją bazę [© vege - Fotolia.com] E-mail marketing: dbaj o swoją bazę](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-dbaj-o-swoja-baze-162306-150x100crop.jpg)

![Urządzenia mobilne przy łóżku pacjenta stają się normą? [© Production Perig - Fotolia.com] Urządzenia mobilne przy łóżku pacjenta stają się normą?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-przy-lozku-pacjenta-staja-sie-norma-202227-150x100crop.jpg)

![Rynek pracy 2020. Jakie prognozy? [© Sergey Nivens - Fotolia.com] Rynek pracy 2020. Jakie prognozy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-2020-Jakie-prognozy-225771-150x100crop.jpg)

![Veracomp wchodzi na rynki Europy Środkowo-Wschodniej [© violetkaipa - Fotolia.com] Veracomp wchodzi na rynki Europy Środkowo-Wschodniej](https://s3.egospodarka.pl/grafika/veracomp/Veracomp-wchodzi-na-rynki-Europy-Srodkowo-Wschodniej-SdaIr2.jpg)

![Kaspersky chroni 64 bity [© Nmedia - Fotolia.com] Kaspersky chroni 64 bity](https://s3.egospodarka.pl/grafika/Kaspersky/Kaspersky-chroni-64-bity-Qq30bx.jpg)

![Linux w polskich przedsiębiorstwach [© Scanrail - Fotolia.com] Linux w polskich przedsiębiorstwach](https://s3.egospodarka.pl/grafika/Linux/Linux-w-polskich-przedsiebiorstwach-apURW9.jpg)

![Boom w branży call center [© Scanrail - Fotolia.com] Boom w branży call center](https://s3.egospodarka.pl/grafika/telemarketing/Boom-w-branzy-call-center-apURW9.jpg)

![Największe cyberataki w 2011 roku [© stoupa - Fotolia.com] Największe cyberataki w 2011 roku](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Najwieksze-cyberataki-w-2011-roku-MBuPgy.jpg)

![Spam i phishing w 2017 r. [© frank peters - Fotolia.com] Spam i phishing w 2017 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-2017-r-202503-150x100crop.jpg)

![5 powodów, dla których marki powinny mieć aplikacje zakupowe [© Africa Studio - Fotolia.com] 5 powodów, dla których marki powinny mieć aplikacje zakupowe](https://s3.egospodarka.pl/grafika2/m-commerce/5-powodow-dla-ktorych-marki-powinny-miec-aplikacje-zakupowe-219497-150x100crop.jpg)

![Kaspersky Security for Virtualization 2.0 [© alphaspirit - Fotolia.com] Kaspersky Security for Virtualization 2.0](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Security-for-Virtualization-2-0-116642-150x100crop.jpg)

![Internauci chętnie płacą za dostęp do contentu premium [© iko - Fotolia.com] Internauci chętnie płacą za dostęp do contentu premium](https://s3.egospodarka.pl/grafika2/badania-internautow/Internauci-chetnie-placa-za-dostep-do-contentu-premium-163287-150x100crop.jpg)

![Świat: wydarzenia tygodnia 13/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 13/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-13-2018-12AyHS.jpg)

![Rekrutacja pracowników: gdzie pracodawcy szukają rąk do pracy? [© cacaroot - Fotolia.com] Rekrutacja pracowników: gdzie pracodawcy szukają rąk do pracy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rekrutacja-pracownikow-gdzie-pracodawcy-szukaja-rak-do-pracy-223630-150x100crop.jpg)

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Najwazniejsze-trendy-na-rynku-IT-2014-131049-150x100crop.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności](https://s3.egospodarka.pl/grafika/karty-kredytowe/Karty-kredytowe-a-bezpieczenstwo-platnosci-iG7AEZ.jpg)

![Strategie agresywne część 2 [© Minerva Studio - Fotolia.com] Strategie agresywne część 2](https://s3.egospodarka.pl/grafika/strategie-agresywne/Strategie-agresywne-czesc-2-iG7AEZ.jpg)

![Urządzenia przenośne narażają sieci korporacyjne [© Scanrail - Fotolia.com] Urządzenia przenośne narażają sieci korporacyjne](https://s3.egospodarka.pl/grafika/urzadzenia-przenosne/Urzadzenia-przenosne-narazaja-sieci-korporacyjne-apURW9.jpg)

![Big Data = duży problem [© tashatuvango - Fotolia.com] Big Data = duży problem](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-duzy-problem-127622-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015](https://s3.egospodarka.pl/grafika2/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2015-167652-150x100crop.jpg)

![5 powodów, dla których warto korzystać z Business Intelligence [© gustavofrazao - Fotolia.com] 5 powodów, dla których warto korzystać z Business Intelligence](https://s3.egospodarka.pl/grafika2/Business-Intelligence/5-powodow-dla-ktorych-warto-korzystac-z-Business-Intelligence-196808-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)