-

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

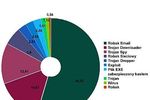

10 największych zagrożeń w 2007 r.

... z jakimi w 2007 roku będą musieli się zmagać użytkownicy komputerów i urządzeń mobilnych. Centrum badawcze McAfee Avert Labs wykryło i do tej pory sklasyfikowało ponad ... złośliwego oprogramowania. Tym bardziej, że większość użytkowników bez obaw i żadnej kontroli przegląda na swoim komputerze materiały wideo. Będzie coraz więcej ataków na telefony ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

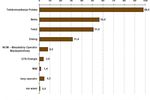

Poczta e-mail a szkodliwe programy

... komputerów zombie (botnet). Tego rodzaju botnety są w pewnym sensie unikatowe. Są to sieci zombie peer-to-peer, w których komputery zombie łączą się z centrum kontroli i dowodzenia, tylko jeśli jest dostępne. Jeśli serwer taki nie zostanie znaleziony lub w danym momencie nie będzie działał, maszyny zombie mogą ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Klienci a rynek telekomunikacyjny 2008 Klienci a rynek telekomunikacyjny 2008]()

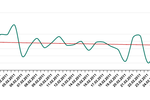

Klienci a rynek telekomunikacyjny 2008

... w Polsce w 2008 roku. Klienci indywidualni" przeprowadzonego przez Centrum Badań Marketingowych INDICATOR. Głównym celem badania było poznanie opinii ... 53 złote), czy mix (52 złote). Niewykluczone, iż jest to efekt większej kontroli wydatków wynikającej ze sposobu rozliczania wykonywanych połączeń, jak i ograniczeń budżetowych użytkowników systemu ...

-

![Nowy robak atakuje przez komunikatory internetowe [© stoupa - Fotolia.com] Nowy robak atakuje przez komunikatory internetowe]()

Nowy robak atakuje przez komunikatory internetowe

... , co oznacza, że może przejąć kontrolę nad komputerem bez wiedzy użytkownika. Po wniknięciu do systemu robak kontaktuje się ze zdalnym centrum kontroli. Po otrzymaniu od niego instrukcji za pośrednictwem kanału IRC IM-Worm.Win32.Zeroll zaczyna pobierać inne szkodliwe programy. Co ciekawe, ten ...

-

![Kaspersky Lab: szkodliwe programy II 2011 Kaspersky Lab: szkodliwe programy II 2011]()

Kaspersky Lab: szkodliwe programy II 2011

... .Adrd.a – posiada funkcjonalność backdoora. Szkodnik ten łączy się ze zdalnym serwerem i wysyła dane identyfikacyjne IMEI i IMSI zainfekowanego telefonu. W odpowiedzi centrum kontroli wysyła informacje, które program ten wykorzystuje do wprowadzania w tle zapytań do systemu wyszukiwania. Zapytania mają na celu podbicie liczników odwiedzalności ...

-

![Trojan ZeuS wciąż ulepszany Trojan ZeuS wciąż ulepszany]()

Trojan ZeuS wciąż ulepszany

... przy użyciu standardowego algorytmu, jednak adres w odsyłaczu do pliku konfiguracyjnego był fałszywy. Prawdziwy odsyłacz do pliku konfiguracyjnego, który zawierał adres centrum kontroli botnetu, został ujawniony dopiero po drugim deszyfrowaniu. Na początku marca analitycy z Kaspersky Lab trafili na próbkę ZeuSa, która również sprawdza ...

-

![Szkodliwe programy w historii Twittera Szkodliwe programy w historii Twittera]()

Szkodliwe programy w historii Twittera

... przechwytywał sesję i publikował w jego imieniu tweeta w celu zainfekowania innych użytkowników. Sierpień 2009 Konto na Twitterze zostało wykorzystane jako centrum kontroli botnetów. Tweety zawierały specjalny kod, który był pobierany, odszyfrowywany i zapisywany jako komponent infekcji w celu uaktualnienia szkodliwego oprogramowania na wcześniej ...

-

![Pierwszy miesiąc e-myta [© Scanrail - Fotolia.com] Pierwszy miesiąc e-myta]()

Pierwszy miesiąc e-myta

... , co jest związane z zobowiązaniami polskiego rządu wobec Unii Europejskiej - czytamy w opinii Centrum im. Adama Smitha pod kierunkiem prof. dr hab. Aleksandera Surdeja. ... było wykryć tych, którzy nie wykupywali winiet bez ponoszenia wysokich kosztów kontroli. Dzięki dostępności technologii indywidualizacji opłat naliczania i poboru opłat możliwe ...

-

![Spam w III 2013 r. Spam w III 2013 r.]()

Spam w III 2013 r.

... funkcjonalnością jest samodzielne rozprzestrzenianie się na adresy zawarte w książce adresowej ofiary. Rodzina robaków o nazwie Bagle potrafi również kontaktować się z centrum kontroli i pobierać inne szkodliwe programy na komputer użytkownika. W marcowym rankingu Top 10 znajdowały się również szkodliwe programy należące do rodziny Trojan-Ransom ...

-

![Spam w VI 2013 r. [© fuzzbones - Fotolia.com] Spam w VI 2013 r.]()

Spam w VI 2013 r.

... na adresy w książce adresowej ofiary, co jest typowym działaniem dla tego rodzaju szkodliwego oprogramowania. Szkodnik ten może również kontaktować się z centrum kontroli i pobierać inne szkodliwe programy na komputer użytkownika. Na trzecim miejscu uplasował się Email-Worm.Win32.Mydoom.I. Tak, jak w przypadku wszystkich robaków ...

-

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.]()

Spam w VII 2013 r.

... ). Podobnie jak większość robaków pocztowych, szkodnik ten rozprzestrzenia się samodzielnie na adresy zawarte w książce adresów ofiary. Potrafi również kontaktować się z centrum kontroli i pobierać na komputer użytkownika inne szkodliwe programy. Na 8 miejscu znalazł się Email-Worm.Win32.Mydoom.m (+0,14 punktu procentowego). Oprócz możliwości ...

-

![Android na celowniku. Trojan Asacub atakuje Android na celowniku. Trojan Asacub atakuje]()

Android na celowniku. Trojan Asacub atakuje

... , że posiada on powiązania z cyberprzestępcami, którym przypisuje się autorstwo oprogramowania szpiegującego o nazwie CoreBot, działającego w systemie Windows. Domena wykorzystywana przez centrum kontroli Asacuba jest zarejestrowana na tę samą osobę co dziesiątki domen wykorzystywanych przez CoreBota. Jest zatem niezwykle prawdopodobne, że te dwa ...

-

![Notebook gamingowy ASUS ROG G752VS Notebook gamingowy ASUS ROG G752VS]()

Notebook gamingowy ASUS ROG G752VS

... milimetrowy skok klawisza, oddzielne kursory i podświetlenie ułatwiają rozgrywkę. Łatwiejsza kontrola z ROG Gaming Center ROG Gaming Center to zintegrowane centrum kontroli nad wszystkimi potrzebnymi funkcjami. Sprawdzimy tu informacje systemowe, ustawimy skróty klawiszowe, dostosujemy ustawienia audio, jak również uruchomimy nagrywanie rozgrywki ...

-

![10 technologicznych trendów na rok 2018 według Gartnera [© adrian_ilie825 - Fotolia.com] 10 technologicznych trendów na rok 2018 według Gartnera]()

10 technologicznych trendów na rok 2018 według Gartnera

... misję Apollo 13. Dzięki symulacjom zarządzania systemami statku kosmicznego za pośrednictwem wirtualnie wykreowanego odpowiednika panelu sterowania, pracownicy centrum kontroli misji mogli przekazywać astronautom w pełni sprawdzone instrukcje postępowania, uprzednio przeprowadzone na „cyfrowym bliźniaku”. Wykorzystanie tych możliwości, zdaniem ...

-

![Cyberprzestępcy dzielą się infrastrukturą [© Andrey Popov - Fotolia.com] Cyberprzestępcy dzielą się infrastrukturą]()

Cyberprzestępcy dzielą się infrastrukturą

... użytkowników w momencie otwierania przez nich dokumentu tekstowego załączonego do wiadomości phishingowej. Jednocześnie ugrupowanie Sofacy wykorzystywało ten sam serwer jako centrum kontroli dla własnego szkodliwego oprogramowania. Ponieważ oba ugrupowania korzystały z serwerów przez stosunkowo krótki czas, sugeruje to współdzielenie przez nie ...

-

![Stany Zjednoczone "wdzięcznym" celem cyberszpiegostwa ekonomicznego [© beebright - Fotolia.com] Stany Zjednoczone "wdzięcznym" celem cyberszpiegostwa ekonomicznego]()

Stany Zjednoczone "wdzięcznym" celem cyberszpiegostwa ekonomicznego

... Centrum Kontrwywiadu i Bezpieczeństwa USA pt. „Zagraniczne szpiegostwo ekonomiczne w cyberprzestrzeni” ... cyberprzestrzeni. Do najważniejszych z nich należy próba wzmocnienia gospodarki toczonej przez epidemię korupcji, wzmocnienie kontroli państwa i rekompensowanie wypływu własnych talentów za granicę. Wysiłki Moskwy na rzecz modernizacji wojskowej ...

-

![Ataki hakerskie w I 2019 [© XtravaganT - Fotolia.com] Ataki hakerskie w I 2019]()

Ataki hakerskie w I 2019

... wszystkich dostawców zabezpieczeń. Jak podkreślają eksperci, SpeakUp aktualnie dostarcza XMRig Miner i był rozprzestrzeniany przez serię exploitów opartych na komendach otrzymywanych z centrum kontroli (control center). Do tej pory atakował głównie komputery w Azji Wschodniej i Ameryce Łacińskiej, w tym niektóre serwery hostowane przez AWS (Amazon ...

-

![Fin7, czyli cyberprzestępcy mają się dobrze [© Andrey Popov - Fotolia.com] Fin7, czyli cyberprzestępcy mają się dobrze]()

Fin7, czyli cyberprzestępcy mają się dobrze

... dostawcą cyberbezpieczeństwa, i posiada biura w różnych lokalizacjach w Rosji. Jej strona internetowa jest zarejestrowana na serwerze wykorzystywanym przez Fin7 jako centrum kontroli. Fikcyjna firma służyła do rekrutacji nieświadomych, pracujących na własny rachunek badaczy luk w zabezpieczeniach, twórców programów oraz tłumaczy poprzez legalne ...

-

![Huawei zapalnikiem technologicznej zimnej wojny? [© Destina - Fotolia.com] Huawei zapalnikiem technologicznej zimnej wojny?]()

Huawei zapalnikiem technologicznej zimnej wojny?

... centrum obecnych napięć na linii Pekin-Waszyngton po grudniowym zatrzymaniu dyrektor finansowej Huawei, Meng ... itp.) oraz dla podstawowej obrony (noktowizory, broń precyzyjnego rażenia, urządzenia GPS itd.). Dzięki kontroli nad 85% światowej produkcji Chiny mogą istotnie zakłócić funkcjonowanie amerykańskiej gospodarki i sił zbrojnych, ograniczając ...

-

![Areszty i więzienia potencjalnymi epicentrami koronawirusa [© kwanchaift - Fotolia.com] Areszty i więzienia potencjalnymi epicentrami koronawirusa]()

Areszty i więzienia potencjalnymi epicentrami koronawirusa

... 30 dni. Adwokaci alarmują, że zakłady poprawcze nie są odpowiednio przygotowane do powstrzymania epidemii w swoich murach. Rekomendacje udzielane przez federalne Centrum Kontroli i Zapobiegania Chorobom – takie jak trzymanie się w odległości 6 stóp od innych osób i rutynowe dezynfekowanie powierzchni – są prawie niemożliwe do wykonania za ...

-

![Czego nauczyły nas cyberataki w dobie COVID-19? Czego nauczyły nas cyberataki w dobie COVID-19?]()

Czego nauczyły nas cyberataki w dobie COVID-19?

... zajmujące się produkcją sprzętu medycznego. Obserwacje ekspertów ds. cyberbezpieczeństwa pokazały, że podczas tego rodzaju cyberataków atakujący podszywali się m.in. pod Centrum Kontroli Chorób (CDC) lub Światową Organizację Zdrowia (WHO). W ten sposób chcieli zmaksymalizować szansę na to, że ofiara, zainteresowana wszelką tematyką związaną ...

-

![Trojan za trojanem: oto TOP 5 malware'u w Polsce Trojan za trojanem: oto TOP 5 malware'u w Polsce]()

Trojan za trojanem: oto TOP 5 malware'u w Polsce

... internetowych, zbiera zrzuty ekranu, monitoruje i rejestruje naciśnięcia klawiszy, a także może pobierać i uruchamiać pliki zgodnie z poleceniami ze swojego centrum kontroli. Dridex – 1,8% – trojan bankowy atakujący platformę Windows, dostarczany przez kampanie spamowe i zestawy exploitów, który wykorzystuje WebInjects do przechwytywania ...

-

![Phishing. Uwaga na złośliwe załączniki PDF Phishing. Uwaga na złośliwe załączniki PDF]()

Phishing. Uwaga na złośliwe załączniki PDF

... uruchomienie kodu po kliknięciu w załącznik. Generalnie zawsze chodzi o uruchomienie programu, który zacznie siać zniszczenie lub skomunikuje się z zarządzanym przez cyberprzestępców centrum kontroli, z którego pobierze „rozkazy” albo kolejne narzędzia ataku – dodaje ekspert Fortinet. Jak się chronić przed phishingiem? Najlepiej stosować się do ...

-

![Złośliwe oprogramowanie. Oto 3 największe zagrożenia [© pixabay.com] Złośliwe oprogramowanie. Oto 3 największe zagrożenia]()

Złośliwe oprogramowanie. Oto 3 największe zagrożenia

... uwierzytelniające z różnych przeglądarek internetowych, zbiera zrzuty ekranu, monitoruje i rejestruje naciśnięcia klawiszy, a także może pobierać i uruchamiać pliki zgodnie z zamówieniami z centrum kontroli. Eksperci Check Point Research szacują jego wpływ na blisko 3 proc. zainfekowanych sieci na świecie i ponad 1,8 proc. w Polsce. Światowe podium ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... finansowe posiadają zwykle własne działy IT. Dzięki pełnej kontroli nad otrzymywanymi danymi wewnętrzny dział bezpieczeństwa mógłby podejmować niezależne decyzje o tym, jakie informacje należy wysłać firmie antywirusowej do analizy. Należy pamiętać, że ustanowienie tego rodzaju centrum analizy w instytucji finansowej jest zalecane jedynie wtedy ...

-

![Trzeci biurowiec Bonarka 4 Business otwarty Trzeci biurowiec Bonarka 4 Business otwarty]()

Trzeci biurowiec Bonarka 4 Business otwarty

... zaniku napięcia. Kontrola dostępu Części wspólne wyposażone są w system kontroli dostępu (KD) do wytypowanych przestrzeni (klatki schodowe, hole, garaż, ... siedzibą w Belgii, Herbalife - globalną firmę otwierającą swoje centrum finansowo-operacyjne, CryptoTech – dostawcę rozwiązań i technologii e-security oraz centrum medyczne Lux Med. Proces ...

-

![Normalizacja korzystna dla firm [© Minerva Studio - Fotolia.com] Normalizacja korzystna dla firm]()

Normalizacja korzystna dla firm

... Zachura, kierownik sprzedaży i marketingu Centrum Tłumaczeń pwn.pl. – Klient korzystający z naszych usług ma pewność, że obowiązują nas określone procedury zachowań w określonych sytuacjach. Proces świadczenia usługi tłumaczeniowej musi być odpowiednio zaplanowany i zarządzany. Podlega monitorowaniu i kontroli , od pierwszego kontaktu z klientem ...

-

![Przygotowania do Euro 2012 - podsumowanie 2010 [© Scanrail - Fotolia.com] Przygotowania do Euro 2012 - podsumowanie 2010]()

Przygotowania do Euro 2012 - podsumowanie 2010

... współpracę z partnerami międzynarodowymi w przygotowaniu systemu opieki medycznej i ratownictwa do Euro 2012 – Światową Organizacją Zdrowia i Europejskim Europejskiego Centrum ds. Zapobiegania i Kontroli Chorób (ECDC). Oprócz tego, w ramach obszaru opieki medycznej, w kwietniu 2010 roku odbyły się wspólne warsztaty polsko-ukraińskie, organizowane ...

-

![Zarządzanie ryzykiem informatycznym [© Scanrail - Fotolia.com] Zarządzanie ryzykiem informatycznym]()

Zarządzanie ryzykiem informatycznym

... , jak awaria centrum danych, uszkodzenie danych czy naruszenie systemów zabezpieczeń. Wdrożenie mechanizmów kontroli procesów wypada gorzej w porównaniu z mechanizmami kontroli technologii Efektywne zarządzanie ryzykiem informatycznym wymaga uważnego połączenia fachowej wiedzy oraz inwestycji w ramach mechanizmów kontroli procesów i technologii ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... się opisy kilku najbardziej interesujących. Kontrola szkodliwego oprogramowania z jednego centrum zapewnia maksymalną elastyczność. Na botnetach można zarobić znacznie więcej ... jakie jest saldo na rachunku. Jeżeli telefon jest powiązany z kartą bankową, z serwera kontroli (C&C) wysyłane są polecenia zawierające instrukcje przelania pieniędzy z konta ...

-

![Nadużycia gospodarcze w polskich firmach [© Scanrail - Fotolia.com] Nadużycia gospodarcze w polskich firmach]()

Nadużycia gospodarcze w polskich firmach

... instytucje nie zostały uformowane na fundamencie etycznym,” podkreślił Andrzej Sadowski z Centrum Adama Smitha. W obecnym stanie rzeczy za największy problem uznaje się łapówkarstwo i korupcję - ... , że dobry system kontroli wewnętrznej może znacznie pomóc w walce z tym problemem. „Także zdaniem Deloitte sprawny system kontroli nie tylko ułatwia ...

-

![Cyberbezpieczeństwo w erze dronów [© Freepik] Cyberbezpieczeństwo w erze dronów]()

Cyberbezpieczeństwo w erze dronów

... Możliwość przejęcia drona przez terrorystę to poważne zagrożenie. Wystarczy włamanie do centrum sterowania, aby zyskać pełną kontrolę nad urządzeniem. Scenariusz ten, choć brzmi jak ... opiera się na protokołach komunikacyjnych podatnych na ataki hakerskie. Przejęcie kontroli nad takim urządzeniem może mieć katastrofalne konsekwencje. Chińskie drony ...

-

![4 lata przygotowań do Euro 2012 [© Scanrail - Fotolia.com] 4 lata przygotowań do Euro 2012]()

4 lata przygotowań do Euro 2012

... również bieżącą współpracę z partnerami międzynarodowymi w przygotowaniu systemu opieki medycznej i ratownictwa do Euro 2012 – Światową Organizacją Zdrowia i Europejskim Centrum ds. Zapobiegania i Kontroli Chorób (ECDC). Przygotowania lotnisk Już dziś wiadomo, że w trakcie Euro 2012 w Polsce wystąpi najprawdopodobniej największy ruch w przestrzeni ...

-

![Enterprise Park w Krakowie Enterprise Park w Krakowie]()

Enterprise Park w Krakowie

... przez trzy dźwigi osobowe, w tym jeden towarowy, włączone do systemu kontroli dostępu i obsługujące garaż podziemny. Pomieszczenia sanitarne ogólnodostępne, gospodarcze oraz klatka ... internet. w okolicy Enterprise Park znajdują się także dwie stacje benzynowe, centrum handlowe, hotele Autorzy projektu Autorem projektu Enterprise Park jest krakowskie ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... dane przy użyciu Base64 i wysyła je do serwera kontroli. Przeprowadzona przez Kaspersky Lab analiza serwera kontroli wykazała, że osoby atakujące mówią po chińsku. ... certyfikatami root. Microsoft, Mozilla oraz Google anulowały dwa certyfikaty root wydane przez centrum certyfikacji TurkTrust, a tym samym usunęły je ze swoich baz przeglądarek. Okazało ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![Nowy robak atakuje przez komunikatory internetowe [© stoupa - Fotolia.com] Nowy robak atakuje przez komunikatory internetowe](https://s3.egospodarka.pl/grafika/robaki/Nowy-robak-atakuje-przez-komunikatory-internetowe-MBuPgy.jpg)

![Pierwszy miesiąc e-myta [© Scanrail - Fotolia.com] Pierwszy miesiąc e-myta](https://s3.egospodarka.pl/grafika/elektroniczne-myto/Pierwszy-miesiac-e-myta-apURW9.jpg)

![Spam w VI 2013 r. [© fuzzbones - Fotolia.com] Spam w VI 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VI-2013-r-121715-150x100crop.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![10 technologicznych trendów na rok 2018 według Gartnera [© adrian_ilie825 - Fotolia.com] 10 technologicznych trendów na rok 2018 według Gartnera](https://s3.egospodarka.pl/grafika2/nowe-technologie/10-technologicznych-trendow-na-rok-2018-wedlug-Gartnera-198686-150x100crop.jpg)

![Cyberprzestępcy dzielą się infrastrukturą [© Andrey Popov - Fotolia.com] Cyberprzestępcy dzielą się infrastrukturą](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepcy-dziela-sie-infrastruktura-214614-150x100crop.jpg)

![Stany Zjednoczone "wdzięcznym" celem cyberszpiegostwa ekonomicznego [© beebright - Fotolia.com] Stany Zjednoczone "wdzięcznym" celem cyberszpiegostwa ekonomicznego](https://s3.egospodarka.pl/grafika2/Stany-Zjednoczone/Stany-Zjednoczone-wdziecznym-celem-cyberszpiegostwa-ekonomicznego-214813-150x100crop.jpg)

![Ataki hakerskie w I 2019 [© XtravaganT - Fotolia.com] Ataki hakerskie w I 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-2019-215361-150x100crop.jpg)

![Fin7, czyli cyberprzestępcy mają się dobrze [© Andrey Popov - Fotolia.com] Fin7, czyli cyberprzestępcy mają się dobrze](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Fin7-czyli-cyberprzestepcy-maja-sie-dobrze-218459-150x100crop.jpg)

![Huawei zapalnikiem technologicznej zimnej wojny? [© Destina - Fotolia.com] Huawei zapalnikiem technologicznej zimnej wojny?](https://s3.egospodarka.pl/grafika2/handel-swiatowy/Huawei-zapalnikiem-technologicznej-zimnej-wojny-218922-150x100crop.jpg)

![Areszty i więzienia potencjalnymi epicentrami koronawirusa [© kwanchaift - Fotolia.com] Areszty i więzienia potencjalnymi epicentrami koronawirusa](https://s3.egospodarka.pl/grafika2/areszt/Areszty-i-wiezienia-potencjalnymi-epicentrami-koronawirusa-228149-150x100crop.jpg)

![Złośliwe oprogramowanie. Oto 3 największe zagrożenia [© pixabay.com] Złośliwe oprogramowanie. Oto 3 największe zagrożenia](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-Oto-3-najwieksze-zagrozenia-247346-150x100crop.jpg)

![Normalizacja korzystna dla firm [© Minerva Studio - Fotolia.com] Normalizacja korzystna dla firm](https://s3.egospodarka.pl/grafika/normalizacja/Normalizacja-korzystna-dla-firm-iG7AEZ.jpg)

![Przygotowania do Euro 2012 - podsumowanie 2010 [© Scanrail - Fotolia.com] Przygotowania do Euro 2012 - podsumowanie 2010](https://s3.egospodarka.pl/grafika/Euro-2012/Przygotowania-do-Euro-2012-podsumowanie-2010-apURW9.jpg)

![Zarządzanie ryzykiem informatycznym [© Scanrail - Fotolia.com] Zarządzanie ryzykiem informatycznym](https://s3.egospodarka.pl/grafika/ryzyko-informatyczne/Zarzadzanie-ryzykiem-informatycznym-apURW9.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Nadużycia gospodarcze w polskich firmach [© Scanrail - Fotolia.com] Nadużycia gospodarcze w polskich firmach](https://s3.egospodarka.pl/grafika/naduzycia-gospodarcze/Naduzycia-gospodarcze-w-polskich-firmach-apURW9.jpg)

![Cyberbezpieczeństwo w erze dronów [© Freepik] Cyberbezpieczeństwo w erze dronów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-erze-dronow-264562-150x100crop.jpg)

![4 lata przygotowań do Euro 2012 [© Scanrail - Fotolia.com] 4 lata przygotowań do Euro 2012](https://s3.egospodarka.pl/grafika/Euro-2012/4-lata-przygotowan-do-Euro-2012-apURW9.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)