-

![Kroll Ontrack: jak chronić komputer zimą? Kroll Ontrack: jak chronić komputer zimą?]()

Kroll Ontrack: jak chronić komputer zimą?

... się w układach scalonych, która uszkadza elektroniczne części urządzenia. Jak wskazują specjaliści Kroll Ontrack, niskie temperatury panujące obecnie w Polsce stanowią bardzo duże zagrożenie przede wszystkim dla firm, których pracownicy korzystają z laptopów, na których znajdują się kluczowe dane własne firmy bądź jej klientów. Choć ...

-

![Wiek internautów a handel elektroniczny [© Elnur - Fotolia.com] Wiek internautów a handel elektroniczny]()

Wiek internautów a handel elektroniczny

... tj.: Białoruś, Bośnię i Hercegowinę, Bułgarię, Chorwację, Czechy, Danię, Estonię, Litwę, Łotwę, Polskę, Rosję, Serbię, Słowację, Słowenię, Ukrainę i Węgry. W zestawieniu uwzględniono dane z lutego 2013 roku. Analiza pokazuje, że młodzi stanowią najsilniejszą część internautów w Bośni. Niemal co drugi użytkownik sieci w tym kraju jest ...

-

![Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl]()

Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl

... których wykorzystywana jest skradziona tożsamość mogą przybierać najróżniejsze formy. Nawet kilka miesięcy po zdarzeniu możemy np. dowiedzieć się, że nasze dane posłużyły oszustowi do wynajęcia mieszkania, zaciągnięcia kredytu, wyrobienia karty kredytowej czy też sprzedaży fikcyjnych przedmiotów na portalu aukcyjnym. Sytuacja staje ...

-

![E-paragon - narzędzie inwigilacji? [© Sergey Ryzhov - Fotolia.com] E-paragon - narzędzie inwigilacji?]()

E-paragon - narzędzie inwigilacji?

... one nasze obawy. Widać to chociażby na przykładzie e-paragonów. Przejście na paragony elektroniczne budzi opór ponad połowy respondentów, podobnie zresztą jak całkowite zastąpienie ... ich danych. - Mniej niż połowa ankietowanych stwierdziła, że sama analizowałaby swoje dane zakupowe, gdyby były im one udostępnione w Internecie. W połączeniu z dużym ...

-

![Czy banki zasługują na tak duży kredyt zaufania? [© Daniel Krasoń - Fotolia.com] Czy banki zasługują na tak duży kredyt zaufania?]()

Czy banki zasługują na tak duży kredyt zaufania?

... – zapłacenia dużych kar. Co ciekawe, dyrektywa Unii Europejskiej będzie obowiązywała każdą firmę (nie tylko z siedzibą na terenie Unii), która przetwarza dane osobowe obywateli europejskich i może mieć wpływ na banki i ubezpieczycieli w USA, Wielkiej Brytanii i Azji. I choć przestrzeganie zapisów rozporządzenia będzie miało zasadnicze ...

-

![Smart TV śledzi człowieka [© Destina - Fotolia.com] Smart TV śledzi człowieka]()

Smart TV śledzi człowieka

... wyraźnej zgody. „Najczęściej nieświadomi użytkownicy włączają usługę bez zrozumienia warunków, zważywszy na to, że cała otrzymana treść jest spersonalizowana. Oczywiście dane są następnie wysyłane do marketerów” – komentuje Mariusz Politowicz inżynier techniczny Bitdefender z firmy Marken. Oprogramowanie śledzi wszystkie informacje odbierane przez ...

-

![Prywatna poczta elektroniczna pracowników pełna służbowych spraw [© pixabay.com] Prywatna poczta elektroniczna pracowników pełna służbowych spraw]()

Prywatna poczta elektroniczna pracowników pełna służbowych spraw

... więcej e-maili. Tylko w 2020 r. użytkownicy wirtualnych skrzynek wysłali i odebrali łącznie 6 mld wiadomości, a pojedynczy użytkownik skrzynki wysyła i odbiera rocznie 2524 wiadomości (dane home.pl). Niektóre z nich trafiają na prywatną pocztę elektroniczną pracowników. Jak wynika z badania Grupy Progres, niemal jedna trzecia naszych rodaków ...

-

![Cyberprzestępcy atakują branżę medyczną [© Mohammad Usman z Pixabay] Cyberprzestępcy atakują branżę medyczną]()

Cyberprzestępcy atakują branżę medyczną

... z ransomware 59% było w stanie przywrócić zaszyfrowane dane za pomocą kopii zapasowych 22% zapłaciło okup, aby odzyskać swoje dane Atak za pomocą poczty elektronicznej 3,5 dnia – tyle ... (40%) oraz brak budżetu (34%). 29% utraciło wrażliwe, poufne lub krytyczne dane Ataki spear phishing 8% organizacji z sektora opieki zdrowotnej uznało, że brak im ...

-

![E-mail w terenie [© violetkaipa - Fotolia.com] E-mail w terenie]()

E-mail w terenie

... a informacje o charakterze poufnym są zawsze bezpieczne. - SQL Anywhere Studio Database to baza danych, w której można przechowywać ważne informacje o użytkownikach oraz dane historyczne i dane dotyczące błędów. Baza ta jest wyposażona w nowoczesne funkcje tworzenia sprawozdań i automatycznego generowania ostrzeżeń adresowanych do administratorów.

-

![Optymalny Model Sprzedaży [© Minerva Studio - Fotolia.com] Optymalny Model Sprzedaży]()

Optymalny Model Sprzedaży

... firmie). Najcenniejsze informacje, które pozwalają nam maksymalizować akcję sprzedażową, to te, które umożliwiają ocenę potencjału zakupowego danego klienta, czyli dane transakcyjne - np. średnie saldo na rachunku oszczędnościowym, wartość realizowanych usług telekomunikacyjnych czy wartość transakcji leasingowych. System zarządzania bazą danych ...

Tematy: -

![Plany finansowe internautów 2005 Plany finansowe internautów 2005]()

Plany finansowe internautów 2005

... przy sobie gotówki, a zatem wygoda i większe poczucie bezpieczeństwa. Z punktu widzenia planowania strategii sprzedaży kart kredytowych istotne mogą być uwzględnione w raporcie dane na temat tego, jakich informacji w pierwszej kolejności poszukują potencjalni klienci. Raport wskazuje również na limity pieniężne dostępne w ramach tego produktu ...

-

![Poczta elektroniczna uzależnia [© Scanrail - Fotolia.com] Poczta elektroniczna uzależnia]()

Poczta elektroniczna uzależnia

... , na Bliskim Wschodzie i w Afryce stwierdziło, że przechowywane w ich komputerach dane mają znaczną wartość wynikającą z praw własności intelektualnej i poufności informacji firmowych ... "Alarmujące jest to, że pracownicy firm posiadają komputery przenośne zawierające dane o tak wysokiej wartości finansowej, a jednak podejmuje się tak mało wysiłków, ...

-

![Usługa powszechna TP SA 2006-2007 Usługa powszechna TP SA 2006-2007]()

Usługa powszechna TP SA 2006-2007

... połączenie – TP realizuje ten obowiązek jedynie własnym abonentom, wydania kompletnego Ogólnokrajowego Spisu Abonentów (TP wydała w listopadzie 2007 r. niepełny OSA zawierający dane abonentów jedynie tych dostawców publicznie dostępnych usług telefonicznych działających na obszarze Polski, którzy do dnia 31 lipca 2007 r. przekazali ...

-

![UKE: ceny dostępu do Internetu IV-VI 2008 UKE: ceny dostępu do Internetu IV-VI 2008]()

UKE: ceny dostępu do Internetu IV-VI 2008

... w ramach umów BSA oraz operatorów sieci ruchomych. Dane dotyczące działalności analizowanych podmiotów pochodzą z cenników zamieszczonych na stronach analizowanych ... w tej opcji wynosi 120 zł z VAT. Podsumowanie Analizując uzyskane informacje i dane pod względem całościowym, najbardziej konkurencyjną ofertę z operatorów sieci stacjonarnych w drugim ...

-

![Zwolnieni pracownicy groźni dla danych [© violetkaipa - Fotolia.com] Zwolnieni pracownicy groźni dla danych]()

Zwolnieni pracownicy groźni dla danych

... wielu firmach nie posiadających właściwych zabezpieczeń osoby zwalniane mogą kopiować strategiczne dane takie jak bazy klientów, klauzule poufności czy strategie biznesowe. ... którzy pomogą przeprowadzić wewnętrzne śledztwo analizując firmowe urządzenia, a następnie dostarczą elektroniczne środki dowodowe które firma będzie mogła wykorzystać w sądzie. ...

-

![UKE: ceny dostępu do Internetu 2008 UKE: ceny dostępu do Internetu 2008]()

UKE: ceny dostępu do Internetu 2008

... przez Telekomunikację Polską S.A. oraz operatorów alternatywnych. Dane dotyczące usług analizowanych podmiotów pochodzą z cenników zamieszczonych na ... przykład jakość tychże usług, ale pokazuje miejsce Polski w rankingu cenowym. Dane dotyczące minimalnych cen detalicznych w UE wskazują, że ceny detaliczne dostępu szerokopasmowego w Polsce oferowane ...

-

![Kartka elektroniczna z wirusem Kartka elektroniczna z wirusem]()

Kartka elektroniczna z wirusem

... dołączając groźne pliki do elektronicznych pocztówek wracają do sprawdzonych metod rozpowszechniania malware. W minionym miesiącu hakerzy dzięki tej metodzie pozyskali dane wielu użytkowników sieci. Jednym z nowych zagrożeń obecnych w sieci jest zamaskowany w elektronicznej pocztówce, bardzo agresywny w swoim działaniu trojan Trj.Downloader ...

-

![Dostęp do Internetu na rynkach lokalnych Dostęp do Internetu na rynkach lokalnych]()

Dostęp do Internetu na rynkach lokalnych

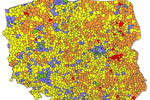

... została żadna gmina, w której ponad 70% mieszkań posiadałoby dostęp o przepływności ≥ 2Mbit/s, świadczony na bazie własnej infrastruktury przedsiębiorcy. Informacje o badaniu: Dane do map pochodzą od ponad 1500 przedsiębiorców telekomunikacyjnych. Na potrzeby przygotowania map dokonana została agregacja i dostosowanie otrzymanych danych do ...

-

![ZeuS atakuje konta bankowe Polaków [© stoupa - Fotolia.com] ZeuS atakuje konta bankowe Polaków]()

ZeuS atakuje konta bankowe Polaków

... dotarł znany już za granicą ZeuS - złośliwy program, który wykrada dane dostępowe do kont bankowości elektronicznej. F-Secure radzi, jak ochronić się przed atakami na ... identyczną stronę spreparowaną przez przestępców. Ci za jej pomocą wyłudzają nie tylko dane dostępowe, ale także numer i typ telefonu komórkowego, na który przesyłane są hasła ...

-

![Polscy internauci a e-commerce 2010 Polscy internauci a e-commerce 2010]()

Polscy internauci a e-commerce 2010

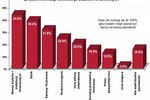

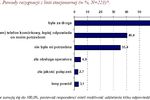

... spróbować tej formy handlu. Wzrosła w tej grupie liczba osób niezdecydowanych. Informacje o badaniu Dane zbierano w okresie od 28 listopada do 7 grudnia 2010 roku. ... wysokiej jakości danych w analizie uwzględniono tylko ukończone ankiety. Aby dane były reprezentatywne dla całej populacji internautów, odpowiedzi analizowano z wykorzystaniem wagi ...

-

![Rynek usług pocztowych 2010 Rynek usług pocztowych 2010]()

Rynek usług pocztowych 2010

... pocztowych o charakterze powszechnym. Powszechne usługi pocztowe stanowią nadal najbardziej istotną pozycję wśród usług realizowanych przez Pocztę Polską. Potwierdzeniem tego są dane za 2010 rok, w którym operator publiczny zrealizował w obrocie krajowym i zagranicznym ponad 2,1 mld usług pocztowych (powszechne usługi pocztowe, umowne usługi ...

-

![Potrzebna uniwersalna ochrona antywirusowa Potrzebna uniwersalna ochrona antywirusowa]()

Potrzebna uniwersalna ochrona antywirusowa

... . Dodatkowym czynnikiem zwiększającym ryzyko infekcji jest synchronizacja sprzętu mobilnego z komputerem. Podczas tego procesu z jednego sprzętu na drugi przenoszone są dane, które mogą zawierać pliki nieszkodliwe na platformie mobilnej, ale uaktywniające się w tradycyjnym systemie operacyjnym. Odwrotna sytuacja jest równie prawdopodobna. „Warto ...

-

![Systemy operacyjne mało bezpieczne Systemy operacyjne mało bezpieczne]()

Systemy operacyjne mało bezpieczne

... niewiadomego pochodzenia, ale z racji mobilności mamy do czynienia z dodatkowym zagrożeniem – zwiększonym prawdopodobieństwem zgubienia lub kradzieży sprzętu. W takiej sytuacji wszystkie dane w telefonie – wiadomości e-mail, kontakty, notatki, pliki - mogą znaleźć się w niepowołanych rękach. Z tego powodu ochrona antywirusowa musi zostać wzmocniona ...

-

![Polski e-commerce na czele [© Vivian Seefeld - Fotolia.com] Polski e-commerce na czele]()

Polski e-commerce na czele

... grupowe czy pasaże handlowe) w Czechach, Polsce, na Słowacji i na Węgrzech. Przeanalizowano dane z sierpnia 2013 roku. Okazało się, że we wszystkich krajach ... kolei nie odnajdują w sieci oferty dopasowanej do ich potrzeb. Informacje o badaniu Dane pochodzą z międzynarodowego badania (gemiusAudience) realizowanego przez firmę Gemius w ponad 30 krajach ...

-

![Czy e-booki są ekologiczne? [© apops - Fotolia.com] Czy e-booki są ekologiczne?]()

Czy e-booki są ekologiczne?

... jako przemawiające za czytaniem e-booków. Czy jednak książki elektroniczne faktycznie nie są szkodliwe dla środowiska? Nie można zapominać chociażby, że ich ... wydawniczego na środowisko naturalne. Aby zilustrować to zjawisko, warto przytoczyć sugestywne dane sprzed kilku lat dotyczące rynku amerykańskiego. Jak oszacowano w 2008 roku, do wydania ...

-

![Bezpieczeństwo w sieci: 6 najczęstszych błędów [© flydragon - Fotolia.com] Bezpieczeństwo w sieci: 6 najczęstszych błędów]()

Bezpieczeństwo w sieci: 6 najczęstszych błędów

... każdego konta. Jeśli nie jesteśmy w stanie ich zapamiętać, pomogą nam w tym elektroniczne portfele (np. KeePass). Hasła warto jest też zmieniać co kilka miesięcy. ... płatności online Podczas dokonywania płatności drogą elektroniczną, np. w sklepie internetowym czy banku dane, które są przesyłane, są chronione i kodowane wtedy, jeśli zabezpiecza je ...

-

![Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania? [© TSUNG-LIN WU - Fotolia.com] Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania?]()

Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania?

... "wearables", zyskują coraz większe grono amatorów. Czy jednak urządzenia elektroniczne w rodzaju okularów Google Glass czy zegarka Samsung Galaxy Gear 2 są bezpieczne? ... Lab, którzy podłączyli okulary do monitorowanej sieci i sprawdzali przesyłane przez nie dane. Wyniki analizy pokazały, że nie cały ruch między urządzeniem a punktem dostępowym ...

-

![Bezpieczna komunikacja internetowa wg Kaspersky Lab Bezpieczna komunikacja internetowa wg Kaspersky Lab]()

Bezpieczna komunikacja internetowa wg Kaspersky Lab

... rozmowa może być rejestrowana. Smartfony Twój smartfon zawiera cenne informacje dotyczące Twoich zwyczajów i lokalizacji. Prawdopodobnie przechowujesz na nim te same dane co na laptopie czy komputerze stacjonarnym, z drugiej strony stosujesz inne – słabsze – środki bezpieczeństwa. Nie zapomnij zabezpieczyć swoich gadżetów mobilnych. Podczas ...

-

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad]()

Bezpieczna bankowość internetowa? Poznaj 5 zasad

... kasiarza Henryka Kwinto. Ilość cyberataków wymierzonych w instytucje finansowe wzrosła w 2014 roku o 44,5% - informuje firma w raporcie „G DATA Security Labs Malware”. To dane, które z pewnością budzą niepokój wśród wielu klientów e-banków. Warto pamiętać, że bezpieczeństwo usług finansowych nie zależy wyłącznie od przestrzegania zasad ...

-

![Bank Zachodni WBK pod ostrzałem cyberprzestępców [© jörn buchheim - Fotolia.com] Bank Zachodni WBK pod ostrzałem cyberprzestępców]()

Bank Zachodni WBK pod ostrzałem cyberprzestępców

... przestrzega przed fałszywymi mailami, które mają na celu przechwycić dane niezbędne do zalogowania w serwisie bankowości elektronicznej BZ WBK. Incydent wykryto w sobotę ... nawiązała bezpieczne szyfrowane połączenie z serwisem banku, zanim podamy jakiekolwiek nasze dane. Aby zabezpieczyć się przed podobnymi atakami, nie należy klikać w linki ani ...

-

![Kompetencje cyfrowe Polaków, czyli jak duże mamy braki [© pathdoc - Fotolia.com] Kompetencje cyfrowe Polaków, czyli jak duże mamy braki]()

Kompetencje cyfrowe Polaków, czyli jak duże mamy braki

... na alarm, że najsłabszym ogniwem firmowego bezpieczeństwa IT są pracownicy. Dane Komisji Europejskiej zdają się potwierdzać zasadność ich obaw. Względem 2015 roku ... , umiejętność stosowania rozwiązań antywirusowych, zabezpieczanie danych hasłami, świadomość, że dane uwierzytelniające (loginy i hasła) mogą zostać skradzione, świadomość, że znalezione ...

-

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced]()

Sophos Email Advanced

... e-mail. Maile są wciąż głównym celem ataku cyberprzestępców, którzy uruchamiają kampanię tzw. ‘spear-phishing’, zlokalizowaną lub ‘spray and pray’. Sophos przetwarza dane z ponad dziesięciu milionów skrzynek pocztowych chronionych codziennie rozwiązaniem Sophos Email. Szacuje się, że około 80 procent wiadomości e-mail sklasyfikowanych jako ...

-

![Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów [© andongob - Fotolia.com] Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów]()

Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów

... z udostępnionego urządzenia końcowego oraz związanych z tym opłatach, znacznie bardziej szczegółowe dane o cenie usług, w tym między innymi dotyczące każdego pakietu ... . W treści mają znaleźć się informacje dotyczące: dostawcy usług telekomunikacyjnych, w tym jego dane kontaktowe usługi i urządzeń końcowych – tu ma znaleźć się opis głównych ...

-

![Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób]()

Trojan Qbot powraca jeszcze groźniejszy. Zainfekował już 100 tys. osób

... zaznaczył swoją obecność już w przeszłości. Teraz jednak powraca w zmienionej i jeszcze bardziej niebezpiecznej odsłonie - ostrzegają analitycy Check Point. Zagrożone są m.in. dane bankowości elektronicznej oraz numery kart kredytowych. Eksperci podejrzewają, że ofiarą nowego zagrożenia mogło paść już 100 tys. internautów z całego globu ...

-

![Cyberzagrożenia mobilne: mniej ataków, więcej szkód? Cyberzagrożenia mobilne: mniej ataków, więcej szkód?]()

Cyberzagrożenia mobilne: mniej ataków, więcej szkód?

... daje cyberprzestępcom dostęp do kont w mobilnych aplikacjach bankowych, bez konieczności pozyskiwania loginu i hasła w inny sposób. W 2021 r. cyberprzestępcy polowali również na dane logowania do gier mobilnych, które często sprzedawane są później w sieci darknet lub wykorzystywane do kradzieży wirtualnych przedmiotów należących do ofiar ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wiek internautów a handel elektroniczny [© Elnur - Fotolia.com] Wiek internautów a handel elektroniczny](https://s3.egospodarka.pl/grafika2/badania-internautow/Wiek-internautow-a-handel-elektroniczny-117062-150x100crop.jpg)

![E-paragon - narzędzie inwigilacji? [© Sergey Ryzhov - Fotolia.com] E-paragon - narzędzie inwigilacji?](https://s3.egospodarka.pl/grafika2/e-paragon/E-paragon-narzedzie-inwigilacji-182123-150x100crop.jpg)

![Czy banki zasługują na tak duży kredyt zaufania? [© Daniel Krasoń - Fotolia.com] Czy banki zasługują na tak duży kredyt zaufania?](https://s3.egospodarka.pl/grafika2/banki/Czy-banki-zasluguja-na-tak-duzy-kredyt-zaufania-188124-150x100crop.jpg)

![Smart TV śledzi człowieka [© Destina - Fotolia.com] Smart TV śledzi człowieka](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Smart-TV-sledzi-czlowieka-208091-150x100crop.jpg)

![Prywatna poczta elektroniczna pracowników pełna służbowych spraw [© pixabay.com] Prywatna poczta elektroniczna pracowników pełna służbowych spraw](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Prywatna-poczta-elektroniczna-pracownikow-pelna-sluzbowych-spraw-239010-150x100crop.jpg)

![Cyberprzestępcy atakują branżę medyczną [© Mohammad Usman z Pixabay] Cyberprzestępcy atakują branżę medyczną](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-atakuja-branze-medyczna-258185-150x100crop.jpg)

![E-mail w terenie [© violetkaipa - Fotolia.com] E-mail w terenie](https://s3.egospodarka.pl/grafika/mail-anywhere-studio/E-mail-w-terenie-SdaIr2.jpg)

![Optymalny Model Sprzedaży [© Minerva Studio - Fotolia.com] Optymalny Model Sprzedaży](https://s3.egospodarka.pl/grafika//Optymalny-Model-Sprzedazy-iG7AEZ.jpg)

![Poczta elektroniczna uzależnia [© Scanrail - Fotolia.com] Poczta elektroniczna uzależnia](https://s3.egospodarka.pl/grafika/poczta-elektroniczna/Poczta-elektroniczna-uzaleznia-apURW9.jpg)

![Zwolnieni pracownicy groźni dla danych [© violetkaipa - Fotolia.com] Zwolnieni pracownicy groźni dla danych](https://s3.egospodarka.pl/grafika/ochrona-danych-firmowych/Zwolnieni-pracownicy-grozni-dla-danych-SdaIr2.jpg)

![ZeuS atakuje konta bankowe Polaków [© stoupa - Fotolia.com] ZeuS atakuje konta bankowe Polaków](https://s3.egospodarka.pl/grafika/ZeuS/ZeuS-atakuje-konta-bankowe-Polakow-MBuPgy.jpg)

![Polski e-commerce na czele [© Vivian Seefeld - Fotolia.com] Polski e-commerce na czele](https://s3.egospodarka.pl/grafika2/handel-internetowy/Polski-e-commerce-na-czele-128354-150x100crop.jpg)

![Czy e-booki są ekologiczne? [© apops - Fotolia.com] Czy e-booki są ekologiczne?](https://s3.egospodarka.pl/grafika2/ksiazki-cyfrowe/Czy-e-booki-sa-ekologiczne-135855-150x100crop.jpg)

![Bezpieczeństwo w sieci: 6 najczęstszych błędów [© flydragon - Fotolia.com] Bezpieczeństwo w sieci: 6 najczęstszych błędów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Bezpieczenstwo-w-sieci-6-najczestszych-bledow-139525-150x100crop.jpg)

![Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania? [© TSUNG-LIN WU - Fotolia.com] Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania?](https://s3.egospodarka.pl/grafika2/gadzety-elektroniczne/Zegarek-Samsung-Galaxy-Gear-narzedzie-do-szpiegowania-143386-150x100crop.jpg)

![Bezpieczna bankowość internetowa? Poznaj 5 zasad [© whitelook - Fotolia.com] Bezpieczna bankowość internetowa? Poznaj 5 zasad](https://s3.egospodarka.pl/grafika2/hakerzy/Bezpieczna-bankowosc-internetowa-Poznaj-5-zasad-157368-150x100crop.jpg)

![Bank Zachodni WBK pod ostrzałem cyberprzestępców [© jörn buchheim - Fotolia.com] Bank Zachodni WBK pod ostrzałem cyberprzestępców](https://s3.egospodarka.pl/grafika2/phishing/Bank-Zachodni-WBK-pod-ostrzalem-cyberprzestepcow-180992-150x100crop.jpg)

![Kompetencje cyfrowe Polaków, czyli jak duże mamy braki [© pathdoc - Fotolia.com] Kompetencje cyfrowe Polaków, czyli jak duże mamy braki](https://s3.egospodarka.pl/grafika2/umiejetnosci-cyfrowe/Kompetencje-cyfrowe-Polakow-czyli-jak-duze-mamy-braki-191307-150x100crop.jpg)

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced](https://s3.egospodarka.pl/grafika2/Sophos-Email-Advanced/Sophos-Email-Advanced-207300-150x100crop.jpg)

![Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów [© andongob - Fotolia.com] Usługi telekomunikacyjne: nowe przepisy wymagają zmiany umów](https://s3.egospodarka.pl/grafika2/sieci-telekomunikacyjne/Uslugi-telekomunikacyjne-nowe-przepisy-wymagaja-zmiany-umow-231616-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)