-

![Piractwo i podróbki ciągle w modzie [© Cherries - Fotolia.com] Piractwo i podróbki ciągle w modzie]()

Piractwo i podróbki ciągle w modzie

... to najczęściej odzież i akcesoria (17%), a w dalszej kolejności obuwie (14%), urządzenia elektroniczne (13%) oraz artykuły higieniczne, kosmetyki, wyroby do higieny osobistej i ... 27 państwach członkowskich UE. Zestawienie wskaźników z 2022 r. zawiera szczegółowe dane ilościowe i jakościowe dotyczące postaw i zachowań młodych konsumentów oraz ocenę ...

-

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?]()

Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?

... sprzedaż online zanotowała wzrost o 56%. Nie jest zatem zaskoczeniem, że transakcje elektroniczne w jeszcze większym stopniu zaczęły interesować cyberprzestępców. W modzie są m.in. oszustwa ... lub innych informacji osobistych i finansowych, takich jak loginy bankowe lub dane karty kredytowej, w celu przeprowadzenia dalszego oszustwa. Wszystko to ...

-

![10 zasad bezpiecznych zakupów online nie tylko w Black Friday [© daviles - Fotolia.com] 10 zasad bezpiecznych zakupów online nie tylko w Black Friday]()

10 zasad bezpiecznych zakupów online nie tylko w Black Friday

... treści opinii z odpowiednim dystansem i tym bardziej sprawdź czy są wiarygodne. Sprawdź dane kontaktowe i identyfikacyjne sprzedawcy. Prawo wymaga od sprzedawców podania pełnych danych ... wybór różnych metod płatności. Jeżeli ktoś żąda płatności z góry i podaje dane wyłącznie jednej opcji płatności, skorzystanie z niej może być ryzykowne. Godne ...

-

![90% Milenialsów i Zetek stawia na zakupy online. Jakie mają zwyczaje? [© Rido - Fotolia.com] 90% Milenialsów i Zetek stawia na zakupy online. Jakie mają zwyczaje?]()

90% Milenialsów i Zetek stawia na zakupy online. Jakie mają zwyczaje?

... sieci są odzież, obuwie i akcesoria (71%), kosmetyki i produkty higieniczne (54%), urządzenia elektroniczne (45%), subskrypcje (44%) i jedzenie z dowozem do domu (43%). Nikogo ... serwisów streamingowych (49% vs. 39%) i bilety na podróże (40% vs. 34%). Te dane potwierdzają, że ważniejsze od przedmiotów materialnych są dla nich doświadczenia. „Zetki” są ...

-

![Miliony danych polskich pacjentów na celowniku hakerów [© Franz Bachinger z Pixabay] Miliony danych polskich pacjentów na celowniku hakerów]()

Miliony danych polskich pacjentów na celowniku hakerów

... i aptek, ale został rozwiązany. Jak wynika z najnowszych danych firmy Check Point Research, dane pacjentów polskich szpitali i placówek medycznych stają się coraz bardziej pożądanym celem ... na swoje ofiary, aby zmusić je do zapłacenia okupu. Nie tylko kradną dane, nie cofają się nawet przed blokowaniem urządzeń ratujących życie. Poziom tych zagrożeń ...

-

![Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony [© Gerd Altmann z Pixabay] Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony]()

Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony

... „gospodarza’, dlatego dołączają się do innych plików (np. Word lub Excel). Rozprzestrzeniają się w systemach poprzez infekowanie kolejnych elementów. Mogą uszkadzać dane, niszczyć pliki i zakłócać działanie aplikacji i urządzeń. Trojany: Udają nieszkodliwe oprogramowanie. Tworzą ukryte wejścia do systemów, pozwalając atakującym na kradzież danych ...

-

![Polski eHandel B2C - mniej, ale za to lepiej Polski eHandel B2C - mniej, ale za to lepiej]()

Polski eHandel B2C - mniej, ale za to lepiej

... internetowych, z którymi badacze przeprowadzali rozmowy m.in. na temat funkcjonowania sklepów internetowych oraz perspektyw rozwoju rynku elektronicznego. Zebrane w ten sposób dane pozwoliły na lepszą interpretację danych ilościowych otrzymanych podczas badania ankietowego. Polski sklep internetowy został zdefiniowany jako "mieszcząca się w Polsce ...

Tematy: -

![Podpis elektroniczny w AIG PTE [© stoupa - Fotolia.com] Podpis elektroniczny w AIG PTE]()

Podpis elektroniczny w AIG PTE

... będzie przesłać do AIG OFE drogą elektroniczną. W przypadku umowy o członkostwo formularz zostanie podpisany - także podpisem elektronicznym - przez upoważnionego pracownika, a odpowiednie dane wprowadzone do rejestru członków funduszu. Połączenie z AIG PTE S.A. szyfrowane jest z użyciem protokołu SSL/3 z kluczem 128 bitowym. Jest to mechanizm ...

Tematy: aig pte, podpis elektorniczny -

![Premiera platformy eCRM [© Nmedia - Fotolia.com] Premiera platformy eCRM]()

Premiera platformy eCRM

... elektroniczne" zorganizowanej przez AMG.net, polską firmę konsultingową przedstawiono nową wersję platformy eCRM - ATG ... tworzyć reguły spersonalizowanej, wielokanałowej komunikacji z klientami, które są wykonywane w oparciu o dane zebrane o użytkowniku i jego zachowaniu. Produkt ten oferuje możliwości personalizacji, profilowania, raportowania i ...

Tematy: atg, atg dynamo 6 -

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki]()

Trojan zamiast e-kartki

... który instaluje na komputerze ofiary konia trojańskiego. W efekcie poufne dane użytkownika trafiają pod adres e-mail: cardivct@rediffmail.com. Wiadomość przenosząca infekcję Klexe zawiera link - jak podane jest w ... wszystkie adresy e-mail zapisane w Książce Adresowej Outlooka. Strony internetowe, na których zapisane były fałszywe kartki elektroniczne ...

-

![Zabezpieczenie do komórek [© pizuttipics - Fotolia.com] Zabezpieczenie do komórek]()

Zabezpieczenie do komórek

... ma w planach rozpoczęcie współpracy z wytwórcami sprzętu i zastosowanie w nowoczesnych urządzeniach swojego systemu. Obecnie wiele telefonów komórkowych może przechowywać nie tylko prywatne dane użytkownika, ale może także służyć np. jako elektroniczny portfel. To oznacza, że potencjalne szkody wywołane kradzieżą czy zgubieniem telefonu mogą ...

-

![Nowe techniki oszustw [© Scanrail - Fotolia.com] Nowe techniki oszustw]()

Nowe techniki oszustw

... wśród klientów coraz większą świadomość ryzyka związanego ze spamem i pocztą elektroniczną, więc spamerzy muszą tworzyć nowe techniki, aby wyłudzić poufne dane od użytkowników" powiedziała Susan Larson, wiceprezes ds. baz danych treści internetowych SurfControl. Scam rzekomo wysyłany z przeglądarki Google, odkryty w ostatnim tygodniu ...

-

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing]()

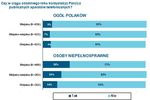

Skuteczny e-mail marketing

... ilością wiadomości. Wiele z nich to elektroniczne listy reklamowe. Z kolei spora ich część to przekazy niechciane. Odrzucane, kasowane ... do przyjaciela, tylko złożone narzędzie marketingu bezpośredniego. Podawane przez eMarketera jak i DoubleClick dane pokazują, że rola marketingu "emaliowanego" będzie rosła. W Anglii respondenci pytani (przez IPT) ...

-

![Ericsson Mobile Organizer [© Nmedia - Fotolia.com] Ericsson Mobile Organizer]()

Ericsson Mobile Organizer

... . EMO współpracuje z większością PDA oraz smartfonów działających na platformach Symbian i Micrsoft Windows Mobile. E-maile, informacje z kalendarza oraz inne dane wspomagające zarządzanie firmą (tzw. Personal Information Management) są automatycznie uaktualniane i przekazywane do użytkownika poprzez sieć komórkową w czasie rzeczywistym. EMO ...

-

![PTK Centertel ukarany [© pizuttipics - Fotolia.com] PTK Centertel ukarany]()

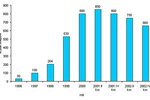

PTK Centertel ukarany

... pieniężnej w wysokości 5 mln zł. Wymierzona kara będzie stanowiła dochód budżetu państwa. Przedmiotowa kara ma na celu doprowadzenie do sytuacji, w której dane dostarczane przez PTK Centertel Prezesowi UKE, w ramach prowadzonych postępowań, będą zweryfikowane, prawdziwe, pełne i spójne. Nałożona kara ma również w przyszłości zapobiec ...

-

![Przenoszenie numerów pre-paid [© pizuttipics - Fotolia.com] Przenoszenie numerów pre-paid]()

Przenoszenie numerów pre-paid

... sieci innych operatorów 13 pre-paid, • przyjętych od sieci innych operatorów 3 pre-paid. W przypadku post-paid Polkomtel podał łączną sumę 5492 przeniesionych numerów. (*) Dane są w pewnym stopniu niedoskonałe prawdopodobnie ze względu na różne godziny wprowadzania zmian do systemów teleinformatycznych operatorów (Polkomtel podaje, że oddał ...

-

![Tele2 działa nieetycznie? [© pizuttipics - Fotolia.com] Tele2 działa nieetycznie?]()

Tele2 działa nieetycznie?

... (nieinformowanie o pewnych rodzajach opłat, czy niepodawanie nazwy Firmy) a także wyłudzanie danych w celu sformułowania umowy (informowanie, że to tylko ankieta lub dane są potrzebne do przesłania oferty). W efekcie konsumenci otrzymują faktury do zapłaty za usługi, na świadczenie których nie chcieli zawrzeć umowy ...

-

![Systemy ERP z EDI w hipermarketach [© Nmedia - Fotolia.com] Systemy ERP z EDI w hipermarketach]()

Systemy ERP z EDI w hipermarketach

... w magazynie będą zalegać niewykorzystane surowce, a firma będzie ponosić niepotrzebne koszta. W ryzach trzyma je dział finansów, który na bieżąco generuje i uaktualnia dane. Dzięki temu decyzje podejmowane są w oparciu o najświeższe informacje. A takie, jak zawsze, sprzyjają osiąganiu lepszych wyników finansowych. Niska cena nie wystarczy ...

-

![Laserowe urządzenia wielofunkcyjne Samsung Laserowe urządzenia wielofunkcyjne Samsung]()

Laserowe urządzenia wielofunkcyjne Samsung

... być podłączone do sieci przewodowej Ethernet 10/100 Base-TX. Użytkownicy mogą także podłączyć drukarkę bezpośrednio przez Hi-Speed USB 2.0 i porty równoległe IEEE-1284. Dane techniczne: Wymiary drukarki - 466 x 429 x 486 mm Waga netto - 20,5 kg (z materiałami eksploatacyjnymi) Wyświetlacz LCD - 2 linie x 16 znaków Pamięć systemu ...

-

![Internet w Polsce 2002-2006 [© Scanrail - Fotolia.com] Internet w Polsce 2002-2006]()

Internet w Polsce 2002-2006

... r. na trzecim od końca. W opracowaniu wykorzystano przede wszystkim informacje zbierane przez UKE w ramach corocznej sprawozdawczości przedsiębiorstw telekomunikacyjnych, zagregowane dane, jakie prezentuje w swoich raportach Komisja Europejska, opracowanie firmy PMR o polskim rynku telekomunikacyjnym w latach 2006-2009, a także - w ostatniej części ...

-

![Multimedialny telefon Motorola W510 Multimedialny telefon Motorola W510]()

Multimedialny telefon Motorola W510

... , a także zsynchronizowania kontaktów i kalendarza. Metalicznoszara Motorola W510 jest następczynią modelu V360. Nowy model będzie dostępny w sieci Orange. Dane techniczne: bezprzewodowa łączność Bluetooth Stereo (profil A2DP oraz AVRCP), możliwość połączenia z komputerem, słuchawkami i innymi kompatybilnymi urządzeniami wykorzystującymi Bluetooth ...

-

![UKE: dostęp do Internetu BSA a oferta TP UKE: dostęp do Internetu BSA a oferta TP]()

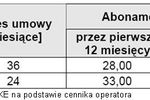

UKE: dostęp do Internetu BSA a oferta TP

... , że najniższą opłatą miesięczną charakteryzuje się usługa w Tele2 Polska Sp. z o.o. Poniżej zostały przedstawione różnice pomiędzy ofertami operatorów alternatywnych a ofertą TP. Dane w procentach na zielono obrazują o ile tańsze, a w kolorze czerwonym o ile są droższe od oferty TP. Z zestawienia wynika, że operatorzy korzystając z oferty ...

-

![McAfee SiteAdvisor z HACKER SAFE [© stoupa - Fotolia.com] McAfee SiteAdvisor z HACKER SAFE]()

McAfee SiteAdvisor z HACKER SAFE

... je podatnymi na zagrożenia. Jednocześnie rośnie intensywność ataków, coraz częściej kierowanych na witryny Web 2.0 i portale społecznościowe, z których przestępcy kradną dane osobowe użytkowników, wykorzystywane potem do maskowania innych ataków. Powszechne wśród użytkowników Internetu nawyki, takie jak odwiedzanie nieznanych witryn, otwieranie ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

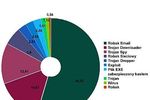

Poczta e-mail a szkodliwe programy

... . Jeśli serwer taki nie zostanie znaleziony lub w danym momencie nie będzie działał, maszyny zombie mogą połączyć się ze sobą, przekazując dane dalej. Każdy komputer zombie posiada krótką listę najbliższych sąsiadów, z którymi się komunikuje. Twórcy szkodnika nie wyposażyli robaka w żadną funkcję szkodliwą ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Panda Security for Internet Transactions Panda Security for Internet Transactions]()

Panda Security for Internet Transactions

... nie są nadmiernie wykorzystywane. Panda Security for Internet Transactions informuje organizacje o wykorzystującym złośliwe oprogramowanie ataku wymierzonym w ich klientów, a także udostępnia dane na jego temat. W ten sposób organizacje mają wgląd w sposób działania złośliwego kodu, co pozwala im zabezpieczyć się przed nim. Dodatkowo ...

-

![Telefon Sony Ericsson G502 Telefon Sony Ericsson G502]()

Telefon Sony Ericsson G502

... widok z satelity o dobrej jakości, a także na przeglądanie wykazów lokalnych restauracji i hoteli, wraz z dostępnymi recenzjami lub rankingami. W celu nawigacji, należy wprowadzić dane miejsca, w którym się znajdujemy oraz miejsca przeznaczenia, a otrzymamy wskazówki jak tam dotrzeć. Nowy telefon G502 został wyposażony w kreator ustawień poczty ...

-

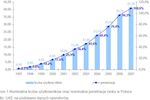

![Telefonia komórkowa: penetracja rynku rośnie Telefonia komórkowa: penetracja rynku rośnie]()

Telefonia komórkowa: penetracja rynku rośnie

... klientów sieci telefonii ruchomych do ogółu ludności, gdzie aktywny klient każdorazowo definiowany jest wg indywidualnych założeń podmiotu dokonującego kalkulacji. Dane stanowiące szacunki Urzędu Komunikacji Elektronicznej, Komisji Europejskiej, firmy Analysys Research, różnią się z uwagi na: odmienne kryteriach kalkulacji liczby użytkowników ...

-

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP]()

Trend Micro Worry-Free dla MSP

... funkcję rozpoznawania lokalizacji, która zmienia ustawienia ochrony laptopa w zależności od tego, czy pracownik znajduje się w biurze, czy poza nim - dane przedsiębiorstwa są chronione, także gdy pracownik używa zewnętrznego połączenia bezprzewodowego. Nowe rozwiązania z rodziny Worry-Free posiadają także wielowarstwową ochronę przed spamem ...

-

![Nowy abonament w Era blueconnect [© pizuttipics - Fotolia.com] Nowy abonament w Era blueconnect]()

Nowy abonament w Era blueconnect

... rachunków. W abonament wliczone jest 300 MB z transmisją danych do 1 Mb/s. Po wykorzystaniu pakietu prędkość nie jest ograniczana. Za wysłane i odebrane dane powyżej dostępnego limitu abonent płaci 3 grosze za każde rozpoczęte 100 kB. Użytkownik ma do wyboru jeden z trzech wariantów umowy: bezterminową ...

-

![E-mail marketing w Polsce 2009 E-mail marketing w Polsce 2009]()

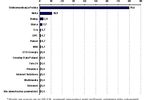

E-mail marketing w Polsce 2009

... , w porównaniu z 2008 rokiem niewiele się zmieniło. Nadal największą liczbę kont Polacy mają założoną w pocztach dostarczanych przez Gmial i Wirtualną Polskę. Dane te mają szczególne znaczenie w kontekście optymalizacji kreacji wysyłanych newsletterów i mailingów. Odbiorcy otrzymują coraz więcej wiadomości e-mail. Większość znajduje w swoich ...

-

![Publiczne aparaty telefoniczne niepopularne Publiczne aparaty telefoniczne niepopularne]()

Publiczne aparaty telefoniczne niepopularne

... PAS w ciągu ostatniego roku wśród ogółu respondentów kształtowało się na podobnym poziomie (od 7% do 9% korzystających w zależności od typu gminy). Zebrane dane wskazują jednak, że dostępność PAS jest w gminach miejsko-wiejskich i wiejskich niższa niż w gminach miejskich (w ocenie 6% mieszkańców gmin miejsko-wiejskich i wiejskich niekorzystających ...

-

![Karty debetowe - szanse i możliwości [© Scanrail - Fotolia.com] Karty debetowe - szanse i możliwości]()

Karty debetowe - szanse i możliwości

... nadużyć. Banki powinny wziąć pod uwagę wprowadzanie technologii szyfrowania i tokenów do utrzymania danych kart bezpiecznych w tych środowiskach. O badaniu Raport zawiera dane uzyskane od 34 banków z całego świata działających w 10 krajach, reprezentujących zarówno rynki gospodarczo dojrzałe jak i te wschodzące. Przeprowadzeniem badań dla ...

-

![Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro [© Nmedia - Fotolia.com] Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro]()

Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro

... Micro™ Smart Protection Network, która codziennie skanuje, filtruje i koreluje ponad 20 miliardów wiadomości e-mail, serwisów internetowych i plików, a następnie wykorzystuje te dane do szybkiego wykrywania nowych zagrożeń i reagowania na nie oraz lepszego reagowania na znane zagrożenia. Nowe cechy i funkcje Rozwiązanie hybrydowe, które ...

-

![Firmy a rynek telekomunikacyjny 2010 Firmy a rynek telekomunikacyjny 2010]()

Firmy a rynek telekomunikacyjny 2010

... ma dostęp 85,6 % pracowników, do telefonów stacjonarnych dostęp ma 85,4 % pracowników, a do poczty elektronicznej 78,1 % pracowników w firmach wykorzystujących dane technologie. Z komunikatorów tekstowych, w firmach używających tej technologii, może korzystać 72 % pracowników. Nieco mniejszy dostęp pracownicy posiadają do technologii VoIP przy ...

-

![Zasięg sieci komórkowych na trasach EURO 2012 Zasięg sieci komórkowych na trasach EURO 2012]()

Zasięg sieci komórkowych na trasach EURO 2012

... głosowych wykonywanych podczas badania jakości transmisji danych zostało zrealizowanych w sieci GSM 900/1800. . Wynik badania jakości połączeń głosowych Analizując zebrane dane pod kątem skuteczności realizacji połączeń głosowych, można stwierdzić, że dwaj operatorzy ORANGE i PLUS osiągnęli najlepszy wyniki pod kątem skuteczności nawiązywania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Piractwo i podróbki ciągle w modzie [© Cherries - Fotolia.com] Piractwo i podróbki ciągle w modzie](https://s3.egospodarka.pl/grafika2/podrobki/Piractwo-i-podrobki-ciagle-w-modzie-245721-150x100crop.jpg)

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-udaja-firmy-kurierskie-Jak-poznac-oszustwo-na-dostawe-towaru-248939-150x100crop.jpg)

![10 zasad bezpiecznych zakupów online nie tylko w Black Friday [© daviles - Fotolia.com] 10 zasad bezpiecznych zakupów online nie tylko w Black Friday](https://s3.egospodarka.pl/grafika2/Black-Friday/10-zasad-bezpiecznych-zakupow-online-nie-tylko-w-Black-Friday-248987-150x100crop.jpg)

![90% Milenialsów i Zetek stawia na zakupy online. Jakie mają zwyczaje? [© Rido - Fotolia.com] 90% Milenialsów i Zetek stawia na zakupy online. Jakie mają zwyczaje?](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/90-Milenialsow-i-Zetek-stawia-na-zakupy-online-Jakie-maja-zwyczaje-253630-150x100crop.jpg)

![Miliony danych polskich pacjentów na celowniku hakerów [© Franz Bachinger z Pixabay] Miliony danych polskich pacjentów na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Miliony-danych-polskich-pacjentow-na-celowniku-hakerow-260329-150x100crop.jpg)

![Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony [© Gerd Altmann z Pixabay] Ataki na firmową pocztę e-mail. Techniki cyberprzestępców i sposoby ochrony](https://s3.egospodarka.pl/grafika2/poczta-elektroniczna/Ataki-na-firmowa-poczte-e-mail-Techniki-cyberprzestepcow-i-sposoby-ochrony-262939-150x100crop.jpg)

![Podpis elektroniczny w AIG PTE [© stoupa - Fotolia.com] Podpis elektroniczny w AIG PTE](https://s3.egospodarka.pl/grafika/aig-pte/Podpis-elektroniczny-w-AIG-PTE-MBuPgy.jpg)

![Premiera platformy eCRM [© Nmedia - Fotolia.com] Premiera platformy eCRM](https://s3.egospodarka.pl/grafika/atg/Premiera-platformy-eCRM-Qq30bx.jpg)

![Trojan zamiast e-kartki [© stoupa - Fotolia.com] Trojan zamiast e-kartki](https://s3.egospodarka.pl/grafika/trojany/Trojan-zamiast-e-kartki-MBuPgy.jpg)

![Zabezpieczenie do komórek [© pizuttipics - Fotolia.com] Zabezpieczenie do komórek](https://s3.egospodarka.pl/grafika/telefony-komorkowe/Zabezpieczenie-do-komorek-QhDXHQ.jpg)

![Nowe techniki oszustw [© Scanrail - Fotolia.com] Nowe techniki oszustw](https://s3.egospodarka.pl/grafika/spam/Nowe-techniki-oszustw-apURW9.jpg)

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing](https://s3.egospodarka.pl/grafika/maile-reklamowe/Skuteczny-e-mail-marketing-iG7AEZ.jpg)

![Ericsson Mobile Organizer [© Nmedia - Fotolia.com] Ericsson Mobile Organizer](https://s3.egospodarka.pl/grafika/Ericsson-Mobile-Organizer/Ericsson-Mobile-Organizer-Qq30bx.jpg)

![PTK Centertel ukarany [© pizuttipics - Fotolia.com] PTK Centertel ukarany](https://s3.egospodarka.pl/grafika/PTK-Centertel/PTK-Centertel-ukarany-QhDXHQ.jpg)

![Przenoszenie numerów pre-paid [© pizuttipics - Fotolia.com] Przenoszenie numerów pre-paid](https://s3.egospodarka.pl/grafika/pre-paid/Przenoszenie-numerow-pre-paid-QhDXHQ.jpg)

![Tele2 działa nieetycznie? [© pizuttipics - Fotolia.com] Tele2 działa nieetycznie?](https://s3.egospodarka.pl/grafika/Tele2/Tele2-dziala-nieetycznie-QhDXHQ.jpg)

![Systemy ERP z EDI w hipermarketach [© Nmedia - Fotolia.com] Systemy ERP z EDI w hipermarketach](https://s3.egospodarka.pl/grafika/ERP/Systemy-ERP-z-EDI-w-hipermarketach-Qq30bx.jpg)

![Internet w Polsce 2002-2006 [© Scanrail - Fotolia.com] Internet w Polsce 2002-2006](https://s3.egospodarka.pl/grafika/Internet-w-Polsce/Internet-w-Polsce-2002-2006-apURW9.jpg)

![McAfee SiteAdvisor z HACKER SAFE [© stoupa - Fotolia.com] McAfee SiteAdvisor z HACKER SAFE](https://s3.egospodarka.pl/grafika/ScanAlert/McAfee-SiteAdvisor-z-HACKER-SAFE-MBuPgy.jpg)

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Worry-Free-dla-MSP-Qq30bx.jpg)

![Nowy abonament w Era blueconnect [© pizuttipics - Fotolia.com] Nowy abonament w Era blueconnect](https://s3.egospodarka.pl/grafika/Era-blueconnect/Nowy-abonament-w-Era-blueconnect-QhDXHQ.jpg)

![Karty debetowe - szanse i możliwości [© Scanrail - Fotolia.com] Karty debetowe - szanse i możliwości](https://s3.egospodarka.pl/grafika/karty-debetowe/Karty-debetowe-szanse-i-mozliwosci-apURW9.jpg)

![Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro [© Nmedia - Fotolia.com] Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Poczta-elektroniczna-zabezpieczenia-SaaS-od-Trend-Micro-Qq30bx.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)

![Co Polacy sądzą o chińskich autach i elektrykach? [© Freepik] Co Polacy sądzą o chińskich autach i elektrykach?](https://s3.egospodarka.pl/grafika2/rynek-samochodowy/Co-Polacy-sadza-o-chinskich-autach-i-elektrykach-266175-150x100crop.jpg)

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)