-

![Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail [© pixabay.com] Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail]()

Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail

... . Użytkownicy poczty elektronicznej powinni być czujni wobec podejrzanych wiadomości i komunikatów pochodzących z serwisu poczty. Biorąc pod uwagę, że nasze dane lub hasła do kont bankowych mogły wpaść w ręce przestępców, istotne będzie monitorowanie i reagowanie w obliczu podejrzanych aktywności na naszych pozostałych kontach, w tym kontach ...

-

![Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy? Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy?]()

Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy?

... zawierały między innymi dane użytkowników takich serwisów jak: LinkedIn, Twitter, Weibo czy Tencent. To wymarzony zbiór dla cyberprzestępców, mogących wykorzystać informacje do szerokiego zakresu ataków, w tym kradzieży tożsamości, wyrafinowanych schematów phishingowych, ukierunkowanych cyberataków oraz nieautoryzowanego dostępu do kont osobistych ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... z klawiatury. W rezultacie, w ręce cyberprzestępców mogą wpaść kody PIN i numery kont w systemach płatności online, hasła do kont gier internetowych, adresy e-mail, nazwy użytkowników, hasła poczty elektronicznej itd. Jak tylko cyberprzestępca zdobędzie poufne dane użytkownika, bez trudu może przelać pieniądze z konta użytkownika lub uzyskać dostęp ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... komputerze użytkownika w celu pobrania trojana, który następnie gromadzi różne dane (np. hasła do kont bankowych) i przekazuje je swojemu "właścicielowi". Co więcej, zainfekowana w ... mógł wyciągnąć pieniądze z 1 do 3 kont za darmo. Gdy próbuje wykraść pieniądze z kont innych osób, wprowadzone przez niego dane wędrują do cyberprzestępców, którzy przy ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... dużą skalę może przynieść im upragnione zyski. W jaki sposób cyberprzestępcy kradną dane użytkowników Cyberprzestępcy są uzbrojeni w cały arsenał metod, za pomocą ... , gdy ich tokeny znajdują się w porcie USB), cyberprzestępca uzyskuje dostęp do tych kont w celu realizacji zlecenia płatniczego w imieniu użytkowników i przelewa pieniądze na inne ...

-

![Świat: wydarzenia tygodnia 35/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 35/2019]()

Świat: wydarzenia tygodnia 35/2019

... do organizowania się. Stosuje się przy tym prowokacje. Z fałszywych kont, rzekomo wspierających protesty, wychodzą apele zachęcające do przemocy, ... ta nasza samoekspresja podlega nieustannej analizie, a następnie zostaje przekształcana w konkretne dane. Język, którego używamy, nasze upodobania i opinie, są przekazywane do brokerów danych, ...

-

![Kradzież tożsamości - jak się bronić? [© pixabay.com] Kradzież tożsamości - jak się bronić?]()

Kradzież tożsamości - jak się bronić?

... , gdy chętnie udostępniamy prywatne informacje. Cyberprzestępcy w kilka minut połączą udostępnione dane z tymi „w tle”, które mogą pozyskać. Dobrym pomysłem dla zachowania bezpieczeństwa może być usunięcie danych osobistych z kont w mediach społecznościowych i networkingowych (data i miejsce urodzenia, nazwisko panieńskie, nazwisko panieńskie ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... instytucji finansowej i modyfikuje tę stronę w przeglądarce w ten sposób, że wprowadzone dane osobiste służące do autoryzacji nie są wysyłane do banku, ale ... loginy użytkowników, mogą oni uzyskać dostęp do ich kont bankowych i przeprowadzać transakcje (przelewać pieniądze z kont użytkowników na swoje konta). Transakcje te wymagają dodatkowej ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... rozwiązań antywirusowych. Same programy antywirusowe mogą zapisywać dane w BIOS-ie, a następnie usuwać wszelkie nadmiarowe dane. Jednak wymaga to dużej ostrożności, ponieważ nawet ... mogą ukraść pieniędzy z zabezpieczonych kont użytkowników, nawet po uzyskaniu do nich dostępu przy pomocy trojanów kradnących dane uwierzytelniające, takich jak ZeuS oraz ...

-

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?]()

7 oznak, że komputer został zhakowany. Jak się bronić?

... się złamać zabezpieczenia komputera ofiary, to następnym krokiem może być przejęcie różnych kont internetowych. Na przykład poczty e-mail, aby po zmianie hasła uniemożliwić ... o naruszeniu danych od firmy, z którą prowadzimy interesy lub która przetwarza nasze dane, zawsze traktujmy to poważnie i starajmy się ocenić, do jakich konsekwencji wyciek ...

-

![Cyberprzestępczość a wirtualne pieniądze Cyberprzestępczość a wirtualne pieniądze]()

Cyberprzestępczość a wirtualne pieniądze

... samo. Wykradając nasze prywatne dane, przestępca wystawia następnie loginy oraz hasła dostępu do kont w formie oferty na ... kont. Wykorzystując własną sieć bonet, przestępca rozsyła następnie wiadomości e-mail zawierające link do witryny z prośbą o zalogowanie się do systemu np. w celu weryfikacji danych przez system bankowy. Wpisując autentyczne dane ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... zdjęć nagich lub półnagich kobiet. Część z tych zdjęć pochodziła ze zhakowanych kont, natomiast reszta została zapisana podczas sesji z użyciem Skype'a. W sumie ... klientów ściągały fundusze z ich kart kredytowych. Środki były również pobierane z kart, których dane zostały pozyskane nielegalnie (np. zakupione na podziemnych forach). Rodzina aktualnie ...

-

![6 działań, które złagodzą skutki kradzieży danych 6 działań, które złagodzą skutki kradzieży danych]()

6 działań, które złagodzą skutki kradzieży danych

... policji i organizacji, pod którą podszywa się cyberprzestępca. 4. Cyfrowe porządki dla nieużywanych kont Internauci często zakładają konta, z których później nie korzystają. Nawet jeśli dane do nich nie zostały ujawnione, należy się pozbyć kont poczty elektronicznej dla nieistniejących lub nieużywanych platform. W innym przypadku zwiększa się ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... liczby różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i z których wysyłane są polecenia maszynom zombie, ZeuS jest z pewnością ... planował wykorzystać ten dodatkowy czas, jaki uzyskał, aby wyciągnąć środki z kont ofiar przy użyciu skradzionych danych, w czasie gdy ofiary próbowałyby ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... krajach rozwijających się za wprowadzanie kodów CAPTCHA w celu ręcznego generowania nowych kont na potrzeby rozsyłania spamu. Według raportu gazety stawka za taką ... wynosił jedno na 78 hiperłączy. Stan: Zgodnie z oczekiwaniami Wyjaśnienie: Od czerwca 2010 r. dane firmy Symantec wskazują, że jedna na 387 wiadomości komunikatorów internetowych zawiera ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... autoryzacji transakcji (TAN) i wysyła go do cyberprzestępców. Oficjalne dane dają wyobrażenie o tym, jak lukratywnym biznesem może być cyberprzestępczość. Złodzieje aresztowani w 2010 r. wykorzystując trojana Trojan-Spy.Win32.Zbot zdołali pobrać 9 milionów dolarów z ponad 600 kont w zaledwie trzy miesiące! I jest to tylko kwota pieniędzy, które ...

-

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich]()

Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich

... dni. Japoński gigant elektroniczny przyznał wtedy, że wyciekły dane osobowe z każdego z 77 milionów kont, a cyberprzestępcy mogli także poznać szczegóły 12 tys. kart kredytowych ... uzyskali wtedy dostęp do bazy danych, która zawierała dane kart kredytowych, skróty haseł, adresy e-mail, dane personalne użytkowników oraz zestawienia zakupów. Na ...

-

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.]()

Spam i phishing w I kw. 2018 r.

... podejrzane odsyłacze i pozwalają nieznanym aplikacjom uzyskiwać dostęp do swoich danych osobowych. Z powodu nieostrożności użytkowników utracone lub wyłudzone zostają dane z ogromnej liczby kont. To może prowadzić do destrukcyjnych ataków i stałego strumienia zysków dla cyberprzestępców – powiedziała Nadieżda Demidowa, czołowy analityk zawartości ...

-

![Politycy w social mediach: posłowie czy już influencerzy? [© MrJayW z Pixabay] Politycy w social mediach: posłowie czy już influencerzy?]()

Politycy w social mediach: posłowie czy już influencerzy?

... .twitter.com/en) oraz API Socialblade (https://socialblade.com/business-api). Dla niektórych profili (tych bez kont biznesowych) należało wpisać manualnie wartości. Końcowo, zgromadzono dane dot. różnych aktywności na Instagramie z 270 kont i dane z 402 Twitterowych profili. W toku analiz uwzględniono wskaźniki aktywności w social mediach takie jak ...

-

![Raport specjalny Internet 2003 Raport specjalny Internet 2003]()

Raport specjalny Internet 2003

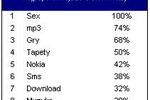

... opłat za użytkowanie kont WWW, przyszedł w końcu czas na likwidację darmowych kont pocztowych. I Hodze wyszło to na dobre. Z portalowego upadku, ... poprzedniego spadło nieco zainteresowanie filmami DivX. Uwaga: "%" oznacza stosunek liczby zapytań na dane słowo do liczby zapytań do najpopularniejszego słowa w kategorii (w tym przypadku "sex" i " ...

Tematy: -

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... tysiąckrotnie zwiększyć kolekcję haseł (hasła do kont poczty elektronicznej i ICQ, zasobów FTP, serwisów sieciowych ... kont IM, co zmniejsza liczbę botów, które w danym czasie mogą być online. Naturalnie właściciele botnetów mogą tak to zorganizować, żeby różne boty posiadały to samo konto, były online w predefiniowanych okresach czasu, wysyłały dane ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... , Fidelity, Schwab i innych. Członkowie spisku najpierw uzyskali nieautoryzowany dostęp do internetowych kont klientów domów maklerskich, następnie wykorzystali skradzione dane do otworzenia dodatkowych kont w innych domach maklerskich. Później użyli kont ofiar do przeprowadzenia transakcji papierami wartościowymi, które były korzystne tylko dla ...

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... gromadzą cenne informacje przechowywane na komputerze, takie jak hasła oraz inne dane umożliwiające dostęp do kont e-mail i FTP. Na trzecim miejscu znalazł się Email-Worm.Win32. ... ataków phishingowych były konta e-mail. Użytkownicy często podchodzą beztrosko do swoich kont e-mail: wielu z nich stosuje proste loginy i hasła. Dlatego w tym miejscu ...

-

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!]()

Raport McAfee Labs XII 2018: uwaga na IoT!

... wnioski można wyciągnąć z tych rozmów? Skuteczne naruszenia podsycają ataki na dane i ataki naśladowcze Dane uwierzytelniające: Ze względu na ostatnie duże i udane naruszenia dane użytkowników są nadal popularnym celem. Cyberprzestępców szczególnie interesuje hakowanie kont e-mail – głównie dlatego, że dostęp do nich służy również do odzyskania ...

-

![Web skimming: karty płatnicze w zagrożeniu Web skimming: karty płatnicze w zagrożeniu]()

Web skimming: karty płatnicze w zagrożeniu

... dane dotyczące odwiedzających oraz wysyłać je bezpośrednio do kont Google Analytics. Ponieważ dane ...

-

![Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę]()

Jak wybrać hosting? 9 nieoczywistych kwestii, na które warto zwrócić uwagę

... , niestety dla wielu wciąż nieoczywistych i pomijanych. 1. Rodzaj dysków Obecnie znajdziesz oferty kont, w których Twoja strona jest przechowywana na dyskach HDD, SSD lub dyskach typu SSD ... się, że na dyskach SSD (lub SSD NVMe) zapisywane są wszystkie dane strony. Sprawdź też, czy hosting nie ma limitów prędkości odczytu/zapisu na dysku i ilości ...

-

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców]()

Tinder na oku cyberprzestępców

... działań szpiegujących. Tinder jako formę zabezpieczenia przed fałszywymi profilami umożliwia łączenie kont na Instagramie i Spotify. To teoretycznie pomocne rozwiązanie ... ofiara wypełnia „formularz” uzupełniając dane karty kredytowej i naciska „kup”. W rzeczywistości najpewniej właśnie podała przestępcom dane karty płatniczej na fałszywej stronie ...

-

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów]()

Cyfrowa tożsamość na celowniku hakerów

... są szczególnie niebezpieczne, ponieważ często odbywają się wewnątrz systemu za pomocą skompromitowanych kont, co sprawia, że są trudne do wykrycia. Po przejęciu konta ... bez użycia ransomware czy szyfrowania. Natomiast w modelu podwójnego wymuszenia wdrażali ransomware, szyfrowali dane i wykradali je, by wymusić okup. Pod koniec sierpnia CISA wydała ...

-

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera]()

Funkcjonowanie strony WWW a zakup serwera

... , które powinno się przeanalizować to m.in. powierzchnia dyskowa, transfer, liczba kont e-mail, czy baz danych możliwych do utworzenia w ramach serwera. Wybór serwera ... lub graficznych) nieodzowny będzie wybór serwera o większej powierzchni. Od tego, jakie dane zgromadzone będą w ramach usługi, zależy również wysokość transferu. Ważna jest również ...

-

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online]()

Bezpieczne świąteczne zakupy online

... Właśnie na tym polegają ataki typu phishing, których głównym celem są poufne dane osobowe. Konto e-mail używane do zakupów internetowych nie powinno być w żaden ... to zarówno kont email, jak też kart kredytowych i kont bankowych. Ustaw nowe, unikalne hasło dla każdego ze swoich kont e-mail. Zapisz i przechowuj te dane w bezpiecznym miejscu. Nie ...

-

![Podrasowany III filar [© Tino Thoß - Fotolia.com] Podrasowany III filar]()

Podrasowany III filar

... Polacy uznali za mało atrakcyjną. Na koniec 2012 roku było 496,8 tys. kont, z czego na 32 937 kont (6,6 proc. wszystkich IKZE) dokonano wpłat, i ten niekorzystny trend nie uległ zmianie. ... osób – stan na 31.12.2012 roku). Natomiast biorąc za podstawę liczbę czynnych kont IKZE oraz ich coroczny wzrost o 50 proc., jak również kwotę dokonywanych wpłat w ...

-

![Niefrasobliwi użytkownicy social media Niefrasobliwi użytkownicy social media]()

Niefrasobliwi użytkownicy social media

... świecie. Co więcej, 12% respondentów podaje swoje dane umożliwiające dostęp do kont online, łącząc się z publiczną siecią Wi-Fi. Niepokojące jest ... wykorzystywanego urządzenia, ale również miejsca zamieszkania: nieautoryzowany dostęp do kont na portalach społecznościowych został zgłoszony przez 16% użytkowników w Chinach oraz regionie Azja Pacyfik, ...

-

![Bezpieczeństwo w sieci: dobre hasło ciągle rzadkością Bezpieczeństwo w sieci: dobre hasło ciągle rzadkością]()

Bezpieczeństwo w sieci: dobre hasło ciągle rzadkością

... błędów, które popełniamy w związku z hasłami: stosowanie tego samego hasła do wielu kont, co w razie jego wycieku oznacza, że tracimy kontrolę nad wieloma profilami w ... Rozwiązania takie jak Kaspersky Password Manager bezpiecznie przechowują wszystkie hasła, adresy oraz dane dotyczące kart płatniczych oraz synchronizują je na wszystkich urządzeniach, ...

-

![Matrioszka atakuje Pirate Bay Matrioszka atakuje Pirate Bay]()

Matrioszka atakuje Pirate Bay

... jest stroną phishingową, gdzie zostaje poproszona o podanie swoich danych uwierzytelniających w celu kontynuowania instalacji. Następnie szkodnik wykorzystuje te dane w celu utworzenia nowych kont rozprzestrzeniających kolejne programy PirateMatryoshka. Z badania przeprowadzonego przez Kaspersky Lab wynika, że odsyłacz do strony phishingowej został ...

-

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?]()

Jak zapobiegać wyciekom danych firmowych w chmurze?

... ludzi – w tym błędnej konfiguracji rozwiązań chmurowych, co naraża wrażliwe dane na ataki cyberprzestępców. Według danych udostępnionych przez amerykańskiego dostawcę ... : Ograniczenie uprawnień – ustalenie zasady jak najmniejszych uprawnień dla użytkowników i kont w chmurze pozwoli na minimalizowanie ryzyka ataku z wykorzystaniem tych zasobów. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail [© pixabay.com] Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail](https://s3.egospodarka.pl/grafika2/ochrona-poczty-e-mail/Dzien-Bezpiecznego-Internetu-jak-dbac-o-skrzynki-e-mail-243306-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Świat: wydarzenia tygodnia 35/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 35/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-35-2019-12AyHS.jpg)

![Kradzież tożsamości - jak się bronić? [© pixabay.com] Kradzież tożsamości - jak się bronić?](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Kradziez-tozsamosci-jak-sie-bronic-235491-150x100crop.jpg)

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?](https://s3.egospodarka.pl/grafika2/zhakowany-komputer/7-oznak-ze-komputer-zostal-zhakowany-Jak-sie-bronic-247352-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich](https://s3.egospodarka.pl/grafika2/Steam/Steam-Xbox-Live-i-PlayStation-Network-5-najwiekszych-atakow-hakerskich-159478-150x100crop.jpg)

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-I-kw-2018-r-206252-150x100crop.jpg)

![Politycy w social mediach: posłowie czy już influencerzy? [© MrJayW z Pixabay] Politycy w social mediach: posłowie czy już influencerzy?](https://s3.egospodarka.pl/grafika2/politycy/Politycy-w-social-mediach-poslowie-czy-juz-influencerzy-259645-150x100crop.jpg)

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Raport-McAfee-Labs-XII-2018-uwaga-na-IoT-213809-150x100crop.jpg)

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców](https://s3.egospodarka.pl/grafika2/Tinder/Tinder-na-oku-cyberprzestepcow-247254-150x100crop.jpg)

![Cyfrowa tożsamość na celowniku hakerów [© Racool_studio na Freepik] Cyfrowa tożsamość na celowniku hakerów](https://s3.egospodarka.pl/grafika2/cyberataki/Cyfrowa-tozsamosc-na-celowniku-hakerow-263139-150x100crop.jpg)

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera](https://s3.egospodarka.pl/grafika/strony-www/Funkcjonowanie-strony-WWW-a-zakup-serwera-iG7AEZ.jpg)

![Bezpieczne świąteczne zakupy online [© stoupa - Fotolia.com] Bezpieczne świąteczne zakupy online](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczne-swiateczne-zakupy-online-MBuPgy.jpg)

![Podrasowany III filar [© Tino Thoß - Fotolia.com] Podrasowany III filar](https://s3.egospodarka.pl/grafika2/reforma-emerytalna/Podrasowany-III-filar-135604-150x100crop.jpg)

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Jak-zapobiegac-wyciekom-danych-firmowych-w-chmurze-240727-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)

![Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku [© Freepik] Cudzoziemcy kupili w Polsce ponad 17 tysięcy mieszkań w 2024 roku](https://s3.egospodarka.pl/grafika2/nabywanie-nieruchomosci-przez-cudzoziemcow/Cudzoziemcy-kupili-w-Polsce-ponad-17-tysiecy-mieszkan-w-2024-roku-266015-150x100crop.jpg)

![Ile zapłacimy za koszyk wielkanocny 2025? [© Freepik] Ile zapłacimy za koszyk wielkanocny 2025?](https://s3.egospodarka.pl/grafika2/wielkanoc/Ile-zaplacimy-za-koszyk-wielkanocny-2025-266014-150x100crop.jpg)

![Kryptowaluta w darowiźnie - trzeba zapłacić podatek? [© Bianca Holland z Pixabay] Kryptowaluta w darowiźnie - trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/darowizna/Kryptowaluta-w-darowiznie-trzeba-zaplacic-podatek-266013-150x100crop.jpg)