-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... . Odsetek ataków phishingowych wykrytych na stronach stworzonych w celu kradzieży kont użytkowników różnych usług oferowanych przez wyszukiwarki wynosił 14,6%. Na pierwszym ... Aby ułatwić użytkownikowi proces dokonywania zakupu, informacje finansowe, takie jak dane dotyczące karty kredytowej, często są przechowywane na koncie serwisu. Niektórzy ...

-

![System Apple coraz mniej bezpieczny System Apple coraz mniej bezpieczny]()

System Apple coraz mniej bezpieczny

... sklep z aplikacjami App Store ucierpiały w wyniku ataków phishingowych. Doszło nawet do przejęcia kont użytkowników. Incydenty te nie były specjalnie spektakularne aż do niedawna ... , z jakiej platformy korzysta użytkownik. Jeżeli cyberprzestępcy zwietrzą w niej pieniądze lub cenne dane, które można ukraść, dany system prędzej czy później stanie się ...

-

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest]()

Bankowość online: trojan Neverquest

... przez ZeuSa i Carberpa”. Neverquest kradnie nazwy użytkowników oraz hasła do kont bankowych oraz wszelkie dane wprowadzane przez użytkowników na stronach bankowych. Specjalne skrypty dla Internet ... ale także pozwala im grać na giełdzie przy użyciu skradzionych kont i pieniędzy ofiar Neverquesta. Ochrona przed zagrożeniami takimi jak Neverquest wymaga ...

-

![Cyberprzestępcy polują na hasła dostępu Cyberprzestępcy polują na hasła dostępu]()

Cyberprzestępcy polują na hasła dostępu

... w pobliżu komputera. Jednocześnie 18% Europejczyków swobodnie przekazuje swoje hasła do kont osobistych innym osobom z rodziny oraz znajomym. Tymczasem ze statystyk wynika ... osób czy szkodliwego oprogramowania szpiegującego. Narzędzie to automatycznie wpisuje dane uwierzytelniające użytkownika na stronach, eliminując konieczność zapamiętywania kilku ...

-

![Informatyka śledcza 2015 [© adam121 - Fotolia.com] Informatyka śledcza 2015]()

Informatyka śledcza 2015

... komputery przez spam, a szczególnie głośną ostatnio falę fałszywych faktur - twierdzi Michał Ferydyniok. Trojany albo podmieniały numery kont bankowych "w locie" albo przechwytywały dane dostępowe do kont bankowych. Nasi inżynierowie mieli po pierwsze określić skalę infekcji, usunąć zagrożenie oraz doradzić rozwiązania, mające zminimalizować szanse ...

-

![G DATA Password Manager uporządkuje Twoje hasła [© olly - Fotolia.com] G DATA Password Manager uporządkuje Twoje hasła]()

G DATA Password Manager uporządkuje Twoje hasła

... dyskusyjnych i kont e-mail. Dla użytkownika łatwy w użyciu Password Manager jest ikoną na pasku przeglądarki. Jeśli to konieczne po kliknięciu przechowuje hasła do serwisów internetowych. Dane są ... , nie panikuj. To nie musi oznaczać, że ktoś skradł hasła do Twoich kont. Niemniej jednak, należy natychmiast zmienić hasło lub usunąć konto, jeśli nie ...

-

![Postanowienia noworoczne internauty [© ktsdesign - Fotolia.com] Postanowienia noworoczne internauty]()

Postanowienia noworoczne internauty

... oprogramowania. 4. Używaj różnych haseł do różnych kont Jeśli używasz tego samego hasła dla wszystkich urządzeń i kont online, nadszedł czas na zmiany. ... tego, co udostępniasz i jakie informacje o sobie podajesz w mediach społecznościowych – pamiętaj, że dane te mogą zostać wykorzystane przeciwko tobie lub mogą posłużyć do przejęcia twojej ...

-

![Szyfrowanie danych ochroni twój Instagram [© Yuriy Shevtsov - Fotolia.com] Szyfrowanie danych ochroni twój Instagram]()

Szyfrowanie danych ochroni twój Instagram

... 7 mln kont zawierających zdjęcia, wideo i inne pliki. Inne incydenty, które miały miejsce w 2016 r. dotyczyły użytkowników portalu mail.ru, gdzie skradziono dane 64 milionów kont, około 40 milionów wykradzionych haseł to konta klientów Yahoo, 33 mln – Hotmail, 24 mln – Gmail. Sumarycznie zagrożonych było około 272,3 mln kont ...

-

![Menedżer haseł - czy warto z niego korzystać? Menedżer haseł - czy warto z niego korzystać?]()

Menedżer haseł - czy warto z niego korzystać?

... zmieniają liczbę lub znak specjalny, ale czy to bezpieczne i wystarczająco chroni dane? Niestety, z bezpieczeństwem ma to niewiele wspólnego. Inne sytuacje to te, ... oba warianty, która będzie zaszyfrowanym i bezpiecznym magazynem-plikiem z różnymi hasłami do rożnych kont. To tam będziemy je mogli na bieżąco zapisywać i… beztrosko bawić się w wirtuoza ...

-

![5 powszechnych oszustw na Instagramie [© pixabay.com] 5 powszechnych oszustw na Instagramie]()

5 powszechnych oszustw na Instagramie

... fałszywej strony logowania na Instagramie, której wypełnienie pozwoli cyberprzestępcom przejąć dane uwierzytelniające i w konsekwencji uzyskać dostęp do konta zaatakowanej osoby. ... oszustwem – dodaje Kamil Sadkowski. 2. Fałszywe konta Podczas przeglądania Instagrama w poszukiwaniu kont celebrytów lub ulubionej drużyny sportowej można natknąć się ...

-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... też jej rodziny, w tym dzieci lub współmałżonka. Najbardziej przydatne są dane zawierające cyfry, jak np. daty urodzin czy rocznic. Niestety, często sami ... finansów najbardziej kosztowne mogą być oczywiście wszelkie przejęcia kont bankowych czy zlecanie przelewów z kont osobistych czy firmowych. Z drugiej strony, włamanie przez cyberprzestępców ...

-

![Rozliczanie w Symfonii [© Nmedia - Fotolia.com] Rozliczanie w Symfonii]()

Rozliczanie w Symfonii

... dużych firmach. Realizuje wszystkie zasadnicze operacje księgowe - od budowania planu kont i łatwego księgowania dokumentów, poprzez automatyczny bilans zamknięcia, pełne ... kont ksiąg pomocniczych – ewidencję wartościową, ewidencję ilościową i ewidencję ilościowo-wartościową. Metoda trzecia, która pozwala zarejestrować w programie zarówno dane o ...

-

![Skuteczny mailing - podstawowe zasady e-mail marketingu Skuteczny mailing - podstawowe zasady e-mail marketingu]()

Skuteczny mailing - podstawowe zasady e-mail marketingu

... spamu [RL07]. Podstawę e-mail marketingu stanowi własna baza adresowa, w której właściciele kont pocztowych wyrazili chęć otrzymywania korespondencji marketingowej z danej firmy. Co ... do osób, których dane posiada we własnej bazie. I tak na przykład możemy wykupić mailing do danego segmentu użytkowników darmowych kont pocztowych w popularnych ...

-

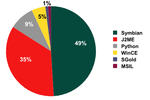

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... smartfonów są również różne prymitywne trojany, które uszkadzają lub usuwają dane użytkowników. Przykładem jest Trojan.SymbOS.Delcon.a - ten 676-bajtowy ... coraz częściej wykorzystywane do robienia biznesu, surfowania po Internecie, uzyskiwania dostępu do kont bankowych oraz płacenia za towary i usługi. Spowoduje to wzrost liczby cyberprzestępców ...

-

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]()

Hakerzy a portale społecznościowe

... niepokojące sygnały, to jednak często, jedynym co mogą zrobić, jest resetowanie kont shakowanych użytkowników. Nie jest natomiast możliwe prowadzenie jakiejkolwiek bazy danych, ... użytkowników bezpośrednio, mogą również wyrządzić wiele szkody. W zależności od tego, jakie dane udało się zdobyć hakerom, mogą oni na koszt ofiary zrobić zakupy w sklepie ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... wykradanie informacji dotyczących kont w różnego rodzaju grach online. Jaki interes mają w tym cyberprzestępcy? W czasach rosnącej popularności takich gier, dane te mogą stanowić całkiem ... rozprzestrzenianie się - toteż jedną z jego funkcji jest wykradanie haseł do kont ftp, logowanie się na te konta i infekowanie znajdujących się tam plików ...

-

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów]()

Twitter przyciąga hakerów

... Kaspersky Lab, pozwala jego użytkownikom zmieniać nazwy poleceń, co utrudnia zidentyfikowanie, z których kont Twittera kontrolowane są botnety. Wystarczy tylko kilka kliknięć myszką, aby utworzyć szkodliwy ... dolarów amerykańskich. Wszystko zależy od liczby użytkowników – im więcej osób śledzi dane konto, tym większa jest jego cena. Kradzież konta ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

... dolarów, okradając nieświadomych użytkowników komputerów. TrendLabs odkryło też botnet w Polsce, który między innymi gromadził osobiste dane polskich użytkowników, jak loginy i hasła do kont pocztowych, do kont internetowych oraz numery kart kredytowych. Pierwsza połowa 2010 roku: tendencje dotyczące sektorów branżowych Jeśli chodzi o liczbę ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... muszą zapamiętać tylko jedno „hasło główne”. Kaspersky Password Manager przechowuje dane w zaszyfrowanym magazynie i automatycznie uzupełnia odpowiednie hasło, gdy jest ono wymagane. Może również stworzyć dostosowane do indywidualnych potrzeb bezpieczne hasła do nowych kont, aby użytkowników nie kusiła opcja ponownego wykorzystania starych fraz ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... 11-13 marca 2013 roku, zostało wykorzystane do zaatakowania kont innych tybetańskich aktywistów i obrońców praw człowieka. Z zainfekowanego konta zostały rozesłane wiadomości e-mail, które w załączniku zawierały kopię robaka Chuli. Zbierał on następnie takie dane jak przychodzące SMS-y, dane kontaktowe przechowywane na karcie SIM i w telefonie oraz ...

-

![7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży [© Syda Productions - Fotolia.com] 7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży]()

7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży

... serwisie. 3. Uważaj na wiadomości phishingowe Podczas letnich wyprzedaży oszuści próbują wyłudzić dane od internautów za pomocą wiadomości phishingowych. Przestępcy mogą na ... cyfry i znaki specjalne) i nigdy nie używać jednego hasła do wielu kont. Jeśli masz trudności z zapamiętaniem wszystkich haseł, zastanów się nad skorzystaniem z menedżera haseł. ...

-

![Podróż do USA za hasło do Facebooka? [© Antonio Gravante - Fotolia.com] Podróż do USA za hasło do Facebooka?]()

Podróż do USA za hasło do Facebooka?

... właśnie plany mają Amerykanie wobec podróżnych z Wielkiej Brytanii i Francji. Dane podróżnych, które Stany Zjednoczone chciałyby poznać podczas przekraczania przez nich granicy ... swoich kont w mediach społecznościowych, 45% Polaków stwierdziło, że nie chce ryzykować, że obca osoba opublikuje coś w ich imieniu, 44% martwi się, że wrażliwe dane np. ...

-

![Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy]()

Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy

... wieloskładnikowe. Mimo to tylko jedna czwarta firm uważa zarządzanie dostępem do kont w chmurze za główny obszar, któremu powinna być poświęcona szczególna uwaga ... do unikania cyberzagrożeń. Największy odsetek firm, które padły ofiarą cyberataku naruszającego dane w chmurze publicznej, występuje w Indiach – w ostatnim roku było to aż 93%. – ...

-

![5 kroków do prywatności na TikToku 5 kroków do prywatności na TikToku]()

5 kroków do prywatności na TikToku

... zobligowane są do przekazywania rządowi gromadzonych informacji. Chociaż firma twierdzi, że dane użytkowników są bezpieczne, niektóre państwa i organizacje nie wierzą w te zapewnienia. ... wiadomości prywatnych. 5. Pamiętaj o ochronie najmłodszych Tryb rodzinny pozwala na ustawienie kont na TikToku w relacji rodzic-dziecko. To oznacza, że z telefonu ...

-

![Cyberzagrożenia mobilne: mniej ataków, więcej szkód? Cyberzagrożenia mobilne: mniej ataków, więcej szkód?]()

Cyberzagrożenia mobilne: mniej ataków, więcej szkód?

... potrafi kraść pliki cookie z urządzeń użytkowników, co w niektórych przypadkach daje cyberprzestępcom dostęp do kont w mobilnych aplikacjach bankowych, bez konieczności pozyskiwania loginu i hasła w inny sposób. W 2021 r. cyberprzestępcy polowali również na dane logowania do gier mobilnych, które często sprzedawane są później w sieci darknet lub ...

-

![Jak działa Bitdefender Password Manager? [© pixabay.com] Jak działa Bitdefender Password Manager?]()

Jak działa Bitdefender Password Manager?

... danych, a także handlowaniem nimi w Darknecie. Na co dzień korzystamy z wielu kont internetowych, a także z kilku urządzeń, a co za tym idzie mamy do ... do transmisji danych. Ponadto wszystkie dane są lokalnie szyfrowane i odszyfrowywane, a dostęp do hasła głównego ma jedynie właściciel konta. Silne hasło chroni dane, aczkolwiek nie wolno ...

-

![Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe]()

Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe

... (która wygląda tak samo jak prawdziwa) w celu kradzieży danych uwierzytelniających. Jeśli to się uda, będą próbowali wykorzystać te dane do uzyskania dostępu do służbowych kont i firmowej sieci. Aby uniknąć oszustw związanych z wideokonferencjami, zawsze należy stosować najlepsze praktyki z zakresu cyberhigieny, a zwłaszcza dokładnie sprawdzać ...

-

![Poczta Polska ostrzega przed oszustwem z kodem QR Poczta Polska ostrzega przed oszustwem z kodem QR]()

Poczta Polska ostrzega przed oszustwem z kodem QR

... ze sposobów przywłaszczenia danych osobowych internautów i ich kont jest wykorzystanie jednej z technik manipulacji człowiekiem, polegającej na wywieraniu określonego wpływu i zachowania poprzez rozsyłanie elektronicznych wiadomości. Aby nie paść ofiarą cyberprzestępców, ochronić swoje dane i majątek, należy stosować kilka zasad: Uważnie czytaj ...

-

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?]()

Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?

... dzieci w UE. Dochodzenie przeprowadzone przez DPC wykazało, że ustawienia profili kont użytkowników dziecięcych były domyślnie ustawione na publiczne, co oznaczało, że ... mają luki i stają się celem ataków cyberprzestępców, chcących pozyskać nasze poufne dane osobiste lub finansowe. Instytucje edukacyjne w Polsce nie prowadzą na szeroką skalę zajęć ...

-

![Oszuści wykorzystują Telekopye do ataków na Booking.com [© Freepik] Oszuści wykorzystują Telekopye do ataków na Booking.com]()

Oszuści wykorzystują Telekopye do ataków na Booking.com

... , takie jak data zameldowania i wymeldowania, cena i lokalizacja - informacje odpowiadające rzeczywistej rezerwacji dokonanej przez użytkownika. Szczegółowe dane dotyczące pobytu pochodzą z przejętych kont hoteli i dostawców zakwaterowania zakupionych na cyberprzestępczych forach. Oszuści za cel obierają użytkowników, którzy niedawno zarezerwowali ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... , jak dokładne były nasze prognozy. Raport ten zawiera jakościowe oraz ilościowe dane dotyczące ewolucji szkodliwego oprogramowania oraz analizę głównych trendów, zarówno w zakresie ... ukrywać szkodliwe oprogramowanie w telefonie przez długi czas i kraść środki z kont ofiar. W 2012 roku wykryliśmy backdoory, które – na szczęście – nie potrafiły ...

-

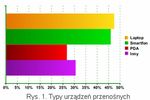

![Urządzenia przenośne a bezpieczeństwo danych Urządzenia przenośne a bezpieczeństwo danych]()

Urządzenia przenośne a bezpieczeństwo danych

... ,8% użytkowników przechowuje na urządzeniach przenośnych dane dotyczące swoich przyjaciół i kolegów. Dane te są przechowywane w książce adresowej. Z kolei 70,8% respondentów przechowuje na swoim urządzeniu przenośnym korespondencję osobistą i/lub biznesową łącznie z danymi dotyczącymi dostępu do kont pocztowych. Wyciek takich danych może prowadzić ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... trojańskiego wysłano więc e-mail o następującej treści: "Nazywam się John Brown. Moje ważne dane zostały zaszyfrowane. Dane te są mi pilnie potrzebne do opracowania raportu. Jeśli go ... się ze sobą za pośrednictwem Internetu. Uzyskiwanie przez cyberprzestępców dostępu do kont bankowych to zjawisko występujące już od dłuższego czasu. Jednak kradzież ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... ukierunkowanych na stacje robocze, Czerwony Październik potrafi również kraść dane z urządzeń mobilnych, gromadzić dane ze sprzętu sieciowego, pliki z urządzeń USB, kraść bazy ... nowych szkodliwych modułów, backdoor szukał specjalnych tweetów z utworzonych wcześniej kont. Jak tylko zainfekowany system ustanowił połączenie z serwerem kontroli, ...

-

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych]()

DMP, czyli zrób użytek z danych

... kont, subskrypcji newsletterowych i wejść na ważną podstronę. Dla właścicieli e-sklepów lepsza konwersja to po prostu zwiększenie ilości dokonanych zakupów. Dobrze przeprowadzona analiza zachowań użytkowników strony, pozwoli jej wydawcy dokonać zmian, które zaowocują dłuższymi sesjami i mniejszym współczynnikiem odrzuceń. Coraz częściej dane ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest](https://s3.egospodarka.pl/grafika2/trojany/Bankowosc-online-trojan-Neverquest-128103-150x100crop.jpg)

![Informatyka śledcza 2015 [© adam121 - Fotolia.com] Informatyka śledcza 2015](https://s3.egospodarka.pl/grafika2/informatyka-sledcza/Informatyka-sledcza-2015-168197-150x100crop.jpg)

![G DATA Password Manager uporządkuje Twoje hasła [© olly - Fotolia.com] G DATA Password Manager uporządkuje Twoje hasła](https://s3.egospodarka.pl/grafika2/menadzer-hasel/G-DATA-Password-Manager-uporzadkuje-Twoje-hasla-183112-150x100crop.jpg)

![Postanowienia noworoczne internauty [© ktsdesign - Fotolia.com] Postanowienia noworoczne internauty](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Postanowienia-noworoczne-internauty-186641-150x100crop.jpg)

![Szyfrowanie danych ochroni twój Instagram [© Yuriy Shevtsov - Fotolia.com] Szyfrowanie danych ochroni twój Instagram](https://s3.egospodarka.pl/grafika2/Instagram/Szyfrowanie-danych-ochroni-twoj-Instagram-196687-150x100crop.jpg)

![5 powszechnych oszustw na Instagramie [© pixabay.com] 5 powszechnych oszustw na Instagramie](https://s3.egospodarka.pl/grafika2/Instagram/5-powszechnych-oszustw-na-Instagramie-240421-150x100crop.jpg)

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![Rozliczanie w Symfonii [© Nmedia - Fotolia.com] Rozliczanie w Symfonii](https://s3.egospodarka.pl/grafika/Symfonia/Rozliczanie-w-Symfonii-Qq30bx.jpg)

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów](https://s3.egospodarka.pl/grafika/Twitter/Twitter-przyciaga-hakerow-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży [© Syda Productions - Fotolia.com] 7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/7-rad-jak-bezpiecznie-robic-zakupy-online-w-czasie-wyprzedazy-161110-150x100crop.jpg)

![Podróż do USA za hasło do Facebooka? [© Antonio Gravante - Fotolia.com] Podróż do USA za hasło do Facebooka?](https://s3.egospodarka.pl/grafika2/USA/Podroz-do-USA-za-haslo-do-Facebooka-191659-150x100crop.jpg)

![Jak działa Bitdefender Password Manager? [© pixabay.com] Jak działa Bitdefender Password Manager?](https://s3.egospodarka.pl/grafika2/Bitdefender-Password-Manager/Jak-dziala-Bitdefender-Password-Manager-244090-150x100crop.jpg)

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-dzieci-Polska-w-ogonie-Europy-co-robic-258898-150x100crop.jpg)

![Oszuści wykorzystują Telekopye do ataków na Booking.com [© Freepik] Oszuści wykorzystują Telekopye do ataków na Booking.com](https://s3.egospodarka.pl/grafika2/Telekopye/Oszusci-wykorzystuja-Telekopye-do-atakow-na-Booking-com-262743-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych](https://s3.egospodarka.pl/grafika2/platforma-DMP/DMP-czyli-zrob-uzytek-z-danych-213867-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)