-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

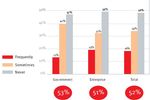

... , telefonem i/lub pamięcią flash USB) zawierającym poufne dane (np. dane klientów, dane osobowe, dane finansowe firmy, dane kart kredytowych i informacje stanowiące tajemnicę handlową, jak ... po wewnętrznej zmianie stanowiska nadal mieć dostęp do nieużywanych już kont lub zasobów 72% respondentów stwierdziło, że w ich firmie/organizacji zatrudniani są ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... udowodnić, że uzyskała taką zgodę, w przeciwnym razie uzna się, że dane osobowe były przetwarzane bez wcześniejszej zgody podmiotu danych osobowych". "O ochronie danych ... oni systemy płatności WebMoney oraz Yandex-money i próbowali uzyskać dostęp do kont użytkowników poprzez wysyłanie wiadomości pochodzących rzekomo od administratorów systemu, w ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... , Afryki, Azji i Europy. Użyte przez właściciela dane rejestracyjne zawierają wyraźne ślady rosyjskie, chociaż same dane są bez wątpienia fałszywe. Centrum kontroli wykorzystuje ... trojanów szpiegujących służących do kradzieży danych (głownie danych dostępu do kont bankowości online) otrzymywała nazwę Trojan-Spy.Win32. Sinowal. Podczas analizy bootkita ...

-

![Ataki na portale społecznościowe częstsze [© stoupa - Fotolia.com] Ataki na portale społecznościowe częstsze]()

Ataki na portale społecznościowe częstsze

... , iż obecnie sporym zagrożeniem jest kradzież danych umożliwiających dostęp do kont, zarówno e-mail jak i tych w banku. W przypadku niektórych portali np. Facebook ... krok dzieli hakerów od pozyskania kompletnych danych umożliwiających logowanie. Dodatkowo dane zamieszczane na portalach społecznościowych takie jak : drugie imię, imiona męża, dzieci ...

-

![Ewolucja spamu I-III 2010 Ewolucja spamu I-III 2010]()

Ewolucja spamu I-III 2010

... rozprzestrzeniania spamu, wysyłając masowe ilości wiadomości e-mail do właścicieli kont i ich przyjaciół z portalu. Taka metoda rozprzestrzeniania spamu pozwala ... portalu jak i na skrzynki odbiorcze użytkowników. Ponadto podczas rejestrowania kont użytkownicy wprowadzają swoje dane (na przykład adresy e-mail), które spamerzy mogą dodać do baz ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... sposobem „drive-by download” posiada dostęp do jakichkolwiek kont FTP, szkodliwe oprogramowanie na jego komputerze przechwytuje dane do logowania, a następnie loguje się na serwerze ... dbać o bezpieczeństwo swoich maszyn, kładąc szczególny nacisk na silne hasła do kont FTP i skanowanie plików przed umieszczeniem ich na serwerze. Działajmy dwutorowo ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

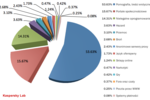

... z nośników wymiennych (Generic!atr), konie trojańskie i programy pobierające dane bankowe (PWS i Generic.dx), a także mechanizmy wykorzystujące luki i błędy w ... wezwań rzekomo wysyłanych przez amerykański urząd podatkowy, kuponów upominkowych, kont premiowych czy kont w sieciach społecznościowych. Specjaliści z McAfee Labs odkryli też, że spośród ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Spam w II 2012 r. Spam w II 2012 r.]()

Spam w II 2012 r.

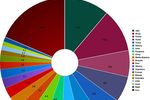

... W ruchu spamowym dominuje szkodliwy kod atakujący osobiste i finansowe dane użytkowników. Jednak boty nadal rozprzestrzeniają się głównie w Azji. ... pochodziła ze stron phishingowych stworzonych w celu kradzieży środków z kont bankowych i kont w systemach płatności elektronicznych. Udział ataków phishingowych wykrytych na stronach phishingowych, ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... oni szkodliwe oprogramowanie, którego celem jest kradzież środków z kont rosyjskich firm poprzez manipulowanie systemami bankowości internetowej na komputerach ... bazy danych: jeżeli nie istnieje sygnatura ani dane heurystyczne umożliwiające wykrycie konkretnego szkodliwego oprogramowania, dane o tym zagrożeniu mogą być zawarte w znajdujących się ...

-

![Kontrola rodzicielska - statystyki III-VIII 2012 Kontrola rodzicielska - statystyki III-VIII 2012]()

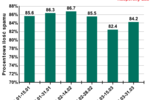

Kontrola rodzicielska - statystyki III-VIII 2012

... tym rosnąca liczba osób aktywujących funkcję kontroli rodzicielskiej w produktach firmy Kaspersky Lab. W ostatnim tygodniu wakacji eksperci z Kaspersky Lab przeanalizowali dane statystyczne generowane przez kontrolę rodzicielską na całym świecie przez ostatnie sześć miesięcy. Moduł kontroli rodzicielskiej wbudowany w produkty Kaspersky Lab był ...

-

![Wiadomości phishingowe słabo rozpoznawalne Wiadomości phishingowe słabo rozpoznawalne]()

Wiadomości phishingowe słabo rozpoznawalne

... są głównie zainteresowani uzyskaniem nieautoryzowanego dostępu do kont na portalach społecznościowych, kont w systemach bankowości online oraz systemach płatności, jak ... wyniku otworzenia załącznika do wiadomości, a 13% respondentów podało osobiste oraz finansowe dane na podejrzanych stronach. Dlatego też jeżeli chodzi o ochronę przed fałszywymi ...

-

![Symantec: cyberprzestępczość 2012 Symantec: cyberprzestępczość 2012]()

Symantec: cyberprzestępczość 2012

... sprawdza symbolu kłódki w przeglądarce przed wprowadzeniem online poufnych informacji osobistych, takich jak dane konta bankowego. Ponadto z tegorocznego raportu wynika, że wielu ... po korespondencję i dokumenty związane z pracą (42%), wyciągi bankowe (22%) i hasła do innych kont online (17%) — dlatego konta e-mail mogą być potencjalną furtką dla ...

-

![Cyberprzestępczość - kolejne aresztowania Cyberprzestępczość - kolejne aresztowania]()

Cyberprzestępczość - kolejne aresztowania

... od obywateli Francji, Włoch oraz Europy Wschodniej, a następnie wyczyszczenie ich kont bankowych. Jak wykazało śledztwo, ukradł on w sumie 20 tysięcy euro. Sprawa ... operatora telefonii komórkowej i stworzyć potwierdzenia SMS-owe z banku. Chociaż oszust zdobył dane dotyczące 5 000 osób, liczba skutecznych prób kradzieży gotówki była raczej niewielka ...

-

![Bezpieczeństwo danych na wakacjach [© Mila Supynska - Fotolia.com] Bezpieczeństwo danych na wakacjach]()

Bezpieczeństwo danych na wakacjach

... korzystania z serwisów bankowości internetowej, kont osobistych oraz sklepów internetowych na publicznych komputerach (w kawiarenkach internetowych, na lotniskach, w klubach, hotelach i bibliotekach). Tego rodzaju maszyny mogą zawierać różne programy szpiegujące, które śledzą i rejestrują dane wpisywane z klawiatury i przechwytują ruch internetowy ...

-

![Ataki hakerskie a inżynieria społeczna Ataki hakerskie a inżynieria społeczna]()

Ataki hakerskie a inżynieria społeczna

... oraz osób wyznaczonych przez przedsiębiorstwo do kontaktu z nimi, a także dane dotyczące kont bankowych i telekomunikacyjnych, włącznie z informacjami zawartymi w planach odtwarzania po ... na różne konta zagraniczne, a następnie „wyprane” przy użyciu innych kont i instrumentów pieniężnych. W innym przypadku atakujący wykorzystał niestandardowy, ...

-

![Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych]()

Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych

... muszą się zmierzyć. Organizacje te stanowią oczywisty cel cyberprzestępców, którzy próbują ukraść przechowywane informacje dotyczące karty kredytowej, dane uwierzytelniające i dane dotyczące kont bankowych klientów. Zdobycie dużego klienta stanowi kamień milowy dla każdej rozwijającej się firmy. W przypadku drobnych dostawców usług finansowych ...

-

![Cyberprzestępcy wykorzystują Ruch Chorzów Cyberprzestępcy wykorzystują Ruch Chorzów]()

Cyberprzestępcy wykorzystują Ruch Chorzów

... League of Legends, albo mural z emblematem klubu piłkarskiego Ruch Chorzów. Przechwycony koń trojański potrafi wykradać hasła do kont mailowych użytkownika, zapisane w programach pocztowych, a także dane do logowania się do różnych serwisów internetowych, zapisane w pamięci przeglądarek. Zagrożenie wykonuje również zrzuty ekranu i kradnie portfele ...

-

![Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH [© poligonchik - Fotolia.com] Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH]()

Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH

Urząd Ochrony Konkurencji i Konsumentów postanowił sprawdzić, czy Polacy mogą spać spokojnie. W tym celu zlecił Inspekcji Handlowej kontrole mebli do spania. Inspektorzy ruszyli w Polskę, biorąc pod lupę łóżka, kanapy, sofy, narożniki, fotele rozkładane, amerykanki itp. Ich działania dowiodły, że najczęściej spotykanymi wadami konstrukcyjnymi ...

-

![Europa: wydarzenia tygodnia 28/2015 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 28/2015]()

Europa: wydarzenia tygodnia 28/2015

... . Daje ona władzom skarbowym do dyspozycji centralny rejestr wszystkich prowadzonych przez austriackie instytucje finansowe kont, których jest łącznie około 20 mln. Równocześnie dokonano zmiany w zakresie podatków, zwiększono ... za ryzyko i wówczas nie tylko on się umocni, ale też będzie reagował na napływające dane z rodzimej gospodarki. Marcin ...

-

![7 trików, które ochronią Android [© Nebojsa Markovic - Fotolia.com] 7 trików, które ochronią Android]()

7 trików, które ochronią Android

... . Być może nie każdy zdaje sobie sprawę z faktu, że poufne dane przechowywane na urządzeniach mobilnych będą zawsze niezwykle atrakcyjne dla potencjalnych ... tego, aby zainfekować swój telefon szkodliwym oprogramowaniem. Ograniczając pobieranie aplikacji do oficjalnych kont, typu Google Play Store, można znacznie obniżyć ryzyko infekcji. Android ...

-

![Polska: wydarzenia tygodnia 04/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 04/2016]()

Polska: wydarzenia tygodnia 04/2016

... będą miały znaczenia dla osób, które aktywnie korzystają z najpopularniejszych usług, czyli kont osobistych i kart debetowych oraz kredytów hipotecznych i pożyczek gotówkowych. – Zależy nam ... zmienić typ rachunku, z którego korzystają – mówi Macierzyński. Jak pokazują dane finansowe, w ostatnich pięciu latach wynik prowizyjny PKO BP obniżył się o ...

-

![Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida]()

Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida

... działających w oparciu o system Android, wykorzystując do tego Google AdSense, jedną z najbardziej popularnych w Internecie sieci reklamowych. Przestępcy kradli informacje odnośnie kont bankowych oraz dane osobiste ofiar, w tym historię połączeń oraz ich kontakty. Proceder był możliwy za sprawą błędu w przeglądarce Chrome dla Androida. Luka ...

-

![Kryptowaluty, czyli oszustwa na 10 milionów dolarów Kryptowaluty, czyli oszustwa na 10 milionów dolarów]()

Kryptowaluty, czyli oszustwa na 10 milionów dolarów

... użytkowników za pośrednictwem fałszywych kont, przestępcy są w stanie zmylić użytkowników Twittera i nakłonić ich do kliknięcia odpowiedzi wysyłanych z fałszywych kont. Według dość pobieżnych ... określony portfel może być niebezpieczny. Zawsze sprawdzaj adres łącza i dane na pasku adresu przeglądarki. Powinien on zawierać np. „blockchain.info”, a nie ...

-

![Świat: wydarzenia tygodnia 44/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 44/2018]()

Świat: wydarzenia tygodnia 44/2018

... komórkowej z literą T w nazwie. Hakerzy ukradli dane osobiste 2 milionów klientów. Wyciekły imiona i nazwiska, adresy email, numery kont i inne. Przedstawicieli sieci zaprzeczyli, aby skradzione zostały dane finansowe, takie jak numery kart kredytowych i hasła, choć takie obawy również się pojawiały. 3) Dane w darknecie za karę Z aplikacji Snapchat ...

-

![Kaspersky ogłasza alarm na Czarny Piątek Kaspersky ogłasza alarm na Czarny Piątek]()

Kaspersky ogłasza alarm na Czarny Piątek

... za zhakowane konta handlowców. Szkodliwe oprogramowanie bankowe kradnące dane uwierzytelniające nie jest niczym nowym. Większym zaskoczeniem są rodziny polujące na dane dotyczące kont związanych z zakupami online. Jeżeli komputer jest zainfekowany jednym z wymienionych wcześniej trojanów, dane dotyczące karty płatniczej mogą zostać ukradzione przez ...

-

![Darmowe odcinki "Gry o tron" mogą słono kosztować [© izzetugutmen - Fotolia.com] Darmowe odcinki "Gry o tron" mogą słono kosztować]()

Darmowe odcinki "Gry o tron" mogą słono kosztować

... , że przynajmniej pewna część zestawów składających się z adresu e-mail i hasła, jakie udało się zgromadzić oszustom, będzie taka sama jak dane logowania do kont na innych stronach — do sklepów, stron z grami lub streamingiem, poczty e-mail, mediów społecznościowych itd. Dla oszustów internetowych konta te ...

-

![Użytkownicy Hostinger w kłopotach. Potężny wyciek danych [© frank peters - Fotolia.com] Użytkownicy Hostinger w kłopotach. Potężny wyciek danych]()

Użytkownicy Hostinger w kłopotach. Potężny wyciek danych

... również firmę Enea z branży energetycznej, której to pracownicy celowo skopiowali i wykorzystali dane 5000 zatrudnionych w spółce. Nie można zapomnieć również o Facebooku, który nieodpowiednio zabezpieczył dostęp do danych ponad 540 milionów kont użytkowników. Takich przykładów jest więcej i coraz częściej wychodzą na światło dzienne – komentuje ...

-

![5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy [© Sinisa Botas - Fotolia.com] 5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy]()

5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy

... dwuskładnikowej wszędzie, gdzie jest to możliwe. Znacznie zwiększa to bezpieczeństwo kont i danych. Warto również zrezygnować z opcji zapamiętywania haseł w przeglądarkach ... np. w restauracjach czy dworcach. Następnie mogą przechwytywać wszystkie dane przesyłane pomiędzy użytkownikiem a sklepami internetowymi, bankiem, centralą systemu zabezpieczeń ...

-

![Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR [© Maksym Yemelyanov - Fotolia.com] Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR]()

Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR

... niestandardowe ładunki, aby przekierowywać użytkowników do fałszywych witryn internetowych i kraść dane osobowe lub instalować na urządzeniu złośliwe oprogramowanie. 6 rad na Black ... lub wieloskładnikowe (MFA) dla wszystkich kont online i transakcji finansowych. Zmień hasła do wszystkich swoich kont internetowych, szczególnie tych powiązanych z ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... . Oszuści starali się wyłudzić od ofiar nie tylko dane osobowe, dane logowania do kont, ale również dane kart płatniczych. W swoich fałszywych wiadomościach posługiwali się zazwyczaj ... cyberprzestępców, docierających na służbową skrzynkę pocztową. To sprawia, że dane firmowe są wówczas potencjalnie łatwiejszym celem dla przestępców – mówi ekspert ESET ...

-

![Cyberbezpieczeństwo 2023 - co nas czeka? [© pixabay.com] Cyberbezpieczeństwo 2023 - co nas czeka?]()

Cyberbezpieczeństwo 2023 - co nas czeka?

... , poczty elektronicznej czy korporacyjnych aplikacji internetowych przechowujących dane klientów. Cyberprzestępcy wykorzystują phishing, smishing i inne taktyki socjotechniczne, by nakłonić pracowników do otwarcia niebezpiecznych załączników lub podania danych uwierzytelniających do kont i systemów. Techniki podszywania się stale ewoluują, a wraz ...

-

![Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci? Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?]()

Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?

... komputera albo telefonu komórkowego złośliwym oprogramowaniem. Dane te są wykorzystywane do różnych działań przestępczych, przykładowo: kradzieży środków z rachunków w instytucjach finansowych, kradzieży tożsamości celem zaciągnięcia pożyczek lub kredytów, przejęcia naszych kont w serwisach społecznościowych czy platformach zakupowych, wynajmu ...

-

![Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online? Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online?]()

Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online?

... większy napływ fałszywych sklepów internetowych, które oferują fikcyjne towary lub wyłudzają dane do kont bankowych. Czy Polacy boją się wpaść w sidła cyberoszustów? Chyba ... przelew lub wydobyć poufne informacje. Najczęściej są to dane do bankowości elektronicznej, dane z karty płatniczej, dane wrażliwe, takie jak PESEL. Często cyberprzestępcy ...

-

![Zmiana hasła - jak często? [© Gerd Altmann z Pixabay] Zmiana hasła - jak często?]()

Zmiana hasła - jak często?

... podczas cyberataku. Prawdopodobnie zostaniesz o tym poinformowany przez firmę, która utraciła dane, ale warto regularnie sprawdzać bezpieczeństwo swoich danych w serwisach ... haseł, które pozwalają tworzyć i zapamiętywać bezpieczne, długie i niepowtarzalne hasła do wielu kont. Niektóre z nich monitorują jakość naszych haseł oraz sprawdzają czy ...

-

![Światowy Dzień Hasła 2024. Jak stworzyć silne hasło? Światowy Dzień Hasła 2024. Jak stworzyć silne hasło?]()

Światowy Dzień Hasła 2024. Jak stworzyć silne hasło?

... przeszło 1200 razy w tygodniu. Dbając o bezpieczeństwo haseł, chronimy nie tylko nasze dane, ale także utrzymujemy integralność i zaufanie całej naszej sieci, domowej lub firmowej ... osobowych, takich jak urodziny czy rocznice. Unikalne hasła do różnych kont: Unikaj ponownego używania haseł na wielu platformach. Użyj zapadających w pamięć zwrotów lub ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki na portale społecznościowe częstsze [© stoupa - Fotolia.com] Ataki na portale społecznościowe częstsze](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Ataki-na-portale-spolecznosciowe-czestsze-MBuPgy.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Bezpieczeństwo danych na wakacjach [© Mila Supynska - Fotolia.com] Bezpieczeństwo danych na wakacjach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Bezpieczenstwo-danych-na-wakacjach-119549-150x100crop.jpg)

![Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH [© poligonchik - Fotolia.com] Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH](https://s3.egospodarka.pl/grafika2/meble-do-spania/Czy-meble-do-spania-sa-bezpieczne-Znamy-wyniki-kontroli-IH-157041-150x100crop.jpg)

![Europa: wydarzenia tygodnia 28/2015 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 28/2015](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-28-2015-sNRO59.jpg)

![7 trików, które ochronią Android [© Nebojsa Markovic - Fotolia.com] 7 trików, które ochronią Android](https://s3.egospodarka.pl/grafika2/Android/7-trikow-ktore-ochronia-Android-163863-150x100crop.jpg)

![Polska: wydarzenia tygodnia 04/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 04/2016](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-04-2016-vgmzEK.jpg)

![Świat: wydarzenia tygodnia 44/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 44/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-44-2018-12AyHS.jpg)

![Darmowe odcinki "Gry o tron" mogą słono kosztować [© izzetugutmen - Fotolia.com] Darmowe odcinki "Gry o tron" mogą słono kosztować](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Darmowe-odcinki-Gry-o-tron-moga-slono-kosztowac-218854-150x100crop.jpg)

![Użytkownicy Hostinger w kłopotach. Potężny wyciek danych [© frank peters - Fotolia.com] Użytkownicy Hostinger w kłopotach. Potężny wyciek danych](https://s3.egospodarka.pl/grafika2/wyciek-danych/Uzytkownicy-Hostinger-w-klopotach-Potezny-wyciek-danych-222180-150x100crop.jpg)

![5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy [© Sinisa Botas - Fotolia.com] 5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-obszarow-cyberbezpieczenstwa-ktore-powinni-znac-pracownicy-223874-150x100crop.jpg)

![Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR [© Maksym Yemelyanov - Fotolia.com] Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR](https://s3.egospodarka.pl/grafika2/Czarny-Piatek/Hakerzy-tez-czekaja-na-Czarny-Piatek-Uwazaj-na-kody-QR-234059-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![Cyberbezpieczeństwo 2023 - co nas czeka? [© pixabay.com] Cyberbezpieczeństwo 2023 - co nas czeka?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2023-co-nas-czeka-250237-150x100crop.jpg)

![Zmiana hasła - jak często? [© Gerd Altmann z Pixabay] Zmiana hasła - jak często?](https://s3.egospodarka.pl/grafika2/haslo/Zmiana-hasla-jak-czesto-259102-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)