-

![Budowanie społeczności w reklamie [© Minerva Studio - Fotolia.com] Budowanie społeczności w reklamie]()

Budowanie społeczności w reklamie

... . W prosty sposób umożliwia rozsyłanie plików mutimedialnych (filmów, animacji, gier itp.). Pozwala na zautomatyzowanie wielu procesów, a przez to jeszcze szybsze ich działanie. Rozwój i upowszechnianie wszystkich tych narzędzi wyznaczyło nowy trend w rozwoju internetu określany jako Web 2.0. Główne korzyści z tworzenia blogów firmowych: Możliwość ...

-

![(Nie)lojalność polskich klientów (Nie)lojalność polskich klientów]()

(Nie)lojalność polskich klientów

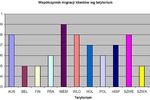

... zarządzały swoimi usługami biznesowymi w sposób bardziej spersonalizowany i aktywny.” Krótkie podsumowanie Wskaźniki pozwalające przewidzieć migracje klientów w Europie Działanie strony internetowej Pracownicy centrum telefonicznego nieświadomi historii usług Nieinformowanie klientów o problemach z usługami Brak ciągłości w rozwiązywaniu problemów ...

-

![Tydzień 13/2007 (26.03-01.04.2007) [© RVNW - Fotolia.com] Tydzień 13/2007 (26.03-01.04.2007)]()

Tydzień 13/2007 (26.03-01.04.2007)

... . Wzrasta krytyka "pakietu Kluski" w środowiskach przedsiębiorców. Zaproponowane rozwiązania uznano za powielenie dotychczasowych regulacji, które nie są wykorzystywane lub których działanie zawieszono, a nowe propozycje nie satysfakcjonują i są odległe od obietnic rządowych. Według NBP na koniec roku zadłużenie zagraniczne Polski ogółem wyniosło ...

-

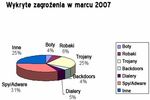

![Najpopularniejsze wirusy III 2007 Najpopularniejsze wirusy III 2007]()

Najpopularniejsze wirusy III 2007

... ostatnie miejsca również zajmują programy, które debiutują na liście najczęściej rozprzestrzeniających się zagrożeń. KillAV.FG to trojan, który uniemożliwia prawidłowe działanie niektórych systemów zabezpieczeń i łączy się z serwerem, co pozwala niepowołanym osobom na zdalne sterowanie zainfekowanym komputerem. Trojan Downloader.NBT obniża z kolei ...

-

![e-Społeczności w działaniach PR [© Minerva Studio - Fotolia.com] e-Społeczności w działaniach PR]()

e-Społeczności w działaniach PR

... Złamanie podstawowych zasad konstytuujących istnienie wirtualnych społeczności może się, owszem, wydawać bardzo pociągające, jednak nawet w krótkiej perspektywie jest to działanie wyłącznie szkodliwe. Może doprowadzić do dezintegracji społeczności i utraty wiernych oraz zaangażowanych konsumentów lub też do przeniesienia się takiej wirtualnej ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... oprogramowania rejestrującego uderzenia klawiszy. Główna wada tej metody polega na tym, że wymaga aktywnego udziału użytkownika, który musi zdecydować, jakie działanie należy podjąć. Jeśli użytkownik nie posiada wystarczającej wiedzy technicznej, może podjąć niewłaściwą decyzję, w wyniku której keylogger będzie mógł obejść rozwiązanie ...

-

![Szkodliwy hałas Szkodliwy hałas]()

Szkodliwy hałas

... , bóle mięśni i stawów. Hałas towarzyszy nam także w miejscu pracy, na ulicy, w sklepach. Przez wiele godzin jesteśmy narażeni na jego szkodliwe działanie. Dlatego należy dążyć do tego, aby nasze mieszkania były azylami spokoju i przyjaznych dźwięków. Użycie odpowiednich materiałów budowlanych, izolacje akustyczne ścian ...

-

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007]()

Korupcja w Polsce 2007

... spraw opiniuje w taki sposób, ażeby w jak najpełniejszy sposób urzeczywistnić wolę mocodawcy. Drugą korupcjogenną sferą w systemie sądownictwa jest wadliwa organizacja i działanie korporacji prawniczych świadczących pomoc prawną. Średni poziom świadczonej przez adwokatów oraz radców prawnych pomocy prawnej jest niewysoki. Doświadczenia Transparency ...

-

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... . Jeśli tak się zdarzy, zainfekowane wiadomości będą bez wiedzy użytkownika wysyłane do osób z listy kontaktów. Takie wirusy mogą bardzo spowolnić działanie komunikatora, uszkodzić dane przechowywane na dysku lub nawet przejąć kontrolę nad komputerem, tak aby mógł on zostać użyty do ataków ...

-

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka]()

Internet a ochrona prywatności dziecka

... do wiadomości e-mail. Nie należy im także pozwalać na pobieranie ani udostępnianie utworów muzycznych w sieci. Powoduje to narażenie komputera na działanie destrukcyjnego oprogramowania, a ponadto — w przypadku plików muzycznych chronionych prawami autorskimi — jest nielegalne. Bez wiedzy rodzica dzieci nie powinny rejestrować się w witrynach ...

-

![Monitory wielkoformatowe NEC MultiSync Monitory wielkoformatowe NEC MultiSync]()

Monitory wielkoformatowe NEC MultiSync

... wewnętrzną temperaturę ekranu. W przypadku przekroczenia maksymalnej, określonej przez użytkownika wartości, zostają wykorzystane różne środki zapobiegawcze, zapewniając nieprzerwane działanie. Monitory posiadają programowalny zegar, włączający i wyłączający monitor w sposób automatyczny oraz zabezpieczenie antykradzieżowe oparte na kodzie PIN ...

-

![Skuteczny mailing - podstawowe zasady e-mail marketingu Skuteczny mailing - podstawowe zasady e-mail marketingu]()

Skuteczny mailing - podstawowe zasady e-mail marketingu

... profesjonalnie przygotowaną stronę internetową, na której odbiorcy przekazu marketingowego wysyłanego poprzez e-mail będą mogli uzyskać dodatkowe informacje oraz podjąć określone działanie na przykład kupić produkt lub zarezerwować usługę. Podstawy e-mail marketingu E-mail marketing to forma marketingu bezpośredniego realizowana przy pomocy poczty ...

-

![Groźny atak na włoskie serwisy internetowe [© stoupa - Fotolia.com] Groźny atak na włoskie serwisy internetowe]()

Groźny atak na włoskie serwisy internetowe

... EMEA. "Sprawcy ataku prawdopodobnie przygotowywali się do niego przez wiele miesięcy. Jego regionalny charakter oraz szybkość rozprzestrzeniania się wskazuje na działanie grupy przestępczej zorientowanej na zysk. Użytkownicy komputerów powinni więc zachować ostrożność i sprawdzić, czy mają zabezpieczenia chroniące ich przed takimi atakami ...

-

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów]()

Letnie upały groźne dla komputerów

... infrastrukturę telewizji kablowej lub sieci osiedlowe właściciele firm posiadających serwerownie powinni zadbać o utrzymanie optymalnej temperatury gwarantującej bezawaryjne działanie serwerów firmowych "Kiedy zapewniamy sobie optymalne warunki do pracy poprzez utrzymywanie komfortowej temperatury w pomieszczeniach, odpowiednią wentylację czy ...

-

![Polacy sami kupują leki Polacy sami kupują leki]()

Polacy sami kupują leki

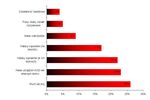

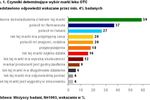

... 35% do 20%), rekomendacja ze strony rodziny lub znajomych (z 31% do 20%) oraz czynniki odnoszące się do działania leku – szybkie działanie (z 26% do 16%) oraz wysoka skuteczność (z 27% do 12% w 2007 roku). Do najmniej ważnych czynników decydujących o wyborze leków należą: pochodzenie ...

-

![Internet DialNet Global w sieci Dialog Internet DialNet Global w sieci Dialog]()

Internet DialNet Global w sieci Dialog

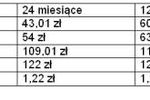

... , 095, 052, 054, 056, 022, 023, 024, 025, 029, 046, 042, 043, 046, 071). Regionalne punkty dostępu do usługi rozpoczną działanie w Krakowie, Katowicach, Poznaniu, Bydgoszczy, Warszawie, Łodzi i Wrocławiu. W kolejnych miesiącach obszar dostępności usługi będzie sukcesywnie powiększany. Dialnet Global to oferta skierowana ...

-

![Innowacyjna Gospodarka - dotacje na duże innowacje [© Minerva Studio - Fotolia.com] Innowacyjna Gospodarka - dotacje na duże innowacje]()

Innowacyjna Gospodarka - dotacje na duże innowacje

... ponadregionalne. Celem IG jest wspieranie innowacji o dużym znaczeniu. Jest to program zupełnie nowy, bez odpowiednika w dotacjach 2004-2006. Na uwagę zasługuje działanie 4.4 „Nowe inwestycje o wysokim potencjale innowacyjnym”, w ramach którego rozdysponowane będzie 1 420 mln euro. Zgodnie z wcześniejszymi zapowiedziami, nie ma to być kontynuacja ...

-

![Wytrzymałe czytniki kodów kreskowych Wytrzymałe czytniki kodów kreskowych]()

Wytrzymałe czytniki kodów kreskowych

... Bluetooth - LS3578-ER i LS3578-FZ. Skanery z serii LS3500, przeznaczone do użytku w na poziomie magazynu, dystrybucji i produkcji, wyposażone zostały w rozwiązania umożliwiające działanie w trudnych warunkach. Nowe urządzenia przeznaczone są do pracy przy takich zadaniach jak nadawanie i odbiór przesyłek, zarządzanie zapasami magazynowymi ...

-

![Eksport: należy wesprzeć małe firmy Eksport: należy wesprzeć małe firmy]()

Eksport: należy wesprzeć małe firmy

... Agencji Ministerstwu Gospodarki; jednak w odniesieniu do placówek zagranicznych Agencji to Ministerstwo Spraw Zagranicznych ma zagwarantowany realny wpływ na ich działanie – bez ponoszenia kosztów oraz bez ponoszenia odpowiedzialności; brak możliwości tworzenia przez Agencję placówek w kraju – w celu bezpośredniego docierania z informacją o rynkach ...

-

!["Lovemark" - czyli kreowanie marki oparte na emocjach [© Minerva Studio - Fotolia.com] "Lovemark" - czyli kreowanie marki oparte na emocjach]()

"Lovemark" - czyli kreowanie marki oparte na emocjach

... silne emocje między nami a konsumentem – miłosne uczucie. Jest to dużo bardziej delikatne i często w początkowym stadium może wydawać się, że niewidoczne działanie. Nie ma tutaj gotowej recepty, niemniej jednak można wytworzyć miłość do naszej marki, nadając jej według Robertsa następujące atrybuty: tajemniczość ...

-

![Elektroniczna gospodarka w Polsce 2006 Elektroniczna gospodarka w Polsce 2006]()

Elektroniczna gospodarka w Polsce 2006

... , obsługujących triple play, tradycyjny szkielet sieci telekomunikacyjnej będzie wypierany, a rozmowy przekierowywane do nowej platformy. System płatności online PayPal rozpoczął pełne działanie w naszym kraju. Do tej pory można było jedynie wysyłać pieniądze, od września natomiast można już także przyjmować wpłaty. System PayPal ...

-

![Sony Cybershot z detektorem uśmiechu Sony Cybershot z detektorem uśmiechu]()

Sony Cybershot z detektorem uśmiechu

... zdjęcie. Ograniczona może okazać się użyteczność tego rozwiązania dla urodzonych ponuraków. Prędzej wyczerpie się bateria, niż aparat „zdecyduje” się na działanie.

-

![Lustrzanki cyfrowe Nikon D3 i D300 Lustrzanki cyfrowe Nikon D3 i D300]()

Lustrzanki cyfrowe Nikon D3 i D300

... przetwarzania obrazu EXPEED, który składa się z 14-bitowego konwertera analogowo-cyfrowego i 16-bitowego układu przetwarzania obrazu oraz system rozpoznawania scenerii, którego działanie jest oparte na 1005-pikselowym czujniku RGB, zmodyfikowanym pod kątem rozpoznawania kształtu i położenia obiektu przed wykonaniem zdjęcia. Aparaty D3 i D300 ...

-

![UOKiK: uwaga na niebezpieczne zabawki dla dzieci UOKiK: uwaga na niebezpieczne zabawki dla dzieci]()

UOKiK: uwaga na niebezpieczne zabawki dla dzieci

... skład na opakowaniu. Niektóre substancje, np. ftalany obecne w składzie części plastikowych mogą być przyczyną alergii, powodować uszkodzenia wątroby i nerek, mieć działanie rakotwórcze. Po piąte – zabawki, przy użyciu których dziecko może się przemieszczać muszą mieć łatwy i skuteczny system hamowania, a elektryczne nie mogą ...

-

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon]()

Chińscy hakerzy kontra Pentagon

... , lecz według nieoficjalnych informacji wszelkie tropy prowadzą do Chińskiej Armii Ludowej, która dzięki atakowi chciała udowodnić, że jest zdolna sparaliżować działanie amerykańskich sił zbrojnych. Władze w Pekinie odmówiły w tej sprawie wszelkich komentarzy.

-

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay]()

Groźny atak botnet na serwis aukcyjny eBay

... zainfekowanych stronach (poprzez phishing) kontrolowanych przez przestępców, co umożliwiło atakującym na dostęp do znacznie większej liczy kont użytkowników. Działanie oprogramowania podstępnie wyłudzającego informacje wydaje się być ciągłym procesem polegającym na gromadzeniu informacji o użytkowniku. Badania firmy Aladdin potwierdziły przypadki ...

-

![Analiza rynku nieruchomości Analiza rynku nieruchomości]()

Analiza rynku nieruchomości

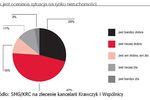

... sierpień 2007). Zdaniem Pawła Bugajnego, Przewodniczącego Polskiego Związku Firm Deweloperskich, problemem polskiego rynku mieszkaniowego jest częsta ingerencja w jego prawidłowe działanie przez instrumenty pozarynkowe, które rzekomo mają służyć jego rozwojowi. Kolejne ekipy rządowe chcą rozwijać tzw. budownictwo społeczne dla mieszkańców, których ...

-

![Skaner antywirusowy Panda TotalScan Pro Skaner antywirusowy Panda TotalScan Pro]()

Skaner antywirusowy Panda TotalScan Pro

... użytkowników. TotalScan Pro jest dostępny w cenie 19,95 euro za roczną subskrypcję usług w internetowym sklepie Panda Software. Aby bezpłatnie wypróbować działanie aplikacji oraz sprawdzić, czy komputer nie jest zainfekowany, można pobrać wersję demo:

-

![Leasing: oferty firm na aukcjach online Leasing: oferty firm na aukcjach online]()

Leasing: oferty firm na aukcjach online

... czasu. Informatyzacja wszelkich dziedzin życia spowodowała, że kupujemy wiele towarów i usług na aukcjach internetowych. Bidleasing.pl jest przejawem tej tendencji. Działanie systemu jest zbliżone do systemu znanych aukcji internetowych z tą różnicą, że oferenci składają coraz tańsze propozycje finansowania. Wyboru finansującego dokonuje ...

-

![Telefony komórkowe a rak mózgu [© Minerva Studio - Fotolia.com] Telefony komórkowe a rak mózgu]()

Telefony komórkowe a rak mózgu

... prawda istnienia jakiegokolwiek związku między oddziaływaniem telefonów i wzrostem ryzyka zachorowania na raka niemniej naukowcy nie wykluczają, że komórki mogą mieć działanie rakotwórcze w dłuższym okresie czasu. Podobne nieścisłości dotyczą domniemanego wpływu telefonów komórkowych na nasz słuch. Ocenia się, że problemy ze słuchem ...

-

![Tydzień 39/2007 (24-30.09.2007) [© RVNW - Fotolia.com] Tydzień 39/2007 (24-30.09.2007)]()

Tydzień 39/2007 (24-30.09.2007)

... Microsoftowi grę nie fair. Zarzuty mogą nadejść ze strony Google, bo w nowym systemie operacyjnym jest wbudowana wyszukiwarka plików, a Vista utrudnia działanie konkurencyjnych aplikacji (np. Google Desktop Search). Co prawda Microsoft pozytywnie odpowiedział już na słowa krytyki odpowiednimi modyfikacjami w Viscie. Stworzył też ...

-

![Ontrack: laptopy a ochrona danych [© violetkaipa - Fotolia.com] Ontrack: laptopy a ochrona danych]()

Ontrack: laptopy a ochrona danych

... jest działaniem wirusów. Zainstaluj program antywirusowy i regularnie skanuj swój komputer. Dodatkowo bądź świadomy, że serfujący po Internecie są narażeni na działanie różnego typu oprogramowania (np. spyware), które może powodować spowolnienie działania komputera. Diagnozuj stan swojego komputera – nie czekaj aż komputer, którego ...

-

![Blog offline dzięki Google Gears [© stoupa - Fotolia.com] Blog offline dzięki Google Gears]()

Blog offline dzięki Google Gears

Google Gears, technologia umożliwiająca działanie sieciowych aplikacji w trybie offline, obecnie pozwala również pisać bloga bez konieczności stałego połączenia z internetem. Usługa przenosi sieciowy program Blogger, do ...

-

![Komputer zombie - zagrożenie nie tylko w Halloween [© stoupa - Fotolia.com] Komputer zombie - zagrożenie nie tylko w Halloween]()

Komputer zombie - zagrożenie nie tylko w Halloween

... . Botnet może być wykorzystany do wysyłania milionów listów reklamowych, a nawet do szantażu. Sieć 100 000 komputerów jest w stanie z łatwością zablokować działanie witryny internetowej poprzez jednoczesne jej wywołanie. Właściciele stron są gotowi zapłacić niemały haracz, by uniknąć takiego ataku, zwanego DDoS (distributed ...

-

![Tydzień 44/2007 (29.10-04.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 44/2007 (29.10-04.11.2007)]()

Tydzień 44/2007 (29.10-04.11.2007)

... oraz powstawanie chińskich przedsiębiorstw o globalnym zasięgu. Jednak za strategiczny cel chiński rząd uznaje intensywne wchłanianie najnowszych technologii oraz działanie na rzecz zrównoważenia bilansu handlowego. Planowane jest też kontynuowanie reform w dziedzinie systemu inwestycyjnego, systemu bankowego, ubezpieczeniowego i rynku papierów ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Budowanie społeczności w reklamie [© Minerva Studio - Fotolia.com] Budowanie społeczności w reklamie](https://s3.egospodarka.pl/grafika/spolecznosci-internetowe/Budowanie-spolecznosci-w-reklamie-iG7AEZ.jpg)

![Tydzień 13/2007 (26.03-01.04.2007) [© RVNW - Fotolia.com] Tydzień 13/2007 (26.03-01.04.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-13-2007-26-03-01-04-2007-vgmzEK.jpg)

![e-Społeczności w działaniach PR [© Minerva Studio - Fotolia.com] e-Społeczności w działaniach PR](https://s3.egospodarka.pl/grafika/PR/e-Spolecznosci-w-dzialaniach-PR-iG7AEZ.jpg)

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-Polsce-2007-apURW9.jpg)

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-dzieci-w-Internecie-MBuPgy.jpg)

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Internet-a-ochrona-prywatnosci-dziecka-MBuPgy.jpg)

![Groźny atak na włoskie serwisy internetowe [© stoupa - Fotolia.com] Groźny atak na włoskie serwisy internetowe](https://s3.egospodarka.pl/grafika/ataki-internetowe/Grozny-atak-na-wloskie-serwisy-internetowe-MBuPgy.jpg)

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów](https://s3.egospodarka.pl/grafika/utrata-danych/Letnie-upaly-grozne-dla-komputerow-SdaIr2.jpg)

![Innowacyjna Gospodarka - dotacje na duże innowacje [© Minerva Studio - Fotolia.com] Innowacyjna Gospodarka - dotacje na duże innowacje](https://s3.egospodarka.pl/grafika/Innowacyjna-Gospodarka/Innowacyjna-Gospodarka-dotacje-na-duze-innowacje-iG7AEZ.jpg)

!["Lovemark" - czyli kreowanie marki oparte na emocjach [© Minerva Studio - Fotolia.com] "Lovemark" - czyli kreowanie marki oparte na emocjach](https://s3.egospodarka.pl/grafika/marka/Lovemark-czyli-kreowanie-marki-oparte-na-emocjach-iG7AEZ.jpg)

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon](https://s3.egospodarka.pl/grafika/hakerzy/Chinscy-hakerzy-kontra-Pentagon-MBuPgy.jpg)

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay](https://s3.egospodarka.pl/grafika/eBay/Grozny-atak-botnet-na-serwis-aukcyjny-eBay-MBuPgy.jpg)

![Telefony komórkowe a rak mózgu [© Minerva Studio - Fotolia.com] Telefony komórkowe a rak mózgu](https://s3.egospodarka.pl/grafika/rak/Telefony-komorkowe-a-rak-mozgu-iG7AEZ.jpg)

![Tydzień 39/2007 (24-30.09.2007) [© RVNW - Fotolia.com] Tydzień 39/2007 (24-30.09.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-39-2007-24-30-09-2007-sNRO59.jpg)

![Ontrack: laptopy a ochrona danych [© violetkaipa - Fotolia.com] Ontrack: laptopy a ochrona danych](https://s3.egospodarka.pl/grafika/ochrona-danych/Ontrack-laptopy-a-ochrona-danych-SdaIr2.jpg)

![Blog offline dzięki Google Gears [© stoupa - Fotolia.com] Blog offline dzięki Google Gears](https://s3.egospodarka.pl/grafika/blogi/Blog-offline-dzieki-Google-Gears-MBuPgy.jpg)

![Komputer zombie - zagrożenie nie tylko w Halloween [© stoupa - Fotolia.com] Komputer zombie - zagrożenie nie tylko w Halloween](https://s3.egospodarka.pl/grafika/botnet/Komputer-zombie-zagrozenie-nie-tylko-w-Halloween-MBuPgy.jpg)

![Tydzień 44/2007 (29.10-04.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 44/2007 (29.10-04.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-44-2007-29-10-04-11-2007-12AyHS.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)