-

![Pozapłacowe koszty pracy główną barierą rozwoju MSP Pozapłacowe koszty pracy główną barierą rozwoju MSP]()

Pozapłacowe koszty pracy główną barierą rozwoju MSP

... konkurencyjne, a w konsekwencji tego część z nich upadnie. Niezbędne jest przyspieszenie reform instytucjonalnych. Zdaniem PKPP Lewiatan tylko one mogą „otworzyć” MSP na działanie w długim okresie.

-

![Phishing z użyciem serwisu Fotka.pl Phishing z użyciem serwisu Fotka.pl]()

Phishing z użyciem serwisu Fotka.pl

... tego komunikatu rozpoczyna się proces instalacji szkodliwego programu Backdoor.Win32.Agent.cri na komputerze użytkownika. Jest to typowy backdoor i jego działanie polega na zmodyfikowaniu systemu operacyjnego w celu otwarcia zaatakowanego komputera na zdalny atak. Kaspersky Lab podkreśla, że serwis Fotka.pl nie ...

-

![Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw [© Minerva Studio - Fotolia.com] Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw]()

Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw

... z pomysłem na konkretny projekt, a konsultanci przeprowadzają analizę możliwości pozyskania dofinansowania i dobierają optymalne dla projektu źródło pomocy (program operacyjny, działanie i poddziałanie). Druga grupa potencjalnych wnioskodawców wie tylko, że chce skorzystać z bezzwrotnej pomocy. Dla takich klientów konsultanci zwykle przygotowują ...

-

![Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300 Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300]()

Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300

... te mogą być wprowadzone zarówno w ruchu przychodzącym jak i wychodzącym. ZyWALL USG 300 wyposażony jest w podwójny koprocesor SecuASIC, który zapewnia dobre działanie także podczas obciążenia sieci. Oparty na sygnaturach moduł IDP wykrywa niebezpieczne ataki i podejmuje akcje przeciwko złośliwym lub podejrzanym czynnościom na ...

-

![Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować? Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować?]()

Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować?

... swoje szanse na uzyskanie dofinansowania. Źródłem dofinansowania inwestycji o wartości powyżej 8 mln zł będzie Program Operacyjny Innowacyjna Gospodarka (PO IG), działanie 4.4 „Nowe inwestycje o wysokim potencjale innowacyjnym”. Mniejsze inwestycje będą wspierane w ramach regionalnych programów operacyjnych, gdzie dla poszczególnych województw ...

-

![Bezpieczeństwo i awarie systemów IT 2007 [© Scanrail - Fotolia.com] Bezpieczeństwo i awarie systemów IT 2007]()

Bezpieczeństwo i awarie systemów IT 2007

... kończy się niepowodzeniem. Duża ilość niekorzystnych wyników oznacza dla firm większe zagrożenie negatywnymi konsekwencjami oraz wydatkami, jeżeli np. awaria przerwie działanie aplikacji i usług o znaczeniu kluczowym dla funkcjonowania firmy. Niemal połowa badanych organizacji chociaż raz była zmuszona do skorzystania z planu przywracania działania ...

-

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet]()

Szybsza emerytura ważna dla 75% kobiet

... ”, „tak” odpowiedziało 39% panów i 22% pań. Okazuje się, że – choć pieniądze stanowią ważną kwestię – kobiety widzą siebie w innej roli niż działanie na polu zawodowym, aż 69% pań twierdzi, że przeszłoby na emeryturę, aby „zająć się domem i wnukami”. Stanowcza większość respondentek – 75 ...

-

![Tydzień 49/2007 (03-09.12.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 49/2007 (03-09.12.2007)]()

Tydzień 49/2007 (03-09.12.2007)

... USD światowych rezerw walutowych). Nie należy jednak spodziewać się aktywnej sprzedaży przez nie dolara, bo ich rezerwy są duże, a takie działanie dałoby rynkowi silny sygnał alarmowy i mogłyby na tym dużo stracić. Należy więc liczyć się z dywersyfikacją i lokowaniem mniejszych sum z nowych rezerw ...

-

![Service Pack 1 dla MS Office 2007 [© Nmedia - Fotolia.com] Service Pack 1 dla MS Office 2007]()

Service Pack 1 dla MS Office 2007

... SP1 ma zapewnić lepszą funkcjonalność Office 2007 w zakresie stabilności oraz bezpieczeństwa, dzięki czemu oprogramowanie Office ma być mniej wrażliwe na działanie szkodliwych aplikacji oraz innych niebezpieczeństw płynących z Internetu. Dodatkowo SP1 usuwa podstawowe przyczyny błędów i ewentualnych problemów. Service Pack 1 posiada m.in ...

-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

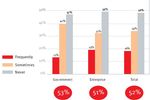

Pracownik biurowy a bezpieczeństwo danych firmy

... służbowej poczty elektronicznej mogą wysłać dokument służbowy na prywatne konto pocztowe, by móc kontynuować pracę w domu, choć w większości organizacji takie działanie jest niezgodne z zasadami bezpieczeństwa. Wyniki badania w tym zakresie są następujące: 35% respondentów stwierdziło, że wykonywanie zadań służbowych stwarza niekiedy potrzebę ...

-

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

... w konsoli przywracania Windows, o ile zainstalowano ten system operacyjny. „Rootkity mogą być groźne także dla innych platform np. Linux, ponieważ ich działanie jest niezależne od systemu operacyjnego zainstalowanego na komputerze” - dodaje Piotr Walas z Panda Security.

-

![Panda: wirusy na dzień św. Walentego [© stoupa - Fotolia.com] Panda: wirusy na dzień św. Walentego]()

Panda: wirusy na dzień św. Walentego

... z listy kontaktów danego użytkownika i w ten sposób może rozprzestrzenić się do dużej liczby osób. To powoduje także znaczne przeciążenie sieci i spowalnia działanie komputera. Robak Valentin.E działa w bardzo podobny sposób: rozprzestrzenia się w wiadomościach e-mail opatrzonych tematem „Searching for true Love” lub „True Love ...

-

![Rozwój rynku telekomunikacyjnego 2008 [© Scanrail - Fotolia.com] Rozwój rynku telekomunikacyjnego 2008]()

Rozwój rynku telekomunikacyjnego 2008

... utrzymania odpowiedniej rentowności. Od komórki do GPS W roku 2008 ceny zestawów GPS mogą spaść do kilku dolarów, a liczba urządzeń, których działanie opiera się o tę technologię, gwałtownie wzrośnie. Producenci i operatorzy telefonów komórkowych mogą jednak przeoczyć różnice między zastosowaniem nawigacji satelitarnej w samochodach i przez ...

-

![Aparat Sony Cyber-shot T300 Aparat Sony Cyber-shot T300]()

Aparat Sony Cyber-shot T300

... ma przeciwdziałać rozmazaniu obrazu przy fotografowaniu z ręki w słabym świetle lub przy długich ogniskowych obiektywu. Natomiast procesor BIONZ odpowiada również za działanie systemu optymalizacji zakresu dynamicznego (D-Range Optimizer – DRO), który koryguje ekspozycję i kontrast. W trybie DRO Plus poszczególne fragmenty ujęcia są przetwarzane ...

-

![Aparaty cyfrowe Sony Cyber-shot W Aparaty cyfrowe Sony Cyber-shot W]()

Aparaty cyfrowe Sony Cyber-shot W

... optycznym 4x oraz funkcją wykrywania uśmiechu i rozpoznawania twarzy. Wszystkie nowe modele Sony zostały wyposażone w procesor BIONZ, który odpowiada m.in. za działanie systemu optymalizacji zakresu dynamicznego (D-Range Optimizer – DRO). System ten ma automatycznie korygować ekspozycję i kontrast. Maksymalna czułość wszystkich modeli wynosi ISO ...

-

![Aparaty cyfrowe Nikon COOLPIX S Aparaty cyfrowe Nikon COOLPIX S]()

Aparaty cyfrowe Nikon COOLPIX S

... automatyczny tryb, który wybiera odpowiednie ustawienie w słabym świetle. W aparacie jest także dostępna funkcja rozpoznawania konturów twarzy, która ma zapewniać dobre działanie autofokusa podczas robienia zdjęć portretowych. Model S210 jest dostępny w kolorach srebrnym, czarnym, niebieskim, różowym i czerwonym. Nowe aparaty cyfrowe Nikon COOLPIX ...

-

![GSMA kontra dziecięca pornografia [© pizuttipics - Fotolia.com] GSMA kontra dziecięca pornografia]()

GSMA kontra dziecięca pornografia

... się informacjami. Będzie również wspierać wszystkich operatorów, bez względu na technologię dostępu, oraz społeczeństwo korzystające z sieci komórkowych w angażowaniu się w to działanie, oraz będzie współdziałać z innymi inicjatywami branżowymi.

-

![Czytnik kart pamięci i pendrive w jednym Czytnik kart pamięci i pendrive w jednym]()

Czytnik kart pamięci i pendrive w jednym

... pozwala korzystać ze znanej z Windows Vista technologii ReadyBoost. Dzięki niej system używa podłączonego pendrive’a jako pamięci podręcznej, co powinno przyspieszyć działanie komputera. Dostępne pojemności pendrive’a to 1, 2 oraz 4GB, których ceny wahają się w przedziale od 19 do 42 dolarów. „Rośnie liczba funkcji ...

-

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych]()

Ontrack: błędy użytkowników a utrata danych

... . W przypadku mechanicznej awarii dysku twardego eksperci Kroll Ontrack sugerują kontakt ze specjalistami. 3. Kiedy dysk twardy nie wydaje dźwięków potwierdzających jego działanie część użytkowników wyciąga wniosek, że przyczyną musi być zablokowanie głowicy dysku twardego. Osoby te wymontowują dysk z komputera i potrząsając nim lub ...

-

![Spam z trojanem Downloader.SQV Spam z trojanem Downloader.SQV]()

Spam z trojanem Downloader.SQV

... Spammer.AGF oraz KillFiles.BU. Pierwszy z nich rozsyła wiadomości e-mail, wykorzystując zainfekowany komputer jako serwer. Drugi natomiast uniemożliwia prawidłowe działanie niektórych funkcji systemowych. „Twórcy złośliwych programów często stosują sensacyjne nagłówki lub wykorzystują popularność gwiazd, aby rozprzestrzeniać złośliwe kody. Technika ...

-

![Telefony Motorola z serii W i Z6w Telefony Motorola z serii W i Z6w]()

Telefony Motorola z serii W i Z6w

... 1.1 oraz mikrofon. Telefon W161 waży 85 g, a jego wymiary to 114x43x14 mm. Aparat został wyposażony w baterię o długiej żywotności, która ma zapewnić działanie urządzenia do 590 minut podczas rozmów i 465 godzin w stanie czuwania. Natomiast model W181 o wymiarach 110x45x15 mm waży 80 g i również posiada ...

-

![Trwałe usuwanie danych z Ontrack Eraser [© Nmedia - Fotolia.com] Trwałe usuwanie danych z Ontrack Eraser]()

Trwałe usuwanie danych z Ontrack Eraser

... się przed naruszeniem systemów ochronnych i dostosować procedury usuwania danych do uregulowań prawnych oraz regulacji dotyczących magazynowania, poufności i prywatności danych. Działanie aplikacji polega na usuwaniu danych z nośników poprzez nadpisywanie ich zawartości zgodnie z jednym ze zdefiniowanych standardów. Użytkownik ma do dyspozycji ...

-

![Drukarka żelowa Gestetner GX7000 Drukarka żelowa Gestetner GX7000]()

Drukarka żelowa Gestetner GX7000

... w kolorze, jak i mono. Gestetner GX7000 został wyposażony w technologię druku żelowego, umożliwiającą otrzymanie kolorowych i czarno-białych dokumentów dobrej jakości, odpornych na działanie czynników zewnętrznych takich jak: woda, czy światło słoneczne. Szybkoschnący żel pozwala na dobry druk kolorowy o rozdzielczości 1200dpi. W urządzeniu można ...

-

![Aparat cyfrowy Minox DC 7411 Aparat cyfrowy Minox DC 7411]()

Aparat cyfrowy Minox DC 7411

... , w porównaniu z innymi aparatami tej klasy. Pomimo miniaturowych rozmiarów, Minox dyspnuje 3-krotnym zoomem optycznym. Specjalny układ luster wewnątrz aparatu sprawia, że działanie autofocusa nie wymaga wysuwania się obiektywu. DC 7411 posiada czułość ISO rzędu 1000, a także wbudowany stabilizator obrazu, co pozwala wykonywać ...

-

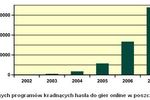

![Gry online a złośliwe oprogramowanie 2007 Gry online a złośliwe oprogramowanie 2007]()

Gry online a złośliwe oprogramowanie 2007

... się na tym samym poziomie co najbardziej zaawansowane szkodliwe programy do tworzenia sieci zombie. W 2007 roku liczba szkodliwych programów, których działanie ogranicza się do atakowania użytkowników gier online, wzrosła o 145% w stosunku do 2006 roku. Było to zgodne z istniejącym trendem gwałtownego wzrostu ...

-

![HexDVDR-Video do ochrony DVD [© violetkaipa - Fotolia.com] HexDVDR-Video do ochrony DVD]()

HexDVDR-Video do ochrony DVD

... Hexalock, HexDVDR-Video nie zezwala na kopiowanie płyty DVD 1:1. Przy takiej próbie wymusi, aby program nagrywający przerwał operację lub spowolni jego działanie tak, że wykonanie kopii i tak będzie niemożliwe. Ponadto, niewykonalne ma być także popularne „rippowanie” filmu, czyli zgrywanie jego zawartości na ...

-

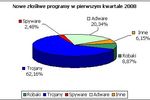

![Zagrożenia internetowe I-III 2008 Zagrożenia internetowe I-III 2008]()

Zagrożenia internetowe I-III 2008

... Maciej Sobianek z Panda Security w Polsce. Najczęściej obserwowane przez laboratorium PandaLabs skutki działania złośliwego oprogramowania infekującego telefony komórkowe to: niewłaściwe działanie telefonu, np. zablokowanie, spadek wydajności - nadmierne zużycie baterii, narażanie użytkownika na koszty przez przesyłanie wiadomości SMS na numery ...

-

![Panda Security for Internet Transactions Panda Security for Internet Transactions]()

Panda Security for Internet Transactions

... do identyfikacji i blokowania tych użytkowników, którzy mogli stać się ofiarami cyberprzestępców. Rozwiązanie oparte jest na Kolektywnej Inteligencji, której działanie polega na zbieraniu od społeczności internetowej i gromadzeniu informacji związanych ze złośliwym oprogramowaniem, a także automatycznym przetwarzaniu tych danych w utworzonych ...

-

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty]()

Łamanie zabezpieczeń CAPTCHA za 2 funty

... odróżniania ludzi od komputerów). Witryny WWW zazwyczaj wykorzystują testy CAPTCHA, aby sprawdzić czy użytkownik jest osobą, czy programem komputerowym symulującym działanie człowieka uruchomionym w sieci połączonych ze sobą komputerów (botów), zaprojektowanym do wysyłania dużej ilości spamu. Testy zabezpieczające typu CAPTCHA okazały się ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... (1986), uznał, że większość nowych technologii ma potencjał innowacyjny, lecz jego rzeczywiste wykorzystanie zależy od dwóch czynników. Jeden z nich to działanie „następczej konieczności społecznej”, które dyktuje stopień i formę rozwoju innowacji. Drugi czynnik to „prawo wypierania potencjału radykalnego”, które działa na innowacje ...

-

![KPP: przystąpienie do euro możliwe w 2009 [© Scanrail - Fotolia.com] KPP: przystąpienie do euro możliwe w 2009]()

KPP: przystąpienie do euro możliwe w 2009

... rozwoju przedsiębiorczości - do tworzenia życzliwego dla firm systemu podatkowego, do usuwania barier biurokratycznych i konstruowania bardziej liberalnego prawa pracy. Tylko takie działanie może przynieść efekt „wyciskania” i maksymalizacji wzrostu. KPP zauważa jednak i to, że bezpieczny 5 proc. wskaźnik tempa wzrostu będzie stwarzać szanse do ...

-

![Dotacje unijne 2007-2013 a zmiany procedur - porady [© Minerva Studio - Fotolia.com] Dotacje unijne 2007-2013 a zmiany procedur - porady]()

Dotacje unijne 2007-2013 a zmiany procedur - porady

... możliwość skorzystania z programu krajowego - Innowacyjna Gospodarka. Kolejna ważna kwestia to ustalenie, gdzie możemy poszukiwać informacji przy określeniu, w jakie działanie wpisuje się nasza inwestycja. W przypadku programów krajowych podstawowe informacje znajdziemy na stronie Ministerstwa Rozwoju Regionalnego, którego poszczególne departamenty ...

-

![Media o serwisach social lending Media o serwisach social lending]()

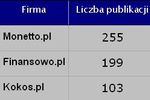

Media o serwisach social lending

... użytkownicy wzajemnie pożyczają sobie pieniądze. Serwisy pożyczkowe (nazywane też serwisami social lending lub pożyczki P2P) to nowy rodzaj usług internetowych. Działanie serwisów polega na tym, że zarejestrowani w nich użytkownicy wzajemnie pożyczają sobie pieniądze. Portale działają na zasadzie aukcji – zainteresowany pożyczką umieszcza ...

-

![SonicWALL NSA 2400 SonicWALL NSA 2400]()

SonicWALL NSA 2400

... takimi atakami sieciowymi, jak: wirusy, oprogramowanie szpiegowskie, robaki, konie trojańskie i phishing. Dzięki zintegrowanej zaporze aplikacyjnej, umożliwia również wgląd w działanie aplikacji i zapobiega przypadkowemu ujawnieniu danych. Ten zbiór konfigurowalnych narzędzi chroni dane i umożliwia kontrolę nad aplikacjami na poziomie użytkownika ...

-

![Zmiany klimatu w opinii Polaków Zmiany klimatu w opinii Polaków]()

Zmiany klimatu w opinii Polaków

... zmiana klimatu. Według Polaków kwestią zmiany klimatu powinny zająć się przede wszystkim organizacje międzynarodowe (67%). Ponad połowa badanych uważa, że działanie w tym obszarze leży w gestii rządów poszczególnych państw (57%). Pozostałe instytucje i organizacje, np. na poziomie krajowym, mogą według Polaków odegrać mniejszą ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw [© Minerva Studio - Fotolia.com] Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw](https://s3.egospodarka.pl/grafika/wnioski-o-dotacje-unijne/Pozyskiwanie-funduszy-i-dotacji-unijnych-rady-dla-przedsiebiorstw-iG7AEZ.jpg)

![Bezpieczeństwo i awarie systemów IT 2007 [© Scanrail - Fotolia.com] Bezpieczeństwo i awarie systemów IT 2007](https://s3.egospodarka.pl/grafika/awaria-oprogramowania/Bezpieczenstwo-i-awarie-systemow-IT-2007-apURW9.jpg)

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet](https://s3.egospodarka.pl/grafika/wczesniejsza-emerytura/Szybsza-emerytura-wazna-dla-75-kobiet-apURW9.jpg)

![Tydzień 49/2007 (03-09.12.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 49/2007 (03-09.12.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-49-2007-03-09-12-2007-12AyHS.jpg)

![Service Pack 1 dla MS Office 2007 [© Nmedia - Fotolia.com] Service Pack 1 dla MS Office 2007](https://s3.egospodarka.pl/grafika/Service-Pack-1/Service-Pack-1-dla-MS-Office-2007-Qq30bx.jpg)

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Panda: wirusy na dzień św. Walentego [© stoupa - Fotolia.com] Panda: wirusy na dzień św. Walentego](https://s3.egospodarka.pl/grafika/Walentynki/Panda-wirusy-na-dzien-sw-Walentego-MBuPgy.jpg)

![Rozwój rynku telekomunikacyjnego 2008 [© Scanrail - Fotolia.com] Rozwój rynku telekomunikacyjnego 2008](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Rozwoj-rynku-telekomunikacyjnego-2008-apURW9.jpg)

![GSMA kontra dziecięca pornografia [© pizuttipics - Fotolia.com] GSMA kontra dziecięca pornografia](https://s3.egospodarka.pl/grafika/GSM-Association/GSMA-kontra-dziecieca-pornografia-QhDXHQ.jpg)

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Ontrack-bledy-uzytkownikow-a-utrata-danych-SdaIr2.jpg)

![Trwałe usuwanie danych z Ontrack Eraser [© Nmedia - Fotolia.com] Trwałe usuwanie danych z Ontrack Eraser](https://s3.egospodarka.pl/grafika/Ontrack/Trwale-usuwanie-danych-z-Ontrack-Eraser-Qq30bx.jpg)

![HexDVDR-Video do ochrony DVD [© violetkaipa - Fotolia.com] HexDVDR-Video do ochrony DVD](https://s3.egospodarka.pl/grafika/DVD/HexDVDR-Video-do-ochrony-DVD-SdaIr2.jpg)

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty](https://s3.egospodarka.pl/grafika/ataki-hakerow/Lamanie-zabezpieczen-CAPTCHA-za-2-funty-MBuPgy.jpg)

![KPP: przystąpienie do euro możliwe w 2009 [© Scanrail - Fotolia.com] KPP: przystąpienie do euro możliwe w 2009](https://s3.egospodarka.pl/grafika/wzrost-gospodarczy/KPP-przystapienie-do-euro-mozliwe-w-2009-apURW9.jpg)

![Dotacje unijne 2007-2013 a zmiany procedur - porady [© Minerva Studio - Fotolia.com] Dotacje unijne 2007-2013 a zmiany procedur - porady](https://s3.egospodarka.pl/grafika/wsparcie-dla-przedsiebiorstw/Dotacje-unijne-2007-2013-a-zmiany-procedur-porady-iG7AEZ.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)