-

![Rynek PR w Polsce: firmy w dobrej kondycji Rynek PR w Polsce: firmy w dobrej kondycji]()

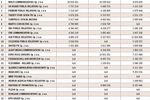

Rynek PR w Polsce: firmy w dobrej kondycji

... najczęściej jest optymalizacja kosztów obsługi. Jak mówią właściciele agencji, lepiej zmniejszać koszty działań niż obcinać. Dzięki temu mogą nadal zachować działanie i cel, wydając mniej. Niewiele agencji w Polsce kalkuluje ceny dla klientów według autentycznego czasu pracy swoich pracowników. Najczęściej obliczają koszt swojej ...

-

![Dyskredytacja - atak na wiarygodność firmy Dyskredytacja - atak na wiarygodność firmy]()

Dyskredytacja - atak na wiarygodność firmy

... , przeciwnego stanowiska; odtąd wiadomo z góry i raz na zawsze: pogląd lub czyn podmiotu słusznego z natury ma certyfikat słuszności, i odpowiednio: pogląd lub działanie podmiotu niesłusznego ma gwarancję niesłuszności. To, co nasze, zawsze jest jasne, czyste, mądre, rozsądne, dobre, piękne, a w każdym razie godne zainteresowania ...

-

![Uwaga na nieuczciwe sklepy internetowe [© Scanrail - Fotolia.com] Uwaga na nieuczciwe sklepy internetowe]()

Uwaga na nieuczciwe sklepy internetowe

... na towar wolny od wad lub zwrot kosztów, pod warunkiem zgłoszenia uszkodzenia w terminie 5 dni roboczych od daty otrzymania przesyłki. Takie działanie przedsiębiorcy jest niezgodne z prawem. Konsument nabywający dobra i usługi w wirtualnym sklepie może reklamować niepełnowartościowy towar w ciągu dwóch lat od daty zakupu ...

-

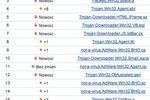

![Zagrożenia internetowe IV-VI 2008 Zagrożenia internetowe IV-VI 2008]()

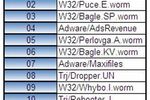

Zagrożenia internetowe IV-VI 2008

... bankowe nadal najbardziej niebezpieczne Spośród wszystkich rodzajów trojanów, które krążą w Internecie, najbardziej niebezpieczne są tzw. trojany bankowe, których działanie związane jest z bankami internetowymi, platformami płatniczymi, sklepami internetowymi. Z danych PandaLabs wynika, że ich najaktywniejszymi odmianami były Sinowal, Banbra ...

-

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)]()

Tydzień 28/2008 (07-13.07.2008)

... , Kodeksu spółek handlowych, ustaw podatkowych, prawa budowlanego oraz ustawy o partnerstwie publiczno-prywatnym. 2. Ważą się losy polskich stoczni. Brak systematycznego rozwiązywania spraw i działanie zgodnie ze znanym powiedzeniem, że „zawsze jakoś to be” spowodowało, że polskie stocznie stoją dziś na granicy bankructwa. Jeśli Komisja ...

-

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

Wyluzowana Świnka oraz Niechciany Zwiastun Apokalipsy to jedne z najciekawszych wirusów, jakie pojawiły się w pierwszej połowie 2008 r. Cechuje je nietypowe działanie i szybkość rozprzestrzeniania się, a poza tym... osobliwe poczucie humoru ich twórców. W rankingu stworzonym przez Panda Security można znaleźć np. robaki romantyczne ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... żądań do określonego serwera internetowego w celu spowodowania jego awarii lub przeciążenia kanałów w określonym segmencie Internetu. Strumienie te mogą spowodować niewłaściwe działanie serwerów, sprawiając, że będą one niedostępne dla zwykłych użytkowników. Tego typu ataki z wykorzystaniem botnetów określane są jako ataki DDoS (distributed ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Zarządzanie biznesem: strategiczne nie-planowanie [© Minerva Studio - Fotolia.com] Zarządzanie biznesem: strategiczne nie-planowanie]()

Zarządzanie biznesem: strategiczne nie-planowanie

... po lekturze powyższych książek nabierzesz ochoty na próbę wdrożenia strategicznego nie-planowania w twoich działaniach, przydadzą ci się te wskazówki: Przygotuj jedno działanie (jeden projekt) i go zrealizuj. Zobacz kogo poznasz przy jego realizacji. Spytaj te osoby jakie mają problemy i zastanówcie się wspólnie jak ...

-

![Regionalne Programy Operacyjne nieefektywne [© Minerva Studio - Fotolia.com] Regionalne Programy Operacyjne nieefektywne]()

Regionalne Programy Operacyjne nieefektywne

... złożyli w skali kraju 813 wniosków, w których ubiegają się o pomoc w wysokości 1.610 mln zł (140 proc. limitu środków przewidzianych na to działanie w 2008 r., czyli 1.146,23 mln zł), a sam nabór trwał około dwóch tygodni. W samym województwie wielkopolskim złożono wnioski na 300 mln ...

-

![BIEC: presja inflacyjna spadnie [© Scanrail - Fotolia.com] BIEC: presja inflacyjna spadnie]()

BIEC: presja inflacyjna spadnie

... spadł po raz piąty z rzędu - informuje Bureau for Investments and Economic Cycles (BIEC). "Spośród wszystkich składowych wskaźnika najsilniejsze inflacjogenne działanie mają w ostatnich miesiącach gwałtownie rosnące jednostkowe koszty pracy. Ich wzrost w skali przedsiębiorstwa częściowo rekompensowany jest coraz mocniejszą złotówką i spadającymi ...

-

![Mobilne Gadu-Gadu 3.3.1 [© Nmedia - Fotolia.com] Mobilne Gadu-Gadu 3.3.1]()

Mobilne Gadu-Gadu 3.3.1

... , dopiero po dodaniu nieznajomego do listy kontaktów usunięte linki pojawią się automatycznie w wiadomości) zmiana w sposobie wyświetlania aplikacji w urządzeniu (grafika) poprawione działanie na telefonach Nokia 6670, 6680, 7610 pokazanie kontaktów dopiero po wybraniu profilu (jeśli jest więcej niż jeden profil) skoki o stronę ...

-

![Techniki twórczego myślenia: rozwiń swoją kreatywność Techniki twórczego myślenia: rozwiń swoją kreatywność]()

Techniki twórczego myślenia: rozwiń swoją kreatywność

... . Rysujesz bowiem scenariusz przyszłości. Jest to oklepana fantazja firmowa (jedzenie pizzy w pracy) i jako taka nie zasługuje na uznanie jej za działanie kreatywne, zgoda. Jednak użycie słowa „stracić” w odniesieniu do czasu pracy kreatywnej zamiast „przeznaczyć” lub „spożytkować” świadczy o pewnej swobodzie językowej i dystansie ...

-

![Pakiet zabezpieczeń Panda Security 2009 Pakiet zabezpieczeń Panda Security 2009]()

Pakiet zabezpieczeń Panda Security 2009

... systemu. Dodatkowo można skorzystać z optymalizacji wydajności komputera (funkcja Tune up), która poprzez usunięcie niepotrzebnych wpisów do rejestru i plików tymczasowych przyspiesza działanie dysku twardego. Panda Antivirus Pro 2009, Panda Internet Security 2009 oraz Panda Global Protection 2009 wykorzystują Kolektywną Inteligencję, która zbiera ...

-

![Tydzień 35/2008 (25-31.08.2008) [© RVNW - Fotolia.com] Tydzień 35/2008 (25-31.08.2008)]()

Tydzień 35/2008 (25-31.08.2008)

... nie wystarczy sama, nawet najbardziej zaawansowana świadomość i głośne o tym mówienie. Potrzebne jest wynikające z tej świadomości właściwe (a przy tym konsekwentne i zdyscyplinowane) działanie. Działania, które w takiej sytuacji się inicjuje powinny przede wszystkim opierać się na przekonaniu o ich sensowności i potrzebie ich podejmowania, oraz na ...

-

![Przeglądarka Google Chrome dostępna Przeglądarka Google Chrome dostępna]()

Przeglądarka Google Chrome dostępna

... zamknięciu okna w Google Chrome historia z tej sesji nie zostanie zapisana. Google opracował również nowy silnik wyszukiwania JavaScript, V8, który przyspiesza działanie dostępnych obecnie aplikacji sieciowych oraz umożliwia też korzystanie z nowego typu aplikacji, których niektóre przeglądarki nie są w stanie obsłużyć. Przeglądarka Google ...

-

![E-społeczeństwo: zagrożenia E-społeczeństwo: zagrożenia]()

E-społeczeństwo: zagrożenia

... parowej, sile elektrycznej, zasadzie masowej produkcji, na technologiach informacyjnych aż do jeszcze niezrealizowanego paradygmatu, którego zasadą będzie przyjazne człowiekowi i środowisku działanie). Do tej opinii można dodać, ostatni paradygmat gospodarczy zaczyna się już kształtować w postaci koncepcji i realizacji trwałego rozwoju (sustainable ...

-

![Uwaga na fałszywe programy antywirusowe Uwaga na fałszywe programy antywirusowe]()

Uwaga na fałszywe programy antywirusowe

... jako programy bezpłatne lub mogą być one ukryte w innych plikach pobieranych przez użytkowników - w tym w plikach muzycznych lub wideo. Fałszywe antywirusy - działanie Adware podszywający się pod narzędzia antywirusowe najpierw informuje nieświadomego użytkownika, że wykryty został na jego komputerze wirus. Następnie proponuje zakup ...

-

![Bezpieczeństwo informatyczne wg MSP [© Scanrail - Fotolia.com] Bezpieczeństwo informatyczne wg MSP]()

Bezpieczeństwo informatyczne wg MSP

... i lojalności jej klientów — dodał Andrzej Kontkiewicz. — Każde naruszenie zasad bezpieczeństwa, bez względu na rodzaj i wielkość, może mieć ogromny wpływ na działanie małej firmy. Dlatego im więcej osób będzie miało świadomość, że należy bronić się przed takimi zagrożeniami, tym bezpieczniejszy będzie dynamicznie ...

-

![Budowanie lojalności klientów - sposoby motywacji Budowanie lojalności klientów - sposoby motywacji]()

Budowanie lojalności klientów - sposoby motywacji

... według modelu automatycznego zachowania — kupowałem dotychczas produkt X, więc tym razem też wezmę X. Przykładem działania wykorzystującego ten motyw lojalności jest działanie banku, który młodym klientom (studentom lub osobom nieletnim) proponuje specjalne rachunki oszczędnościowo-rozliczeniowe. Bank świadomie ponosi na początku straty, bo taka ...

-

![Kontakty międzyludzkie a sztuka słuchania Kontakty międzyludzkie a sztuka słuchania]()

Kontakty międzyludzkie a sztuka słuchania

Nerwy. Kłótnie. Nieporozumienia. Depresja. Brak radości z życia. Niepowodzenia w pracy. Ciągłe użeranie się z niezadowolonymi klientami. Tego wszystkiego można uniknąć jednym prostym działaniem - należy umieć dobrze słuchać. Myślisz, że umiesz słuchać? No to zobacz jakie są najczęstsze błędy złego słuchania. Jeśli któreś z poniższych błędów złego ...

-

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni]()

Hakerzy komputerowi (nie)groźni

... go uszkodzić. Firma Core wraz ze specjalistami z AVG podjęła próbę odpowiedzi na pytanie: kim są hakerzy i czy na pewno ich działanie jest takie groźne. Jak podaje firma Core i AVG, haker pierwotnie oznaczał osobę, która „naprawdę wie”. Programiści komputerowi używają tego terminu ...

-

![Usługa powszechna z GSM4F 2008 Usługa powszechna z GSM4F 2008]()

Usługa powszechna z GSM4F 2008

... ), oraz jedną stację bazową. W przypadku jakichkolwiek przełączeń terminala GSM4F pomiędzy komórkami lub stacjami bazowymi (należy nadmienić, iż jest to naturalne działanie sieci w systemie GSM) przy świadczeniu takich usług jak transmisja faksowa czy dostęp do sieci Internet, dochodzi do radykalnego pogorszenia warunków ...

-

![G DATA: uwaga na fałszywy antyspyware [© stoupa - Fotolia.com] G DATA: uwaga na fałszywy antyspyware]()

G DATA: uwaga na fałszywy antyspyware

... dotychczas zidentyfikowano ponad 1000 różnych odmian konia trojańskiego Trojan-Downloader.FraudLoad, który instalowany jest w systemie wraz z fałszywym programem zabezpieczającym. Jego działanie polega na ściąganiu do systemu innych wirusów oraz włączeniu komputera do sieci bonetu, umożliwiającej przestępcom wysyłanie z komputera użytkownika spamu ...

-

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009]()

Norton Internet Security 2009

... polski rynek oprogramowanie Norton Internet Security 2009 oraz Norton AntiVirus 2009. Produkty marki Norton z serii 2009 zaprojektowano tak, aby ich działanie nie wpływało na wydajność systemu. W oprogramowaniu Norton z serii 2009 wprowadzono szereg usprawnień w zakresie wydajności oraz nowe technologie, m.in. opartą na ...

-

![Wirusy i robaki IX 2008 Wirusy i robaki IX 2008]()

Wirusy i robaki IX 2008

... ataków "drive-by download" (proces instalacji oprogramowania - zwykle szkodliwego - podczas odwiedzania witryn internetowych, bądź odbierania e-maili bez wiedzy użytkownika). Również działanie szkodnika Wimad.n opiera się na wykorzystywaniu takich typów trojanów downloaderów. Co ciekawe, oprócz tego, że w rankingu utrzymały się wszystkie programy ...

-

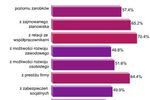

![Satysfakcja z pracy menedżera: co ma wpływ? Satysfakcja z pracy menedżera: co ma wpływ?]()

Satysfakcja z pracy menedżera: co ma wpływ?

... godziny pracy m.in. po urlopie macierzyńskim, usługi medyczne czy darmowe zajęcia sportowe. „Korzyści wynikające z satysfakcji z pracy przekładają się bezpośrednio na działanie zarówno pracowników, jak i firmy. Osoby zadowolone z pracy i swoich obowiązków są po prostu bardziej wydajnymi pracownikami, są zadowoleni z życia oraz mają ...

-

![Manipulacja w pracy - techniki wywierania wpływu [© Minerva Studio - Fotolia.com] Manipulacja w pracy - techniki wywierania wpływu]()

Manipulacja w pracy - techniki wywierania wpływu

... relacje oparte o koleżeństwo. Później ciężko jest odmówić szefowi, z którym piło się wódkę. Jak radzić sobie w trudnych sytuacjach? Pozytywne nastawienie i konsekwentne działanie. Jak dojść do celu negocjując trudny temat w pracy? Zacznij od rzeczy łatwych i oczywistych. Negocjuj punkty, na które partner (szef, współpracownik ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... programu komputerowego. Po uruchomieniu tego programu zazwyczaj pierwszy uruchamia się złośliwy kod wirusa a następnie właściwy program. Po skutecznej infekcji dalsze działanie zależy od określonego typu wirusa i obejmuje: Replikację jedynie w zainfekowanym systemie Infekcję dalszych plików podczas ich uruchamiania lub tworzenia Kasowanie lub ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

Wirusy, trojany, phishing VII-IX 2008

... Generalnego w Waszyngtonie (USA) oraz firma Microsoft niedawno ogłosiły, że składają nowe pozwy skierowane przeciwko twórcom scareware czyli straszącego oprogramowania. Jego działanie polega na wyświetlaniu niepokojących, a zarazem nieprawdziwych, komunikatów np. o występowaniu błędów. Oskarżonym w jednej z takich spraw jest James Reed McCreary IV ...

-

![Wyniki finansowe SKOK-ów 2007 [© Scanrail - Fotolia.com] Wyniki finansowe SKOK-ów 2007]()

Wyniki finansowe SKOK-ów 2007

... kas ponoszących straty, natomiast nie wpłynął w istotnym stopniu na rentowność SKOK-ów. Jest to uzasadnione, bowiem istotą spółdzielczości jest działanie w interesie wszystkich członków, a to – w odniesieniu do spółdzielczych kas oszczędnościowo-kredytowych wyklucza stosowanie wysokiej marży depozytowo-pożyczkowej oraz angażowanie się w dochodowe ...

-

![Tydzień 43/2008 (20-26.10.2008) [© RVNW - Fotolia.com] Tydzień 43/2008 (20-26.10.2008)]()

Tydzień 43/2008 (20-26.10.2008)

... . W jej wyniku budżet państwa przez wiele lat dofinansowywał te firmy, a one same nie zrobiły praktycznie nic, by trwale dostosować swoje działanie do zmian na światowym rynku budowy statków. I byłoby tak dalej, gdyby nie nasze wejście do Unii. Tylko w ciągu tych lat ...

-

![Kaspersky: krytyczna luka w MS Windows [© Nmedia - Fotolia.com] Kaspersky: krytyczna luka w MS Windows]()

Kaspersky: krytyczna luka w MS Windows

... . Kaspersky Lab podał, że opublikowanie tej łaty należy do wyjątków - ostatni taki przypadek miał miejsce wiosną 2007 roku. Tym razem działanie to ma na celu uniemożliwienie rozprzestrzenienia się potencjalnie szkodliwych robaków za pośrednictwem wykrytej luki. Robaki te mogą zaatakować Internet w najbliższych ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... jest stosunkowo niewielka, nadal stanowią poważne zagrożenie. Zachowanie Trojan-Ransom obejmuje wszystkie szkodliwe programy, które w pewien sposób wywierają niekorzystny wpływ na działanie systemu operacyjnego i szyfrują pliki użytkownika w celu żądania pieniędzy w zamian za ich przywrócenie. W lipcu 2008 roku do klasyfikacji firmy Kaspersky Lab ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... często będą mogły otrzymywać dane z serwera, na którym przestępcy przechowują informacje dotyczące numeru konta i kwoty, która ma zostać przelana. Ponieważ działanie to można wykonać dynamicznie, dane mogą zostać wysłane na każdą zainfekowaną maszynę, przy czym każda maszyna będzie przelewała środki do ...

-

![Projektor SANYO PLC-XC55 Projektor SANYO PLC-XC55]()

Projektor SANYO PLC-XC55

... 11mm. Projektor wyposażono również w blokadę elektroniczną, za pomocą kodu PIN, który może zapobiegać włączeniu projektora przez osoby niepowołane lub blokować działanie pilota i/lub przycisków na panelu sterującym. Model SANYO XC55 posiada głośniki o mocy 7 W, a lampa projektora ukryta jest pod górną pokrywą. Projektor ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Uwaga na nieuczciwe sklepy internetowe [© Scanrail - Fotolia.com] Uwaga na nieuczciwe sklepy internetowe](https://s3.egospodarka.pl/grafika/zakupy-internetowe/Uwaga-na-nieuczciwe-sklepy-internetowe-apURW9.jpg)

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-28-2008-07-13-07-2008-vgmzEK.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Zarządzanie biznesem: strategiczne nie-planowanie [© Minerva Studio - Fotolia.com] Zarządzanie biznesem: strategiczne nie-planowanie](https://s3.egospodarka.pl/grafika/zarzadzanie-firma/Zarzadzanie-biznesem-strategiczne-nie-planowanie-iG7AEZ.jpg)

![Regionalne Programy Operacyjne nieefektywne [© Minerva Studio - Fotolia.com] Regionalne Programy Operacyjne nieefektywne](https://s3.egospodarka.pl/grafika/pomoc-regionalna/Regionalne-Programy-Operacyjne-nieefektywne-iG7AEZ.jpg)

![BIEC: presja inflacyjna spadnie [© Scanrail - Fotolia.com] BIEC: presja inflacyjna spadnie](https://s3.egospodarka.pl/grafika/ceny-towarow-i-uslug-konsumpcyjnych/BIEC-presja-inflacyjna-spadnie-apURW9.jpg)

![Mobilne Gadu-Gadu 3.3.1 [© Nmedia - Fotolia.com] Mobilne Gadu-Gadu 3.3.1](https://s3.egospodarka.pl/grafika/Mobilne-Gadu-Gadu/Mobilne-Gadu-Gadu-3-3-1-Qq30bx.jpg)

![Tydzień 35/2008 (25-31.08.2008) [© RVNW - Fotolia.com] Tydzień 35/2008 (25-31.08.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-35-2008-25-31-08-2008-vgmzEK.jpg)

![Bezpieczeństwo informatyczne wg MSP [© Scanrail - Fotolia.com] Bezpieczeństwo informatyczne wg MSP](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-wg-MSP-apURW9.jpg)

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-komputerowi-nie-grozni-MBuPgy.jpg)

![G DATA: uwaga na fałszywy antyspyware [© stoupa - Fotolia.com] G DATA: uwaga na fałszywy antyspyware](https://s3.egospodarka.pl/grafika/programy-antywirusowe/G-DATA-uwaga-na-falszywy-antyspyware-MBuPgy.jpg)

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009](https://s3.egospodarka.pl/grafika/Norton-Internet-Security/Norton-Internet-Security-2009-Qq30bx.jpg)

![Manipulacja w pracy - techniki wywierania wpływu [© Minerva Studio - Fotolia.com] Manipulacja w pracy - techniki wywierania wpływu](https://s3.egospodarka.pl/grafika/manipulacja/Manipulacja-w-pracy-techniki-wywierania-wplywu-iG7AEZ.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Wyniki finansowe SKOK-ów 2007 [© Scanrail - Fotolia.com] Wyniki finansowe SKOK-ów 2007](https://s3.egospodarka.pl/grafika/wyniki-finansowe-SKOKow/Wyniki-finansowe-SKOK-ow-2007-apURW9.jpg)

![Tydzień 43/2008 (20-26.10.2008) [© RVNW - Fotolia.com] Tydzień 43/2008 (20-26.10.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-43-2008-20-26-10-2008-vgmzEK.jpg)

![Kaspersky: krytyczna luka w MS Windows [© Nmedia - Fotolia.com] Kaspersky: krytyczna luka w MS Windows](https://s3.egospodarka.pl/grafika/luka-krytyczna/Kaspersky-krytyczna-luka-w-MS-Windows-Qq30bx.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)