-

![GData: nowe antywirusy dla firm GData: nowe antywirusy dla firm]()

GData: nowe antywirusy dla firm

... G Data Firma MIX wchodzą dwie aplikacje: G Data AntiVirus 2010 kompleksowo zabezpiecza dane przed złośliwym oprogramowaniem oraz pozwala na szybkie, bezawaryjne działanie systemu. Reprezentuje dobry poziom wykrywalności potwierdzony niezależnymi testami. G Data AntiVirus Business 10 oferuje automatyczną ochronę sieci przed wirusami i złośliwym ...

-

![Szkodliwy program kradnie hasła i loginy Szkodliwy program kradnie hasła i loginy]()

Szkodliwy program kradnie hasła i loginy

... .Win32.Dybalom.aon lub Trojan-PSW.Win32.Dybalom.aoo. Obydwa należą jednak do tej samej grupy szkodników Trojan-PSW.Win32.Dybalom, a ich działanie jest zbliżone. Polega ono na rejestrowaniu aktywności użytkownika (m.in. przechwytywanie wszystkiego, co użytkownik wprowadza za pomocą klawiatury, głównie haseł). Program ...

-

![Informacje o zdrowiu szukane w Internecie Informacje o zdrowiu szukane w Internecie]()

Informacje o zdrowiu szukane w Internecie

... medycznych – 61 proc., przeglądając fora internetowe – 17 proc. oraz serwisy społecznościowe – 6 proc. Problemy zdrowotne (definiowanie objawów chorób, ich leczenie oraz działanie leków), zdrowy styl życia oraz wymiana informacji na temat działalności placówek medycznych i samych lekarzy, to trzy najpopularniejsze grupy informacji, których ...

-

![Stres w pracy coraz większy [© Scanrail - Fotolia.com] Stres w pracy coraz większy]()

Stres w pracy coraz większy

... spadek produktywności i poziomu zarządzania, ograniczenie motywacji wśród pracowników oraz powstawanie konfliktów między kolegami, które mogą podważyć profesjonalizm firmy. Działanie któregokolwiek z powyższych czynników przyczynić się może ostatecznie do pogorszenia handlowych i finansowych wyników całego przedsiębiorstwa. W momencie, gdy firmy ...

-

![xRM Microsoft Dynamics [© Nmedia - Fotolia.com] xRM Microsoft Dynamics]()

xRM Microsoft Dynamics

... platformy .NET, wyposażonej w wiele przydatnych aplikacji. Pozwalają one między innymi na dopasowanie systemu pod kątem wymagań danego klienta, usprawniają działanie całego systemu, a także oferują możliwość nieskomplikowanej kreacji oprogramowania. Aplikacje tworzone są w uniwersalnym języku .net, który umożliwia ich integrację z istniejącymi ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... jest o wypełnienie specjalnego formularza. Tego typu działania umożliwiają rozpowszechnianie malware, czyli aplikacji i skryptów mających szkodliwe, przestępcze lub złośliwe działanie w stosunku do użytkownika komputera. Fałszywe strony są również cennym źródłem pozyskiwania danych osobowych, pozwalającym na budowanie bazy użytkowników Internetu ...

-

![Usługi BPO w 2009 roku [© Scanrail - Fotolia.com] Usługi BPO w 2009 roku]()

Usługi BPO w 2009 roku

... sektor energetyki czy służba zdrowia). Procesy prywatyzacyjne wielu przedsiębiorstw energetycznych - zarówno elektrowni jak i firm dystrybucyjnych - są już bardzo zaawansowane. Działanie tych firm w warunkach wolnej konkurencji z pewnością będzie sprzyjać wdrażaniu nowoczesnych rozwiązań, a tym samym branża outsourcingu może zyskać nowe możliwości ...

-

![ESET NOD32 Antivirus 4 dla Mac OS X i Linux ESET NOD32 Antivirus 4 dla Mac OS X i Linux]()

ESET NOD32 Antivirus 4 dla Mac OS X i Linux

... analizy heurystycznej. W razie potrzeby nieznany plik jest uruchamiany przez program w oddzielonym, zabezpieczonym środowisku, dzięki czemu rozwiązanie może sprawdzić działanie groźnego kodu, nie narażając systemu operacyjnego na niebezpieczeństwo. Sprawdzany kod jest następnie analizowany pod kątem podejrzanego zachowania i klasyfikowany jako ...

-

![Kreowanie marki w polskich realiach [© Minerva Studio - Fotolia.com] Kreowanie marki w polskich realiach]()

Kreowanie marki w polskich realiach

... czasu emisji reklam produktu. Taka wzmożona aktywność reklamowa staje się faktycznie narzędziem zbudowania wysokiej sprzedaży, ale jest to działanie na krótką metę. I muszę podkreślić w tym miejscu, że nie neguję korzyści, jakie przynosi firmie reklamowanie produktu, powątpiewam ...

-

![Szkodliwe programy w Polsce - III kw.2009 Szkodliwe programy w Polsce - III kw.2009]()

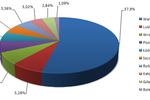

Szkodliwe programy w Polsce - III kw.2009

... bardzo wysokie lokaty. Na przykład, Win32.PopMenu.i (zajmujący drugie miejsce) odpowiada za wyświetlanie reklam i ofert handlowych bezpośrednio w systemie użytkownika. Działanie tego szkodnika jest bardziej irytujące, niż niebezpieczne. Z kolei GameThief, który pojawił się wyłącznie w sierpniowym zestawieniu, na liście kwartalnej zajmuje 8 pozycję ...

-

![Portale społecznościowe źródłem informacji? Portale społecznościowe źródłem informacji?]()

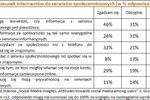

Portale społecznościowe źródłem informacji?

... tę wykorzystuje 38% firm z sektora B2B i co piąta (21%) kierująca swoją ofertę do konsumentów indywidualnych. Jest to coraz popularniejsze działanie. "Firmy, głównie doradcze, marketingowe, a także prowadzące e-biznes np. sklepy internetowe wykorzystują serwisy społecznościowe, a szczególnie social bookmarkingowe do zamieszczania i promowania ...

-

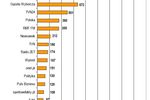

![Najczęściej cytowane media XI 2009 Najczęściej cytowane media XI 2009]()

Najczęściej cytowane media XI 2009

Badanie "Najbardziej opiniotwórcze media w Polsce" opracowane przez Instytut Monitorowania Mediów ponownie udowadnia, że miano najczęściej powoływanego tytułu mediowego utrzymuje Rzeczpospolita, kolejny miesiąc niezagrożona działaniem konkurencji. W zestawieniu piętnastu najczęściej cytowanych mediów znalazły się cztery dzienniki, trzy tygodniki ...

-

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... występującego w Polsce dwie wersje tego trojana pojawiły się na 2 oraz 4 miejscu. Razem odpowiadały one za blisko 5% infekcji w skali kraju. Ich działanie polegało na szpiegowaniu użytkownika i - między innymi - wykradaniu loginów oraz haseł do gier online. W zestawieniu z września, żaden z tych trojanów nie pojawił ...

-

![Imprezy integracyjne: pomysły na eventy [© Minerva Studio - Fotolia.com] Imprezy integracyjne: pomysły na eventy]()

Imprezy integracyjne: pomysły na eventy

... ciekawych zabaw logicznych, które mają jedną ogromną przewagę nad nowoczesnymi formami rozrywki – znacznie lepiej integrują pracowników, ponieważ tylko wspólne działanie wszystkich członków zespołu może doprowadzić do prawidłowego wykonania zadań i osiągnięcia sukcesu. Wykorzystanie przedmiotów ogólnodostępnych i zrobienie z nich czegoś zupełnie ...

-

![Rozwój korporacji: kluczowe aspekty Rozwój korporacji: kluczowe aspekty]()

Rozwój korporacji: kluczowe aspekty

... się świat i im więcej nowości nas otacza, tym chętniej decydujemy się na bezpieczne rozwiązania. Instrumentalne zachowanie jest efektem zaskoczenia – przewidywalne działanie staje się odpowiedzią na nieprzewidywalną rzeczywistość. Zastanów się nad tym, jak bardzo globalizacja wzmaga poczucie niepewności. Wyobraź sobie, że jesteś ...

-

![Canon imageRUNNER 2500 i 2300 Canon imageRUNNER 2500 i 2300]()

Canon imageRUNNER 2500 i 2300

... , oferując druk z szybkością do 20 str/min, krótki czas reakcji oraz mieszczący pięć linii i łatwy w obsłudze wyświetlacz LCD. Ponadto usprawniają one działanie zespołowe dzięki dostępnym opcjonalnie funkcjom druku i skanowania sieciowego, dzięki czemu grupy robocze mogą współdzielić jedno urządzenie. Obie nowe serie posiadają ...

-

![Co czeka polskie firmy w 2010 r.? Co czeka polskie firmy w 2010 r.?]()

Co czeka polskie firmy w 2010 r.?

... do wzmożonej konkurencji, która na pewno je czeka tak na rynku polskim, jak i na rynkach zewnętrznych. 2) powinny przestawić się na działanie w średnim i długim horyzoncie. Ich rentowności i płynności nic ponadprzeciętnego już nie powinno zagrażać. Zatem budowanie przewagi konkurencyjnej powinno oprzeć się na ...

-

![Wycena/analiza porównawcza [© Minerva Studio - Fotolia.com] Wycena/analiza porównawcza]()

Wycena/analiza porównawcza

... analizę. W tym wypadku relatywność wyceny ustępuje miejsca dokonywaniu próby oszacowania wartości podmiotu przy stanie natury określanym przez badającego jako wzorcowy. Działanie takie może posłużyć do określenia długoterminowej wartości potencjalnej podmiotu w przypadku przyjęcia parametru będącego medianą rynkową dla długiego okresu. W takim ...

-

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta]()

ESET NOD32 Antivirus 4.2 w wersji beta

... 2.0 dla Windows 7, pozwalające stworzyć płytę ratunkową na wypadek awarii najnowszego systemu operacyjnego firmy Microsoft. W samym programie ESET NOD32 Antivirus zmodyfikowano działanie systemu antywirusowego oraz antyspamowego, a także dodano wparcie dla starszej wersji systemu Windows NT 4.0 SP6, z której nadal korzysta wiele przedsiębiorstw ...

-

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game]()

Tymbark w konwencji Alternate Reality Game

... młodej grupy docelowej i wyróżniającą się na tle innych działań w internecie skierowanych do tego grona odbiorców. Wreszcie aktywacja miała podkreślać współuczestnictwo i działanie w grupie, nawiązując do hasła przewodniego innych działań komunikacyjnych marki: „Razem, za każdym razem”. Dlaczego postawiliśmy właśnie na grę, jako nośnik ...

-

![Przeglądarka Firefox 3.6 Przeglądarka Firefox 3.6]()

Przeglądarka Firefox 3.6

... Firefox podsunie ci gotowe informacje bazując na tym, co wpisywałeś w podobne pola do tej pory. Wydajność: Poprawiona szybkość JavaScriptu, szybsze działanie i uruchamianie samej przeglądarki Otwarte wideo i audio: Dzięki najlepszej na świecie implementacji wspierającej audio i wideo zgodnie ze specyfikacją HTML5 (Vorbis oraz ...

-

![Utrata danych a niskie temperatury [© violetkaipa - Fotolia.com] Utrata danych a niskie temperatury]()

Utrata danych a niskie temperatury

... Odor. Cztery porady, które pozwolą na zmniejszenie ryzyka utraty danych podczas mrozów: Nie wystawiajmy komputerów i innych urządzeń cyfrowych na długotrwałe działanie niskich temperatur – długotrwałe ochłodzenie może spowodować zniszczenie układów elektronicznych i utratę naszych danych. Jeśli pozostawiliśmy komputer bądź inne urządzenie na długi ...

-

![Facebook znowu zaatakowany [© stoupa - Fotolia.com] Facebook znowu zaatakowany]()

Facebook znowu zaatakowany

... wśród użytkowników sieci Facebook. Przyczyną działań wokół "Un named app" okazała się informacja o nieznanej aplikacji rzekomo szpiegującej i spowalniającej działanie stron serwisu społecznościowego - poinformowali specjaliści z G Data. Początkiem całego zamieszania był rozsyłany między użytkownikami sieci fałszywy alarm o nieznanej aplikacji ...

-

![Urządzenia wielofunkcyjne Canon i-SENSYS Urządzenia wielofunkcyjne Canon i-SENSYS]()

Urządzenia wielofunkcyjne Canon i-SENSYS

... sieciowej ze zdalnym interfejsem użytkownika (Remote User Interface, RUI) Krótki czas tworzenia pierwszego wydruku: 6 sekund lub mniej Energooszczędne i ciche działanie w trybie gotowości Kaseta All-In-One zapewniająca dobrą jakość wydruków Canon Advanced Printing Technology (CAPT) w modelu i-SENSYS LBP6300dn Obsługa języków UFRII, PCL5e/6 ...

-

![Systemy transakcyjne [© Minerva Studio - Fotolia.com] Systemy transakcyjne]()

Systemy transakcyjne

... wyróżnić można tu dwa podejścia. Pierwsze podejście pozwala systemowi na operacje na grupie instrumentów i wyborze celów inwestycyjnych, drugie z kolei ogranicza działanie systemu do wybranego przez inwestora instrumentu. Ponadto moduły te klasyfikowane są ze względu na sposób podejmowania decyzji inwestycyjnych na techniczne ...

-

![Jak radzili sobie młodzi przedsiębiorcy w 2009 r.? [© Scanrail - Fotolia.com] Jak radzili sobie młodzi przedsiębiorcy w 2009 r.?]()

Jak radzili sobie młodzi przedsiębiorcy w 2009 r.?

... bezzwrotnych dotacji na założenie firmy skorzystało około 5-6 tys. osób. Ogromne zainteresowanie dotacjami na e-biznes Jeszcze większą popularnością niż działanie 6.2 cieszyły się dotacje z działania 8.1 POIG. Zainteresowanie środkami na wsparcie e-biznesu przerosło najśmielsze oczekiwania. Pod Regionalnymi Instytucjami Finansującymi ustawiały się ...

-

![Małe elektrownie wodne: etapy inwestycji Małe elektrownie wodne: etapy inwestycji]()

Małe elektrownie wodne: etapy inwestycji

... stwarzają obecne programy unijne, a także krajowe źródła finansowania. Dotacje unijne Jednym z głównym źródeł wsparcia dla projektów OZE, w tym MEW jest działanie 9.4 „Wytwarzanie energii ze źródeł odnawialnych” w ramach Programu Operacyjnego Infrastruktura i Środowisko. W ramach działania wsparcie mogą uzyskać elektrownie wodne o mocy do 10 ...

-

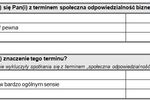

![Strategia CSR wciąż mało znana firmom Strategia CSR wciąż mało znana firmom]()

Strategia CSR wciąż mało znana firmom

... zmianami”]! Najczęściej firmy pozbywają się tego rodzaju rzeczy korzystając z usług firmy recyklingowej - 46% w przypadku komputerów i 24% w przypadku mebli. To działanie ekologiczne, ale nie przyniesie korzyści społecznych. Do organizacji pozarządowych trafiło tylko 15% sprzętu komputerowego i 18% mebli. Tu zostaną spożytkowane w interesie ...

-

![Polska: wydarzenia tygodnia 8/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2010]()

Polska: wydarzenia tygodnia 8/2010

... kwalifikacjach oraz rośnie efektywność wykorzystania ich potencjału. Nie zapominajmy o tym, że postęp ciągną wybitne jednostki. 3. Problemem jest też właściwe działanie na rzecz podnoszenia szeroko rozumianej kultury działalności gospodarczej i kształtowania postaw przedsiębiorczych. Zbyt często proces dydaktyczny na uczelniach jest sprowadzany do ...

-

![Parki technologiczne w Polsce Parki technologiczne w Polsce]()

Parki technologiczne w Polsce

... przemysłu. Od tamtej pory w znacznym stopniu zacieśniła się bowiem współpraca pomiędzy przedsiębiorstwami a instytucjami naukowymi, wpływając na sukcesy obu stron. Działanie Parków Przemysłowych i Technologicznych w Polsce okazało się strzałem w dziesiątkę. Współpraca pomiędzy obszarem nauki i gospodarki, do tej pory zaniedbana, przyczyniła się ...

-

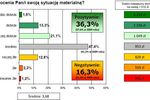

![Sytuacja materialna Polaków 2010 Sytuacja materialna Polaków 2010]()

Sytuacja materialna Polaków 2010

... zarobią. Uważają także, że „prawdziwe” pieniądze to gotówka, darzą banki niskim zaufaniem i niechętnie korzystają z ich usług. Nie do końca rozumieją działanie instytucji finansowych, uważają, że banki bogacą się kosztem „zwykłych” ludzi, w związku z tym preferują tradycyjny obieg pieniędzy („z ręki do ręki”). Z badania ...

-

![Projektor SANYO PLC-XC56 Projektor SANYO PLC-XC56]()

Projektor SANYO PLC-XC56

... . Trzecim elementem zabezpieczającym jest elektroniczna blokada za pomocą kodu PIN, który uniemożliwia włączenie projektora przez osoby niepowołane. Pozwala także zablokować działanie pilota i/lub przycisków na panelu sterującym. Głośniki, auto-keystone i zarządzanie przez LAN Sanyo PLC-XC56 wyposażono w nowe głośniki o mocy 7W, dzięki czemu ...

-

![Nowe oferty pracy II 2010 Nowe oferty pracy II 2010]()

Nowe oferty pracy II 2010

... " firmy na czas spowolnienia. Pewien wpływ na oficjalny poziom bezrobocia ma również przechodzenie dotychczasowych „legalnych” pracowników do szarej strefy, czyli działanie znane z wcześniejszych okresów spowolnienia – komentuje Beata Szkodzin, wydawca serwisu www.eGospodarka.pl. - Polskim przedsiębiorstwom udało się uniknąć poważnych strat, nie ...

-

![ESET Mail Security w nowej wersji [© Nmedia - Fotolia.com] ESET Mail Security w nowej wersji]()

ESET Mail Security w nowej wersji

... przed robakami internetowymi, programami szpiegującymi, spamem czy próbami phishingu. W przypadku wykrycia przez rozwiązanie zagrożenia ESET Mail Security podejmuje działanie zgodne z ustalonymi wcześniej przez administratora regułami i równocześnie powiadamia o zaistniałym zdarzeniu odbiorcę poczty. Decyzję o tym czy wykryte zagrożenie wyleczyć ...

-

![Polska: wydarzenia tygodnia 12/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 12/2010]()

Polska: wydarzenia tygodnia 12/2010

... dyrektywę o działalności instytucji pracowniczych programów emerytalnych. Zastrzeżenia dotyczą braku przepisów regulujących finansowanie PFE zza granicy, co zdaniem KE utrudnia działanie wspólnego unijnego rynku ubezpieczeń. Według Ministerstwa Pracy i Polityki Społecznej marcowa stopa bezrobocia (mierzona jako stosunek liczby osób zarejestrowanych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Stres w pracy coraz większy [© Scanrail - Fotolia.com] Stres w pracy coraz większy](https://s3.egospodarka.pl/grafika/stres-zawodowy/Stres-w-pracy-coraz-wiekszy-apURW9.jpg)

![xRM Microsoft Dynamics [© Nmedia - Fotolia.com] xRM Microsoft Dynamics](https://s3.egospodarka.pl/grafika/xRM-Microsoft-Dynamics/xRM-Microsoft-Dynamics-Qq30bx.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![Usługi BPO w 2009 roku [© Scanrail - Fotolia.com] Usługi BPO w 2009 roku](https://s3.egospodarka.pl/grafika/uslugi-BPO/Uslugi-BPO-w-2009-roku-apURW9.jpg)

![Kreowanie marki w polskich realiach [© Minerva Studio - Fotolia.com] Kreowanie marki w polskich realiach](https://s3.egospodarka.pl/grafika/marka/Kreowanie-marki-w-polskich-realiach-iG7AEZ.jpg)

![Imprezy integracyjne: pomysły na eventy [© Minerva Studio - Fotolia.com] Imprezy integracyjne: pomysły na eventy](https://s3.egospodarka.pl/grafika/imprezy-integracyjne/Imprezy-integracyjne-pomysly-na-eventy-iG7AEZ.jpg)

![Wycena/analiza porównawcza [© Minerva Studio - Fotolia.com] Wycena/analiza porównawcza](https://s3.egospodarka.pl/grafika/wycena-rynkowa/Wycena-analiza-porownawcza-iG7AEZ.jpg)

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta](https://s3.egospodarka.pl/grafika/ESET/ESET-NOD32-Antivirus-4-2-w-wersji-beta-Qq30bx.jpg)

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game](https://s3.egospodarka.pl/grafika/Alternate-Reality-Game/Tymbark-w-konwencji-Alternate-Reality-Game-iG7AEZ.jpg)

![Utrata danych a niskie temperatury [© violetkaipa - Fotolia.com] Utrata danych a niskie temperatury](https://s3.egospodarka.pl/grafika/utrata-danych/Utrata-danych-a-niskie-temperatury-SdaIr2.jpg)

![Facebook znowu zaatakowany [© stoupa - Fotolia.com] Facebook znowu zaatakowany](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Facebook-znowu-zaatakowany-MBuPgy.jpg)

![Systemy transakcyjne [© Minerva Studio - Fotolia.com] Systemy transakcyjne](https://s3.egospodarka.pl/grafika/systemy-transakcyjne/Systemy-transakcyjne-iG7AEZ.jpg)

![Jak radzili sobie młodzi przedsiębiorcy w 2009 r.? [© Scanrail - Fotolia.com] Jak radzili sobie młodzi przedsiębiorcy w 2009 r.?](https://s3.egospodarka.pl/grafika/mlodzi-przedsiebiorcy/Jak-radzili-sobie-mlodzi-przedsiebiorcy-w-2009-r-apURW9.jpg)

![Polska: wydarzenia tygodnia 8/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-8-2010-vgmzEK.jpg)

![ESET Mail Security w nowej wersji [© Nmedia - Fotolia.com] ESET Mail Security w nowej wersji](https://s3.egospodarka.pl/grafika/ESET/ESET-Mail-Security-w-nowej-wersji-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 12/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 12/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-12-2010-vgmzEK.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)