-

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów]()

Offshorowe centra finansowe korzystne dla inwestorów

... finansowych jest opracowywane z myślą o tym, iż większość klientów zainteresowanych wykorzystaniem jego możliwości pochodzić będzie z zagranicy. Dlatego przepisy regulujące działanie podobnych struktur korporacyjnych są bardzo elastyczne i przyjazne dla użytkowników. W konsekwencji, pomimo dużych odległości geograficznych, struktura taka jest dla ...

-

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje]()

F-Secure Business Suite: nowe funkcje

... ostatnio botnet Mariposa. Dlatego każde przedsiębiorstwo potrzebuje dziś szczelnej ochrony, która jest jednocześnie łatwa w obsłudze, centralnie zarządzana i zapewnia szybkie działanie komputerów" – powiedział Michał Iwan, dyrektor zarządzający F-Secure w Polsce. Pakiet F-Secure Business Suite zawiera funkcje ochronne i można go dostosować do ...

-

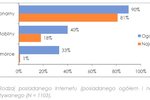

![Internet mobilny w Polsce 2010 Internet mobilny w Polsce 2010]()

Internet mobilny w Polsce 2010

... podtrzymania relacji jest przede wszystkim dostępność czasowa oraz gotowość do działania, a nie potrzeba kontaktu z konkretną osobą (w centrum aktywności znajduje się działanie a nie uczestnik działania). Ta nowa podstawa jest z pewnością pochodną rozwoju mediów społecznościowych takich jak „Facebook”, czy „Twitter”, w których można łatwo ...

-

![RSA Identity Protection and Verification Suite [© Nmedia - Fotolia.com] RSA Identity Protection and Verification Suite]()

RSA Identity Protection and Verification Suite

... zarządzania nimi, który zaprojektowano w celu wykrywania, oznaczania i analizy działań związanych z dużym ryzykiem. Mechanizm do oceny ryzyka RSA ocenia każde działanie internetowe w czasie rzeczywistym i generuje indywidualną ocenę ryzyka, co pomaga zmniejszyć zagrożenie oszustwem. RSA® Adaptive Authentication for eCommerce ― bezpieczna platforma ...

-

![Zamiana mieszkania na dom w 2010 r. Zamiana mieszkania na dom w 2010 r.]()

Zamiana mieszkania na dom w 2010 r.

... na jakości wykonania, a często ją podnosząc. W naszych kalkulacjach oznaczałoby to zbicie ceny postawienia budynku w stanie deweloperskim o 30 tys. PLN. Takie działanie otwiera także pole do ubiegania się o zwrot VAT z tytułu zmiany stawek podatkowych od niektórych materiałów budowlanych po 1 maja 2004 roku ...

-

![Koszt kapitału [© Minerva Studio - Fotolia.com] Koszt kapitału]()

Koszt kapitału

... służą do wyliczenia na podstawie modelu CAMP kosztu kapitału typu equity. Mimo iż z punktu widzenia potencjalnych poziomów wyceny jako optymalne działanie należy uznać minimalizację poziomu średnioważonego kosztu kapitału, to jednak z punktu widzenia działań operacyjnych często spółki decydują się na utrzymywanie poziomu ...

-

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci]()

Aktualizacje systemu i antywirusy podstawą ochrony w sieci

... programów antywirusowych znanych producentów zawiera moduł AntiSpyware. Firewall – To narzędzie pozwalające zarządzać dostępem wybranych programów do sieci. Firewall monitoruje działanie programów i w razie próby niekontrolowanego kontaktu aplikacji z Internetem reaguje. Dzięki niemu każda próba wysłania wykradzionych przez hakera danych będzie ...

-

![GFI Backup 2010 - Business Edition [© Nmedia - Fotolia.com] GFI Backup 2010 - Business Edition]()

GFI Backup 2010 - Business Edition

... do odczytu) poprzez obsługę VSS wykonywanie kopii i odtwarzanie MS SQL (2005, 2008) możliwość szyfrowania AES z użyciem 256-bitowego klucza działanie na 32- i 64-bitowej platformie udostępnianie użytkownikom możliwości samodzielnego tworzenia swoich kopii zapasowych powiadomienia i ostrzeżenia również poprzez e-mail Oprogramowanie licencjonowane ...

-

![Apple: nowe notebooki MacBook Pro Apple: nowe notebooki MacBook Pro]()

Apple: nowe notebooki MacBook Pro

... zwiększa szybkość jednego lub obydwu rdzeni, zwiększając taktowanie z 2,66 GHz do 3,33 GHz. Co więcej, wbudowana technologia Hyper-Threading umożliwia jednoczesne działanie dwóch wątków na każdym rdzeniu, dzięki czemu system Mac OS X rozpoznaje cztery wirtualne rdzenie zamiast dwóch. Podczas korzystania z wielu programów ...

-

![TRANSCEND: dysk zewnętrzny StoreJet 25C TRANSCEND: dysk zewnętrzny StoreJet 25C]()

TRANSCEND: dysk zewnętrzny StoreJet 25C

... StoreJet™ elite. Pomaga ono zarządzać danymi, umożliwiając między innymi kompresję i backup plików. Dysk został także wyposażony w diodę LED, wskazującą na działanie urządzenia oraz trwający transfer danych. Sugerowana cena detaliczna StoreJet™ 25C o pojemności 640 GB wynosi 360 zł brutto. Dysk objęty jest ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... do usług systemowych i wstrzyknie swój kod lub zamaskuje się pod postacią ważnej funkcji. Po tym, jak trojan rozpocznie swoje szkodliwe działanie w systemie, będzie rezydował tam w nieskończoność, chyba że zostanie zainstalowana ochrona antywirusowa. Jego funkcje mogą obejmować nawet "szpiegowanie" aktywności użytkownika, oprogramowania ...

-

![Sytuacja na rynku pracy w II 2010 Sytuacja na rynku pracy w II 2010]()

Sytuacja na rynku pracy w II 2010

... niemożliwe do zlikwidowania). W konsekwencji lawinowo wzrośnie deficyt budżetowy i z konieczności wzrosną obciążenia podatkowe. W dłuższym więc czasie takie działanie zahamuje (zamiast pobudzić) wzrost wielkości zatrudnienia. W branżach powiązanych z budżetem zatrudnienie wzrosło w administracji publicznej, obronie narodowej, obowiązkowych ...

-

![Kartka elektroniczna z wirusem Kartka elektroniczna z wirusem]()

Kartka elektroniczna z wirusem

... . Jednym z nowych zagrożeń obecnych w sieci jest zamaskowany w elektronicznej pocztówce, bardzo agresywny w swoim działaniu trojan Trj.Downloader.Fakealert.FA. Jego destrukcyjne działanie oraz liczne komunikaty o infekcjach wywierają na użytkowniku ogromną presję podania danych i wykonania przelewu na konto cyberprzestępcy. Tuż po wtargnięciu do ...

-

![Pamięć Kingston DataTraveler 5000 Pamięć Kingston DataTraveler 5000]()

Pamięć Kingston DataTraveler 5000

... obudowę jednoznacznie wskazującą na wszelkie próby fizycznej ingerencji osób niepowołanych. Produkt wyposażony jest również w dedykowany układ autodiagnostyczny, sprawdzający poprawne działanie modułu kryptograficznego przy każdym podłączeniu do portu USB. DataTraveler 5000 poddawany jest obecnie rygorystycznym testom, których celem jest uzyskanie ...

-

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8]()

McAfee Firewall Enterprise version 8

... , pokazującego w jaki sposób reguły wpływają na dostępność i bezpieczeństwo aplikacji biznesowych. Profiler uwzględnia zarówno kontekst aplikacji, jak i użytkownika, analizując działanie firewalla oraz przepływ danych umożliwiając administratorom zrozumienie wpływu zmian reguł, aplikacji i sieci na środowisko biznesowe. McAfee Firewall Enterprise ...

-

![Product placement po polsku [© Minerva Studio - Fotolia.com] Product placement po polsku]()

Product placement po polsku

... , to już w słowie pisanym dużo trudniej o subtelne podkreślenie marki. Praktyka pokazuje, że ryzykowne jest także umieszczanie produktów w polskich teledyskach. Działanie to jest wykorzystywane w Stanach Zjednoczonych na olbrzymią skalę, w popowych teledyskach wokaliści noszą ubrania konkretnych marek, jeżdżą wybranymi modelami samochodów i jest ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... i Limewire. Obecnie najbardziej popularnym protokołem na świecie jest BitTorrent. Uzyskiwanie i udostępnianie w Internecie nielegalnych kopii oprogramowania ułatwiają serwisy indeksujące i koordynujące działanie BitTorrent. W Europie, na Bliskim Wschodzie i w Australii ruch P2P stanowi od 49 do 89% całego ruchu internetowego w ciągu doby. Nocą ...

-

![Europa: wydarzenia tygodnia 19/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 19/2010]()

Europa: wydarzenia tygodnia 19/2010

... do wysokiego poziomu z 2008 r. - ponad 560 mld EUR. Francja zamierza zamrozić wydatki budżetowe na poziomie z 2010 r. przez kolejne 3 lata. To działanie ma doprowadzić do zredukowania deficytu publicznego o 5 pkt proc. z 8 proc. PKB do 3 proc. PKB. Według Komisji Europejskiej w 2010 r. deficyt budżetowy Grecji ...

-

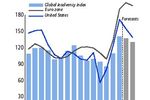

![Gospodarka światowa: rok 2010 chwilą prawdy Gospodarka światowa: rok 2010 chwilą prawdy]()

Gospodarka światowa: rok 2010 chwilą prawdy

... , która zaostrzyła spadek aktywności (20% spadku PKB krajów OECD w 2009 r.), będzie napędzać ożywienie gospodarcze po końcu pierwszego kwartału 2010 roku. Działanie fiskalnych pakietów stymulacyjnych utrzyma się prawdopodobnie w 2010 i 2011 roku, ale w przypadku większości z nich główna część zaplanowanych środków wyczerpie się latem ...

-

![Aparaty cyfrowe BenQ E1250 i E1280 Aparaty cyfrowe BenQ E1250 i E1280]()

Aparaty cyfrowe BenQ E1250 i E1280

... aparatem BenQ E1250/E1280 jest możliwe. Ciekawą funkcja najnowszych modelach jest Pre-Compisition Mode, która pozwala na robienie zdjęcia ze zmianą tła. Działanie tej funkcji polega na tym, że najpierw fotografujemy tło, a następnie postać jaką chcemy na nim umieścić, dokonujemy połączenia w jedno i gotowe ...

-

![Polska: wydarzenia tygodnia 21/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 21/2010]()

Polska: wydarzenia tygodnia 21/2010

... błędach”. Pierwsze z nich jest zarzutem, który silnie uderza w wartość naszej życiowej mądrości i inteligencji. Wiadomo bowiem, że w każdej decyzji poprzedzającej działanie najważniejsza jest faza przygotowawcza. W niej złe rozpoznanie potrzeb i możliwości, nietrafny wybór kierunków działania, wadliwe rozdysponowanie środków i błędny dobór sposobów ...

-

![Pozyskiwanie energii a ochrona środowiska [© christian42 - Fotolia.com] Pozyskiwanie energii a ochrona środowiska]()

Pozyskiwanie energii a ochrona środowiska

Z uwagi na wysoką emisję CO2 spalanie węgla uważane jest za najmniej ekologiczną technologię produkcji energii. Dodatkowo eksploatacja złóż węgla przyczynia się do niszczenia terenów, na których prowadzi się odkrywkę. Dlatego rozwijane są alternatywne metody pozyskiwania energii, wpisujące się w zrównoważone kształtowanie środowiska i racjonalne ...

-

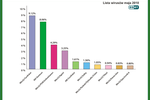

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

ESET: zagrożenia internetowe V 2010

... dziesięciu najaktywniejszych w maju wirusów, robaków i koni trojańskich laboratoria antywirusowe firmy ESET wymieniły Win32/Sality - podstępne zagrożenie polimorficzne, które może blokować działanie programów antywirusowych. O Win32/Sality firma ESET wspominała już w kwietniu, kiedy to jej laboratoria antywirusowe zauważyły po raz pierwszy od kilku ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... cyberprzestępcom zarobić trochę pieniędzy na szarym rynku, ponieważ bardzo trudno jest udowodnić, że tego rodzaju oprogramowanie narusza jakieś przepisy. Destrukcyjne działanie programów adware nie jest na pierwszy rzut oka oczywiste - gromadzą one dane o preferencjach użytkownika i wyświetlają reklamy - niekiedy jednak stosują w samoobronie ...

-

![PandaLabs wykryło boty na sprzedaż PandaLabs wykryło boty na sprzedaż]()

PandaLabs wykryło boty na sprzedaż

... również zabezpieczenia oparte na kodach CAPTCHA stosowane na wielu stronach internetowych, a nabywca musi tylko ustawić parametry i pozwolić botom na samodzielne działanie. Ponadto boty regularnie się aktualizują. Niektóre z bardziej nietypowych zastosowań botów to m.in.: automatyczne generowanie wizyt i odtworzeń filmów w serwisie YouTube ...

-

![Sektor motoryzacyjny stawia na samochody ekologiczne [© christian42 - Fotolia.com] Sektor motoryzacyjny stawia na samochody ekologiczne]()

Sektor motoryzacyjny stawia na samochody ekologiczne

... wyjaśnia Beata Tylman, z Zespołu dotacji i ulg inwestycyjnych Deloitte. „W ramach funduszy europejskich planowane jest ogłoszenie konkursów na: projekty badawcze (działanie 1.4 Programu Operacyjnego Innowacyjna Gospodarka (PO IG), gdzie rozważana jest istotna zmiana, polegająca na przyznawaniu dotacji wyłącznie na badania z wyłączeniem dotychczas ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... aktywnych użytkowników o najbardziej wymagających potrzebach w zakresie ochrony, zawiera szereg nowych funkcji, takich jak możliwość zarządzania sieciami domowymi lub działanie w trybie gier/multimedialnym, co oznacza brak przerw w ochronie dla graczy. Dzięki zastosowaniu najnowszych technologii zabezpieczających program zapewnia lepszą ochronę ...

-

![Strategia inwestycyjna: co determinuje jej wybór? [© Minerva Studio - Fotolia.com] Strategia inwestycyjna: co determinuje jej wybór?]()

Strategia inwestycyjna: co determinuje jej wybór?

... szerokiego grona inwestorów. Należy jednak pamiętać, że istnieje również grupa inwestorów, takich jak różnego rodzaju fundacje czy podmioty opierający swoje działanie głównie o czynniki ideowe, a nie ekonomiczne, dla których kwestie tego typu stanowią jeden z głównych determinantów procesu inwestycyjnego. W większości przypadków jednak inwestorzy ...

-

![Płyta GIGABYTE GA-H55N-USB3 Płyta GIGABYTE GA-H55N-USB3]()

Płyta GIGABYTE GA-H55N-USB3

... zaleta tego komputera. Zastosowany w nim procesor Intel® Core™ i3 530 oraz 3 GB pamięci DDR3 gwarantują wydajną pracę jak również sprawne działanie zaawansowanych aplikacji multimedialnych. Opisywany komputer skierowany jest do użytkowników ceniących sobie ciekawy design oraz niewielkie wymiary wydajnego zestawu komputerowego.

-

![Trend Micro OfficeScan 10.5 [© Nmedia - Fotolia.com] Trend Micro OfficeScan 10.5]()

Trend Micro OfficeScan 10.5

... dla przedsiębiorstw jest pokusa wdrożenia istniejących, niezgodnych z wymogami wirtualizacji rozwiązań do ochrony punktów końcowych w wirtualnych punktach końcowych. Takie działanie znacząco zmniejszy wydajność współużytkowanych serwerów VDI i będzie miało negatywny wpływ na pracę użytkowników. W efekcie przedsiębiorstwa muszą wybrać pomiędzy ...

-

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych]()

Audyt projektów unijnych

... zaś prowadzi swego rodzaju doradztwo na rzecz beneficjenta, wskazując błędy, przede wszystkim systemowe - powielane w jednostce, firmie lub organizacji i doradzając prawidłowe działanie. Umowa z audytorem A jak w praktyce wygląda badanie audytowe projektu? Najpierw powinniśmy poszukać audytorów, którzy zostaną zaproszeni do współpracy – w pierwszym ...

-

![Rozliczanie dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie dotacji unijnych]()

Rozliczanie dotacji unijnych

... środków będących w ich dyspozycji. Część merytoryczna wniosku o płatność zawiera następujące informacje o realizowanym projekcie: okres, którego dotyczy wniosek, priorytet, działanie, tytuł, nr umowy, okres realizacji, płatność, kwota wydatków kwalifikowalnych objętych wnioskiem, wnioskowana kwota, dane o beneficjencie (dane osób przygotowujących ...

-

![Upadłości firm na wysokim poziomie do 2011 r. Upadłości firm na wysokim poziomie do 2011 r.]()

Upadłości firm na wysokim poziomie do 2011 r.

... – są więc częściej narażone na nieprzewidywalne straty. W województwach wschodnich, ale także m.in. w kujawsko-pomorskim, większa część przedsiębiorców ograniczyła swoje działanie do rynku lokalnego – lepiej znanego oraz łatwiejszego w potencjalnym windykowaniu należności. Ta bardziej konserwatywna, mniej ekspansywna strategia widoczna jest także ...

-

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube]()

Atak na serwis YouTube

... - na przykład skrypt przekierowujący do innej witryny lub pobierający szkodliwe oprogramowanie. Każdy kolejny użytkownik przeglądający daną stronę zostanie narażony na działanie tego skryptu. W przypadku serwisu YouTube dziurawy okazał się być mechanizm dodawania komentarzy. Odpowiednio spreparowany tekst komentarza pozwalał na wstrzyknięcie ...

-

![Browser Guard od Trend Micro [© Nmedia - Fotolia.com] Browser Guard od Trend Micro]()

Browser Guard od Trend Micro

... do swoich komputerów. Browser Guard chroni użytkowników przed tymi atakami wykrywając takie złośliwe kody, a następnie uniemożliwiając im wykorzystywanie luk i szkodliwe działanie na komputerze użytkownika. W celu zagwarantowania zaawansowanej i efektywnej ochrony Browser Guard komunikuje się z infrastrukturą Trend Micro™ Smart Protection Network ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów](https://s3.egospodarka.pl/grafika/offshorowe-centra-finansowe/Offshorowe-centra-finansowe-korzystne-dla-inwestorow-iG7AEZ.jpg)

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-Business-Suite-nowe-funkcje-Qq30bx.jpg)

![RSA Identity Protection and Verification Suite [© Nmedia - Fotolia.com] RSA Identity Protection and Verification Suite](https://s3.egospodarka.pl/grafika/RSA-Identity-Protection-and-Verification-Suite/RSA-Identity-Protection-and-Verification-Suite-Qq30bx.jpg)

![Koszt kapitału [© Minerva Studio - Fotolia.com] Koszt kapitału](https://s3.egospodarka.pl/grafika/koszt-kapitalu/Koszt-kapitalu-iG7AEZ.jpg)

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Aktualizacje-systemu-i-antywirusy-podstawa-ochrony-w-sieci-MBuPgy.jpg)

![GFI Backup 2010 - Business Edition [© Nmedia - Fotolia.com] GFI Backup 2010 - Business Edition](https://s3.egospodarka.pl/grafika/SoftPoint/GFI-Backup-2010-Business-Edition-Qq30bx.jpg)

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8](https://s3.egospodarka.pl/grafika/McAfee/McAfee-Firewall-Enterprise-version-8-Qq30bx.jpg)

![Product placement po polsku [© Minerva Studio - Fotolia.com] Product placement po polsku](https://s3.egospodarka.pl/grafika/product-placement/Product-placement-po-polsku-iG7AEZ.jpg)

![Europa: wydarzenia tygodnia 19/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 19/2010](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-19-2010-sNRO59.jpg)

![Polska: wydarzenia tygodnia 21/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 21/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-21-2010-vgmzEK.jpg)

![Pozyskiwanie energii a ochrona środowiska [© christian42 - Fotolia.com] Pozyskiwanie energii a ochrona środowiska](https://s3.egospodarka.pl/grafika/ograniczenia-emisji-dwutlenku-wegla/Pozyskiwanie-energii-a-ochrona-srodowiska-zaGbha.jpg)

![Sektor motoryzacyjny stawia na samochody ekologiczne [© christian42 - Fotolia.com] Sektor motoryzacyjny stawia na samochody ekologiczne](https://s3.egospodarka.pl/grafika/branza-motoryzacyjna/Sektor-motoryzacyjny-stawia-na-samochody-ekologiczne-zaGbha.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Strategia inwestycyjna: co determinuje jej wybór? [© Minerva Studio - Fotolia.com] Strategia inwestycyjna: co determinuje jej wybór?](https://s3.egospodarka.pl/grafika/strategie-inwestycyjne/Strategia-inwestycyjna-co-determinuje-jej-wybor-iG7AEZ.jpg)

![Trend Micro OfficeScan 10.5 [© Nmedia - Fotolia.com] Trend Micro OfficeScan 10.5](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-OfficeScan-10-5-Qq30bx.jpg)

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych](https://s3.egospodarka.pl/grafika/audyt/Audyt-projektow-unijnych-iG7AEZ.jpg)

![Rozliczanie dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie dotacji unijnych](https://s3.egospodarka.pl/grafika/rozliczenie-dotacji/Rozliczanie-dotacji-unijnych-iG7AEZ.jpg)

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube](https://s3.egospodarka.pl/grafika/YouTube/Atak-na-serwis-YouTube-MBuPgy.jpg)

![Browser Guard od Trend Micro [© Nmedia - Fotolia.com] Browser Guard od Trend Micro](https://s3.egospodarka.pl/grafika/Browser-Guard/Browser-Guard-od-Trend-Micro-Qq30bx.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)