-

![Indeks globalizacji gospodarek światowych 2010 Indeks globalizacji gospodarek światowych 2010]()

Indeks globalizacji gospodarek światowych 2010

... się rozumienie globalizacji. Wyraźnie widać konieczność akceptowania przez globalne firmy działania na różnych rynkach, o różnym stopniu rozwoju. Myślenie globalne – działanie lokalne Badanie Globalizacji przeprowadzone przez Economist Intelligence Unit w 2010 roku wśród 1050 przedstawicieli wyższego szczebla menadżerskiego z firm z całego świata ...

-

![Notebooki Packard Bell EasyNote NS Notebooki Packard Bell EasyNote NS]()

Notebooki Packard Bell EasyNote NS

... odpowiada za automatyczne przełączanie się pomiędzy zintegrowanym z jednostką centralną GPU, a dedykowaną kartą graficzną GeForce 500. Rozwiązanie takie zapewnia zarówno płynne działanie gier 3D jak i długą, sięgającą nawet do 4 godzin, pracę notebooka na baterii. Laptopy EasyNote NS zwracają również uwagę ciekawą stylistyką ...

-

![Zarządzanie finansami firmy: płeć CFO bez znaczenia Zarządzanie finansami firmy: płeć CFO bez znaczenia]()

Zarządzanie finansami firmy: płeć CFO bez znaczenia

... z motywowaniem zespołu, organizacją pracy oraz utrzymaniem wysokiego poziomu etyki biznesowej. Męskie podejście charakteryzuje nastawienie na wyniki finansowe, efektywne działanie w stresie oraz podejmowanie odważnych decyzji. Większość stereotypów związanych z podziałem ról w biznesie jest, w opinii respondentów, nieaktualnych. Za przeżytek uznano ...

-

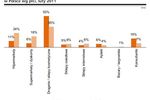

![Analiza rynku kosmetycznego 2011 Analiza rynku kosmetycznego 2011]()

Analiza rynku kosmetycznego 2011

... kosmetyków w ramach większych zakupów, np. cotygodniowych zakupów na potrzeby całego gospodarstwa domowego. Kobiety z kolei częściej dokonują zakupów kosmetyków jako niezależne działanie konsumenckie lub przy okazji innych zakupów w galeriach handlowych. Ponadto, taki rozkład miejsc zakupów wynika z nabywanych produktów – kobiety częściej kupują ...

-

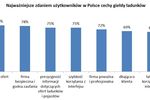

![Idealna giełda ładunków Idealna giełda ładunków]()

Idealna giełda ładunków

... produkty i usługi. Najmniej istotna jest możliwość spotkania z przedstawicielem handlowym (24%). Dział handlowy i obsługa klienta Kontakt z działem handlowym oraz działanie infolinii zostały zakwalifikowane przez użytkowników jako istotne. Klienci zwracają uwagę na wypełnianie zobowiązań przez handlowców (66%), profesjonalizm przedstawiciela ...

-

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X]()

Nowe uaktualnienie systemu Mac OS X

... wielu wygaszaczy ekranu i aplikacji zamieszczonych w połowie 2010 r. na popularnych portalach z oprogramowaniem dla Maków. Trojan jest także znany jako PremierOpinion, a jego działanie polega na gromadzeniu danych użytkownika i wysyłaniu ich na różne serwery. Trojan działa z uprawnieniami administratora, zatem może wykonywać dowolne działania na ...

-

![Kaspersky Anti-Virus 2011 for Mac Kaspersky Anti-Virus 2011 for Mac]()

Kaspersky Anti-Virus 2011 for Mac

... podejrzanych i niebezpiecznych stron internetowych. Ochrona przed błędami użytkowników, które mogą prowadzić do utraty danych lub nieumyślnej zmiany ustawień bezpieczeństwa. Szybkie działanie oraz niewielkie zużycie zasobów, dzięki czemu oprogramowanie nie spowalnia funkcjonalności komputera ani w żaden inny sposób nie wpływa na nią. Kaspersky ...

-

![Telefon Samsung GALAXY S scl Telefon Samsung GALAXY S scl]()

Telefon Samsung GALAXY S scl

... z baterią 1650 mAh daje dłuższy czas pracy telefonu. Bezproblemową komunikację z innymi urządzeniami i Internetem umożliwia m.in. AllShare (DLNA), Bluetooth 3.0, Wi-Fi, a płynne działanie systemu i pełną wielozadaniowość dla aplikacji zapewnia procesor 1 GHz. Sugerowana cena detaliczna Samsung GALAXY S scl w Polsce wynosi 1499 zł.

-

![Innowacje a przewaga konkurencyjna [© Minerva Studio - Fotolia.com] Innowacje a przewaga konkurencyjna]()

Innowacje a przewaga konkurencyjna

... koncern farmaceutyczny wykorzystał jeden ze sposobów na zdobycie przewagi konkurencyjnej i, dzięki pracy swoich naukowców, zapewnił sobie monopol patentowy. Takie działanie polega na stworzeniu sytuacji, w której firma będzie miała w ofercie unikatowe rozwiązanie techniczne, pozwalające na przyciągnięcie największej liczby klientów. Można ...

-

![Techniki prezentacji: kontakt ze słuchaczami Techniki prezentacji: kontakt ze słuchaczami]()

Techniki prezentacji: kontakt ze słuchaczami

... i zapewne pomyślą, że jest to fajne i zabawne. Jednak podczas przemowy wygłaszanej przed publicznością, która cię nie zna, ironia może mieć działanie niszczące. Publiczność, albo przynajmniej jej część, może wziąć cię na poważnie, a twoja próba użycia ironii jako żartu może zakończyć się ...

-

![Nieprawidłowości w projektach unijnych [© Minerva Studio - Fotolia.com] Nieprawidłowości w projektach unijnych]()

Nieprawidłowości w projektach unijnych

... wypłacone beneficjentowi, gdyby nieprawidłowość nie została wykryta. Warto także wskazać pojęcie nadużycia finansowego, które określane jest jakiekolwiek celowe działanie lub zaniechanie naruszające interesy finansowe Wspólnot Europejskich w odniesieniu do wydatków, polegające na: Wykorzystaniu lub przedstawieniu nieprawdziwych, niepoprawnych lub ...

-

![Do czego służy telefon komórkowy? Do czego służy telefon komórkowy?]()

Do czego służy telefon komórkowy?

... pieniężne. Nie bez wpływu na decyzję o wzięciu udziału w loterii pozostają reklamy obecne w radio i telewizji. Łatwość dostępu oraz fakt, że samo działanie nie wymaga dodatkowego nakładu sił z naszej strony, sprzyja popularności loterii. Poznaj swoje prawa Korzystanie z różnego rodzaju usług za pośrednictwem telefonu ...

-

![Adobe Creative Suite 5.5 Web Premium Adobe Creative Suite 5.5 Web Premium]()

Adobe Creative Suite 5.5 Web Premium

... składnik zestawu usług internetowych Adobe CS Live, również został uaktualniony i umożliwia testowanie zgodności różnych najnowszych przeglądarek, co pozwala dokładnie sprawdzać działanie projektów na wielu przeglądarkach. Ceny i dostępność Oprogramowanie Adobe Creative Suite 5.5 Web Premium będzie dostępne w ciągu 30 dni u resellerów oferujących ...

-

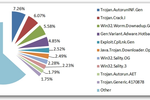

![Złośliwe oprogramowanie I kw. 2011 Złośliwe oprogramowanie I kw. 2011]()

Złośliwe oprogramowanie I kw. 2011

... ten powoduje wyświetlanie okien pop-up na ekranie i otwieranie nowych okien przeglądarki. Rodzina tego rodzaju złośliwego oprogramowania potrafi także wpływać na działanie przeglądarek internetowych (browser hijack), co objawia się tym, że większość wyników wyszukiwania kieruje użytkowników na strony reklamowe, przynosząc w ten sposób ...

-

![Smartfon HTC Sensation Smartfon HTC Sensation]()

Smartfon HTC Sensation

... telewizyjnych za pośrednictwem platformy mobilnej. Telefon zawiera wykorzystuje najnowszy 'HTC Sense', ułatwiający obsługę telefonu i zapewniający jego intuicyjne działanie. Wzornictwo Wzornictwo HTC Sensation zostało podkreślone przez zastosowanie zaokrąglonych krawędzi obudowy, wykonanej z jednego bloku aluminium oraz wyprofilowanego ekranu ...

-

![Osobista efektywność - wyznaczanie celów Osobista efektywność - wyznaczanie celów]()

Osobista efektywność - wyznaczanie celów

... pierwsze, musisz zrozumieć, że jeśli chcesz osiągnąć swoje życiowe cele, nie masz innego wyjścia: musisz wyznaczać cele dzienne i cele projektowe. Działanie bez wyznaczonych celów jest jak strzelanie z łuku w gęstej mgle. Jeśli nie wiesz, dokąd zmierzasz, nie masz szans na dojście do ...

-

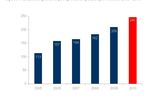

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... do odbiorców w całym kraju, a na tym z reguły zależy dużym nadawcom takim jak: operatorzy telekomunikacyjni, banki czy organy administracji publicznej. Aktywne działanie Prezesa UKE nie jest gwarancją przyspieszenia transformacji Poczty Polskiej SA. Na tym polu konieczna jest przede wszystkim aktywna współpraca Poczty ...

-

![Nowe Gadu-Gadu 10.5 Nowe Gadu-Gadu 10.5]()

Nowe Gadu-Gadu 10.5

... do różnych rozmiarów ikon w systemie Windows 7. Użytkownicy nowej wersji komunikatora otrzymali poprawioną edycję kontaktów, szybkie komentowanie opisów znajomych. Aby przyspieszyć działanie aplikacji, zrezygnowano z automatycznego pokazywania tzw. hoovera (okienko z danymi kontaktu) – pojawia się ono dopiero po kliknięciu. GG 10.5 pozwala być na ...

-

![Płyty główne ASUS P8Z68 i ROG Maximus IV GENE-Z Płyty główne ASUS P8Z68 i ROG Maximus IV GENE-Z]()

Płyty główne ASUS P8Z68 i ROG Maximus IV GENE-Z

... - technologii zapewniającej szybsze transkodowanie filmów i zwiększającej wydajność kart graficznych NVIDIA® i AMD, natomiast technologia Intel® Smart Response przyspiesza działanie dysków twardych i zmniejsza pobór energii. Technologia DIGI+ VRM umożliwia cyfrową kontrolę nad zasilaniem i dużo precyzyjniejsze dostosowywanie ustawień komputera ...

-

![Kaspersky Internet Security Special Ferrari Edition Kaspersky Internet Security Special Ferrari Edition]()

Kaspersky Internet Security Special Ferrari Edition

... Security Special Ferrari Edition daje użytkownikowi pewność, że pracuje on w czystym i bezpiecznym środowisku, wolnym od cyfrowych zagrożeń i niechcianych informacji. Ponadto działanie rozwiązania nie ogranicza aktywności użytkowników, ani nie wymaga od nich poświęcenia swojego cennego czasu czy zasobów na zapewnienie wydajności ochrony ...

-

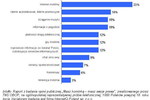

![Polskie firmy a zakupy grupowe Polskie firmy a zakupy grupowe]()

Polskie firmy a zakupy grupowe

... na zakupy grupowe ponownie. Jednym z powodów takiej decyzji było przekonanie, że tego typu forma promocji okazała się dobra jako jednorazowe działanie, np. do promocji nowego produktu lub usługi. Inni twierdzili, że ruch wygenerowany przez zamieszczenie ok. 50% zniżki okazał się na ...

-

![Złośliwy kod w Hotmailu Złośliwy kod w Hotmailu]()

Złośliwy kod w Hotmailu

... dwie zmienne - nazwę konta użytkownika, która jest loginem Hotmail, oraz numer, będący predefiniowaną liczbą ustaloną przez atakującego. Ta liczba określa działanie złośliwego kodu. Eksperci z Trend Micro odkryli, że kradzież danych odbywa się tylko w przypadku odpowiednich numerów. Adres URL prowadzi do kolejnego ...

-

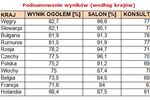

![Ranking salonów samochodowych Ranking salonów samochodowych]()

Ranking salonów samochodowych

... – okien, drzwi, etc.; Klienci oceniali też, czy godziny otwarcia salonu były według nich odpowiednie; wewnątrz – czystość podłóg, ścian, sufitów, poprawne działanie oświetlenia; prezentację samochodów w salonie: czy samochody na ekspozycji były w doskonałym stanie, otwarte i łatwo dostępne, czy można było otworzyć bagażnik, czy ...

-

![Nieruchomości komercyjne: redukcja brakujących kredytów [© Scanrail - Fotolia.com] Nieruchomości komercyjne: redukcja brakujących kredytów]()

Nieruchomości komercyjne: redukcja brakujących kredytów

... brakującej wartości kredytów. Wśród banków popularna staje się sprzedaż posiadanych przez nich kredytów w celu zrestrukturyzowania ich portfeli i minimalizacji ryzyka. Takie działanie popularne jest w Stanach Zjednoczonych jednak powoli zaczyna pojawiać się także w Europie i Japonii. Kolejnym rozwiązaniem jest tworzenie rezerw na rzecz znanych ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... dużych korporacji (łącznie z takimi usługami jak Google, Gmail, Microsoft Live Mail, Yahoo!, Skype oraz dodatki do Mozilli). Nie jest to działanie typowe dla hakerów ze starej szkoły, których interesują przede wszystkim pieniądze i dlatego atakują organizacje finansowe. Ataki wykorzystujące fałszywe certyfikaty nie ...

-

![Płyty główne GIGABYTE Super 4 Płyty główne GIGABYTE Super 4]()

Płyty główne GIGABYTE Super 4

... BIOS, z których jeden pełni funkcję głównego a drugi zapasowego. Układ zapasowy, w razie usterki, automatycznie przejmie funkcje głównego BIOS’u, pozwalając na bezawaryjne działanie płyty głównej. Dodatkowo, każdy port USB na płytach Gigabyte z serii Super4, posiada dedykowany bezpiecznik, zapobiegający przepięciom a tym samym chroniący podłączone ...

-

![Trzy telefony Nokia C2 i smartfon N9 Trzy telefony Nokia C2 i smartfon N9]()

Trzy telefony Nokia C2 i smartfon N9

... pomiędzy aplikacjami odbywa się poprzez przesunięcie palcem po ekranie (swipe). Obudowa telefonu Nokia N9 jest wykonana z poliwęglanu, który zapewnia doskonałe działanie anteny, a tym samym lepszy zasięg, lepszą jakość głosu i mniej zerwanych połączeń. Ten przełomowy smartfon można też łatwo powiązać z akcesoriami i udostępniać ...

Tematy: smartfon Nokia, Nokia N9, telefony Nokia, Nokia, Nokia C2-02, Nokia C2-03, Nokia C2-06, smartfony -

![McAfee Mobile Security i WaveSecure Tablet Edition [© Nmedia - Fotolia.com] McAfee Mobile Security i WaveSecure Tablet Edition]()

McAfee Mobile Security i WaveSecure Tablet Edition

... dane w celu uniemożliwienia wykorzystania ich przez niepowołane osoby, Użytkownik może też uruchomić alarm dźwiękowy który ułatwi odnalezienie urządzenia lub utrudni działanie złodzieja, może też wysłać wiadomość SMS z instrukcją zwrotu. „Liczba urządzeń mobilnych rośnie szybciej niż komputerów stacjonarnych. Użytkownicy potrzebują narzędzi, które ...

-

![Płyty główne GIGABYTE z serii AMD 900 Płyty główne GIGABYTE z serii AMD 900]()

Płyty główne GIGABYTE z serii AMD 900

... BIOS, z których jeden pełni funkcję głównego a drugi zapasowego. Układ zapasowy, w razie usterki, automatycznie przejmie funkcje głównego BIOS’u, pozwalając na bezawaryjne działanie płyty głównej. Dodatkowo GIGABYTE DualBIOS ™ obsługuje obecnie 3 TB i większy dysk twardy, na którym można bezproblemowo zapisywać i odczytywać dane bez konieczności ...

-

![Spam w V 2011 r. Spam w V 2011 r.]()

Spam w V 2011 r.

... , których głównym celem jest zbieranie adresów e-mail i wysyłanie na nie swoich kopii. Bagle.gt to kolejny robak pocztowy; jednak jego działanie jest bardziej zaawansowane. Nie tylko zbiera on adresy e-mail i wysyła swoje kopie na wszystkie zgromadzone adresy, ale także pobiera szkodliwe ...

-

![Jakie ulgi przy zwrocie dotacji? [© Minerva Studio - Fotolia.com] Jakie ulgi przy zwrocie dotacji?]()

Jakie ulgi przy zwrocie dotacji?

... sposób powstania zaległości podatkowej - a więc np. to, czy był to skutek nadzwyczajnych, niezależnych od podatnika okoliczności, czy też jego świadome działanie - nie może być brany pod uwagę przy ocenie przesłanek z art. 67a § 1 ordynacji podatkowej. Wydając orzeczenie w trybie art. 67a § 1 ordynacji podatkowej ...

-

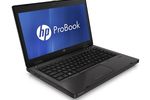

![Notebooki HP ProBook 6465b i 4535s Notebooki HP ProBook 6465b i 4535s]()

Notebooki HP ProBook 6465b i 4535s

... poziom zabezpieczeń i wydajności, okraszony nowym, atrakcyjnym wzornictwem, obudową ze stopu magnezu i osłoną ekranu z aluminium. Całość wieńczy odporne na zabrudzenia i działanie wody wykończenie HP DuraFinish. Notebook HP ProBook 4535s łączy w sobie trwałe wykończenie ze szczotkowanego aluminium w kolorze szaro-metalicznym, obsługującego gesty ...

-

![Jak rozwijać posiadane portfolio ofertowe? [© Minerva Studio - Fotolia.com] Jak rozwijać posiadane portfolio ofertowe?]()

Jak rozwijać posiadane portfolio ofertowe?

... dużej presji cenowej. Może tam obowiązywać tylko strategia niskich kosztów i niskiej ceny. Rynek powinien więc być bardzo duży i rosnący, aby działanie na nim miało sens ekonomiczny. Firma musi mieć potencjał do walki o odpowiednie udziały rynkowe. Zmiany rynkowe mogą prowadzić do sytuacji ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... zbierać pożądane dane. Przykładem ataku skierowanego przeciw określonym celom jest robak internetowy Stuxnet, za pomocą którego udało się poważnie zakłócić działanie systemów przemysłowych i który przenosił się również na komputery niepołączone z siecią, stwarzając zagrożenie dla maszyn bez dostępu do sieci lokalnych czy ...

-

![Rozmowa kwalifikacyjna a informacja zwrotna Rozmowa kwalifikacyjna a informacja zwrotna]()

Rozmowa kwalifikacyjna a informacja zwrotna

... ”- opisuje Rotkiewicz. „Jakiejkolwiek jednak próby usprawiedliwienia braku informacji dawanej kandydatowi byśmy nie znaleźli, trzeba powiedzieć sobie otwarcie – nie jest to działanie korzystne ani z punktu widzenia samego kandydata, ani etyki pracy osób odpowiedzialnych za proces rekrutacji, ani samego wizerunku firmy. Czy to ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Nowe-uaktualnienie-systemu-Mac-OS-X-MBuPgy.jpg)

![Innowacje a przewaga konkurencyjna [© Minerva Studio - Fotolia.com] Innowacje a przewaga konkurencyjna](https://s3.egospodarka.pl/grafika/innowacyjnosc-firm/Innowacje-a-przewaga-konkurencyjna-iG7AEZ.jpg)

![Nieprawidłowości w projektach unijnych [© Minerva Studio - Fotolia.com] Nieprawidłowości w projektach unijnych](https://s3.egospodarka.pl/grafika/projekty-unijne/Nieprawidlowosci-w-projektach-unijnych-iG7AEZ.jpg)

![Nieruchomości komercyjne: redukcja brakujących kredytów [© Scanrail - Fotolia.com] Nieruchomości komercyjne: redukcja brakujących kredytów](https://s3.egospodarka.pl/grafika/nieruchomosci-komercyjne/Nieruchomosci-komercyjne-redukcja-brakujacych-kredytow-apURW9.jpg)

![McAfee Mobile Security i WaveSecure Tablet Edition [© Nmedia - Fotolia.com] McAfee Mobile Security i WaveSecure Tablet Edition](https://s3.egospodarka.pl/grafika/McAfee/McAfee-Mobile-Security-i-WaveSecure-Tablet-Edition-Qq30bx.jpg)

![Jakie ulgi przy zwrocie dotacji? [© Minerva Studio - Fotolia.com] Jakie ulgi przy zwrocie dotacji?](https://s3.egospodarka.pl/grafika/zwrot-dotacji-unijnych/Jakie-ulgi-przy-zwrocie-dotacji-iG7AEZ.jpg)

![Jak rozwijać posiadane portfolio ofertowe? [© Minerva Studio - Fotolia.com] Jak rozwijać posiadane portfolio ofertowe?](https://s3.egospodarka.pl/grafika/strategia-portfolio/Jak-rozwijac-posiadane-portfolio-ofertowe-iG7AEZ.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)