-

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004]()

Bezpieczeństwo w Internecie VII-XII 2004

... za łatwe do wykorzystania, czyli że nie wymagają one tworzenia specjalnego kodu lub kod taki jest powszechnie dostępny. Problem potęguje fakt, że blisko 80% wszystkich ... wariantów zagrożeń na platformę Windows 32 zbliżyła się do wartości 17 500. - Destrukcyjny kod służący do ujawniania informacji poufnych stanowił 54% przypadków na liście 50 ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... najwyraźniej błędne. Większość projektów „open source” jest mocno zarządzana przez małe, wysoko zdyscyplinowane zespoły. Taki zespół określa architekturę oprogramowania, wybiera kod, który zostanie do niego włączony i zarządza wszystkim fazami procesu rozwoju. Wprowadza ścisłe procesy kontroli źródła i ustala szczegółowe style kodowania i wskazówki ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... Microsoft udostępnił łatę na wspomnianą lukę. Trzy dni później (12 sierpnia) pojawił się kod typu "proof of concept". Twórcy wirusów potrzebowali kolejnych dwóch dni ... cyberprzestępców. Rootkity W niniejszym artykule termin "rootkit" oznacza technikę programowania lub kod, który ma na celu ukrycie aktywności lub obiektów w systemie. Cyberprzestępcy ...

-

![Pięć błędów marketingu internetowego [© stoupa - Fotolia.com] Pięć błędów marketingu internetowego]()

Pięć błędów marketingu internetowego

... jest, że powinieneś obejrzeć kod, tagi tytułowe i strukturę strony razem, żeby mieć prawdziwy wpływ na wyniki wyszukiwania. Weź kod. Dobrze napisany kod HTML to przynajmniej połowa ... zawartość Twojej strony na początku kodu, co zdecydowanie podnosi jej znaczenie. I czysty kod HTML minimalizuje szansę, że będziesz miał coś na Twojej stronie, co ...

-

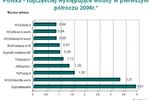

![Najpopularniejsze wirusy I-VI 2006 Najpopularniejsze wirusy I-VI 2006]()

Najpopularniejsze wirusy I-VI 2006

... 960. Hakerzy wolą korzyści finansowe W minionym półroczu uwydatniła się tendencja do instrumentalnego wykorzystywania złośliwych programów. Zamiast niszczyć system operacyjny, złośliwy kod służy do uzyskiwania korzyści finansowych. W ten sposób działa np. wykryty w maju Clickbot.A, za pomocą którego cyberprzestępcy zgromadzili armię 34 000 ...

-

![Ewolucja złośliwego oprogramowania I-VI 2006 Ewolucja złośliwego oprogramowania I-VI 2006]()

Ewolucja złośliwego oprogramowania I-VI 2006

... (wirusy, robaki), programy trojańskie muszą zostać "dostarczone" na komputer ofiary. Ostatnio trojany dostarczane są za pośrednictwem spamu z złącznikami zawierającymi złośliwy kod albo wykorzystuje się do tego exploity na luki w systemach operacyjnych i aplikacjach. Złośliwi użytkownicy preferują obecnie metodę masowych wysyłek. Tysiąc infekcji ...

-

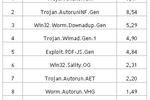

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

BitDefender: zagrożenia internetowe X 2009

... infekcji. Win32.Sality.OG znajduje się na szóstej pozycji, odpowiadając za 2,31% globalnych zarażeń. Jest to polimorficzny wirus, dołączający zaszyfrowany kod do plików wykonywalnych (.exe i .scr). Aby ukryć swoją obecność w zainfekowanej maszynie wykorzystuje rootkita i podejmuje próby uszkodzenia zainstalowanych programów antywirusowych. Miejsce ...

-

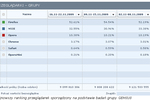

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... domeny ‘.cn’. Niestety, chociaż chcielibyśmy, aby ostrzejsze procedury rejestracji w jednym państwie oznaczały mniejszą cyberprzestępczość, nie jest to takie proste. Szkodliwy kod "przeniósł się" do Stanów Zjednoczonych i Rosji, w szczególności do tego drugiego państwa. Wygląda na to, że cyberprzestępcy chętnie wykorzystują stosunkowo łagodne ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

Kaspersky Lab przedstawił majowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. W maju 2011 roku produkty firmy Kaspersky Lab zablokowały 242 miliony ataków sieciowych, zapobiegły 71 milionom prób zainfekowania komputerów za pośrednictwem Sieci, a także wykryły i zneutralizowały 213 milionów ...

-

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... (CVE-2010-1885) w plikach TIFF. Aby utrudnić analizę plików PDF, cyberprzestępcy rozdzielają kod exploita na kilka obiektów. Początek JavaScriptu jest zlokalizowany w jednym ... obiekt zawiera koniec skryptu, natomiast główne dane są umieszczone w trzecim obiekcie. Kod jest w pewnym stopniu zaciemniony, wszystkie nazwy zmiennych są losowe, a nazwy ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... Windows jest nielegalna i grozi uszkodzeniem komputera, jeżeli użytkownik nie wprowadzi specjalnego kodu, który otrzyma po zapłaceniu 100 EUR. Ten złośliwy kod, atakujący w szczególności niemieckojęzycznych użytkowników, może być rozpowszechniany na wiele sposobów, m.in. przez spam i pobieranie P2P. Po ostrzeżeniu użytkownika o nielegalnej kopii ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... bitcoinów. Dzięki temu nie można zidentyfikować sposobu, w jaki analizowany jest kod bota, ani określonych kopalni, z którymi pracuje botnet, a tym samym zablokować ... zamienił słowo BETA w ikonie programu na słowo PETA i umieścił tam szkodliwy kod, który: wysyła do wszystkich kontaktów na liście zainfekowanego urządzenia wiadomość tekstową o treści: ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... samą grupę osób lub że Duqu opierał się na kodzie źródłowym Stuxneta. Wbrew krążącym pogłoskom, kod Stuxneta nie został udostępniony publicznie. W przeciwieństwie do Stuxneta, który zawierał kod potrafiący modyfikować działanie sterowników przetworników wysokiej częstotliwości, a jego celem była ponoć instalacja wzbogacania uranu w Iranie ...

-

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium]()

Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

... . Obecnie, produkty firmy Kaspersky Lab wykrywają ten szkodliwy program jako Backdoor.AndroidOS.Obad.a. Twórcy szkodliwego oprogramowania zwykle próbują maksymalnie skomplikować kod w swoich tworach, aby utrudnić życie ekspertom ds. szkodliwego oprogramowania. Rzadko jednak zdarza się, aby maskowanie w mobilnym szkodliwym oprogramowaniu było tak ...

-

![Trojan bankowy Dyre w wiadomościach faksowych Trojan bankowy Dyre w wiadomościach faksowych]()

Trojan bankowy Dyre w wiadomościach faksowych

... pobierany plik będzie rozpoznawany jako nowy. Aby pójść krok dalej, sam kod JavaScript przekierowuje użytkownika do zlokalizowanego na stronie internetowej usługodawcy faksu ... ataku man-in-the-broswer (człowiek przy przeglądarce), hakerzy są w stanie wprowadzić złośliwy kod Javascript, który pozwala im na kradzież poświadczeń (loginu i hasła PIN), co ...

-

![Na jakie cyberataki narażone są systemy przemysłowe? Na jakie cyberataki narażone są systemy przemysłowe?]()

Na jakie cyberataki narażone są systemy przemysłowe?

... unaoczniło jak w procesie cyberataku ważny jest etap rekonesansu, w trakcie którego złośliwy kod wykrada informacje. Bardzo często bowiem jest to pierwszy krok z zaplanowanej ... (Command&Control, C2), z którego dostarczane były kolejne moduły zawierające niebezpieczne narzędzia. Kod tego narzędzia, specjalnie dostosowany do atakowania systemów ICS, ...

-

![Hakerzy atakują Hakerzy atakują]()

Hakerzy atakują

... cieszy się w okolicach świąt Bożego Narodzenia, polega na tym, że po otwarciu kartki z życzeniami, na komputerze adresata uruchomiony zostaje złośliwy kod lub program szpiegujący. Duża ilość spamu związana była ze sprawą Michaela Jacksona. W e-mailach pt. "Wiadomości z Neverland Ranch" ukryte były konie ...

-

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... zdecydowanie mniej bezpieczne wersje. "Grozy całej sytuacji dodaje fakt, że kod umożliwiający załączenie malware został opublikowany na jednym z bardziej popularnych ... Internautów zależy w dużej mierze od dostępności eksploitów, które wykorzystując spreparowany kod zawierający złośliwe oprogramowanie, jakim są na przykład rootkity i keyloggery, ...

-

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?]()

Robak Stuxnet otworzy erę cyberwojen?

... pierwsza dekada XXI wieku do cyberprzestępców, a teraz rozpoczęła się nowa era – era cyberwojen i cyberterroryzmu” – dodał Kasperski. Analitycy z Kaspersky Lab niezależnie odkryli, że robak ... grupę cyberprzestępczą. Co więcej, nasi eksperci od bezpieczeństwa, którzy analizowali kod robaka, twierdzą, że głównym celem Stuxneta nie było szpiegowanie ...

-

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe]()

Trojan Zeus atakuje telefony komórkowe

... itp.). Kiedy klient rozpoczyna transakcję internetową (dokonywaną za pośrednictwem strony WWW banku), kod uwierzytelniający jest automatycznie wysyłany przez SMS-a bezpośrednio na telefon ... Aby potwierdzić transakcję, klient musi wprowadzić otrzymany kod w formularzu internetowym na stronie WWW. Przenikając do telefonu komórkowego ofiary, Zitmo ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... nieszkodliwą dla komputera oraz sprawia, że w tle swoje działanie rozpoczyna złośliwy kod. Jak twierdzą eksperci, ten typ zagrożenia może już wkrótce stać się częścią ... exe, htm oraz html. Wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Może być kontrolowany zdalnie. Potrafi, m.in. wykonać zrzut ekranu, wysłać ...

-

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym]()

Trojan Kovter wykryty w rejestrze systemowym

... on wygląda, Trojan.MulDrop6.42771 posiada dość wyrafinowaną architekturę. Jego kod zawiera wiele losowych linii i wywołań funkcji, co czyni analizę trojana trudniejszą ... Złośliwy program tworzy parę wpisów do rejestru systemowego: pierwszy z nich to kod trojana, drugi — skrypt wymagany do jego odszyfrowania i załadowania do pamięci komputera ...

-

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019]()

Ataki hakerskie w I poł. 2019

... hakerzy rozszerzają swoje wektory ataku, m.in. skupiając się się na łańcuchu dostaw. W atakach w łańcuchy dostaw oprogramowania haker zazwyczaj umieszcza złośliwy kod w legalnym oprogramowaniu, modyfikując i infekując jeden z elementów, na których opiera się oprogramowanie. E-mail: Wykorzystując scam e-mail, hakerzy zaczęli stosować różne techniki ...

-

![Adobe Flash Player 9 dla Linuksa [© Nmedia - Fotolia.com] Adobe Flash Player 9 dla Linuksa]()

Adobe Flash Player 9 dla Linuksa

... uzyskać nawet 10-krotnie większą wydajność w pisaniu skryptów. Niedawno firma Adobe udostępniła kod źródłowy maszyny AVM2 fundacji Mozilla, która realizuje nowy projekt ... standardowych metod tworzenia aplikacji internetowych działających na wielu platformach. Kod źródłowy Tamarin jest dostępny w serwisie internetowym Mozilla, za pośrednictwem ...

-

![Nowy groźny atak spamu - Zipped Trojan [© stoupa - Fotolia.com] Nowy groźny atak spamu - Zipped Trojan]()

Nowy groźny atak spamu - Zipped Trojan

... Dotychczas odnotowano ponad dwa miliony przesłanych wiadomości-śmieci - co stanowi jedną z największych operacji spamerskich ostatnich miesięcy. Wiadomość e-mail zawierająca niebezpieczny kod została rozesłana po całym świecie, głównie do krajów anglojęzycznych, zarówno do użytkowników indywidualnych, jak i przedsiębiorstw. Ten rodzaj ataku stanowi ...

-

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS]()

Panda: luki w zabezpieczeniach IIS

... ) pozwala hakerom na przeprowadzanie zmasowanego ataku, ponieważ umożliwia wprowadzenie kodu SQL na wszystkich stronach WWW przechowywanych na serwerze IIS. Złośliwy kod przekierowuje wszystkich odwiedzających zaatakowane strony na spreparowaną witrynę, która analizuje system użytkownika pod kątem luk w zabezpieczeniach. Wykryte luki mogą z kolei ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... interakcji w celu rozprzestrzeniania się. Po uruchomieniu wiele robaków IM swój kod do kontaktów IM zapisanych na zaatakowanej maszynie. Robaki te posiadają szereg ... witryny internetowej? Cyberprzestępca będzie mógł dodać prostą ramkę lub zaszyfrowany kod JavaScript na koniec każdej strony, który będzie ukradkiem pobierał i uruchamiał szkodliwy ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... np. przelewu czy zmiany danych. Po jednorazowym użyciu kod staje się nieważny. Klient może uzyskać taki kod na kilka sposobów: Przy pomocy karty kodów, ... jednorazowe, ważne jedynie przez minutę. Po upływie tego czasu, wyświetlany jest nowy kod a stary jest unieważniany. Dzięki kodom jednorazowym, nawet w przypadku przejęcia loginu i hasła do konta ...

-

![Pakiety internetowe Plus na komórkę Pakiety internetowe Plus na komórkę]()

Pakiety internetowe Plus na komórkę

... dwa mniejsze pakiety, tj. 25 MB i 100 MB. Przy aktywacji pakietów za pomocą kodu użytkownik musi wpisać w swoim telefonie odpowiedni kod aktywacyjny, a następnie nacisnąć przycisk „zadzwoń”. Aktywacja wybranego pakietu na koncie użytkownika następuje najpóźniej w ciągu 24 godzin od momentu otrzymania przez ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... rozsyłają „boty” za pomocą różnych technik, takich jak spam i szkodliwy (złośliwy) kod (ang. malware) dodawany do pirackiego oprogramowania. Boty i szkodliwe oprogramowanie zarażają ... do specjalistów w celu naprawienia szkód wyrządzonych przez szkodliwy kod, co nierzadko eliminuje wszelkie „oszczędności” uzyskane w wyniku nabycia i korzystania z ...

-

![Twitter a fałszywe antywirusy Twitter a fałszywe antywirusy]()

Twitter a fałszywe antywirusy

... „Security Shield”. Cyberprzestępcy użyli specjalnych technik, aby ukryć prawdziwy kod strony przed bardziej wnikliwymi osobami. „Szkodliwe odsyłacze w wiadomościach na Twitterze ... ostatnie przekierowanie, które prowadzi wprost do strony zawierającej szkodliwy kod”, tłumaczy Nicolas Brulez. W efekcie atakowany użytkownik widzi sfałszowaną informację ...

-

![Kaspersky Lab: szkodliwe programy III 2011 Kaspersky Lab: szkodliwe programy III 2011]()

Kaspersky Lab: szkodliwe programy III 2011

... .CVE-2011-0609.a był osadzony pod postacią zainfekowanego filmu SWF w plikach Excela. 25 marca wykryliśmy jeszcze jedną odmianę exploita – stronę HTML zawierającą kod w języku JavaScript, która uruchamiała szkodliwy plik Flash. Plik SWF wykorzystał dziurę w zabezpieczeniu, która umożliwiała szkodnikowi przejąć kontrolę. Zainfekowane pliki HTML ...

-

![Trojan Zeus na Androida w nowej wersji Trojan Zeus na Androida w nowej wersji]()

Trojan Zeus na Androida w nowej wersji

... pojawia się ikona niebieskiej tarczy z podpisem „Android Security Suite Premium”: Jeżeli aplikacja zostanie uruchomiona, na ekranie smartfonu pojawi się wygenerowany „kod aktywacyjny”: Dalsze działanie aplikacji jest już niewidoczne dla użytkownika. Warto wspomnieć, że nowe szkodliwe aplikacje mogą otrzymywać zdalne polecenia usuwania ...

-

![Bank Pekao: PeoPay również w bankomatach [© Artur Marciniec - Fotolia.com] Bank Pekao: PeoPay również w bankomatach]()

Bank Pekao: PeoPay również w bankomatach

... . Została opracowana także z myślą o punktach handlowo-usługowych. Firmy mogą akceptować płatności mobilne na terminalach (zostaje wygenerowany wtedy QR kod na terminalu lub specjalny kod na telefonie klienta) lub dzięki rozwiązaniu mPOS, czyli metodzie akceptowania płatności bezgotówkowych za pośrednictwem telefonu komórkowego. Aplikacja PeoPay od ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... skradziony między innymi z południowokoreańskiej firmy KOG. Poinformowaliśmy firmę o kradzieży i fałszywy certyfikat został anulowany. Poniżej anulowany certyfikat: Ponadto, 64-bitowy kod szkodnika zawierał moduł w pełni funkcjonalnego trojana. Jest to pierwszy znany nam przypadek wykorzystania 64-bitowego szkodliwego programu z ważnym podpisem ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-Internecie/Bezpieczenstwo-w-Internecie-VII-XII-2004-apURW9.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Pięć błędów marketingu internetowego [© stoupa - Fotolia.com] Pięć błędów marketingu internetowego](https://s3.egospodarka.pl/grafika/marketing/Piec-bledow-marketingu-internetowego-MBuPgy.jpg)

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Backdoor-AndroidOS-Obad-a-wysyla-SMS-y-Premium-119057-150x100crop.jpg)

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?](https://s3.egospodarka.pl/grafika/robaki/Robak-Stuxnet-otworzy-ere-cyberwojen-MBuPgy.jpg)

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Trojan-Zeus-atakuje-telefony-komorkowe-MBuPgy.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Kovter-wykryty-w-rejestrze-systemowym-176973-150x100crop.jpg)

![Ataki hakerskie w I poł. 2019 [© pixabay] Ataki hakerskie w I poł. 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-I-pol-2019-221262-150x100crop.jpg)

![Adobe Flash Player 9 dla Linuksa [© Nmedia - Fotolia.com] Adobe Flash Player 9 dla Linuksa](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Flash-Player-9-dla-Linuksa-Qq30bx.jpg)

![Nowy groźny atak spamu - Zipped Trojan [© stoupa - Fotolia.com] Nowy groźny atak spamu - Zipped Trojan](https://s3.egospodarka.pl/grafika/Storm-Trojan/Nowy-grozny-atak-spamu-Zipped-Trojan-MBuPgy.jpg)

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS](https://s3.egospodarka.pl/grafika/hakerzy/Panda-luki-w-zabezpieczeniach-IIS-MBuPgy.jpg)

![Bank Pekao: PeoPay również w bankomatach [© Artur Marciniec - Fotolia.com] Bank Pekao: PeoPay również w bankomatach](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bank-Pekao-PeoPay-rowniez-w-bankomatach-121687-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)