-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... (ataki poprzez strony WWW) W tej sekcji raportu dane zostały dostarczone przez elementy systemu antywirusowego WWW, który chroni użytkowników, kiedy szkodliwy kod zaczyna być pobierany z zainfekowanych stron internetowych. Zainfekowane strony mogą być tworzone przez cyberprzestępców, ale mogą to także być legalne zasoby ...

-

![ESET Mobile Security trzeciej generacji ESET Mobile Security trzeciej generacji]()

ESET Mobile Security trzeciej generacji

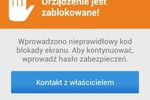

... kodami serwisowymi USSD (Unstructured Supplementary Service Data) – taki kod przesłany w spreparowanej wiadomości SMS może spowodować np. automatyczne przywrócenie ... wersja Anti-Theft monitoruje zachowanie użytkownika. Jeśli ten dwukrotnie wprowadzi błędny kod PIN lub narysuje zły symbol odblokowania, ESET Mobile Security zablokuje urządzenie ...

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

... kod aplikacji, porzucona własność cyfrowa oraz błędy popełniane przez użytkowników to najsłabsze punkty ... % sieci firmowych analizowanych w pierwszej połowie 2014 roku obsługiwało ruch do stron webowych zawierających złośliwy kod. Chodzi tu o zapytania kierowane do serwerów DNS o nazwy serwerów webowych, których adresy IP zostały zidentyfikowane ...

-

![Snapchat w rękach e-commerce [© Screenshot Snapchat New Balance Polska ] Snapchat w rękach e-commerce]()

Snapchat w rękach e-commerce

... może zatem oprowadzić użytkowników po swojej siedzibie lub podzielić się zabawnymi momentami z pracy. Snapem może być również informacja o promocji lub kod rabatowy. Od użytkowników wymagana jest wtedy bardzo szybka decyzyjność, gdyż wykorzystanie rabatu możliwe jest tylko na czas trwania snapu. Konsumenci ...

-

![eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach [© hvoenok - Fotolia.com] eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach]()

eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach

... . Jeżeli użytkownik otworzy link, przeglądarka bądź aplikacja mobilna uruchomi złośliwy kod, co pociągnie za sobą masę przykrych konsekwencji takich jak phishing czy nawet ... wyłapujące elementy kodu HTML. Jednak poprzez wykorzystanie „JSF**k”, można stworzyć kod, który załaduje dodatkowy skrypt Java z serwera osoby dokonującej ataku. Takie działanie ...

-

![Złośliwe oprogramowanie: nowości i zero-day atakują [© kaptn - Fotolia.com] Złośliwe oprogramowanie: nowości i zero-day atakują]()

Złośliwe oprogramowanie: nowości i zero-day atakują

... . stwierdzić, że niemal połowa (47%) całego złośliwego oprogramowania to zupełnie nowy kod i oprogramowanie typu zero-day. Niestety okazuje się, że w walce z tego rodzaju ... phishingowe zawierają złośliwy kod JavaScript w celu zmylenia użytkowników Od kilku kwartałów napastnicy wykorzystują kod JavaScript, co odczuwają pobierający szkodliwe ...

-

![FinSpy znowu w akcji FinSpy znowu w akcji]()

FinSpy znowu w akcji

... następujące działania pozwalające uchronić się przed szkodliwym oprogramowaniem FinSpy: Nie zostawiaj swojego smartfona lub tabletu bez wcześniejszego zablokowania go, a wprowadzając kod PIN, zawsze upewniaj się, że nikt nie może go zobaczyć. Nie zdejmuj zabezpieczeń systemu ze swojego urządzenia ani nie uzyskuj ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... powstało aż sześć jego wariantów. Wynika z tego, że cyberprzestępcy nie tylko wprowadzają mechanizmy automatyzujące zagrożenia, ale również w aktywny sposób modernizują kod, aby uczynić go jeszcze skuteczniejszym. Aktywność starszych botnetów dowodem na odporność łańcuchów dostaw zagrożeń Oprócz ponownego wykorzystywania kodu, przeciwnicy również ...

-

![Najpopularniejsze wirusy - VIII 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - VIII 2004]()

Najpopularniejsze wirusy - VIII 2004

... antywirusowy Panda Software, Downloader.GK znowu był odpowiedzialny za największą liczbę ataków na komputery użytkowników. Już trzeci miesiąc ten złośliwy kod utrzymuje się na szczycie rankingu skanera online Panda ActiveScan. Wysokie notowania trojanów zostały podtrzymane. Ostatni miesiąc należał do Downloader.GK ...

-

![Bezpieczny Linux [© Nmedia - Fotolia.com] Bezpieczny Linux]()

Bezpieczny Linux

... o podobnej długości zawiera ponad 5 tys. usterek. W kategoriach gęstości "bugów", Linux jest więc systemem wyjątkowym. Niestety, nie wiadomo ile błędów zwiera kod Windowsa – informacje na ten temat nie są ujawniane. Badanie Coverity może jednak stanowić silny argument w dyskusji o bezpieczeństwie poszczególnych systemów operacyjnych ...

-

![Najpopularniejsze wirusy - I 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - I 2005]()

Najpopularniejsze wirusy - I 2005

... Panda ActiveScan – styczeń, podobnie jak poprzednie miesiące, został zdominowany przez złośliwy kod Downloader.GK. Trojan ten utrzymał się na pierwszym miejscu po raz ósmy z ... nie pobiera aktualizacji do swoich programów. Dzięki temu nadal pozostaje aktywny złośliwy kod, jakim jest Netsky.P, wykorzystując lukę IFrame w Microsoft Internet Explorer ...

-

![Darmowe rozmowy w Plus GSM [© pizuttipics - Fotolia.com] Darmowe rozmowy w Plus GSM]()

Darmowe rozmowy w Plus GSM

... kontrakt jest bezpłatna. Aby aktywować pakiet wystarczy wpisać w telefonie tzw. „krótki kod” *121*11*03# i nacisnąć przycisk inicjujący połączenie. Warunkiem aktywacji jest posiadanie przez użytkownika ... jest jeszcze ważny pakiet. W tym celu należy wpisać „krótki kod” *121#, by po chwili otrzymać wiadomość tekstową z odpowiedzią. Polkomtel SA oferuje ...

-

![Firefox 1.5 dziurawy [© Nmedia - Fotolia.com] Firefox 1.5 dziurawy]()

Firefox 1.5 dziurawy

... Firefox 1.5 pod systemem operacyjnym Windows XP. Jest to pierwsza oficjalna informacja na temat luki w oprogramowaniu Firefoksa 1.5 od dnia jego premiery. Kod wykorzystujący lukę w kodzie przeglądarki powoduje dodanie sporej ilości tekstu do pliku odpowiedzialnego za historię Firefoksa – history.dat. Włączenie odpowiedniego tekstu ...

-

![Vista do poprawki [© Nmedia - Fotolia.com] Vista do poprawki]()

Vista do poprawki

... zadaniem będzie pełna integracja platformy Intel Viiv z nowym produktem Microsoftu. Źródła zbliżone do firmy z Redmond podają, że głównym problemem jest kod źródłowy modułu Media Centre, odpowiedzialnego za obsługę multimedialnych platform komputerowych. Początkowo miał być rozwiązaniem opcjonalnym, jednak koncern podjął decyzję o jego ...

-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... użytkowników wprowadzenia kodu aktywacyjnego, który ma każda kopia Windowsa XP. Jeśli kod nie jest autentyczny albo został już użyty przez kogoś innego, użytkownicy ... . Microsoft poinformował, że nie odmówi użytkownikom dostępu do ich komputerów jeśli kod nie jest poprawny i zapewnił, że nie wykorzystuje tego narzędzia do zbierania danych osobowych ...

-

![VoIP dla początkujących [© Minerva Studio - Fotolia.com] VoIP dla początkujących]()

VoIP dla początkujących

... chcemy się dodzwonić. Inną możliwością jest zakup specjalnych kart zdrapek, które zawierają kod pozwalający rozmawiać po znacznie niższych cenach (np. TelePIN). Różnią ... wpierw wybieramy numer dostępowy podany na karcie, następnie wystukujemy na klawiaturze kod, a na końcu wpisujemy numer osoby do której dzwonimy. Najbardziej popularne połączenia ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

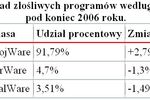

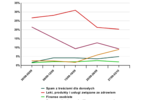

... przyszłe trendy. Złośliwe programy nadal będą wykorzystywały innowacje technologiczne i różne sposoby maskowania swojej obecności w zainfekowanych systemach. Nowe metody polimorficzne, kod "śmieci" oraz technologie rootkit staną się coraz bardziej rozpowszechnione, w końcu będą stanowiły standard dla większości nowych złośliwych programów. Zdaniem ...

-

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy]()

G DATA: bezpieczne wirtualne zakupy

... komputery przez strony internetowe, a także... świąteczne e-kartki zawierające złośliwy kod. Zakupy w ostatniej chwili nie muszą oznaczać gorączkowego biegania pomiędzy półkami zatłoczonego ... postępuj z e-kartkami od nieznajomych nadawców. Cybeprzestępcy używają takich wiadomości by przemycić złośliwy kod, zwłaszcza w okresie świąt. Po rejestracji w ...

-

![Najpopularniejsze samochody II 2008 [© Scanrail - Fotolia.com] Najpopularniejsze samochody II 2008]()

Najpopularniejsze samochody II 2008

Po dwóch miesiącach tegorocznej sprzedaży listę najpopularniejszych na polskim rynku modeli aut osobowych otwierają Skoda Fabia, Toyota Yaris i Skoda Octavia - poinformował Instytut Samar monitorujący polski rynek motoryzacyjny. Tylko te trzy wymienione modele przekroczyły pułap tegorocznej sprzedaży w wysokości 2 tysięcy sztuk, przy czym wynik ...

-

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]()

Atak pharming przez plik wideo o iPhone

... wykrytego przez PandaLabs za manipulację systemem DNS odpowiada trojan Banker.LKC. Złośliwy kod przedostaje się do systemu pod nazwą VideoPhone[1]_exe. Po ... tylko przynętę, która ma zachęcić użytkowników do uruchomienia pliku zawierającego złośliwy kod” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa Panda Security w Polsce. Jak ...

-

![Barack Obama: uwaga na fałszywe artykuły Barack Obama: uwaga na fałszywe artykuły]()

Barack Obama: uwaga na fałszywe artykuły

... zamienia się w maszynę „zombie”, kontrolowaną zdalnie przez cyberprzestępców. „Komputery zombie zwykle wykorzystuje się do tworzenia tzw. botnetów (bot to złośliwy kod, umożliwiający zdalne kontrolowanie komputerów). Są one następnie wynajmowane przez cyberprzestępców osobom trzecim, które używają komputerów zombie np. do rozsyłania spamu ...

-

![Luka w Adobe Flash: atak trojana w PDF [© stoupa - Fotolia.com] Luka w Adobe Flash: atak trojana w PDF]()

Luka w Adobe Flash: atak trojana w PDF

... dotarli do zainfekowanego dokumentu w formacie PDF, który po otworzeniu ładuje złośliwy kod na dysk komputera, a następnie go wykonuje. Co ciekawe PDF nie wykorzystuje luki ... lecz w technologii Adobe Flash. W laboratoriach firmy Symantec ustalono, że złośliwy kod w tej wersji próbuje wykorzystać mechanizm „tylnich drzwi”, aby połączyć się z wybranymi ...

-

![Optymalizacja strony WWW firmy opłacalna [© stoupa - Fotolia.com] Optymalizacja strony WWW firmy opłacalna]()

Optymalizacja strony WWW firmy opłacalna

... zbiera informacje o Tobie. Natomiast dla wyszukiwarki, która nadaje Twojej stronie ocenę jakości i pozwala być na odpowiednim miejscu w wynikach, liczy się kod strony. Dlatego tak ważnym działaniem w trakcie tworzenia witryny jest jej optymalizacja czyli sprawdzenie czy wszystkie elementy kodu, zwane meta danymi ...

-

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów]()

Twitter przyciąga hakerów

... botnety. Wystarczy tylko kilka kliknięć myszką, aby utworzyć szkodliwy kod pozwalający na zmienianie zainfekowanych komputerów w zombie, których połączenie ... programem, którego chętnie używają wszyscy hakerzy, a w szczególności nowicjusze. „Szkodliwy kod nie posiada własnych mechanizmów dystrybucji i musi być ręcznie uruchomiony na komputerze ...

-

![Internet dla dzieci ale pod nadzorem Internet dla dzieci ale pod nadzorem]()

Internet dla dzieci ale pod nadzorem

... sposób zapłaty: Aby zapłacić: Wybierz krótki numer xxxx Posłuchaj wstępu Wprowadź kod usługi 19371 Poczekaj 5 minut Po opłaceniu użyj kodu qg5t3tsd4, aby ... instrukcjami na powyższym zrzucie ekranu, użytkownik musi wybrać krótki numer, wprowadzić kod usługi i poczekać 5 minut. Pięciominutowe połączenie z numerem klasy premium zapewnia oszustom pewną ...

-

![Spam w IX 2010 Spam w IX 2010]()

Spam w IX 2010

... zmniejszył się o jedną czwartą – z 65% do 48%. Spamerzy przerzucili się na rozprzestrzenianie szkodliwego oprogramowania, w rezultacie liczba wiadomości zawierających szkodliwy kod znacznie wzrosła w tym okresie. We wrześniu zwiększył się również udział spamu rozprzestrzenianego za pośrednictwem innych programów partnerskich: wzrosła ilość masowych ...

-

![Szkodliwe programy w historii Twittera Szkodliwe programy w historii Twittera]()

Szkodliwe programy w historii Twittera

... Twitterze zostało wykorzystane jako centrum kontroli botnetów. Tweety zawierały specjalny kod, który był pobierany, odszyfrowywany i zapisywany jako komponent infekcji w ... przeprowadzanie co pół roku audytu bezpieczeństwa. Wrzesień 2010 Wykryto szkodliwy kod typu „MouseOver”. Wystarczyło najechać myszką na zainfekowany tweet, aby uruchomić ...

-

![Atak phishingowy na klientów Deutsche Banku Atak phishingowy na klientów Deutsche Banku]()

Atak phishingowy na klientów Deutsche Banku

... której – jeżeli da się złapać – wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera szkodliwy kod, który następnie instalowany jest w systemie. „Musimy pamiętać o tym, aby wszystkie e-maile zawierające odsyłacze lub załączniki traktować ze wzmożoną ostrożnością”, mówi ...

-

![NETASQ udoskonalił kontrolę aplikacji [© Nmedia - Fotolia.com] NETASQ udoskonalił kontrolę aplikacji]()

NETASQ udoskonalił kontrolę aplikacji

... może znajdować się na przykład niebezpieczny skrypt? NETASQ UTM potrafi nie tylko blokować strony, w których znajduje się szkodliwym kod. System IPS dokładnie sprawdza kod HTML i normalizuje go przed przesłaniem do użytkownika. Niebezpieczna zawartość jest usuwana. Pozwala to wyświetlić przeglądarce na komputerze użytkownika ...

-

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa]()

Ataki hakerskie: testy i audyty bezpieczeństwa

... sieciowej i aplikacji, należy również (a nawet przede wszystkim!) zadbać o bezpieczny kod. Witryna WWW jest bowiem interfejsem przeznaczonym do pracy z danymi – podkreśla ... ds. bezpieczeństwa informatycznego w firmie Hostersi. Ciągły proces Nawet jeśli otrzymamy gwarancję na kod, to należy pamiętać, że coś co jest dzisiaj bezpieczne, jutro może ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... elementów innego złośliwego programu. Po zainfekowaniu systemu zagrożenie szuka na dysku wszystkich plików wykonywalnych i zastępuje je kopią zawierającą swój złośliwy kod. 7. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 8 Odsetek wykrytych infekcji: 0.96% Koń trojański, który przekierowuje przeglądarkę na określony adres URL, pod ...

-

![Szkodliwe oprogramowanie ransomware coraz aktywniejsze Szkodliwe oprogramowanie ransomware coraz aktywniejsze]()

Szkodliwe oprogramowanie ransomware coraz aktywniejsze

... do zapłacenia haraczu. Obecnie najczęściej pokazywane są symbole graficzne organów egzekwujących prawo, np. policji. Stosowane są coraz bardziej zaawansowane techniki — kod wbudowany w programy ransomware umożliwia na przykład wyświetlanie komunikatu we właściwym języku i z właściwym logo organu władzy. Nawet jeśli ofiara zapłaci haracz ...

-

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6]()

Serwery Linux zaatakował trojan Linux.Sshdkit.6

... oprogramowanie typu Linux.Sshdkit ukrywa się pod postacią bibliotek dla 32-bitowych i 64-bitowych dystrybucji Linuksa. Po udanej instalacji, trojan wszczepia swój kod do procesu sshd (odpowiedzialnego za udostępnianie szyfrowanego kanału do zdalnego łączenia się z danym serwerem i za identyfikowanie użytkownika), a następnie wykorzystuje jego ...

-

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?]()

E-mail marketing: jak zbierać adresy?

... , deklarowanym przez ponad 23 proc. badanych. Zastosuj jedną z trzech sprawdzonych metod: W zamian za udzielenie zgody na przesyłanie informacji handlowych, zaoferuj kod rabatowy możliwy do zrealizowania przy pierwszych zakupach; Jako alternatywę dla kodu rabatowego możesz zastosować darmowe akcesorium bądź dodatek, np. gratis ...

-

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013]()

ESET: zagrożenia internetowe V 2013

... ma miejsce wtedy, gdy osoba odpowiedzialna za zarządzanie stronę aktualizuje kod strony za pośrednictwem serwera FTP, korzystając przy tym z zainfekowanego komputera. W ... oraz html. Zagrożenie wykorzystuje lukę CVE-2010-2568, dzięki której może uruchamiać dowolny kod wykonywalny. Ramnit może być kontrolowany zdalnie. Zagrożenie potrafi, m.in. wykonać ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![Snapchat w rękach e-commerce [© Screenshot Snapchat New Balance Polska ] Snapchat w rękach e-commerce](https://s3.egospodarka.pl/grafika2/snapchat/Snapchat-w-rekach-e-commerce-164247-150x100crop.jpg)

![eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach [© hvoenok - Fotolia.com] eBay frontem do hakerów. Mimo ostrzeżeń nie załatano luk w zabezpieczeniach](https://s3.egospodarka.pl/grafika2/eBay/eBay-frontem-do-hakerow-Mimo-ostrzezen-nie-zalatano-luk-w-zabezpieczeniach-170697-150x100crop.jpg)

![Złośliwe oprogramowanie: nowości i zero-day atakują [© kaptn - Fotolia.com] Złośliwe oprogramowanie: nowości i zero-day atakują](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-nowosci-i-zero-day-atakuja-198688-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Najpopularniejsze wirusy - VIII 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - VIII 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-VIII-2004-apURW9.jpg)

![Bezpieczny Linux [© Nmedia - Fotolia.com] Bezpieczny Linux](https://s3.egospodarka.pl/grafika/Linux/Bezpieczny-Linux-Qq30bx.jpg)

![Najpopularniejsze wirusy - I 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - I 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-I-2005-apURW9.jpg)

![Darmowe rozmowy w Plus GSM [© pizuttipics - Fotolia.com] Darmowe rozmowy w Plus GSM](https://s3.egospodarka.pl/grafika/Darmowe-rozmowy/Darmowe-rozmowy-w-Plus-GSM-QhDXHQ.jpg)

![Firefox 1.5 dziurawy [© Nmedia - Fotolia.com] Firefox 1.5 dziurawy](https://s3.egospodarka.pl/grafika/Firefox/Firefox-1-5-dziurawy-Qq30bx.jpg)

![Vista do poprawki [© Nmedia - Fotolia.com] Vista do poprawki](https://s3.egospodarka.pl/grafika/Windows-Vista/Vista-do-poprawki-Qq30bx.jpg)

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![VoIP dla początkujących [© Minerva Studio - Fotolia.com] VoIP dla początkujących](https://s3.egospodarka.pl/grafika/VoIP/VoIP-dla-poczatkujacych-iG7AEZ.jpg)

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy](https://s3.egospodarka.pl/grafika/zakupy-online/G-DATA-bezpieczne-wirtualne-zakupy-MBuPgy.jpg)

![Najpopularniejsze samochody II 2008 [© Scanrail - Fotolia.com] Najpopularniejsze samochody II 2008](https://s3.egospodarka.pl/grafika/sprzedaz-samochodow/Najpopularniejsze-samochody-II-2008-apURW9.jpg)

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg)

![Luka w Adobe Flash: atak trojana w PDF [© stoupa - Fotolia.com] Luka w Adobe Flash: atak trojana w PDF](https://s3.egospodarka.pl/grafika/pdf/Luka-w-Adobe-Flash-atak-trojana-w-PDF-MBuPgy.jpg)

![Optymalizacja strony WWW firmy opłacalna [© stoupa - Fotolia.com] Optymalizacja strony WWW firmy opłacalna](https://s3.egospodarka.pl/grafika/SEO/Optymalizacja-strony-WWW-firmy-oplacalna-MBuPgy.jpg)

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów](https://s3.egospodarka.pl/grafika/Twitter/Twitter-przyciaga-hakerow-MBuPgy.jpg)

![NETASQ udoskonalił kontrolę aplikacji [© Nmedia - Fotolia.com] NETASQ udoskonalił kontrolę aplikacji](https://s3.egospodarka.pl/grafika/NETASQ/NETASQ-udoskonalil-kontrole-aplikacji-Qq30bx.jpg)

![Ataki hakerskie: testy i audyty bezpieczeństwa [© stoupa - Fotolia.com] Ataki hakerskie: testy i audyty bezpieczeństwa](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-testy-i-audyty-bezpieczenstwa-MBuPgy.jpg)

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6](https://s3.egospodarka.pl/grafika2/trojany/Serwery-Linux-zaatakowal-trojan-Linux-Sshdkit-6-119291-150x100crop.jpg)

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-zbierac-adresy-119492-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2013-119507-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)