-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... robaki komunikatorów internetowych stały się mniej skuteczne; użytkownicy byli coraz bardziej świadomi zagrożeń i istniało coraz mniejsze prawdopodobieństwo, że zainfekują swoje komputery. Oznaczało to, że agresorzy musieli wymyślić nowe metody socjotechniki. Twórcy wirusów zaczęli dodawać do odnośników różne treści, aby wydawały się ...

-

![Antywirus Panda dla systemu Linux [© Nmedia - Fotolia.com] Antywirus Panda dla systemu Linux]()

Antywirus Panda dla systemu Linux

... Linux i Windows. Należy pamiętać, iż PC oparte na systemie Linux mogą być wykorzystane jako punkt rozprzestrzeniający infekcje dalej, na inne komputery w sieci lokalnej. Nowe rozwiązanie firmy Panda Software wykrywa złośliwe kody na podstawie aktualizowanej codziennie bazy sygnatur wirusów oraz z wykorzystaniem Genetic ...

-

![Nowe zagrożenia internetowe [© stoupa - Fotolia.com] Nowe zagrożenia internetowe]()

Nowe zagrożenia internetowe

... porównywaniu kodu źródłowego z regularnie uaktualnianym wzorcem, co w przypadku wirusów zmieniających swój kod stanie się technologią bezużyteczną. Zanim jednak odłączymy nasze komputery od sieci w obawie przed nowym zagrożeniem specjaliści Trend Micro uspokajają, że na razie jest to jedynie teoretyczna możliwość. Sama technika ...

-

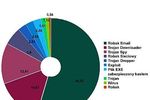

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... dla właściwego złośliwego kodu, można się spodziewać dalszego rozwoju tego typu programów. Ponieważ współczesne telefony komórkowe coraz bardziej przypominają małe komputery, z pewnością będziemy świadkami podejmowania kolejnych prób stworzenia wirusa atakującego te urządzenia. Należy mieć nadzieję, że okażą się równie bezskuteczne jak ...

-

![Palmtopy z serii Acer c-500 z GPS Palmtopy z serii Acer c-500 z GPS]()

Palmtopy z serii Acer c-500 z GPS

... to komputery kieszonkowe wyposażone w zintegrowany odbiornik GPS, skierowane do osób dużo podróżujących. Cechami charakterystycznymi ... o kilku kategoriach miejsc użyteczności publicznej (Point of Interest), które można aktualizować przez Internet. W palmtopach z serii Acer c-500 można włączyć funkcję uproszczonego wskazywania drogi, która wyświetla ...

Tematy: palmtopy, PDA, komputery przenośne, komputery mobilne, Acer c-510, Acer, Acer c-530, Acer c-500, GPS -

![Nowy notebook Toshiba Satellite A200 Nowy notebook Toshiba Satellite A200]()

Nowy notebook Toshiba Satellite A200

... linię notebooków Toshiba Satellite A200. Komputery wyposażone są między innymi w panoramiczny ekran 15,4 cala oraz kartę graficzną NVidia ... Edition, oprogramowanie do nawiązywania i diagnozowania stanu połączeń Toshiba ConfigFree™, pakiet Norton Internet Secuirty z 90 - dniową bezpłatną aktualizacją oraz Toshiba Disc Creator, Ulead DVD MovieWriter ...

-

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006]()

Zagrożenia w Internecie VII-XII 2006

... narażeni na nowe zagrożenia. Ponieważ luki te zostają wykryte dopiero po wykorzystaniu, stały się one ulubionym narzędziem ukierunkowanych ataków infekujących komputery destrukcyjnym kodem. W drugiej połowie 2006 roku firma Symantec zarejestrowała 12 nowych luk typu „godzina zero”, co stanowi poważny wzrost względem ...

-

![Nowy notebook Toshiba Satellite P200 Nowy notebook Toshiba Satellite P200]()

Nowy notebook Toshiba Satellite P200

... zastosowaniu 17 calowych panoramicznych ekranów Toshiba TruBrite oraz technologii mobilnych, komputery nadają się zarówno dla graczy, jak i do oglądania filmów, ... , oprogramowanie do nawiązywania i diagnozowania stanu połączeń Toshiba ConfigFree™, pakiet Norton Internet Secuirty z 90 - dniową bezpłatną aktualizacją oraz Toshiba Disc Creator, Ulead ...

-

![Wikipedia na CD [© stoupa - Fotolia.com] Wikipedia na CD]()

Wikipedia na CD

... strukturę strony. Płyta będzie dostępna za 14$ plus koszty przesyłki. Wikipedia będzie wydana tylko w wersji CD, ponieważ jeszcze nie wszystkie komputery są wyposażone w odtwarzacz DVD. Będzie działać na komputerach z systemami Windows 98 i nowszymi, Mac OS X oraz Linux.

-

![DreamSystem - groźny program dla hakerów DreamSystem - groźny program dla hakerów]()

DreamSystem - groźny program dla hakerów

... za pomocą spamu, jak również systemów wykorzystujących do infekowania komputerów exploity np. Mpack. Boty pozwalają hakerom na zamianę zainfekowanych systemów w komputery typu zombie i wykorzystywanie ich jako serwerów oraz na pobieranie i uruchamianie wszystkich typów plików i złośliwych kodów. Botnety są coraz chętniej wykorzystywane ...

Tematy: DreamSystem, boty DreamSocks, ataki DoS, boty, ataki hakerów, bot, program dla hakerów, hakerzy -

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

... stworzone za pomocą Shark 2 mogą nawet wykonywać zrzuty ekranu, przechwytywać dźwięki lub rejestrować naciśnięcia klawiszy, a także umożliwiają pobieranie na zainfekowane komputery innego złośliwego kodu.

-

![Skradziono dane użytkowników Monster.com [© stoupa - Fotolia.com] Skradziono dane użytkowników Monster.com]()

Skradziono dane użytkowników Monster.com

... sierpniowy ranking zagrożeń. Wymieniono w nim aplikacje typu koń trojański, adware oraz monitory systemu, które w ubiegłym miesiącu najczęściej atakowały komputery mieszkańców Europy. Równocześnie z publikacją raportu Webroot podała informację o kradzieży danych 1,6 miliona użytkowników amerykańskiego serwisu Monster.com poświeconego karierze ...

-

![Panda Antivirus 2008 z systemem Mega Detection Panda Antivirus 2008 z systemem Mega Detection]()

Panda Antivirus 2008 z systemem Mega Detection

... ma zabezpieczać przed wirusami, programami szpiegującymi i phishingiem, a standardowa licencja obejmuje 3 komputery. Pakiet Panda Antivirus 2008 zawiera moduły: Antivirus - zabezpiecza przed „klasycznymi” ... z Windows Vista i Windows XP (wersje 32- i 64-bitowa) oraz przeglądarką Internet Explorer. Na dysku potrzebne jest 170 MB wolnego miejsca. ...

-

![Sylwester a liczba aktywnych internautów [© Scanrail - Fotolia.com] Sylwester a liczba aktywnych internautów]()

Sylwester a liczba aktywnych internautów

... 20 ruch w sieci spadł tylko o 38% w porównaniu do przeciętnego ruchu o tej porze. Niecałą godzinę przed północą (o 23.10) internauci porzucili komputery i zajęli się otwieraniem szampana oraz składaniem życzeń. Radykalne osłabienie ruchu trwało mniej więcej tyle, co oglądanie fajerwerków – o 00.10 odnotowano ...

-

![Wi-Fi popularne w Londynie [© Scanrail - Fotolia.com] Wi-Fi popularne w Londynie]()

Wi-Fi popularne w Londynie

... miast świata. Ogólna liczba sesji, łączących komputery internautów z Londynu z sieciami Wireless Fidelity, jest aż 3-krotnie większa, niż w Nowym Jorku ... osób korzystających z Wi-Fi rośnie szybciej, niż w USA. Jest to spowodowane tym, że bezprzewodowy Internet jest udostępniany przez stacje kolejowe oraz lotniska. Londyńskie Heathrow, to 4 lotnisko na ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... Zhelatina do stworzenia sieci komputerów zombie (botnet). Tego rodzaju botnety są w pewnym sensie unikatowe. Są to sieci zombie peer-to-peer, w których komputery zombie łączą się z centrum kontroli i dowodzenia, tylko jeśli jest dostępne. Jeśli serwer taki nie zostanie znaleziony lub w danym momencie nie ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP]()

Trend Micro Worry-Free dla MSP

... wzorców). Dostępne wersje rozwiązania Worry-Free Business Security 5.0 to: Worry-Free Business Security 5.0 Standard — wersja przeznaczona dla przedsiębiorstw, które posiadają komputery PC i serwery z oprogramowaniem firmy Microsoft i wymagają centralnego zarządzania na miejscu. Worry-Free Business Security 5.0 Advanced — wersja zapewniająca tę ...

-

![Uwaga na świąteczne kartki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne kartki internetowe]()

Uwaga na świąteczne kartki internetowe

... ", oznacza to setki tysięcy na nowo zainfekowanych komputerów. „Przestępcy wykorzystują rosnącą popularność Internetu do przenoszenia wirusów i innych zagrożeń internetowych na komputery nic niepodejrzewających użytkowników. E-kartki są najczęściej wysyłane przez tzw. grupy zaufania takie, jak przyjaciele czy rodzina, a to znacząco obniża czujność ...

-

![Barack Obama: uwaga na fałszywe artykuły Barack Obama: uwaga na fałszywe artykuły]()

Barack Obama: uwaga na fałszywe artykuły

... twardy dysk kopiowane są liczne szkodliwe pliki. Za ich sprawą zainfekowany komputer zamienia się w maszynę „zombie”, kontrolowaną zdalnie przez cyberprzestępców. „Komputery zombie zwykle wykorzystuje się do tworzenia tzw. botnetów (bot to złośliwy kod, umożliwiający zdalne kontrolowanie komputerów). Są one następnie wynajmowane ...

-

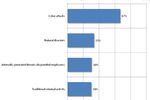

![Trudniejsza ochrona systemów informatycznych Trudniejsza ochrona systemów informatycznych]()

Trudniejsza ochrona systemów informatycznych

... oraz zapewnienie ochrony informacji i innych zasobów” – powiedział Grant Geyer, wiceprezes ds. usług zarządzanych w firmie Symantec. Rosnąca liczba zagrożeń i ataków na komputery to coraz większe straty Z raportu wynika, że liczba ataków komputerowych szybko wzrasta. Ponad połowa przedsiębiorstw z regionu EMEA (58 proc.) stwierdziła ...

-

![Fałszywe strony WWW: firma Ford przynętą Fałszywe strony WWW: firma Ford przynętą]()

Fałszywe strony WWW: firma Ford przynętą

... oraz Anti-Virus-1. Zmanipulowane ofiary same infekują swój komputer Wymienione fałszywe programy antywirusowe stworzono, aby przekonać użytkowników, że ich komputery zostały zainfekowane złośliwym oprogramowaniem. Zainstalowane fałszywe oprogramowanie przeprowadza symulację skanowania systemu i rzekomo wykrywa złośliwe kody w komputerze. Po ...

-

![Wyszukiwarka Google w rękach hakerów [© stoupa - Fotolia.com] Wyszukiwarka Google w rękach hakerów]()

Wyszukiwarka Google w rękach hakerów

... lub bezpośrednio z manipulacją wyników wyszukiwania Google. Wystarczy jedno kliknięcie aby użytkownik został zwabiony w pułapkę. Skutecznie chronione są tylko komputery użytkowników wyposażone w oprogramowanie skanujące strony HTTP.“ Metoda działania pułapki Sprawcy próbują ukryć złośliwy kod stosując zapis w kodzie szesnastkowym. Przeglądarka ...

-

![McAfee: zagrożenia internetowe III kw.2009 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe III kw.2009]()

McAfee: zagrożenia internetowe III kw.2009

... niemniej cyberprzestępcy podłączyli się do tego ruchu tworząc strony, na których w miejsce oczekiwanych materiałów były umieszczone programy włamujące się na komputery użytkowników. Analiza McAfee Labs pokazała też, że tempo powstawania serwisów torrentowych jest skorelowane z najważniejszymi wydarzeniami w branży filmowej – takimi, jak sezon ...

-

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010]()

G Data: zagrożenia internetowe 2010

... zaczęło wykorzystywać wirusa do ataków na konta bankowe. Jak zauważa Tomasz Zamarlik: „W zagranicznych badaniach wykazano, że w wielu przypadkach zainfekowane zostały komputery chronione oprogramowaniem antywirusowym. Jeżeli użytkownik nie korzysta ze skutecznej i aktualnej aplikacji, to z wysokim prawdopodobieństwem stanie się ofiarą ataku”. (Nie ...

-

![Netbook Acer Aspire One 532G Netbook Acer Aspire One 532G]()

Netbook Acer Aspire One 532G

... strumieniowo z serwisów, takich jak YouTube HD, czy Facebook. Używając netbooka Aspire One 532G można cieszyć się dobrą grafiką, grami na komputery PC, edytować i konwertować pliki wideo, wyszukiwać twarze na zdjęciach, odtwarzać pliki wideo o rozdzielczości 1080p na telewizorze lub monitorze podłączonym do ...

-

![Microsoft Security Essentials Microsoft Security Essentials]()

Microsoft Security Essentials

... wykupienia praw do dalszego używania. Jednorazowa instalacja oraz domyślnie ustawione automatyczne aktualizacje biblioteki znanych zagrożeń powodują, że możemy chronić nasze komputery w sposób łatwy i wymagający od nas jedynie minimum uwagi. Microsoft Security Essentials zapewnia ochronę w czasie rzeczywistym i jest dobrym narzędziem w walce ze ...

-

![Windows Live Essentials 2011 Windows Live Essentials 2011]()

Windows Live Essentials 2011

... Windows Vista i Windows 7 będą mogli mogą pobierać bezpłatny pakiet aplikacji Windows Live Essentials 2011 w 48 wersjach językowych, w tym w wersji polskiej. Internet i komputery ciągle się zmieniają, a nowe aplikacje są przygotowane tak, aby maksymalnie ułatwić kontakt ze znajomymi, komunikację w świecie sieci społecznościowych, a także dzielenie ...

-

![Notebook Toshiba AC100 Notebook Toshiba AC100]()

Notebook Toshiba AC100

... dokumentów Microsoft Office), przeglądarkę Opera Mobile oraz multimedialny program - Toshiba Media Player. Urządzenie jest dostępne w kolorze czarnym lub pomarańczowym. W Polsce komputery AC100 objęte są dwuletnią gwarancją.

-

![Smartfon Motorola DEFY Smartfon Motorola DEFY]()

Smartfon Motorola DEFY

... Living Network Alliance), pozwalający na przechowywanie i udostępnianie materiałów z kompatybilnymi urządzeniami domowymi, takimi jak: HDTV, konsole do gier oraz komputery. Wbudowany odtwarzacz muzyczny posiada zaawansowane funkcje zarządzania multimediami. Przypisuje teksty piosenek do utworów, umożliwia ich wyszukiwanie, kupowanie i pobieranie ...

-

![Pliki muzyczne i filmowe niebezpieczne [© stoupa - Fotolia.com] Pliki muzyczne i filmowe niebezpieczne]()

Pliki muzyczne i filmowe niebezpieczne

... związane z nimi zagrożenie. Cyberprzestępcy coraz chętniej wykorzystują niebezpieczne serwisy internetowe, reklamy i narzędzia do oglądania wideo do włamywania się na komputery użytkowników. Najważniejsze wnioski W raporcie zostały opisane przykładowe zagrożenia związane m.in. z „darmowym” oprogramowaniem, plikami MP3, strumieniową transmisją wideo ...

-

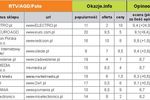

![Najpopularniejsze sklepy online 2010 Najpopularniejsze sklepy online 2010]()

Najpopularniejsze sklepy online 2010

... zamówień. Na szczególną uwagę zasługuje również sklep Redcoon.pl , który w 2010 poczynił olbrzymi postęp, zwłaszcza w obszarze jakości obsługi Klienta. Komputery/Gry Komputery to kategoria znacznie bardziej urozmaicona niż RTV – obok siebie stają na podium sklepy o różnej wielkości oraz sklepy mniej i bardziej wyspecjalizowane ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... e-mail zawierającymi kody, które pobierają szkodliwe oprogramowanie. Umożliwi im to Internet. Z badań przeprowadzonych w tym roku przez TrendLabs wynika, że ponad ... ds. technicznych firmy Trend Micro: "Przez lata firmie Microsoft udało się ujednolicić komputery stacjonarne, co zapewniło cyberprzestępcom jedną platformę stanowiącą łatwy cel ataku. ...

-

![Portale społecznościowe - zagrożenia Portale społecznościowe - zagrożenia]()

Portale społecznościowe - zagrożenia

... wiadomości, w których zostali poinformowani o nowym zdjęciu opublikowanym w Internecie - przedstawiającym ich samych. Gdy użytkownicy kliknęli zawarty w wiadomości odsyłacz, ich komputery zostały zainfekowane i mogły być zdalnie kontrolowane przez hakerów. Następnie stawały się częścią tak zwanego botnetu, czyli sieci komputerów wykorzystywanych do ...

-

![Nowa wersja Kaspersky PURE Nowa wersja Kaspersky PURE]()

Nowa wersja Kaspersky PURE

... podczas korzystania z Internetu. Kaspersky PURE jest flagowym rozwiązaniem firmy Kaspersky Lab w ofercie produktów dla użytkowników domowych, które chroni komputery przed wszystkimi rodzajami cyfrowego zanieczyszczenia i zagrożeń cybernetycznych, łącznie ze spamem, infekcjami wirusów oraz kradzieżą tożsamości. Program zawiera również rozszerzony ...

-

![Podwyżka VAT a ceny w sklepach internetowych Podwyżka VAT a ceny w sklepach internetowych]()

Podwyżka VAT a ceny w sklepach internetowych

... 22%). 23% stawka VAT nie była jednak tak dostrzegalna, gdyż produkt objęty został nowym zestawem promocji. W dłuższym okresie telewizory, telefony, komputery tanieją – pojawiają się przecież nowsze modele. Mimo to producenci starali się wykorzystać nadarzającą się okazję, tworząc promocje zachęcające konsumentów do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![Antywirus Panda dla systemu Linux [© Nmedia - Fotolia.com] Antywirus Panda dla systemu Linux](https://s3.egospodarka.pl/grafika/Linux/Antywirus-Panda-dla-systemu-Linux-Qq30bx.jpg)

![Nowe zagrożenia internetowe [© stoupa - Fotolia.com] Nowe zagrożenia internetowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Nowe-zagrozenia-internetowe-MBuPgy.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Zagrożenia w Internecie VII-XII 2006 [© Scanrail - Fotolia.com] Zagrożenia w Internecie VII-XII 2006](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-Internecie-VII-XII-2006-apURW9.jpg)

![Wikipedia na CD [© stoupa - Fotolia.com] Wikipedia na CD](https://s3.egospodarka.pl/grafika/Wikipedia/Wikipedia-na-CD-MBuPgy.jpg)

![Skradziono dane użytkowników Monster.com [© stoupa - Fotolia.com] Skradziono dane użytkowników Monster.com](https://s3.egospodarka.pl/grafika/kon-trojanski/Skradziono-dane-uzytkownikow-Monster-com-MBuPgy.jpg)

![Sylwester a liczba aktywnych internautów [© Scanrail - Fotolia.com] Sylwester a liczba aktywnych internautów](https://s3.egospodarka.pl/grafika/badania-internautow/Sylwester-a-liczba-aktywnych-internautow-apURW9.jpg)

![Wi-Fi popularne w Londynie [© Scanrail - Fotolia.com] Wi-Fi popularne w Londynie](https://s3.egospodarka.pl/grafika/WiFi/Wi-Fi-popularne-w-Londynie-apURW9.jpg)

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Worry-Free-dla-MSP-Qq30bx.jpg)

![Uwaga na świąteczne kartki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne kartki internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Uwaga-na-swiateczne-kartki-internetowe-MBuPgy.jpg)

![Wyszukiwarka Google w rękach hakerów [© stoupa - Fotolia.com] Wyszukiwarka Google w rękach hakerów](https://s3.egospodarka.pl/grafika/wyszukiwarka-Google/Wyszukiwarka-Google-w-rekach-hakerow-MBuPgy.jpg)

![McAfee: zagrożenia internetowe III kw.2009 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe III kw.2009](https://s3.egospodarka.pl/grafika/McAfee/McAfee-zagrozenia-internetowe-III-kw-2009-MBuPgy.jpg)

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/G-Data-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Pliki muzyczne i filmowe niebezpieczne [© stoupa - Fotolia.com] Pliki muzyczne i filmowe niebezpieczne](https://s3.egospodarka.pl/grafika/zainfekowane-pliki/Pliki-muzyczne-i-filmowe-niebezpieczne-MBuPgy.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)