-

![Atak hakerów na Epsilon [© stoupa - Fotolia.com] Atak hakerów na Epsilon]()

Atak hakerów na Epsilon

... jedno kliknięcie od niebezpieczeństwa – oprócz tego pierwszego działania nie jest potrzeba żadna inna aktywność użytkownika. Jeśli przestępcy mogą zająć nasze komputery, a dysponują już naszymi danymi osobowymi, mogą wyrządzić nam wiele szkód. Trend Micro radzi: Należy zwracać szczególną uwagę na maile otrzymywane ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... celom jest robak internetowy Stuxnet, za pomocą którego udało się poważnie zakłócić działanie systemów przemysłowych i który przenosił się również na komputery niepołączone z siecią, stwarzając zagrożenie dla maszyn bez dostępu do sieci lokalnych czy Internetu. Skierowane przeciw konkretnym osobom ataki, polegające na ...

-

![F-Secure ShareSafe [© Nmedia - Fotolia.com] F-Secure ShareSafe]()

F-Secure ShareSafe

... oprogramowania chroniącego komputery i telefony komórkowe przed zagrożeniami z sieci. Umożliwia ona szybkie i efektywne sprawdzenie, czy linki, ... zamian za uzbierane punkty można otrzymać gratisowe licencje na używanie poniższych programów: F-Secure Internet Security F-Secure Online Backup F-Secure Mobile Security ShareSafe to darmowa aplikacja beta, ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... " - twierdzi Stephen Cobb, ekspert bezpieczeństwa firmy ESET. Specjaliści z firmy ESET podkreślają, że do włamań nie doszłoby, gdyby poszkodowani zabezpieczali swoje komputery silnymi hasłami, czyli takimi, które składają się przynajmniej z ośmiu znaków, w tym z cyfr, dużych i małych liter oraz znaków specjalnych. Pierwsze dwa ...

-

![Norton 360 w wersji 6.0 Norton 360 w wersji 6.0]()

Norton 360 w wersji 6.0

... .com. Sugerowana cena detaliczna wersji Standard z 2 GB przestrzeni online na backup danych wynosi 219 zł. Cena obejmuje licencję na trzy komputery PC, roczną subskrypcję, aktualizacje zabezpieczeń opracowywanych przez firmę Symantec oraz dostęp do najlepszej w swojej klasie pomocy technicznej. Testową wersję pakietu ...

-

![Urządzenia przenośne a ataki hakerskie Urządzenia przenośne a ataki hakerskie]()

Urządzenia przenośne a ataki hakerskie

... niż zabezpieczenie każdego urządzenia osobno, a poza tym takie rozwiązanie znacznie ułatwia instalację. Przykładem takiego rozwiązania jest Kaspersky ONE, który chroni komputery PC oraz laptopy, Maki, smartfony oraz tablety”.

-

![Bezpieczny smartfon z systemem Android [© pizuttipics - Fotolia.com] Bezpieczny smartfon z systemem Android]()

Bezpieczny smartfon z systemem Android

... do szybszego zużycia baterii, nie wspominając o tym, że jest też często wykorzystywany przez przestępców, starających się zainfekować zarówno telefony, jak i komputery. W ustawieniach przeglądarki Android zmień tryb pracy wtyczki z „zawsze włączona” (Always On) na „na żądanie” (On Demand). Dzięki temu animacje Flash ...

-

![Seniorzy w Internecie a działania marketingowe [© nyul - Fotolia.com] Seniorzy w Internecie a działania marketingowe]()

Seniorzy w Internecie a działania marketingowe

... przez prawie wszystkie osoby w naszej grupie docelowej. Chociaż pod względem ilościowym dominują tutaj wizyty przede wszystkim w serwisach firm z kategorii „komputery i informatyka” (co zrozumiałe ze względu na potrzebę aktualizacji systemu operacyjnego, urządzeń lub oprogramowania), „bankowość” , „finanse i ubezpieczenia” oraz „telekomunikacja ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

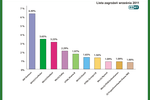

ESET: zagrożenia internetowe VII 2012

... w lipcu br. najczęściej infekowały komputery użytkowników na całym globie. Do pierwszej dziesiątki najaktywniejszych złośliwych programów powrócił koń ... a także przechwytuje hasła do różnego typu serwisów internetowych, zapisane w pamięci przeglądarki Internet Explorer. Zgromadzone dane Spy.Ursnif.A przesyłał do zdalnego komputera, z wykorzystaniem ...

-

![Urządzenia mobilne słabo zabezpieczone [© Ben Chams - Fotolia.com] Urządzenia mobilne słabo zabezpieczone]()

Urządzenia mobilne słabo zabezpieczone

... obszarze w którym można wykorzystać telefon komórkowy z dostępem do sieci, odnotowano wzrost liczby osób które z tej wygody korzystają. Urządzenia mobilne to komputery, i tak jak one wymagają ochrony Popularność smartfonów i tabletów sprawia, że nie służą nam już one jedynie jako urządzenia do dzwonienia ...

-

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013]()

ESET: zagrożenia internetowe II 2013

... , które w lutym br. najczęściej infekowały komputery użytkowników na całym globie. Analitycy zagrożeń zwrócili uwagę na konia trojańskiego Win32/PSW. ... których Win32/PSW.Fareit wykrada loginy i hasła użytkownika to: Bat! Email Client Google Chrome FileZilla Internet Explorer Microsoft Outlook Mozilla Thunderbird Mozilla Firefox Opera Total Commander ...

-

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.]()

Spam w V 2013 r.

... pośrednictwem złączników do wiadomości e-mail, ponieważ ich autorzy preferują odsyłacze w wiadomościach spamowych przekierowujących ofiary do szkodliwych stron, z których na ich komputery pobierane są bez ich wiedzy exploity. Exploit.MSWord.Agent.di stosuje inną taktykę: rozprzestrzenia dokument Microsoft Word ze szkodliwym kodem ...

-

![Zakupy w sieci: najczęściej kupujemy ubrania Zakupy w sieci: najczęściej kupujemy ubrania]()

Zakupy w sieci: najczęściej kupujemy ubrania

... Wśród internautów popularne są również strony www sklepów wielobranżowych (5,3 mln) oraz te, oferujące produkty z kategorii AGD, RTV, elektronika, fotografia i komputery (5,2 mln). Zakupami w sieci interesują się przede wszystkim kobiety. Niemal 6,5 mln internautek przegląda produkty z asortymentu e-sklepów. Najczęściej odzież (3,6 mln). Natomiast ...

-

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype]()

Trojan BackDoor.Caphaw rozsyłany przez Skype

... , aby zablokować otrzymywanie plików i wiadomości od nieznajomych. Ponadto nie należy pobierać nieznanych plików, nawet, jeżeli pochodzą od znajomych, ponieważ ich komputery mogą być już zainfekowane tym rodzajem złośliwego oprogramowania. Antywirus Dr.Web wykrywa i unieszkodliwia BackDoor.Caphaw. Ofiarom ataku specjaliści z Doctor Web ...

-

![Tablet Acer Iconia A1-830 Tablet Acer Iconia A1-830]()

Tablet Acer Iconia A1-830

... i w jakości 720p. Zintegrowane łącza microUSB oraz Bluetooth 3.0 umożliwiają konsumentom błyskawiczne łączenie tabletu z wieloma innymi urządzeniami, takimi jak słuchawki i głośniki. Wszystkie komputery Acera mogą być ze sobą integrowane w celu uzyskania natychmiastowego dostępu do danych, za pomocą technologii Build Your Own Cloud (BYOC ...

-

![Spam 2013 [© faithie - Fotolia.com] Spam 2013]()

Spam 2013

... zainfekowanego komputera, np. w celu pobierania i uruchamiania innych szkodliwych plików, wysyłania informacji z komputera ofiary itd. Co więcej, zainfekowane tym szkodnikiem komputery często wchodzą w skład botnetu. Celem szkodnika o nazwie Trojan-Ransom.Win32.Blocker jest szantaż. Trojan ten blokuje działanie systemu operacyjnego i wyświetla ...

-

![Kradzież pieniędzy online coraz częstsza [© Ingo Bartussek - Fotolia.com] Kradzież pieniędzy online coraz częstsza]()

Kradzież pieniędzy online coraz częstsza

... kont internetowych oraz nowe sposoby obejścia stosowanych przez banki narzędzi bezpieczeństwa. Nie ma nic dziwnego w tym, że cyberprzestępcy wolą atakować komputery użytkowników niż dobrze zabezpieczone infrastruktury IT banków, ponieważ o wiele łatwiej jest ukraść dane z prywatnego urządzenia. Jednocześnie użytkownicy często ignorują zagrożenia ...

-

![Cyberprzestępczość bez granic [© smex - Fotolia.com] Cyberprzestępczość bez granic]()

Cyberprzestępczość bez granic

... tej pory sieć TOR była wykorzystywana tylko do ataków nacelowanych na komputery stacjonarne pracujące w oparciu o system Windows. Tym samym zaczęły się ziszczać przewidywania ... z Internetem - telewizory, konsole, lodówki, nawet kamery, które monitorują dziecko - jest to tzw. Internet rzeczy. Wszystko zaczyna być podpięte do sieci, przez co prywatne ...

-

![Zagrożenia internetowe - Polacy świadomi [© Gajus - Fotolia.com] Zagrożenia internetowe - Polacy świadomi]()

Zagrożenia internetowe - Polacy świadomi

... i nie udostępnia haseł. Popularne są wśród nich silne hasła, używa ich 71% badanych Polaków. Aż 71% respondentów zabezpiecza silnymi hasłami komputery i urządzenia mobilne w pracy i w domu, z tego 2/3 w pracy. Osoby te bardzo rzadko udostępniają sprzęt osobom trzecim, niestety nie dbają o to, aby ...

-

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach]()

Bezpieczeństwo IT w małych firmach

... uruchomić komputer z rozruchowym dyskiem CD Linux i albo odczytać dane prosto z dysków, albo zresetować hasło administratora. Nie jest to możliwe, jeżeli komputery używają pełnego szyfrowania dysku. Dopiero ono sprawia, że dostępu do zapisanych informacji nie będzie miał nikt, kto nie zna hasła ...

-

![Malvertising: urządzenia mobilne zagrożone Malvertising: urządzenia mobilne zagrożone]()

Malvertising: urządzenia mobilne zagrożone

... . Czym jest Malvertising? Malvertising (Złośliwa reklama) – to atak, który wykorzystuje kanał reklam internetowych do infiltracji złośliwego oprogramowania. Zarażają one komputery niczego nie podejrzewających użytkowników poprzez osadzanie złośliwego kodu w legalnych reklamach i na zaufanych stronach. Jak to działa? Złośliwe reklamy są zwykle ...

-

![Estetyka strony www e-sklepu istotna [© apops - Fotolia.com] Estetyka strony www e-sklepu istotna]()

Estetyka strony www e-sklepu istotna

... się z jedzeniem, a ono angażuje wszystkie zmysły. Ponadto, symbol jabłka w kontekście sprzętu elektronicznego pozwala użytkownikowi przekroczyć barierę niedostępności. W czasach, kiedy komputery nie były jeszcze tak popularne, przełamany został "techniczny" wizerunek firmy z branży IT. Oswojenie z przedmiotem służącym przede wszystkim do pracy ...

-

![Świat: wydarzenia tygodnia 41/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2014]()

Świat: wydarzenia tygodnia 41/2014

... zostały one pozyskane na skutek realizowanych na przestrzeni ostatnich miesięcy, a nawet lat, oszustw internetowych, włamań lub ataków złośliwego oprogramowania na komputery poszczególnych użytkowników. Kradzież danych do kont poczty elektronicznej nie jest specjalnie niebezpieczna w kontekście samego dostępu do poczty, a w dużo większej mierze ...

-

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014]()

ESET: zagrożenia internetowe X 2014

... odizolowanych od Internetu sieciach, tzw. ,,air-gapped networks”. ESET oznaczył narzędzie stosowane przez grupę cyberprzestępców jako Win32/USBStealer. Zagrożenie atakuje pojedyncze komputery w tzw. ,,air-gapped networks”, czyli sieciach komputerów nie podłączonych do Internetu. Celem zagrożenia jest uzyskanie dostępu do określonych plików ...

-

![Reklama online - trendy 2015 [© mindscanner - Fotolia.com] Reklama online - trendy 2015]()

Reklama online - trendy 2015

... będzie odgrywało wykorzystanie nowoczesnych technologii, w tym systemów, które potrafią same podejmować decyzje w oparciu o analizę Big Data. 4. Nie urządzenia mobilne, nie komputery. Ważny jest użytkownik Marketerzy doszli też do kolejnego ważnego wniosku. Dzisiejsze kampanie cechuje podział na te skierowane do użytkowników komputerów ...

-

![Jak policja ściga cyberprzestepczość? Jak policja ściga cyberprzestepczość?]()

Jak policja ściga cyberprzestepczość?

... - dodaje. Gdzie znajdują elektroniczne dowody przestępstw? Pierwszy raz w tego typu badaniach urządzenia przenośne (tablety, smartfony liczone razem) wyprzedziły komputery stacjonarne i laptopy. Wymienione urządzenia wskazało odpowiednio: 34%, 30% i 31%. Wśród innych miejsc poszukiwania elektronicznego materiału dowodowego (5% wskazań) ankietowani ...

-

![Najlepiej oceniane sklepy sportowe online [© Sebastian Duda - Fotolia.com] Najlepiej oceniane sklepy sportowe online]()

Najlepiej oceniane sklepy sportowe online

... sportowych. Niezależnie od pory roku, najpopularniejszymi produktami w Internecie są właśnie rowery. W miesiącach wiosennych i letnich na pierwsze miejsca wskakują również pulsometry i komputery sportowe używane głównie przez amatorów joggingu. Średni koszyk zakupowy biegacza wynosi ok. 600 zł, rowerzysty — prawie dwa razy tyle. Dla ...

-

![7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online [© Gina Sanders - Fotolia.com] 7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online]()

7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online

... kolejny. Hakerzy szybko zwietrzyli okazję i atakują tego typu użytkowników. Badania G DATA Security Labs pokazują, że strony poświęcone opiece zdrowotnej infekują komputery internautów. Są wśród nich zarówno fałszywe apteki, jak i zmanipulowane witryny zawierające porady zdrowotne. Wystarczy tylko jedna wizyta na takiej stronie ...

-

![8 sposobów na bezpieczne zakupy świąteczne [© maglara - Fotolia.com] 8 sposobów na bezpieczne zakupy świąteczne]()

8 sposobów na bezpieczne zakupy świąteczne

... wielu z nas opuszcza w tym czasie czujność związana z cyberbezpieczeństwem, a przecież atakujący mają do dyspozycji cały arsenał narzędzi, dzięki którym mogą infekować komputery i przejmować nad nimi kontrolę lub szyfrować dane użytkowników, po czym żądać okupu za przywrócenie dostępu. Nie możemy także zapominać o uciążliwym ...

-

![1/3 płatności online nie jest bezpieczna [© tashka2000 - Fotolia.com] 1/3 płatności online nie jest bezpieczna]()

1/3 płatności online nie jest bezpieczna

... dodatkową warstwę ochrony poprzez analizowanie operacji bankowych na urządzeniach klientów. Drugi podsystem to rozwiązanie przeznaczone dla punktów końcowych, takich jak komputery oraz urządzenia mobilne klientów. Po zainstalowaniu na komputerze z systemem Windows lub OS X Kaspersky Fraud Prevention for Endpoints sprawdza autentyczność stron ...

-

![Zagrożenia internetowe: cyberprzestępcy znów na Facebooku [© weedezign - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy znów na Facebooku]()

Zagrożenia internetowe: cyberprzestępcy znów na Facebooku

... badacz ds. bezpieczeństwa IT, Globalny Zespół ds. Badań i Analiz (GReAT), Kaspersky Lab. Porady bezpieczeństwa Użytkownicy, którzy podejrzewają, że ich komputery mogły zostać zainfekowane w ramach omawianego ataku, powinni niezwłocznie przeprowadzić skanowanie antywirusowe przy użyciu solidnego rozwiązania bezpieczeństwa oraz sprawdzić, czy do ...

-

![Badania internetu Gemius/PBI VI 2016 [© Stasique - Fotolia.com] Badania internetu Gemius/PBI VI 2016]()

Badania internetu Gemius/PBI VI 2016

... total, platformę PC oraz platformę mobile. Liczba internautów w Polsce w czerwcu 2016 roku wyniosła ogółem 25,5 mln, z czego na platformie PC (komputery osobiste używane w domu oraz w pracy) – 23,8 mln, a na platformie Mobile (smartfony i tablety) – 17,7 mln. WYDAWCY Platforma total Czerwcowe wyniki badania ...

-

![Reklama mobilna skuteczniejsza od desktopowej [© leungchopan - Fotolia.com] Reklama mobilna skuteczniejsza od desktopowej]()

Reklama mobilna skuteczniejsza od desktopowej

... sukcesu serwisu internetowego. Warto pamiętać, że tworzenie treści pod mobilnych użytkowników niekoniecznie jest tym samym, co ich przygotowanie pod tradycyjne komputery. Po pierwsze, liczą się materiały wizualne. Zdjęcia mają za zadanie przyciągać uwagę i skłonić internautę do zapoznania się z treściami tekstowymi, np ...

-

![Bezpieczeństwo w internecie: jest świadomość, są i obawy [© Fotos 593 - Fotolia.com] Bezpieczeństwo w internecie: jest świadomość, są i obawy]()

Bezpieczeństwo w internecie: jest świadomość, są i obawy

... narażą nas cyberprzestępcy? - Jakie cyberzagrożenia znaleźliśmy pod choinką? A co z urządzeniami mobilnymi? Zagrożone wirusem czy atakiem cyberprzestępców są jednak nie tylko komputery, ale również urządzenia mobilne, których coraz częściej używamy do przeglądania Internetu. Ich ochrona nie jest jednak jeszcze aż tak popularna ...

-

![Spam w odwrocie? [© Markus Mainka - Fotolia.com] Spam w odwrocie?]()

Spam w odwrocie?

... . To zaskakujące, jak wiele firm nie sprawdza wychodzących e-maili, uważając, że jedynie przychodzący spam jest problemem. Jeśli w sieci znajdują się „komputery zombie” powinni o tym wiedzieć – zwłaszcza, że wiele z nich wycelowanych jest we własną firmę, tworząc błędne koło infekcji. Zmniejszenie ilości przychodzącego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Atak hakerów na Epsilon [© stoupa - Fotolia.com] Atak hakerów na Epsilon](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Atak-hakerow-na-Epsilon-MBuPgy.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![F-Secure ShareSafe [© Nmedia - Fotolia.com] F-Secure ShareSafe](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-ShareSafe-Qq30bx.jpg)

![Bezpieczny smartfon z systemem Android [© pizuttipics - Fotolia.com] Bezpieczny smartfon z systemem Android](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Bezpieczny-smartfon-z-systemem-Android-94602-150x100crop.jpg)

![Seniorzy w Internecie a działania marketingowe [© nyul - Fotolia.com] Seniorzy w Internecie a działania marketingowe](https://s3.egospodarka.pl/grafika2/internet-dla-seniorow/Seniorzy-w-Internecie-a-dzialania-marketingowe-102039-150x100crop.jpg)

![Urządzenia mobilne słabo zabezpieczone [© Ben Chams - Fotolia.com] Urządzenia mobilne słabo zabezpieczone](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-slabo-zabezpieczone-113297-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2013-114650-150x100crop.jpg)

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-V-2013-r-119909-150x100crop.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Kradzież pieniędzy online coraz częstsza [© Ingo Bartussek - Fotolia.com] Kradzież pieniędzy online coraz częstsza](https://s3.egospodarka.pl/grafika2/Kaspersky-Fraud-Prevention/Kradziez-pieniedzy-online-coraz-czestsza-133510-150x100crop.jpg)

![Cyberprzestępczość bez granic [© smex - Fotolia.com] Cyberprzestępczość bez granic](https://s3.egospodarka.pl/grafika2/malware/Cyberprzestepczosc-bez-granic-134410-150x100crop.jpg)

![Zagrożenia internetowe - Polacy świadomi [© Gajus - Fotolia.com] Zagrożenia internetowe - Polacy świadomi](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Zagrozenia-internetowe-Polacy-swiadomi-141364-150x100crop.jpg)

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-malych-firmach-141510-150x100crop.jpg)

![Estetyka strony www e-sklepu istotna [© apops - Fotolia.com] Estetyka strony www e-sklepu istotna](https://s3.egospodarka.pl/grafika2/projekt-strony-www/Estetyka-strony-www-e-sklepu-istotna-142867-150x100crop.jpg)

![Świat: wydarzenia tygodnia 41/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-41-2014-12AyHS.jpg)

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2014-146824-150x100crop.jpg)

![Reklama online - trendy 2015 [© mindscanner - Fotolia.com] Reklama online - trendy 2015](https://s3.egospodarka.pl/grafika2/reklama/Reklama-online-trendy-2015-148919-150x100crop.jpg)

![Najlepiej oceniane sklepy sportowe online [© Sebastian Duda - Fotolia.com] Najlepiej oceniane sklepy sportowe online](https://s3.egospodarka.pl/grafika2/sklepy-sportowe/Najlepiej-oceniane-sklepy-sportowe-online-161861-150x100crop.jpg)

![7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online [© Gina Sanders - Fotolia.com] 7 sposobów na infekcje, czyli jak bezpiecznie kupować w aptekach online](https://s3.egospodarka.pl/grafika2/apteki-online/7-sposobow-na-infekcje-czyli-jak-bezpiecznie-kupowac-w-aptekach-online-166711-150x100crop.jpg)

![8 sposobów na bezpieczne zakupy świąteczne [© maglara - Fotolia.com] 8 sposobów na bezpieczne zakupy świąteczne](https://s3.egospodarka.pl/grafika2/zakupy-przez-Internet/8-sposobow-na-bezpieczne-zakupy-swiateczne-167203-150x100crop.jpg)

![1/3 płatności online nie jest bezpieczna [© tashka2000 - Fotolia.com] 1/3 płatności online nie jest bezpieczna](https://s3.egospodarka.pl/grafika2/platnosci-online/1-3-platnosci-online-nie-jest-bezpieczna-168610-150x100crop.jpg)

![Zagrożenia internetowe: cyberprzestępcy znów na Facebooku [© weedezign - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy znów na Facebooku](https://s3.egospodarka.pl/grafika2/Facebook/Zagrozenia-internetowe-cyberprzestepcy-znow-na-Facebooku-177956-150x100crop.jpg)

![Badania internetu Gemius/PBI VI 2016 [© Stasique - Fotolia.com] Badania internetu Gemius/PBI VI 2016](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-VI-2016-178348-150x100crop.jpg)

![Reklama mobilna skuteczniejsza od desktopowej [© leungchopan - Fotolia.com] Reklama mobilna skuteczniejsza od desktopowej](https://s3.egospodarka.pl/grafika2/reklama-mobilna/Reklama-mobilna-skuteczniejsza-od-desktopowej-180218-150x100crop.jpg)

![Bezpieczeństwo w internecie: jest świadomość, są i obawy [© Fotos 593 - Fotolia.com] Bezpieczeństwo w internecie: jest świadomość, są i obawy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-Internecie/Bezpieczenstwo-w-internecie-jest-swiadomosc-sa-i-obawy-188145-150x100crop.jpg)

![Spam w odwrocie? [© Markus Mainka - Fotolia.com] Spam w odwrocie?](https://s3.egospodarka.pl/grafika2/spam/Spam-w-odwrocie-189184-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)